Lỗ hổng từ thập niên 90 đe dọa người dùng di động ‘cục gạch’

Hai thuật toán mã hóa cũ vẫn được sử dụng trong mạng di động hiện nay có thể bị tin tặc khai thác nhằm mục đích theo dõi người dùng trái phép.

Nghiên cứu đăng trên tạp chí của Hiệp hội Nghiên cứu Mã hóa Quốc tế (IACR) ngày 15/6 đã chỉ ra một lỗ hổng ở thuật toán mã hóa. Thuật toán đã được sử dụng trong mạng di động từ những năm 1990 và vẫn ảnh hưởng tới rất nhiều người dùng điện thoại cơ bản.

Điểm đáng lo ngại, theo Vice , là các nhà nghiên cứu cho rằng lỗ hổng đã bị cố tình đưa vào, bởi xác suất để lỗi rò rỉ dữ liệu như vậy xảy ra ngẫu nhiên là rất thấp. Sau khi nghiên cứu được đăng tải, công ty thiết kế thuật toán mã hóa xác nhận ý kiến của nhóm nghiên cứu.

Những mẫu điện thoại cơ bản nhưng đã sử dụng công nghệ 3G, 4G sẽ không bị ảnh hưởng.

Video đang HOT

Hai thuật toán mã hóa được chỉ ra trong bài báo là GEA-1 và GEA-2, từng được sử dụng trong ngành công nghiệp viễn thông cùng với tiêu chuẩn GPRS. Điều đáng nói là cả hai thuật toán này đều chỉ cung cấp chuẩn bảo mật 40 bit, quá lỗi thời so với tiêu chuẩn 256 bit như hiện nay.

GPRS là giao thức kết nối Internet cũ, từng được sử dụng phổ biến trước khi mạng 3G ra đời. GPRS có thể cung cấp và truyền tải dữ liệu ở tốc độ 56-114 Kbps.

“Trong cả triệu lần thử trước đây, chúng tôi thậm chí chưa bao giờ thấy trường hợp nào có tính bảo mật yếu như vậy. Điều này nghĩa là lỗ hổng trong GEA-1 khó có thể xảy ra một cách tình cờ và mức độ bảo mật 40 bit hoàn toàn do các quy định về xuất dữ liệu thời đó”, nhóm nghiên cứu viết trong bài báo.

Người phát ngôn của tổ chức tạo ra GEA-1, Viện Tiêu chuẩn Viễn thông Châu Âu (ETSI), thừa nhận rằng thuật toán này có tồn tại một lỗ hổng. Tuy nhiên, họ khẳng định rằng nó được tạo ra trong phạm vi của các quy định về xuất dữ liệu và tại thời điểm đó không được phép bảo mật cao hơn.

“Chúng tôi phải tuân thủ các quy định kiểm soát việc xuất dữ liệu cũng như bắt buộc phải hạn chế tính bảo mật của GEA-1″, người phát ngôn của ETSI cho hay.

“Để đáp ứng các yêu cầu chính trị, hàng triệu người dùng dường như đã phải chấp nhận tính bảo mật kém khi lướt web trong nhiều năm”, Havard Raddum, một trong những nhà nghiên cứu chính của bài báo nhận xét.

Những điện thoại cơ bản, vẫn còn được dùng rộng rãi ở nhiều nơi, sẽ bị ảnh hưởng bởi lỗ hổng bảo mật này.

Raddum và các đồng nghiệp nhận thấy rằng phiên bản kế nhiệm của GEA-1, GEA-2 không chứa điểm yếu tương tự. Trên thực tế, người phát ngôn của ETSI nói rằng khi họ giới thiệu GEA-2, các biện pháp kiểm soát việc xuất dữ liệu đã được nới lỏng và tính bảo mật đã được cải thiện.

Tuy nhiên, xét cho cùng GEA-2 không hề được áp dụng tiêu chuẩn bảo mật như hiện nay và các nhà nghiên cứu khẳng định vẫn có thể dễ dàng giải mã dữ liệu từ thuật toán này.

GEA-1 và GEA-2 không được sử dụng rộng rãi nữa sau khi các nhà cung cấp mạng viễn thông áp dụng tiêu chuẩn bảo mật mới cho mạng 3G và 4G. Tuy nhiên, chúng vẫn còn trên các máy điện thoại cơ bản, sử dụng kết nối mạng GPRS ở nhiều quốc gia và vùng hẻo lánh.

Các chuyên gia khuyến cáo rằng cần phải nhanh chóng chấm dứt việc sử dụng thuật toán mã hóa GEA-1 và GEA-2 trước khi vấn đề an ninh mạng ảnh hưởng nghiêm trọng tới hàng triệu người dùng.

Các doanh nghiệp toàn cầu mỗi năm chịu thiệt hại lên tới hàng trăm tỷ USD do việc rò rỉ dữ liệu trên không gian mạng. Tại Việt Nam, 94% doanh nghiệp được khảo sát vẫn chịu ảnh hưởng nặng nề từ vấn về này và chưa có hướng khắc phục tối ưu.

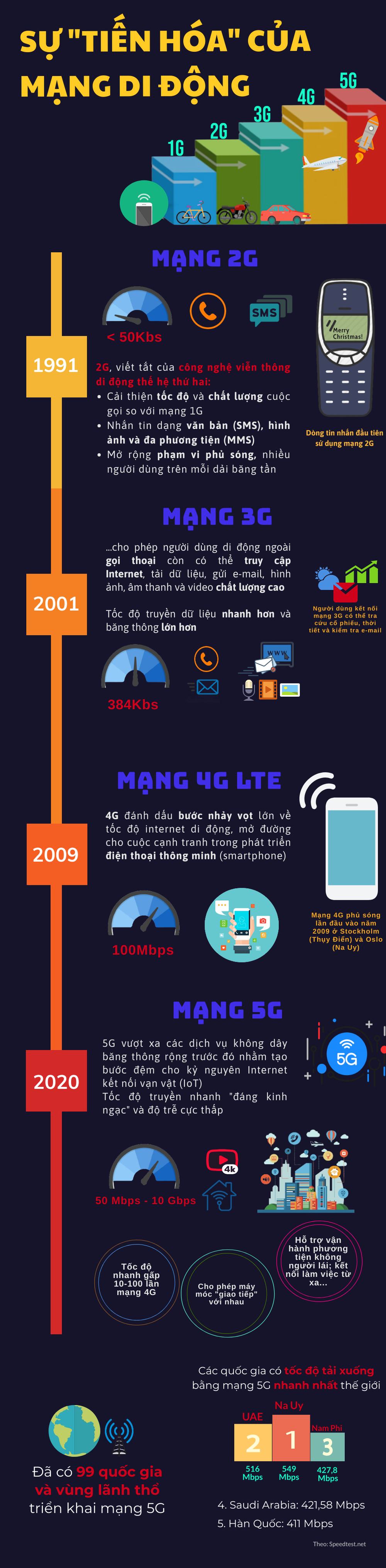

Sự "tiến hóa" của mạng di động từ 2G lên 5G

Theo báo cáo mới của Ericsson, đến hết năm 2020, ước tính 1 tỷ người trên toàn cầu sẽ tiếp cận mạng 5G. Hành trình phát triển đến mạng động thế hệ mới nhất này ra sao?

LG phát triển mạng 6G  LG thông báo đã gia nhập Next G Alliance, một tổ chức hướng mục tiêu phát triển và thương mại hóa mạng di động thế hệ thứ 6 (6G). LG Electronics thông báo đã đề cử Lee Ki-dong, kỹ sư nghiên cứu chính tại Phòng thí nghiệm Nghiên cứu và Tiêu chuẩn của LG tại Mỹ, đứng đầu tịch nhóm làm việc Applications...

LG thông báo đã gia nhập Next G Alliance, một tổ chức hướng mục tiêu phát triển và thương mại hóa mạng di động thế hệ thứ 6 (6G). LG Electronics thông báo đã đề cử Lee Ki-dong, kỹ sư nghiên cứu chính tại Phòng thí nghiệm Nghiên cứu và Tiêu chuẩn của LG tại Mỹ, đứng đầu tịch nhóm làm việc Applications...

Đoạn camera đau lòng đang được chia sẻ trên MXH: Người phụ nữ bị chồng đánh dã man, các con ôm mẹ gào khóc00:52

Đoạn camera đau lòng đang được chia sẻ trên MXH: Người phụ nữ bị chồng đánh dã man, các con ôm mẹ gào khóc00:52 Phát ngôn về chuyện sao kê của mẹ bé Bắp làm dậy sóng MXH giữa lúc tắt tính năng bình luận01:09

Phát ngôn về chuyện sao kê của mẹ bé Bắp làm dậy sóng MXH giữa lúc tắt tính năng bình luận01:09 Công khai video trích xuất camera ghi lại cảnh tượng Á hậu Việt bị biến thái giở trò tấn công giữa nơi công cộng00:19

Công khai video trích xuất camera ghi lại cảnh tượng Á hậu Việt bị biến thái giở trò tấn công giữa nơi công cộng00:19 "Lụt Từ Ngã Tư Đường Phố" lần đầu được cover sau 16 năm, "Táo Thoát nước" Tự Long sốc vì 1 chi tiết được giữ nguyên02:01

"Lụt Từ Ngã Tư Đường Phố" lần đầu được cover sau 16 năm, "Táo Thoát nước" Tự Long sốc vì 1 chi tiết được giữ nguyên02:01 Bất bình khi xem clip ghi cảnh cụ bà bị 2 phụ nữ đánh, người vào can còn bị ngăn lại00:38

Bất bình khi xem clip ghi cảnh cụ bà bị 2 phụ nữ đánh, người vào can còn bị ngăn lại00:38 Điếng người trước cảnh tượng bóng trắng di chuyển trong salon tóc lúc 12h đêm02:08

Điếng người trước cảnh tượng bóng trắng di chuyển trong salon tóc lúc 12h đêm02:08 Vụ dụ dỗ người dân tu tập mê tín: Một bị hại phải bán 3 căn nhà ở Hà Nội01:02

Vụ dụ dỗ người dân tu tập mê tín: Một bị hại phải bán 3 căn nhà ở Hà Nội01:02 Căng: Sao nam Vbiz quỳ gối xin lỗi Trấn Thành, nguyên nhân vì 1 câu "vạ miệng" trên sóng truyền hình02:42

Căng: Sao nam Vbiz quỳ gối xin lỗi Trấn Thành, nguyên nhân vì 1 câu "vạ miệng" trên sóng truyền hình02:42 Dựa hơi Jisoo (BLACKPINK) "đu trend", nữ ca sĩ Vbiz bị dân mạng chê toàn tập00:26

Dựa hơi Jisoo (BLACKPINK) "đu trend", nữ ca sĩ Vbiz bị dân mạng chê toàn tập00:26 Clip em bé vùng cao ngủ quên trước cửa lớp "đốn tim" dân mạng01:33

Clip em bé vùng cao ngủ quên trước cửa lớp "đốn tim" dân mạng01:33 Tân Sơn Nhất chật kín fan vì cặp đôi bách hợp hot nhất Thái Lan, nhìn đến nhan sắc mà "sốc visual"!00:58

Tân Sơn Nhất chật kín fan vì cặp đôi bách hợp hot nhất Thái Lan, nhìn đến nhan sắc mà "sốc visual"!00:58Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Châu Âu chia rẽ về cách sử dụng 'vũ khí bí mật' 200 tỷ euro

Thế giới

21:16:04 25/02/2025

Lộ đoạn tin nhắn khiến Hoa hậu Thùy Tiên và 1 sao nam vướng tranh cãi nhạy cảm

Sao việt

21:08:45 25/02/2025

Hành vi ảo tưởng sức mạnh của nữ diễn viên cả nước biết mặt trên máy bay: Màn đáp trả của tiếp viên gây bão!

Sao châu á

21:05:42 25/02/2025

Đơn vị tổ chức quyên góp từ thiện Give.Asia thông báo dừng chiến dịch ủng hộ bé Bắp

Netizen

21:01:09 25/02/2025

Sai lầm của Guardiola 'mở toang' cánh cửa cho Atletico

Sao thể thao

20:59:26 25/02/2025

Chào hè bằng mốt tóc ngắn siêu xinh, vừa trẻ trung vừa làm gọn gương mặt

Thời trang

19:54:29 25/02/2025

Những vận động viên Việt Nam có thu nhập cao nhất lịch sử: Ai đang dẫn đầu?

Tin nổi bật

19:37:41 25/02/2025

Tử vi hằng ngày - Xem tử vi vui 12 con giáp ngày 25.2.2025

Trắc nghiệm

17:29:51 25/02/2025

Bỏ 20 USD mua coin, sinh viên Mỹ có 1.339 tỷ USD sau một đêm

Bỏ 20 USD mua coin, sinh viên Mỹ có 1.339 tỷ USD sau một đêm Thiếu chip bán dẫn, Subaru đóng cửa nhiều nhà máy

Thiếu chip bán dẫn, Subaru đóng cửa nhiều nhà máy

Bắt chước Apple, Google cũng chặn các nhà quảng cáo âm thầm theo dõi người dùng trên Android

Bắt chước Apple, Google cũng chặn các nhà quảng cáo âm thầm theo dõi người dùng trên Android

Facebook giống 'gã rình mò phòng tắm' và nghĩ sẽ tốt cho người dùng

Facebook giống 'gã rình mò phòng tắm' và nghĩ sẽ tốt cho người dùng GSMA: 'Tương lai của 5G đang gặp rủi ro'

GSMA: 'Tương lai của 5G đang gặp rủi ro' Lý do nhà mạng phải tắt sóng 2G, 3G

Lý do nhà mạng phải tắt sóng 2G, 3G Tính năng bảo mật mới của Google Chrome hạn chế theo dõi người dùng

Tính năng bảo mật mới của Google Chrome hạn chế theo dõi người dùng Bị bạn gái "thử thách tình yêu" đưa đi trải nghiệm dịch vụ sinh nở giả, chàng trai bị hoại tử ruột, phải cắt bỏ một phần

Bị bạn gái "thử thách tình yêu" đưa đi trải nghiệm dịch vụ sinh nở giả, chàng trai bị hoại tử ruột, phải cắt bỏ một phần Náo loạn MXH: Phạm Băng Băng bí mật kết hôn với ông trùm giàu bậc nhất Đông Nam Á để cứu vớt sự nghiệp?

Náo loạn MXH: Phạm Băng Băng bí mật kết hôn với ông trùm giàu bậc nhất Đông Nam Á để cứu vớt sự nghiệp? Tiền vẫn "chảy" vào tài khoản từ thiện của TikToker Phạm Thoại

Tiền vẫn "chảy" vào tài khoản từ thiện của TikToker Phạm Thoại Nam thần "Sợi dây chuyền định mệnh" đứng sau vụ giết người: Bạn thân tiết lộ sự thay đổi tính cách kể từ khi tu tập

Nam thần "Sợi dây chuyền định mệnh" đứng sau vụ giết người: Bạn thân tiết lộ sự thay đổi tính cách kể từ khi tu tập Cô gái nhút nhát tập gym từ khi 14 tuổi, sau 20 năm khiến các đấng mày râu phải "đổ xô đến chiêm ngưỡng cơ bắp"

Cô gái nhút nhát tập gym từ khi 14 tuổi, sau 20 năm khiến các đấng mày râu phải "đổ xô đến chiêm ngưỡng cơ bắp" Phát hiện dấu hiệu của bãi biển 'nghỉ dưỡng' trên Sao Hỏa

Phát hiện dấu hiệu của bãi biển 'nghỉ dưỡng' trên Sao Hỏa 5 cây phong thủy 'ưa chịu khổ', thích sống chậu nhỏ, ghét chậu to, là cây nào?

5 cây phong thủy 'ưa chịu khổ', thích sống chậu nhỏ, ghét chậu to, là cây nào? Biến căng: Cảnh sát khám nhà khẩn, bắt giữ nam diễn viên hàng đầu nghi xúi giục tra tấn người đến chết

Biến căng: Cảnh sát khám nhà khẩn, bắt giữ nam diễn viên hàng đầu nghi xúi giục tra tấn người đến chết Thi thể người phụ nữ được bọc giấy bạc trong rẫy cao su Đồng Nai

Thi thể người phụ nữ được bọc giấy bạc trong rẫy cao su Đồng Nai Xót xa trước tin nhắn cuối cùng bố đẻ gửi cho Vũ Cát Tường trước khi mất vì ung thư

Xót xa trước tin nhắn cuối cùng bố đẻ gửi cho Vũ Cát Tường trước khi mất vì ung thư Mẹ qua đời sau thời gian bạo bệnh, Quang Dũng hủy toàn bộ lịch trình

Mẹ qua đời sau thời gian bạo bệnh, Quang Dũng hủy toàn bộ lịch trình Bố của Vũ Cát Tường qua đời

Bố của Vũ Cát Tường qua đời Ảnh nét căng ăn hỏi thủ môn Văn Toản: Dàn xe rước dâu "khủng", đàng gái nhà to nhất phố gia thế không phải vừa

Ảnh nét căng ăn hỏi thủ môn Văn Toản: Dàn xe rước dâu "khủng", đàng gái nhà to nhất phố gia thế không phải vừa 1 câu nói đang viral khắp MXH Việt vì ai nghe cũng như bị xoáy trúng tim đen

1 câu nói đang viral khắp MXH Việt vì ai nghe cũng như bị xoáy trúng tim đen