Làm thế nào để không bị lừa đảo bởi những trang Facebook giả mạo y như thật?

Kẻ gian có thể tạo ra trang Facebook giả mạo y hệt Facebook thật, để lừa đảo.

Theo như báo cáo “Thư rác và lừa đảo trong quý I năm 2018″ của Kaspersky Lab, tội phạm mạng vẫn tiếp tục hoạt động để đánh cắp dữ liệu cá nhân. Trong đó, công nghệ chống lừa đảo của Kaspersky Lab đã ngăn chặn hơn 3,6 triệu lượt truy cập vào các trang mạng xã hội giả mạo, với khoảng 60% là các trang Facebook ảo.

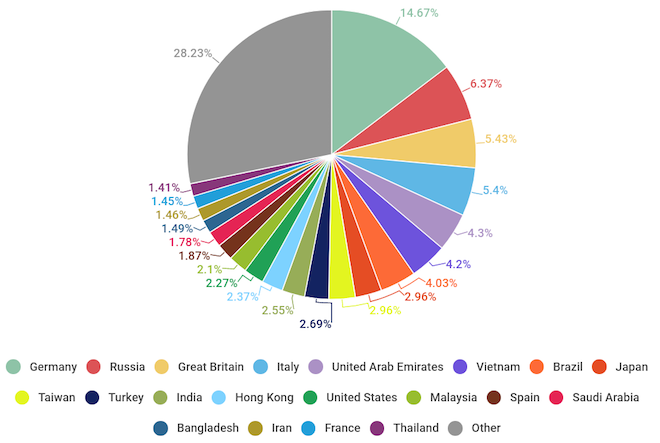

Những quốc gia bị tấn công mạng nhiều nhất thế giới.

Theo hãng bảo mật này, lừa đảo trên mạng xã hội là một hình thức của tội phạm mạng liên quan đến việc đánh cắp dữ liệu cá nhân từ tài khoản mạng xã hội. Tội phạm tạo ra một bản sao của các website (ví dụ như trang Facebook ảo), cố gắng dụ dỗ các nạn nhân không có sự đề phòng và buộc họ phải cung cấp thông tin cá nhân như tên, mật khẩu, số thẻ tín dụng, mã PIN và nhiều thứ khác.

Trong đó, Facebook là một trang mạng xã hội phổ biến nhất và đã để các tội phạm lạm dụng để đánh cắp thông tin cá nhân qua tấn công lừa đảo. Cụ thể, trong quý I/2017, Facebook trở thành 1 trong 3 mục tiêu về lừa đảo nói chung (8%), theo sau là Microsoft (6%) và Paypal (5%); đến quý I/2018, Facebook dẫn đầu trong danh mục lừa đảo mạng xã hội, tiếp đó là VK – một mạng xã hội trực tuyến của Nga, tiếp đến là Linkedln.

Nguyên nhân cho hiện tượng trên được lý giải là do hàng tháng có đến 2,31 tỉ người dùng Facebook thường xuyên, gồm cả những người đăng nhập vào ứng dụng không xác định bằng cách sử dụng tài khoản Facebook, từ đó cấp cho ứng dụng quyền truy cập vào tài khoản của họ. Điều này làm cho người dùng Facebook trở thành đối tượng thu lợi cho tội phạm tấn công giả mạo một cách bất đắc dĩ.

Video đang HOT

Kẻ gian có thể tạo ra trang Facebook giả mạo y hệt Facebook thật, để lừa đảo.

Tất cả những điều này củng cố sự thật rằng, dữ liệu cá nhân rất có giá trị trong thế giới công nghệ thông tin cho cả tổ chức hợp pháp và kẻ tấn công. Tội phạm mang liên tục tìm kiếm biện pháp mới để tiếp cận người dùng, vì vậy điều quan trọng là cần có sự hiểu biết về công nghệ lừa đảo để tránh trở thành nạn nhân tiếp theo. Xu hướng gần đây là các email spam liên quan đến GDPR (Europe’s General Data Protection Regulation) – Luật bảo vệ dữ liệu người dùng ở châu Âu, bao gồm đề nghị trả phí trên website để làm rõ luật mới, hoặc mời cài đặt phần mềm đặc biệt cho phép truy cập vào tài nguyên để đảm bảo tuân thủ các quy tắc mới.

Trước thực trạng trên, Kaspersky Lab khuyên nghị người dùng:

- Luôn kiểm tra đường dẫn và người gửi email trước khi nhấn vào. Tốt hơn hết, đừng nhấn vào đường dẫn mà hãy nhập bằng tay vào trình duyệt web.

- Trước khi nhấn vào bất kỳ liên kết nào, hãy kiểm tra xem địa chỉ liên kết được hiển thị có giống với liên kết thực tế hay không – điều này có thể được kiểm tra bằng cách rê chuột qua liên kết.

- Chỉ sử dụng kết nối bảo mật, đặc biệt là khi truy cập vào website quan trọng. Phòng trường hợp xấu nhất, không sử dụng Wi-Fi công cộng hoặc Wi-Fi không rõ nguồn mà không có password. Để được bảo vệ tốt nhất, sử dụng biện pháp VPN đã mã hoá lưu lượng. Bởi vì nếu sử dụng kết nối không an toàn, tội phạm mạng có thể dễ dàng chuyển người dùng đến một trang lừa đảo.

- Kiểm tra kết nối HTTPS và tên domain khi mở một trang web. Điều này cực kỳ quan trọng khi sử dụng website chứa dữ liệu nhạy cảm, ví dụ như trang web ngân hàng trực tuyến, shop trực tuyến, email, trang mạng xã hội.

- Không bao giờ chia sẻ dữ liệu quan trọng, như tên đăng nhập và mật khẩu, thông tin tài khoản ngân hàng với một bên thứ ba. Công ty chính chủ sẽ không đòi hỏi dữ liệu như vậy qua email.

- Sử dụng biện pháp bảo vệ đáng tin cậy với công nghệ ngăn ngừa hành vi lừa đảo, ví dụ như Kaspersky Total Security để phát hiện và ngăn chặn thư rác và tấn công trực tuyến.

Theo Danviet.vn

Ứng dụng độc hại chuyên lấy cắp tin nhắn, cuộc gọi của người dùng Android

Ứng dụng này đang lây lan mạnh ở khu vực Trung Đông.

Các nhà nghiên cứu tại Kaspersky Lab vừa phát hiện một nhóm gián điệp mạng tinh vi có tên ZooPark, nhắm tới người dùng Android ở các nước Trung Đông, phần lớn ở Iran trong nhiều năm qua. Theo hãng bảo mật này, tin tặc đã sử dụng các trang web hợp pháp làm công cụ lây nhiễm, và có vẻ chiến dịch này được chính phủ hậu thuẫn nhắm đến các tổ chức chính trị cũng như nhiều mục tiêu khác trong khu vực này.

Một số ứng dụng độc hại đang được nhóm ZooPark phát tán qua các trang tin tức phổ biến tại khu vực Trung Đông như Telegram Groups hay Alnaharegypt News. Sau khi lây nhiễm thành công, phần mềm độc hại giúp kẻ tấn công có khả năng đánh cắp thông tin danh bạ, thông tin tài khoản, thông tin cuộc gọi và ghi âm cuộc gọi, hình ảnh lưu trên thẻ nhớ thiết bị, định vị GPS, tin nhắn, các ứng dụng đã cài đặt, thông tin trình duyệt, thao tác bàn phím và dữ liệu khay nhớ tạm. Ngoài ra, ứng dụng độc hại còn có khả năng bí mật gửi tin nhắn và thực hiện cuộc gọi,...

Một chức năng độc hại khác nhắm vào các ứng dụng nhắn tin như Telegram, WhatsApp IMO; trình duyệt web (Chrome) và một số ứng dụng khác. Nó cho phép phần mềm độc hại đánh cắp cơ sở dữ liệu của các ứng dụng bị tấn công. Ví dụ: Với trình duyệt web, thông tin người dùng lưu trên các trang web có thể bị đánh cắp.

Dựa trên kết quả điều tra, kẻ đứng sau các phần mềm độc hại này nhắm vào người dùng cá nhân tại Ai Cập, Jordan, Morocco, Lebanon và Iran. Hơn nữa, dựa vào tin tức mà những kẻ tấn công dùng để dụ dỗ nạn nhân cài đặt phần mềm độc hại, những người ủng hộ người Kurd và các thành viên của Cơ quan Cứu trợ và Hoạt động của Liên hợp quốc tại Amman nằm trong số những nạn nhân tiềm năng của ZooPark.

Alexey Firsh - Chuyên gia Bảo mật tại Kaspersky Lab chia sẻ: "Càng ngày càng nhiều người sử dụng thiết bị di động làm thiết bị liên lạc chính hoặc duy nhất. Và chắc chắn điều này đã được các kẻ tấn công chú ý đến, những kẻ đang xây dựng bộ công cụ theo dõi người dùng di động, nhất là khi chúng được chính phủ hậu thuẫn. Việc ZooPark chủ động theo dõi các mục tiêu ở các nước Trung Đông là một ví dụ điển hình và chắc chắn nó không phải cái tên duy nhất".

Các nhà nghiên cứu tại Kaspersky Lab đã phát hiện ít nhất 4 thế hệ của phần mềm gián điệp ZooPark hoạt động từ năm 2015. Hiện vẫn chưa chắc chắn được kẻ đứng sau ZooPark là ai nhưng dựa trên những thông tin được công bố thì dữ liệu hệ thống C&C của ZooPark được phát hiện tại Iran. Các sản phẩm của Kaspersky Lab đã phát hiện và ngăn chặn thành công mối đe dọa này.

Theo Danviet.vn

Kaspersky công khai mã nguồn công cụ quét mã độc tích hợp API "khủng"  Công cụ này giúp các nhà nghiên cứu bảo mật có thể quét 30TB dữ liệu chỉ trong khoảng 30 phút. Kaspersky Lab phát hành mã nguồn của công cụ quét mã độc. (Ảnh minh họa: Internet) Việc tìm ra mẫu phần mềm độc hại là một phần quan trọng trong nghiên cứu các mối đe dọa, giúp các nhà nghiên cứu theo...

Công cụ này giúp các nhà nghiên cứu bảo mật có thể quét 30TB dữ liệu chỉ trong khoảng 30 phút. Kaspersky Lab phát hành mã nguồn của công cụ quét mã độc. (Ảnh minh họa: Internet) Việc tìm ra mẫu phần mềm độc hại là một phần quan trọng trong nghiên cứu các mối đe dọa, giúp các nhà nghiên cứu theo...

Đang đi ăn cưới thì HIEUTHUHAI tới ngồi cùng, diện mỗi áo thun mà visual sáng choang, phát biểu tinh tế 10 điểm!00:58

Đang đi ăn cưới thì HIEUTHUHAI tới ngồi cùng, diện mỗi áo thun mà visual sáng choang, phát biểu tinh tế 10 điểm!00:58 Video 14 giây hé lộ Vũ Cát Tường "3 phần bất lực 7 phần nuông chiều" Bí Đỏ sau đám cưới00:15

Video 14 giây hé lộ Vũ Cát Tường "3 phần bất lực 7 phần nuông chiều" Bí Đỏ sau đám cưới00:15 Phản ứng của bé gái bán hàng rong khi được khách cho tiền khiến dân mạng khen hết lời: Quá hiểu chuyện và tinh tế!01:09

Phản ứng của bé gái bán hàng rong khi được khách cho tiền khiến dân mạng khen hết lời: Quá hiểu chuyện và tinh tế!01:09 Sốc: Sơn Tùng bị fan cuồng lao thẳng vào người khi đang trên sân khấu, để lộ vết xước gây xót xa00:39

Sốc: Sơn Tùng bị fan cuồng lao thẳng vào người khi đang trên sân khấu, để lộ vết xước gây xót xa00:39 Đám cưới đang viral khắp MXH: Chú rể đã đẹp trai còn cao 1m88, cô dâu xinh yêu ngất ngây01:03

Đám cưới đang viral khắp MXH: Chú rể đã đẹp trai còn cao 1m88, cô dâu xinh yêu ngất ngây01:03 Quỳnh Lương đính chính gấp thông tin về bố mẹ chồng02:46

Quỳnh Lương đính chính gấp thông tin về bố mẹ chồng02:46 Chị Đẹp Concert "hài nhạt" từ đầu đến cuối: Giao lưu tới đâu khán giả "cảm lạnh" tới đó, cuối cùng "phải cười" vì.... lỗi từ BTC02:03

Chị Đẹp Concert "hài nhạt" từ đầu đến cuối: Giao lưu tới đâu khán giả "cảm lạnh" tới đó, cuối cùng "phải cười" vì.... lỗi từ BTC02:03 CĂNG: Ảnh cận vết rách da của Sơn Tùng khi bị khán giả "tấn công" giữa sân khấu00:39

CĂNG: Ảnh cận vết rách da của Sơn Tùng khi bị khán giả "tấn công" giữa sân khấu00:39 Được yêu cầu so sánh Trấn Thành và Victor Vũ, bà xã Anh Đức trả lời cực khéo mát lòng cả đôi bên01:34

Được yêu cầu so sánh Trấn Thành và Victor Vũ, bà xã Anh Đức trả lời cực khéo mát lòng cả đôi bên01:34 Cặp sao Vbiz vừa bị "tóm" hẹn hò trên sân pickleball: Nghi yêu bí mật 4 năm, đã dẫn nhau về ra mắt gia đình?00:22

Cặp sao Vbiz vừa bị "tóm" hẹn hò trên sân pickleball: Nghi yêu bí mật 4 năm, đã dẫn nhau về ra mắt gia đình?00:22 Vụ xách ngược trẻ 20 tháng tuổi, đánh đập dã man: Công an vào cuộc điều tra02:26

Vụ xách ngược trẻ 20 tháng tuổi, đánh đập dã man: Công an vào cuộc điều tra02:26Tiêu điểm

Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Vấn đề chống khủng bố: Hy Lạp điều tra vụ đánh bom tại Athens

Thế giới

05:58:04 15/04/2025

Làm bữa sáng chỉ trong 3 bước đơn giản mà hương vị tuyệt vời từ các nguyên liệu phổ biến

Ẩm thực

05:56:37 15/04/2025

10 mỹ nhân 9X đẹp nhất Trung Quốc: Địch Lệ Nhiệt Ba xếp sau Triệu Lộ Tư, hạng 1 nghe tên ai cũng sốc

Hậu trường phim

05:53:50 15/04/2025

Ngọc Anh 3A: Lúc mới quen chồng Tây, tôi không dám nắm tay

Tv show

05:50:09 15/04/2025

Hồ Hoài Anh lộ diện, nhan sắc hoa hậu Ngô Phương Lan gây chú ý

Sao việt

23:20:57 14/04/2025

Han So Hee thừa nhận 'sai lầm' sau ồn ào tình cảm

Sao châu á

23:12:05 14/04/2025

Phim cổ trang mới chiếu 2 ngày đã lập kỷ lục hot nhất 2025, nữ chính được khen đẹp nhất Trung Quốc hiện tại

Phim châu á

22:49:23 14/04/2025

Hà Nội công bố tình huống khẩn cấp sạt lở bờ sông Đuống tại quận Long Biên

Tin nổi bật

22:02:43 14/04/2025

Cảnh tượng quỳ lạy gây sốc ở concert Chị Đẹp, một "phú bà" cất giọng chạy nốt làm dân tình "nổi da gà"

Nhạc việt

21:57:49 14/04/2025

Jennie tại Coachella 2025: Hát rap không ra hơi, bị yêu cầu tắt backtrack và về luyện tập lại!

Nhạc quốc tế

21:36:35 14/04/2025

iPhone chiếm 42% tổng doanh số smartphone quý đầu tiên tại Mỹ

iPhone chiếm 42% tổng doanh số smartphone quý đầu tiên tại Mỹ

Kaspersky Lab treo giải 2,3 tỉ đồng cho bất kỳ ai tìm ra lỗ hổng bảo mật

Kaspersky Lab treo giải 2,3 tỉ đồng cho bất kỳ ai tìm ra lỗ hổng bảo mật Kaspersky thách thức bất kỳ ai tìm ra lỗ hổng, thưởng hơn 2,2 tỉ đồng

Kaspersky thách thức bất kỳ ai tìm ra lỗ hổng, thưởng hơn 2,2 tỉ đồng Điện thoại ngăn gián điệp của Nga

Điện thoại ngăn gián điệp của Nga 100 triệu tài khoản Facebook giả mạo chỉ để 'like'

100 triệu tài khoản Facebook giả mạo chỉ để 'like' Kaspersky dừng khiếu nại chống độc quyền với Microsoft

Kaspersky dừng khiếu nại chống độc quyền với Microsoft Hơn 28.000 thiết bị được cứu nhờ công cụ giải mã ransomware

Hơn 28.000 thiết bị được cứu nhờ công cụ giải mã ransomware Công nghệ sạch thay thế chất làm mát độc hại

Công nghệ sạch thay thế chất làm mát độc hại Ban tổ chức 'Mái ấm gia đình Việt': Quyền Linh đã bội tín với chúng tôi

Ban tổ chức 'Mái ấm gia đình Việt': Quyền Linh đã bội tín với chúng tôi Nam ca sĩ từng bị Hoài Linh cấm hát 1 năm, giờ sở hữu dinh thự nghìn tỷ TP.HCM

Nam ca sĩ từng bị Hoài Linh cấm hát 1 năm, giờ sở hữu dinh thự nghìn tỷ TP.HCM Nữ nghệ sĩ sở hữu nhà 6 tầng ở trung tâm TP.HCM, vừa ở, vừa làm khách sạn, 3 đời chồng, U80 đẹp như 50

Nữ nghệ sĩ sở hữu nhà 6 tầng ở trung tâm TP.HCM, vừa ở, vừa làm khách sạn, 3 đời chồng, U80 đẹp như 50 Đôi bạn Hoa hậu - diễn viên "cạch mặt" vì scandal, cắt đứt mối quan hệ chỉ bằng cuộc gọi lúc nửa đêm

Đôi bạn Hoa hậu - diễn viên "cạch mặt" vì scandal, cắt đứt mối quan hệ chỉ bằng cuộc gọi lúc nửa đêm Bị tố bội tín với tập đoàn Tôn Hoa Sen và NSX Mái Ấm Gia Đình Việt, MC Quyền Linh lên tiếng

Bị tố bội tín với tập đoàn Tôn Hoa Sen và NSX Mái Ấm Gia Đình Việt, MC Quyền Linh lên tiếng Hoa hậu Đỗ Mỹ Linh lộ mặt mộc thiếu son phấn, visual không chỉnh sửa khác lạ ra sao?

Hoa hậu Đỗ Mỹ Linh lộ mặt mộc thiếu son phấn, visual không chỉnh sửa khác lạ ra sao? Sốc: Một sao nam bị đồng nghiệp tiết lộ có hành vi biến thái

Sốc: Một sao nam bị đồng nghiệp tiết lộ có hành vi biến thái Chó pitbull cắn tử vong bé gái 7 tháng tuổi, bố mẹ chứng kiến cảnh ám ảnh: Hiện trường tìm thấy thương tâm

Chó pitbull cắn tử vong bé gái 7 tháng tuổi, bố mẹ chứng kiến cảnh ám ảnh: Hiện trường tìm thấy thương tâm Chàng trai 24 tuổi đạp xe từ Hà Nội vào TP.HCM xem lễ diễu binh kỷ niệm 30/4

Chàng trai 24 tuổi đạp xe từ Hà Nội vào TP.HCM xem lễ diễu binh kỷ niệm 30/4 Tình trẻ Diệp Lâm Anh có động thái muốn "công khai", lộ mối quan hệ với hội bạn thân Chị đẹp

Tình trẻ Diệp Lâm Anh có động thái muốn "công khai", lộ mối quan hệ với hội bạn thân Chị đẹp Đang đứng tránh tàu hỏa, nam thanh niên bất ngờ bị đánh nhập viện cấp cứu

Đang đứng tránh tàu hỏa, nam thanh niên bất ngờ bị đánh nhập viện cấp cứu Dự kiến tên gọi và trung tâm hành chính của 34 tỉnh, thành sau sáp nhập

Dự kiến tên gọi và trung tâm hành chính của 34 tỉnh, thành sau sáp nhập Nhã Phương phản ứng ra sao sau khi bị bóc loạt ảnh nhan sắc thật gây sốc?

Nhã Phương phản ứng ra sao sau khi bị bóc loạt ảnh nhan sắc thật gây sốc? Sao Việt 14/4: Hà Hồ khoe con gái, Quang Minh tình tứ bên người yêu kém 37 tuổi

Sao Việt 14/4: Hà Hồ khoe con gái, Quang Minh tình tứ bên người yêu kém 37 tuổi Tử hình kẻ có vợ và 3 con hẹn hò rồi sát hại dã man người tình

Tử hình kẻ có vợ và 3 con hẹn hò rồi sát hại dã man người tình Chu Thanh Huyền tình tứ bên Quang Hải sau sóng gió, "dát" toàn đồ hiệu sang chảnh, nhan sắc gây chú ý

Chu Thanh Huyền tình tứ bên Quang Hải sau sóng gió, "dát" toàn đồ hiệu sang chảnh, nhan sắc gây chú ý