Không chỉ nghe lén, mã độc ZooPark còn bí mật khai thác camera điện thoại

Nó nhắm vào các nạn nhân đến từ Trung Đông vì mục đích gián điệp trên mạng.

Một loại malware tiên tiến có thể gián điệp gần như mọi chức năng smartphone Android và ăn cắp mật khẩu, hình ảnh, video, ảnh chụp màn hình và dữ liệu từ WhatsApp, Telegram cũng như các ứng dụng khác.

ZooPark đã phát triển lên tầm cao mới có khả năng gián điệp một cách rất tinh vi.

Phần mềm độc hại có tên ZooPark này nhắm vào đối tượng người dùng ở Trung Đông và có khả năng được phát triển bởi nhóm dưới sự tài trợ của chính phủ, theo phát hiện của Kaspersky Lab.

Video đang HOT

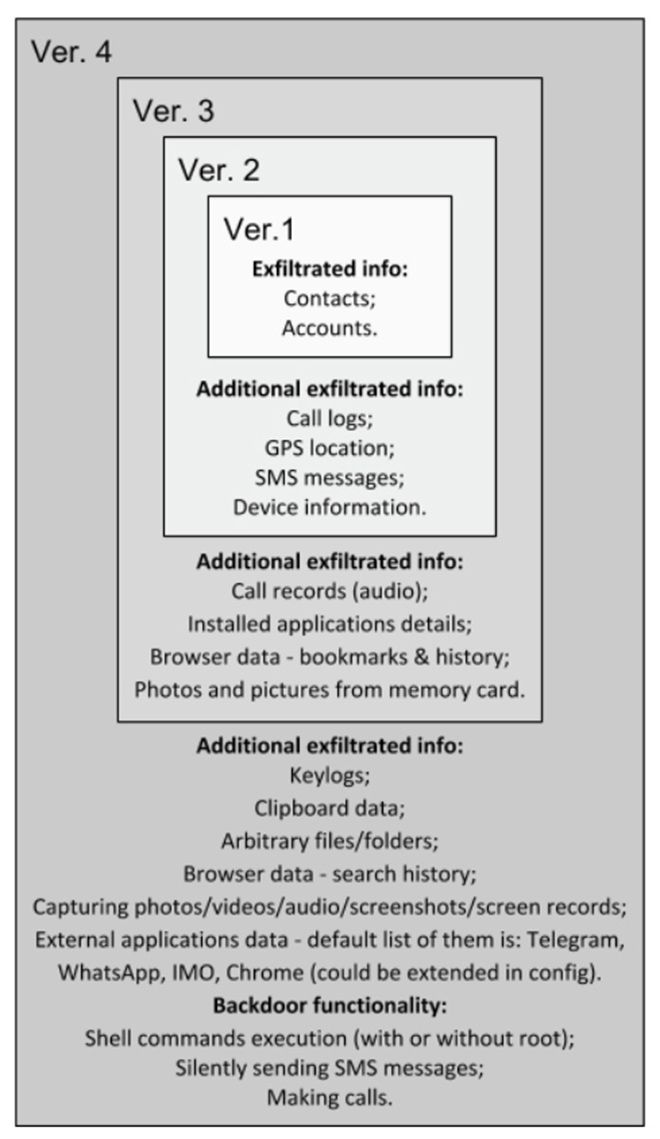

ZooPark đã phát triển qua bốn thế hệ, bắt đầu là phần mềm độc hại đơn giản có thể chỉ ăn cắp chi tiết tài khoản thiết bị và địa chỉ liên hệ trong sổ địa chỉ. Nhưng thế hệ cuối cùng có thể giám sát và ghi lại mật khẩu, chụp lại dữ liệu, dữ liệu trình duyệt (lịch sử duyệt web, ảnh và video từ thẻ nhớ, ghi âm cuộc gọi, âm thanh và dữ liệu từ các ứng dụng bảo mật như Telegram). Nó cũng có thể bí mật chụp ảnh, quay phim, ghi âm và chụp ảnh màn hình mà chủ nhân không biết. Để lấy dữ liệu của thiết bị, nó có thể âm thầm thực hiện cuộc gọi, gửi tin nhắn và thực thi lệnh shell.

Kaspersky cho biết đã phát hiện ít hơn 100 mục tiêu là nạn nhân của ZooPark, cho thấy rằng nó như là cách để các cơ quan gián điệp mục tiêu cụ thể, dưới sự tài trợ của một chính phủ quốc gia nào đó.

Đồng thời, Kaspersky cho rằng phần mềm độc hại này có thể không phải được phát triển từ bên trong cơ quan mà được mua từ các nhà cung cấp công cụ giám sát. Điều này không quá ngạc nhiên vì đây là thời điểm mà các công cụ gián điệp đang phát triển, trở nên phổ biến trong các cơ quan chính phủ với một số trường hợp được biết đến ở Trung Đông.

Có 4 mức khác nhau của ZooPark, và hiện tại nó đã lên mức 4.

Như đã biết, rất nhiều công cụ gián điệp được phát triển từ chính phủ Mỹ. Một nhóm nổi tiếng được gọi là Shadow Brokers đã đánh cắp dữ liệu đến từ các hoạt động tình báo của NSA và phát hành ra công chúng. Cần nhớ rằng NSA là một trong những cơ quan an ninh an toàn nhất trên thế giới, đó là một trong những lý do khiến các chuyên gia bảo mật và các công ty như Apple không tin tưởng chính phủ Mỹ để phát triển công cụ backdoor (cửa hậu) trên thiết bị của họ.

Theo Danviet.vn

Kaspersky công khai mã nguồn công cụ quét mã độc tích hợp API "khủng"

Công cụ này giúp các nhà nghiên cứu bảo mật có thể quét 30TB dữ liệu chỉ trong khoảng 30 phút.

Kaspersky Lab phát hành mã nguồn của công cụ quét mã độc. (Ảnh minh họa: Internet)

Việc tìm ra mẫu phần mềm độc hại là một phần quan trọng trong nghiên cứu các mối đe dọa, giúp các nhà nghiên cứu theo dõi chúng qua thời gian và bảo vệ người dùng trước hàng loạt hoạt động lây nhiễm. Do đó, hồi cuối tháng 3, Kaspersky Lab đã tạo ra mã nguồn mở cho công cụ tìm kiếm phần mềm độc hại KLara, nhằm giảm bớt thời gian tạo ra các quy tắc YARA để tìm các mẫu malware có liên quan.

Tuynhiên, dựa vào YARA để thực hiện kiểm tra là việc mất rất nhiều thời gian. Vậy nên Kaspersky Lab đã tạo ra Klara, sử dụng các quy tắc YARA dễ dàng hơn bằng cách chạy nhiều quy tắc thông qua nhiều cơ sở dữ liệu cùng lúc, cho phép các nhà nghiên cứu tìm kiếm các mối đe dọa phức tạp một cách hiệu quả và nhanh chóng.

Theo hãng bảo mật của Nga, Klara có giao diện thân thiện, dễ sử dụng, có thể nhận kết quả thông qua email, hàm API mạnh, cho phép tự động hóa quá trình quét, và có thể chạy trên nhiều phần cứng khác nhau. Với Klara, việc quét 10TB các tập tin chỉ mất khoảng 30 phút

Hiện, Klara đã có mặt trên trang GitHub chính thức của Kaspersky https://github.com/KasperskyLab.

Theo Danviet.vn

Phát hiện phần mềm độc hại Sockbot trên Google Play Store  8 ứng dụng trên Google Play vừa được phát hiện chứa phần mềm độc hại Sockbot, không chỉ tạo doanh thu bất hợp pháp cho nhà phát triển nó mà còn có thể khiến thiết bị trở thành một phần của botnet. Sockbot có thể khiến thiết bị trở thành công cụ phục vụ tấn công DDoS. ẢNH: SOFTPEDIA Theo hãng bảo mật...

8 ứng dụng trên Google Play vừa được phát hiện chứa phần mềm độc hại Sockbot, không chỉ tạo doanh thu bất hợp pháp cho nhà phát triển nó mà còn có thể khiến thiết bị trở thành một phần của botnet. Sockbot có thể khiến thiết bị trở thành công cụ phục vụ tấn công DDoS. ẢNH: SOFTPEDIA Theo hãng bảo mật...

Vụ ngoại tình có 1-0-2 ở Cà Mau: Chồng bắt quả tang vợ, kiểm tra điện thoại mới ngã ngửa với số "tiểu tam"05:41

Vụ ngoại tình có 1-0-2 ở Cà Mau: Chồng bắt quả tang vợ, kiểm tra điện thoại mới ngã ngửa với số "tiểu tam"05:41 Cát-sê của Xuân Hinh khi đóng 'Bắc Bling' của Hòa Minzy 'không phải mức thường'04:19

Cát-sê của Xuân Hinh khi đóng 'Bắc Bling' của Hòa Minzy 'không phải mức thường'04:19 Vén màn "chiêu trò" của Xuân Hinh00:51

Vén màn "chiêu trò" của Xuân Hinh00:51 1 nhân vật tự ý tung bảng điểm cấp 3 của HIEUTHUHAI và HURRYKNG, bị chất vấn thì có màn giải thích càng "hết cứu"00:32

1 nhân vật tự ý tung bảng điểm cấp 3 của HIEUTHUHAI và HURRYKNG, bị chất vấn thì có màn giải thích càng "hết cứu"00:32 Kinh hoàng clip bình gas mini trên bàn lẩu bất ngờ phát nổ, cảnh tượng sau đó khiến nhiều người bủn rủn chân tay00:12

Kinh hoàng clip bình gas mini trên bàn lẩu bất ngờ phát nổ, cảnh tượng sau đó khiến nhiều người bủn rủn chân tay00:12 Xôn xao câu chuyện "lòng tham" của người đàn ông đi xe con và 2 con cá bị rơi01:12

Xôn xao câu chuyện "lòng tham" của người đàn ông đi xe con và 2 con cá bị rơi01:12 Bé gái bất ngờ rơi xuống sông khi đang đi học về, diễn biến sau đó khiến dân mạng bủn rủn chân tay00:35

Bé gái bất ngờ rơi xuống sông khi đang đi học về, diễn biến sau đó khiến dân mạng bủn rủn chân tay00:35 ViruSs gây tranh cãi với phát ngôn: "Bài này phải đổi thành Xuân Hinh kết hợp với Hòa Minzy, Masew, Tuấn Cry"17:01

ViruSs gây tranh cãi với phát ngôn: "Bài này phải đổi thành Xuân Hinh kết hợp với Hòa Minzy, Masew, Tuấn Cry"17:01 Lộ video Trấn Thành biểu hiện lạ nơi công cộng02:32

Lộ video Trấn Thành biểu hiện lạ nơi công cộng02:32 Cặp phim giả tình thật Vbiz rục rịch kết hôn, đàng gái có hành động trốn tránh khi bị dí trên sóng trực tiếp00:39

Cặp phim giả tình thật Vbiz rục rịch kết hôn, đàng gái có hành động trốn tránh khi bị dí trên sóng trực tiếp00:39 Đến mức này mà Quốc Anh - Tiểu Vy vẫn chỉ là bạn?00:57

Đến mức này mà Quốc Anh - Tiểu Vy vẫn chỉ là bạn?00:57Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Bắt giữ 4 "trẻ trâu" mang hung khí đi giao chiến lúc rạng sáng

Pháp luật

23:51:24 06/03/2025

Rùng mình trước vai diễn vận vào đời Quý Bình, ánh mắt thất thần khi biết mình bị ung thư khiến ai cũng xót xa

Sao việt

23:46:28 06/03/2025

Mỹ nhân đang viral khắp Trung Quốc vì cảnh khóc đẹp đến phong thần

Phim châu á

23:38:20 06/03/2025

Phim Việt mới chiếu đã lập kỷ lục chưa từng có, nam chính là cái tên ai nghe cũng sởn da gà

Phim việt

23:18:14 06/03/2025

Gây sốt với 'Bắc Bling', Hoà Minzy sẽ soán ngôi Hoàng Thuỳ Linh?

Nhạc việt

23:00:40 06/03/2025

Nam diễn viên giảm 14kg, uống nước mắm khi quay 'Quỷ nhập tràng' là ai?

Hậu trường phim

22:57:55 06/03/2025

Đình Văn ngồi ghế nóng 'Đánh thức đam mê'

Tv show

22:30:15 06/03/2025

'Chúc Anh Đài' Lương Tiểu Băng khoe hôn nhân hạnh phúc suốt 25 năm

Sao châu á

22:27:38 06/03/2025

Sang phú vượng tài, 3 con giáp vào nửa cuối tháng 3 dương không làm đại gia cũng thành tỷ phú, kinh doanh phát đạt, của nả phủ phê, tiền chất thành núi

Trắc nghiệm

21:59:42 06/03/2025

Giận bố 2 năm mới trở về thăm khi ông bị bệnh nặng, tôi bật khóc khi phát hiện một thứ nằm trên bậu cửa sổ

Góc tâm tình

21:36:40 06/03/2025

Nokia X màn hình ‘tai thỏ’ lộ ảnh chính thức

Nokia X màn hình ‘tai thỏ’ lộ ảnh chính thức Những điều mong đợi tại Google I/O khai mạc hôm nay

Những điều mong đợi tại Google I/O khai mạc hôm nay

Gần 10 tỉ thiết bị Bluetooth đối diện phần mềm độc hại BlueBorne

Gần 10 tỉ thiết bị Bluetooth đối diện phần mềm độc hại BlueBorne Phát hiện công cụ phát tán mã độc tống tiền nguy hiểm

Phát hiện công cụ phát tán mã độc tống tiền nguy hiểm Smartphone thường trực nguy cơ bị theo dõi

Smartphone thường trực nguy cơ bị theo dõi Phát hiện phần mềm độc hại Android âm thầm thu âm và ăn cắp dữ liệu

Phát hiện phần mềm độc hại Android âm thầm thu âm và ăn cắp dữ liệu Phần mềm độc hại thay đổi macOS để phá hoại các biện pháp bảo mật

Phần mềm độc hại thay đổi macOS để phá hoại các biện pháp bảo mật Malware CopyCat lây nhiễm diện rộng trên 14 triệu thiết bị Android

Malware CopyCat lây nhiễm diện rộng trên 14 triệu thiết bị Android Nguyên nhân Quý Bình mắc bạo bệnh hơn 1 năm nhưng không cho người đến thăm

Nguyên nhân Quý Bình mắc bạo bệnh hơn 1 năm nhưng không cho người đến thăm Vợ Quý Bình kiệt quệ lo tang lễ: "Các con vẫn chưa biết cha mất"

Vợ Quý Bình kiệt quệ lo tang lễ: "Các con vẫn chưa biết cha mất" Tình trạng khó hiểu của Quý Bình và vợ doanh nhân trước khi nam diễn viên qua đời

Tình trạng khó hiểu của Quý Bình và vợ doanh nhân trước khi nam diễn viên qua đời Thông tin tang lễ của diễn viên Quý Bình

Thông tin tang lễ của diễn viên Quý Bình Trước tang lễ diễn viên Quý Bình: Vợ thất thần cùng người thân lo hậu sự, thông báo thêm 1 quy định mới

Trước tang lễ diễn viên Quý Bình: Vợ thất thần cùng người thân lo hậu sự, thông báo thêm 1 quy định mới Lộ hình ảnh hiếm lúc Quý Bình chữa trị u não, nói 1 câu xót xa: "Tôi hết cơ hội rồi"

Lộ hình ảnh hiếm lúc Quý Bình chữa trị u não, nói 1 câu xót xa: "Tôi hết cơ hội rồi" Cuối đời của Quý Bình: Lấy vợ hơn 7 tuổi, giấu bệnh không muốn khán giả lo

Cuối đời của Quý Bình: Lấy vợ hơn 7 tuổi, giấu bệnh không muốn khán giả lo Bài đăng cuối cùng chỉ 2 từ gây nghẹn lòng của Quý Bình trước khi qua đời vì bạo bệnh

Bài đăng cuối cùng chỉ 2 từ gây nghẹn lòng của Quý Bình trước khi qua đời vì bạo bệnh SỐC: Diễn viên Quý Bình qua đời ở tuổi 42

SỐC: Diễn viên Quý Bình qua đời ở tuổi 42 Tiêu chí sáp nhập các tỉnh thành theo Kết luận 127 của Bộ Chính trị

Tiêu chí sáp nhập các tỉnh thành theo Kết luận 127 của Bộ Chính trị Bắt quả tang vợ đi nhà nghỉ với nhân tình ở Sơn La, anh chồng nói 1 câu khiến tất cả những người đang đánh ghen đều dừng tay

Bắt quả tang vợ đi nhà nghỉ với nhân tình ở Sơn La, anh chồng nói 1 câu khiến tất cả những người đang đánh ghen đều dừng tay Hòa Minzy công khai tin nhắn với NSƯT Xuân Hinh

Hòa Minzy công khai tin nhắn với NSƯT Xuân Hinh Học sinh giỏi quốc gia môn hóa điều chế ma túy được giảm án

Học sinh giỏi quốc gia môn hóa điều chế ma túy được giảm án Nữ ca sĩ U80 lấy chồng kém 14 tuổi, nói chồng: "Sướng thế còn muốn gì nữa!"

Nữ ca sĩ U80 lấy chồng kém 14 tuổi, nói chồng: "Sướng thế còn muốn gì nữa!" Hoa hậu bán nhà lãi 900 cây vàng, xây biệt thự 400 tỷ ở vị trí đắc địa TP.HCM

Hoa hậu bán nhà lãi 900 cây vàng, xây biệt thự 400 tỷ ở vị trí đắc địa TP.HCM