iPhone dễ dàng bị nghe lén, theo dõi vị trí

Hacker chỉ cần biết số điện thoại được sử dụng trên iPhone là có thể thực hiện nghe lén cuộc gọi, đọc tin nhắn và theo dõi vị trí.

Apple đang tuyên chiến mạnh mẽ với FBI trong vấn đề bảo mật iOS, nhưng hãng đang đứng trước một thách thức mới còn nguy hiểm hơn. Một nhóm hacker đến từ Đức vừa khiến cả giới công nghệ bàng hoàng khi thực hiện thành công việc can thiệp vào hệ thống mạng di động trên tất cả các điện thoại, bao gồm cả iPhone.

Chỉ cần biết số thuê bao của người dùng và bằng các kỹ thuật đặc biệt, tin tặc có thể nghe lén các cuộc gọi, đọc tin nhắn và theo dõi vị trí thiết bị.

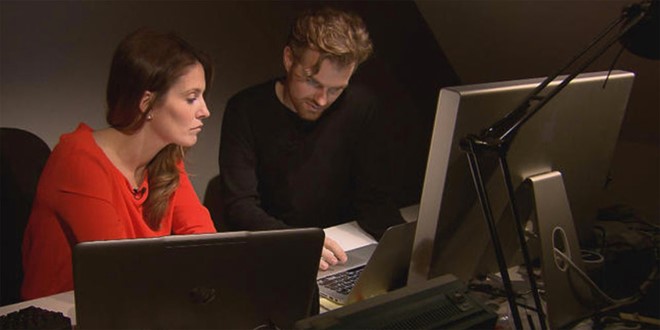

Hacker có thể nghe lén điện thoại nhờ khai thác lỗ hổng mạng di động. Ảnh: 9to5Mac.

Chương trình 60 Minutes của kênh CBS news vừa mời nhóm hacker trình diễn khả năng của mình. Thiết bị dùng thử nghiệm là chiếc iPhone mới của Thượng nghị sĩ Mỹ Ted Lieu, người được mời tham gia. Nhóm tin tặc chỉ cần biết số điện thoại, sau đó dễ dàng thực hiện nghe lén các cuộc gọi đến và đi từ iPhone.

Họ làm được điều đó nhờ khai thác một lỗ hổng bảo mật phát hiện trong Giao thức báo hiệu số 7, hay còn gọi là SS7 (là tập hợp các giao thức điện thoại được sử dụng để thiết lập hầu hết các cuộc gọi trong mạng PSTN).

Mạng SS7 là trái tim của hệ thống điện thoại di động toàn cầu. Các công ty sử dụng SS7 để trao đổi thông tin. Hàng tỷ cuộc gọi và tin nhắn văn bản đi qua giao thức này hàng ngày. Đây là mạng lưới đã biến những chiếc điện thoại để bàn trở thành cỗ máy có thể mang đi bất kỳ đâu.

Karsten Nohl, một hacker người Đức, đồng thời là tiến sĩ kỹ thuật máy tính từ trường Đại học Virginia, đã hé lộ phương thức nghe lén lần đầu tại một hội nghị an ninh mạng ở Berlin.

Ngoài các cuộc gọi và tin nhắn văn bản, ông còn chứng minh cho mọi người thấy khả năng theo dõi vị trí từ chiếc điện thoại của Thượng nghị sĩ Ted Lieu, thậm chí ngay cả khi GPS trên iPhone đã tắt.

Video đang HOT

Nó dựa vào việc sử dụng phương thức phổ biến Cell Tower Triangulation để định vị toàn cầu. Đồng thời, Nohl còn biết số điện thoại của tất cả những người gọi đến (hoặc gọi đi). Cách làm này không dựa trên khả năng truy cập iPhone, thay vào đó khai thác lỗ hổng của mạng di động.

Ngay cả những chiếc iPhone cũng bị theo dõi. Ảnh: The Verge.

Thượng nghị sĩ Ted Lieu cảm thấy sốc khi chứng kiến những gì tin tặc có thể làm được: “Năm ngoái, Tổng thống Mỹ gọi điện cho tôi vào đúng chiếc điện thoại này. Chúng tôi đã thảo luận một số vấn đề. Vì vậy, nếu tin tặc nghe được, chúng sẽ biết toàn bộ nội dung của cuộc trò chuyện, cả số điện thoại của Tổng thống. Đó quả là một điều đáng lo ngại”.

Nohl cho biết, lỗ hổng SS7 được biết đến rộng rãi trong nhiều tháng qua, nhưng vì lý do nào đó, lỗi vẫn chưa được sửa. Ông cho biết: “Khả năng chặn cuộc gọi của điện thoại thông qua mạng SS7 được sử dụng ngầm giữa các cơ quan tình báo thế giới, và đó có thể là lý do họ không muốn vá lỗ hổng này lại”.

Nghị sĩ Ted Lieu tỏ ra thất vọng và cho rằng, điều đó không thể chấp nhận: “Những người biết về lỗ hổng này nên bị sa thải. Không thể để tình trạng hơn 300 triệu người Mỹ và công dân trên toàn thế giới gặp nguy hiểm với một lỗi đã được nhiều người biết đến, chỉ đơn giản vì một số cơ quan tình báo muốn khai thác nó để lấy dữ liệu. Đó là điều không thể chấp nhận được”.

Trong khi đó, cuộc chiến pháp lý giữa Apple và FBI đã đến hồi kết, cả hai lại phải đối diện nhau trong một phiên điều trần trước Quốc hội Mỹ. Luật sư Bruce Sewell của Táo khuyết và Trợ lý giám đốc điều hành FBI Amy Hess sẽ tranh luận riêng biệt trước Ủy ban Thương mại và Năng lượng.

Hai thành viên của Ủy ban Tình báo Thượng viện Mỹ đã đề xuất một dự luật buộc các công ty công nghệ giải mã thiết bị của họ nhằm phục vụ cho công tác điều tra và giám sát sau này. Vấn đề bảo mật thông tin tiếp tục trở thành chủ đề nóng tại Mỹ.

Minh Minh

Theo Zing

Công ty hack iPhone giúp FBI quái kiệt ra sao?

Cellebrite - công ty đến từ Israel - là đối tác quen thuộc của FBI. Trong 7 năm qua, họ từng ký 187 hợp đồng với trị giá không dưới 10.000 USD một lần.

Nhóm kỹ sư ưu tú của Cellebrite - đứng đầu là một hacker "quái kiệt" đến từ Seattle (Mỹ) - giúp FPI bẻ khóa chiếc iPhone 5C tai tiếng, CNN dẫn lời 2 nguồn tin thân cận với nhóm hacker. Tất cả thành viên của công ty bị buộc ký thỏa thuận giữ im lặng về vấn đề này, một trong 2 người cho biết.

Hồ sơ chính phủ Mỹ ghi nhận Cellebrite vừa ký hợp đồng lớn nhất từ trước đén nay với FBI - trị giá 218.000 USD - cùng ngày FBI công bố bẻ khóa thành công chiếc iPhone của nghi phạm khủng bố.

Cellebrite là công ty như thế nào?

Trong nhiều năm, Cellebrite là nơi buộc phải đến của nhân viên FBI nếu muốn xâm nhập thông tin từ điện thoại của nghi phạm, theo một công ty bảo mật quen thuộc với FBI.

Tuy nhiên, Cellebrite không ra đời với mục đích này. Năm 1999, họ tạo ra những chiếc máy giúp chuyển dữ liệu từ điện thoại này sang điện thoại khác - công cụ giúp ích lớn cho các nhà bán lẻ di động khi người dùng nâng cấp điện thoại. Cingular, Motorola, Nokia sử dụng thiết bị "đồng bộ hóa dữ liệu di động" để tải dữ liệu từ những chiếc điện thoại bị hỏng sang máy mới.

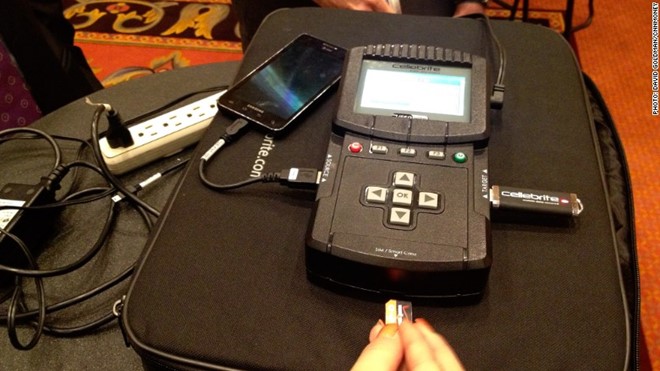

Một trong những thiết bị đầu tiên dùng để chuyển dữ liệu giữa các thiết bị di động của Cellebrite. Ảnh: Cellebrite.

Đầu 2007, Cellebrite bắt đầu tiếp thị công cụ của mình với các cơ quan thực thi pháp luật. Vào thời điểm đó, họ có thể thu thập dữ liệu từ "hơn 1.000 thiết bị cầm tay", chủ yếu là điện thoại di động và PDA.

Thiết bị trao đổi bộ nhớ (UME) - như chiếc UME-36Pro - của họ có thể lấy danh bạ, tin nhắn, ảnh, video, nhạc chuông, file âm thanh bất kể model nào, do ai bán, dùng công nghệ hoặc nhà mạng nào. Sau đó, cơ quan thực thi pháp luật sử dụng thiết bị có tên UFED của Cellebrite. Đây là một thiết bị cầm tay, dễ sử dụng. Cảnh sát chỉ việc kết nối với điện thoại và tải dữ liệu bộ nhớ của thiết bị sang ổ đĩa của mình trong vài giây. Đây cũng là cách họ tìm được cả những tin nhắn đã bị xóa.

Cảnh sát sử dụng thiết bị của Cellebrite để lấy dữ liệu từ một chiếc điện thoại.

Hiện tại, Cellebrite định hình họ như một giải pháp cho cảnh sát khi các hãng sản xuất - như Apple - không hợp tác với cơ quan điều tra.

Một trong những đoạn quảng cáo của Cellebrite viết: "Sỹ quan cảnh sát có thể kéo một tay đánh cắp xe hơi sang một bên, quét chiếc điện thoại của hắn và khám phá ra cả đường dây trộm cắp ôtô trên toàn thành phố".

UFED Touch Ultimate - một thiết bị cảm ứng cho phép cảnh sát giữ bên mình có giá 10.000 USD. Nó hoạt động được với hơn 8.000 thiết bị điện tử - theo SC Magazine. Công cụ này hữu ích đến mức FBI ký 187 hợp đồng với Cellebrite trong 7 năm qua với trị giá trung bình 10.883 USD.

Cellebrite trình diễn công nghệ hack smartphone tại triển lãm CTIA 2013.

Ban đầu, những chiếc di động với mật khẩu cài sẵn không làm khó được các điều tra viên sử dụng thiết bị của Cellebrite. Cảnh sát có thể xâm nhập hoặc bẻ khóa rất nhanh. Tuy nhiên, mọi chuyện thay đổi từ năm 2014 - khi Apple nâng cấp bảo mật trên iPhone. Đột nhiên, có một thế hệ các smartphone khiến cảnh sát không thể xâm nhập dữ liệu được.

Tất nhiên, cảnh sát vẫn có cách thu thập những dữ liệu quý giá - đặc biệt trong các trường hợp khủng bố. NSA có thể theo dõi cuộc gọi, hoặc lấy dữ liệu khi khách hàng backup dữ liệu trên server của Apple, Google. Email và dữ liệu ứng dụng thường không được lưu trữ bên trong điện thoại và các công ty có thể dễ dàng cung cấp cho bên điều tra.

Tuy nhiên, cảnh sát không thể xâm nhập vào những chiếc iPhone sử dụng mật khẩu chạy iOS 8 trở lên. Bản thân Apple cũng không thể. Đó là lý do mọi con mắt đổ dồn vào Cellebrite. Đáng tiếc, do mọi chuyện không được công bố ra bên ngoài nên người ta không biết được Cellebrite dùng cách nào để bẻ khóa iPhone.

Đức Nam

Theo Zing

Công cụ FBI bẻ khóa iPhone có thể bị phát tán  Nhiều chuyên gia cho rằng, công cụ được FBI dùng sẽ nhanh chóng bị phát tán dưới nhiều hình thức khác nhau. Theo kỹ sư cấp cao của Apple và một số chuyên gia bảo mật bên ngoài, phương pháp FBI dùng để ở khóa chiếc iPhone 5C trong vụ án San Bernardino sẽ nhanh chóng bị công bố dưới nhiều hình thức....

Nhiều chuyên gia cho rằng, công cụ được FBI dùng sẽ nhanh chóng bị phát tán dưới nhiều hình thức khác nhau. Theo kỹ sư cấp cao của Apple và một số chuyên gia bảo mật bên ngoài, phương pháp FBI dùng để ở khóa chiếc iPhone 5C trong vụ án San Bernardino sẽ nhanh chóng bị công bố dưới nhiều hình thức....

Hòa Minzy trả lời về con số 8 tỷ đồng làm MV Bắc Bling, cát-xê của Xuân Hinh gây xôn xao04:19

Hòa Minzy trả lời về con số 8 tỷ đồng làm MV Bắc Bling, cát-xê của Xuân Hinh gây xôn xao04:19 Vụ lộ hình ảnh thi hài nghệ sĩ Quý Bình: Nữ nghệ sĩ Việt lên tiếng xin lỗi01:32

Vụ lộ hình ảnh thi hài nghệ sĩ Quý Bình: Nữ nghệ sĩ Việt lên tiếng xin lỗi01:32 Nghẹn ngào khoảnh khắc mẹ diễn viên Quý Bình bật khóc trong giây phút cuối cùng bên con trai00:30

Nghẹn ngào khoảnh khắc mẹ diễn viên Quý Bình bật khóc trong giây phút cuối cùng bên con trai00:30 1 triệu người Việt sững người xem clip bố lạnh lùng với con gái ở tòa: "Nếu chọn mẹ thì bố con mình cắt luôn từ đây", đau lòng với phản ứng của bé gái00:31

1 triệu người Việt sững người xem clip bố lạnh lùng với con gái ở tòa: "Nếu chọn mẹ thì bố con mình cắt luôn từ đây", đau lòng với phản ứng của bé gái00:31 Clip sốc: Nhóm trẻ con vô tư dùng con trăn dài 2,5m chơi nhảy dây, nhận cái kết đắng tức thì00:18

Clip sốc: Nhóm trẻ con vô tư dùng con trăn dài 2,5m chơi nhảy dây, nhận cái kết đắng tức thì00:18 Lý do nghệ sĩ Quý Bình không có vợ kề cận chăm sóc ngày cuối đời01:59

Lý do nghệ sĩ Quý Bình không có vợ kề cận chăm sóc ngày cuối đời01:59 Sự cố chấn động điền kinh: VĐV bị đối thủ vụt gậy vào đầu, nghi vỡ hộp sọ02:05

Sự cố chấn động điền kinh: VĐV bị đối thủ vụt gậy vào đầu, nghi vỡ hộp sọ02:05 Lễ tang nghệ sĩ Quý Bình: Xót xa cảnh mẹ nam diễn viên buồn bã, cúi chào từng khách đến viếng00:15

Lễ tang nghệ sĩ Quý Bình: Xót xa cảnh mẹ nam diễn viên buồn bã, cúi chào từng khách đến viếng00:15 Vụ clip người mặc đồ giống "vua cà phê" Đặng Lê Nguyên Vũ đánh nhau: Trung Nguyên lên tiếng00:17

Vụ clip người mặc đồ giống "vua cà phê" Đặng Lê Nguyên Vũ đánh nhau: Trung Nguyên lên tiếng00:17 Tro cốt của diễn viên Quý Bình chưa được rải xuống biển theo di nguyện, lý do là gì?01:50

Tro cốt của diễn viên Quý Bình chưa được rải xuống biển theo di nguyện, lý do là gì?01:50 TP.HCM: Xôn xao clip nhóm người ngang nhiên chặn xe kiểm tra giấy tờ06:11

TP.HCM: Xôn xao clip nhóm người ngang nhiên chặn xe kiểm tra giấy tờ06:11Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Tổ Tiên căn dặn: "Đặt tủ lạnh ở 3 vị trí này hao tốn tiền của, làm mãi vẫn nghèo"

Trắc nghiệm

23:28:19 11/03/2025

Cặp sao Vbiz bị đồn "phim giả tình thật" tái hợp sau 10 năm: Nhà gái vừa đẹp vừa giàu, nhà trai trẻ mãi không già

Hậu trường phim

23:27:06 11/03/2025

Quá đau đớn trước lời cầu xin của mẹ Kim Sae Ron, chính Kim Soo Hyun đã phá nát danh dự một kiếp người

Sao châu á

23:20:53 11/03/2025

Nữ idol từng đóng vai chính Lật Mặt bị mỉa mai là "rắn độc Châu Á", nhiều scandal tới nỗi flop không thể vực dậy

Nhạc quốc tế

23:17:30 11/03/2025

6 bí quyết làm bánh xèo giòn rụm, không bị ướt bột

Ẩm thực

22:57:20 11/03/2025

Hoa hậu Thùy Tiên xuất hiện giữa ồn ào, Chi Bảo và vợ kém 16 tuổi mặn nồng

Sao việt

22:39:52 11/03/2025

Cận cảnh cây hoa sưa hot nhất Hà Nội khiến người người xếp hàng dài, chen chân từng mét để có bức ảnh "sống ảo"

Netizen

21:59:02 11/03/2025

Ronaldo U40 đánh bại bản thân trước tuổi 30

Sao thể thao

21:57:47 11/03/2025

Thủ tướng Phạm Minh Chính: Dự kiến giảm khoảng 50% số tỉnh, 60-70% số xã

Tin nổi bật

21:49:37 11/03/2025

Chủ quán karaoke "bật đèn xanh" cho nhân viên bán ma túy để thu hút khách

Pháp luật

21:39:05 11/03/2025

Người dùng mở khóa iPhone trung bình 80 lần mỗi ngày

Người dùng mở khóa iPhone trung bình 80 lần mỗi ngày Oppo VN gửi tâm thư đến đại lý, tiết lộ nguồn hàng FPT

Oppo VN gửi tâm thư đến đại lý, tiết lộ nguồn hàng FPT

FBI sẽ tiếp tục bẻ khóa iPhone, iPod của Apple

FBI sẽ tiếp tục bẻ khóa iPhone, iPod của Apple Apple gặp khó với trò đuổi bắt từ lỗ hổng FBI

Apple gặp khó với trò đuổi bắt từ lỗ hổng FBI Apple hứa tăng cường bảo mật sau khi FBI bẻ được khoá iPhone

Apple hứa tăng cường bảo mật sau khi FBI bẻ được khoá iPhone FBI đã hack được iPhone mà không cần đến Apple

FBI đã hack được iPhone mà không cần đến Apple Công ty Israel giúp FBI mở khóa iPhone không cần Apple

Công ty Israel giúp FBI mở khóa iPhone không cần Apple Công ty mở khóa iPhone 5C giúp FBI có thể đến từ Israel

Công ty mở khóa iPhone 5C giúp FBI có thể đến từ Israel Sau Lê Phương, thêm 1 sao nữ lên livestream ẩn ý về người diễn giả trân trong tang lễ của Quý Bình

Sau Lê Phương, thêm 1 sao nữ lên livestream ẩn ý về người diễn giả trân trong tang lễ của Quý Bình Kim Soo Hyun chính thức "phản đòn" livestream bóc phốt: Nghe mà hoang mang tột độ!

Kim Soo Hyun chính thức "phản đòn" livestream bóc phốt: Nghe mà hoang mang tột độ! Đại gia đang bị con trai tố cáo bao nuôi cùng lúc Trịnh Sảng và 9 cô "vợ bé" khác ở Mỹ là ai?

Đại gia đang bị con trai tố cáo bao nuôi cùng lúc Trịnh Sảng và 9 cô "vợ bé" khác ở Mỹ là ai? Hoá ra Kim Sae Ron công khai ủng hộ Kim Soo Hyun khi mới 13 tuổi, bắt đầu bị thao túng từ đây?

Hoá ra Kim Sae Ron công khai ủng hộ Kim Soo Hyun khi mới 13 tuổi, bắt đầu bị thao túng từ đây? Kim Soo Hyun bị đào lại hình ảnh đi xem concert cùng 1 nữ idol, tiện thể xin số của gái lạ

Kim Soo Hyun bị đào lại hình ảnh đi xem concert cùng 1 nữ idol, tiện thể xin số của gái lạ

Hôn nhân hạnh phúc của vợ chồng diễn viên Chi Bảo

Hôn nhân hạnh phúc của vợ chồng diễn viên Chi Bảo Nhìn thấy lọ dung dịch lạ lùng trong túi áo của chồng, sự thật đằng sau càng khiến tôi nức nở

Nhìn thấy lọ dung dịch lạ lùng trong túi áo của chồng, sự thật đằng sau càng khiến tôi nức nở Lê Phương chia sẻ ẩn ý sau tang lễ Quý Bình, netizen nghi ngờ liên quan đến vợ của cố nghệ sĩ

Lê Phương chia sẻ ẩn ý sau tang lễ Quý Bình, netizen nghi ngờ liên quan đến vợ của cố nghệ sĩ Drama dồn dập: "Ông hoàng" Châu Kiệt Luân đánh bài thua hơn 3.500 tỷ, phải thế chấp 3 biệt thự và 1 máy bay riêng?

Drama dồn dập: "Ông hoàng" Châu Kiệt Luân đánh bài thua hơn 3.500 tỷ, phải thế chấp 3 biệt thự và 1 máy bay riêng? Bị chỉ trích "khóc không có giọt nước mắt" trong đám tang Quý Bình, một nữ nghệ sĩ lên tiếng

Bị chỉ trích "khóc không có giọt nước mắt" trong đám tang Quý Bình, một nữ nghệ sĩ lên tiếng

Nóng: Kim Soo Hyun trực tiếp lên tiếng về tin hẹn hò Kim Sae Ron 15 tuổi, quấy rối cố diễn viên

Nóng: Kim Soo Hyun trực tiếp lên tiếng về tin hẹn hò Kim Sae Ron 15 tuổi, quấy rối cố diễn viên 'Mỹ nhân phim hành động' Phi Ngọc Ánh mắc ung thư

'Mỹ nhân phim hành động' Phi Ngọc Ánh mắc ung thư Lê Phương gây hoang mang khi đăng status sau tang lễ Quý Bình, nhiều nghệ sĩ vào bình luận ẩn ý

Lê Phương gây hoang mang khi đăng status sau tang lễ Quý Bình, nhiều nghệ sĩ vào bình luận ẩn ý