Hiểm họa tin tặc nhắm vào router

Người dùng gia đình đang phải đối mặt với rủi ro an ninh mạng từ những lỗ hổng dễ tổn thương trong các router, trong khi hầu hết các nhà sản xuất chưa sẵn sàng đối phó.

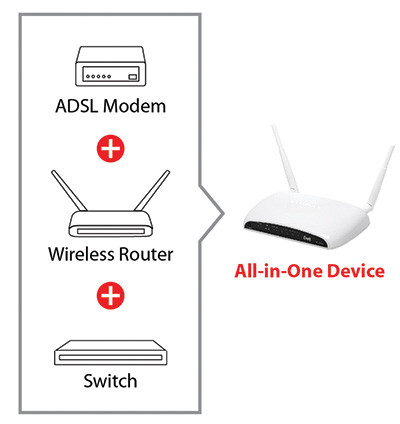

Hệ điều hành (HĐH) máy tính đã được cải thiện đáng kể về vấn đề bảo mật trong hơn một thập kỉ qua, các hãng liên tục “gia cố” và thêm nhiều lớp bảo vệ cho HĐH của mình. Tuy nhiên, các thiết bị mạng tại gia đình như router, modem, AP (điểm truy cập không dây) thì lại không được các nhà sản xuất quan tâm đúng mức về bảo mật. Vì thế các thiết bị này có thể đem lại nguy cơ đáng kể cho người dùng gia đình sử dụng các giao dịch trực tuyến, bởi họ thường quan niệm đây là những thiết bị “cắm và quên” trong góc nhà.

Xét trên diện rộng, những năm trước, router và các thiết bị nhúng khác vẫn chưa nằm trong tầm ngắm của tin tặc. Nhưng điều đó có vẻ đang thay đổi, và cho dù đã xuất hiện những cuộc tấn công trong năm nay, điều đáng ngại là diễn biến nhanh hơn khả năng đối phó của các nhà sản xuất.

Các chuyên gia bảo mật cho rằng, sự thiếu quan tâm bảo mật đúng mức của các nhà sản xuất đối với sản phẩm của họ khiến router gia đình trở thành một mục tiêu hấp dẫn, vì đó là cầu nối cho mọi thiết bị điện toán trong nhà truy cập Internet. Theo Trey Ford, chiến lược gia an ninh bảo mật toàn cầu của công ty bảo mật Rapid7, thường thì người dùng chỉ quan tâm tới độ tin cậy của một website mà không biết rằng niềm tin đó có thể bị đánh cắp bởi kẻ xấu lợi dụng lỗ hổng bảo mật trên router (hay modem cáp, điểm truy cập AP, gateway). Xu hướng thêm nhiều thiết bị kết nối Internet đồng nghĩa với việc có nhiều cơ hội hơn cho những kẻ tấn công.

Router – mục tiêu tấn công mới của tin tặc

Liên tục từ đầu năm trở lại đây, số vụ tin tặc xâm phạm mạng gia đình trên diện rộng thông qua các router có chiều hướng gia tăng.

Hồi đầu tháng 2, Cơ quan ứng cứu khẩn cấp máy tính của Ba Lan (Emergency Response Team) đã cảnh báo rằng, hàng nghìn router gia đình tại nước này đã bị tin tặc sửa đổi thiết lập DNS để chuyển hướng truy cập của người dùng tới các website độc hại, nhằm đánh cắp tài khoản ngân hàng trực tuyến của họ. Tới cuối tháng, các nhà nghiên cứu bảo mật tại Trung tâm Internet Storm (ISC) của viện SANS đã phát hiện ra một loại sâu, đặt tên TheMoon, khai thác một tập tin mã CGI bị lỗi để lây nhiễm nhiều dòng router E-Series của Linksys. Đáng chú ý là một số dòng router cũ như E1000 không còn được nhà sản xuất hỗ trợ cập nhật bản vá sửa lỗi firmware.

Những lỗ hổng trong cầu nối Internet của mạng gia đình khiến người dùng đối mặt với nhiều rủi ro.

Trong tháng 3, tổ chức nghiên cứu an ninh mạng Internet Team Cymru báo cáo rằng một chiến dịch tấn công toàn cầu đã xâm hại 300.000 router không dây dùng cho gia đình và văn phòng nhỏ. Trong danh sách các router bị xâm hại có các thương hiệu quen thuộc D-Link, Micronet, Tenda, TP-Link… Các router đã bị can thiệp từ xa, điều hướng sang các máy chủ phân giải tên miền (DNS) khác, và người dùng đối mặt với những rủi ro vì bị dẫn tới các website độc hại mà không hề hay biết. Team Cymru cho biết, việc khai thác lỗ hổng dễ tổn thương trong các router gia đình bắt đầu xuất hiện từ đầu năm nay.

Video đang HOT

Cũng trong tháng 2, hàng nghìn địa chỉ IP của các router Asus đã bị tin tặc tung lên Internet kèm theo nội dung chứa trên các ổ cứng cắm vào router. Lỗ hổng trên router Asus đã được công bố chi tiết từ hè năm ngoái, qua sự vụ mới đây, Asus phát hành thêm bản vá lỗi firmware cho một số dòng. Các chuyên gia còn lên tiếng cảnh báo nguy cơ hàng triệu router gia đình bị lạm dụng tham gia mạng lưới tấn công DDoS dựa trên DNS; các đầu ghi Hikvision DVR (được dùng để ghi video từ các camera giám sát) cũng bị phát hiện nhiễm mã độc “đào” Bitcoin do một mật khẩu root mặc định và dịch vụ telnet bị lợi dụng.

Năm nay, các công ty phòng chống virus bắt đầu khám phá ra những chương trình phần mềm độc hại được viết cho các kiến trúc thường được sử dụng trên các thiết bị nhúng như ARM, PPC, MIPS và MIPSEL hoặc các botnet (mạng máy tính ma) cố gắng truy cập vào các router bằng cách sử dụng các thông tin đăng nhập dễ đoán.

Các nhà sản xuất router “ngây thơ” về bảo mật

Trong bối cảnh các nhà phát triển phần mềm đã có nhiều tiến bộ trong việc tăng cường cơ chế bảo mật cho các chương trình do họ viết ra, những kẻ tấn công dường như bắt đầu chuyển hướng từ khai thác lỗ hổng dễ tổn thương trong các ứng dụng khách phổ biến sang nhắm mục tiêu các router.

Theo Carsten Eiram, giám đốc nghiên cứu tại hãng bảo mật Risk Based Security, các thiết bị nhúng như router gia đình là mục tiêu mới cho những kẻ tấn công vì chúng được mọi người sử dụng, nhưng lại không có cơ chế bảo mật thực sự nên dễ bị khai thác. Chuyên gia này đưa ra nhận định, các nhà sản xuất thiết bị đã bị tụt hậu khá xa khi nói đến lập trình bảo mật. Các lỗ hổng được tìm thấy thường là những vấn đề hết sức cơ bản, có từ thời những năm 1990 như tràn bộ đệm và lây nhiễm lệnh của HĐH.

Nhiều người chưa lưu tâm tới việc đổi mật khẩu mặc định của tài khoản quản trị, để cửa mở toang cho kẻ xấu xâm nhập router.

Eiram cho rằng, nhiều nhà cung cấp cũng không chuẩn bị để đối phó với các vấn đề an ninh bảo mật và dường như không có bất kì chương trình bảo mật thực sự nào cho quá trình phát triển hoặc để xử lí các lỗ hổng được báo cáo với họ.

Trong khi đó, thiết bị mạng căn bản do các nhà cung cấp dịch vụ Internet (ISP) cung cấp cho khách hàng của họ có thể làm tăng nguy cơ các cuộc tấn công quy mô lớn. Đó là bởi mọi lỗ hổng nghiêm trọng nếu phát hiện trong các thiết bị như vậy đồng nghĩa với hàng triệu mục tiêu tiềm năng với cùng cấu hình rất dễ bị tấn công. Điều đáng ngại là các lỗ hổng như vậy không hiếm. Chỉ mới tháng trước một nhà nghiên cứu đã công bố chi tiết về những lỗ hổng được tìm thấy trong các thiết bị ADSL/Fiber Box được cung cấp bởi ISP SFR (Pháp) cho khách hàng của mình. Trước đó, vào tháng 1, một lỗ hổng nghiêm trọng được tìm thấy trong router EE BrightBox của ISP EE (Anh) cung cấp cho khách hàng. SFR có đến 5,2 triệu thuê bao dịch vụ băng thông rộng, và EE – liên doanh giữa Deutsche Telekom và Orange có đến 15 triệu thuê bao gia đình ở Anh sử dụng dịch vụ băng rộng cáp quang của mình.

Lỗi một phần ở người dùng

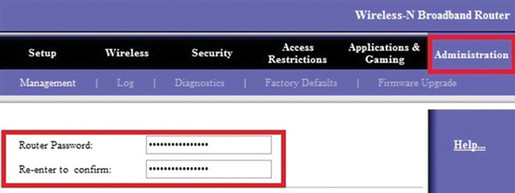

Nhưng các chuyên gia bảo mật còn chỉ ra rằng các cuộc tấn công nhiều khi do lỗi người dùng chứ không nên chỉ đổ lỗi bảo mật sơ sài của router cho các nhà sản xuất. Rất nhiều người dùng thậm chí không đổi mật khẩu admin mặc định trên thiết bị, vô tình để cửa mở toang cho những kẻ tấn công đột nhập bất cứ lúc nào.

Tuy nhiên, việc đổi mật khẩu không khó nếu người dùng có ý thức, vấn đề là tự cập nhật và cấu hình router nhiều khi ngoài tầm hiểu biết của người không chuyên, và các bản vá sửa lỗi bảo mật nghiêm trọng lại không được tải về tự động.

Với người am hiểu kĩ thuật, có khả năng tự cấu hình router, các chuyên gia bảo mật khuyên họ vô hiệu hóa quyền truy cập quản trị router từ xa vì đó là tính năng thường dễ bị tổn thương nhất. Cuối cùng, người dùng nên kiểm tra việc cập nhật thường xuyên để đảm bảo router của mình được vá firmware kịp thời, khắc phục các lỗ hổng mới bị phát hiện.

Theo PCWorld VN

Người dùng Việt cần nâng cấp router TP-Link ngay lập tức!

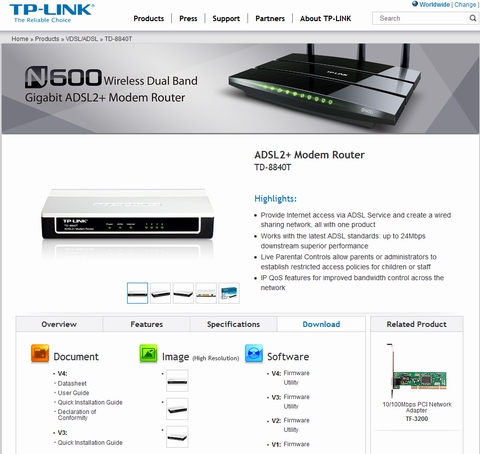

Nếu đang sử dụng router của TP-Link, nhất là các model TD-8840T, WR1043ND, TL-MR3020 và TL-WDR3600, bạn được khuyến cáo cần nâng cấp phần mềm firmware của các router ngay lập tức. Đã có 160.000 chiếc router này ở Việt Nam bị tin tặc xâm nhập và kiểm soát.

Cụ thể, mẫu router TP-Link TD-8840T chạy firmware phiên bản 3.0.0 build 120531 được chứng thực đã bị xâm nhập. Ngoài ra, các mẫu router khác như TP-Link WR1043ND, TL-MR3020 và TL-WDR3600 (chạy phiên bản firmware bất kỳ) cũng bị xâm nhập. Những mẫu router TP-Link khác cũng có thể bị ảnh hưởng tuy chưa xác định được cụ thể model nào.

TP-Link TD-8840T là một trong những mẫu router bình dân được sử dụng khá nhiều tại Việt Nam. Vậy nên cũng không có gì ngạc nhiên khi Việt Nam đứng đầu top các nước bị tin tặc tấn công qua khai thác lỗi trong dòng router này. Ngoài Việt Nam, danh sách top các quốc gia bị tấn công khai thác lỗi router TP-Link mới nhất còn gồm có: Ấn Độ, Ý, Thái Lan, Comlombia, Bosina, Herzegovina, Thổ Nhĩ Kỳ, Serbia, Ecuador và Mỹ.

Hồi tháng giêng vừa rồi, các nhà nghiên cứu của Team Cymru cũng phát hiện 2 mẫu router không dây TP-Link bị lỗi bảo mật DNS. Không những thế, một số mẫu router của D-Link, Micronet và Tenda cũng dính lỗi tương tự. Rất nhiều mẫu router này có thể truy cập thông qua Internet nên chúng dễ dàng bị tấn công nếu người quản trị không thay đổi tên truy cập và mật khẩu mặc định của thiết bị.

Cũng theo Team Cymru, một số lượng đáng kể thiết bị sử dụng phiên bản firmware router ZynOS cũng bị ảnh hưởng trong vụ tấn công hồi tháng giêng vừa qua. Lỗ hổng phát sinh cho phép tin tặc tải từ xa tệp tin chứa cấu hình có chủ đích để đánh cắp mật khẩu quản lý của router.

Cách khắc phục

Hiện TP-Link đã có các bản cập nhật firmware cho các model router bị ảnh hưởng, thế nhưng người dùng hầu hết lại chưa download và cài đặt bản cập nhật. Đó mới chính là vấn khi họ không biết rằng router của mình đang bị tin tặc nhòm ngó và thực tế có khi đã đột nhập vào bên trong.

Để cập nhật cho router của mình, chẳng hạn với model TP-Link TD-8840T, các bạn có thể tham khảo cách hướng dẫn sau đây:

Trước hết bạn cần xác định xem phiên bản phần cứng của router đang sử dụng là phiên bản (Version) nào, rồi sau đó mới tìm bản nâng cấp firmware tương ứng. Để xác định phiên bản phần cứng của router, bạn xem các thông số được in nhãn đằng sau router ở phần sau của chữ V (V là viết tắt của từ Version). Đó có thể là V1, V2, V3 hoặc V4. Hoặc bạn cũng có thể xem phiên bản phần cứng của router trong trang quản trị router ở phần Hardware version (hướng dẫn vào trang quản trị này sẽ được trình bày ở dưới đây).

Theo khuyến cáo của nhà sản xuất, bạn cần phải chọn đúng phiên bản firmware tương ứng với phiên bản phần cứng router. Việc chọn sai có thể khiến cho router trục trặc hoặc mất bảo hành. Ngoài ra, cũng có một vài chú ý khi bạn tiến hành nâng cấp fimware như: Không được tắt nguồn router khi nâng cấp; không thực hiện thao tác nâng cấp qua kết nối không dây trừ khi bản thân thiết bị chỉ có duy nhất kết nối không dây. Bạn cũng nên tắt tất cả những ứng dụng Internet trên máy tính, hoặc đơn giản là rút đường tín hiệu Internet ra khỏi router trước khi tiến hành nâng cấp firmware.

Sau khi xác định được phiên bản phần cứng của router, bạn hãy vào trang hỗ trợ của TP-Link (phần Download - Software) để tìm kiếm firmware phù hợp. Ngay cả với từng phiên bản firmware cũng có nhiều bản nâng cấp khác nhau, bạn nên download bản cập nhật mới nhất (đứng đầu danh sách). Sau khi đã xác định đúng tệp tin cần tải, bạn download về rồi giải nén WinZIP hoặc WinRAR.

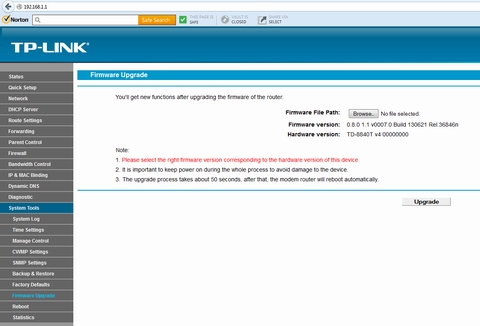

Tiếp tới, bạn vào giao diện quản lý của router TP-Link ở địa chỉ mặc định là http://192.168.1.1/ với tài khoản đăng nhập/mật khẩu mặc định là: admin/admin (hoặc theo tên đăng nhập/mật khẩu mặc định được một số cửa hàng bán sản phẩm dán ở mặt sau router). Bạn tìm tới phần System Tools - Firmware Upgrade, kích vào nút Browse để tìm tới tệp tin firmware đã giải nén ở bước trước. Tiếp theo là nhấn vào nút Upgrade phía dưới. Quá trình nâng cấp firmware chỉ diễn ra trong khoảng chưa tới 1 phút. Router sẽ tự khởi động lại.

Bạn cũng cần chú ý rằng, sau khi nâng cấp firmware, có thể sẽ cần phải cài lại router bằng tên đăng nhập và tài khoản Internet mà nhà cung cấp dịch vụ Internet (ISP) cung cấp cho bạn. Nếu trước đó bạn đã thiết lập riêng một vài thông số cho router thì cũng nên ghi lại trước khi nâng cấp firmware để có thể dễ dàng chỉnh sửa lại sau đó.

Theo Vnmedia

Bộ phát WiFi tích hợp màn hình cảm ứng của Soap  Không như các router thông thường, router của Soap được trang bị màn hình cảm ứng cho phép bạn dễ dàng điều khiển, cài đặt. Các bộ phát WiFi (router) hiện nay thường không được chú trọng tới thiết kế cũng như đem lại trải nghiệm tiện lợi cho người dùng. Đơn giản như để cấu hình cho router, chúng ta thường phải...

Không như các router thông thường, router của Soap được trang bị màn hình cảm ứng cho phép bạn dễ dàng điều khiển, cài đặt. Các bộ phát WiFi (router) hiện nay thường không được chú trọng tới thiết kế cũng như đem lại trải nghiệm tiện lợi cho người dùng. Đơn giản như để cấu hình cho router, chúng ta thường phải...

Nghẹn ngào khoảnh khắc mẹ diễn viên Quý Bình bật khóc trong giây phút cuối cùng bên con trai00:30

Nghẹn ngào khoảnh khắc mẹ diễn viên Quý Bình bật khóc trong giây phút cuối cùng bên con trai00:30 1 triệu người Việt sững người xem clip bố lạnh lùng với con gái ở tòa: "Nếu chọn mẹ thì bố con mình cắt luôn từ đây", đau lòng với phản ứng của bé gái00:31

1 triệu người Việt sững người xem clip bố lạnh lùng với con gái ở tòa: "Nếu chọn mẹ thì bố con mình cắt luôn từ đây", đau lòng với phản ứng của bé gái00:31 Lý do nghệ sĩ Quý Bình không có vợ kề cận chăm sóc ngày cuối đời01:59

Lý do nghệ sĩ Quý Bình không có vợ kề cận chăm sóc ngày cuối đời01:59 Màn comeback xuất sắc nhất hiện tại: Khán giả Việt "chống lưng" đưa MV lên Top 2 toàn cầu, lượt xem tăng gấp 560 lần04:19

Màn comeback xuất sắc nhất hiện tại: Khán giả Việt "chống lưng" đưa MV lên Top 2 toàn cầu, lượt xem tăng gấp 560 lần04:19 Clip sốc: Nhóm trẻ con vô tư dùng con trăn dài 2,5m chơi nhảy dây, nhận cái kết đắng tức thì00:18

Clip sốc: Nhóm trẻ con vô tư dùng con trăn dài 2,5m chơi nhảy dây, nhận cái kết đắng tức thì00:18 Sự cố chấn động điền kinh: VĐV bị đối thủ vụt gậy vào đầu, nghi vỡ hộp sọ02:05

Sự cố chấn động điền kinh: VĐV bị đối thủ vụt gậy vào đầu, nghi vỡ hộp sọ02:05 Tro cốt của diễn viên Quý Bình chưa được rải xuống biển theo di nguyện, lý do là gì?01:50

Tro cốt của diễn viên Quý Bình chưa được rải xuống biển theo di nguyện, lý do là gì?01:50 TP.HCM: Xôn xao clip nhóm người ngang nhiên chặn xe kiểm tra giấy tờ06:11

TP.HCM: Xôn xao clip nhóm người ngang nhiên chặn xe kiểm tra giấy tờ06:11 Sao Việt lên tiếng vụ vợ cố nghệ sĩ Quý Bình bị bàn tán: "Tôi cần nói ra điều này vì người anh của mình"00:31

Sao Việt lên tiếng vụ vợ cố nghệ sĩ Quý Bình bị bàn tán: "Tôi cần nói ra điều này vì người anh của mình"00:31 Hàng chục thanh niên nhà trai bị giữ lại tại đám cưới vì chiếc iPhone 16 "không cánh mà bay" và câu nói của cô gái bị mất điện thoại gây tranh cãi00:35

Hàng chục thanh niên nhà trai bị giữ lại tại đám cưới vì chiếc iPhone 16 "không cánh mà bay" và câu nói của cô gái bị mất điện thoại gây tranh cãi00:35 Được đón dâu lúc nửa đêm, cô gái Trà Vinh có trải nghiệm nhớ đời00:56

Được đón dâu lúc nửa đêm, cô gái Trà Vinh có trải nghiệm nhớ đời00:56Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Người đàn ông sụt 20 kg vì zona thần kinh hành hạ

Sức khỏe

14:08:07 12/03/2025

Chuyển CQĐT làm rõ vi phạm tại Bệnh viện da liễu Cần Thơ

Pháp luật

14:07:02 12/03/2025

Nóng: Dispatch "thêm dầu vào lửa", xác nhận Kim Soo Hyun - Kim Sae Ron hẹn hò, lộ hành vi khiến cố diễn viên lâm vào hoảng loạn

Sao châu á

14:06:54 12/03/2025

Cha tôi, người ở lại - Tập 12: An lần đầu được điểm cao

Phim việt

14:03:46 12/03/2025

Tàu dầu va chạm tàu hàng cháy ngùn ngụt, hàng chục người bị thương

Thế giới

14:03:25 12/03/2025

Sốc: Bé trai 10 tuổi bị mẹ nuôi nặng 154kg ngồi đè lên người tới ngưng thở, camera ghi lại những cảnh tượng cuối cùng kinh hãi

Netizen

13:06:29 12/03/2025

Noo Phước Thịnh bật mood "mỏ hỗn" khi bị yêu cầu hợp tác một nam nghệ sĩ: "Quan trọng là đạo đức"

Nhạc việt

12:59:28 12/03/2025

Bạn thân ngành giải trí đăng ảnh Kim Sae Ron, ẩn ý giữa "phốt" chấn động của Kim Soo Hyun: "Mình chưa từng rời đi..."

Nhạc quốc tế

12:57:05 12/03/2025

Cầu thủ Việt kiều nhận vinh dự giống Công Phượng, HLV Việt Nam tiết lộ kế hoạch ở châu Âu

Sao thể thao

12:50:44 12/03/2025

Điều đặc biệt ở sa mạc Sahara trông như một viễn cảnh ngoài hành tinh

Lạ vui

11:02:21 12/03/2025

Phó Tổng giám đốc MobiFone sắp được bổ nhiệm làm Tổng Giám đốc Vinaphone?

Phó Tổng giám đốc MobiFone sắp được bổ nhiệm làm Tổng Giám đốc Vinaphone? Apple sắp thâu tóm Beats Electronics với giá 3,2 tỉ USD

Apple sắp thâu tóm Beats Electronics với giá 3,2 tỉ USD

Virus lây lan qua sóng WiFi, chiếm quyền điều khiển router

Virus lây lan qua sóng WiFi, chiếm quyền điều khiển router Sâu máy tính khai thác lỗ hổng router Linksys, Asus

Sâu máy tính khai thác lỗ hổng router Linksys, Asus Thiết bị đeo được có thể làm lộ thông tin cá nhân

Thiết bị đeo được có thể làm lộ thông tin cá nhân Các công nghệ tự động cho nhà thông minh

Các công nghệ tự động cho nhà thông minh Làm thế nào khi Wireless Router "giở chứng"?

Làm thế nào khi Wireless Router "giở chứng"? Hiểm họa từ việc vừa đi vừa nhắn tin

Hiểm họa từ việc vừa đi vừa nhắn tin Công nhân vệ sinh tìm thấy 7 kg vàng trị giá hơn 17 tỷ đồng trong thùng rác sân bay

Công nhân vệ sinh tìm thấy 7 kg vàng trị giá hơn 17 tỷ đồng trong thùng rác sân bay Ngày tàn của Kim Soo Hyun đã đến: 15 thương hiệu cao cấp xếp hàng chờ bồi thường, có nguy cơ nhận án tù?

Ngày tàn của Kim Soo Hyun đã đến: 15 thương hiệu cao cấp xếp hàng chờ bồi thường, có nguy cơ nhận án tù? Hoang mang tột độ: Kim Sae Ron bị công ty Kim Soo Hyun ép đi tiếp khách, uống rượu trước khi gây tai nạn?

Hoang mang tột độ: Kim Sae Ron bị công ty Kim Soo Hyun ép đi tiếp khách, uống rượu trước khi gây tai nạn? Rầm rộ tin Won Bin trả nợ 12 tỷ cho Kim Sae Ron, Kim Soo Hyun bị chê chỉ đáng xách dép

Rầm rộ tin Won Bin trả nợ 12 tỷ cho Kim Sae Ron, Kim Soo Hyun bị chê chỉ đáng xách dép Ngắm loạt ảnh này mới biết, các ái nữ vạn người mê chẳng qua cũng chỉ là "hậu duệ nhan sắc" của các mẹ mà thôi!

Ngắm loạt ảnh này mới biết, các ái nữ vạn người mê chẳng qua cũng chỉ là "hậu duệ nhan sắc" của các mẹ mà thôi! Nam thần VTV một thời nghỉ việc ở nhà hát, giờ phụ vợ bán bún riêu, dắt xe cho khách vẫn vui vẻ

Nam thần VTV một thời nghỉ việc ở nhà hát, giờ phụ vợ bán bún riêu, dắt xe cho khách vẫn vui vẻ Đánh hội đồng nữ sinh lớp 7 rồi tung clip lên mạng xã hội

Đánh hội đồng nữ sinh lớp 7 rồi tung clip lên mạng xã hội

Sau Lê Phương, thêm 1 sao nữ lên livestream ẩn ý về người diễn giả trân trong tang lễ của Quý Bình

Sau Lê Phương, thêm 1 sao nữ lên livestream ẩn ý về người diễn giả trân trong tang lễ của Quý Bình Lê Phương chia sẻ ẩn ý sau tang lễ Quý Bình, netizen nghi ngờ liên quan đến vợ của cố nghệ sĩ

Lê Phương chia sẻ ẩn ý sau tang lễ Quý Bình, netizen nghi ngờ liên quan đến vợ của cố nghệ sĩ Drama dồn dập: "Ông hoàng" Châu Kiệt Luân đánh bài thua hơn 3.500 tỷ, phải thế chấp 3 biệt thự và 1 máy bay riêng?

Drama dồn dập: "Ông hoàng" Châu Kiệt Luân đánh bài thua hơn 3.500 tỷ, phải thế chấp 3 biệt thự và 1 máy bay riêng? Lê Phương gây hoang mang khi đăng status sau tang lễ Quý Bình, nhiều nghệ sĩ vào bình luận ẩn ý

Lê Phương gây hoang mang khi đăng status sau tang lễ Quý Bình, nhiều nghệ sĩ vào bình luận ẩn ý Bị chỉ trích "khóc không có giọt nước mắt" trong đám tang Quý Bình, một nữ nghệ sĩ lên tiếng

Bị chỉ trích "khóc không có giọt nước mắt" trong đám tang Quý Bình, một nữ nghệ sĩ lên tiếng

Kim Soo Hyun chính thức "phản đòn" livestream bóc phốt: Nghe mà hoang mang tột độ!

Kim Soo Hyun chính thức "phản đòn" livestream bóc phốt: Nghe mà hoang mang tột độ! Nóng: Kim Soo Hyun trực tiếp lên tiếng về tin hẹn hò Kim Sae Ron 15 tuổi, quấy rối cố diễn viên

Nóng: Kim Soo Hyun trực tiếp lên tiếng về tin hẹn hò Kim Sae Ron 15 tuổi, quấy rối cố diễn viên