Hệ thống SS7 là gì và tại sao nó lại có thể bị lợi dụng để nghe trộm iPhone của Tổng thống Mỹ Donald Trump?

Hệ thống SS7 này đang là nơi kết nối các nhà mạng viễn thông toàn cầu lại với nhau, và đáng buồn thay, các lỗ hổng tồn tại trong nó hơn 20 năm nay có thể bị lợi dụng để nghe trộm bất kỳ ai.

Vào thứ Tư vừa qua, một báo cáo trên tờ New York Times cho biết tổng thống Mỹ, Donald Trump thường sử dụng một chiếc iPhone cá nhân, không được chỉnh sửa bảo mật để liên lạc với bạn bè, cũng như 2 iPhone khác đã được NSA chỉnh sửa bảo mật.

Theo báo cáo của Times, các quan chức giấu tên trong Nhà Trắng cho biết, ông Trump đã nhiều lần được cảnh báo về việc các cuộc gọi trên thiết bị của ông không bảo mật và rằng “ các gián điệp Trung Quốc thường xuyên nghe trộm chúng.”

Năm ngoái, Bộ An ninh Nội địa Mỹ phát hiện ra rằng các thiết bị di động tạo ra một điểm yếu nghiêm trọng trong bảo mật thông tin của các nhân viên chính phủ. Đặc biệt, báo cáo đã xem SS7 ( Signaling System 7), một giao thức được các công ty viễn thông sử dụng để phối hợp cách họ định tuyến dữ liệu smartphone và cuộc gọi trên toàn thế giới, như một mối đe dọa tiềm tàng.

Cho dù báo cáo trên tờ Times không cho biết về cơ chế nghe trộm các cuộc gọi của ông Trump, nhưng có lý do mạnh mẽ để tin rằng, nó có liên quan đến SS7, vốn từng được sử dụng nhiều lần để do thám người Mỹ và các quan chức chính phủ ở nước ngoài trong quá khứ.

Vậy SS7 là gì?

Năm 1980, Liên minh Viễn thông Quốc tế ITU đã lập nên hệ thống Signaling System 7 như giao thức quốc tế chuẩn cho tín hiệu điện thoại. Signaling (phát tín hiệu) là thuật ngữ kỹ thuật cho việc đưa thông tin tới mạng lưới để định tuyến cuộc gọi đó, ví dụ việc quay số điện thoại là một cách phát tín hiệu. Khi SS7 được chấp thuận như giao thức chuẩn cho việc định tuyến cuộc gọi điện thoại, nó đánh dấu một cuộc cách mạng trong việc gọi điện.

Trước SS7, thông tin tín hiệu được gửi đi trên cùng kênh với cuộc gọi đó: người dùng quay một số nào đó (phát tín hiệu) và nói chuyện với nhau trên cùng một kênh dây dẫn. Trong khi đó, SS7 thiết lập nên các kênh riêng biệt cho phát tín hiệu và cuộc gọi thực. Điều này không chỉ làm tăng đáng kể tốc độ truyền tải dữ liệu, mà còn cho phép phát tín hiệu ở bất kỳ điểm nào trong khi gọi, thay vì phải thực hiện từ đầu cuộc gọi, giúp cải thiện chất lượng và độ ổn định của cuộc gọi.

Các điểm trao đổi thông tin tín hiệu trên giao thức SS7.

Nhưng vào thời đại mới, việc bẻ khóa giao thức SS7 đã bắt đầu xuất hiện. Vấn đề chính với mạng SS7 là nó xem mọi thông tin được gửi qua mạng lưới là hợp lệ. Vì vậy, nếu kẻ xấu giành được quyền truy cập vào mạng lưới, chúng có thể lợi dụng sự tin tưởng của hệ thống để thao túng hoặc can thiệp vào thông tin tín hiệu được gửi đi.

Video đang HOT

Năm 1999, 3GPP (Third Generation Partnership Project), tổ chức chuẩn hóa các công nghệ mạng viễn thông, đã phát đi cảnh báo về các lỗ hổng trong SS7.

“ Vấn đề với hệ thống SS7 hiện tại là các tin nhắn có thể bị thay đổi, bị đưa thêm vào hoặc bị xóa bỏ theo cách không kiểm soát được trong mạng lưới SS7 toàn cầu.” Tổ chức 3GPP cũng nhấn mạnh, trong quá khứ các tín hiệu SS7 được định hướng giữa một số lượng “ tương đối nhỏ” các nhà mạng viễn thông, giúp việc kiểm soát truy cập tới kênh này trở nên khả thi hơn.

Những nhà thiết kế SS7 không lường trước được sự tăng trưởng bùng nổ của internet và di động, làm dẫn tới sự xuất hiện tràn lan các nhà mạng nhỏ để kết nối tới trụ cột cho mạng lưới viễn thông này.

Thay vì chỉ có một vài công ty và tổ chức viễn thông lớn để canh gác cẩn thận các lối vào SS7 của mình, giờ đây khi có đến hàng chục nghìn lối vào dành cho các nhà mạng, trong đó có những tổ chức với khả năng bảo mật nghèo nàn. Điều này gây ra rủi ro cho toàn bộ hệ thống.

Tổ chức 3GPP kết luận trong báo cáo của mình: “ Khi không có biện pháp bảo mật tương xứng nào trong SS7. Các nhà mạng di động cần tự bảo vệ bản thân khỏi các cuộc tấn công của hacker và các hành động thiếu thận trọng có thể làm mạng lưới hoạt động sai hoặc dừng hoạt động.”

Các hacker và gián điệp có thể lợi dụng SS7 để làm gì?

Cho dù các vấn đề bảo mật đối với SS7 đã được phát hiện lần đầu tiên từ hơn hai thập kỷ trước, có rất ít nỗ lực để sửa lại chúng. Trên thực tế, ngành công nghiệp viễn thông đã làm mọi thứ có thể để tránh phải giải quyết các lỗ hổng của SS7, bất chấp thực tế rằng hệ thống này đã mở rộng sang giám sát mức độ sử dụng các cột thu phát sóng để thực hiện chuyển vùng khi người dùng ra khỏi mạng lưới của nhà cung cấp tín hiệu di động.

Theo một bài viết trên Wired, nguyên nhân khiến các ngành công nghiệp viễn thông không sửa chữa các lỗ hổng của SS7 là bởi nhiều nhà vận hành mạng “ giả định rằng các rủi ro đó chỉ là lý thuyết.” Trên thực tế, theo báo cáo của 3GPP, cho đến năm 2000, vẫn chưa có cuộc tấn công có chủ đích nào nhắm vào SS7.

Thế nhưng đến 2008, tại hội nghị hacker Chaos Communication Conference ở Đức, nhà nghiên cứu bảo mật Tobias Engel trình diễn khả năng định vị điện thoại di động của một cá nhân với SS7. Trong năm 2014, ông thực hiện một màn trình diễn khác, cho thấy SS7 có thể bị lợi dụng để định vị, theo dõi và thao túng cuộc gọi của người dùng di động. Và Engel cũng nhấn mạnh rằng, nó rất dễ thực hiện.

Cùng năm đó, trợ lý ngoại trưởng Mỹ, Victoria Nuland đã bị ghi âm trong cuộc gọi với Đại sứ Mỹ tại Ukraina. Trong báo cáo của nhà mạng viễn thông Ukraina, cuộc gọi diễn ra trên mạng viễn thông thông thường và đã bị can thiệp để điều hướng sang một đường dây điện thoại ở St. Petersburg, Nga. Cho dù không có gì khẳng định lỗ hổng SS7 đã bị sử dụng để can thiệp vào cuộc gọi, nhưng các chi tiết của nó cho thấy khả năng cao là như vậy.

Đến thời điểm này, rõ ràng rủi ro của một cuộc tấn công SS7 không còn là lý thuyết nữa. Nhưng bất chấp thực tế đó, ngành công nghiệp viễn thông vẫn đang trì hoãn việc thực hiện các biện pháp bảo mật cần thiết để giải quyết những lỗ hổng trong SS7.

Liệu có thể sửa các lỗ hổng trong SS7?

Trong chương trình 60 Minutes vào năm 2016, hai hacker người Đức đã trình diễn việc tấn công SS7 bằng cách nghe trộm cuộc gọi của Nghị sĩ Ted Lieu trên một chiếc iPhone (đã được ông cho phép). Hơn nữa họ còn có thể xác định được khách sạn ông Lieu đang ở vào đêm trước đó, ngay cả khi ông đã tắt định vị GPS trên điện thoại.

Trước những rủi ro liên quan đến an ninh quốc gia và quyền riêng tư của cá nhân do các lỗ hổng của SS7 gây ra ngày càng rõ rệt, năm 2016 Ủy ban Truyền thông Liên bang FCC của Mỹ đã thành lập một nhóm nghiên cứu vấn đề này và phát hành báo cáo của họ vào đầu 2017.

Theo đó, một giải pháp khả thi là từ bỏ mạng lưới SS7 để chuyển sang một giao thức phát tín hiệu được cập nhật. Một giao thức như vậy là Diameter, được phát triển từ cuối thập niên 90 để xác thực thông tin được gửi đi qua mạng lưới máy tính.

Trong khi FCC thừa nhận, “ Diameter có các khả năng nhất định để làm nó khó bị tấn công hơn,” nhưng không thể bỏ qua thực tế rằng nó “ có thể dẫn tới các lỗ hổng mới.” Quả thật, nhiều nhà nghiên cứu đã tìm ra cách khai thác Diameter tương tự như trên SS7.

Một giải pháp khác là các nhà mạng viễn thông phát triển một “vòng tròn tin tưởng” (circle of trust), một hệ thống đánh giá mức độ đáng tin cậy của các thông điệp đi tới, dựa trên loại thông tin mà nó mang theo và nơi xuất phát của tin nhắn đó. Cuối cùng, FCC khuyến cáo các nhà mạng viễn thông nên hỗ trợ việc mã hóa cho người dùng của mình.

Khi bạn thực hiện cuộc gọi, cho dù là gọi bằng điện thoại cố định hay di động, nó đều không được mã hóa hai đầu end-to-end. Tín hiệu thường chỉ được mã hóa tại rất nhiều điểm trên hành trình của nó, nhưng nó không được bảo vệ trên phần lớn mạng lưới. Vì vậy, FCC khuyến cáo người dùng di động nên sử dụng các dịch vụ mã hóa thương mại như Signal, WhatsApp hay Tor.

Có thể chúng ta sẽ không bao giờ biết chắc, liệu mạng lưới SS7 có bị khai thác để nghe trộm ông Trump hay không nhưng chắc chắn, với một chiếc iPhone không được chỉnh sửa bảo mật và sử dụng trên các mạng viễn thông thương mại thông thường, thiết bị này đang tiềm ẩn nguy cơ là mồi ngon cho các hacker hoặc gián điệp trên toàn thế giới.

Theo Genk

Trung Quốc khuyên Tổng thống Trump không nên dùng iPhone mà dùng điện thoại Huawei

Phía Trung Quốc cho rằng cáo buộc nghe lén Tổng thống Mỹ là sai sự thật và khuyên ông Trump chuyển qua dùng smartphone Huawei nếu iPhone không an toàn.

Ngay sau cáo buộc nghe lén, phía Trung Quốc đã lên tiếng phủ nhận. "Đây là ví dụ điển hình về tin giả", Hua Chunying, phát ngôn viên Bộ Ngoại giao Trung Quốc, cho biết. "Nhìn báo cáo này, tôi có cảm giác người Mỹ đang làm tất cả để giành giải Oscar cho kịch bản hay nhất", người này nói.

Bà Chunying còn đề xuất Tổng thống Mỹ nên dùng sản phẩm của Huawei nếu iPhone của ông không an toàn. "Nếu lo lắng về sự an toàn của iPhone, ông Trump có thể cân nhắc chuyển sang điện thoại Huawei, hoặc cắt đứt hoàn toàn mọi liên lạc", Chunying nói.

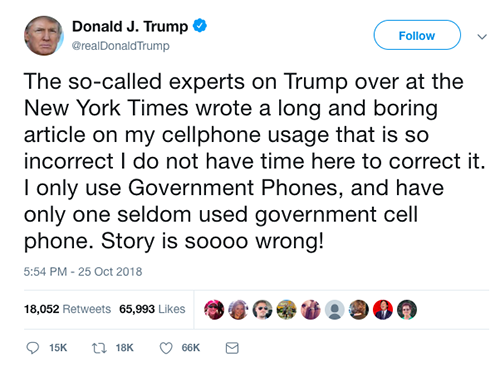

Ông Trump đăng tweet rằng ông dùng điện thoại bàn của Nhà Trắng nhiều hơn iPhone

Theo 9to5mac, đề xuất trên là cách nói "cạnh khóe" ông Trump, bởi gần đây chính phủ Mỹ đã liệt kê các sản phẩm Huawei vào danh mục có nguy cơ an ninh quốc gia. CIA, FBI và NSA từng nhiều lần cảnh báo công dân Mỹ nên thận trọng với thương hiệu smartphone đến từ Trung Quốc này.

Phía Nga cũng chỉ trích việc mình nằm trong danh sách nghe lén điện thoại của Tổng thống Trump. TASS dẫn lời phát ngôn viên Bộ Ngoại giao Nga Maria Zakharova cho biết, những cáo buộc của New York Times là "vô lý", "thiếu suy nghĩ" và yêu cầu phía Mỹ cần làm rõ thông tin này.

Ông Trump khẳng định dùng điện thoại bàn của chính phủ nhiều hơn trên Twitter.

Trong khi đó, phía Tổng thống Trump cũng lên tiếng khẳng định ông dùng điện thoại cố định của Nhà Trắng nhiều hơn. "Các chuyên gia của New York Times đã có một bài viết dài và chán về việc sử dụng điện thoại di động của tôi. Điều đó không chính xác nhưng tôi không có thời gian để sửa nó. Tôi chỉ sử dụng điện thoại cố định và vài lần dùng điện thoại di động của chính phủ. Câu chuyện là quá sai", ông Trump viết trên Twitter.

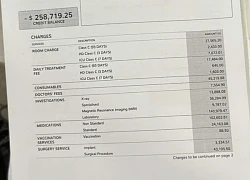

Hôm qua, báo cáo của New York Times cho biết ông Trump sử dụng ba chiếc iPhone, một trong số đó "giống như những chiếc iPhone khác trên thế giới" và đây cũng là mục tiêu nghe lén. Theo báo cáo, gián điệp Trung Quốc theo dõi những người mà Tổng thống Mỹ nói chuyện nhiều nhất nhằm soạn một danh sách những người cần nhắm mục tiêu để tuyên truyền các thông điệp ủng hộ Trung Quốc. Bên cạnh đó, những thông tin thu thập được sẽ được Bắc Kinh phân tích và tìm đối sách trong chiến tranh thương mại Mỹ -Trung.

Theo Báo Mới

Công cụ bẻ khóa iPhone giá 15 ngàn đô đã trở thành "cục chặn giấy"... vì iOS 12  Phiên bản iOS 12 mới nhất đã chính thức vá lỗ hổng mà các công cụ bẻ khóa như GrayKey lợi dụng để mở khóa iPhone của người dùng. Theo Forbes, bất kỳ iPhone nào chạy hệ điều hành iOS 12 mới nhất sẽ được bảo vệ và không thể bị các công cụ bẻ khóa như GrayKey mở khóa thành công như...

Phiên bản iOS 12 mới nhất đã chính thức vá lỗ hổng mà các công cụ bẻ khóa như GrayKey lợi dụng để mở khóa iPhone của người dùng. Theo Forbes, bất kỳ iPhone nào chạy hệ điều hành iOS 12 mới nhất sẽ được bảo vệ và không thể bị các công cụ bẻ khóa như GrayKey mở khóa thành công như...

"Lụt Từ Ngã Tư Đường Phố" lần đầu được cover sau 16 năm, "Táo Thoát nước" Tự Long sốc vì 1 chi tiết được giữ nguyên02:01

"Lụt Từ Ngã Tư Đường Phố" lần đầu được cover sau 16 năm, "Táo Thoát nước" Tự Long sốc vì 1 chi tiết được giữ nguyên02:01 Bất bình khi xem clip ghi cảnh cụ bà bị 2 phụ nữ đánh, người vào can còn bị ngăn lại00:38

Bất bình khi xem clip ghi cảnh cụ bà bị 2 phụ nữ đánh, người vào can còn bị ngăn lại00:38 Thực hư tin Campuchia điều binh sĩ tới biên giới với Thái Lan sau vụ đối đầu08:43

Thực hư tin Campuchia điều binh sĩ tới biên giới với Thái Lan sau vụ đối đầu08:43 Căng: Sao nam Vbiz quỳ gối xin lỗi Trấn Thành, nguyên nhân vì 1 câu "vạ miệng" trên sóng truyền hình02:42

Căng: Sao nam Vbiz quỳ gối xin lỗi Trấn Thành, nguyên nhân vì 1 câu "vạ miệng" trên sóng truyền hình02:42 Tiktoker qua Singapore thăm mẹ con bé Bắp, khẳng định 1 điều khi thấy "bánh tráng nhúng nước cuốn cải ăn qua ngày"01:04

Tiktoker qua Singapore thăm mẹ con bé Bắp, khẳng định 1 điều khi thấy "bánh tráng nhúng nước cuốn cải ăn qua ngày"01:04 Đôi Vbiz "phim giả tình thật" đang sống chung nhà, bí mật bại lộ bởi 1 tíc tắc diễn ra trên sóng livestream00:46

Đôi Vbiz "phim giả tình thật" đang sống chung nhà, bí mật bại lộ bởi 1 tíc tắc diễn ra trên sóng livestream00:46 Ngô Thanh Vân lộ video vòng 2 lùm lùm trong tiệc sinh nhật, có động thái che chắn nhưng không đáng kể!01:15

Ngô Thanh Vân lộ video vòng 2 lùm lùm trong tiệc sinh nhật, có động thái che chắn nhưng không đáng kể!01:15 Vụ dụ dỗ tu tập thành tiên: Công an khai quật nhiều vật phẩm chôn dưới đất01:02

Vụ dụ dỗ tu tập thành tiên: Công an khai quật nhiều vật phẩm chôn dưới đất01:02 Xung đột Nga - Ukraine trước bước ngoặt08:59

Xung đột Nga - Ukraine trước bước ngoặt08:59 Tiếng khóc nghẹn của nữ sinh tố cáo chủ trọ hành hung vì tiền đặt cọc ở Hà Nội00:27

Tiếng khóc nghẹn của nữ sinh tố cáo chủ trọ hành hung vì tiền đặt cọc ở Hà Nội00:27 Trước khi tung sao kê, Phạm Thoại đăng clip 23s, tuyên bố điều gây xôn xao00:24

Trước khi tung sao kê, Phạm Thoại đăng clip 23s, tuyên bố điều gây xôn xao00:24Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

'Cô giáo triệu view' từng gây sốt ở 'Thách thức danh hài' giờ ra sao?

Tv show

22:17:22 27/02/2025

Siêu mẫu Minh Triệu lên tiếng về tin đồn "bất ổn" sau rạn nứt với Kỳ Duyên

Sao việt

22:14:09 27/02/2025

"Baby Shark" đạt 15,6 tỷ view: Khi nhạc thiếu nhi thống trị YouTube

Nhạc quốc tế

21:59:19 27/02/2025

Mỹ Linh cùng 47 ca sĩ tham gia concert "Chị đẹp", vé cao nhất 8 triệu đồng

Nhạc việt

21:56:34 27/02/2025

Nóng: Báo Hàn "bắt gọn" Lee Jong Suk hẹn hò Moon Ga Young, chuyện tình với IU đã toang?

Sao châu á

21:54:08 27/02/2025

Nghị sĩ Mỹ lo Trung Quốc lợi dụng tỉ phú Musk để tác động Tổng thống Trump

Thế giới

21:52:58 27/02/2025

Bị cáo Trương Huy San bị tuyên phạt 30 tháng tù vì lợi dụng các quyền tự do dân chủ

Pháp luật

21:42:04 27/02/2025

Hình ảnh bác sĩ bước ra khỏi phòng mổ sau ca phẫu thuật kéo dài 5 tiếng cho bệnh nhân khiến triệu người thổn thức

Netizen

21:25:02 27/02/2025

4 lý do cản trở việc giảm cân ở tuổi trung niên

Sức khỏe

20:39:20 27/02/2025

Ten Hag chê Ronaldo, Sancho

Sao thể thao

20:15:43 27/02/2025

Grab triển khai dịch vụ tại tỉnh Bạc Liêu

Grab triển khai dịch vụ tại tỉnh Bạc Liêu Anh “đánh” Facebook án phạt khủng nhất vì scandal, tưởng to nhưng vẫn là tép riu với Mark Zuckerberg

Anh “đánh” Facebook án phạt khủng nhất vì scandal, tưởng to nhưng vẫn là tép riu với Mark Zuckerberg

Lợi nhuận Apple sẽ lên đáng kể nhờ giá bán iPhone tăng

Lợi nhuận Apple sẽ lên đáng kể nhờ giá bán iPhone tăng Apple, Samsung bị Ý phạt tổng cộng hơn 11 triệu USD

Apple, Samsung bị Ý phạt tổng cộng hơn 11 triệu USD Dùng iPhone X, đại sứ thương hiệu Samsung bị bắt đền 1,6 triệu USD

Dùng iPhone X, đại sứ thương hiệu Samsung bị bắt đền 1,6 triệu USD Apple bật mí chữ 'S' và 'R' trong iPhone Xs/Xr thật ra chả có ý nghĩa gì cả

Apple bật mí chữ 'S' và 'R' trong iPhone Xs/Xr thật ra chả có ý nghĩa gì cả Người dùng đang ngày càng ít quan tâm đến iPhone thế hệ mới

Người dùng đang ngày càng ít quan tâm đến iPhone thế hệ mới iPhone XR sẽ có doanh số vượt xa iPhone 8

iPhone XR sẽ có doanh số vượt xa iPhone 8 Mẹ bé Bắp: 'Ba mẹ ở quê đi chợ mua đồ nhưng không ai bán, nhà có gì ăn nấy'

Mẹ bé Bắp: 'Ba mẹ ở quê đi chợ mua đồ nhưng không ai bán, nhà có gì ăn nấy' Mê cái cách Tiến Linh "phân phát" hết sạch tiền thưởng ngay trong đêm giành QBV Việt Nam, netizen tấm tắc khen 10 điểm

Mê cái cách Tiến Linh "phân phát" hết sạch tiền thưởng ngay trong đêm giành QBV Việt Nam, netizen tấm tắc khen 10 điểm Nhiều người "xin lại tiền" đã gửi cho TikToker Phạm Thoại, chuyên gia pháp lý nói gì?

Nhiều người "xin lại tiền" đã gửi cho TikToker Phạm Thoại, chuyên gia pháp lý nói gì? Vẻ ngoài điển trai của 2 nam chính phim "Cha tôi, người ở lại"

Vẻ ngoài điển trai của 2 nam chính phim "Cha tôi, người ở lại" Sốc trước số tiền mà Văn Toàn cho Hoà Minzy vay, đúng bạn thân nhà người ta

Sốc trước số tiền mà Văn Toàn cho Hoà Minzy vay, đúng bạn thân nhà người ta Nữ nghệ sĩ đình đám đã bán nốt biệt thự 70 tỷ ở Việt Nam

Nữ nghệ sĩ đình đám đã bán nốt biệt thự 70 tỷ ở Việt Nam Cặp đôi nhà sát vách lấy nhau, đám cưới khách ngồi nhầm tiệc, bỏ nhầm phong bì

Cặp đôi nhà sát vách lấy nhau, đám cưới khách ngồi nhầm tiệc, bỏ nhầm phong bì Vợ Yoo Jae Suk phát hiện chồng biểu hiện bất thường, vội phóng về nhà lao thẳng vào phòng ngủ thấy cảnh tượng khó tin

Vợ Yoo Jae Suk phát hiện chồng biểu hiện bất thường, vội phóng về nhà lao thẳng vào phòng ngủ thấy cảnh tượng khó tin So sánh nhan sắc Lâm Tâm Như ở tuổi 49 mới hiểu thế nào là sự khác biệt của lão hoá nhân tạo và tự nhiên

So sánh nhan sắc Lâm Tâm Như ở tuổi 49 mới hiểu thế nào là sự khác biệt của lão hoá nhân tạo và tự nhiên Doanh nhân Mailisa lên tiếng vụ sao kê của mẹ bé Bắp: Đó là để nói với con nít!

Doanh nhân Mailisa lên tiếng vụ sao kê của mẹ bé Bắp: Đó là để nói với con nít! Thu Hoà - mẹ Bắp xuất hiện trên livestream, oà khóc khi quay con đang nằm trên giường bệnh

Thu Hoà - mẹ Bắp xuất hiện trên livestream, oà khóc khi quay con đang nằm trên giường bệnh Mẹ bé Bắp hé lộ những tin nhắn chưa từng công bố về chuyến bay thương gia giữa lùm xùm từ thiện!

Mẹ bé Bắp hé lộ những tin nhắn chưa từng công bố về chuyến bay thương gia giữa lùm xùm từ thiện! Hot nhất hôm nay: Bạn gái Huỳnh Hiểu Minh sinh con gái, Angelababy lo sốt vó vì quyền thừa kế của quý tử thay đổi?

Hot nhất hôm nay: Bạn gái Huỳnh Hiểu Minh sinh con gái, Angelababy lo sốt vó vì quyền thừa kế của quý tử thay đổi? Phẫu thuật không gây mê, bác sĩ khiến người phụ nữ tử vong

Phẫu thuật không gây mê, bác sĩ khiến người phụ nữ tử vong Sao nam "mất tích" khỏi Vbiz: Nghi chia tay đàn chị hơn 14 tuổi và gây xôn xao vì 1 tờ giấy nợ

Sao nam "mất tích" khỏi Vbiz: Nghi chia tay đàn chị hơn 14 tuổi và gây xôn xao vì 1 tờ giấy nợ Mẹ Bắp nói gì về thông tin "chuyển 2 tỷ đồng về quê cho ông bà ngoại trả nợ"?

Mẹ Bắp nói gì về thông tin "chuyển 2 tỷ đồng về quê cho ông bà ngoại trả nợ"? Vụ thi thể người phụ nữ cháy đen trong lô cao su ở Đồng Nai: Nghi do tự tử

Vụ thi thể người phụ nữ cháy đen trong lô cao su ở Đồng Nai: Nghi do tự tử Phạm Thoại chính thức tung ra 28 trang sao kê cho dân mạng check VAR

Phạm Thoại chính thức tung ra 28 trang sao kê cho dân mạng check VAR