Hệ thống bảo mật hai lớp của iCloud không tối ưu như bạn tưởng

Bảo mật hai lớp của Apple biến thành… một lớp khi bạn sử dụng nền tảng web .

Về mặt lý thuyết, bảo mật hai lớp trên iPhone hay Mac sẽ được đưa vào bên trong các thiết bị mà bạn sở hữu nhằm thiết lập một hệ thống như một khóa bảo mật. Cụ thể, khi bạn lần đầu đăng nhập vào một tài khoản iCloud hoặc Apple Music trên iPhone, bạn sẽ phải nhập mật khẩu. Sau đó, bạn phải nhập đoạn mã gửi đến một trong các thiết bị tin cậy của bạn trước đó, một chiếc iPad chẳng hạn. Trên chiếc iPad của bạn sẽ hiện một thông báo rằng một ai đó đang cố đăng nhập vào tài khoản của bạn và đưa ra tùy chọn cho bạn có cho phép hay không. Sau đó, bạn sẽ nhận được một mã 6 số và nhập nó vào chiếc iPhone của mình.

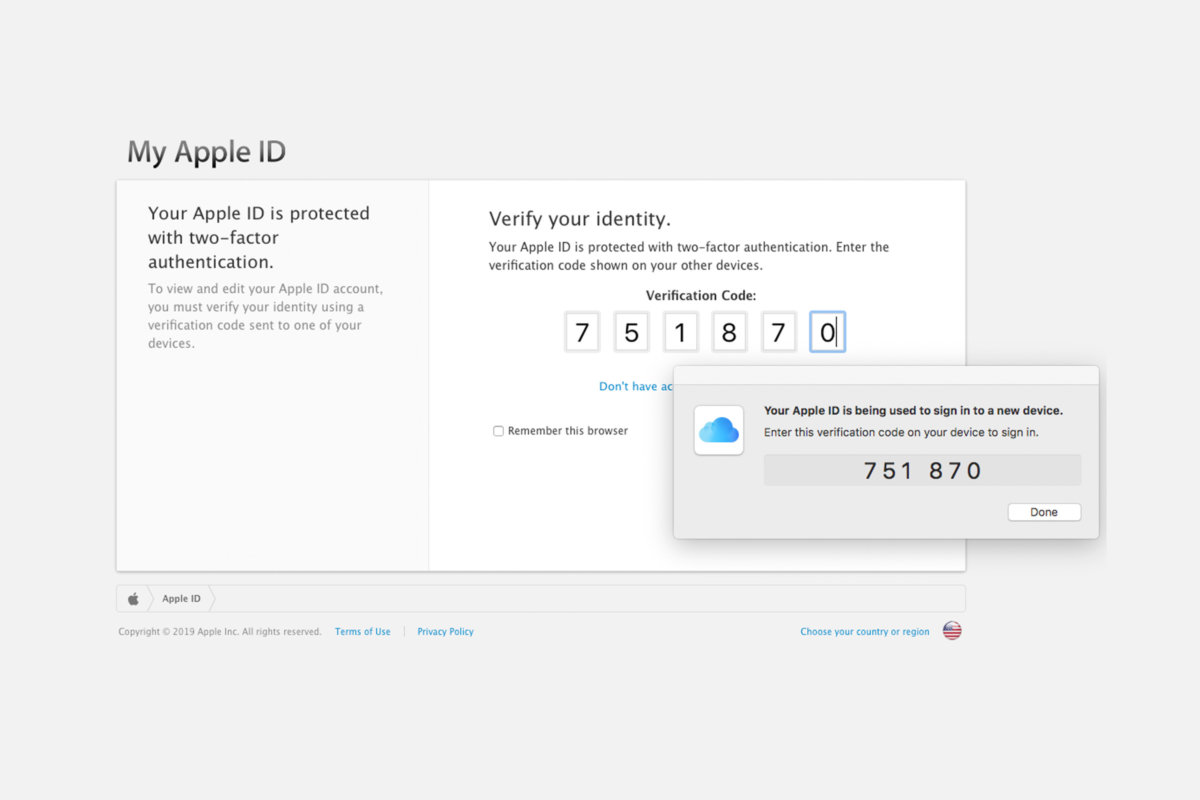

Khi đăng nhập iCloud trên trình duyệt, mã xác thực lại được hiện trên cùng thiết bị

Nếu bạn không nhận được mã này (điều thỉnh thoảng vẫn xảy ra), bạn có thể yêu cầu một mã SMS thông thường hay sử dụng trình tạo mã ngẫu nhiên trong ứng dụng Settings có trên iPhone hay System Preferences đối với macOS. Điều bạn cần làm là nhấp vào phần tên iCloud của bạn trên iPhone hoặc Account Details trên Mac, sau đó, truy cập vào phần Password & Security và chọn Get a Verification Code . Một mã 6 số sẽ hiện ra để bạn có thể đăng nhập vào các thiết bị khác của mình.

Dù nghe có vẻ như cách xác thực hai lớp này của Apple hoàn toàn bảo mật, thế nhưng, không có nghĩa là hệ thống các thiết bị tin cậy đóng kín này không có bất cập. Đối với những ai đang sử dụng nhiều hơn một thiết bị iOS thì nó hoạt động rất hoàn hảo. Nó là một hệ thống bảo mật hai lớp đúng nghĩa khi “đồng bộ” mật khẩu với thiết bị và bổ sung thêm một lớp bảo mật bằng các thiết bị thứ hai.

Lỗ hổng trong hệ thống bảo mật này

Thế nhưng, rắc rối sẽ xảy ra nếu bạn chỉ có duy nhất một thiết bị Apple. Ví dụ như, nếu chiếc iPhone của bạn là thiết bị Apple duy nhất mà bạn sở hữu, bạn sẽ phải sử dụng hệ thống SMS thông thường. Rõ ràng là bạn không có tùy chọn để nhận mã trên một thiết bị Apple khác, khi Apple giới hạn danh sách các thiết bị tin cậy, bao gồm iPhone, iPad hay iPod touch chạy iOS 9 trở lên hay macOS OS X El Caption hoặc mới hơn. Điều này cũng đồng nghĩa rằng, bạn không thể sử dụng những chiếc PC Windows, Chromebook hay điện thoại Android để xác thực và đây là một giới hạn cực kì lớn. Và vì thiết bị sẽ đăng nhập vào iCloud nằm trong ứng dụng Settings, thế nên, bạn không thể nhận được mã xác thực thông qua trình xác thực tích hợp.

Dù về mặt kỹ thuật, tài khoản và dịch vụ của bạn đang được bảo vệ bằng phương pháp xác thực hai lớp, nhưng đó lại là cách ít an toàn nhất. Thực tế, các mã được gửi qua tin nhắn rất dễ bị đánh cắp. Dù hầu hết những người dùng Android đều sử dụng 1 trong 2 cách này trên chiếc điện thoại của họ, nhưng ít nhất, họ vẫn có tùy chọn tải về trình xác thực có hỗ trợ sinh trắc học. Do Apple chưa hỗ trợ các khóa bảo mật phần cứng cho iCloud, bạn không có tùy chọn nào khác ngoài cách sử dụng thiết bị Apple thứ hai.

Tuy nhiên, việc thêm xác thực hai lớp cho iCloud với chỉ một thiết bị Apple duy nhất khá tồi tệ khi mà bạn phải quản lý tài khoản của mình trên trang web. Khi bạn nhập mật khẩu để đăng nhập vào trang tài khoản Apple ID, Apple sẽ tự động yêu cầu bạn nhập mã xác thực hai lớp.

Thế nhưng, những mã xác thực này lại được đưa đến các thiết bị tin cậy, kể cả thiết bị bạn đang sử dụng. Nếu bạn đang sử dụng Safari trên Mac, mã xác thực hai lớp này sẽ hiển thị trên cùng một màn hình. Chính điều này lại khiến các dữ liệu nhạy cảm của bạn dễ dàng bị truy cập nếu chiếc máy Mac bị mất. Nó cũng đồng nghĩa nếu họ biết mật khẩu chiếc máy Mac của bạn, họ sẽ có quyền truy cập vào toàn bộ tài khoản của bạn, trong giả định bạn bật iCloud Keychain.

Không rõ đây có phải là lỗi hay không, nhưng rõ ràng, nó lại làm mất đi bản chất của hệ thống xác thực hai lớp.

Theo VN Review

Video đang HOT

Google bị tố theo dõi, tiếp tay cho cảnh sát bắt nhầm người

Một số điều tra viên đang sử dụng dữ liệu vị trí được ghi lại bởi Google để xác định nghi phạm của các vụ án. Tuy nhiên, điều này có thể dẫn tới việc bắt nhầm người vô tội.

Theo Nytimes , trong vụ án ở vùng ngoại ô thành phố Phoenix, Arizona diễn ra vào tháng 12/2018, các nhà chức trách tại đây đã sử dụng một kỹ thuật hoàn toàn mới để tìm ra hung thủ.

Thông qua các dữ liệu theo dõi được từ điện thoại, cảnh sát cho biết nghi phạm Jorge Molina đã có mặt tại địa điểm nạn nhân bị bắn. Thông tin trên được cung cấp bởi Google khi công ty đưa ra danh sách những thiết bị xuất hiện gần phạm vi vụ án xảy ra.

Phương thức còn nhiều tranh cãi

Bên cạnh đó, các nhà điều tra cũng có bằng chứng khác gồm video an ninh về một người bắn súng từ chiếc Honda Civic màu trắng, giống như mẫu xe mà Molina sở hữu. Tuy nhiên, biển số và gương mặt của kẻ tấn công không được nhìn thấy rõ.

Một tuần sau khi bị bắt, các nhà chức trách đã thu thập được thêm bằng chứng mới cho thấy Molina vô tội và anh được thả tự do. Cảnh sát sau đó đã bắt người bạn trai cũ của mẹ Molina.

Jorge Molina đã bị bắt vì những thông tin vị trí được cung cấp bởi Google

Các bằng chứng dựa trên cơ sở dữ liệu khổng lồ của Google có tên gọi Sensorvault. Từ một dịch vụ định vị vị trí của người dùng, nó đã trở thành mạng lưới kỹ thuật số để các nhà chức trách thực thi pháp luật. Trong nhiều năm qua, các công ty công nghệ vẫn luôn thu thập hàng loạt dữ liệu từ người dùng bao gồm việc bạn đi đâu, bạn bè của bạn là ai, bạn đọc sách gì, xem hay ăn gì và khi nào làm điều đó. Tất cả chúng đều có thể được sử dụng cho những mục đích mà người dùng không bao giờ nghĩ tới.

Vụ án ở Arizona cho thấy sự nguy hiểm khi ứng dụng kỹ thuật này vào việc điều tra. Chia sẻ với Nytimes, các nhân viên của Google cho biết việc sử dụng phương thức điều tra này đang tăng mạnh trong 6 tháng qua. Nó giúp các nhà điều tra tìm ra tội phạm một cách nhanh chóng, nhưng cũng có thể khiến người vô tội trở thành nạn nhân.

Các quan chức thực thi pháp luật cho biết phương pháp này khá thú vị nhưng khẳng định nó chỉ là một công cụ để tham khảo và không mang tính quyết định.

"Nó không đưa ra ngay câu trả lời nói rằng anh chàng này là kẻ phạm tội. Chúng tôi sẽ không bắt giữ bất cứ ai chỉ vì Google cho biết họ đã ở đó", Gary Ernsdorff, một công tố viên cấp cao tại bang Washington cho biết. Ông khẳng định các nghi phạm vẫn phải được điều tra thật cẩn thận.

Theo các nhân viên từ Google, cách làm này lần đầu tiên được áp dụng vào năm 2016. Nó dần trở nên phổ biến tại nhiều nơi như California, Florida, Minnesota và Washington. Gần đây, một nhân viên của Google cho biết công ty đã nhận được 180 yêu cầu trong một tuần. Nytimes cho biết Google từ chối xác nhận con số chính xác.

Một số nhân viên của Google cho biết Sensorvault chứa dữ liệu vị trí chi tiết liên quan đến hàng trăm triệu thiết bị trên toàn thế giới. Khi nhận được yêu cầu phối hợp điều tra từ giới quan chức, Google sẽ thu thập thông tin từ Sensorvault về những thiết bị đã xuất hiện ở đó. Mỗi thiết bị sẽ được định danh bằng các ID ẩn.

Dựa vào vị trí và sự di chuyển của chúng, các nhà điều tra cần phải đưa ra phán đoán về những thiết bị có thể thuộc về nghi phạm. Khi phạm vi được thu hẹp xuống một mức nhất định, Google sẽ tiết lộ tên người dùng và một số thông tin liên quan.

Địa điểm xảy ra vụ nổ súng ở Avondale, ngoại ô Phoenix

Trao đổi với Nytimes, các điều tra viên cho biết họ không gửi yêu cầu này cho bất cứ công ty nào khác ngoài Google. Trong khi đó, Apple cho biết hãng không có khả năng thực hiện các tìm kiếm đó.

Trong một tuyên bố gần đây, Richard Salgado, Giám đốc thực thi pháp luật và bảo mật thông tin của Google cho biết công ty luôn cố gắng "bảo vệ quyền riêng tư của người dùng trong khi hỗ trợ việc thực thi pháp luật".

Anh Molina, 24 tuổi cho biết bản thân đã sốc khi cảnh sát nói rằng anh bị nghi ngờ và rất ngạc nhiên về việc mình bị bắt giữ dựa trên dữ liệu từ Google. "Tôi đã rất sợ. Tôi chỉ nghĩ rằng nếu bạn thực sự vô tội bạn sẽ được ra ngoài", Molina nói.

Hạn chế về công nghệ và tính pháp lý

Dữ liệu vị trí là món hàng kinh doanh siêu lợi nhuận và Google đang là gã khổng lồ trong lĩnh vực này. Công ty có thể sử dụng dữ liệu này để tăng sức cạnh tranh cho các quảng cáo phù hợp với từng địa điểm của người dùng.

Năm 2009, công ty giới thiệu dịch vụ Location History, cho phép người dùng xem lại những nơi họ đã đến. Sensorvault lưu trữ thông tin về bất cứ ai đã chọn tham gia, nó thu thập dữ liệu từ tín hiệu GPS, trạm phát sóng di động hoặc các thiết bị Wi-Fi gần đó.

Phương thức điều tra trên được ứng dụng để trợ giúp cho các vụ cướp, tấn công . Năm 2018, các đặc vụ liên bang đã yêu cầu dữ liệu điều tra một loạt vụ đánh bom xung quanh Austin, Tex. Các điều tra viên nhận định cách tiếp cận này mang đến cho họ nhiều thông tin hữu ích ngay cả khi nó không giúp ích nhiều cho việc phá án.

Gary Ernsdorff, một công tố viên của tiểu bang Washington, người làm việc trong một số trường hợp liên quan đến dữ liệu vị trí từ Google

Tuy nhiên, theo một số nhân viên của Google, cơ sở dữ liệu của Sensorvault không được thiết kế cho nhu cầu thực thi pháp luật. Điều này đặt ra nhiều nghi ngại về tính chính xác của nó trong nhiều tình huống.

Các nhà điều tra cũng cho biết Google thường không cung cấp thông tin ngay lập tức. Họ cần thời gian để xử lý các yêu cầu, công ty có thể mất vài tuần hoặc hàng tháng để đưa ra phản hồi. Trong cuộc điều tra ở Arizona, cảnh sát đã nhận được dữ liệu 6 tháng sau khi gửi thông tin.

Theo Orin Kerr, giáo sư luật tại Đại học Nam California và là chuyên gia về luật hình sự, phương thức này đang đặt ra nhiều vấn đề pháp lý mới.

Mối quan tâm hàng đầu là sự riêng tư của hàng loạt người dùng được tìm thấy trong các tìm kiếm. "Không ai có thể chắc chắn rằng mọi thông tin sẽ được bảo mật", Orin Kerr nói.

Tại bang Minnesota, tên của một người đàn ông vô tội đã được tiết lộ cho một nhà báo tại địa phương và không lâu sau tên của anh bị lưu trong hồ sơ của cảnh sát. Các điều tra viên đã có được thông tin của người này do anh từng xuất hiện trong bán kính 50 m của một vụ trộm.

Người đàn ông này cho biết anh rất ngạc nhiên về việc thông tin cá nhân của mình bị tiết lộ và cho rằng điều này xảy ra do anh đã lái xe đến khu vực đó. "Tôi là một tài xế. Tôi đã lái xe khắp nơi", anh nói.

Kết quả thiếu thuyết phục

Các nhà điều tra tại Arizona chưa bao giờ công bố động cơ hung thủ hại Joseph Knight, tội ác đã khiến Molina bị bắt oan. Một tài liệu từ tòa án cho thấy Knight là một nhân viên sửa chữa máy bay, 29 tuổi, không có tiền sử sử dụng ma túy hoặc có liên quan đến các băng đảng.

Các điều tra viên đã gửi yêu cầu vị trí cho Google ngay sau vụ việc và nhận được dữ liệu từ 4 thiết bị vài tháng sau. Một trong số đó là chiếc điện thoại đã được liên kết với tài khoản của Molina, cũng có sự di chuyển theo tay súng trên xe hơi trong video.

Molina được thả sau một tuần ngồi tù. Cảnh sát đã xác định hung thủ là bạn trai cũ của mẹ anh ta

Sau khi bị bắt, Molina đã nói với cảnh sát rằng ông Marcos Gaeta, bạn trai cũ của mẹ anh vẫn thi thoảng sử dụng xe của anh ta. Trong thời gian Molina ở tù, Jack Litwak một người bạn đã làm nhân chứng xác nhận Molina đã ở nhà tại thời điểm vụ nổ súng diễn ra. Nhà của anh cách nơi diễn ra vụ án khoảng 3,2 km.

Litwak cho biết đôi khi Molina cũng đăng nhập tài khoản của mình vào điện thoại người khác để kiểm tra thông tin từ Google. Điều này có thể khiến một người xuất hiện ở 2 nơi cùng lúc. Không lâu sau, Gaeta đã bị bắt giữ vì phạm pháp. Một phát ngôn viên của cảnh sát cho biết những thông tin mới từ Molina đã giúp đưa sự việc ra ánh sáng.

Sau khi được thả, Molina đã gặp rất nhiều khó khăn trong cuộc sống. Anh đã bị mất việc và chiếc xe bị tạm giữ để điều tra và sau đó bị thu hồi.

Theo zing

Apple đang phát triển máy Mac có Face ID, bàn phím Magic Keyboard có Touch Bar?  Đây vẫn chỉ là một bằng sáng chế và liệu Apple có áp dụng nó vào thực tế hay không lại là một chuyện khác. Apple từng giới thiệu công nghệ nhận diện khuôn mặt Face ID lần đầu tiên trên iPhone X vào năm 2017. Một năm sau, công ty tiếp tục mở rộng công nghệ này sang iPad nhưng có vẻ...

Đây vẫn chỉ là một bằng sáng chế và liệu Apple có áp dụng nó vào thực tế hay không lại là một chuyện khác. Apple từng giới thiệu công nghệ nhận diện khuôn mặt Face ID lần đầu tiên trên iPhone X vào năm 2017. Một năm sau, công ty tiếp tục mở rộng công nghệ này sang iPad nhưng có vẻ...

Văn Thanh rưng rưng xúc động khi bạn gái "trâm anh thế phiệt" bí mật vào thăm sau ca phẫu thuật chấn thương01:34

Văn Thanh rưng rưng xúc động khi bạn gái "trâm anh thế phiệt" bí mật vào thăm sau ca phẫu thuật chấn thương01:34 Vụ Vu Mông Lung qua đời lộ 3 nghi vấn đáng sợ, Dịch Dương Thiên Tỉ thành quân cờ02:33

Vụ Vu Mông Lung qua đời lộ 3 nghi vấn đáng sợ, Dịch Dương Thiên Tỉ thành quân cờ02:33 Thầy Vu Mông Lung ra mặt đòi công lý, một sao nam "giấu đầu lòi đuôi"?02:32

Thầy Vu Mông Lung ra mặt đòi công lý, một sao nam "giấu đầu lòi đuôi"?02:32 Cảnh tượng tan hoang chưa từng thấy sau trận giông lốc khiến 9 người chết ở Ninh Bình13:02

Cảnh tượng tan hoang chưa từng thấy sau trận giông lốc khiến 9 người chết ở Ninh Bình13:02 Bố Vu Mông Lung lộ diện, tung ghi âm sốc, hé lộ giấc mơ điềm báo02:41

Bố Vu Mông Lung lộ diện, tung ghi âm sốc, hé lộ giấc mơ điềm báo02:41 Cô dâu An Giang tổ chức đám cưới giống mẹ 30 năm trước, quan khách khen nức nở00:19

Cô dâu An Giang tổ chức đám cưới giống mẹ 30 năm trước, quan khách khen nức nở00:19 Mẹ Vu Mông Lung được tìm thấy ở 1 nơi đặc biệt, bạn thân có động thái lạ?02:30

Mẹ Vu Mông Lung được tìm thấy ở 1 nơi đặc biệt, bạn thân có động thái lạ?02:30 'Tử chiến trên không' bị Trấn Thành réo tên giữa lùm xùm, phán câu khiến CĐM sốc02:45

'Tử chiến trên không' bị Trấn Thành réo tên giữa lùm xùm, phán câu khiến CĐM sốc02:45 Đại Nghĩa gặp 'tai nạn' bất ngờ, phải dừng diễn ngay lập tức, khán giả 'sốc'02:37

Đại Nghĩa gặp 'tai nạn' bất ngờ, phải dừng diễn ngay lập tức, khán giả 'sốc'02:37 Cúc Tịnh Y tại Milan: Bê bối ảnh "thô" vạch trần sự thật "mỹ nhân 4000 năm"02:45

Cúc Tịnh Y tại Milan: Bê bối ảnh "thô" vạch trần sự thật "mỹ nhân 4000 năm"02:45 Bailey Sok cô gái khiến K-pop và Hollywood cùng phải ngả mũ, SM chào thua?04:41

Bailey Sok cô gái khiến K-pop và Hollywood cùng phải ngả mũ, SM chào thua?04:41Tiêu điểm

Tin đang nóng

Tin mới nhất

Windows 11 mở khóa Wi-Fi 7, hứa hẹn tốc độ 'kịch trần'

OnePlus 15 tham vọng vượt đối thủ với pin và camera vượt trội

'Đế chế' robot triệu USD của nhà sáng lập 9X Trung Quốc

Chatbot không cứu được Apple trong kỷ nguyên AI

Meta ra mắt nền tảng Vibes cho phép sáng tạo video ngắn bằng AI

Apple chính thức phát hành iOS 26 beta 7 với loạt tính năng mới

Meta công bố gói đăng ký không quảng cáo cho Facebook và Instagram

Đừng để AI 'ảo giác' thay con người

AI là mối 'hiểm họa' để tạo tin giả và phát tán ngày càng tinh vi hơn

Android 16 cú hích lớn với AI và hệ sinh thái?

90% nhân sự công nghệ đang dùng trí tuệ nhân tạo trong công việc

Robot sinh học siêu nhỏ mở ra tiềm năng y học to lớn

Có thể bạn quan tâm

Tưởng phải ăn tươi mới tốt nhưng 5 loại trái cây này nấu lên lại bổ hơn

Thế giới

20:38:20 01/10/2025

Nhà Hoa hậu Lương Thuỳ Linh ở Cao Bằng bị ngập sâu, cảnh tượng bên trong khiến nàng hậu thốt lên "quá xót xa"

Sao việt

20:33:54 01/10/2025

Phát hiện điều kỳ lạ trên bầu trời Trung Quốc

Lạ vui

20:33:47 01/10/2025

Cơ phó 'Tử chiến trên không' từng bị gọi là mỹ nam 'đen đủi nhất màn ảnh Việt'

Hậu trường phim

20:24:28 01/10/2025

Cả nhà hoảng loạn vì nam sinh bỗng 'mất liên lạc', chuyển hơn 450 triệu cho kẻ lạ

Pháp luật

20:02:56 01/10/2025

10 chi tiết "vạch trần" ngay một ngôi nhà bẩn thỉu

Sáng tạo

20:01:03 01/10/2025

"Cô dâu Hà Nội" Kim Ok Bin sắp lên xe hoa

Sao châu á

20:00:48 01/10/2025

Diệu Nhi đừng bước vào vết xe đổ

Tv show

19:42:08 01/10/2025

Sự 'điên rồ' của Dế Choắt

Nhạc việt

19:38:17 01/10/2025

Cách tăng tuổi thọ nhờ cà phê, trà và nước

Sức khỏe

19:23:37 01/10/2025

Kỷ nguyên smartphone ở Triều Tiên

Kỷ nguyên smartphone ở Triều Tiên Hết đánh giá công dân, theo dõi tù nhân, giờ đây Trung Quốc còn giám sát cả công nhân vệ sinh bằng vòng đeo GPS

Hết đánh giá công dân, theo dõi tù nhân, giờ đây Trung Quốc còn giám sát cả công nhân vệ sinh bằng vòng đeo GPS

Sếp Huawei: 'Khi triển khai 5G bảo mật là vấn đề đáng lo ngại'

Sếp Huawei: 'Khi triển khai 5G bảo mật là vấn đề đáng lo ngại' Mỹ thúc đẩy cấm cửa Huawei và ZTE

Mỹ thúc đẩy cấm cửa Huawei và ZTE Firefox tăng cường hai tính năng bảo mật

Firefox tăng cường hai tính năng bảo mật Yahoo bồi thường 117,5 triệu USD cho người bị lộ thông tin

Yahoo bồi thường 117,5 triệu USD cho người bị lộ thông tin Google biến điện thoại Android thành khóa bảo mật

Google biến điện thoại Android thành khóa bảo mật Apple ngưng tính phí hỗ trợ khách chuyển dữ liệu máy Mac

Apple ngưng tính phí hỗ trợ khách chuyển dữ liệu máy Mac Alibaba tạo 'dấu vân tay video' chống vi phạm bản quyền

Alibaba tạo 'dấu vân tay video' chống vi phạm bản quyền Kaspersky thêm tính năng cảnh báo phần mềm gián điệp trên Android

Kaspersky thêm tính năng cảnh báo phần mềm gián điệp trên Android Kaspersky Lab cập nhật tính năng cảnh báo phần mềm gián điệp trên điện thoại người dùng

Kaspersky Lab cập nhật tính năng cảnh báo phần mềm gián điệp trên điện thoại người dùng Ứng dụng bảo mật được cài đặt sẵn khiến 150.000.000 người dùng Smartphone Xiaomi gặp rủi ro

Ứng dụng bảo mật được cài đặt sẵn khiến 150.000.000 người dùng Smartphone Xiaomi gặp rủi ro Hàn Quốc công bố 'Chiến lược 5G+ vì tăng trưởng đổi mới'

Hàn Quốc công bố 'Chiến lược 5G+ vì tăng trưởng đổi mới' Ứng dụng công nghệ Blockchain để truyền tải dữ liệu an toàn

Ứng dụng công nghệ Blockchain để truyền tải dữ liệu an toàn iPhone 17 và iPhone Air lại gặp lỗi khiến nhiều người dùng khó chịu

iPhone 17 và iPhone Air lại gặp lỗi khiến nhiều người dùng khó chịu Hàng triệu máy tính có nguy cơ bị "bỏ rơi" từ 14/10

Hàng triệu máy tính có nguy cơ bị "bỏ rơi" từ 14/10 Vì sao iOS 26.0.1 được triển khai chỉ 2 tuần sau khi iOS 26 xuất hiện?

Vì sao iOS 26.0.1 được triển khai chỉ 2 tuần sau khi iOS 26 xuất hiện? AI trong truyền thông: Đủ công cụ, thiếu 'kim chỉ nam'

AI trong truyền thông: Đủ công cụ, thiếu 'kim chỉ nam' Hai tính năng "ẩn" thú vị trên Samsung One UI 8

Hai tính năng "ẩn" thú vị trên Samsung One UI 8 Adobe phát hành miễn phí Premiere cho iPhone và iPad

Adobe phát hành miễn phí Premiere cho iPhone và iPad DeepSeek V3.2-Exp cải thiện về suy luận, mạnh ngang V3.1-Terminus dù rẻ hơn

DeepSeek V3.2-Exp cải thiện về suy luận, mạnh ngang V3.1-Terminus dù rẻ hơn Apple sửa loạt lỗi kết nối trên iPhone 17 với iOS 26.0.1

Apple sửa loạt lỗi kết nối trên iPhone 17 với iOS 26.0.1 Nicole Kidman bị phản bội

Nicole Kidman bị phản bội 'Vua hài' từng cầm 300 cây vàng mua siêu xe, giờ bán cơm tấm cùng vợ kém 29 tuổi

'Vua hài' từng cầm 300 cây vàng mua siêu xe, giờ bán cơm tấm cùng vợ kém 29 tuổi NÓNG: Chính phủ Mỹ chính thức đóng cửa, chuyện gì sẽ xảy ra?

NÓNG: Chính phủ Mỹ chính thức đóng cửa, chuyện gì sẽ xảy ra? Mỹ Tâm góp 500 triệu đồng, Ngọc Trinh chuyển 300 triệu đồng tới người dân vùng lũ

Mỹ Tâm góp 500 triệu đồng, Ngọc Trinh chuyển 300 triệu đồng tới người dân vùng lũ Có người ngất xỉu giữa sân khấu Running Man, Trấn Thành phát biểu 1 câu EQ chạm nóc!

Có người ngất xỉu giữa sân khấu Running Man, Trấn Thành phát biểu 1 câu EQ chạm nóc! Rosé (BLACKPINK) bị ghẻ lạnh

Rosé (BLACKPINK) bị ghẻ lạnh Bạn gái từ chối "chuyện ấy", tôi sốc khi giữa đêm thấy cô ấy làm một việc

Bạn gái từ chối "chuyện ấy", tôi sốc khi giữa đêm thấy cô ấy làm một việc Kể từ ngày mai, thứ Năm 2/10/2025, Thần Tài mách nước làm giàu, 3 con giáp hứng trọn tinh hoa tài lộc, tiền vô như nước, sự nghiệp thăng tiến

Kể từ ngày mai, thứ Năm 2/10/2025, Thần Tài mách nước làm giàu, 3 con giáp hứng trọn tinh hoa tài lộc, tiền vô như nước, sự nghiệp thăng tiến Phát hiện thi thể người đàn ông trong làn nước ngập ở Hà Nội

Phát hiện thi thể người đàn ông trong làn nước ngập ở Hà Nội Cuộc sống tuổi 42 của nữ MC xinh đẹp lấy chồng 2 là tình đầu, làm phó giám đốc nhưng vừa xin rời vị trí

Cuộc sống tuổi 42 của nữ MC xinh đẹp lấy chồng 2 là tình đầu, làm phó giám đốc nhưng vừa xin rời vị trí Chấn động vụ Thư Kỳ bị "ông trùm showbiz" ép đóng cảnh nóng 18+

Chấn động vụ Thư Kỳ bị "ông trùm showbiz" ép đóng cảnh nóng 18+ 1 Hoa hậu trắng trợn giật bồ đại gia của cô giáo, giờ sống chui nhủi không ngóc đầu lên nổi

1 Hoa hậu trắng trợn giật bồ đại gia của cô giáo, giờ sống chui nhủi không ngóc đầu lên nổi Mỹ nam U50 trẻ như 20, hủy hôn với nàng thơ kém 19 tuổi về quê nuôi cua

Mỹ nam U50 trẻ như 20, hủy hôn với nàng thơ kém 19 tuổi về quê nuôi cua 4 loại hoa tuyệt đối không nên trồng trong nhà, vừa độc hại vừa mang phong thủy chia ly, gia chủ dễ gặp xui rủi

4 loại hoa tuyệt đối không nên trồng trong nhà, vừa độc hại vừa mang phong thủy chia ly, gia chủ dễ gặp xui rủi 4 năm sau cái ngày em lên xe hoa, tôi bàng hoàng phát hiện sự thật khủng khiếp về em

4 năm sau cái ngày em lên xe hoa, tôi bàng hoàng phát hiện sự thật khủng khiếp về em 'Ông trùm bolero' Vũ Thành Vinh lên tiếng tin 'khai tử' loạt gameshow đình đám

'Ông trùm bolero' Vũ Thành Vinh lên tiếng tin 'khai tử' loạt gameshow đình đám Bố chồng thấy con dâu mãi không sinh cháu liền nói nhỏ một câu, tháng sau, con dâu báo có tin vui

Bố chồng thấy con dâu mãi không sinh cháu liền nói nhỏ một câu, tháng sau, con dâu báo có tin vui Trương Ngọc Ánh sexy tuổi 50, hình ảnh ít thấy của vợ chồng BTV Quốc Khánh VTV

Trương Ngọc Ánh sexy tuổi 50, hình ảnh ít thấy của vợ chồng BTV Quốc Khánh VTV