Hàng nghìn camera an ninh bị hack và biến thành máy ma

Các hacker tai tiếng của Lizard Squad đã hack hàng nghìn camera an ninh để tấn công vào website nhiều ngân hàng và chính phủ trên toàn cầu.

Hàng ngàn camera CCTV kết nối web đã bị các tin tặc chiếm quyền sử dụng để thực hiện các cuộc tấn công mạng nhắm vào các trang web cơ quan chính phủ và ngân hàng trực tuyến tại nhiều quốc gia, theo báo cáo của Arbor Networks. Tổ chức này không nêu chính xác những ngân hàng, chính phủ bị ảnh hưởng, nhưng cho biết phạm vi tấn công diễn ra trên toàn cầu, tập trung chủ yếu tại Mỹ và các nước phương Tây.

Hàng ngàn camera an ninh có kết nối mạng bị hacker chiếm quyền và biến thành botnet. Ảnh: Getty.

Khi các camera bị chiếm quyền điều khiển, chúng được tập hợp lại thành một mạng botnet (máy ma). Sau đó, botnet này được sử dụng để tấn công từ chối dịch vụ (DDOS) đến các ngân hàng, trang web game, chính phủ và các nhà cung cấp Internet.

Mỗi bo mạch camera có thể không xử lý mạnh mẽ như một chiếc máy tính, nhưng với số lượng khổng lồ, các bo mạch này có thể gây ngập các trang web với dữ liệu chìm đọng lên đến 400 Gbps tương đương 429.000 MB/s.

Hệ thống camera an ninh đang là các mục tiêu dễ dàng để hacker xâm nhập bởi bảo mật kém và thường chạy trên hệ điều hành cũ. Người mua ít khi cài đặt các bản vá lỗi.

Đây không phải lần đầu nhóm Lizard Squad bị nêu đích danh. Nhóm tin tặc này được biết đến với các vụ làm sập Xbox Live và Playstation của Sony, cũng như phá hỏng đường truyền Internet của Bắc Triều Tiên vào năm 2014.

Đăng Khoa

Video đang HOT

Theo Zing

Nhóm hacker kiếm hơn nửa triệu USD mỗi ngày

Nhóm hacker bị tình nghi đến từ Trung Quốc có thể là tác giả của việc lây nhiễm phần mềm độc hại mỗi ngày cho hàng triệu thiết bị điện thoại Android, theo Thehackernews.

Hacker có thể bí mật cài đặt các phần mềm độc hại lên trò chơi, quảng cáo vào điện thoại thông minh của bạn và kiếm được một số tiền lớn.

Các nhà nghiên cứu an ninh từ Cheetah Mobile vừa phát hiện ra một dòng Trojan (gần giống với virus) nguy hiểm và mang lại lợi nhuận cao, đã lây nhiễm cho hàng triệu thiết bị Android trên thế giới.

Được mệnh danh là Hummer, trojan này có thể ẩn mình trong các ứng dụng, trò chơi, hoặc những phần mềm khiêu dâm mà nạn nhân tải về. Các hacker tạo ra Hummer có thể thu được từ nó khoảng 500.000 USD mỗi ngày.

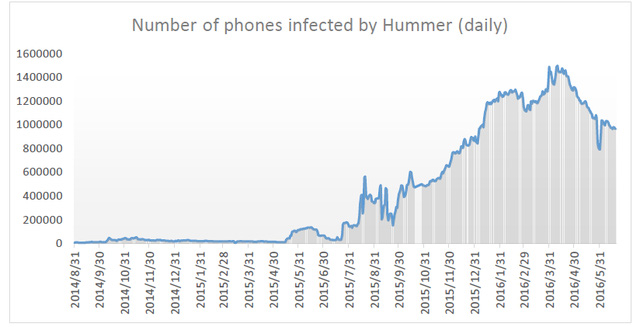

Được phát hiện lần đầu tiên vào năm 2014 cũng bởi Cheetah Mobile, Hummer đặc biệt trở nên nguy hiểm vào đầu năm 2016. Lượng lây nhiễm mỗi ngày có khi lên đến 1,4 triệu thiết bị Android, riêng tại Trung Quốc là 63.000 máy, theo các nhà khoa học tại viện nghiên cứu Cheetar Mobile Security Lab.

Nhóm Hacker này kiếm được hơn nửa triệu USD mỗi ngày. Ảnh: Thehackernews

"Trojan này liên tục hiển thị quảng cáo trên thiết bị của nạn nhân, gây nên sự khó chịu cho người dùng", Cheetah Mobile viết trên blog của hãng. "Nó cũng âm thầm cài đặt ứng dụng, trò chơi chứa mã độc và cả ứng dụng khiêu dâm trên thiết bị của nạn nhân. Các tiện ích này sẽ tự động cài đặt lại sau khi nạn nhân gỡ bỏ chúng".

Ngay cả khi số điện thoại bị lây nhiễm đã giảm, Hummer vẫn lây nhiễm gần 1 triệu thiết bị mới mỗi ngày, khiến nó trở thành dòng trojan phổ biến nhất trên thế giới.

Mỗi lần Hummer được cài đặt lên một ứng dụng mới trên các thiết bị bị nhiễm, các hacker sẽ kiếm được 50 cent. Do đó, các nhóm này có thể kiếm được hơn nửa triệu USD mỗi ngày và hơn... 15 triệu USD mỗi tháng!

Cách thức Hummer hoạt động

Khi một thiết bị bị nhiễm Hummer, nó sẽ tiến hành root máy để giành quyền quản trị, âm thầm cài đặt các ứng dụng không mong muốn, game cũng như các phần mềm độc hại khác lên máy.

Những ứng dụng và phần mềm độc hại sẽ tiêu thụ một lượng lớn lưu lượng mạng, khiến các nạn nhân phải trả hóa đơn vào cuối tháng cho nhà mạng.

"Trong vài giờ, trojan này truy cập mạng hơn 10.000 lần và tải về hơn 200 tập tin APK, tốn 2 GB lưu lượng mạng", các nhà nghiên cứu cho biết.

Lượng điện thoại nhiễm Hummer tăng lên theo thời gian. Ảnh: Thehackernews

Hummer rất khó để gỡ bỏ

Tin xấu cho người dùng Android bị ảnh hưởng từ Hummer là vô cùng khó khăn, nếu không muốn nói là không thể thoát khỏi nó. Bởi vì các trojan này chiếm quyền điều khiển điện thoại ở cấp quản trị, làm cho các công cụ chống virus truyền thống không thể gỡ bỏ cài đặt Hummer.

Nguy hiểm hơn, không thể xóa Hummer bằng cách khôi phục cài đặt gốc bởi nó có thể tự cài đặt lại vào thiết bị thông qua 18 hướng riêng biệt ăn sâu vào hệ thống của máy bằng các lỗ hổng khi root, các nhà nghiên cứu cho biết.

Gần đây, các nhà nghiên cứu của Trend Micro cũng phát hiện ra một mối đe dọa tương tự có tên Godless đi kèm với các lỗ hổng rooting trên Android. Godless ảnh hưởng tới 90% các thiết bị Android trên thị trường hiện nay.

Hummer tự lây lan bằng cách sử dụng rất nhiều tên miền khác nhau và từ các kho ứng dụng của bên thứ ba để lừa người dùng tải về các ứng dụng chứa mã độc hoặc các phiên bản giả mạo của những ứng dụng phổ biến như Facebook, Twitter...

Hummer bị tình nghi xuất phát từ Trung Quốc. Ảnh: Catchnews.

Các nhà nghiên cứu khẳng định rằng Hummer có mối liên hệ với "một đường ngầm dây chuyền công nghiệp Internet" tại Trung Quốc, dựa trên một địa chỉ email có liên kết với các tên miền được sử dụng bởi mã độc.

Năm quốc gia có số lượng nạn nhân nhiễm Hummer cao nhất thế giới là Ấn Độ (154.248), Indonesia (92.889), Thổ Nhĩ Kỳ (63.906), Trung Quốc (63.285) và Mexico (59.192). Tuy vậy, Hummer cũng đang lây nhiễm mạnh trong cộng đồng người dùng Android ở Mỹ và châu Âu.

Nền tảng di động Android của Google là mục tiêu chính của những kẻ tấn công, vì vậy sẽ tốt hơn cho bạn nếu tránh các ứng dụng tải về từ bên ngoài Google Play Store hoặc từ các nguồn không tin cậy. Hơn nữa, hãy luôn xem xét tên các nhà phát triển ngay cả khi tải ứng dụng từ kho ứng dụng chính thức.

Đại Việt

Theo Zing

Xuất hiện camera bé hơn hạt muối  Nhóm các nhà nghiên cứu tại đại học Stuttgart (Đức) mới đây cho biết họ vừa tạo ra chiếc camera nhỏ nhất thế giới nhằm phục vụ nhiều mục đích từ quân sự đến dân sự. The Verge đưa tin các nhà khoa học tại đại học Stuttgart mới đây đã sử dụng công nghệ in 3D để tạo ra chiếc camera siêu...

Nhóm các nhà nghiên cứu tại đại học Stuttgart (Đức) mới đây cho biết họ vừa tạo ra chiếc camera nhỏ nhất thế giới nhằm phục vụ nhiều mục đích từ quân sự đến dân sự. The Verge đưa tin các nhà khoa học tại đại học Stuttgart mới đây đã sử dụng công nghệ in 3D để tạo ra chiếc camera siêu...

CEO Apple đang tập trung vào 1 sản phẩm 'hot' hơn iPhone00:30

CEO Apple đang tập trung vào 1 sản phẩm 'hot' hơn iPhone00:30 Apple lỡ hẹn với AI, người dùng Việt chịu thiệt?09:57

Apple lỡ hẹn với AI, người dùng Việt chịu thiệt?09:57 Người dùng Galaxy tại Việt Nam bắt đầu nhận One UI 703:50

Người dùng Galaxy tại Việt Nam bắt đầu nhận One UI 703:50 One UI 7 chậm chạp khiến Samsung mất vị thế dẫn đầu thế giới Android09:37

One UI 7 chậm chạp khiến Samsung mất vị thế dẫn đầu thế giới Android09:37 Google dừng hỗ trợ, hàng triệu điện thoại Android gặp nguy hiểm08:58

Google dừng hỗ trợ, hàng triệu điện thoại Android gặp nguy hiểm08:58 Google nâng tầm Gemini với khả năng tạo video dựa trên AI08:26

Google nâng tầm Gemini với khả năng tạo video dựa trên AI08:26 Google ra mắt công cụ AI cho phép tạo video từ văn bản và hình ảnh00:45

Google ra mắt công cụ AI cho phép tạo video từ văn bản và hình ảnh00:45 TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32

TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32 Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32Tiêu điểm

Tin đang nóng

Tin mới nhất

Thanh toán NFC qua điện thoại có thể bị tin tặc đánh cắp dữ liệu thẻ

OpenAI nâng tầm ChatGPT với 3 thay đổi lớn

Windows 11 có thể đóng ứng dụng 'cứng đầu' chỉ trong nháy mắt

Keysight, NTT Innovative Devices và Lumentum đạt tốc độ truyền dữ liệu 448 Gbps

Amazon Q Developer mở rộng hỗ trợ tiếng Việt và nhiều ngôn ngữ khác

Trung Quốc phát minh bộ nhớ RAM nhanh hơn 10.000 lần hiện tại

Microsoft cảnh báo lỗi nghiêm trọng trên Outlook

TSMC đối mặt khó khăn trong kiểm soát chip AI đến tay Trung Quốc

Ổ điện gia dụng 'hiện đại hóa' tích hợp sạc nhanh, khóa thẻ từ

Xiaomi gây ấn tượng với tốc độ cập nhật HyperOS 2

Google có khả năng mất trình duyệt Chrome

Công nghệ chọn luồng hình ảnh có mặt tại Lễ diễu binh 30.4

Có thể bạn quan tâm

Chế độ ăn trong quản lý hội chứng Prader-Willi

Sức khỏe

16:54:24 23/04/2025

Bị rắn hổ mang chúa cắn khi hái nấm, người phụ nữ dùng tay không đánh chết rồi xách đến bệnh viện, bác sĩ choáng váng

Lạ vui

16:27:00 23/04/2025

Ảnh lộ mặt cực hiếm của con gái Từ Hy Viên, visual hội tụ trọn nét đẹp mỹ nhân của mẹ quá cố

Sao châu á

16:23:38 23/04/2025

Hôm nay nấu gì: Bữa cơm đậm chất mùa hè, nhìn chỉ muốn ăn luôn mấy bát cơm

Ẩm thực

16:20:52 23/04/2025

Phản ứng của Lý Hải - Minh Hà khi các con bị "1 rừng máy quay" bao vây

Sao việt

16:18:31 23/04/2025

Hot: Hai "nam thần" U23 Việt Nam lứa Thường Châu công khai bạn gái, hai nàng WAG chạm mặt, đàng trai có hành động gây đỏ mặt

Netizen

16:18:25 23/04/2025

Manh mối hé lộ đường dây sản xuất thuốc giả quy mô lớn

Pháp luật

16:02:34 23/04/2025

Công Phượng giúp Bình Phước sắp đạt cột mốc đặc biệt

Sao thể thao

15:59:45 23/04/2025

Chiến đấu cơ Mỹ chặn máy bay ném bom chiến lược có thể mang vũ khí hạt nhân của Nga

Thế giới

15:19:52 23/04/2025

Yoo Ah In được đề cử giải Nam chính xuất sắc nhất bất chấp bê bối ma túy

Hậu trường phim

15:04:58 23/04/2025

Loạt smartphone đáng chú ý giảm giá trong tháng 6

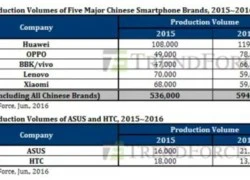

Loạt smartphone đáng chú ý giảm giá trong tháng 6 Cuộc chiến nội bộ giữa các hãng điện thoại Trung Quốc

Cuộc chiến nội bộ giữa các hãng điện thoại Trung Quốc

Hacker đánh cắp dặm bay thưởng trị giá hơn 23.000 USD

Hacker đánh cắp dặm bay thưởng trị giá hơn 23.000 USD Tin tặc Trung Quốc đang nhòm ngó trở lại nước Mỹ

Tin tặc Trung Quốc đang nhòm ngó trở lại nước Mỹ Lầu Năm Góc tiếp tục trả tiền để hacker tấn công

Lầu Năm Góc tiếp tục trả tiền để hacker tấn công Triều Tiên hack hàng trăm nghìn máy tính Hàn Quốc

Triều Tiên hack hàng trăm nghìn máy tính Hàn Quốc Mạng xã hội giống Facebook của Triều Tiên bị hack sau ba ngày

Mạng xã hội giống Facebook của Triều Tiên bị hack sau ba ngày Smartphone đang sạc có thể bị hack

Smartphone đang sạc có thể bị hack Thần đồng 10 tuổi tuyên bố hack điện thoại Tổng thống Obama

Thần đồng 10 tuổi tuyên bố hack điện thoại Tổng thống Obama Hacker kiếm hàng trăm nghìn USD nhờ săn lỗi bảo mật

Hacker kiếm hàng trăm nghìn USD nhờ săn lỗi bảo mật 'Trung Quốc mới là nạn nhân của chiến tranh mạng'

'Trung Quốc mới là nạn nhân của chiến tranh mạng' 129 USD để hack thành công tài khoản Gmail

129 USD để hack thành công tài khoản Gmail Điện thoại BlackBerry có thể hack được không?

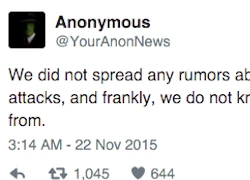

Điện thoại BlackBerry có thể hack được không? Anonymous bị mạo danh, nói IS sẽ tấn công toàn thế giới

Anonymous bị mạo danh, nói IS sẽ tấn công toàn thế giới Người mua sản phẩm HP có thể nhận bồi thường đến 2,6 triệu đồng

Người mua sản phẩm HP có thể nhận bồi thường đến 2,6 triệu đồng Samsung bất ngờ hoãn ra mắt điện thoại gập giá rẻ

Samsung bất ngờ hoãn ra mắt điện thoại gập giá rẻ Người dùng kiện Apple đòi 5 triệu USD vì tính năng bảo mật 'phản chủ'

Người dùng kiện Apple đòi 5 triệu USD vì tính năng bảo mật 'phản chủ' Người dùng nói cảm ơn ChatGPT, OpenAI tốn 10 triệu USD tiền điện

Người dùng nói cảm ơn ChatGPT, OpenAI tốn 10 triệu USD tiền điện UAE sắp trở thành quốc gia đầu tiên ban hành luật bằng AI

UAE sắp trở thành quốc gia đầu tiên ban hành luật bằng AI Big Tech chuyển mình bước vào kỷ nguyên lượng tử

Big Tech chuyển mình bước vào kỷ nguyên lượng tử CEO Tim Cook lo lắng tột độ trước nguy cơ sản xuất iPhone 17 bị trì hoãn

CEO Tim Cook lo lắng tột độ trước nguy cơ sản xuất iPhone 17 bị trì hoãn iPhone có thể bị hỏng khi cập nhật phiên bản iOS 18.4.1

iPhone có thể bị hỏng khi cập nhật phiên bản iOS 18.4.1 Người phụ nữ đi đường bất ngờ bị kéo lên ô tô, 'tra tấn' bằng axit và máy xăm

Người phụ nữ đi đường bất ngờ bị kéo lên ô tô, 'tra tấn' bằng axit và máy xăm

Cô gái Bắc Giang nhan sắc gây sốt trong 'khối hoa hậu' diễu binh 30/4

Cô gái Bắc Giang nhan sắc gây sốt trong 'khối hoa hậu' diễu binh 30/4 Phi Thanh Vân gây tranh cãi vì clip thân mật quá đà với bạn trai doanh nhân hơn 10 tuổi

Phi Thanh Vân gây tranh cãi vì clip thân mật quá đà với bạn trai doanh nhân hơn 10 tuổi Lộ đoạn ghi âm cuộc gọi cuối của Kim Sae Ron, bất ngờ với chi tiết sau khi chia tay Kim Soo Hyun

Lộ đoạn ghi âm cuộc gọi cuối của Kim Sae Ron, bất ngờ với chi tiết sau khi chia tay Kim Soo Hyun Chồng đánh dã man vợ đang ôm con thơ ở Long An gây phẫn nộ

Chồng đánh dã man vợ đang ôm con thơ ở Long An gây phẫn nộ Cướp ngân hàng VietinBank được 214 triệu, Vũ Văn Lịch gửi vào tài khoản thế nào?

Cướp ngân hàng VietinBank được 214 triệu, Vũ Văn Lịch gửi vào tài khoản thế nào?

Dùng dao đâm bạn gái tử vong rồi lên ô tô phóng hỏa tự sát

Dùng dao đâm bạn gái tử vong rồi lên ô tô phóng hỏa tự sát Giấu kín bấy lâu, 1 mỹ nhân Việt công khai có con trai với vị bác sĩ thẩm mỹ nổi tiếng?

Giấu kín bấy lâu, 1 mỹ nhân Việt công khai có con trai với vị bác sĩ thẩm mỹ nổi tiếng? Á hậu Quỳnh Châu xin lỗi về bài đăng kẹt xe ngay dịp Đại lễ 30/4

Á hậu Quỳnh Châu xin lỗi về bài đăng kẹt xe ngay dịp Đại lễ 30/4 Phiên tòa xử vụ kiện cháy xe 5 tỷ đồng của ca sĩ Duy Mạnh: Tình tiết sự việc nghe mà "sốc"

Phiên tòa xử vụ kiện cháy xe 5 tỷ đồng của ca sĩ Duy Mạnh: Tình tiết sự việc nghe mà "sốc" Thông tin đặc biệt về lễ thuỷ táng của Quý Bình

Thông tin đặc biệt về lễ thuỷ táng của Quý Bình Cuộc sống hiện tại của đồng chí cảnh vệ cao 1m85 từng gây bão khi lên TV: Đẹp trai hơn, tình trạng yêu đương mới đáng nói!

Cuộc sống hiện tại của đồng chí cảnh vệ cao 1m85 từng gây bão khi lên TV: Đẹp trai hơn, tình trạng yêu đương mới đáng nói! Ngô Thanh Vân xác nhận ông xã kém 11 tuổi đã được lên chức cha?

Ngô Thanh Vân xác nhận ông xã kém 11 tuổi đã được lên chức cha? Nữ NSƯT sở hữu nhà 30 tỷ tại trung tâm TP.HCM, U100 vẫn làm móng, trang điểm, tự lái xe máy đi làm

Nữ NSƯT sở hữu nhà 30 tỷ tại trung tâm TP.HCM, U100 vẫn làm móng, trang điểm, tự lái xe máy đi làm Cô gái Thái Bình lấy người đàn ông vỡ nợ, thất nghiệp mặc bố mẹ ngăn cản, 10 năm hôn nhân bất ngờ

Cô gái Thái Bình lấy người đàn ông vỡ nợ, thất nghiệp mặc bố mẹ ngăn cản, 10 năm hôn nhân bất ngờ Nữ trung úy xinh đẹp gây sốt tại Dinh Độc Lập là ai?

Nữ trung úy xinh đẹp gây sốt tại Dinh Độc Lập là ai?