Hacker từng phát tán WannaCry trộm hàng chục triệu USD

Nhóm tin tặc này được xác định là những kẻ đứng sau vụ tấn công bằng ransomware WannaCry rúng động toàn cầu giữa năm 2017.

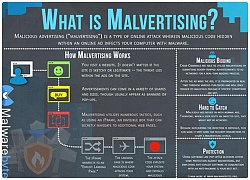

Báo cáo từ công ty an ninh mạng Symantec mới đây cho hay nhóm tin tặc có liên quan tới chính phủ Triều Tiên sử dụng loại malware Trojan tinh vi có tên Trojan. Fastcash để đánh cắp hàng chục triệu USD từ các máy ATM tại châu Á, châu Phi.

Theo The Verge, nhóm tin tặc có tên Lazarus sử dụng malware để lây nhiễm vào các máy chủ kiểm soát ATM, cho phép chúng can thiệp và đẩy các giao dịch phi pháp vào để yêu cầu rút tiền.

Video đang HOT

Những vụ tấn công ATM tương tự từng diễn ra và dấy lên hồi chuông cảnh tỉnh từ cuối năm 2016, dựa trên dữ liệu được Cơ quan Ứng cứu máy tính khẩn cấp của Mỹ (USCERT) công bố tháng trước. Đơn vị này có trách nhiệm phân tích và hoạt động nhằm làm giảm các nguy cơ tấn công mạng.

Một sự kiện diễn ra năm 2017 cũng có màn minh hoạ thủ thuật rút tiền từ ATM tại 30 quốc gia khác nhau trên thế giới. Đầu năm nay, giới an ninh cũng có được thông tin từ một vụ rút tiền tại 23 nước.

Đại diện Symantec cho biết mọi vụ tất công bằng FastCash tới thời điểm này đều nhắm vào các máy chủ chạy phiên bản hệ điều hành AIX không còn được hỗ trợ. Đồng thời cũng cho biết các hổng bị hacker khai thác tới lúc này đều đã được giá.

Symantec tin rằng Lazarus, nhóm tin tặc có liên quan tới Bình Nhưỡng đứng sau những vụ tấn công ATM này và sẽ hăng hái hơn trong các phi vụ tương lai khi hành động trót lọt, thu lợi bất chính số tiền hàng chục triệu USD.

Nhóm này lần đầu được cộng đồng quốc tế biết đến khi thực hiện vụ đột nhập vào hãng Sony Pictures và làm lộ bộ phim The Interview, một tác phẩm hài hước nhắm vào Triều Tiên. Sau vụ đó, Lazarus thực hiện những phi vụ “đầy mùi tiền”, trong đó có lần đánh cắp 81 triệu USD trong Ngân hàng Bangladesh hay phát tán mã độc tống tiền WannaCry.

Theo The Verge

Vi rút tấn công nhà máy chip TSMC vừa qua là một biến thể của WannaCry

Cách đây vài ngày, nhà máy sản xuất chip TSMC ở Đài Loan đã buộc phải tạm dừng kế hoạch vì bị vi rút tấn công vào hệ thống. Mới đây TSMC đã thông báo rằng loại vi rút tấn công họ chính là một biến thể của WannaCry, một ransomware mã hóa dữ liệu hoành hoành vào khoảng tháng 5 năm ngoái. Hiện tại, các nhà máy của TSMC đã hoạt động lại hoàn toàn bình thường.

Công ty nói rằng ransomware được đưa vào khi nhà thầu cung ứng cài một phần mềm bị lây nhiễm vào, phần mềm này trước đó do chủ quan nên không bị kiểm tra virut nên đã dẫn tới trường hợp trên. Sau khi lây nhiễm, nó bắt đầu lan dần ra các cơ sở khác của TSMC, cụ thể là ở Tainan (Đài Nam), Hsinchu (Tân Trúc) và Taichung (Đài Trung). Giám đốc điều hành, CEO, CC Wei không đề cập chi tiết về những tác hại tiềm tàng tới khách hàng của họ, cũng như không lý giải vì sao vi rút có thể vượt qua được các giao thức bảo vệ.

"Chúng tôi vô cùng ngạc nhiên và sốc, chúng tôi đã cài đặt hàng chục ngàn các phần mềm công cụ trước đây, và lần này là lần đầu tiên xảy ra sự cố đó. Chúng tôi nhận ra rằng con người không thể không phạm sai lầm, vì vậy chúng tôi đã nghĩ tới một cơ chế khác, không đòi hỏi sự can thiệp của con người", Wei nói.

Hiện tại các khách hàng lớn của TSMC bao gồm AMD, NVIDIA, Qualcomm, và Apple. Nói một chút về WannaCry, virus này đã có một thời gian phát tán rất mạnh mẽ trên khắp thế giới vào 2017, ảnh hưởng tới hàng trăm ngàn máy tính trên khắp 150 quốc gia trên thế giới. Nhiều công ty lớn cũng đã bị "dính chưởng", bao gồm Boeing, Renault, Honda, FedEx và Dịch vụ Y tế Quốc gia của Anh.

Theo Engadget

Nếu không muốn trở thành nạn nhân của Ransomware, hãy đọc bài viết này  Dù bạn đang sử dụng nền tảng nào đi nữa, máy tính, máy tính bảng hoặc điện thoại thông minh (smartphone) thì hãy nhớ luôn cập nhật các bản update có sẵn để nâng cấp phiên bản thiết bị của mình. Các bản update (cập nhật) sẽ được vá lỗi và đảm bảo mức độ bảo mật an toàn hơn. 1. Thực hiện...

Dù bạn đang sử dụng nền tảng nào đi nữa, máy tính, máy tính bảng hoặc điện thoại thông minh (smartphone) thì hãy nhớ luôn cập nhật các bản update có sẵn để nâng cấp phiên bản thiết bị của mình. Các bản update (cập nhật) sẽ được vá lỗi và đảm bảo mức độ bảo mật an toàn hơn. 1. Thực hiện...

Độc lạ 'vua hài' Xuân Hinh rap, Hòa Minzy 'gây bão' triệu view04:19

Độc lạ 'vua hài' Xuân Hinh rap, Hòa Minzy 'gây bão' triệu view04:19 Vụ ngoại tình hot nhất MXH hôm nay: Bỏ 400 triệu đồng giúp chồng làm ăn, vợ mở camera phát hiện sự thật đau lòng00:57

Vụ ngoại tình hot nhất MXH hôm nay: Bỏ 400 triệu đồng giúp chồng làm ăn, vợ mở camera phát hiện sự thật đau lòng00:57 Toàn cảnh vụ fan 'Anh trai say hi' mắng nghệ sĩ tới tấp ở rạp chiếu phim02:46

Toàn cảnh vụ fan 'Anh trai say hi' mắng nghệ sĩ tới tấp ở rạp chiếu phim02:46 Nam Em khiến khán giả tức giận00:20

Nam Em khiến khán giả tức giận00:20 Người đàn ông không rời mắt khỏi Mỹ Tâm01:04

Người đàn ông không rời mắt khỏi Mỹ Tâm01:04 Về Ninh Thuận gặp ông bà ngoại bé Bắp giữa ồn ào 16,7 tỷ đồng từ thiện: "Con tôi nhỡ miệng, mong cô chú tha thứ cho nó"04:58

Về Ninh Thuận gặp ông bà ngoại bé Bắp giữa ồn ào 16,7 tỷ đồng từ thiện: "Con tôi nhỡ miệng, mong cô chú tha thứ cho nó"04:58Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Nhìn dâu út lau phòng của bố mẹ chồng sạch sẽ, tôi từ bỏ ý định sang tên đất đai cho dâu cả khiến gia đình hỗn loạn

Góc tâm tình

05:13:43 05/03/2025

Bác sĩ báo tin vui cho Xuân Son

Sao thể thao

00:52:45 05/03/2025

Những câu thoại đầy ý nghĩa trong bộ phim 'Nhà gia tiên'

Phim việt

23:37:10 04/03/2025

Phim Hoa ngữ bị chê nhiều nhất hiện tại: Nam chính xấu đến mức "góc nào cũng chết", nữ chính đẹp quá cũng là cái tội

Phim châu á

23:30:59 04/03/2025

Nữ thần Hoa ngữ đang viral toàn cõi mạng: Diện váy của NTK Việt, nhan sắc đẹp điêu đứng

Hậu trường phim

23:16:12 04/03/2025

Câu trả lời của Trương Mỹ Nhân trước nghi vấn rạn nứt với Phí Ngọc Hưng

Sao việt

23:10:00 04/03/2025

Sự thật về việc Lisa (BLACKPINK) "đi cửa sau" tại Oscar 2025

Sao châu á

23:07:43 04/03/2025

Hội thi độc lạ bậc nhất Bắc Ninh: Gà đứng trên mâm, xôi trắng tinh không vết nứt

Lạ vui

23:06:02 04/03/2025

Loạt cảnh nóng trần trụi của bộ phim đại thắng Oscar 2025 gây sốt

Phim âu mỹ

22:57:03 04/03/2025

Cận cảnh tô phở gà 200.000 đồng đắt bậc nhất Hà Nội, ăn một bát có bằng "chén" cả con như lời đồn?

Netizen

22:55:17 04/03/2025

Spotify ra ứng dụng riêng cho Apple Watch

Spotify ra ứng dụng riêng cho Apple Watch Samsung mở cửa Bixby cho các nhà phát triển là tin tốt, nhưng màn diễn thuyết của họ thì lại chẳng hay

Samsung mở cửa Bixby cho các nhà phát triển là tin tốt, nhưng màn diễn thuyết của họ thì lại chẳng hay

Microsoft sẽ bán gói hỗ trợ thêm 3 năm Windows 7 cho các doanh nghiệp chưa muốn lên Win10

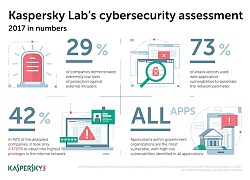

Microsoft sẽ bán gói hỗ trợ thêm 3 năm Windows 7 cho các doanh nghiệp chưa muốn lên Win10 Kaspersky: phần lớn mạng doanh nghiệp có lỗ hổng ứng dụng web

Kaspersky: phần lớn mạng doanh nghiệp có lỗ hổng ứng dụng web TSMC: con mồi béo của mã độc tống tiền WannaCry

TSMC: con mồi béo của mã độc tống tiền WannaCry Tấn công mạng tràn lan do thiếu chuyên gia bảo mật

Tấn công mạng tràn lan do thiếu chuyên gia bảo mật Nokia cảnh báo điện thoại Android nhiễm mã độc ngày càng tăng

Nokia cảnh báo điện thoại Android nhiễm mã độc ngày càng tăng Google sẽ loại bỏ ứng dụng dùng Accessibility phát tán mã độc

Google sẽ loại bỏ ứng dụng dùng Accessibility phát tán mã độc Nữ người mẫu vừa bị bắt giữ vì phạm tội ma túy bắt đầu mất kiểm soát trong tù

Nữ người mẫu vừa bị bắt giữ vì phạm tội ma túy bắt đầu mất kiểm soát trong tù Lý giải "Bắc Bling" gây sốt toàn cầu: Khi ca sĩ là sứ giả du lịch

Lý giải "Bắc Bling" gây sốt toàn cầu: Khi ca sĩ là sứ giả du lịch Chuyện gì đang xảy ra với Quán quân hot nhất Gương Mặt Thân Quen?

Chuyện gì đang xảy ra với Quán quân hot nhất Gương Mặt Thân Quen? Đạo diễn nói về chi tiết tranh luận của nghệ sĩ Xuân Hinh trong 'Bắc Bling'

Đạo diễn nói về chi tiết tranh luận của nghệ sĩ Xuân Hinh trong 'Bắc Bling' Mẹ vợ đến nhà chơi, chồng tôi đã bưng ra đĩa rau luộc và đĩa cá, mẹ tôi vừa ngửi qua thì nổi giận đùng đùng

Mẹ vợ đến nhà chơi, chồng tôi đã bưng ra đĩa rau luộc và đĩa cá, mẹ tôi vừa ngửi qua thì nổi giận đùng đùng Bí ẩn về mối quan hệ của Từ Hy Viên và mẹ chồng Hàn Quốc đã được giải đáp

Bí ẩn về mối quan hệ của Từ Hy Viên và mẹ chồng Hàn Quốc đã được giải đáp Hòa Minzy cảnh báo gấp

Hòa Minzy cảnh báo gấp Jo In Sung và "Á hậu bị Samsung ruồng bỏ" cạch mặt vì bức ảnh liên quan tới Song Joong Ki - Lee Min Ho

Jo In Sung và "Á hậu bị Samsung ruồng bỏ" cạch mặt vì bức ảnh liên quan tới Song Joong Ki - Lee Min Ho

Thái độ Xuân Hinh dành cho Hòa Minzy

Thái độ Xuân Hinh dành cho Hòa Minzy Cuộc hôn nhân ngắn nhất showbiz: Sao nữ bị chồng đánh sảy thai rồi vứt trên đường, ly dị sau 12 ngày cưới

Cuộc hôn nhân ngắn nhất showbiz: Sao nữ bị chồng đánh sảy thai rồi vứt trên đường, ly dị sau 12 ngày cưới

Thấy có nhiều chim lợn, trường mua vàng mã, mời thầy về cúng!

Thấy có nhiều chim lợn, trường mua vàng mã, mời thầy về cúng! Cục trưởng Xuân Bắc nói gì về Hòa Minzy mà gây bão mạng?

Cục trưởng Xuân Bắc nói gì về Hòa Minzy mà gây bão mạng? Chiến sĩ cảnh sát cơ động bị đâm tử vong: Hiền, siêng năng, giỏi tiếng Anh

Chiến sĩ cảnh sát cơ động bị đâm tử vong: Hiền, siêng năng, giỏi tiếng Anh Không chỉ riêng Văn Toàn, Hoà Minzy còn vay tiền Đoàn Văn Hậu, thân cỡ nào mà mượn tiền tỷ ngon ơ?

Không chỉ riêng Văn Toàn, Hoà Minzy còn vay tiền Đoàn Văn Hậu, thân cỡ nào mà mượn tiền tỷ ngon ơ? Bố mẹ vợ Quang Hải mang đặc sản thiết đãi thông gia, một mình Chu Thanh Huyền ngồi đất ăn món bình dân gây sốt

Bố mẹ vợ Quang Hải mang đặc sản thiết đãi thông gia, một mình Chu Thanh Huyền ngồi đất ăn món bình dân gây sốt