Google sẽ loại bỏ ứng dụng dùng Accessibility phát tán mã độc

Google đã gửi email đến các nhà phát triển ứng dụng Android, thông báo việc gỡ bỏ những ứng dụng khai thác dịch vụ Accessibility để lén lút phân phối phần mềm độc hại đến người dùng.

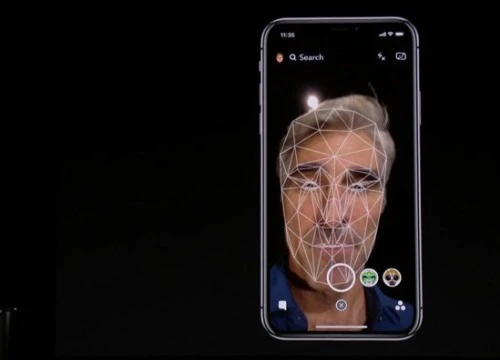

Google đang siết chặt các quy định dành cho nhà phát triển ứng dụng. ẢNH: AFP

Theo Neowin, tính năng Accessibility của Android được thiết kế giúp người khuyết tật điều hướng quanh hệ thống. Ví dụ, ứng dụng có thể bao gồm trợ lý giọng nói nhằm hỗ trợ những người có vấn đề về mắt, hoặc giúp những người gặp khó khăn khi nghe.

Mặc dù nhằm mục đích cải thiện trải nghiệm người dùng nhưng tội phạm mạng đã sử dụng tính năng này để phục vụ mục đích riêng. Các ứng dụng độc hại được tiêm trojan ngân hàng và ransomware kèm yêu cầu cho phép cài đặt dưới quyền quản trị. Điều này không chỉ cho phép truy cập vào các hoạt động khác nhau mà còn làm cho ứng dụng khó bị gỡ bỏ.

Nhằm tránh những gian lận này, Google cho biết, trừ khi ứng dụng của các nhà phát triển thực sự đang sử dụng dịch vụ Accessibility để trợ giúp người khuyết tật, nếu không chúng sẽ bị xóa khỏi Play Store. Nếu muốn tiếp tục giữ ứng dụng, các nhà phát triển phải cung cấp rõ lời giải thích về cách thức và lý do sử dụng tính năng này. Họ cũng phải thêm thông tin “This app uses Accessibility services” khi mô tả ứng dụng.

Video đang HOT

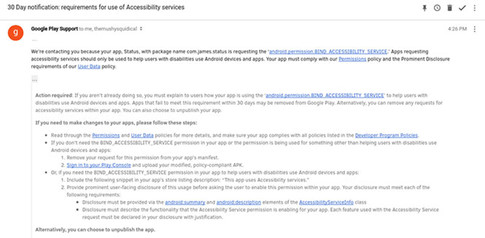

Nội dung email cảnh báo được Google gửi đến các nhà phát triển. ẢNH CHỤP MÀN HÌNH

Google cung cấp thời hạn 30 ngày đến các nhà phát triển để họ tuân thủ yêu cầu mới. Những nhà phát triển không thực hiện đúng yêu cầu sẽ bị gỡ bỏ ứng dụng.

Mặc dù điều này có thể giúp giảm số lượng ứng dụng độc hại trong Play Store nhưng việc gỡ bỏ không ảnh hưởng đến các ứng dụng Android đến từ chợ ứng dụng bên thứ ba, do đó người dùng vẫn có thể bị tấn công. Dẫu sao nó cũng là động thái đáng hoan nghênh từ Google.

Thành Luân

Theo Thanhnien

Phát hiện phần mềm độc hại Sockbot trên Google Play Store

8 ứng dụng trên Google Play vừa được phát hiện chứa phần mềm độc hại Sockbot, không chỉ tạo doanh thu bất hợp pháp cho nhà phát triển nó mà còn có thể khiến thiết bị trở thành một phần của botnet.

Sockbot có thể khiến thiết bị trở thành công cụ phục vụ tấn công DDoS. ẢNH: SOFTPEDIA

Theo hãng bảo mật Trend Micro, các ứng dụng này đã được tải xuống từ 600.000 đến 2,6 triệu lượt, chủ yếu là người dùng ở Mỹ, tiếp theo là Nga, Ukraine, Brazil và Đức.

Sockbot còn được biết đến với tên gọi ANDROIDOS_TAPJOY.OPD (do Trend Micro đặt) xuất hiện bên trong các ứng dụng tùy chỉnh trò chơi phổ biến Minecraft: Pocket Edition, cho phép người dùng tùy chỉnh sự xuất hiện nhân vật của họ. Tuy nhiên, các ứng dụng được tìm thấy đã lén lút tạo ra doanh thu quảng cáo cho các nhà phát triển, và từ đó đã bị gỡ bỏ khỏi Google Play.

Báo cáo cho biết, các ứng dụng sẽ kết nối bí mật đến một máy chủ và kiểm soát (C&C) trên cổng 9001, yêu cầu ứng dụng mở một cổng thông qua giao thức Socket Secure (SOCKS). Sau đó nó sẽ kết nối với địa chỉ IP và cổng được xác định bởi máy chủ C&C. Sau khi kết nối được thiết lập, ứng dụng kết nối với một máy chủ được nhà phát triển chỉ định sẽ phát một danh sách các quảng cáo và siêu dữ liệu có liên quan. Sử dụng SOCKS proxy, ứng dụng sẽ kết nối với máy chủ quảng cáo và yêu cầu quảng cáo khởi chạy.

Các nhà nghiên cứu lưu ý rằng cơ chế của Sockbot có thể được mở rộng để khai thác các lỗ hổng trên mạng. Và với khả năng tấn công của Sockbot, thiết bị bị nhiễm có thể được sử dụng để khởi động cuộc tấn công từ chối dịch vụ (DDoS). Mã và chuỗi của Sockbot bị làm nhòe và mã hóa khiến việc phát hiện ra khó khăn hơn.

Socksbot không phải là phần mềm độc hại đầu tiên lạm dụng giao thức SOCKS hoặc sử dụng các ứng dụng Android để tạo ra doanh thu bất hợp pháp, bao gồm DressCode xuất hiện tháng 9.2016, hay MilkyDoor xuất hiện tháng 4.2017. Báo cáo cho thấy ít nhất 3.000 ứng dụng xuất hiện trên DressCode, 400 trong số đó có mặt trên Google Play. Còn MilkyDoor, có đến 200 ứng dụng Android bị nhiễm, với một trong số đó có từ 500.000 đến 1 triệu lượt tải xuống trên Google Play.

Vì vậy, cách tốt nhất là người dùng cần đảm bảo an toàn cho điện thoại di động trước các phần mềm độc hại này. Một số phương pháp được đánh giá là khá tốt để đề phòng trước các cuộc tấn công này, bao gồm kích hoạt và triển khai tường lửa để giúp hạn chế các hệ thống nội bộ truy cập vào cổng được sử dụng không phổ biến, một kỹ thuật quan trọng được sử dụng bởi giao thức SOCKS; thực thi nguyên tắc ít quyền ưu tiên nhất để ngăn tin tặc truy cập mạng nội bộ; tạo chính sách quản lý vá lỗi mạnh mẽ hơn; cập nhật bản vá lỗi hệ điều hành và ứng dụng Android mới nhất; tránh sử dụng kết nối không an toàn hay sử dụng mạng riêng ảo (VPN) khi truy cập từ xa và các mạng và tài sản của công ty.

Thành Luân

Theo Thanhnien

Phát hiện công cụ phát tán mã độc tống tiền nguy hiểm  Một công cụ phát triển mới đã được đăng tải trên các diễn đàn thảo luận của hacker gần đây, cho phép bất cứ ai quan tâm có thể tùy chỉnh mã độc tống tiền (ransomware) riêng và phát tán nó để kiếm tiền. Trojan Development Kit với ngôn ngữ Trung Quốc nhưng có thể hỗ trợ nhiều hơn trong tương lai. ẢNH...

Một công cụ phát triển mới đã được đăng tải trên các diễn đàn thảo luận của hacker gần đây, cho phép bất cứ ai quan tâm có thể tùy chỉnh mã độc tống tiền (ransomware) riêng và phát tán nó để kiếm tiền. Trojan Development Kit với ngôn ngữ Trung Quốc nhưng có thể hỗ trợ nhiều hơn trong tương lai. ẢNH...

Vụ ngoại tình có 1-0-2 ở Cà Mau: Chồng bắt quả tang vợ, kiểm tra điện thoại mới ngã ngửa với số "tiểu tam"05:41

Vụ ngoại tình có 1-0-2 ở Cà Mau: Chồng bắt quả tang vợ, kiểm tra điện thoại mới ngã ngửa với số "tiểu tam"05:41 Cát-sê của Xuân Hinh khi đóng 'Bắc Bling' của Hòa Minzy 'không phải mức thường'04:19

Cát-sê của Xuân Hinh khi đóng 'Bắc Bling' của Hòa Minzy 'không phải mức thường'04:19 Vén màn "chiêu trò" của Xuân Hinh00:51

Vén màn "chiêu trò" của Xuân Hinh00:51 1 nhân vật tự ý tung bảng điểm cấp 3 của HIEUTHUHAI và HURRYKNG, bị chất vấn thì có màn giải thích càng "hết cứu"00:32

1 nhân vật tự ý tung bảng điểm cấp 3 của HIEUTHUHAI và HURRYKNG, bị chất vấn thì có màn giải thích càng "hết cứu"00:32 Diễn viên Quý Bình tích cực chạy chữa khắp nơi, lạc quan cho tới ngày cuối đời06:10

Diễn viên Quý Bình tích cực chạy chữa khắp nơi, lạc quan cho tới ngày cuối đời06:10 Kinh hoàng clip bình gas mini trên bàn lẩu bất ngờ phát nổ, cảnh tượng sau đó khiến nhiều người bủn rủn chân tay00:12

Kinh hoàng clip bình gas mini trên bàn lẩu bất ngờ phát nổ, cảnh tượng sau đó khiến nhiều người bủn rủn chân tay00:12 Xôn xao câu chuyện "lòng tham" của người đàn ông đi xe con và 2 con cá bị rơi01:12

Xôn xao câu chuyện "lòng tham" của người đàn ông đi xe con và 2 con cá bị rơi01:12 Lời trăng trối phút cuối đời của diễn viên Quý Bình02:45

Lời trăng trối phút cuối đời của diễn viên Quý Bình02:45 Bé gái bất ngờ rơi xuống sông khi đang đi học về, diễn biến sau đó khiến dân mạng bủn rủn chân tay00:35

Bé gái bất ngờ rơi xuống sông khi đang đi học về, diễn biến sau đó khiến dân mạng bủn rủn chân tay00:35 ViruSs gây tranh cãi với phát ngôn: "Bài này phải đổi thành Xuân Hinh kết hợp với Hòa Minzy, Masew, Tuấn Cry"17:01

ViruSs gây tranh cãi với phát ngôn: "Bài này phải đổi thành Xuân Hinh kết hợp với Hòa Minzy, Masew, Tuấn Cry"17:01 Lộ video Trấn Thành biểu hiện lạ nơi công cộng02:32

Lộ video Trấn Thành biểu hiện lạ nơi công cộng02:32Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Cá kho lá gừng, thơm lừng gian bếp

Ẩm thực

06:02:48 07/03/2025

Bạch Lộc diễn xuất đỉnh cao, netizen khen ngợi: Đôi mắt như sao trời

Phim châu á

06:00:20 07/03/2025

Đã tới lúc Victor Vũ đưa thời hoàng kim trở lại!

Hậu trường phim

05:59:49 07/03/2025

Israel triển khai 3.000 cảnh sát tại 'Núi Đền'

Thế giới

05:56:02 07/03/2025

Người yêu có rất nhiều ước mơ, hoài bão tương lai, nhưng lại không có tôi trong đó

Góc tâm tình

05:24:03 07/03/2025

Những triệu chứng chính của bệnh tiểu đường có thể xuất hiện khi đi bộ

Sức khỏe

04:59:23 07/03/2025

Bắt giữ 4 "trẻ trâu" mang hung khí đi giao chiến lúc rạng sáng

Pháp luật

23:51:24 06/03/2025

Rùng mình trước vai diễn vận vào đời Quý Bình, ánh mắt thất thần khi biết mình bị ung thư khiến ai cũng xót xa

Sao việt

23:46:28 06/03/2025

Phim Việt mới chiếu đã lập kỷ lục chưa từng có, nam chính là cái tên ai nghe cũng sởn da gà

Phim việt

23:18:14 06/03/2025

Gây sốt với 'Bắc Bling', Hoà Minzy sẽ soán ngôi Hoàng Thuỳ Linh?

Nhạc việt

23:00:40 06/03/2025

Apple Watch Series 3 giúp chủ nhân thoát khỏi cá mập

Apple Watch Series 3 giúp chủ nhân thoát khỏi cá mập CEO Nguyễn Tử Quảng: iPhone X dễ bị đánh lừa bằng mặt nạ nửa thật nửa giả

CEO Nguyễn Tử Quảng: iPhone X dễ bị đánh lừa bằng mặt nạ nửa thật nửa giả

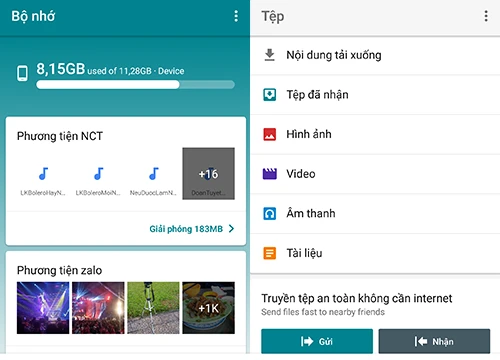

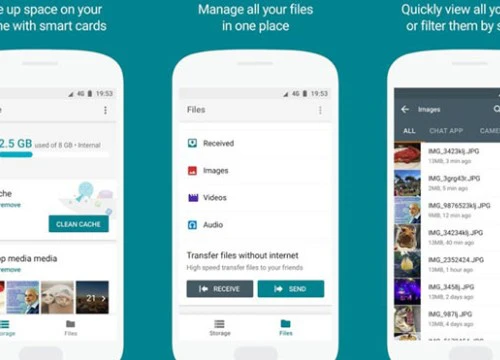

Google ra ứng dụng như AirDrop cho Android

Google ra ứng dụng như AirDrop cho Android Google giới thiệu ứng dụng quản lý tập tin cho Android

Google giới thiệu ứng dụng quản lý tập tin cho Android Lý do Google đọc tài liệu trong ứng dụng Docs?

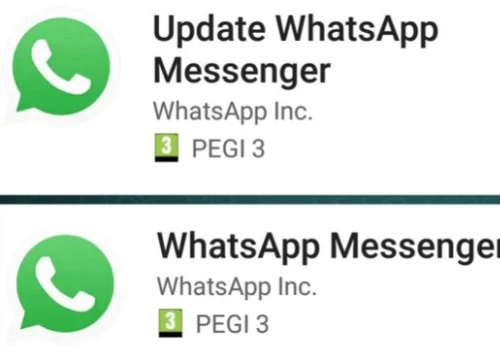

Lý do Google đọc tài liệu trong ứng dụng Docs? WhatsApp giả mạo có hơn 1 triệu lượt tải từ Google Play Store

WhatsApp giả mạo có hơn 1 triệu lượt tải từ Google Play Store Sony giới thiệu ứng dụng Xperia Assist cho Google Play Store

Sony giới thiệu ứng dụng Xperia Assist cho Google Play Store Google nâng cấp Gmail cho Android

Google nâng cấp Gmail cho Android Vợ Quý Bình kiệt quệ lo tang lễ: "Các con vẫn chưa biết cha mất"

Vợ Quý Bình kiệt quệ lo tang lễ: "Các con vẫn chưa biết cha mất" Trước tang lễ diễn viên Quý Bình: Vợ thất thần cùng người thân lo hậu sự, thông báo thêm 1 quy định mới

Trước tang lễ diễn viên Quý Bình: Vợ thất thần cùng người thân lo hậu sự, thông báo thêm 1 quy định mới Căn phòng đơn sơ, chỗ đựng đồ che bằng giấy báo Quý Bình sống trước khi qua đời ở tuổi 42

Căn phòng đơn sơ, chỗ đựng đồ che bằng giấy báo Quý Bình sống trước khi qua đời ở tuổi 42 Quý Bình trải qua những gì trong suốt 1 năm chiến đấu với bệnh u não?

Quý Bình trải qua những gì trong suốt 1 năm chiến đấu với bệnh u não? Cuối đời của Quý Bình: Lấy vợ hơn 7 tuổi, giấu bệnh không muốn khán giả lo

Cuối đời của Quý Bình: Lấy vợ hơn 7 tuổi, giấu bệnh không muốn khán giả lo Nguyên nhân Quý Bình mắc bạo bệnh hơn 1 năm nhưng không cho người đến thăm

Nguyên nhân Quý Bình mắc bạo bệnh hơn 1 năm nhưng không cho người đến thăm Bài đăng cuối cùng chỉ 2 từ gây nghẹn lòng của Quý Bình trước khi qua đời vì bạo bệnh

Bài đăng cuối cùng chỉ 2 từ gây nghẹn lòng của Quý Bình trước khi qua đời vì bạo bệnh Tình trạng khó hiểu của Quý Bình và vợ doanh nhân trước khi nam diễn viên qua đời

Tình trạng khó hiểu của Quý Bình và vợ doanh nhân trước khi nam diễn viên qua đời SỐC: Diễn viên Quý Bình qua đời ở tuổi 42

SỐC: Diễn viên Quý Bình qua đời ở tuổi 42 Tiêu chí sáp nhập các tỉnh thành theo Kết luận 127 của Bộ Chính trị

Tiêu chí sáp nhập các tỉnh thành theo Kết luận 127 của Bộ Chính trị Thông tin tang lễ của diễn viên Quý Bình

Thông tin tang lễ của diễn viên Quý Bình Bắt quả tang vợ đi nhà nghỉ với nhân tình ở Sơn La, anh chồng nói 1 câu khiến tất cả những người đang đánh ghen đều dừng tay

Bắt quả tang vợ đi nhà nghỉ với nhân tình ở Sơn La, anh chồng nói 1 câu khiến tất cả những người đang đánh ghen đều dừng tay Hòa Minzy công khai tin nhắn với NSƯT Xuân Hinh

Hòa Minzy công khai tin nhắn với NSƯT Xuân Hinh Học sinh giỏi quốc gia môn hóa điều chế ma túy được giảm án

Học sinh giỏi quốc gia môn hóa điều chế ma túy được giảm án