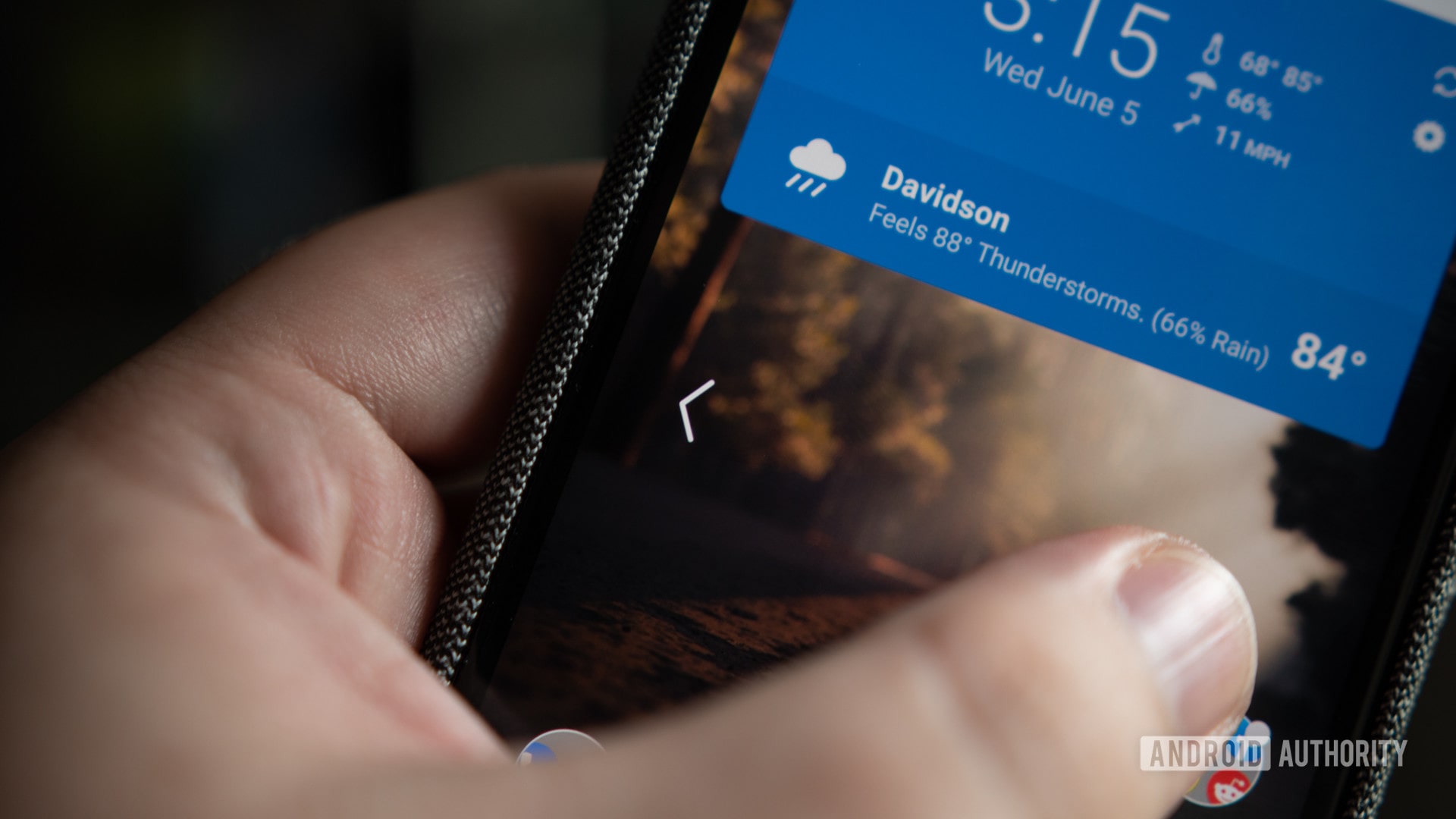

Google hạn chế các nhà sản xuất Android sử dụng hệ thống điều hướng bằng cử chỉ riêng của từng hãng

Có thể nói đây là một tín hiệu tích cực từ phía Google nhằm thống nhất hệ thống các cử chỉ điều hướng trên toàn bộ các thiết bị thuộc hệ sinh thái Android, bất kể chúng do hãng nào sản xuất, nhằm đem tới trải nghiệm thống nhất xuyên suốt hơn cho người dùng.

Tháng trước, Google đã phát hành phiên bản hệ điều hành Android 10 rộng rãi tới người dùng, và hệ điều hành này được trang bị một hệ thống điều hướng bằng cử chỉ hoàn toán mới. Mặc dù hệ thống mới vẫn còn đôi chỗ thiếu sót, nhưng Google đã “hạ quyết tâm” sẽ phổ biến rộng rãi các thao tác điều khiển mới này. Chưa kể, Google cũng gây áp lực buộc các nhà sản xuất thiết bị Android phải ưu tiên áp dụng hệ thống cử chỉ mặc định mới của Android. Cụ thể hơn, Google sẽ buộc các nhà sản xuất OEM phải “giấu kín” các giải pháp điều hướng của riêng họ vào sâu trong menu cài đặt của thiết bị, khiến người dùng khó lòng tìm ra.

Thoả thuận mới nhất của gói dịch vụ Google Mobile Services (GMS) đã đặt ra một số quy định mới về hệ thống điều hướng bằng cử chỉ mà các nhà sản xuất OEM phải tuân thủ. Trong đó nêu rõ, tất cả các thiết bị Android 10 ra mắt trong tương lai sẽ chỉ được sử dụng hoặc là hệ thống điều hướng ba nút truyền thống nằm ở đáy màn hình, hoặc là hệ thống điều hướng bằng cử chỉ mới của hệ điều hành.

Kể cả trong trường hợp các nhà sản xuất OEM đã cài đặt sẵn hệ thống cử chỉ mới của Google trên các thiết bị Android xuất xưởng, họ vẫn phải tích hợp tuỳ chọn cho phép người dùng chuyển sang hệ thống điều hướng “ba nút” cũ nếu muốn. Google khuyến khích các thiết bị trước đây sử dụng hệ thống điều hướng cũ của Android Pie tiếp tục hỗ trợ hệ thống này. Có vẻ như mặc dù Google đã hoàn toàn từ bỏ việc phát triển giải pháp điều hướng 3 nút của Android Pie, song công ty vẫn muốn các nhà sản xuất hỗ trợ nó để người dùng có thời gian làm quen và chuyển sang hệ thống mới một cách thuận tiện hơn.

Trước đó, tại hội nghị dành cho các nhà phát triển Google I/O 2019, Google vẫn nói rằng các nhà sản xuất OEM có thể tích hợp hệ thống điều hướng cử chỉ riêng của họ. Công ty cũng cho biết các OEM cần phải tích hợp hệ thống cử chỉ mới của Android 10 cùng thiết kế điều hướng “3 nút” cũ bên cạnh hệ thống riêng của từng hãng.

Dù vậy, các điều khoản GMS mới không hoàn toàn đi ngược lại với những tuyên bố tại Google I/O năm nay, thay vào đó giải thích chi tiết những gì Google thực sự muốn. Cụ thể: Các nhà sản xuất vẫn có thể tích hợp giải pháp điều hướng của riêng mình, tuy nhiên không được phép hiển thị tuỳ chọn cho phép người dùng chọn hệ thống điều hướng nào trong trình cài đặt ban đầu của thiết bị. Người dùng buộc phải truy cập vào menu cài đặt để chọn hệ thống điều hướng của OEM sau quá trình thiết lập ban đầu cho máy.

Không chỉ cấm các nhà sản xuất OEM cung cấp tuỳ chọn hệ thống điều hướng riêng của từng hãng vào trình cài đặt ban đầu của thiết bị, Google cũng không cho phép các nhà sản xuất gợi ý cho người dùng những hệ thống của riêng từng hãng theo bất kỳ cách nào. Không thông báo, không cửa sổ pop-up, không gì hết.

Video đang HOT

Chưa hết, Google thậm chí còn buộc các nhà sản xuất OEM phải “giấu” hệ thống điều hướng bằng cử chỉ riêng của mình vào sâu trong menu cài đặt. Các nhà sản xuất có thể đặt các thiết lập này vào những mục mới chẳng hạn như “Cài đặt nâng cao” hoặc tương tự, nhưng không được đặt ở vị trí dễ truy cập đối với người dùng.

Trên thực tế, đây không hẳn là một động thái tiêu cực từ phía Google. Sẽ thật tốt nếu hệ sinh thái Android được “chuẩn hoá” hơn về khía cạnh này. Nhờ đó, các hệ thống cử chỉ có thể phát triển và phổ biến dễ dàng hơn, các nhà phát triển ứng dụng dễ dàng tuân thủ và tích hợp các hệ thống điều hướng cử chỉ mới một cách thống nhất mà không sợ gặp tình trạng “mỗi hãng một hệ thống khác nhau”, gây khó khăn cho việc lập trình các ứng dụng. Đồng thời, người dùng cũng sẽ dễ dàng làm quen và ghi nhớ các thao tác cử chỉ hơn.

Theo VN Review

Google xác nhận nhiều thiết bị Android bị cài sẵn backdoor nguy hiểm từ lúc xuất xưởng

Một chi tiết khá thú vị là backdoor này từng bị Google đánh bật vào năm 2017, nhưng các nhà phát triển của nó đã tìm ra cách để quay trở lại.

Hôm thứ 5 vừa qua, các nhà nghiên cứu Google vừa xác nhận rằng vào năm 2017, một nhóm tội phạm mạng đã tìm cách cài đặt sẵn một backdoor nguy hiểm lên nhiều thiết bị Android trước khi chúng được chuyển khỏi nhà máy sản xuất để đưa ra thị trường.

Backdoor này có tên là Triada, bị phơi bày lần đầu vào năm 2016 trong các bài viết xuất bản bởi Kaspersky. Công ty bảo mật này nói rằng Triada là "một trong những Trojan di động tiên tiến nhất thế giới" mà họ từng gặp phải. Một khi cài đặt thành công, Triada sẽ cài đặt các ứng dụng khác lên thiết bị của người dùng để spam và hiển thị quảng cáo. Nó còn triển khai một bộ công cụ khá ấn tượng, bao gồm một ứng dụng lợi dụng quyền root để vượt qua các hàng rào bảo mật được tích hợp sẵn trong Android, qua đó chỉnh sửa tiến trình Zygote - vốn là một tiến trình có quyền rất cao của hệ điều hành này. Điều đó có nghĩa là malware này có thể trực tiếp can thiệp vào mọi ứng dụng đã cài đặt. Triado còn kết nối với ít nhất 17 máy chủ điều khiển và ra lệnh trên toàn cầu.

Vào tháng 7/2017, công ty bảo mật Dr. Web báo cáo rằng các nhà nghiên cứu của họ đã tìm thấy Triada hiện diện trong firmware của nhiều thiết bị Android, bao gồm Leagoo M5 Plus, Leagoo M8, Nomu S10 và Nomu S20. Những kẻ tấn công đã dùng backdoor để lén lút tải về và cài đặt các mô-đun. Bởi backdoor được nhúng sẵn vào một trong các thư viện của hệ điều hành và nằm trong khu vực hệ thống, nên nó không thể bị xóa theo các phương thức thông thường.

Google đã xác nhận báo cáo của Dr. Web, tuy nhiên hãng lại không nêu rõ tên của các nhà sản xuất có thiết bị bị cài backdoor. Google còn cho biết cuộc tấn công vào chuỗi cung ứng đã được tiến hành bởi một trong nhiều đối tác mà các nhà sản xuất làm việc cùng trong quá trình chuẩn bị tập tin hình ảnh firmware hoàn chỉnh - chính là các firmware được cài lên các thiết bị bị ảnh hưởng. Lukasz Siewierski, một thành viên trong nhóm bảo mật Android của Google, viết rằng:

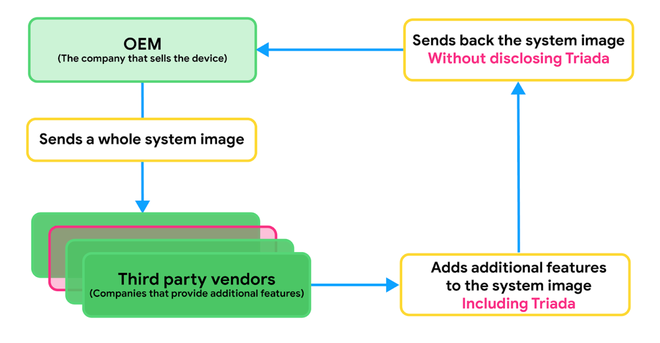

" Triada lây nhiễm các tập tin ảnh hệ thống thiết bị thông qua một bên thứ 3 trong quá trình sản xuất. Đôi lúc các OEM muốn thêm vào các tính năng vốn không nằm trong AOSP, như mở khóa bằng khuôn mặt chẳng hạn. Lúc đó, OEM sẽ hợp tác với một bên thứ ba có khả năng phát triển tính năng họ muốn và gửi toàn bộ tập tin ảnh hệ thống cho công ty đó để phát triển.

Dựa trên kết quả phân tích, chúng tôi tin rằng một công ty với tên gọi là Yehuo hay Blazefire đã cắm Triada vào tập tin hình ảnh hệ thống trả lại cho OEM.

Quá trình sản xuất trong đó một bên thứ ba đã cài backdoor vào tập tin ảnh hệ thống trước khi gửi lại cho nhà sản xuất thiết bị

Bản báo cáo của Google hôm thứ Năm vừa qua còn mở rộng kết quả phân tích trước đó về những tính năng khiến Triada trở thành một malware cực kỳ tinh vi. Ví dụ, nó sử dụng mã hóa XOR và các tập tin ZIP để mã hóa các kênh giao tiếp. Hay nó chèn mã lệnh vào ứng dụng giao diện người dùng hệ thống để cho phép quảng cáo được hiển thị. Backdoor này còn chèn mã lệnh cho phép nó sử dụng ứng dụng Google Play để tải về và cài đặt các ứng dụng theo ý muốn của những kẻ tấn công.

" Các ứng dụng đã được tải về từ máy chủ C&C (điều khiển và ra lệnh), và các kênh giao tiếp với C&C đã được mã hóa bằng giao thức mã hóa tùy biến sử dụng cả XOR và ZIP. Các ứng dụng được tải về và cài đặt sử dụng tên gói cài đặt của các ứng dụng không phổ biến trên Google Play. Chúng không có bất kỳ mối liên hệ nào đến các ứng dụng trên Google Play, trừ việc sử dụng chung tên gói cài đặt"

Mike Cramp, nhà nghiên cứu bảo mật tại công ty cung cấp bảo mật di động Zimperium, đồng ý với nhận định rằng những khả năng của Triada là cực kỳ nguy hiểm.

" Nhìn qua, Triada có vẻ là một malware tương đối tiên tiến với khả năng C&C và khả năng thực thi mã lệnh shell. Chúng tôi đã thấy nhiều adware, nhưng Triada khác biệt ở chỗ nó sử dụng C&C và các kỹ thuật khác mà chúng ta thường thấy phổ biến hơn trên các malware độc hại. Đúng là nó làm mọi thứ để hiển thị quảng cáo, nhưng cách nó tinh vi hơn hầu hết các chiến dịch quảng cáo bằng adware. Nó giống như adware tiêm steroids vậy".

Siewierski nói rằng các nhà phát triển Triada đã chuyển sang tấn công chuỗi cung ứng sau khi Google áp dụng các biện pháp đánh bại thành công backdoor này. Một trong các biện pháp được Google thực hiện đã chặn được cơ chế root của Triada. Biện pháp thứ hai là cải thiện Google Play Protect, cho phép công ty có thể "khử độc" các điện thoại đã bị lây nhiễm từ xa.

Phiên bản Triada được cài sẵn vào năm 2017 không có khả năng root. Phiên bản mới của nó chính là phiên bản được âm thầm cài cắm vào tập tin ảnh hệ thống khi các OEM nhờ bên thứ ba phát triển các tính năng bổ sung. Google đã làm việc với các nhà sản xuất để đảm bảo ứng dụng độc hại này bị loại bỏ khỏi tập tin ảnh firmware.

Không phải lần đầu tiên

Năm ngoái, Google đã triển khai một chương trình yêu cầu các nhà sản xuất phải cung cấp các tập tin ảnh hệ thống mới hoặc vừa được nâng cấp để họ tiến hành kiểm tra.

" Một trong những bài kiểm tra bảo mật sẽ quét các PHA (các ứng dụng tiềm tàng khả năng gây hại) được cài sẵn trong tập tin ảnh hệ thống. Nếu chúng tôi tìm thấy một PHA trong tập tin, chúng tôi sẽ làm việc với đối tác OEM để khắc phục và loại bỏ PHA khỏi tập tin trước khi nó được chuyển đến người dùng" - Google viết trong báo cáo "Android Security & Privacy 2018 Year In Review" như vậy.

Dù vậy, bản báo cáo hôm thứ Năm cho thấy, mặc cho Google thắt chặt an ninh, những kẻ tấn công đã tìm ra cách để khai thác những điểm yếu mới phát sinh.

" Trường hợp Triada là một ví dụ cho thấy những kẻ viết malware Android đã trở nên ngày một nhạy bén như thế nào. Nó còn cho thấy ngày càng khó để lây nhiễm các thiết bị Android, đặc biệt nếu tác giả malware đòi hỏi quyền truy cập cấp cao" - Siewierski viết.

Theo GenK

AirVisual đã trở lại trên kho ứng dụng tại Việt Nam  Tối 8/10, AirVisual - ứng dụng đo chỉ số ô nhiễm không khí gây tranh cãi thời gian qua đã xuất hiện trở lại trên kho ứng dụng iOS và Android. Trước đó, ngày 6/10, người dùng phản ánh việc họ không thể tìm thấy ứng dụng đo chất lượng không khí trên cả hai kho ứng dụng của hệ điều hành iOS...

Tối 8/10, AirVisual - ứng dụng đo chỉ số ô nhiễm không khí gây tranh cãi thời gian qua đã xuất hiện trở lại trên kho ứng dụng iOS và Android. Trước đó, ngày 6/10, người dùng phản ánh việc họ không thể tìm thấy ứng dụng đo chất lượng không khí trên cả hai kho ứng dụng của hệ điều hành iOS...

Bé trai khóc thét khi rơi thẳng từ mái nhà xuống đất: Đoạn camera khiến gia chủ run rẩy00:47

Bé trai khóc thét khi rơi thẳng từ mái nhà xuống đất: Đoạn camera khiến gia chủ run rẩy00:47 Người mẹ run rẩy, gào thét khi thấy con sốt cao, co giật vì cúm A: Lời cảnh báo sức khỏe trước tình hình dịch cúm00:59

Người mẹ run rẩy, gào thét khi thấy con sốt cao, co giật vì cúm A: Lời cảnh báo sức khỏe trước tình hình dịch cúm00:59 Clip kinh hoàng: Khoảnh khắc chiếc xe khách lật đổ trên đường vào nửa đêm khiến 29 người thương vong tại Phú Yên00:16

Clip kinh hoàng: Khoảnh khắc chiếc xe khách lật đổ trên đường vào nửa đêm khiến 29 người thương vong tại Phú Yên00:16 Lễ thành đôi của Vũ Cát Tường và bạn gái: Giới hạn hơn 100 khách, 1 chi tiết lạ chưa từng có01:27

Lễ thành đôi của Vũ Cát Tường và bạn gái: Giới hạn hơn 100 khách, 1 chi tiết lạ chưa từng có01:27 Tranh cãi giọng hát của Hoa hậu Thùy Tiên trong MV Top 1 Trending đang làm mưa làm gió Vpop05:01

Tranh cãi giọng hát của Hoa hậu Thùy Tiên trong MV Top 1 Trending đang làm mưa làm gió Vpop05:01 Ý tưởng gây sốc của Tổng thống Trump về Dải Gaza08:59

Ý tưởng gây sốc của Tổng thống Trump về Dải Gaza08:59 Phản ứng đầu tiên của ca sĩ Lynda Trang Đài trước tin bị bắt vì trộm cắp vặt04:13

Phản ứng đầu tiên của ca sĩ Lynda Trang Đài trước tin bị bắt vì trộm cắp vặt04:13 Đàm Vĩnh Hưng được tặng vàng, Nhật Kim Anh cúng Thần Tài sung túc00:55

Đàm Vĩnh Hưng được tặng vàng, Nhật Kim Anh cúng Thần Tài sung túc00:55 Dàn Anh Trai "chiến" nhau cực căng: Quang Hùng MasterD bị đánh bại05:01

Dàn Anh Trai "chiến" nhau cực căng: Quang Hùng MasterD bị đánh bại05:01 Clip: Khoảnh khắc "đứng tim" khi xe khách bất ngờ lấn làn suýt lao thẳng vào xe con ở Nam Định, chỉ còn 1 giây là gây thảm hoạ02:02

Clip: Khoảnh khắc "đứng tim" khi xe khách bất ngờ lấn làn suýt lao thẳng vào xe con ở Nam Định, chỉ còn 1 giây là gây thảm hoạ02:02 Cách Chu Thanh Huyền "quản" Quang Hải: "Em tính giờ, đúng giờ mà không có mặt ở nhà là mệt người"00:21

Cách Chu Thanh Huyền "quản" Quang Hải: "Em tính giờ, đúng giờ mà không có mặt ở nhà là mệt người"00:21Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Số ca cúm tăng mạnh, người Đài Loan đổ xô tiêm phòng

Thế giới

11:30:37 09/02/2025

Túi xách hình tôm hùm độc lạ, gây sốt với giá hơn 450 triệu đồng

Thời trang

11:26:01 09/02/2025

Ý nghĩa phong thủy của cây khế

Trắc nghiệm

11:25:28 09/02/2025

Bài tập làm có pha "bẻ lái" bị chấm dưới điểm trung bình, cô giáo không kìm được phải phê thêm 8 chữ

Netizen

11:17:47 09/02/2025

Chứng kiến Riot "tự hủy", cộng đồng LMHT ngán ngẩm hiến kế "bào tiền"

Mọt game

11:04:34 09/02/2025

Bé gái đi du lịch chụp ảnh lưu niệm, nhiều năm sau vẫn đứng ở nơi đó nhưng đã thành đại minh tinh

Người đẹp

11:04:26 09/02/2025

Độc đáo ngôi nhà có mái hình cánh buồm

Sáng tạo

11:03:05 09/02/2025

Simeone con 'nổi loạn' ở derby Madrid?

Sao thể thao

10:59:47 09/02/2025

Phong cách ngày càng xuất sắc của Thanh Thủy sau khi đăng quang Miss International 2024

Phong cách sao

10:40:14 09/02/2025

Bắt khẩn cấp tài xế xe khách tự tông dải phân cách khiến 3 người tử vong

Pháp luật

09:59:34 09/02/2025

Samsung đầu tư 11 tỷ đô la để phát triển thế hệ màn hình tiếp theo

Samsung đầu tư 11 tỷ đô la để phát triển thế hệ màn hình tiếp theo Adobe cải tổ lại hoàn toàn Creative Cloud, chuyển thành trung tâm của các công cụ và tài nguyên sáng tạo

Adobe cải tổ lại hoàn toàn Creative Cloud, chuyển thành trung tâm của các công cụ và tài nguyên sáng tạo

Google yêu cầu smartphone Android mới phải có Digital Wellbeing và chuẩn sạc USB-C PD

Google yêu cầu smartphone Android mới phải có Digital Wellbeing và chuẩn sạc USB-C PD Facebook cán mốc 5 tỷ lượt tải về trên thiết bị Android

Facebook cán mốc 5 tỷ lượt tải về trên thiết bị Android Google Maps đã thống trị trong một thập kỷ, nhưng ứng dụng bản đồ mới của Apple sẽ làm thay đổi điều đó

Google Maps đã thống trị trong một thập kỷ, nhưng ứng dụng bản đồ mới của Apple sẽ làm thay đổi điều đó Apple Arcade vs. Google Play Pass: đồng giá, chất lượng có tương đương?

Apple Arcade vs. Google Play Pass: đồng giá, chất lượng có tương đương? Fitbit bỗng dưng muốn bán mình, Google có thể là người mua

Fitbit bỗng dưng muốn bán mình, Google có thể là người mua Google Maps thử nghiệm chế độ ẩn danh

Google Maps thử nghiệm chế độ ẩn danh Khởi tố nhà báo quay clip san ủi đất để đe dọa, vòi tiền

Khởi tố nhà báo quay clip san ủi đất để đe dọa, vòi tiền Đưa vợ đi ăn bánh tôm Hồ Tây, tôi bị họ hàng lên mặt dạy dỗ: "Vợ chú như thế là hỏng"

Đưa vợ đi ăn bánh tôm Hồ Tây, tôi bị họ hàng lên mặt dạy dỗ: "Vợ chú như thế là hỏng" Phim Hoa ngữ bị chê nhiều nhất hiện tại: Nam chính xấu đến mức "ngũ quan bay tán loạn", nữ chính diễn dở thôi rồi

Phim Hoa ngữ bị chê nhiều nhất hiện tại: Nam chính xấu đến mức "ngũ quan bay tán loạn", nữ chính diễn dở thôi rồi Nữ sinh mất liên lạc ở TPHCM chính thức lên tiếng

Nữ sinh mất liên lạc ở TPHCM chính thức lên tiếng Hỷ sự Vbiz đầu năm: Á hậu 99 bí mật tổ chức lễ dạm ngõ, dung mạo chú rể lần đầu được hé lộ!

Hỷ sự Vbiz đầu năm: Á hậu 99 bí mật tổ chức lễ dạm ngõ, dung mạo chú rể lần đầu được hé lộ! Dân tình đòi mỹ nam này giải nghệ ngay lập tức: Diễn dở còn thích phông bạt, phim mới lỗ nặng 3.500 tỷ

Dân tình đòi mỹ nam này giải nghệ ngay lập tức: Diễn dở còn thích phông bạt, phim mới lỗ nặng 3.500 tỷ Chồng rút ruột tiền lì xì của con, làm một việc khiến vợ tức điên

Chồng rút ruột tiền lì xì của con, làm một việc khiến vợ tức điên

Nữ sinh mất tích bí ẩn ở TPHCM được tìm thấy tại Trung Quốc

Nữ sinh mất tích bí ẩn ở TPHCM được tìm thấy tại Trung Quốc Danh tính các nạn nhân tử vong trong xe khách bị lật ở Phú Yên

Danh tính các nạn nhân tử vong trong xe khách bị lật ở Phú Yên Bức ảnh làm lộ chuyện 2 con Từ Hy Viên bị bỏ bê nghiêm trọng sau khi đột ngột mất mẹ

Bức ảnh làm lộ chuyện 2 con Từ Hy Viên bị bỏ bê nghiêm trọng sau khi đột ngột mất mẹ Ca sĩ Lynda Trang Đài sau khi bị bắt vì ăn trộm: Có động thái lạ trên MXH, dàn sao hé lộ tình trạng bất ổn

Ca sĩ Lynda Trang Đài sau khi bị bắt vì ăn trộm: Có động thái lạ trên MXH, dàn sao hé lộ tình trạng bất ổn Chấn động: Bằng chứng "nút thắt" trong vụ án của Tangmo Nida lộ diện sau 3 năm, cuộc điều tra liệu có bước ngoặt?

Chấn động: Bằng chứng "nút thắt" trong vụ án của Tangmo Nida lộ diện sau 3 năm, cuộc điều tra liệu có bước ngoặt? Nóng: Tro cốt Từ Hy Viên bị phản đối đặt tại nhà, gia đình phải đưa ra quyết định an táng gây xót xa

Nóng: Tro cốt Từ Hy Viên bị phản đối đặt tại nhà, gia đình phải đưa ra quyết định an táng gây xót xa Đòn trừng phạt chồng cũ Từ Hy Viên và mẹ chồng cũ sau trò lố lợi dụng cái chết của minh tinh

Đòn trừng phạt chồng cũ Từ Hy Viên và mẹ chồng cũ sau trò lố lợi dụng cái chết của minh tinh Hành khách trong vụ tai nạn ở Phú Yên: Đi Đà Lạt chụp ảnh cưới thì bị nạn

Hành khách trong vụ tai nạn ở Phú Yên: Đi Đà Lạt chụp ảnh cưới thì bị nạn Đoạn văn 85 chữ miêu tả ông nội của học sinh tiểu học khiến cả cõi mạng cười bò, "nạn nhân" đọc xong ho nguyên 1 bản giao hưởng

Đoạn văn 85 chữ miêu tả ông nội của học sinh tiểu học khiến cả cõi mạng cười bò, "nạn nhân" đọc xong ho nguyên 1 bản giao hưởng Bị truy đuổi, tên trộm bơi qua sông nhưng không thoát nên dùng dao tự sát

Bị truy đuổi, tên trộm bơi qua sông nhưng không thoát nên dùng dao tự sát