Dự báo gia tăng tấn công mạng với mục tiêu phá hủy ở năm 2023

Tấn công vào công nghệ vệ tinh, máy chủ email và tấn công vào drone là những xu hướng sẽ xuất hiện trong năm tới, theo dự đoán của các nhà nghiên cứu tại Kaspersky về bối cảnh mối đe dọa năm 2023.

Các nhà nghiên cứu Kaspersky tin rằng khả năng cao một mã độc thế hệ tiếp theo sẽ xuất hiện trong năm 2023

Dự báo cho năm 2023 được dựa trên kiến thức chuyên môn và các hoạt động mà Nhóm Nghiên cứu và Phân tích toàn cầu của Kaspersky ( GReAT) đã chứng kiến trong năm nay khi theo dõi hơn 900 nhóm và chiến dịch tấn công mạng có chủ đích (APT).

Theo thống kê, những cuộc tấn công mạng lớn nhất và gây ảnh hưởng nhiều nhất xảy ra mỗi 6-7 năm. Sự vụ gần nhất là tấn công do WannaCry tiến hành, sử dụng lỗ hổng EternalBlue để tự động phát tán ransomware đến máy tính.

Video đang HOT

Các nhà nghiên cứu Kaspersky tin rằng khả năng cao một mã độc (WannaCry) thế hệ tiếp theo sẽ xuất hiện trong năm 2023. Lý do có thể giải thích cho sự việc này là kẻ tấn công tinh vi nhất thế giới có khả năng sở hữu ít nhất một cách khai thác và căng thẳng trên toàn cầu hiện tại làm gia tăng khả năng tấn công và rò rỉ dữ liệu.

Phía Kaspersky đã đưa ra một số dự đoán tấn công mạng năm 2023: Gia tăng tấn công phá hủy, đặc biệt là các cuộc tấn công mạng quy mô lớn nhắm vào cơ sở hạ tầng dân sự, chẳng hạn như lưới năng lượng hoặc phát sóng công cộng cũng có thể trở thành mục tiêu, cũng như các dây cáp dưới nước và trung tâm phân phối sợi quang – những đối tượng vốn rất khó bảo vệ; Các máy chủ mail chứa thông tin tình báo quan trọng nên được các tác nhân APT quan tâm và sở hữu bề mặt tấn công lớn nhất. Những công ty dẫn đầu thị trường về loại phần mềm này đã phải đối mặt với việc khai thác các lỗ hổng nghiêm trọng và năm 2023 sẽ là năm “zero-day” đối với các chương trình email lớn…

Ông Ivan Kwiatkowski, nhà nghiên cứu bảo mật cấp cao tại Kaspersky cho biết: “Sự chuẩn bị tốt hơn sẽ mang lại khả năng phục hồi tốt hơn và chúng tôi hy vọng đánh giá của chúng tôi về tương lai sẽ cho phép đội ngũ an ninh mạng tại các công ty, và tổ chức có thể củng cố hệ thống của họ và đẩy lùi các cuộc tấn công mạng hiệu quả hơn”.

Lỗ hổng bảo mật làm gia tăng tấn công mạng tại Đông Nam Á

Theo Kaspersky, cứ mỗi 5 dịch vụ dễ bị tấn công thì có ít nhất 1 lỗ hổng, từ đó làm gia tăng khả năng thành công của một cuộc tấn công mạng.

Theo Kaspersky, các lỗ hổng one-day đang trở thành phương pháp xâm nhập đầu tiên mà tội phạm mạng lựa chọn. Quy trình kinh doanh phức tạp khiến các dịch vụ bị "bỏ rơi" trước vành đai mạng, từ đó kéo theo sự gia tăng tấn công bề mặt.

Phân tích của Kaspersky vào năm 2021 cho thấy, cứ mỗi 5 dịch vụ dễ bị tấn công thì có ít nhất 1 lỗ hổng, từ đó làm gia tăng khả năng thành công của một cuộc tấn công mạng . Các lĩnh vực tại quốc gia được phân tích trong báo cáo đều gặp vấn đề với việc cài đặt các bản cập nhật bảo mật cho các dịch vụ hiện có, bao gồm tài chính, sức khỏe, công nghiệp và chính phủ.

Đáng chú ý, các tổ chức chính phủ, chủ yếu là bộ phận xử lý thông tin danh tính cá nhân (PII) và nhà cung cấp các dịch vụ quan trọng cho công dân, là đối tượng có khả năng gặp phải sự cố cao nhất.

Báo cáo của Kaspersky cho thấy, Singapore có số lượng lỗ hổng bảo mật thấp, đặc biệt là tỷ lệ lỗ hổng bảo mật so với số lượng các dịch vụ. Trong khi đó, tỷ lệ này tại Việt Nam, Indonesia, Thái Lan và Malaysia rất cao.

Kinh nghiệm của Kaspersky trong ứng phó sự cố từ Nhóm Ứng cứu khẩn cấp toàn cầu (GERT) và cố vấn CISA cho thấy, kẻ tấn công sử dụng một danh sách các lỗ hổng phổ biến để nhắm vào hàng phòng thủ của tổ chức. Các chuyên gia cho rằng, lỗ hổng thường được sử dụng là ProxyShell và ProxyLogon.

ProxyShell khá phổ biến ở Trung Quốc và Việt Nam. Trong khi đó, các quốc gia và lĩnh vực bị ảnh hưởng bởi ProxyLogon là Thái Lan (Cơ quan Chính phủ), Trung Quốc (Tài chính), Philippines (Y tế), Indonesia (Công nghiệp).

Theo các chuyên gia bảo mật, biện pháp bảo vệ tốt nhất trước những lỗ hổng này là luôn cập nhật hệ thống bằng các bản vá lỗi và đảm bảo sản phẩm luôn ở phiên bản mới nhất. Ngoài ra, các công ty cũng nên tránh truy cập trực tiếp vào Exchange Server từ Internet.

Cũng theo Kaspersky, phần lớn sự xâm nhập đầu tiên của kẻ tấn công dẫn đến sự cố an ninh mạng đều liên quan đến các dịch vụ có tính năng quản lý hoặc truy cập từ xa. Một trong những ví dụ phổ biến nhất là Giao thức kết nối máy tính từ xa (Remote Desktop Protocol - RDP).

RDP được sử dụng rộng rãi bởi cả quản trị viên hệ thống và người dùng không chuyên về kỹ thuật để điều khiển từ xa máy chủ và các PC khác. Công cụ này cũng bị tội phạm khai thác để xâm nhập vào máy tính mục tiêu thường chứa các tài nguyên quan trọng của công ty.

Năm 2021, Kaspersky đã tiến hành theo dõi 16.003 dịch vụ quản lý và truy cập từ xa hiện hành. Kết quả cho thấy, Indonesia, Ấn Độ, Bangladesh, Philippines và Việt Nam là các quốc gia "tạo điều kiện" cho kẻ tấn công có thể truy cập từ xa. Các tổ chức chính phủ đang là mục tiêu của hơn 40% tấn công bề mặt bằng brute force và tái sử dụng thông tin đã từng bị rò rỉ.

Theo ông Chris Connell, Giám đốc Điều hành Kaspersky khu vực APAC, tội phạm mạng đang tích cực tìm kiếm các "cửa ngõ" có thể xâm nhập vào hệ thống của tổ chức. Một cuộc tấn công mạng giống như một quả bom hẹn giờ. Do đó, thay vì lo ngại, các tổ chức có thể sử dụng các báo cáo như một công cụ hướng dẫn xây dựng năng lực an ninh mạng. Khi đã biết điểm yếu của mình, các tổ chức sẽ biết điều gì cần ưu tiên hơn.

Thái Lan định hướng phát triển các trung tâm dữ liệu 'xanh' hàng đầu khu vực  Thái Lan hiện đang dẫn đầu những trung tâm dữ liệu tiên tiến nhất trong khu vực cho các dịch vụ đám mây và cho thuê máy chủ và sản xuất năng lượng tái tạo phục vụ cho nhu cầu của chính cơ sở. Trung tâm dữ liệu xanh SUPERNAP (Thái Lan). Ảnh Tech Wire Asia Trên thế giới, nhu cầu về những...

Thái Lan hiện đang dẫn đầu những trung tâm dữ liệu tiên tiến nhất trong khu vực cho các dịch vụ đám mây và cho thuê máy chủ và sản xuất năng lượng tái tạo phục vụ cho nhu cầu của chính cơ sở. Trung tâm dữ liệu xanh SUPERNAP (Thái Lan). Ảnh Tech Wire Asia Trên thế giới, nhu cầu về những...

Lễ đưa tang Kim Sae Ron: Mẹ ruột đi không vững trong giờ phút cuối cùng, dàn sao nghẹn ngào tiễn biệt01:06

Lễ đưa tang Kim Sae Ron: Mẹ ruột đi không vững trong giờ phút cuối cùng, dàn sao nghẹn ngào tiễn biệt01:06 Nam Thư bị chỉ trích vì mặc trang phục phản cảm, hớ hênh ngay trên thảm đỏ00:21

Nam Thư bị chỉ trích vì mặc trang phục phản cảm, hớ hênh ngay trên thảm đỏ00:21 Lý Nhã Kỳ sau khi lộ bức ảnh xồ xề gây sốc: "Có thế lực nào đứng sau những trò ác ý này không?"00:33

Lý Nhã Kỳ sau khi lộ bức ảnh xồ xề gây sốc: "Có thế lực nào đứng sau những trò ác ý này không?"00:33 Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07

Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07 Thảm đỏ hot nhất hôm nay: Lý Nhã Kỳ xuất hiện với visual lạ hoắc, một sao nữ Gen Z khoe vòng 1 đẹp ná thở01:49

Thảm đỏ hot nhất hôm nay: Lý Nhã Kỳ xuất hiện với visual lạ hoắc, một sao nữ Gen Z khoe vòng 1 đẹp ná thở01:49 Khả Như vào vai quỷ dữ, ăn thịt sống trong phim kinh dị02:29

Khả Như vào vai quỷ dữ, ăn thịt sống trong phim kinh dị02:29 HOT: Đạt G - Cindy Lư hóa cô dâu chú rể trên lễ đường, khóa môi ngọt ngào trước đông đảo khách mời01:26

HOT: Đạt G - Cindy Lư hóa cô dâu chú rể trên lễ đường, khóa môi ngọt ngào trước đông đảo khách mời01:26 Thách thức nhà vô địch thế giới, võ sĩ Trung Quốc bị đánh sưng mặt02:18

Thách thức nhà vô địch thế giới, võ sĩ Trung Quốc bị đánh sưng mặt02:18 Cindy Lư đáp trả khi bị nói ngoại tình, là nguyên nhân khiến Hoài Lâm tụt dốc không phanh00:18

Cindy Lư đáp trả khi bị nói ngoại tình, là nguyên nhân khiến Hoài Lâm tụt dốc không phanh00:18 Ngoại hình gây sốc của G-Dragon00:19

Ngoại hình gây sốc của G-Dragon00:19 B Ray muốn tìm "ghệ mới" nhưng không quên "bóc phốt" người yêu cũ: Nói nhiều, ghen tuông, bào tiền?03:46

B Ray muốn tìm "ghệ mới" nhưng không quên "bóc phốt" người yêu cũ: Nói nhiều, ghen tuông, bào tiền?03:46Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Hàn Quốc bắt giữ người đứng đầu Cơ quan Tình báo Quốc phòng

Thế giới

18:27:02 21/02/2025

Hoa hậu Việt Nam nghi sắp làm phu nhân hào môn lộ hint rời Sen Vàng?

Sao việt

18:22:35 21/02/2025

Bị đuổi khỏi nhà chồng chỉ vì... một miếng thịt kho tàu!

Góc tâm tình

18:12:13 21/02/2025

Cụ ông nộp đơn khiếu nại hàng xóm vì gà trống gáy lúc 3 giờ sáng

Lạ vui

17:22:54 21/02/2025

Mbappe bỏ xa Haaland trong cuộc chiến trở thành số 9 xuất sắc nhất thế giới

Sao thể thao

17:21:20 21/02/2025

Từ Hy Viên qua đời vẫn không yên: Chồng Hàn "nổi dậy" chống đối gia đình vợ

Sao châu á

17:13:54 21/02/2025

Có gì ở gameshow sẽ thay thế 'Anh trai vượt ngàn chông gai', 'Chị đẹp đạp gió'?

Tv show

16:53:03 21/02/2025

Loại hoa được ví là biểu tượng tình yêu, thường được cắm trong nhà nhưng cực độc

Sáng tạo

16:46:41 21/02/2025

Kinh hoàng khoảnh khắc bóng bay phát nổ, bốc cháy ngùn ngụt giữa sự kiện lớn

Netizen

16:43:25 21/02/2025

Sáng nay, tọa đàm “Tiêu chuẩn nào cho camera Make in Vietnam?”

Sáng nay, tọa đàm “Tiêu chuẩn nào cho camera Make in Vietnam?” Quyết định đi ngược lại lời hứa của tỷ phú Elon Musk tại Twitter

Quyết định đi ngược lại lời hứa của tỷ phú Elon Musk tại Twitter

Hacker dùng mã độc đào tiền ảo kiếm đến 2 bitcoin mỗi tháng

Hacker dùng mã độc đào tiền ảo kiếm đến 2 bitcoin mỗi tháng Siêu ứng dụng Hàn Quốc - Kakao đối mặt bài toán hóc búa

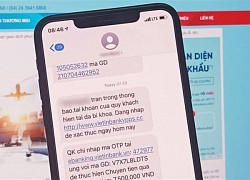

Siêu ứng dụng Hàn Quốc - Kakao đối mặt bài toán hóc búa Cảnh báo gia tăng hình thức lừa đảo, mạo danh ngân hàng

Cảnh báo gia tăng hình thức lừa đảo, mạo danh ngân hàng Số lượng mã độc đào tiền điện tử tăng 230%

Số lượng mã độc đào tiền điện tử tăng 230% 3 cách để tránh bị người khác lợi dụng đào tiền ảo

3 cách để tránh bị người khác lợi dụng đào tiền ảo Học giả Mỹ cảnh báo đồ chơi thông minh gửi dữ liệu về Trung Quốc

Học giả Mỹ cảnh báo đồ chơi thông minh gửi dữ liệu về Trung Quốc

Chồng cũ Từ Hy Viên chính thức tái xuất với thái độ gây xôn xao, cuộc chiến giành gia tài căng nhất Cbiz bắt đầu

Chồng cũ Từ Hy Viên chính thức tái xuất với thái độ gây xôn xao, cuộc chiến giành gia tài căng nhất Cbiz bắt đầu Chấn động tin em rể đại gia lợi dụng cái chết Từ Hy Viên công khai có con riêng, danh tính "tiểu tam" lộ diện

Chấn động tin em rể đại gia lợi dụng cái chết Từ Hy Viên công khai có con riêng, danh tính "tiểu tam" lộ diện Rầm rộ danh tính 1 người đẹp nghi được "dọn đường" nối gót Kỳ Duyên thi Miss Universe 2025

Rầm rộ danh tính 1 người đẹp nghi được "dọn đường" nối gót Kỳ Duyên thi Miss Universe 2025 Vợ chồng MC Quyền Linh phản ứng thế nào khi xem Lọ Lem phản pháo antifan?

Vợ chồng MC Quyền Linh phản ứng thế nào khi xem Lọ Lem phản pháo antifan? Trần Hiểu nghi yêu lại bồ cũ của bạn, nhà gái từng tung file ghi âm 18+ chấn động vạch mặt bạn trai ngoại tình

Trần Hiểu nghi yêu lại bồ cũ của bạn, nhà gái từng tung file ghi âm 18+ chấn động vạch mặt bạn trai ngoại tình Giơ ví chứa thẻ thanh tra xây dựng, người đàn ông ở TPHCM bị CSGT khống chế

Giơ ví chứa thẻ thanh tra xây dựng, người đàn ông ở TPHCM bị CSGT khống chế MXH tràn ngập clip Hoàng Cảnh Du đưa gái lạ du lịch Phú Quốc, chuyện tình với Địch Lệ Nhiệt Ba nghi đã "toang"

MXH tràn ngập clip Hoàng Cảnh Du đưa gái lạ du lịch Phú Quốc, chuyện tình với Địch Lệ Nhiệt Ba nghi đã "toang" Taxi đi nhầm đường, nữ sinh nhảy ra khỏi xe vì tưởng mình bị bắt cóc rồi bị đâm tử vong: Tòa tuyên án ra sao với tài xế?

Taxi đi nhầm đường, nữ sinh nhảy ra khỏi xe vì tưởng mình bị bắt cóc rồi bị đâm tử vong: Tòa tuyên án ra sao với tài xế? 'Diễn viên Đình Thế mất ở tuổi 22 mà không kịp nói lời trăng trối'

'Diễn viên Đình Thế mất ở tuổi 22 mà không kịp nói lời trăng trối' Thảm cảnh của ác nữ đẹp nhất màn ảnh: Nghèo túng đến nỗi phải nhặt đồ ăn thừa, nhan sắc tụt dốc thê thảm không nhận ra

Thảm cảnh của ác nữ đẹp nhất màn ảnh: Nghèo túng đến nỗi phải nhặt đồ ăn thừa, nhan sắc tụt dốc thê thảm không nhận ra Vụ thi thể không nguyên vẹn: Lời khai rợn người của gã chồng giết vợ

Vụ thi thể không nguyên vẹn: Lời khai rợn người của gã chồng giết vợ Trước khi qua đời, Kim Sae Ron lên sân thượng khóc nức nở vì lời xin lỗi muộn màng từ phóng viên Hàn

Trước khi qua đời, Kim Sae Ron lên sân thượng khóc nức nở vì lời xin lỗi muộn màng từ phóng viên Hàn TP.HCM: Nam thanh niên rơi lầu 4 chung cư trong tình trạng không mặc quần áo

TP.HCM: Nam thanh niên rơi lầu 4 chung cư trong tình trạng không mặc quần áo Truy tố người mẫu lai Đinh Nhikolai tàng trữ trái phép chất ma túy

Truy tố người mẫu lai Đinh Nhikolai tàng trữ trái phép chất ma túy Hoa hậu Hoàn vũ Catriona Gray chia tay hôn phu sau 5 năm, danh tính "trà xanh" lộ diện?

Hoa hậu Hoàn vũ Catriona Gray chia tay hôn phu sau 5 năm, danh tính "trà xanh" lộ diện? Vợ 3 kém 29 tuổi nhắc Bảo Chung: "Quãng đời còn lại đừng có ai nữa nhé!"

Vợ 3 kém 29 tuổi nhắc Bảo Chung: "Quãng đời còn lại đừng có ai nữa nhé!"