Doanh nghiệp mất ăn mất ngủ vì bảo mật di động

Sự bùng nổ cuả các thiết bị di động không chỉ tạo ra một thế giới mở cho người dùng, mà kèm theo đó là cả một “biển cơ hội khổng lồ” cho tội phạm mạng hiện đại, những kẻ có kỹ năng siêu việt, giàu kinh nghiệm và sở hữu nguồn tài chính hùng hậu chống lưng.

Phát biểu tại Hội thảo Security World 2011 vừa diễn ra tại Hà Nội, ông Steven Scheurman, Phó chủ tịch cấp cao của IBM Châu Á-Thái Bình Dương cho biết, năm 2012, toàn thế giới ước tính có tới 468 triệu thiết bị di động và con số này sẽ tăng lên 5 tỷ vào năm 2015.

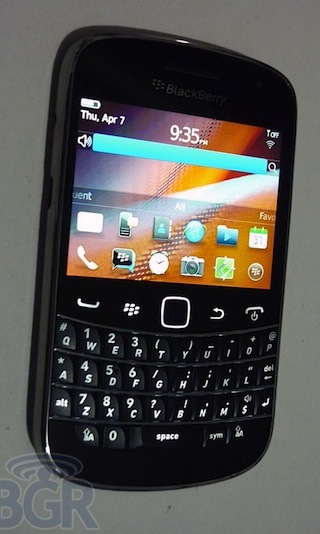

Các thiết bị di động như máy tính xách tay, smartphone đã làm thay đổi hoàn toàn cách chúng ta làm việc. Nó cho phép bạn làm việc tại bất kỳ đâu, quán cà phê, trong nhà hàng, tại sân bay, bất cứ khi nào bạn muốn. Nhưng chính sự linh hoạt và cơ động đó lại là cơn ác mộng của các nhà quản lý thông tin. Sự lan tỏa về chiều rộng và cấp độ tăng chóng mặt của số lượng người dùng cuối (endpoint) khiến cho việc quản lý trở thành một thách thức “xương xẩu”. Tại thời điểm này, riêng IBM đã có tới 800.000 endpoint thường xuyên (là laptop, smartphone có thể truy cập vào hệ thống mạng nội bộ).

Con số endpoint khổng lồ đó, theo ông Scheurman, chính là một nguy cơ nhỡn tiền. “Hiểm họa luôn vây quanh người dùng vì họ quá cởi mở trước hacker, nhưng cái khó của nhà quản lý bảo mật là lại không thể bắt người dùng thôi cởi mở được”.

Để giải quyết bài toán khó này, các chuyên gia cho rằng nên dựa vào bí quyết “3C”: đó là đơn giản hóa và tự động hóa sự phức tạp (Mạng lưới khổng lồ, chằng chịt của các kết nối endpoint tạo ra cần được điều phối và tổ chức một cách quy cũ, phân tầng với những quyền hạn ưu tiên trong toàn hệ thống); ý thức tuân thủ từ phía người dùng (đã cài đặt phần mềm diệt virus mới nhất hay chưa? Cài bản vá lỗi mới nhất? có tuân thủ các quy định về bảo mật của doanh nghiệp, tổ chức hay không?) và cuối cùng là làm chủ chi phí (loại bỏ các sự can thiệp bằng tay, xóa bỏ những sự khác biệt không cần thiết về cấu hình để tiện quản lý đồng bộ, tăng cường hiệu quả của các tầng bảo mật sẵn có).

Tuy nhiên, ông Hoàng Lê Minh, Viện trưởng Viện Công nghệ Phần mềm và Nội dung số (Bộ TT-TT) lại cho rằng, yếu tố quan trọng nhất để đảm bảo an ninh thông tin ở doanh nghiệp/tổ chức chính là con người.

Bảo mật là một quá trình lâu dài, không có điểm kết thúc chừng nào hacker còn chưa dừng tay, vì thế, không có một mô hình bảo mật nào là tối thượng cho mọi hệ thống. Chiến lược bảo mật phải có sự linh hoạt, ứng biến kịp thời trước mọi thay đổi của thực tế và phụ thuộc rất nhiều vào tầm nhìn của chính doanh nghiệp về bảo mật.

Trước đó, bản báo cáo về Xu hướng và Rủi ro 2010 của IBM X-Force đã cho biết điện toán đám mây đang là một xu hướng bảo mật mới, được các tập đoàn, doanh nghiệp quốc tế lớn lựa chọn, trong bối cảnh các cuộc tấn công lừa đảo và lừa đảo mũi nhọn (phishing và spear phishing) ngày càng tinh vi hơn.

Theo IBM, doanh nghiệp đang dần chuyển đổi từ các ứng dụng cài đặt sang ảo hóa và điện toán đám mây, bởi như vậy, họ sẽ ít phải lo lắng cho cơ sở hạ tầng thông tin hơn. Doanh nghiệp sẽ có thể tập trung nguồn lực và chất xám cho việc kinh doanh hoặc những nhiệm vụ khác cần sự ưu tiên cao hơn.

Hiện tại, Việt Nam cũng đã bước đầu tiếp cận dịch vụ đám mây thông qua các dự án, thỏa thuận hợp tác với một số tập đoàn CNTT đa quốc gia như Microsoft, IBM, Intel … Các chuyên gia cho rằng đám mây đặc biệt phù hợp với thực tế của các doanh nghiệp vừa và nhỏ tại Việt Nam, vốn thiếu năng lực CNTT và chi phí đầu tư hạn hẹp….

Theo VietNamNet

Bé trai khóc thét khi rơi thẳng từ mái nhà xuống đất: Đoạn camera khiến gia chủ run rẩy00:47

Bé trai khóc thét khi rơi thẳng từ mái nhà xuống đất: Đoạn camera khiến gia chủ run rẩy00:47 Người mẹ run rẩy, gào thét khi thấy con sốt cao, co giật vì cúm A: Lời cảnh báo sức khỏe trước tình hình dịch cúm00:59

Người mẹ run rẩy, gào thét khi thấy con sốt cao, co giật vì cúm A: Lời cảnh báo sức khỏe trước tình hình dịch cúm00:59 Clip kinh hoàng: Khoảnh khắc chiếc xe khách lật đổ trên đường vào nửa đêm khiến 29 người thương vong tại Phú Yên00:16

Clip kinh hoàng: Khoảnh khắc chiếc xe khách lật đổ trên đường vào nửa đêm khiến 29 người thương vong tại Phú Yên00:16 1 nhân vật nổi tiếng đang livestream thì người yêu nhờ lấy khăn tắm, sợ lộ bí mật nên ra tín hiệu ngay: 12s ngượng ngùng thấy rõ00:23

1 nhân vật nổi tiếng đang livestream thì người yêu nhờ lấy khăn tắm, sợ lộ bí mật nên ra tín hiệu ngay: 12s ngượng ngùng thấy rõ00:23 Tình trạng đáng lo của Quỳnh Lương khi đang bầu 3 tháng02:07

Tình trạng đáng lo của Quỳnh Lương khi đang bầu 3 tháng02:07 Tranh cãi giọng hát của Hoa hậu Thùy Tiên trong MV Top 1 Trending đang làm mưa làm gió Vpop05:01

Tranh cãi giọng hát của Hoa hậu Thùy Tiên trong MV Top 1 Trending đang làm mưa làm gió Vpop05:01 Phản ứng đầu tiên của ca sĩ Lynda Trang Đài trước tin bị bắt vì trộm cắp vặt04:13

Phản ứng đầu tiên của ca sĩ Lynda Trang Đài trước tin bị bắt vì trộm cắp vặt04:13 Ý tưởng gây sốc của Tổng thống Trump về Dải Gaza08:59

Ý tưởng gây sốc của Tổng thống Trump về Dải Gaza08:59 Đàm Vĩnh Hưng được tặng vàng, Nhật Kim Anh cúng Thần Tài sung túc00:55

Đàm Vĩnh Hưng được tặng vàng, Nhật Kim Anh cúng Thần Tài sung túc00:55 Dàn Anh Trai "chiến" nhau cực căng: Quang Hùng MasterD bị đánh bại05:01

Dàn Anh Trai "chiến" nhau cực căng: Quang Hùng MasterD bị đánh bại05:01 Clip: Khoảnh khắc "đứng tim" khi xe khách bất ngờ lấn làn suýt lao thẳng vào xe con ở Nam Định, chỉ còn 1 giây là gây thảm hoạ02:02

Clip: Khoảnh khắc "đứng tim" khi xe khách bất ngờ lấn làn suýt lao thẳng vào xe con ở Nam Định, chỉ còn 1 giây là gây thảm hoạ02:02Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Nhan sắc hoa hậu đóng cảnh nóng với mỹ nam kém 2 tuổi gây sốt phòng vé

Sao việt

22:18:32 08/02/2025

Tài xế xe ôm bị thương nặng sau tai nạn giao thông liên hoàn tại Cầu Giấy, Hà Nội

Tin nổi bật

22:18:02 08/02/2025

Ukraine đổi chiến lược trong xung đột với Nga giữa lúc Tổng thống Trump thúc đẩy ngừng bắn

Thế giới

22:16:08 08/02/2025

Hoàng Kim Ngọc: Lao vào lửa, nhảy xuống sông, treo cổ vì vai diễn tôi đều chơi tất

Hậu trường phim

22:08:46 08/02/2025

Hành động đẹp của hoa hậu H'Hen Niê

Tv show

21:52:20 08/02/2025

Taylor Swift cho bạn thân Blake Lively "ra rìa" giữa scandal ồn ào thế giới?

Sao âu mỹ

21:41:11 08/02/2025

Theo phong thủy: Đêm giao thừa đủ 5 trái trong nhà, gia chủ không bao giờ sợ nghèo khó

Trắc nghiệm

21:12:07 08/02/2025

Con FOMO đòi mua Baby Three, mẹ từ chối vì "300k bằng 2 ngày công của mẹ, 2 ngày mua thức ăn cho cả nhà" bỗng bị chỉ trích ngược

Netizen

21:09:33 08/02/2025

Vừa mua 10 chỉ vàng lấy vía ngày Thần Tài phải quay ngược ra tiệm bán gấp vì chồng nhìn thẳng vào mặt hỏi 1 câu

Góc tâm tình

20:47:04 08/02/2025

Mỹ nam phim top 1 Việt Nam bị "phốt", bỏ theo dõi gấp 50 tài khoản nhạy cảm xoá dấu vết

Sao châu á

20:28:00 08/02/2025

Những mẹo vặt cực hữu ích cho người dùng iPhone (Phần 1)

Những mẹo vặt cực hữu ích cho người dùng iPhone (Phần 1) Samsung khẳng định bán Galaxy S II trong tháng 4

Samsung khẳng định bán Galaxy S II trong tháng 4

Đòn trừng phạt chồng cũ Từ Hy Viên và mẹ chồng cũ sau trò lố lợi dụng cái chết của minh tinh

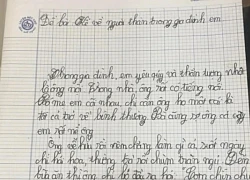

Đòn trừng phạt chồng cũ Từ Hy Viên và mẹ chồng cũ sau trò lố lợi dụng cái chết của minh tinh Đoạn văn 85 chữ miêu tả ông nội của học sinh tiểu học khiến cả cõi mạng cười bò, "nạn nhân" đọc xong ho nguyên 1 bản giao hưởng

Đoạn văn 85 chữ miêu tả ông nội của học sinh tiểu học khiến cả cõi mạng cười bò, "nạn nhân" đọc xong ho nguyên 1 bản giao hưởng 'Đèn âm hồn' gây sốt phòng vé nhưng vướng tranh cãi, đạo diễn nói gì?

'Đèn âm hồn' gây sốt phòng vé nhưng vướng tranh cãi, đạo diễn nói gì? Tổng thống Mỹ Donald Trump tước quyền tiếp cận thông tin mật của ông Biden

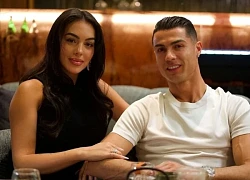

Tổng thống Mỹ Donald Trump tước quyền tiếp cận thông tin mật của ông Biden Bạn gái gây tranh cãi vì tấm ảnh chụp trong sinh nhật của Ronaldo, bị chê "bất lịch sự" với mẹ chồng tương lai

Bạn gái gây tranh cãi vì tấm ảnh chụp trong sinh nhật của Ronaldo, bị chê "bất lịch sự" với mẹ chồng tương lai HOT: Hoa hậu Lê Hoàng Phương phản ứng gắt ra mặt khi bị hỏi chuyện yêu bạn trai vừa chia tay của Thiều Bảo Trâm

HOT: Hoa hậu Lê Hoàng Phương phản ứng gắt ra mặt khi bị hỏi chuyện yêu bạn trai vừa chia tay của Thiều Bảo Trâm Vợ chồng tôi bị đuổi khỏi nhà ngoại vì đứa cháu ngây ngô khoe một chuyện nhỏ xíu từ hôm mùng 1 Tết

Vợ chồng tôi bị đuổi khỏi nhà ngoại vì đứa cháu ngây ngô khoe một chuyện nhỏ xíu từ hôm mùng 1 Tết Cặp vợ chồng nhận nuôi một chú mèo, 8 năm sau, phim chụp X-quang tiết lộ sự thật sốc

Cặp vợ chồng nhận nuôi một chú mèo, 8 năm sau, phim chụp X-quang tiết lộ sự thật sốc Danh tính các nạn nhân tử vong trong xe khách bị lật ở Phú Yên

Danh tính các nạn nhân tử vong trong xe khách bị lật ở Phú Yên Nữ sinh mất tích bí ẩn ở TPHCM được tìm thấy tại Trung Quốc

Nữ sinh mất tích bí ẩn ở TPHCM được tìm thấy tại Trung Quốc Bức ảnh làm lộ chuyện 2 con Từ Hy Viên bị bỏ bê nghiêm trọng sau khi đột ngột mất mẹ

Bức ảnh làm lộ chuyện 2 con Từ Hy Viên bị bỏ bê nghiêm trọng sau khi đột ngột mất mẹ Thông tin mới vụ xe tải cán qua người đi xe máy 2 lần trên Quốc lộ 51 ở Đồng Nai

Thông tin mới vụ xe tải cán qua người đi xe máy 2 lần trên Quốc lộ 51 ở Đồng Nai Châu Du Dân 2 lần đưa tang tình cũ: Trầm cảm vì mất Hứa Vỹ Luân, 18 năm sau bi kịch lặp lại với Từ Hy Viên

Châu Du Dân 2 lần đưa tang tình cũ: Trầm cảm vì mất Hứa Vỹ Luân, 18 năm sau bi kịch lặp lại với Từ Hy Viên Ca sĩ Lynda Trang Đài sau khi bị bắt vì ăn trộm: Có động thái lạ trên MXH, dàn sao hé lộ tình trạng bất ổn

Ca sĩ Lynda Trang Đài sau khi bị bắt vì ăn trộm: Có động thái lạ trên MXH, dàn sao hé lộ tình trạng bất ổn Chấn động: Bằng chứng "nút thắt" trong vụ án của Tangmo Nida lộ diện sau 3 năm, cuộc điều tra liệu có bước ngoặt?

Chấn động: Bằng chứng "nút thắt" trong vụ án của Tangmo Nida lộ diện sau 3 năm, cuộc điều tra liệu có bước ngoặt? Nóng: Tro cốt Từ Hy Viên bị phản đối đặt tại nhà, gia đình phải đưa ra quyết định an táng gây xót xa

Nóng: Tro cốt Từ Hy Viên bị phản đối đặt tại nhà, gia đình phải đưa ra quyết định an táng gây xót xa Supachok rớt giá thảm hại hậu ASEAN Cup 2024

Supachok rớt giá thảm hại hậu ASEAN Cup 2024 Chồng Từ Hy Viên chính thức "tuyên chiến" với chồng cũ nữ diễn viên, nói 1 câu về khối tài sản khiến dân mạng dậy sóng!

Chồng Từ Hy Viên chính thức "tuyên chiến" với chồng cũ nữ diễn viên, nói 1 câu về khối tài sản khiến dân mạng dậy sóng!