Chuyên gia bảo mật của Google được Facebook thưởng 60.000 USD

Natalie Silvanovich, nhà nghiên cứu bảo mật tại Google Project Zero, đã phát hiện ra lỗ hổng khi người dùng thực hiện cuộc gọi trên ứng dụng Messenger của nền tảng Android.

Natalie Silvanovich cho biết lỗ hổng nằm trong Giao thức mô tả phiên (SDP) của WebRTC. Đây là một định dạng chuẩn hóa được sử dụng trong việc trao đổi dữ liệu hình ảnh và âm thanh giữa hai điểm.

Chuyên gia bảo mật Natalie Silvanovich.

Những kẻ tấn công có thể đã khai thác lỗ hổng này bằng cách gửi một loại thông báo đặc biệt có tên SdpUpdate. Nó sẽ khiến cuộc gọi ngay lập kết nối với thiết bị của nạn nhân trước khi họ ấn trả lời. Theo Silvanovich, nếu thông báo này được gửi đến thiết bị của nạn nhân trong khi đang đổ chuông, nó sẽ giúp hacker nghe được âm thanh xung quanh như người ở đầu dây bên kia đã nhấc máy. Như vậy, việc nghe lén trở nên dễ dàng. Lỗ hổng được Natalie Silvanovich tìm thấy ở phiên bản Messenger 284.0.0.16.119.

Video đang HOT

Silvanovich đã mô phỏng từng bước cuộc tấn công trong báo cáo gửi tới Facebook ngày 6/10. Việc khai thác lỗi chỉ mất vài phút, nhưng kẻ tấn công sẽ phải là bạn bè với nạn nhân trên mạng xã hội để có quyền thực hiện cuộc gọi. Trong một bài đăng hôm 19/11 kỷ niệm 10 năm chương trình tìm kiếm lỗ hổng có thưởng Bug Bounty của mình, Facebook đã công bố mức thưởng 60.000 USD cho Silvanovich vì đã tìm ra một trong những lỗi nghiêm trọng nhất trên Messenger từ trước tới nay. Đây cũng là một trong ba phần thưởng săn lỗi cao nhất từng được Facebook trao. Silvanovich cho biết cô đã quyên góp toàn bộ tiền thưởng cho tổ chức phi lợi nhuận GiveWell.

“Sau khi khắc phục được lỗ hổng của Messenger, các nhà nghiên cứu bảo mật của chúng tôi đã áp dụng bổ sung một số biện pháp bảo vệ nhằm ngăn chặn vấn đề tương tự xảy ra trên các ứng dụng khác có sử dụng cùng giao thức thoại”, Dan Gurfinkel, Giám đốc kỹ thuật bảo mật của Facebook viết trong bài đăng.

Facebook gần đây đã thay thế và mở rộng chương trình Bug Bounty bằng một chương trình khác có tên Hacker Plus, nhằm khuyến khích các nhà nghiên cứu tìm ra lỗ hổng trong nền tảng của hãng. Chỉ tính trong năm nay, Facebook cho biết mạng xã hội này đã được thông báo về gần 1.000 lỗ hổng bảo mật và chi hơn 1,98 triệu USD để thưởng cho các hacker từ hơn 50 quốc gia. Ngoài giải thưởng tiền mặt, các hacker này cũng được cung cấp quyền truy cập vào nhiều sản phẩm và tính năng mới của Facebook cũng như thư mời tham gia các sự kiện hàng năm của mạng xã hội này.

Silvanovich và nhiều nhà nghiên cứu tại Google Project Zero gần đây cũng đã xác định được nhiều lỗ hổng nghiêm trọng khác trong đó có lỗ hổng zero-day xuất hiện trên trình duyệt Chrome và các thiết bị di động của Apple và Microsoft Windows.

Không chỉ soi lỗi người ngoài, nhóm nghiên cứu bảo mật của Google còn bắt lỗi của chính "gà nhà"

Cụ thể nhà nghiên cứu bảo mật của Google vừa phát hiện ra một lỗ hổng nghiêm trọng trong chính trình duyệt Chrome nổi tiếng của công ty.

Trong thị trường trình duyệt toàn cầu, Google Chrome vẫn đang thống trị với 69,18% thị phần, riêng tại Việt Nam con số này lên tới hơn 70% . Điều này cũng không có gì khó hiểu khi Chrome được tích hợp kho tiện ích mở rộng phong phú, tốc độ tải trang nhanh, khả năng đồng bộ hóa dữ liệu trên nhiều thiết bị...

Được sử dụng bởi hàng tỷ người trên toàn cầu nhưng mới đây công ty cổ phần An ninh mạng Việt Nam đang phát đi cảnh báo về một lỗ hổng bảo mật nghiêm trọng trên trình duyệt Chrome này. Lỗ hổng này được gắn mã CVE-2020-15999 - cho phép tin tặc có thể chiếm quyền máy tính, từ đó thực thi các mã tùy ý từ xa để điều khiển và thâm nhập sâu vào máy nạn nhân. Ở thời điểm lỗ hổng này được báo cáo cho nhà cung cấp, lỗ hổng này được xếp loại Zero Day - Lỗ hổng nguy hiểm bậc cao chưa có bản vá.

Đáng chú ý hơn, lỗ hổng này được phát hiện và báo cáo bởi nhà nghiên cứu bảo mật Sergei Glazunov thuộc dự án "Google Project Zero" vào ngày 19 tháng 10, nhà cung cấp co 7 ngay đê va lô hông nay do luât khai thac lô hông đa đươc Google công bô.

Cụ thể, lỗ hổng này là một loại lỗ hổng tràn bộ đệm tồn tại trên Freetype - một thư viện phát triển phần mềm mã nguồn mở phổ biến, hỗ trợ hiển thị các phông chữ khác nhau trên trình duyệt phổ biến số 1 Việt Nam này.

Để khai thác lỗ hổng này, tin tặc sẽ truyền ảnh định dạng PNG vào libpng (thư viện của Freetype) với kích thước chiều rộng hoặc chiều cao lớn hơn 65535. Vấn đề là libpng chỉ sử dụng các giá trị 32bit, nên việc ảnh có kích thước lớn sẽ gây tràn bộ nhớ đệm.

Lợi dụng lỗi này, tin tặc có thể thực hiện các mã lệnh thực thi tùy ý từ xa để điều khiển máy tính nạn nhân và xem được các thông tin nhạy cảm. Nguy hiểm hơn nếu máy tính nạn nhân nằm trong mạng nội bộ của doanh nghiệp, đây hoàn toàn có thể trở thành cửa ngõ dẫn tin tặc xâm nhập vào hệ thống CNTT của đơn vị, gây lũng đoạn hệ thống hay ăn cắp thông tin mật.

Nhà cung cấp cho biết họ đã phát triển một bản vá khẩn cấp để giải quyết vấn đề vào ngày 20 tháng 10 với việc phát hành FreeType 2.10.4, đại diện Google Chrome cũng cho biết hãng đã cập nhật bản vá này trong phiên bản mới nhất.

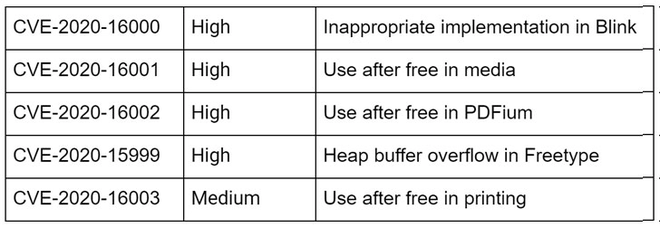

Bên cạnh lỗ hổng FreeType zero-day, Google cũng vá bốn lỗ hổng khác trong bản cập nhật Chrome mới nhất, ba trong số đó là lỗ hổng có nguy cơ cao - một lỗi triển khai không phù hợp trong Blink, lỗi trong media của Chrome và lỗi trong PDFium - và một lỗ hổng trung bình trong chức năng in của trình duyệt.

Apple trả hơn 2 tỷ đồng cho người phát hiện lỗ hổng "Sign in with Apple"  Chi tiết về lỗ hổng bảo mật trong tính năng "Sign in with Apple" đã được tiết lộ. Người báo cáo được thưởng 100.000 USD (hơn 2 tỷ đồng). Tính năng Sign in with Apple ra mắt năm 2019 Khi Apple giới thiệu "Sign in with Apple" tại hội nghị WWDC 2019, công ty gọi đây là "cách riêng tư hơn để đăng...

Chi tiết về lỗ hổng bảo mật trong tính năng "Sign in with Apple" đã được tiết lộ. Người báo cáo được thưởng 100.000 USD (hơn 2 tỷ đồng). Tính năng Sign in with Apple ra mắt năm 2019 Khi Apple giới thiệu "Sign in with Apple" tại hội nghị WWDC 2019, công ty gọi đây là "cách riêng tư hơn để đăng...

Độc lạ 'vua hài' Xuân Hinh rap, Hòa Minzy 'gây bão' triệu view04:19

Độc lạ 'vua hài' Xuân Hinh rap, Hòa Minzy 'gây bão' triệu view04:19 Vụ ngoại tình hot nhất MXH hôm nay: Bỏ 400 triệu đồng giúp chồng làm ăn, vợ mở camera phát hiện sự thật đau lòng00:57

Vụ ngoại tình hot nhất MXH hôm nay: Bỏ 400 triệu đồng giúp chồng làm ăn, vợ mở camera phát hiện sự thật đau lòng00:57 Video sốc: Chụp ảnh check in, thanh niên 20 tuổi bất ngờ bị sóng "nuốt gọn" ngay trước mắt bạn bè00:31

Video sốc: Chụp ảnh check in, thanh niên 20 tuổi bất ngờ bị sóng "nuốt gọn" ngay trước mắt bạn bè00:31 Toàn cảnh vụ fan 'Anh trai say hi' mắng nghệ sĩ tới tấp ở rạp chiếu phim02:46

Toàn cảnh vụ fan 'Anh trai say hi' mắng nghệ sĩ tới tấp ở rạp chiếu phim02:46 Vì sao Văn Toàn dễ dàng cho Hoà Minzy vay 4 tỷ nhưng lần thứ hai cô bạn thân hỏi vay tiếp thì say "No"?00:44

Vì sao Văn Toàn dễ dàng cho Hoà Minzy vay 4 tỷ nhưng lần thứ hai cô bạn thân hỏi vay tiếp thì say "No"?00:44 Người đàn ông không rời mắt khỏi Mỹ Tâm01:04

Người đàn ông không rời mắt khỏi Mỹ Tâm01:04 Nam Em khiến khán giả tức giận00:20

Nam Em khiến khán giả tức giận00:20 Về Ninh Thuận gặp ông bà ngoại bé Bắp giữa ồn ào 16,7 tỷ đồng từ thiện: "Con tôi nhỡ miệng, mong cô chú tha thứ cho nó"04:58

Về Ninh Thuận gặp ông bà ngoại bé Bắp giữa ồn ào 16,7 tỷ đồng từ thiện: "Con tôi nhỡ miệng, mong cô chú tha thứ cho nó"04:58Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Negav ám ảnh kể lại thời kỳ đen tối nhất sự nghiệp, cả đêm ôm điện thoại sợ hãi

Sao việt

10:43:25 04/03/2025

Khi thanh lịch gặp gỡ sự đẳng cấp trên những bộ suit cách điệu

Thời trang

10:28:47 04/03/2025

Nộp bao nhiêu tiền được gỡ kê biên, phong tỏa tài sản theo luật mới?

Pháp luật

10:27:45 04/03/2025

Chuẩn bị sẵn sàng cho APEC 2027 tại Phú Quốc

Tin nổi bật

10:24:22 04/03/2025

Sao Hàn 4/3: Song Hye Kyo khoe vòng eo con kiến, Lisa bị nghi hát nhép ở Oscar

Sao châu á

10:08:33 04/03/2025

Đồ uống giúp xương khớp chắc khỏe trong mùa đông

Sức khỏe

10:08:28 04/03/2025

Thần tài dẫn lối, trong 3 ngày đầu tuần (3, 4, 5/3), 3 con giáp đỉnh cao sự nghiệp, phú quý nhân đôi

Trắc nghiệm

10:06:43 04/03/2025

3 lợi ích của yoga với việc ngăn ngừa lão hóa da

Làm đẹp

09:59:22 04/03/2025

Căng nhất Oscar: Màn đọc khẩu hình "bóc" thái độ đại minh tinh khi trượt giải về tay nữ chính phim 18+ ngập cảnh nóng

Sao âu mỹ

09:51:59 04/03/2025

Tàu đổ bộ tư nhân Mỹ vừa đáp xuống mặt trăng

Lạ vui

09:46:57 04/03/2025

TikToker đầu tiên đạt 100 triệu người theo dõi

TikToker đầu tiên đạt 100 triệu người theo dõi Quảng cáo YouTube ‘dội bom’ người dùng

Quảng cáo YouTube ‘dội bom’ người dùng

Google nghiên cứu mã hóa end-to-end cho ứng dụng Messages

Google nghiên cứu mã hóa end-to-end cho ứng dụng Messages Chuyển đổi số và bảo mật đám mây trong bối cảnh đại dịch kéo dài

Chuyển đổi số và bảo mật đám mây trong bối cảnh đại dịch kéo dài Sau lần "chết hụt" 2018, hàng Xiaomi xách tay có hết cửa sống sau nghị định mới?

Sau lần "chết hụt" 2018, hàng Xiaomi xách tay có hết cửa sống sau nghị định mới? Thổ Nhĩ Kỳ phạt Google 25,6 triệu USD tiền chống độc quyền

Thổ Nhĩ Kỳ phạt Google 25,6 triệu USD tiền chống độc quyền Trung Quốc không muốn Jack Ma trở thành Mark Zuckerberg thứ hai

Trung Quốc không muốn Jack Ma trở thành Mark Zuckerberg thứ hai Windows 10, iPhone 11 Pro, Firefox và Google Chrome bị hack thành công tại một cuộc thi bảo mật ở Trung Quốc

Windows 10, iPhone 11 Pro, Firefox và Google Chrome bị hack thành công tại một cuộc thi bảo mật ở Trung Quốc Thái độ Xuân Hinh dành cho Hòa Minzy

Thái độ Xuân Hinh dành cho Hòa Minzy Tờ hóa đơn trong túi áo hé lộ bí mật động trời của chồng, cay đắng hơn cả, anh chỉ nói đúng 3 từ khi bị vạch trần

Tờ hóa đơn trong túi áo hé lộ bí mật động trời của chồng, cay đắng hơn cả, anh chỉ nói đúng 3 từ khi bị vạch trần Mẹ tôi nhập viện sau khi phát hiện con dâu mua món đồ lạ xa xỉ đặt chình ình giữa nhà

Mẹ tôi nhập viện sau khi phát hiện con dâu mua món đồ lạ xa xỉ đặt chình ình giữa nhà Nữ ca sĩ trẻ nhất được phong NSND: Giàu có, ở biệt phủ 8000m2, lấy chồng 3 sau 2 lần đổ vỡ

Nữ ca sĩ trẻ nhất được phong NSND: Giàu có, ở biệt phủ 8000m2, lấy chồng 3 sau 2 lần đổ vỡ Sau khi phát hiện "vết muỗi đốt" trên cổ chồng, tôi không ngờ lại phải ly hôn vì lý do... chồng thất tình

Sau khi phát hiện "vết muỗi đốt" trên cổ chồng, tôi không ngờ lại phải ly hôn vì lý do... chồng thất tình

Chuyện gì đang xảy ra với Thanh Sơn?

Chuyện gì đang xảy ra với Thanh Sơn? Nửa đêm nghe tiếng khóc bên phòng con rể, tôi hốt hoảng đẩy cửa vào thì thấy con gái đang quỳ trên nền nhà cầu xin chồng giải thoát

Nửa đêm nghe tiếng khóc bên phòng con rể, tôi hốt hoảng đẩy cửa vào thì thấy con gái đang quỳ trên nền nhà cầu xin chồng giải thoát Kết quả vụ tranh gia sản Từ Hy Viên: 761 tỷ tiền thừa kế chia đôi, chồng Hàn có cú "lật kèo" gây sốc

Kết quả vụ tranh gia sản Từ Hy Viên: 761 tỷ tiền thừa kế chia đôi, chồng Hàn có cú "lật kèo" gây sốc Sao Việt "huyền thoại" đóng MV của Hòa Minzy, cõi mạng dậy sóng vì các phân cảnh đắt giá từng chút một

Sao Việt "huyền thoại" đóng MV của Hòa Minzy, cõi mạng dậy sóng vì các phân cảnh đắt giá từng chút một Hòa Minzy nhắn tin Facebook cho "vua hài đất Bắc" Xuân Hinh, ngày hôm sau nhận được điều bất ngờ

Hòa Minzy nhắn tin Facebook cho "vua hài đất Bắc" Xuân Hinh, ngày hôm sau nhận được điều bất ngờ Cuộc hôn nhân ngắn nhất showbiz: Sao nữ bị chồng đánh sảy thai rồi vứt trên đường, ly dị sau 12 ngày cưới

Cuộc hôn nhân ngắn nhất showbiz: Sao nữ bị chồng đánh sảy thai rồi vứt trên đường, ly dị sau 12 ngày cưới Bắc Bling vừa ra mắt đã nhận gạch đá, Hòa Minzy nói gì?

Bắc Bling vừa ra mắt đã nhận gạch đá, Hòa Minzy nói gì?

Thấy có nhiều chim lợn, trường mua vàng mã, mời thầy về cúng!

Thấy có nhiều chim lợn, trường mua vàng mã, mời thầy về cúng!