Cảnh báo mã độc Android trộm thông tin tài chính người dùng

Các nhà nghiên cứu bảo mật đã phát hiện ra một cuộc tấn công nguy hiểm mới nhắm vào người dùng Android, thông qua trojan ngân hàng nhằm ăn cắp thông tin tài chính.

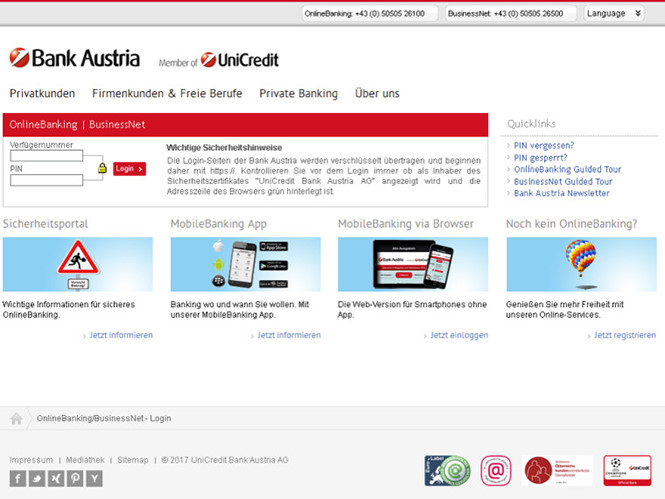

Trang web giả mạo ngân hàng Áo được tạo ra nhằm lừa đảo người dùng.ẢNH: PROOFPOINT

Theo Neowin, nghiên cứu đến từ hãng bảo mật Proofpoint cho thấy điều này liên quan đến phần mềm độc hại Marcher xuất hiện lần đầu tiên vào năm 2013 với mục tiêu nhắm vào người dùng Google Play Nga. Cuộc tấn công mới nhất nhắm tới khách hàng các ngân hàng Áo. Nó bắt đầu với một email lừa đảo có chứa liên kết rút gọn, khi bấm vào nó sẽ chuyển hướng đến một trang web giả mạo ngân hàng Áo.

Những hacker đứng sau trang web giả mạo thậm chí dành thời gian đăng ký các tên miền khác nhau có chứa “bankaustria” trong tiêu đề để thuyết phục người dùng không nghi ngờ rằng họ thực sự đang truy cập trang web hợp pháp.

Video đang HOT

Khi người nhận email nhập chi tiết ngân hàng của họ, họ sẽ được yêu cầu đăng nhập bằng địa chỉ email và số điện thoại của họ. Vào thời điểm này, sau khi thông tin đã được ghi nhận, trang web sau đó sẽ nhắc nhở người dùng cài đặt một ứng dụng di động với nội dung nhấn mạnh cần thiết để có thể tiếp tục. Vì là ứng dụng giả mạo nên nó yêu cầu người dùng cho phép cài đặt ứng dụng từ nguồn không xác định để Marcher tấn công vào hệ thống.

Ứng dụng sẽ yêu cầu người dùng cấp phép truy cập số điện thoại, đọc địa chỉ liên lạc, đọc/viết tin nhắn, sửa đổi cài đặt và nhiều tình huống khác. Sau khi cài đặt, nó sẽ bắt chước biểu tượng ngân hàng Áo. Hoạt động như một trojan ngân hàng, phần mềm độc hại cũng sẽ yêu cầu chi tiết thẻ tín dụng bất cứ khi nào người dùng mở ứng dụng như Play Store.

Dữ liệu của Proofpoint cho thấy gần 20.000 người đã bị lừa đảo và cung cấp thông tin ngân hàng của họ cho bọn tội phạm mạng. Điều này cũng xảy ra với các ngân hàng khác ở Áo.

Proofpoint cảnh báo rằng cuộc tấn công như vậy có thể mở rộng sang các môi trường di động và máy tính để bàn khác, dẫn đến số lượng mối đe dọa ngày càng tăng. Chính vì vậy, để tránh nguy cơ bị tấn công bởi mã độc, người dùng cần xem xét kỹ email mình nhận được cũng như không cho phép cài đặt ứng dụng Android từ những nguồn không xác định.

Thành Luân

Theo Thanhnien

Một loạt ứng dụng phổ biến trên Google Play nhiễm mã độc

Có ít nhất 8 ứng dụng Android với số lượt tải lên tới hàng triệu bị nhiễm mã độc Sockbot nguy hiểm.

Các nhà nghiên cứu bảo mật của Symantec đưa ra cảnh báo dành cho người dùng Android về một loại mã độc mới có tên Sockbot, cho phép kẻ tấn công tạo lưu lượng truy cập quảng cáo giả mạo. Có ít nhất 8 ứng dụng "hợp pháp và phổ biến" với số lượt tải từ 600.000 đến 2,6 triệu đã bị nhiễm.

Một ứng dụng bị nhiễm Sockbot.

Tên gọi Sockbot xuất phát từ cách hoạt động của phần mềm độc hại này. Cụ thể, nó sẽ kết nối với máy chủ lệnh và kiểm soát (C&C), mở cổng bằng cơ chế SOCKS Proxy và kết nối đến một địa chỉ IP đã được chỉ định. Một khi đã kết nối, ứng dụng trong máy lập tức nhận danh sách quảng cáo và "siêu dữ liệu liên quan" (gồm loại quảng cáo, nội dung quảng cáo, kích thước màn hình thiết bị đích...) từ máy chủ, sau đó tự động chạy mà người dùng không hề hay biết.

Các ứng dụng nhiễm Sockbot đều có chung một tính năng là cố gắng thay đổi giao diện của nhân vật trong game Minecraft: Pocket Edition. Tuy nhiên, mục đích cụ thể vẫn là dùng phần mềm độc hại để tạo doanh thu quảng cáo bất hợp pháp.

Hiện tại, các nhà nghiên cứu cho rằng Sockbot vẫn chưa ảnh hưởng lớn đến người dùng nhưng hacker có thể dễ dàng mở rộng quy mô bằng cách tận dụng các lỗ hổng cũng như cơ chế vượt phần mềm an ninh. Khi đó, nguy cơ về một cuộc tấn công từ chối dịch vụ (DDoS) hoàn toàn có thể xảy ra.

Sau khi phát hiện, Symantec đã báo với Google và công ty cũng nhanh chóng xóa 8 ứng dụng nhiễm Sockbot khỏi Play Store. Tuy vậy, có thể nhiều người đã vô tình tải về chúng và nếu ai đã làm điều này, tốt nhất nên gỡ bỏ hoặc khôi phục cài đặt gốc cho máy nếu cần.

Bảo Lâm

Theo BGR

Mã độc Android ẩn trong ứng dụng phân phối qua Google Play Store  Một phần mềm độc hại Android mới vừa được phát hiện bởi Kaspersky Lab, có thể ẩn trong ứng dụng trên Google Play Store và tắt thiết lập bảo mật của thiết bị di động. Ứng dụng độc hại mới tìm cách đánh lừa hệ thống bảo vệ của Google. ẢNH: AFP Theo Thehackernews, phần mềm độc hại mới được phát hiện ẩn...

Một phần mềm độc hại Android mới vừa được phát hiện bởi Kaspersky Lab, có thể ẩn trong ứng dụng trên Google Play Store và tắt thiết lập bảo mật của thiết bị di động. Ứng dụng độc hại mới tìm cách đánh lừa hệ thống bảo vệ của Google. ẢNH: AFP Theo Thehackernews, phần mềm độc hại mới được phát hiện ẩn...

Bí mật về quê sau 11 năm ở Hàn Quốc, chàng trai tặng bố mẹ 'món quà' bất ngờ01:26

Bí mật về quê sau 11 năm ở Hàn Quốc, chàng trai tặng bố mẹ 'món quà' bất ngờ01:26 Doãn Hải My cứ hát là hút triệu view, xuất sắc thế nào mà dân mạng tấm tắc "Đoàn Văn Hậu chọn vợ quá đỉnh"01:01

Doãn Hải My cứ hát là hút triệu view, xuất sắc thế nào mà dân mạng tấm tắc "Đoàn Văn Hậu chọn vợ quá đỉnh"01:01 MV Tết của Đen quá hot: Đạt Top 1 Trending sau hơn 1 ngày, kéo dài chuỗi kỷ lục suốt 6 năm!05:15

MV Tết của Đen quá hot: Đạt Top 1 Trending sau hơn 1 ngày, kéo dài chuỗi kỷ lục suốt 6 năm!05:15 Éo le: Vô tư nhờ người lạ chụp ảnh trên Hồ Gươm nhưng không hề nhận ra đó là 1 sao nam nổi tiếng Vbiz00:42

Éo le: Vô tư nhờ người lạ chụp ảnh trên Hồ Gươm nhưng không hề nhận ra đó là 1 sao nam nổi tiếng Vbiz00:42 Sự thật bất ngờ về clip "thầy tặng mỗi học sinh 1 triệu đồng để ăn Tết"00:38

Sự thật bất ngờ về clip "thầy tặng mỗi học sinh 1 triệu đồng để ăn Tết"00:38 "Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc05:47

"Hoàng tử" SOOBIN làm một điều khiến khán giả há hốc05:47 Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22

Soi cận căn hộ sang chảnh, "đậm mùi tiền" của Hoa hậu Đỗ Hà tại Hà Nội01:22 1 sao nam bị Lê Dương Bảo Lâm đuổi khéo khỏi thảm đỏ, lý do chuẩn đến mức không ai cãi nổi00:47

1 sao nam bị Lê Dương Bảo Lâm đuổi khéo khỏi thảm đỏ, lý do chuẩn đến mức không ai cãi nổi00:47 Dàn em vợ đeo huy chương võ thuật lên phát biểu khiến chú rể toát mồ hôi00:53

Dàn em vợ đeo huy chương võ thuật lên phát biểu khiến chú rể toát mồ hôi00:53 Năm SOOBIN nổi đình đám với hit Phía Sau Một Cô Gái, Hoa hậu Thanh Thủy mới học lớp 905:30

Năm SOOBIN nổi đình đám với hit Phía Sau Một Cô Gái, Hoa hậu Thanh Thủy mới học lớp 905:30 Negav lộ diện ở Bộ Tứ Báo Thủ, Trấn Thành khẳng định: "Những điều đã xảy ra thì không thể thay đổi"02:09

Negav lộ diện ở Bộ Tứ Báo Thủ, Trấn Thành khẳng định: "Những điều đã xảy ra thì không thể thay đổi"02:09Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Tựa game chiến thuật siêu hay trên Steam bất ngờ sale off sập sàn, giá chỉ bằng một cốc bạc xỉu

Mọt game

12:20:53 20/01/2025

Đến thăm nhà bạn học cũ, tôi "choáng toàn tập" khi nhìn thấy 3 thứ trong căn phòng vỏn vẹn 10m2

Sáng tạo

12:17:40 20/01/2025

Phụ nữ thường xuyên ăn 3 món này có thể bổ sung khí huyết, giúp da đẹp mịn hồng hào và không gây nóng trong

Ẩm thực

11:49:54 20/01/2025

Đình chỉ 3 nhân viên đường sắt chậm kéo gác chắn

Tin nổi bật

11:16:55 20/01/2025

Trải nghiệm cảm giác chân thật, sống động với bản đồ du lịch Côn Đảo

Du lịch

11:12:07 20/01/2025

Cách lựa chọn sữa rửa mặt

Làm đẹp

10:58:26 20/01/2025

Bác giúp việc về quê một tuần, vừa lên nhà chủ thì quỳ xuống, khóc lóc xin 200 triệu

Góc tâm tình

10:56:22 20/01/2025

Bàn với chồng về quê ngoại ăn Tết, anh đưa ra tin nhắn khiến tôi nổi đóa, quyết không đưa cho chồng một đồng nào nữa

Trắc nghiệm

10:47:30 20/01/2025

Triệu Lộ Tư rơi vào đường cùng

Sao châu á

10:43:18 20/01/2025

5 gợi ý đầm midi cho tuần làm việc cuối năm hoàn hảo

Thời trang

10:38:30 20/01/2025

Google Assistant có thể xác định bài hát đang phát

Google Assistant có thể xác định bài hát đang phát iPhone X là smartphone chụp ảnh đẹp nhất mọi thời đại

iPhone X là smartphone chụp ảnh đẹp nhất mọi thời đại

Google giới thiệu ứng dụng quản lý tập tin cho Android

Google giới thiệu ứng dụng quản lý tập tin cho Android Google mang tính năng Fast Pair đến nhiều thiết bị Android hơn

Google mang tính năng Fast Pair đến nhiều thiết bị Android hơn Google phát hành Chrome 62 dành cho Android

Google phát hành Chrome 62 dành cho Android Đây là 9 smartphone có pin đồ sộ nhất làng Android hiện nay

Đây là 9 smartphone có pin đồ sộ nhất làng Android hiện nay Netflix hỗ trợ chế độ 'picture-in-picture' với Android 8.1

Netflix hỗ trợ chế độ 'picture-in-picture' với Android 8.1 Cách "trảm" thông tin nhảm trên Instagram không phải ai cũng biết

Cách "trảm" thông tin nhảm trên Instagram không phải ai cũng biết Mẹ bỏ đi, bố bị tâm thần bỗng một ngày đưa về nhà đứa em "nhặt được", người con trai rơi vào khó xử - Cú ngoặt thế kỷ xảy ra!

Mẹ bỏ đi, bố bị tâm thần bỗng một ngày đưa về nhà đứa em "nhặt được", người con trai rơi vào khó xử - Cú ngoặt thế kỷ xảy ra! Thiên An âm thầm chịu nợ nần, chi tiết số dư tài khoản thật gây sốc

Thiên An âm thầm chịu nợ nần, chi tiết số dư tài khoản thật gây sốc Sao nam hot nhất lúc này: Được Trấn Thành o bế, vướng tin đồn yêu Tiểu Vy

Sao nam hot nhất lúc này: Được Trấn Thành o bế, vướng tin đồn yêu Tiểu Vy 4 tháng đen tối của Thiên An khi mang thai lần 3

4 tháng đen tối của Thiên An khi mang thai lần 3 Vụ Thiên An hé lộ mang thai 3 lần gây bùng nổ MXH: Dân mạng phẫn nộ, phía Jack có phản ứng lạ

Vụ Thiên An hé lộ mang thai 3 lần gây bùng nổ MXH: Dân mạng phẫn nộ, phía Jack có phản ứng lạ

Người đàn ông ở Hà Nội mất gần nửa tỷ đồng khi làm "số định danh" cho con

Người đàn ông ở Hà Nội mất gần nửa tỷ đồng khi làm "số định danh" cho con Một nam rapper phẫn nộ sau bài đăng của Thiên An: "Làm con người đừng ai sống như vậy"

Một nam rapper phẫn nộ sau bài đăng của Thiên An: "Làm con người đừng ai sống như vậy" Bạn học hé lộ tính cách thật của Á hậu Phương Nhi

Bạn học hé lộ tính cách thật của Á hậu Phương Nhi Bỏ nhà ra đi suốt 8 năm vì trượt đại học, ngày trở về nhìn thấy bố, nam thanh niên gào thét: "Ông không phải cha tôi!"

Bỏ nhà ra đi suốt 8 năm vì trượt đại học, ngày trở về nhìn thấy bố, nam thanh niên gào thét: "Ông không phải cha tôi!" Bắt đối tượng sát hại 4 người trong gia đình ở Phú Xuyên, đang di lý từ Vũng Tàu về Hà Nội

Bắt đối tượng sát hại 4 người trong gia đình ở Phú Xuyên, đang di lý từ Vũng Tàu về Hà Nội Chồng đại gia của Phạm Hương là ai, tại sao lại giấu kín bưng?

Chồng đại gia của Phạm Hương là ai, tại sao lại giấu kín bưng? Mẹ nuôi K-ICM tiết lộ Thiên An bị phạt 500 triệu đồng, khẳng định còn nhiều chuyện động trời liên quan đến 1 "nghệ sĩ"

Mẹ nuôi K-ICM tiết lộ Thiên An bị phạt 500 triệu đồng, khẳng định còn nhiều chuyện động trời liên quan đến 1 "nghệ sĩ" NSND Minh Hòa tuổi 61: Thích đi xe đạp, nhận mình là mẹ chồng dễ tính

NSND Minh Hòa tuổi 61: Thích đi xe đạp, nhận mình là mẹ chồng dễ tính 3 sao Hàn hạng A chung số phận hẩm hiu: Lee Min Ho giờ chỉ còn là cái tên?

3 sao Hàn hạng A chung số phận hẩm hiu: Lee Min Ho giờ chỉ còn là cái tên? 260 triệu người tức giận với nữ diễn viên "đẹp người xấu nết": Đạo đức giả còn thích lên mặt dạy đời

260 triệu người tức giận với nữ diễn viên "đẹp người xấu nết": Đạo đức giả còn thích lên mặt dạy đời Clip bà xã Cường Đô La mang xấp tiền mặt gần 300 triệu đưa tận tay cho người này, mối quan hệ gây bất ngờ

Clip bà xã Cường Đô La mang xấp tiền mặt gần 300 triệu đưa tận tay cho người này, mối quan hệ gây bất ngờ Truyền thông bóc chi tiết rùng mình Triệu Lộ Tư bị cưỡng ép trở lại giữa lúc kiệt quệ, tất cả đều vì số tiền 350 tỷ

Truyền thông bóc chi tiết rùng mình Triệu Lộ Tư bị cưỡng ép trở lại giữa lúc kiệt quệ, tất cả đều vì số tiền 350 tỷ