Cách tự bảo vệ trước extension độc hại trên trình duyệt

Vào giữa tháng 1/2014, Ars Technica đưa ra một tuyên bố khiến cả Internet phải sững sờ: các tiện ích mở rộng ( extension ) trên Chrome hoàn toàn có thể bị bán lại cho các tổ chức tội phạm nhằm cài đặt quảng cáo và thậm chí là các loại mã độc có thể thu thập các thông tin nhạy cảm của bạn.

Tiện ích mở rộng và trình duyệt

Adblock Plus, một tiện ích mở rộng được nhiều người sử dụng

Tiện ích mở rộng (extension) là một phần quan trọng của các trình duyệt web. Chúng sẽ thay đổi trải nghiệm web của bạn theo nhiều cách: một số extension thay đổi cách hiển thị của các trang web (ví dụ như tự động đổi đơn vị từ mét thành dặm và ngược lại), một số khác cho phép trình duyệt hiển thị một số loại nội dung riêng (ví dụ như Silverlight của Microsoft), một số khác gia tăng tính bảo mật (chặn mã độc quảng cáo, chặn danh sách đen)…

Điều đáng nói nhất về các extension là chúng hoàn toàn độc lập với trình duyệt được bổ trợ. Điều này có nghĩa rằng các tiện ích mở rộng cho Chrome không do Google trực tiếp quản lý và các tiện ích mở rộng cho Firefox cũng nằm ngoài sự kiểm soát của Mozilla. Các tiện ích mở rộng sẽ phải tuân thủ chính sách của Google và Mozilla, song nếu đã được phát hành và cài đặt trên trình duyệt của người dùng, chúng có thể cập nhật và lây lan mã độc tới hàng triệu máy vi tính trước khi bị phát hiện và gỡ bỏ khỏi kho tiện ích của Google và Mozilla.

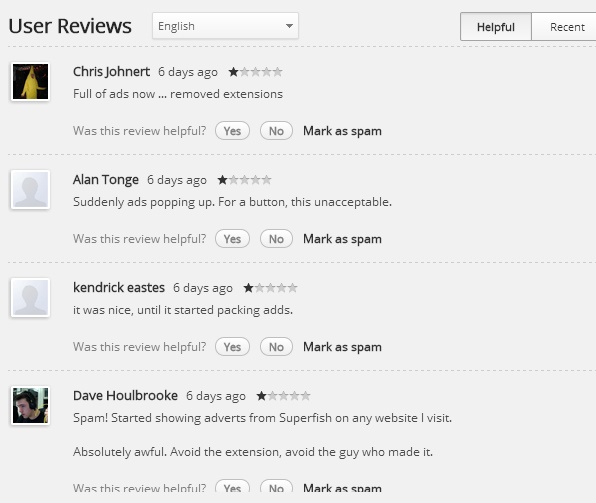

Sau khi sang tên đổi chủ, Add to Feedly tràn ngập các phản hồi báo cáo rằng tiện ích này chứa mã độc

Đây không còn là một nguy cơ tiềm ẩn trên lý thuyết mà đã trở thành hiện thực: vào tháng Một vừa qua, một nhà phát triển extension đã bán lại tiện ích “Add to Feedly” của mình cho một tài khoản Google khác. Sau đó, chủ sở hữu mới đã cập nhật Add to Feedly để cài mã độc quảng cáo (adware) và thậm chí là chuyển hướng (redirect) các đường dẫn trên trang web. Vụ việc xảy ra nằm ngoài khả năng kiểm soát của cả Google lẫn người dùng: ai có thể nghĩ rằng một bản cập nhật đối với một tiện ích mở rộng đã được Google chấp thuận đưa lên Chrome Web Store lại có thể chứa mã độc?

Vậy, các tiện ích mở rộng tiềm ẩn bao nhiêu nguy cơ? Bạn có thể làm gì để tự bảo vệ mình?

Tiện ích mở rộng quảng cáo

Có rất nhiều tiện ích mở rộng có thể chèn các mẩu quảng cáo lên trang web được hiển thị lên trình duyệt. Chúng chỉ cần lấy dữ liệu quảng cáo từ máy chủ và chèn nội dung này vào bất cứ phần nào trên trang web. Phần lớn người dùng không nhận ra lỗ hổng này, chỉ đơn giản là bởi vì họ thường bỏ qua các mẩu quảng cáo.

Mẩu quảng cáo này không có trên trang gốc. Chúng bị Add to Feedly tự ý chèn vào phần hiển thị trên trình duyệt của người dùng.

Với nhiều người, quảng cáo trên các trang web không thực sự là một vấn đề nghiêm trọng. Thực tế, nhờ có doanh thu từ quảng cáo mà các dịch vụ/trang web lớn (bao gồm cả Google, Facebook và Yahoo) mới có thể tồn tại được, và do đó những nguồn tin uy tín như How To Geek thậm chí còn khuyên người dùng không chặn quảng cáo để góp phần giúp Internet phát triển hơn.

Video đang HOT

Tuy vậy, đi kèm với quảng cáo thường là các loại cookie theo dõi người dùng. Nếu nhiều trang web cùng sử dụng cookie từ một mạng quảng cáo (ad network), mạng quảng cáo này sẽ biết được lịch sử duyệt web của bạn. Trong khi một số mạng quảng cáo như Google AdSense có thể được coi là uy tín và an toàn, các mạng quảng cáo khác có thể thực hiện nhiều hành vi xấu. Ví dụ, các mạng quảng cáo chuyên tài trợ cho các trang vi phạm bản quyền, luật pháp sẽ chẳng chịu rằng buộc nào về việc bảo vệ người dùng cả.

Nghiêm trọng hơn, ngay cả các mạng quảng cáo uy tín cũng có thể bị tấn công khiến rò rỉ thông tin người dùng.

Thông qua lịch sử duyệt web, các chuyên gia bảo mật/hacker hoàn toàn có thể đoán biết được bạn là ai. Chắc chắn lịch sử duyệt web cũng sẽ chứa nhiều thông tin mà bạn không muốn tiết lộ cho các đối tượng trên mạng. Bởi vậy, nếu thực sự muốn bảo vệ các thông tin nhạy cảm của mình, bạn sẽ cần phải hết sức cẩn trọng trong việc kiểm soát cookie.

Bạn tự “dâng” dữ liệu nhạy cảm của mình cho nhà phát triển extension?

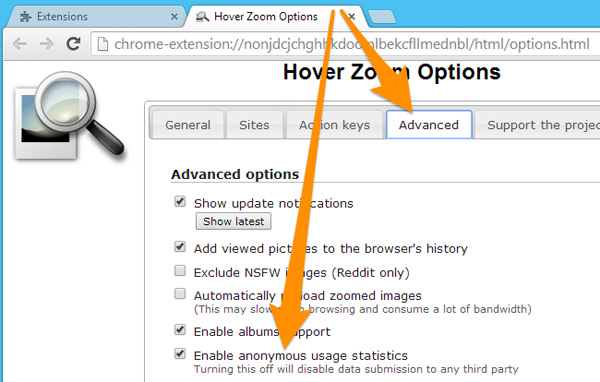

Có rất nhiều các extension thu thập thông tin người dùng. Hãy thử lấy ví dụ về HoverZoom, một extension có tới hơn 1 triệu người dùng. Trong văn bản Thỏa thuận Người dùng Cuối (EULA) của HoverZoom có đoạn:

“Hover Zoom sử dụng các số liệu sử dụng ẩn danh. Bạn có thể loại bỏ lựa chọn này trong trang lựa chọn mà không bị mất tính năng nào cả. Khi bật tính năng này, người dùng cho phép thu thập, chuyển giao và sử dụng dữ liệu sử dụng ẩn danh, bao gồm nhưng không giới hạn trong việc chuyển dữ liệu sang các bên thứ ba”.

Đây thực chất chỉ là một cách nói mĩ miều với nội dung thực sự là: “chúng tôi đang theo dõi tất cả các trang web mà bạn đã duyệt và sẽ bán dữ liệu này tới các bên thứ ba”. Hover Zoom đang theo dõi bạn và sử dụng dữ liệu này để kiếm lời. Không ai dám chắc nhà phát triển có nhiều tai tiếng của Hover Zoom có bán dữ liệu người dùng tới các đối tượng xấu hay không.

Hover Zoom ẩn thông báo thu thập dữ liệu người dùng trong văn bản EULA và giấu khá kín tùy chọn mặc định trong giao diện

Dĩ nhiên, bạn có thể tắt tùy chọn thu thập dữ liệu cá nhân của Hover Zoom, theo đúng tuyên bố trên. Nhưng, sự thật là tùy chọn này được bật theo mặc định và không phải ai cũng để ý tới tùy chọn này trên giao diện của tiện ích. Kể cả nếu có nhận ra, họ cũng chưa chắc đã thực sự hiểu “sử dụng các số liệu ẩn danh” là gì. Người dùng cũng thường bỏ qua, không đọc kĩ càng các thỏa thuận trong văn bản Thỏa thuận Người dùng Cuối (EULA) đi kèm phần mềm, thay vào đó chỉ “nhắm mắt nhấn Next” và đồng ý cho các nhà phát triển thu thập dữ liệu cá nhân.

Bởi vậy mà có hơn 1 triệu người dùng đang bị Hover Zoom theo dõi. Nhà phát triển ra Hover Zoom đã từng bị phát hiện bán cả dữ liệu nhạy cảm mà bạn gửi qua form HTML (ví dụ như tên, tuổi, nơi sống, số điện thoại mà bạn dùng để đăng ký dịch vụ) và cả dữ liệu mà bạn gõ trên máy. Nhưng, trong trường hợp này, bạn khó có thể mang Hover Zoom ra tòa. Đơn giản là vì chính bạn đã chấp thuận các điều kiện sử dụng, và chính bạn đã để bật tùy chọn thu thập dữ liệu trên Hover Zoom.

Trên Internet, không có ai thực sự “ẩn danh” cả

Và liệu dữ liệu của bạn có thực sự “ẩn danh” hay không? Ngay cả khi các nhà phát triển tiện ích không cung cấp tên tài khoản, tên thật, email hay các dữ liệu nhận diện khác, các tổ chức cá nhân vẫn có thể xác nhận được danh tính của một người nếu biết rõ người này thường truy cập vào địa chỉ web nào. Ví dụ, nếu một người thường xuyên truy cập vào địa chỉ facebook.com/nguyenvana, rất có thể đây chính là người dùng Nguyễn Văn A. Khi đã xác định được tên thật và các thông tin cá nhân khác qua Facebook, đồng thời kết hợp với các thông tin cá nhân khác thu được qua tiện ích mở rộng, hacker có rất nhiều cách để tấn công bạn cả trên mạng lẫn ngoài đời thực.

Về phần mình, Google (và cả Mozilla, Microsoft hay Opera) không có cơ sở pháp lý để đưa ra một chính sách ngăn chặn hành vi nói trên của các nhà phát triển tiện ích mở rộng. Một lần nữa, lý do là các nhà phát triển tiện ích đã thông báo về hành vi này trong văn bản EULA, và do đó lỗi không phải của Google hay Mozilla.

Tiện ích mở rộng có thể thay đổi chủ sở hữu và có thể cập nhật mã độc “ngầm”

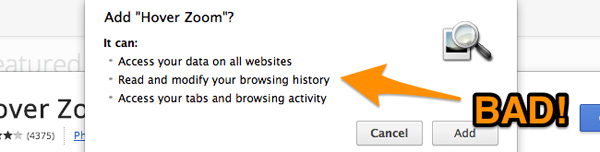

Bạn cung cấp rất nhiều quyền truy cập/sử dụng dữ liệu cho các tiện ích. Điều gì sẽ xảy ra khi chúng sang tên đổi chủ và rơi vào tay hacker/tội phạm số?

Khi bạn cài một tiện ích mở rộng, bạn chắc chắn sẽ cung cấp rất nhiều quyền truy cập/sử dụng cho tiện ích mở rộng này. Nguy hiểm hơn nữa, những nhà phát triển có ý đồ xấu hoàn toàn có thể cập nhật mã độc về các tiện ích mở rộng này.

Thực tế, bạn vẫn nên luôn đặt chế độ tự động cập nhật cho tiện ích mở rộng và các loại phần mềm khác, bởi các bản cập nhật sẽ vá các lỗ hổng bảo mật trên phần mềm. Với các bản cập nhật, các nhà phát triển extension chân chính sẽ nâng cao chất lượng sản phẩm của họ. Song, điều mà cả Google, Mozilla lẫn người dùng đều không thể kiểm soát được là khi các tiện ích mở rộng thay đổi chủ sở hữu. Do đã được cài đặt sẵn trên máy bạn, các tiện ích này đã có đủ các quyền truy cập cần thiết. Nếu chủ sở hữu mới có ý đồ xấu, chúng sẽ không gặp trở ngại nào cả.

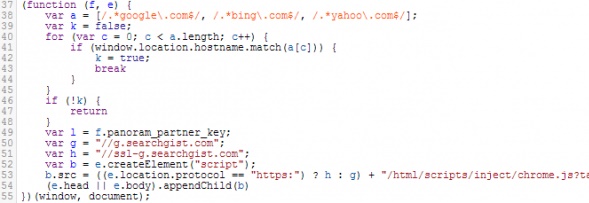

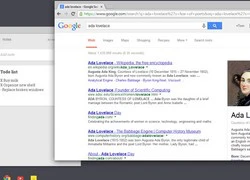

Mã nguồn chứa trong Add to Feedly (sau khi đã bị bán lại cho đối tượng xấu) sẽ đưa bạn tới một trang có tên “searchgist” mỗi lần bạn muốn truy cập vào Google hay Bing hoặc Yahoo.

Add to Feedly là ví dụ điển hình cho thấy nguy cơ này là hoàn toàn có thật. Nhà phát triển ban đầu của Add to Feedly, Amit Agarwal đã tạo ra được một sản ph ẩm thực sự chất lượng. Bạn cũng không thể trách Amit Agarwal vì đã đem bán sản phẩm của mình cho chủ sở hữu khác: xét cho cùng, đây là thành quả lao động của anh ta và không ai có thể kiểm soát được tất cả các đối tượng muốn mua phần mềm trên mạng.

Mã nguồn theo dõi được ẩn giấu bên trong tiện ích

Nguy hiểm hơn cả là các loại tiện ích mở rộng có khả năng “giấu kín” quá trình theo dõi của mình. Thực tế, rất nhiều tiện ích mở rộng được cài sẵn mã nguồn để theo dõi người dùng, nhưng các đoạn mã nguồn này chưa được kích hoạt ngay lập tức sau khi cài. Sau một khoảng thời gian, ví dụ như 7 ngày sau khi cài đặt tiện ích, chúng sẽ liên hệ với máy chủ và tự thay đổi tùy chỉnh của mình. Sau đó, các tiện ích mở rộng độc hại này sẽ tự gửi dữ liệu thống kê về quá trình sử dụng của bạn (ví dụ: thời gian bạn dành ra cho mỗi trang web, thời gian mở tab…) về máy chủ. Người dùng thông thường sẽ không thể nhận ra điều này.

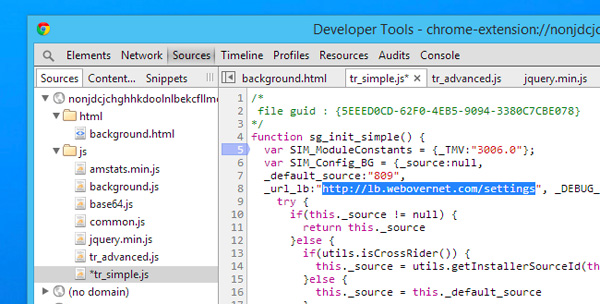

Mã nguồn cho phép Autocopy Orginal theo dõi người dùng sẽ không khởi động ngay khi bạn mới cài extension này. Thay vào đó, đoạn mã nguồn này sẽ được cập nhật qua mạng và kích hoạt sau vài ngày.

Ví dụ điển hình về extension độc hại dạng này là Autocopy Original. Các biên tập viên của How To Geek đã thử “lừa” Autocopy Original kích hoạt mã độc ẩn giấu bên trong, và ngay lập tức các dữ liệu người dùng đã được Autocopy Original gửi về các máy chủ của các dịch vụ quảng cáo mờ ám. Có khoảng 73 tiện ích mở rộng đến từ “wips.com” hoặc “wips.com partners” (đối tác của wips.com) có thể theo dõi người dùng theo cách này.

Dĩ nhiên, điều khoản sử dụng của các tiện ích này không hề đề cập tới quá trình kích hoạt code theo dõi “ngầm” này. Chúng được ẩn giấu dưới một ô checkbox nào đó trên tiện ích mở rộng, hoặc trong quá trình cài đặt. Và chỉ sau vài ngày, các nhà phát triển đã thu được một loạt các thông tin nhạy cảm của bạn.

Người dùng có thể làm gì để tránh hiểm họa từ tiện ích mở rộng?

Thực tế, việc phát hiện xem một tiện ích mở rộng có chứa mã độc quảng cáo và có theo dõi người dùng hay không đòi hỏi người dùng phải có một hiểu biết nhất định về lập trình. Điều này có nghĩa rằng nếu chỉ là một người dùng thông thường, bạn cần thực hiện nguyên tắc “Phòng còn hơn chữa”. Điều đầu tiên mà bạn cần làm là giảm thiểu số lượng extension đang sử dụng trên trình duyệt. Hãy chỉ giữ lại những tiện ích thực sự cần dùng, tránh cài đặt các extension mà bạn có thể dùng tới nhưng thực tế lại không cần thiết.

Hiện tại, How To Geek cũng đã đưa ra danh sách các extension theo dõi người dùng không công khai/hợp pháp. Hãy kiểm tra xem danh sách này có tiện ích mà bạn đang sử dụng hay không. Nếu có, hãy nhanh chóng gỡ bỏ các extension độc hại.

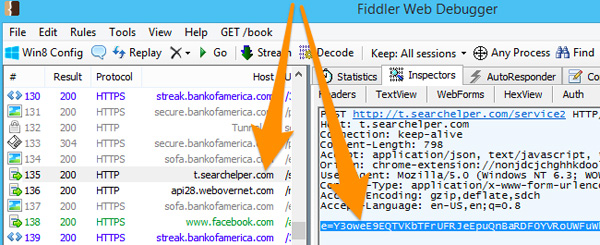

Nếu có đủ hiểu biết kỹ thuật, bạn có thể sử dụng các công cụ như Fiddler để theo dõi các liên lạc được thực hiện qua hệ thống mạng của bạn. Nếu phát hiện các địa chỉ lạ, đặc biệt là các địa chỉ thuộc về các công ty quảng cáo chuyên theo dõi người dùng, bạn sẽ biết rằng đây là một tiện ích mở rộng tiềm ẩn rất nhiều nguy cơ.

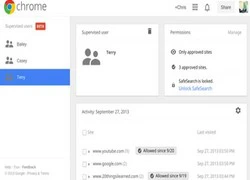

Trên giao diện quản lý tiện ích mở rộng của Chrome, hãy chọn Chế độ nhà phát triển (Developer mode). Sau đó, tìm tới trang web tương ứng trong mục Inspect views. Khi xem mã nguồn HTML của trang web này, nếu phát hiện ra 2 file tr_advanced.js và tr_simple.js, bạn sẽ biết chắc chắn rằng tiện ích mở rộng đang thực hiện theo dõi. Các nhà phát triển cũng có thể đổi tên 2 file này hoặc ẩn mã độc trong một thư viện Javascript khác, và do đó bạn cần tới Fiddler để đánh giá và theo dõi các trang web.

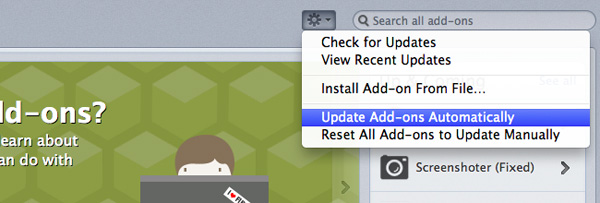

Bạn cũng có thể mở thư mục chứa dữ liệu hoạt động của Chrome và thay đổi đường dẫn tới các máy chủ theo dõi thành các địa chỉ nội bộ (ví dụ như “localhost” hoặc “127.0.0.1″). Trên Firefox, hãy bỏ chọn “Tự động cập nhật add-ons” (Update Add-ons Automatically).

Điều này không có nghĩa rằng bạn nên từ bỏ hoàn toàn việc cập nhật tiện ích mở rộng. Sau khi đã bỏ tùy chọn tự động cập nhật extension, bạn sẽ phải thường xuyên kiểm tra xem các bản cập nhật mới có an toàn hay không và cập nhật thủ công lên các phiên bản mới.

Theo VNReview

Trình duyệt Firefox có cách đồng bộ mật khẩu và bookmark giống Chrome

Dịch vụ Firefox Sync của Mozilla sẽ cho phép người dùng đồng bộ các thông tin trên bằng 1 tài khoản email (địa chỉ email và mật khẩu của email đó) tương tự như Google Chrome.

Mozilla - hãng phát triển trình duyệt mã nguồn mở nổi tiếng Firefox - mới đây vừa thay đổi phương pháp đồng bộ mật khẩu và bookmark (đánh dấu 1 website nào đó). Thay vì sử dụng mã đồng bộ khá lằng nhằng và khó nhớ như hiện nay, dịch vụ Firefox Sync của Mozilla sẽ cho phép người dùng đồng bộ các thông tin trên bằng 1 tài khoản email (địa chỉ email và mật khẩu của email đó) tương tự như Google Chrome.

Trước đây người dùng Firefox muốn đồng bộ mật khẩu và bookmark phải lưu trữ một đoạn mã được trình duyệt tự tạo ra để làm mật khẩu cho việc đồng bộ. Nếu làm mất đoạn mã này, bạn sẽ không thể truy cập vào mật khẩu, bookmark, cũng như lịch sử duyệt web của mình. Phương pháp mới sẽ giúp cho người dùng dễ dàng đồng bộ các dữ liệu trình duyệt, đồng thời tránh trường hợp dữ liệu bị mất khi ổ cứng máy tính bị hỏng.

Phiên bản mới của dịch vụ Firefox Sync này hiện đang được Mozilla thử~ nghiệm trong bản build Nightly của trình duyệt Firefox. Điều này có nghĩa là nếu bạn muốn trải nghiệm phương pháp đồng bộ mới của Mozilla, bạn phải chấp nhận cài đặt phiên bản beta của trình duyệt. Tuy nhiên, chúng ta hy vọng rằng hãng sẽ đưa tính năng mới tiện lợi này vào phiên bản Firefox chính thức trong tương lai.

Theo Mozilla, Firefox Nightly

Đi tìm trình duyệt web hoàn hảo cho Android  Cuộc chạy đua của các trình duyệt web di động. Android đang là hệ điều hành di động phổ biến nhất thế giới và duyệt web cũng là một trong những tác vụ được người dùng sử dụng nhiều nhất trên smartphone hay tablet chạy hệ điều hành này. Vậy chắc hẳn đã có lúc bạn băn khoăn không biết đâu mới là...

Cuộc chạy đua của các trình duyệt web di động. Android đang là hệ điều hành di động phổ biến nhất thế giới và duyệt web cũng là một trong những tác vụ được người dùng sử dụng nhiều nhất trên smartphone hay tablet chạy hệ điều hành này. Vậy chắc hẳn đã có lúc bạn băn khoăn không biết đâu mới là...

Tiêu điểm

Tin đang nóng

Tin mới nhất

Trung Quốc muốn thống trị 'các ngành công nghiệp tương lai' toàn cầu

Gemini cho biến hình ảnh thành video sống động có âm thanh

iPhone 17e sẽ ngang ngửa sức mạnh bản cao cấp

Những thói quen giúp bảo vệ pin smartphone Galaxy

iOS 26 xóa bỏ nỗi lo hết pin của tai nghe AirPods

Thử làm Data Analyst cùng AI trong 15 phút với 6 bước cực dễ

Ứng dụng giải pháp blockchain trong thu thập và quản lý góp ý bằng văn bản

Điều gì xảy ra nếu thay pin iPhone không chính hãng?

Samsung xác nhận những tính năng Galaxy AI được miễn phí mãi mãi

Công nghệ hỗ trợ chủ động phòng thủ an ninh mạng

Windows 11 trở thành hệ điều hành phổ biến nhất trên thế giới

Những điều không nên làm khi dùng iPhone

Có thể bạn quan tâm

Đã áp dụng Fearless Draft cho MSI 2025 nhưng Riot vẫn nhận "quả đắng"

Mọt game

Mới

Xót xa hình ảnh cuối cùng của mỹ nhân Hàn vừa đột ngột qua đời ở tuổi 31

Hậu trường phim

5 giờ trước

Tóc Tiên lên tiếng giữa lúc bị cư dân mạng tấn công

Tv show

5 giờ trước

MC Kỳ Duyên tuổi 60 sexy thái quá, ca sĩ Anh Thơ du lịch sang chảnh

Sao việt

5 giờ trước

Hình ảnh xót xa cuối cùng của nữ diễn viên qua đời vì ung thư ở tuổi 31

Sao châu á

5 giờ trước

Bạn trai nghèo nhưng rất tốt, tôi vẫn quyết bỏ để lấy chồng giàu

Góc tâm tình

6 giờ trước

Nữ giáo viên kể phút bàng hoàng khi ô tô tông 2 xe máy rồi lao xuống sông

Tin nổi bật

6 giờ trước

Người đàn ông nguy kịch vì xuất huyết "vùng bóng tối" trong hệ tiêu hóa

Sức khỏe

6 giờ trước

Báo Mỹ: Tổng thống Trump xem xét gửi tên lửa tầm xa cho Ukraine

Thế giới

6 giờ trước

Thiếu niên 14 tuổi cắt cầu dao điện nhà dân, trộm điện thoại iPhone

Pháp luật

6 giờ trước

Lenovo thâu tóm thành công Motorola

Lenovo thâu tóm thành công Motorola Mozilla ấp ủ ra mắt Launcher riêng cho Android

Mozilla ấp ủ ra mắt Launcher riêng cho Android

Internet Explorer 11 có gì hấp dẫn?

Internet Explorer 11 có gì hấp dẫn? Internet Explorer 11 vô đối về tiết kiệm pin

Internet Explorer 11 vô đối về tiết kiệm pin Làm thế nào để di chuyển các tab trong Firefox xuống dưới?

Làm thế nào để di chuyển các tab trong Firefox xuống dưới? Trò lừa đổi giao diện gây bức xúc trên Facebook

Trò lừa đổi giao diện gây bức xúc trên Facebook Điểm danh điểm mạnh của 6 trình duyệt phổ biến nhất hành tinh

Điểm danh điểm mạnh của 6 trình duyệt phổ biến nhất hành tinh Tải video, nhạc trên YouTube, Instagram, SoundCloud

Tải video, nhạc trên YouTube, Instagram, SoundCloud Google Chrome 32 trình làng

Google Chrome 32 trình làng Chrome cập nhật trên iOS với khả năng nén dữ liệu, dịch và duyệt web an toàn

Chrome cập nhật trên iOS với khả năng nén dữ liệu, dịch và duyệt web an toàn Ra mắt WADA Browser: Trình duyệt di động gọn nhẹ, đa tính năng

Ra mắt WADA Browser: Trình duyệt di động gọn nhẹ, đa tính năng Trình duyệt có tốc độ tải nhanh nhất cho "dế" Android

Trình duyệt có tốc độ tải nhanh nhất cho "dế" Android Chrome 32: "Con ngựa thành Troy" của Google

Chrome 32: "Con ngựa thành Troy" của Google Làm quen với 3 trình duyệt thú vị dành cho Windows Phone

Làm quen với 3 trình duyệt thú vị dành cho Windows Phone One UI 8 ra mắt giúp điện thoại Galaxy chạy mượt mà hơn

One UI 8 ra mắt giúp điện thoại Galaxy chạy mượt mà hơn Dấu hiệu cho thấy RAM máy tính sắp hỏng

Dấu hiệu cho thấy RAM máy tính sắp hỏng Samsung giải thích lý do chưa ra mắt smartphone gập ba

Samsung giải thích lý do chưa ra mắt smartphone gập ba Oppo Reno14 Series ghi nhận 26.000 máy bán ra sau 10 ngày ra mắt

Oppo Reno14 Series ghi nhận 26.000 máy bán ra sau 10 ngày ra mắt Chuyên gia nói về cách lừa ChatGPT lấy miễn phí mã khóa Windows

Chuyên gia nói về cách lừa ChatGPT lấy miễn phí mã khóa Windows Mã độc đánh cắp dữ liệu ẩn trong các VPN miễn phí

Mã độc đánh cắp dữ liệu ẩn trong các VPN miễn phí Điều nhiều người chưa hiểu khi sạc điện thoại trên xe hơi

Điều nhiều người chưa hiểu khi sạc điện thoại trên xe hơi Bổ sung quy định về xử lý vi phạm hành chính trên môi trường điện tử

Bổ sung quy định về xử lý vi phạm hành chính trên môi trường điện tử Robot có thể phẫu thuật tự động cho người

Robot có thể phẫu thuật tự động cho người Công cụ AI giúp hay cản trở năng suất của kỹ sư phần mềm?

Công cụ AI giúp hay cản trở năng suất của kỹ sư phần mềm? Vì sao nhiều quốc gia châu Âu cấm công cụ AI của DeepSeek?

Vì sao nhiều quốc gia châu Âu cấm công cụ AI của DeepSeek?

Diễn biến vụ bún vịt có giá 1 triệu đồng tại chợ Bến Thành

Diễn biến vụ bún vịt có giá 1 triệu đồng tại chợ Bến Thành Cặp "đũa lệch" 14 tuổi Vbiz lộ dấu hiệu bất thường: Người tuyên bố độc thân, người "mất tăm mất tích"

Cặp "đũa lệch" 14 tuổi Vbiz lộ dấu hiệu bất thường: Người tuyên bố độc thân, người "mất tăm mất tích" Ca sĩ Nguyễn Hồng Nhung bất ngờ kết hôn lần 2 với doanh nhân Trung Thành

Ca sĩ Nguyễn Hồng Nhung bất ngờ kết hôn lần 2 với doanh nhân Trung Thành Thằng Cò 'Đất phương Nam' Phùng Ngọc chia tay vợ kém 10 tuổi

Thằng Cò 'Đất phương Nam' Phùng Ngọc chia tay vợ kém 10 tuổi Phận đời 3 tài tử đóng Đường Tăng: Người sống giàu sang, người "ăn mày quá khứ"

Phận đời 3 tài tử đóng Đường Tăng: Người sống giàu sang, người "ăn mày quá khứ" Đây là lý do người dùng 'chớ dại' mua iPhone Pro

Đây là lý do người dùng 'chớ dại' mua iPhone Pro Con về quê nghỉ hè, sau 3 tuần đã hoảng loạn xin tôi trở lại thành phố

Con về quê nghỉ hè, sau 3 tuần đã hoảng loạn xin tôi trở lại thành phố

Nữ diễn viên Kang Seo Ha qua đời ở tuổi 31 vào sáng nay

Nữ diễn viên Kang Seo Ha qua đời ở tuổi 31 vào sáng nay Ngày vợ cũ cưới, tôi âm thầm đến dự, nhìn thấy chú rể, tôi lén mừng một chiếc thẻ 300 triệu, hôm sau nhận lại điều bất ngờ

Ngày vợ cũ cưới, tôi âm thầm đến dự, nhìn thấy chú rể, tôi lén mừng một chiếc thẻ 300 triệu, hôm sau nhận lại điều bất ngờ Chi Pu, Quốc Trường nổi bật cùng dàn sao dự đám cưới của Đạt G - Cindy Lư

Chi Pu, Quốc Trường nổi bật cùng dàn sao dự đám cưới của Đạt G - Cindy Lư Cụ ông 76 tuổi lên cơn co giật ngay giữa "cuộc yêu": Người phụ nữ 44 tuổi đi cùng vào phòng khách sạn tiết lộ điều gây sốc

Cụ ông 76 tuổi lên cơn co giật ngay giữa "cuộc yêu": Người phụ nữ 44 tuổi đi cùng vào phòng khách sạn tiết lộ điều gây sốc Mẹ bỉm nhận trợ cấp thai sản 285 triệu đồng, đọc bình luận càng choáng

Mẹ bỉm nhận trợ cấp thai sản 285 triệu đồng, đọc bình luận càng choáng

Nữ nghệ sĩ đình đám phải rời showbiz vì clip chấn động, U50 lẻ bóng, không con cái ở xứ người

Nữ nghệ sĩ đình đám phải rời showbiz vì clip chấn động, U50 lẻ bóng, không con cái ở xứ người Cựu cán bộ TAND tối cao nhận 2 thùng carton chứa 20 tỉ để lừa 'chạy án'

Cựu cán bộ TAND tối cao nhận 2 thùng carton chứa 20 tỉ để lừa 'chạy án' Định ly hôn chồng đến với trai trẻ, tôi ê chề khi người tình nói một câu

Định ly hôn chồng đến với trai trẻ, tôi ê chề khi người tình nói một câu