Cách bảo vệ máy tính trước tấn công Thunderspy

Thunderspy là một kỹ thuật tấn công bảo mật vào thiết bị phần cứng và bài viết sẽ hướng dẫn mẹo chống lại nó.

Thunderbolt là giao diện thương hiệu phần cứng được phát triển bởi Intel, hoạt động như một giao diện giữa máy tính và các thiết bị bên ngoài. Hiện nay nhiều công ty sử dụng Thunderbolt để kết nối với nhiều loại thiết bị khác nhau, nhưng theo nghiên cứu tại Đại học Công nghệ Eindhoven, bảo mật đằng sau Thunderbolt có thể bị phá vỡ bằng cách sử dụng một kỹ thuật – Thunderspy.

Kỹ thuật này thực hiện tấn công bằng cách âm thầm cho phép kẻ tấn công truy cập chức năng truy cập bộ nhớ trực tiếp (DMA) để gây nguy hại cho các thiết bị. Sự nguy hiểm ở cách tấn công này là không để lại dấu vết và cũng không thực thi bất cứ phần mềm độc hại nào. Nó có thể bỏ qua các bước kiểm tra bảo mật tốt nhất và khóa máy tính nạn nhân. Vì vậy, ngay cả khi máy tính có các tính năng bảo mật như Secure Boot, BIOS mạnh và mật khẩu tài khoản hệ điều hành và kích hoạt mã hóa toàn bộ đĩa cứng, Thunderspy vẫn sẽ bỏ qua mọi thứ.

Một số cách bảo vệ máy tính trước Thunderspy

1. Secured-core PC protections

Video đang HOT

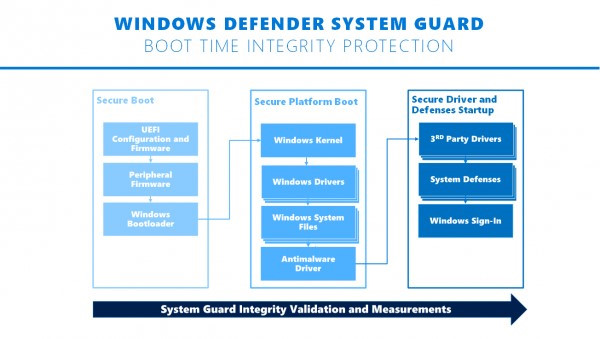

Windows Security của Microsoft có cung cấp tính năng Windows Defender System Guard và bảo mật dựa trên ảo hóa. Tuy nhiên, bạn cần một thiết bị sử dụng công nghệ Secured-core PCs. Công nghệ này sử dụng bảo mật phần cứng gốc trong CPU hiện đại để khởi động hệ thống vào trạng thái tin cậy. Nó giúp giảm thiểu thực hiện nỗ lực tấn công bởi phần mềm độc hại ở cấp độ firmware.

Vì vậy không nên vô hiệu hóa chương trình Windows Security mặc định của hệ thống để có thể duy trì sự bảo vệ.

Tính năng Windows Defender System Guard của Windows Security

2. Kernel DMA protection

Được giới thiệu trong Windows 10 phiên bản 1803, tính năng bảo vệ Kernel DMA giúp chặn các thiết bị ngoại khỏi các cuộc tấn công Direct Memory Access (DMA) bằng các thiết bị cắm trực tiếp PCI như Thunderbolt.

Điều đó có nghĩa là nếu ai đó cố gắng sao chép phần mềm Thunderbolt độc hại vào máy, nó sẽ bị chặn lại ở cổng Thunderbolt. Tuy nhiên tính năng này không hiệu quả khi tin tặc có tài khoản và mật khẩu đăng nhập Windows.

Lỗ hổng Thunderbolt cho phép tin tặc đánh cắp dữ liệu trong '5 phút'

Sử dụng một kỹ thuật tương đối đơn giản có tên là Thunderspy, một người nào đó tiếp cận được máy tính có thể lấy dữ liệu một cách dễ dàng chỉ trong năm phút với một tuốc nơ vít và ổ cứng di động.

Ảnh minh họa. (Nguồn: Shutterstock)

Tin tặc có thể đánh cắp dữ liệu từ các máy tính cá nhân (PC) hoặc máy tính Linux được trang bị cổng kết nối Thunderbolt, ngay cả khi máy tính đã khóa và mã hóa dữ liệu.

Trang Wired dẫn kết quả nghiên cứu của nhà nghiên cứu bảo mật Bjorn Ruytenberg cho biết sử dụng một kỹ thuật tương đối đơn giản có tên là Thunderspy, một người nào đó tiếp cận được máy tính có thể lấy dữ liệu của người dùng một cách dễ dàng chỉ trong năm phút với một tuốcnơvít và ổ cứng di động.

Thunderbolt cung cấp tốc độ truyền cực nhanh bằng cách cho các thiết bị truy cập trực tiếp vào bộ nhớ PC, song nó cũng tạo ra một số lỗ hổng. Các nhà nghiên cứu trước đây nghĩ rằng những điểm yếu đó (được đặt tên là Thunderclap), có thể được giảm thiểu bằng cách không cho phép truy cập vào các thiết bị không tin cậy hoặc vô hiệu hóa hoàn toàn Thunderbolt nhưng cho phép truy cập DisplayPort và USB-C.

Tuy nhiên, phương pháp tấn công mà chuyên gia Ruytenberg mới phát hiện, có thể vượt qua tất cả những cài đặt đó bằng cách thay đổi firmware điều khiển cổng Thunderbolt, cho phép mọi thiết bị truy cập. Hơn nữa, cách hack này không để lại dấu vết, vì vậy người dùng sẽ không bao giờ biết PC của họ bị thay đổi.

Chuyên gia Ruytenberg khuyến cáo người dùng máy tính có cổng Thunderbolt chỉ kết nối với các thiết bị ngoại vi cá nhân; không bao giờ cho ai mượn máy tính và tránh để hệ thống máy tính không có giám sát trong khi bật nguồn, ngay cả khi màn hình bị khóa; tránh để các thiết bị ngoại vi Thunderbolt không được giám sát; đảm bảo an ninh phù hợp khi lưu trữ hệ thống dữ liệu và mọi thiết bị Thunderbolt, bao gồm màn hình hỗ trợ Thunderbolt; xem xét sử dụng "chế độ ngủ đông" (hibernation) (tạm dừng truy cập vào ổ đĩa) hoặc tắt nguồn hoàn toàn hệ thống. Cụ thể, tránh sử dụng "chế độ ngủ" (sleep) (tạm dừng truy cập vào RAM).

Theo Ruytenberg, các máy tính Apple chạy macOS không bị ảnh hưởng bởi lỗ hổng trừ khi người dùng chạy Boot Camp.

Chuyên gia Ruytenberg đã báo cho Intel và Apple về lỗ hổng trên./.

Microsoft đã đúng - Kết nối Thunderbolt có một lỗ hổng không thể vá, có thể ảnh hưởng đến hàng triệu máy tính  Dựa vào lỗ hổng trên cổng Thunderbolt, hacker chỉ mất 5 phút để xâm nhập vào dữ liệu trên máy tính của nạn nhân. Theo một nhà nghiên cứu bảo mật tại Đại học Công nghệ Eindhoven, Bjrn Ruytenberg, các lỗ hổng mới phát hiện trong chuẩn kết nối Thunderbolt có thể cho phép hacker truy cập vào dữ liệu người dùng trong...

Dựa vào lỗ hổng trên cổng Thunderbolt, hacker chỉ mất 5 phút để xâm nhập vào dữ liệu trên máy tính của nạn nhân. Theo một nhà nghiên cứu bảo mật tại Đại học Công nghệ Eindhoven, Bjrn Ruytenberg, các lỗ hổng mới phát hiện trong chuẩn kết nối Thunderbolt có thể cho phép hacker truy cập vào dữ liệu người dùng trong...

Toàn cảnh vụ fan 'Anh trai say hi' mắng nghệ sĩ tới tấp ở rạp chiếu phim02:46

Toàn cảnh vụ fan 'Anh trai say hi' mắng nghệ sĩ tới tấp ở rạp chiếu phim02:46 Vụ ngoại tình có 1-0-2 ở Cà Mau: Chồng bắt quả tang vợ, kiểm tra điện thoại mới ngã ngửa với số "tiểu tam"05:41

Vụ ngoại tình có 1-0-2 ở Cà Mau: Chồng bắt quả tang vợ, kiểm tra điện thoại mới ngã ngửa với số "tiểu tam"05:41 Nam Em khiến khán giả tức giận00:20

Nam Em khiến khán giả tức giận00:20 Kinh hoàng clip bình gas mini trên bàn lẩu bất ngờ phát nổ, cảnh tượng sau đó khiến nhiều người bủn rủn chân tay00:12

Kinh hoàng clip bình gas mini trên bàn lẩu bất ngờ phát nổ, cảnh tượng sau đó khiến nhiều người bủn rủn chân tay00:12 Từ những bức tranh Đông Hồ đến MV Bắc Bling của Hòa Minzy: Cuốn "sách mẫu" trong việc khai thác yếu tố văn hóa dân tộc vào âm nhạc!04:19

Từ những bức tranh Đông Hồ đến MV Bắc Bling của Hòa Minzy: Cuốn "sách mẫu" trong việc khai thác yếu tố văn hóa dân tộc vào âm nhạc!04:19 Bé gái bất ngờ rơi xuống sông khi đang đi học về, diễn biến sau đó khiến dân mạng bủn rủn chân tay00:35

Bé gái bất ngờ rơi xuống sông khi đang đi học về, diễn biến sau đó khiến dân mạng bủn rủn chân tay00:35 Clip ô tô lao vào nhà dân, tông bay một phụ nữ đang ngồi xem điện thoại00:22

Clip ô tô lao vào nhà dân, tông bay một phụ nữ đang ngồi xem điện thoại00:22 NSND Phạm Phương Thảo làm lễ ăn hỏi ở tuổi 43 với bạn trai doanh nhân05:07

NSND Phạm Phương Thảo làm lễ ăn hỏi ở tuổi 43 với bạn trai doanh nhân05:07 Báo Mỹ: Ông Trump "khó chịu" vì trang phục của ông Zelensky01:28

Báo Mỹ: Ông Trump "khó chịu" vì trang phục của ông Zelensky01:28 Shipper đỏ mặt nghe thấy âm thanh nhạy cảm khi gọi điện giao trà sữa, sau 3 cuộc gọi anh chàng tuyên bố: Đem đi biếu cô đồng nát!02:18

Shipper đỏ mặt nghe thấy âm thanh nhạy cảm khi gọi điện giao trà sữa, sau 3 cuộc gọi anh chàng tuyên bố: Đem đi biếu cô đồng nát!02:18 Cặp phim giả tình thật Vbiz rục rịch kết hôn, đàng gái có hành động trốn tránh khi bị dí trên sóng trực tiếp00:39

Cặp phim giả tình thật Vbiz rục rịch kết hôn, đàng gái có hành động trốn tránh khi bị dí trên sóng trực tiếp00:39Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Mặc đẹp và thoải mái suốt mùa hè với áo sơ mi dáng rộng

Thời trang

10:47:15 06/03/2025

Phụ nữ tiểu đường cần có chế độ sinh hoạt và ăn uống như thế nào?

Sức khỏe

10:44:19 06/03/2025

Vợ Xuân Son khoe nhan sắc cực phẩm, lên đồ sexy cùng chồng đi nhận giải, nhìn xuống chân chàng cầu thủ mà thương

Sao thể thao

10:37:15 06/03/2025

Mua ô tô cho bạn trai xong thì phát hiện bị "cắm sừng", cô gái có màn trả thù khiến cả phố náo loạn

Netizen

10:35:00 06/03/2025

Cuộc hôn nhân ngọt ngào của hoa hậu đẹp nhất Hong Kong và chồng đại gia

Sao châu á

10:29:59 06/03/2025

Nghệ sĩ Vân Dung: "Tôi nghĩ do mình xấu nên được mời đóng phim kinh dị"

Hậu trường phim

10:24:14 06/03/2025

Đang xét xử lưu động nhóm "thổi giá" đất đến 30 tỷ đồng/m2 tại Sóc Sơn

Pháp luật

10:19:37 06/03/2025

Vén màn "chiêu trò" của Xuân Hinh

Nhạc việt

10:19:31 06/03/2025

Người phụ nữ nặng 357kg, béo đến mức phải đối mặt nguy cơ nằm liệt giường cả đời gây kinh ngạc vì diện mạo hiện tại

Lạ vui

10:15:53 06/03/2025

Collagen có trong thực phẩm nào nhiều nhất?

Làm đẹp

10:12:13 06/03/2025

Facebook xây tuyến cáp quang biển bao trọn châu Phi

Facebook xây tuyến cáp quang biển bao trọn châu Phi Tin tặc nhắm vào các siêu máy tính châu Âu nghiên cứu dịch Covid-19

Tin tặc nhắm vào các siêu máy tính châu Âu nghiên cứu dịch Covid-19

6 lưu ý bảo vệ đôi mắt và thị lực cho trẻ khi học trực tuyến tại nhà

6 lưu ý bảo vệ đôi mắt và thị lực cho trẻ khi học trực tuyến tại nhà Sau 20 năm, máy tính Windows lại xuất hiện 'sự cố thiên niên kỷ'

Sau 20 năm, máy tính Windows lại xuất hiện 'sự cố thiên niên kỷ' Không chỉ riêng con người, Coronavirus còn "tấn công" cả máy tính nữa

Không chỉ riêng con người, Coronavirus còn "tấn công" cả máy tính nữa Microsoft khuyên người dùng khi bị tấn công đòi tiền chuộc: Đừng dại đưa tiền cho hacker!

Microsoft khuyên người dùng khi bị tấn công đòi tiền chuộc: Đừng dại đưa tiền cho hacker! Sử dụng máy tính đã lâu nhưng bạn có biết BIOS và UEFI là gì chưa?

Sử dụng máy tính đã lâu nhưng bạn có biết BIOS và UEFI là gì chưa? Kho lưu trữ GitHub riêng tư của Microsoft bị tấn công

Kho lưu trữ GitHub riêng tư của Microsoft bị tấn công

Cuối cùng Từ Hy Viên đã có thể an nghỉ!

Cuối cùng Từ Hy Viên đã có thể an nghỉ! 'Món quà' trước thềm 8/3 của người chồng phương xa khiến gia đình trên bờ vực tan vỡ

'Món quà' trước thềm 8/3 của người chồng phương xa khiến gia đình trên bờ vực tan vỡ Nhóm "thổi giá" đất đến 30 tỷ đồng/m2 tại Sóc Sơn hôm nay bị xử lưu động

Nhóm "thổi giá" đất đến 30 tỷ đồng/m2 tại Sóc Sơn hôm nay bị xử lưu động "Á hậu bị Samsung ruồng bỏ" tuyên bố khó tin về chồng cũ tài phiệt, netizen ngỡ ngàng: "Cô có tỉnh táo không?"

"Á hậu bị Samsung ruồng bỏ" tuyên bố khó tin về chồng cũ tài phiệt, netizen ngỡ ngàng: "Cô có tỉnh táo không?" Yêu người từng yêu chị gái, tôi bị cả gia đình phản đối

Yêu người từng yêu chị gái, tôi bị cả gia đình phản đối Công an xuất hiện tại Thanh Bình An Lạc Viên sau vụ tố ép mua hũ tro cốt giá cao

Công an xuất hiện tại Thanh Bình An Lạc Viên sau vụ tố ép mua hũ tro cốt giá cao Lý giải "Bắc Bling" gây sốt toàn cầu: Khi ca sĩ là sứ giả du lịch

Lý giải "Bắc Bling" gây sốt toàn cầu: Khi ca sĩ là sứ giả du lịch Tiêu chí sáp nhập các tỉnh thành theo Kết luận 127 của Bộ Chính trị

Tiêu chí sáp nhập các tỉnh thành theo Kết luận 127 của Bộ Chính trị Cục trưởng Xuân Bắc nói gì về Hòa Minzy mà gây bão mạng?

Cục trưởng Xuân Bắc nói gì về Hòa Minzy mà gây bão mạng? Hòa Minzy công khai tin nhắn với NSƯT Xuân Hinh

Hòa Minzy công khai tin nhắn với NSƯT Xuân Hinh Không chỉ riêng Văn Toàn, Hoà Minzy còn vay tiền Đoàn Văn Hậu, thân cỡ nào mà mượn tiền tỷ ngon ơ?

Không chỉ riêng Văn Toàn, Hoà Minzy còn vay tiền Đoàn Văn Hậu, thân cỡ nào mà mượn tiền tỷ ngon ơ? Học sinh giỏi quốc gia môn hóa điều chế ma túy được giảm án

Học sinh giỏi quốc gia môn hóa điều chế ma túy được giảm án Đạo diễn nói về chi tiết tranh luận của nghệ sĩ Xuân Hinh trong 'Bắc Bling'

Đạo diễn nói về chi tiết tranh luận của nghệ sĩ Xuân Hinh trong 'Bắc Bling' Bắt quả tang vợ đi nhà nghỉ với nhân tình ở Sơn La, anh chồng nói 1 câu khiến tất cả những người đang đánh ghen đều dừng tay

Bắt quả tang vợ đi nhà nghỉ với nhân tình ở Sơn La, anh chồng nói 1 câu khiến tất cả những người đang đánh ghen đều dừng tay Chuyện gì đang xảy ra với Quán quân hot nhất Gương Mặt Thân Quen?

Chuyện gì đang xảy ra với Quán quân hot nhất Gương Mặt Thân Quen?