Các nước sở hữu lực lượng hacker nguy hiểm nhất thế giới

Thuật ngữ “những mối nguy hiểm cao thường trực” (Advanced Persistent Threat) hay APT, được dùng để chỉ kiểu tấn công mạng máy tính một cách dai dẳng và có chủ đích vào một thực thể. Không giống những nhóm hacker thông thường, vốn tấn công mục tiêu chỉ vì thú vui, kiếm tiền hay phá hoại, APT thường được hỗ trợ bởi chính phủ của một nướ c nào đó nhằm mục đích đánh cắp bí mật từ một chính phủ nước khác.

Các hacker hay sử dụng các lỗ hỗng bảo mật thường được gọi là “zero day” để xâm nhập vào hệ thống của mục tiêu. “Zero day” là một thuật ngữ để chỉ những lỗ hổng chưa được công bố hoặc chưa được khắc phục. Do đó, Khi lợi dụng những lỗ hổng này, hacker và bọn tội phạm mạng có thể xâm nhập được vào hệ thống máy tính của các doanh nghiệp, tập đoàn để đánh cắp hay thay đổi dữ liệu.

Hiện nay có cả một thị trường chợ đen giao dịch, mua bán lỗ hổng Zero-day hết sức đông vui, nhộn nhịp trên mạng Internet. Tuổi thọ trung bình của một lỗ hổng zero-day là 348 ngày trước khi nó được phát hiện ra hoặc vá lại, nhiều lỗ hổng thậm chí còn sống “thọ” hơn thế. Bọn tội phạm mạng sẵn sàng trả khoản tiền rất lớn để mua lại các lỗ hổng zero-day.

Việc phát hiện được ai đang hỗ trợ hoạt động APT là điều vô cùng khó khăn do hacker hoàn toàn có thể che giấu được địa chỉ IP và máy chủ proxy mà chúng sử dụng. Ví dụ một đội quân hacker hùng hậu tại Triều Tiên tấn công vào máy tính của chính phủ Hàn Quốc hoàn toàn có thể làm mọi người tin rằng, chúng đang ở Nhật Bản hay Mỹ để thực hiện hanh động của mình.

Theo các nghiên cứu của những công ty an ninh mạng lớn nhất thế giới như Mandiant, Crowdstrike, Kaspersky Labs, Symantec…. 4 quốc gia có lực lượng hacker hùng hậu để thực hiện các vụ tấn công ATP là Trung Quốc, Mỹ, Nga và Iran.

Trung Quốc

Một điều rõ ràng rằng, Trung Quốc đang đứng đầu thế giới với hơn 50 nhóm hacker tinh nhuệ, chuyên “đánh thuê” theo yêu cầu của các tổ chức hoặc chính phủ.

Nổi tiếng nhất trong các nhóm APT ở Trung Quốc là “Comment Crew”.

Hãng an ninh mạng Mandiant đã công bố một tài liệu dài 60 trang vào năm 2013 chứng minh Comment Crew có liên quan đến vụ tấn công Coca Cola, RSA hoặc các cơ sở vật chất của chính phủ Mỹ.

Video đang HOT

Comment Crew thỉnh thoảng còn được gọi với một vài các tên khác như Comment Panda hay APT1 hay thậm chí còn có tin đồn đây là một nhóm thuộc biên chế quân đội Trung Quốc có tên “PLA Đơn vị 61398″. Đương nhiên, Trung Quốc luôn phủ nhận mọi sự liên quan.

Một vài nhóm hacker khác đáng chú ý của Trung Quốc có thể kể đến như like Naikon, Shell Crew và Toxic Panda. Tất cả các nhóm này chấp nhận đánh cắp mọi thứ từ chính quyền Mỹ, các tập đoàn tài chính, năng lượng lớn trên thế giới.

Mỹ

Quốc gia thứ 2 phải kể đến đó chính là Mỹ.

Như những gì mà cựu điệp viên tình báo Mỹ Edward Snowden từng tiết lộ, khả năng tấn công mạng của Mỹ thuộc tầm giỏi nhất thế giới. Ngoài sử dụng biện pháp thậm nhập từ xa, một trong những cách mà Mỹ hay làm đó chính là bí mật cài đặt một thiết bị đặc biệt vào các phần cứng máy tính để thu thập thông tin.

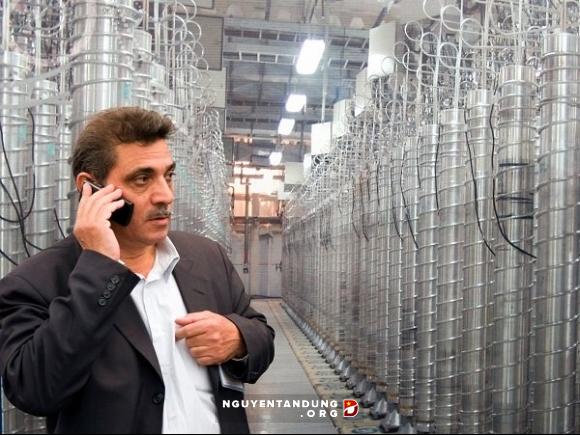

Vụ việc nổi tiếng nhất của Mỹ đó chính là tung virus Stuxnet tấn công hệ thống điều khiển các máy ly tâm trong chương trình hạt nhân của Iran hồi năm 2010. Loại virus máy tính này được phát triển từ chính quyền tổng thống Bush, nhưng lại được tăng cường hoạt động bởi chính quyền tổng thống Obama. Nó đã làm đình trệ hoạt động của các cơ sở hạt nhân Iran chỉ bằng một dòng lệnh máy tính.

Iran

Kể từ sau vụ việc bị Mỹ tấn công bằng virus Stuxnet, Iran đã bắt đầu đầu tư nhiều hơn vào phát triển khả năng tự vệ cũng như tấn công mạng. Đến nay, nước này có thể được coi là quốc gia có quân đội hacker lớn thứ 4 thế giới.

Bên cạnh tấn công vào các định chế tài chính lớn của Mỹ, khoảng một vài năm trước, nhóm hacker của Iran có tên “Shamoon” cũng đã phá hủy hoàn toàn 35.000 máy tính của tập đoàn dầu lửa quốc doanh Ả-Rập Saudi – Armaco.

“Họ lớn lên rất nhanh trong một vài năm qua. Iran nhận ra rằng, họ không bao giờ có một hạm đội hải quân hay phi đội không quân lớn mạnh tầm cỡ của Mỹ nên họ đầu tư rất nhiều vào quân đội hacker”, giám đốc của công ty an ninh mạng TrustedSec, ông David Kenedy nói với tờ Tech Insider.

Nga

Một trong những “tay chơi” khác trong lĩnh vực này còn phải kể đến Nga với hàng loạt nhóm hacker có khả năng thực hiện APT như “Sandworm”, “Cozy Bear” hay “Turla Group” và nổi tiếng nhất là “Sofacy”.

Từ năm 2011, nhiều hacker Nga đã tung ra các phần mềm độc hại, ví dụ như phần mềm Black Energy. Hay mới vào tháng 6, nhóm Sofacy được cho là đã gửi một loạt email lừa đảo đến hòm thư của chính phủ Mỹ hay châu Âu. Các email này thường có mồi nhử là các đường link liên quan hoặc các phần mềm độc hại ẩn trong các tập tin đính kèm.

Các nhóm hacker cũng đã tạo ra một số tên miền giả cho các sự kiện quốc tại Anh, bao gồm cả Counter Terror Expo để thu thập thông tin về người tham dự. Với sự giúp đỡ của các công cụ nêu trên, hacker có thể đã đạt được quyền truy cập vào tập tin hệ thống và ăn cắp các tài nguyên mạng.

Theo Dân Việt

Hàn Quốc đào tạo 'chiến binh bàn phím' đối phó Triều Tiên

Những học viên bí mật được đào tạo 7 năm để trở thành "chiến binh bàn phím" phục vụ trong quân đội Hàn Quốc nhằm đối phó với Triều Tiên trên mặt trận không gian mạng.

Những học viên nói trên được đào tạo tại đại học Hàn Quốc ở thủ đô Seoul, và người ngoài hoàn toàn không được biết về danh tính những người theo học, theo Reuters ngày 20.6.

Chương trình giảng dạy phòng thủ mạng được Bộ Quốc phòng Hàn Quốc tài trợ. Học viên được đào tạo để trở thành những "chiến binh bàn phím". Họ được miễn học phí suốt thời gian học nhưng phải cam kết làm việc 7 năm trong đơn vị phụ trách chiến tranh mạng trong quân đội.

Mỗi năm chỉ 30 người được tuyển vào học tại Đại học Hàn Quốc để trở thành "chiến binh bàn phím"Reuters

Theo Reuters, chương trình này bắt đầu từ năm 2011 và một năm sau tiếp nhận những học viên đầu tiên. Mỗi năm chỉ có 30 học viên được chọn vào học khóa học này, và phần lớn là nam giới. Để được theo học, mỗi thí sinh phải trải qua 3 ngày phỏng vấn, trong đó có các bài thi thể chất, với sự tham dự của các sĩ quan quân đội cùng giáo sư của trường. Ngoài được miễn học phí, trường còn hỗ trợ học viên 500.000 won mỗi tháng (tương đương 427 USD) tiền chi phí sinh hoạt.

Các học viên sẽ được học các môn bao gồm tấn công mạng, toán học, luật, mật mã, trong đó học viên phải dàn dựng các cuộc tấn công mạng hoặc phòng thủ như xâm nhập và phá mã, sử dụng chương trình giả lập của các công ty an ninh mạng.

Các học viên theo học chương trình này đều không được tiết lộ danh tính Reuters

Một học viên 21 tuổi đang tham gia khóa học trên nói với Reuters: "Đây không phải là một gánh nặng mà là một phần để tôi xây dựng sự nghiệp. Trở thành một chiến binh mạng có nghĩa là cống hiến hết mình để phục vụ đất nước".

Chương trình này được thiết kế nhằm giúp Hàn Quốc đối phó với chiến tranh mạng, đặc biệt là với Triều Tiên. Giáo sư Jeong Ik-rae, người giảng dạy trong khóa học này cho biết đội quân trên mặt trận mạng của Triều Tiên đông hơn nhiều so với lực lượng khoảng 500 người của Hàn Quốc. Mặc dù vậy, ông Jeong tin rằng Hàn Quốc có số lượng chiến binh mạng ít nhưng tài năng và được đào tạo cẩn thận thì có thể đánh bại được phía Triều Tiên.

Trên thực tế, Hàn Quốc cho rằng Triều Tiên có đội quân mạng hùng mạnh và đã đứng sau nhiều vụ tấn công mạng trong những năm gần đây. Theo ước tính của Hàn Quốc, đến năm 2015 đội quân mạng của Triều Tiên có khoảng 6.000 người, và Hàn Quốc phải tăng cường lực lượng để đối phó với những nguy cơ từ phía Bình Nhưỡng.

Theo Thanh Niên

NATO công nhận không gian mạng là mặt trận tác chiến mới  NATO đã chính thức công nhận không gian mạng cũng là một mặt trận; và các trận chiến hiện đại không chỉ diễn ra trên biển, trên đất liền hay trên không mà còn trên mạng máy tính. Các nước NATO vẫn đang bàn bạc có nên sử dụng vũ khí trên mạng để ngăn chặn hoặc phá huỷ hệ thống vũ khí...

NATO đã chính thức công nhận không gian mạng cũng là một mặt trận; và các trận chiến hiện đại không chỉ diễn ra trên biển, trên đất liền hay trên không mà còn trên mạng máy tính. Các nước NATO vẫn đang bàn bạc có nên sử dụng vũ khí trên mạng để ngăn chặn hoặc phá huỷ hệ thống vũ khí...

Video: Sóng thần tấn công quần đảo Kuril của Nga01:22

Video: Sóng thần tấn công quần đảo Kuril của Nga01:22 Sóng thần cao 1,5 m đổ bộ Hawaii01:57

Sóng thần cao 1,5 m đổ bộ Hawaii01:57 Trung Quốc: Tiệm vàng bị lũ cuốn, người dân đổ xô tìm 20kg vàng dưới bùn00:57

Trung Quốc: Tiệm vàng bị lũ cuốn, người dân đổ xô tìm 20kg vàng dưới bùn00:57 Trái đất đã nghiêng 80 cm, điều lẽ ra không nên xảy ra09:50

Trái đất đã nghiêng 80 cm, điều lẽ ra không nên xảy ra09:50 Quan chức Trung Quốc lên tiếng về sự tái sinh của Đạt Lai Lạt Ma08:16

Quan chức Trung Quốc lên tiếng về sự tái sinh của Đạt Lai Lạt Ma08:16 Người dân vội vã sơ tán sau cảnh báo sóng thần ở Nga, Nhật Bản00:31

Người dân vội vã sơ tán sau cảnh báo sóng thần ở Nga, Nhật Bản00:31 Thanh niên ngã từ độ cao 4,5m, xe máy không người lái vẫn lao vun vút00:35

Thanh niên ngã từ độ cao 4,5m, xe máy không người lái vẫn lao vun vút00:35 Tàu Đài Loan và tàu Trung Quốc đối đầu căng thẳng 22 giờ ở Biển Đông?00:47

Tàu Đài Loan và tàu Trung Quốc đối đầu căng thẳng 22 giờ ở Biển Đông?00:47 Sóng thần xuất hiện ở Nhật Bản, chuyên gia cảnh báo đợt sau mạnh hơn01:36

Sóng thần xuất hiện ở Nhật Bản, chuyên gia cảnh báo đợt sau mạnh hơn01:36 Bà Harris đưa ra bình luận sốc về nền chính trị Mỹ08:34

Bà Harris đưa ra bình luận sốc về nền chính trị Mỹ08:34 Xu hướng nuôi sư tử làm thú cưng gây tranh cãi ở Thái Lan08:40

Xu hướng nuôi sư tử làm thú cưng gây tranh cãi ở Thái Lan08:40Tiêu điểm

Tin đang nóng

Tin mới nhất

Bước chuyển quan trọng trong các cuộc không chiến giữa Nga và Ukraine

Tổng thống Trump 'dội gáo nước lạnh' vào lý do của Tổng thống Zelensky về trao đổi lãnh thổ

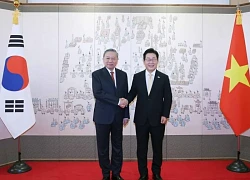

Chuyến thăm Hàn Quốc của Tổng Bí thư Tô Lâm thu hút sự chú ý của truyền thông quốc tế

Quyền Thủ tướng Thái Lan nói về tin đồn Thủ tướng Paetongtarn xin từ chức

Nhà điều hành Wikipedia thua kiện

Nga tuyên bố quyết bảo vệ huyết mạch Kaliningrad

Núi lửa Nga phun khói bụi cao 9km sau động đất 8,8 độ

Nvidia vừa có thỏa thuận lịch sử với Chính phủ Mỹ

Vì sao ông Trump chọn Alaska để tổ chức hội nghị thượng đỉnh với ông Putin?

Nga - Ukraine dựng bức tường vô hình chống bầy đàn UAV

Động thái của Mật vụ Mỹ tại Alaska trước cuộc gặp của lãnh đạo Nga - Mỹ

Nhiều đại học Mỹ có nguy cơ cắt giảm hỗ trợ tài chính sinh viên

Có thể bạn quan tâm

8 thực phẩm giàu protein, nam giới trên 50 tuổi nên ăn mỗi tuần

Sức khỏe

3 phút trước

Nhìn Angelababy tàn tạ, khổ đến độ phải quảng cáo đồ ăn lề đường, Huỳnh Hiểu Minh có thấy xấu hổ không?

Sao châu á

4 phút trước

Sao nữ bị chê lôi thôi nhất giới giải trí

Hậu trường phim

12 phút trước

Đàng gái 43 tuổi đến show hẹn hò, thú nhận chuyện nhậu nhẹt, chửi bới bạn trai

Tv show

32 phút trước

Hết thời đắt khách, xe sang Mercedes-AMG G 63 mới cứng hạ giá 1,8 tỷ bằng xe cũ

Ôtô

32 phút trước

Cơ hội nào cho Rosé (BlackPink) tại giải Grammy 2026?

Nhạc quốc tế

33 phút trước

Cắm 5 thứ này vào cổng USB để khai thác tối đa sức mạnh điện thoại Samsung

Thế giới số

33 phút trước

Bài học đắt giá: Tôi đưa hết lương hưu cho con trai, đến khi đòi lại thì bị ra 'điều kiện'

Góc tâm tình

41 phút trước

Nghệ sĩ Nguyễn Sơn: 40 năm đi diễn vì một khán giả đặc biệt

Sao việt

6 giờ trước

Chồng cũ hé lộ góc khuất hôn nhân với minh tinh Halle Berry

Sao âu mỹ

6 giờ trước

Malaysia tính học Indonesia mạnh tay chống đánh bắt trộm

Malaysia tính học Indonesia mạnh tay chống đánh bắt trộm Quan chức trại giam Trung Quốc dẫn gái mại dâm phục vụ phạm nhân

Quan chức trại giam Trung Quốc dẫn gái mại dâm phục vụ phạm nhân

Tổng thống Obama tuyên bố sẽ đánh bại Trung Quốc trên không gian mạng

Tổng thống Obama tuyên bố sẽ đánh bại Trung Quốc trên không gian mạng Lũ quét làm chết nhiều người tại Trung Quốc

Lũ quét làm chết nhiều người tại Trung Quốc

Ứng viên tổng thống Colombia qua đời sau vụ ám sát

Ứng viên tổng thống Colombia qua đời sau vụ ám sát Mỹ tuyên bố ngừng viện trợ cho Ukraine

Mỹ tuyên bố ngừng viện trợ cho Ukraine Hơn 15.000 người ở Trùng Khánh (Trung Quốc) phải sơ tán do mưa lớn

Hơn 15.000 người ở Trùng Khánh (Trung Quốc) phải sơ tán do mưa lớn

Xe chở đoàn du khách Việt Nam đâm vào 2 ô tô khi xuống dốc ở Malaysia

Xe chở đoàn du khách Việt Nam đâm vào 2 ô tô khi xuống dốc ở Malaysia Mỹ lột xác hỏa thần HIMARS: "Mưa" rocket áp đảo chiến trường

Mỹ lột xác hỏa thần HIMARS: "Mưa" rocket áp đảo chiến trường Nhìn Subeo tuổi 15 để hiểu rằng doanh nhân Quốc Cường và Hồ Ngọc Hà chính là mẫu "bố mẹ hậu ly hôn" văn minh nhất nhì showbiz

Nhìn Subeo tuổi 15 để hiểu rằng doanh nhân Quốc Cường và Hồ Ngọc Hà chính là mẫu "bố mẹ hậu ly hôn" văn minh nhất nhì showbiz Giật mình với hình ảnh của chồng Ngô Thanh Vân sau khi nhập hội bố bỉm

Giật mình với hình ảnh của chồng Ngô Thanh Vân sau khi nhập hội bố bỉm Bị chê "nhăn nheo như bà già", nhưng Kim Tae Hee còn có trong tay 1 điều khiến ai cũng phải ghen tỵ!

Bị chê "nhăn nheo như bà già", nhưng Kim Tae Hee còn có trong tay 1 điều khiến ai cũng phải ghen tỵ! Nhà sản xuất Anh Trai - Em Xinh Say Hi có động thái pháp lý với Starbucks

Nhà sản xuất Anh Trai - Em Xinh Say Hi có động thái pháp lý với Starbucks Ốc Thanh Vân nói gì về số tiền Mai Phương để lại cho con gái sau khi qua đời?

Ốc Thanh Vân nói gì về số tiền Mai Phương để lại cho con gái sau khi qua đời? Phản cảm hành động Ngân 98 để loạt khán giả đụng chạm vòng 1 khi đi biểu diễn

Phản cảm hành động Ngân 98 để loạt khán giả đụng chạm vòng 1 khi đi biểu diễn Sốc nhất lúc này: Cặp "trai tồi - tiểu tam bị ghét đến không thể ngóc đầu" nghi tái hợp, cả MXH thi nhau ném đá

Sốc nhất lúc này: Cặp "trai tồi - tiểu tam bị ghét đến không thể ngóc đầu" nghi tái hợp, cả MXH thi nhau ném đá

Showbiz chao đảo vụ nam diễn viên bị vợ bỏ vì cặp kè "tiểu tam" vị thành niên, rồi lên núi sống chung với 3 sao nữ

Showbiz chao đảo vụ nam diễn viên bị vợ bỏ vì cặp kè "tiểu tam" vị thành niên, rồi lên núi sống chung với 3 sao nữ Lời kể của người tìm thấy thi thể thanh niên mất tích trên núi Hoàng Ngưu Sơn

Lời kể của người tìm thấy thi thể thanh niên mất tích trên núi Hoàng Ngưu Sơn Tình cờ gặp lại chị dâu cũ trong bệnh viện, tôi ngớ người vì không ngờ chị lại giàu có, trẻ đẹp đến vậy

Tình cờ gặp lại chị dâu cũ trong bệnh viện, tôi ngớ người vì không ngờ chị lại giàu có, trẻ đẹp đến vậy

Danh tính và loạt ảnh đời thường của nữ chiến sĩ công an nhập vai "gơn phố" náo loạn Hồ Gươm

Danh tính và loạt ảnh đời thường của nữ chiến sĩ công an nhập vai "gơn phố" náo loạn Hồ Gươm

Màn công bố kết quả bị đồn "xào phiếu" gây bức xúc Em Xinh Say Hi được lên sóng thế nào?

Màn công bố kết quả bị đồn "xào phiếu" gây bức xúc Em Xinh Say Hi được lên sóng thế nào? Đại hội "bóc phốt" khai màn: Tình cũ hot girl tố Huỳnh Hiểu Minh bạo lực, có sở thích quái gở khi yêu?

Đại hội "bóc phốt" khai màn: Tình cũ hot girl tố Huỳnh Hiểu Minh bạo lực, có sở thích quái gở khi yêu? Kẻ hành hung phụ nữ ở chung cư Sky Central tiếp tục đe dọa giết nạn nhân

Kẻ hành hung phụ nữ ở chung cư Sky Central tiếp tục đe dọa giết nạn nhân Anh rể rủ đầu tư cùng, tôi hớn hở góp vốn nhưng 3 tháng sau mẹ gọi cả nhà họp khẩn

Anh rể rủ đầu tư cùng, tôi hớn hở góp vốn nhưng 3 tháng sau mẹ gọi cả nhà họp khẩn