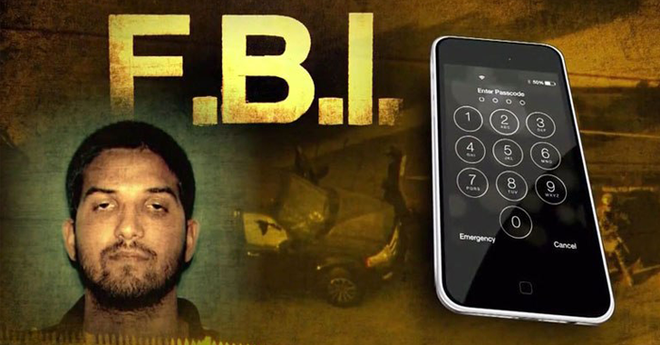

Bí ẩn về công ty giúp FBI bẻ khóa iPhone đã có lời giải

Sau 5 năm, danh tính công ty bí ẩn giúp FBI mở khóa chiếc iPhone của tên khủng bố đã có lời giải.

Để điều tra vụ nổ súng khiến 14 người chết tại San Bernardino vào năm 2015, FBI muốn mở khóa chiếc iPhone của một tên khủng bố, tuy nhiên, Apple đã từ chối và kéo theo một cuộc chiến pháp lý xung quanh yêu cầu này. Vụ kiện này chỉ kết thúc sau khi một công ty bí ẩn đã giúp FBI mở khóa chiếc iPhone này mà không cần Apple giúp đỡ. Vào thời điểm đó, nhiều nghi ngờ đổ dồn về một công ty danh tiếng của Israel, hãng Cellebrite, vốn thường xuyên giúp mở khóa các thiết bị mã hóa.

Nhưng mới đây các báo cáo của tờ Washington Post và Motherboard cho biết, hóa ra một công ty ít tên tuổi của Úc mới là hãng đứng sau thành tích này. Đó là hãng Azimuth Security, với văn phòng tại Sydney, với tuyên bố trên website rằng họ là nơi chuyên cung cấp các dịch vụ kỹ thuật “tốt nhất trong ngành” cho khách hàng. Và họ đã chứng minh được lời hứa của mình.

Với iOS 9 trên chiếc iPhone của nghi phạm, thiết bị sẽ tự động xóa sạch dữ liệu sau một số lần đoán sai mật khẩu truy cập, nhưng theo báo cáo của Washington Post, các kỹ thuật viên của Azimuth đã tìm ra cách tránh né lớp bảo mật này để đoán mật khẩu thiết bị bao nhiêu lần tùy ý mà không bị xóa dữ liệu.

Một trong các nhân viên của Azimuth, anh David Wang, đã tìm ra cách khai thác một lỗ hổng trong module phần mềm của Mozilla được Apple dùng để cấp phép cho các phụ kiện kết nối qua cổng Lightning trên iPhone. Thông qua lỗ hổng này, kết hợp với một lỗ hổng bị khai thác khác, các nhân viên của Azimuth giành được quyền kiểm soát đối với CPU trong iPhone để có thể ghi đè phần mềm nhằm cho phép thử mật khẩu nhiều lần mà không cần bị xóa dữ liệu.

Chuỗi phần mềm tấn công và khai thác này được các hacker này đặt tên là “Condor”. Để đảm bảo mức độ tin cậy của phương pháp này, các nhân viên Azimuth còn phải đặt mua hàng chục iPhone 5C – giống với loại tên khủng bố sử dụng – để thử nghiệm trước khi tiến hành trên điện thoại của tên khủng bố.

Video đang HOT

Việc giúp FBI mở khóa chiếc iPhone của tên khủng bố đã mang lại cho Azimuth số tiền thưởng 900.000 USD.

Chiếc iPhone 5C của tên khủng bố và vụ việc làm đau đầu FBI một thời

Tuy nhiên, việc mở khóa chiếc iPhone này lại không giúp gì nhiều cho việc điều tra. FBI từng hy vọng rằng trong chiếc iPhone đó sẽ chứa các thông tin về liên hệ giữa những tay súng này với lực lượng khủng bố nước ngoài nhưng hóa ra chẳng có thông tin nào về điều này.

Một điều thú vị là sau đó Apple đã tìm cách tuyển dụng David Wang, một trong những người đóng góp chính cho nỗ lực bẻ khóa iPhone nói trên. Tuy nhiên, Wang từ chối và vào năm 2017, anh đồng sáng lập nên Corellium, một công ty phát triển các “iPhone ảo” giúp các nhà nghiên cứu bảo mật có thể chạy thử các phần mềm của mình trên iOS mà không cần phải mua thiết bị mới – một lần nữa đối đầu với Apple.

Năm 2019, Apple khởi kiện Corellium vì vi phạm bản quyền. Chính trong vụ kiện này, Apple đã tiết lộ thông tin về việc Wang và Azimuth đã giúp FBI bẻ khóa chiếc iPhone nói trên. Tháng 12 năm ngoái, một thẩm phán đã đứng về phía Corellium với phán quyết rằng sản phẩm của họ không vi phạm bản quyền của Apple bởi vì chúng chỉ giúp tìm lỗ hổng bảo mật, không ảnh hưởng đến doanh số iPhone.

Tuy nhiên, Apple vẫn không buông tha Corellium khi tố cáo các công cụ của công ty này giúp vượt qua một cách bất hợp pháp các phương pháp bảo mật của Quả Táo. Vụ kiện này sẽ được xét xử vào mùa hè năm nay.

FBI bẻ khóa iPhone, đọc tin nhắn Signal của nghi phạm

Ứng dụng Signal và điện thoại iPhone luôn được đánh giá cao nhờ tính bảo mật, thế nhưng tài liệu tòa án do Forbes thu thập cho thấy chính phủ vẫn tìm ra cách đọc tin nhắn Signal trên iPhone bị khóa màn hình.

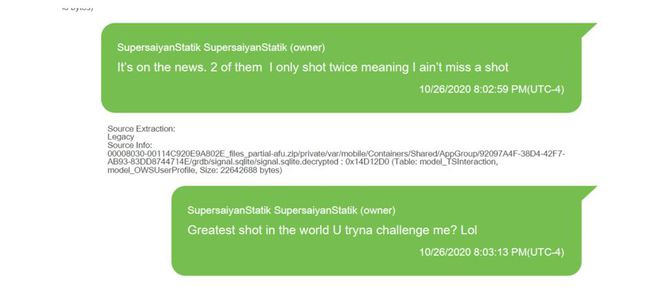

Tin nhắn Signal giữa các nghi phạm

Tài liệu được Bộ Tư pháp đệ trình lên tòa án có ảnh chụp màn hình tin nhắn Signal của những nghi phạm bị cáo buộc buôn súng trái phép tại New York (Mỹ). Không dừng lại ở việc mua bán vũ khí, chúng còn dùng Signal để thảo luận âm mưu giết người.

Dữ liệu giữa hai đoạn tin nhắn chứng tỏ Cục Điều tra Liên bang Mỹ (FBI) đã mở khóa và trích xuất điện thoại ở chế độ AFU (After First Unlock, sau lần mở khóa đầu tiên). Khi người dùng khởi động lại iPhone và nhập mật mã, thiết bị sẽ bước vào chế độ AFU. iPhone trong trạng thái này dễ bị trích xuất dữ liệu vì các khóa mã hóa còn được lưu trong bộ nhớ. Các hacker có thể lợi dụng lỗ hổng bảo mật tương tự để mở khóa dữ liệu cá nhân bên trong thiết bị.

FBI sở hữu công cụ có thể đọc tin nhắn Signal trên điện thoại đã khóa màn hình

Chiếc iPhone của nghi phạm có thể là iPhone 11 (bất kể Pro hay Max) hoặc iPhone SE thế hệ hai. Hiện vẫn chưa rõ cảnh sát có khả năng truy cập dữ liệu trên iPhone 12 hay các đời iOS mới nhất hay không. Apple từ chối bình luận về vấn đề này với Forbes .

Đại diện Signal cho biết: "Nếu ai đó sở hữu thiết bị và khai thác lỗ hổng chưa được vá của Apple, Google để vượt qua màn hình khóa trên Android hoặc iOS, họ có thể tương tác với thiết bị như chủ sở hữu. Phải luôn cập nhật thiết bị và tạo mật mã khóa màn hình đủ mạnh để bảo vệ thông tin trong trường hợp điện thoại bị đánh cắp".

Theo Forbes , FBI có thể mở khóa iPhone của nghi phạm bằng công cụ GrayKey hoặc Cellebrite UFED. GrayKey là công cụ bẻ khóa của công ty khởi nghiệp Grayshift có trụ sở tại Atlanta (Mỹ). Các cơ quan thực thi pháp luật Mỹ đã chi hàng trăm nghìn USD mua hộp công cụ của Grayshift. Trong một đoạn ghi âm bị tuồn ra ngoài năm 2019, CEO Grayshift David Miles khẳng định công nghệ của công ty ông có thể lấy "gần như mọi thứ" từ một chiếc iPhone ở chế độ AFU.

Vladimir Katalov - người sáng lập công ty ElcomSoft tin rằng GrayKey là công cụ được sử dụng trong vụ án kể trên. Vladimir Katalov nhận định: "Công cụ này dùng một số phương pháp tiếp cận tiên tiến để khai thác lỗ hổng phần cứng".

Bên cạnh đó, công ty Cellebrite chuyên cung cấp công nghệ điều tra cũng đã phục vụ cơ quan thực thi pháp luật Mỹ và các cơ quan cảnh sát toàn cầu từ lâu. Tháng 12 năm ngoái, Cellebrite tuyên bố đã vượt qua mã hóa của Signal nhờ phát triển các kỹ thuật tiên tiến nhất. Phía Signal cho rằng Cellebrite chỉ đơn thuần "phân tích cú pháp Signal trên thiết bị Android không bị khóa". Công ty viết trên blog: "Đây là tình huống khi một người cầm chiếc điện thoại đã mở khóa và chỉ cần bật ứng dụng là đọc được tin nhắn". Moxie Marlinspike - đồng sáng lập Signal cho rằng những gì Cellebrite tuyên bố đã phơi bày sự "nghiệp dư" của họ.

Khi được Forbes liên lạc, đại diện Cellebrite cho biết: "Các cơ quan thực thi pháp luật nhận thấy những ứng dụng tin nhắn mã hóa như Signal được tội phạm sử dụng ngày càng nhiều, chúng giao tiếp, thực hiện những giao dịch bất hợp pháp và muốn tránh khỏi tầm mắt của chính phủ". Dù vậy, chính sách công ty không cho phép bình luận về khách hàng, thế nên việc FBI dùng công cụ của Grayshift hay Cellebrite để trích xuất dữ liệu vẫn là một câu hỏi lớn.

WhatsApp sắp ngừng hỗ trợ loạt thiết bị cũ  WhatsApp sắp kết thúc hỗ trợ dịch vụ cho nhiều loại thiết bị kể từ ngày 1.1.2021, với phần lớn chúng đã không còn sử dụng vào thời điểm này. WhatsApp sẽ không hoạt động trên nhiều thiết bị cũ từ ngày 1.1.2021 Theo SlashGear , nếu có một trong những thiết bị di động cũ hơn trong danh sách nhưng vẫn dự...

WhatsApp sắp kết thúc hỗ trợ dịch vụ cho nhiều loại thiết bị kể từ ngày 1.1.2021, với phần lớn chúng đã không còn sử dụng vào thời điểm này. WhatsApp sẽ không hoạt động trên nhiều thiết bị cũ từ ngày 1.1.2021 Theo SlashGear , nếu có một trong những thiết bị di động cũ hơn trong danh sách nhưng vẫn dự...

Nữ ca sĩ từng phải bán nhà bán xe làm MV: Từ xếp hạng 36 nay "chễm chệ" ngôi vương top 1 trending toàn cầu04:19

Nữ ca sĩ từng phải bán nhà bán xe làm MV: Từ xếp hạng 36 nay "chễm chệ" ngôi vương top 1 trending toàn cầu04:19 Tạm giữ 6 nghi can liên quan vụ nam sinh bị nhóm người đánh đến nứt sọ01:11

Tạm giữ 6 nghi can liên quan vụ nam sinh bị nhóm người đánh đến nứt sọ01:11 Bùng nổ MXH: Thủ tướng Singapore đăng video cùng Thủ tướng Phạm Minh Chính lên TikTok, chèn nhạc Bắc Bling remix00:18

Bùng nổ MXH: Thủ tướng Singapore đăng video cùng Thủ tướng Phạm Minh Chính lên TikTok, chèn nhạc Bắc Bling remix00:18 Phút nghẹt thở giải cứu bé gái 9 tuổi bị khống chế bằng dao trên mái nhà00:24

Phút nghẹt thở giải cứu bé gái 9 tuổi bị khống chế bằng dao trên mái nhà00:24 Video: Cận cảnh cú xoay 360 độ của máy bay tiêm kích trên bầu trời TP.HCM, biểu cảm của phi công gây sốt00:45

Video: Cận cảnh cú xoay 360 độ của máy bay tiêm kích trên bầu trời TP.HCM, biểu cảm của phi công gây sốt00:45 Cô dâu rơi tõm xuống nước khi đi qua cầu khỉ, chú rể nhất quyết không nhảy xuống cứu: 14 triệu người hóng cái kết01:30

Cô dâu rơi tõm xuống nước khi đi qua cầu khỉ, chú rể nhất quyết không nhảy xuống cứu: 14 triệu người hóng cái kết01:30 Nam ca sĩ Việt bỏ chạy khi gặp động đất tại Thái Lan, sợ hãi đến mức chỉ lấy đúng 1 món đồ không giống ai!00:20

Nam ca sĩ Việt bỏ chạy khi gặp động đất tại Thái Lan, sợ hãi đến mức chỉ lấy đúng 1 món đồ không giống ai!00:20 Dàn sao Việt hoang mang vì động đất: Bùi Công Nam kinh hoàng tháo chạy, cảnh tượng rung lắc bên trong nhà 1 sao nữ gây sợ hãi00:24

Dàn sao Việt hoang mang vì động đất: Bùi Công Nam kinh hoàng tháo chạy, cảnh tượng rung lắc bên trong nhà 1 sao nữ gây sợ hãi00:24 Người phụ nữ ở Quy Nhơn bị vợ chồng hàng xóm vác chổi lao sang tận nhà hành hung: Nghe lý do càng gây bức xúc04:01

Người phụ nữ ở Quy Nhơn bị vợ chồng hàng xóm vác chổi lao sang tận nhà hành hung: Nghe lý do càng gây bức xúc04:01 Clip thanh niên sinh năm 2001 "thông chốt", tông gãy xương sườn Đại úy Công an ở Thái Bình00:30

Clip thanh niên sinh năm 2001 "thông chốt", tông gãy xương sườn Đại úy Công an ở Thái Bình00:30 Thất thứ 3 của Quý Bình: 1 sao nữ đều đặn tới viếng, bật khóc ôm chầm lấy vợ của nam diễn viên01:18

Thất thứ 3 của Quý Bình: 1 sao nữ đều đặn tới viếng, bật khóc ôm chầm lấy vợ của nam diễn viên01:18Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Cuộc sống làm bố bỉm sữa của nghệ sỹ Quang Minh ở tuổi 66

Sao việt

7 phút trước

4 món đồ tưởng tầm thường nhưng dùng rồi thì mê đắm, tôi sẵn lòng mua đi mua lại 1000 lần

Sáng tạo

39 phút trước

Hàn Quốc: Cháy rừng bùng phát trở lại trong đêm

Thế giới

45 phút trước

Cái kết cho những bộ phim dùng chiêu trò 'PR bẩn'

Hậu trường phim

1 giờ trước

Phát hiện Sulli cố tự tử sau ồn ào đóng cảnh nóng với Kim Soo Hyun

Sao châu á

1 giờ trước

Những con giáp chẳng thiết tha gì yêu đương, cứ hễ nhắc đến chuyện cưới xin là "lặn" mất tăm hơi

Trắc nghiệm

1 giờ trước

4 món ăn sang chảnh khiến bạn ngỡ ngàng vì quá ngon với một thực phẩm bình dân - quả chuối

Ẩm thực

2 giờ trước

ViruSs tung timeline "tà lưa" với Pháo và Ngọc Kem, nhờ ChatGPT ra định nghĩa thế nào là hẹn hò nhưng chưa yêu

Netizen

2 giờ trước

Kroos 'trở lại' Real Madrid

Sao thể thao

3 giờ trước

Phát hiện thành phố ngầm khổng lồ bên dưới kim tự tháp Giza của Ai Cập

Lạ vui

3 giờ trước

Vingroup công bố chương trình đào tạo Kỹ sư AI khóa 2

Vingroup công bố chương trình đào tạo Kỹ sư AI khóa 2 Nửa triệu smartphone Huawei dính mã độc Joker

Nửa triệu smartphone Huawei dính mã độc Joker

Apple bị tòa án Mỹ xử thua kiện bản quyền, phải trả 503 triệu USD

Apple bị tòa án Mỹ xử thua kiện bản quyền, phải trả 503 triệu USD Apple âm thầm giấu phím điều khiển bí mật trên iPhone mà có thể bạn không hề biết đến

Apple âm thầm giấu phím điều khiển bí mật trên iPhone mà có thể bạn không hề biết đến Tại sao lại có 2 màn hình khác nhau hiện lên mỗi khi iPhone có cuộc gọi?

Tại sao lại có 2 màn hình khác nhau hiện lên mỗi khi iPhone có cuộc gọi? Vốn hoá Apple 'bốc hơi' 450 tỷ USD vì iPhone gây thất vọng

Vốn hoá Apple 'bốc hơi' 450 tỷ USD vì iPhone gây thất vọng 'Thành phố iPhone' ô nhiễm vì sản xuất iPhone 12

'Thành phố iPhone' ô nhiễm vì sản xuất iPhone 12 Apple có gần 200 tỷ USD tiền mặt

Apple có gần 200 tỷ USD tiền mặt Vợ Quý Bình vừa lau bàn thờ cho chồng vừa nghẹn ngào tâm sự: "Em vẫn như xưa, cắm hoa xấu hoắc"

Vợ Quý Bình vừa lau bàn thờ cho chồng vừa nghẹn ngào tâm sự: "Em vẫn như xưa, cắm hoa xấu hoắc" ViruSs cùng làm 1 hành động với cả Pháo - Ngọc Kem và Emma, có bằng chứng rõ ràng không thể cãi nổi

ViruSs cùng làm 1 hành động với cả Pháo - Ngọc Kem và Emma, có bằng chứng rõ ràng không thể cãi nổi Lộ tin nhắn nghi Kim Soo Hyun cũng lái xe trong tình trạng say rượu?

Lộ tin nhắn nghi Kim Soo Hyun cũng lái xe trong tình trạng say rượu? Kiến thức chống "tối cổ" cho những ai đi ngủ sớm: "Nhô" là gì mà MXH rần rần đăng tải?

Kiến thức chống "tối cổ" cho những ai đi ngủ sớm: "Nhô" là gì mà MXH rần rần đăng tải? Dàn sao Vbiz phản ứng căng vụ ViruSs, 1 người đẹp nói 2 chữ khiến dân mạng dậy sóng

Dàn sao Vbiz phản ứng căng vụ ViruSs, 1 người đẹp nói 2 chữ khiến dân mạng dậy sóng 4 nhân vật '"trên trời rơi xuống" thêm dầu vào lửa giữa scandal rối như bòng bong của Kim Soo Hyun

4 nhân vật '"trên trời rơi xuống" thêm dầu vào lửa giữa scandal rối như bòng bong của Kim Soo Hyun Cẩm Ly: Nhiều người phản đối, nói Minh Vy hại tôi khi cho hát dân ca

Cẩm Ly: Nhiều người phản đối, nói Minh Vy hại tôi khi cho hát dân ca Tâm thư day dứt của Kim Sae Ron và bi kịch của ngôi sao không thể yên nghỉ

Tâm thư day dứt của Kim Sae Ron và bi kịch của ngôi sao không thể yên nghỉ "Em bé thiên niên kỷ" của Trung Quốc đột tử ở tuổi 25

"Em bé thiên niên kỷ" của Trung Quốc đột tử ở tuổi 25 Kim Soo Hyun bị phạt 3300 tỷ vì bê bối với Kim Sae Ron, khiến cả 1 đế chế bị đuổi khỏi Hàn Quốc?

Kim Soo Hyun bị phạt 3300 tỷ vì bê bối với Kim Sae Ron, khiến cả 1 đế chế bị đuổi khỏi Hàn Quốc? Động đất xảy ra, phú bà sống ở tầng 36 Landmark 81 mặc luôn đồ ngủ chạy xuống, không quên xách theo túi hiệu

Động đất xảy ra, phú bà sống ở tầng 36 Landmark 81 mặc luôn đồ ngủ chạy xuống, không quên xách theo túi hiệu Đại nhạc hội quy tụ dàn Anh Trai khủng bị hoãn vì ế vé

Đại nhạc hội quy tụ dàn Anh Trai khủng bị hoãn vì ế vé Cực choáng: Gần 1,5 triệu người xem Pháo chất vấn ViruSs chuyện ngoại tình trực tiếp giữa đêm

Cực choáng: Gần 1,5 triệu người xem Pháo chất vấn ViruSs chuyện ngoại tình trực tiếp giữa đêm Vợ chồng "cô dâu nghìn tỷ" của showbiz châu Á được chia bao nhiêu tài sản sau khi bố chồng tỷ phú qua đời?

Vợ chồng "cô dâu nghìn tỷ" của showbiz châu Á được chia bao nhiêu tài sản sau khi bố chồng tỷ phú qua đời? Nguyên mẫu của Park Bo Gum - IU ở Khi Cuộc Đời Cho Bạn Quả Quýt: Hoàn hảo hơn trên phim khiến ai cũng nể

Nguyên mẫu của Park Bo Gum - IU ở Khi Cuộc Đời Cho Bạn Quả Quýt: Hoàn hảo hơn trên phim khiến ai cũng nể Sốc: Ngô Kiến Huy và quản lý 12 năm mâu thuẫn chuyện tiền bạc, nam ca sĩ đăng đàn yêu cầu đối chất!

Sốc: Ngô Kiến Huy và quản lý 12 năm mâu thuẫn chuyện tiền bạc, nam ca sĩ đăng đàn yêu cầu đối chất! Sao nam Vbiz bị HIV lên tiếng khi bị tố ăn cắp tiền trong khách sạn

Sao nam Vbiz bị HIV lên tiếng khi bị tố ăn cắp tiền trong khách sạn Danh ca Khánh Ly bị đột quỵ ở tuổi 80, dừng biểu diễn

Danh ca Khánh Ly bị đột quỵ ở tuổi 80, dừng biểu diễn