5 cải tiến bảo mật cho máy tính

Bảo mật luôn là vấn đề làm đau đầu cả những NSX phần cứng lẫn nhà cung cấp phần mềm. Tuy nhiên, với những tiến bộ công nghệ ngày nay, 5 biện pháp bảo mật sau đây đã được cải tiến rất nhiều và sẽ làm cho máy tính an toàn hơn.

1. Mặc định bảo mật

Hầu hết người dùng sẽ luôn chọn tùy chọn mặc định khi thực hiện các bước cấu hình bảo mật máy tính. Lần đầu tiên đăng nhập vào máy tính vừa mới cài đặt, các cửa sổ thiết lập đều mặc định hiển thị sẵn một tùy chọn có tính bảo mật thấp nhất. Nhà cung cấp hầu như quan tâm nhiều hơn về việc phần mềm của họ dễ dàng để sử dụng chứ không đặt vấn đề bảo mật lên hàng đầu, ngay cả khi những thiết lập mặc định này có thể làm tăng đáng kể những nguy cơ về bảo mật.

Chẳng hạn, khi vi rút lần đầu tiên xuất hiện, gần như tất cả các ứng dụng văn phòng đều tự động chạy các macro này hoặc đưa ra thông báo nhắc nhở người dùng quyết định có nên chạy hay không. Chỉ cần nhấn Enter là máy tính sẽ bị lây nhiễm. Cuối cùng, các nhà cung cấp phần mềm đã rút được kinh nghiệm rằng chỉ đơn giản là thay đổi thiết lập mặc định thành tùy chọn “No” thay vì “Yes” như trước đây, mặc dù cần thêm một cú nhấp chuột, sẽ ngăn chặn tất cả các rủi ro về bảo mật.

Ngày nay, gần như tất cả các phần mềm đều đi kèm không chỉ với các thiết lập mặc định an toàn hơn mà còn yêu cầu người dùng đưa ra quyết định, mặc định sẽ là câu trả lời an toàn. Một trong những ví dụ tốt nhất của việc này là các thông báo nhắc nhở của thiết lập Microsoft User Account Control (UAC) trong Windows. Khi cửa sổ UAC xuất hiện, nếu bỏ qua hoặc nhấn Enter, yêu cầu truy xuất vào các tính năng nâng cao của chương trình sẽ bị từ chối.

2. Mã hóa ổ đĩa

Video đang HOT

Một trong những cải tiến tốt nhất mà hầu hết các nhà sản xuất đã thực hiện là cung cấp chế độ mã hóa trên ổ đĩa cứng như một mặc định khi xuất xưởng. Tính năng này được kích hoạt mà đôi khi cả người sử dụng thậm chí cũng không nhận thấy. Chẳng hạn, nếu bạn mua một máy tính chạy Windows 8 hoàn toàn mới thì mặc định nó đã được cài đặt sẵn phần mềm mã hóa ổ đĩa BitLocker Disk Encryption. Chính sách này hiện cũng được Microsoft áp dụng cho Surface. Khi người dùng đăng nhập bằng tài khoản admin lần đầu tiên, khóa mã hóa của họ thậm chí còn có thể được sao lưu vào dịch vụ đám mây OneDrive của Microsoft và luôn được chạy nền trong trường hợp cần phục hồi trong tương lai.

Hầu hết các hệ điều hành khác đều bật chế độ mã hóa ổ đĩa theo mặc định hoặc người dùng được đề nghị kích hoạt mặc định. Chế độ này cũng có trên các hệ điều hành dành điện thoại di động và các thiết bị khác.

Chế độ mã hóa ổ đĩa đặc biệt hữu ích trong trường hợp máy tính xách tay bị đánh cắp. Tất nhiên, nhà cung cấp phải có công cụ phục hồi và đặc biệt là phải có sự đồng ý của khách hàng.

3. Mặc định SSL

Google là một trong hầu hết các nhà cung cấp dịch vụ web hiện kích hoạt chế độ mã hóa SSL (Secure Sockets Layer) theo mặc định. Trước đây, hầu hết các dịch vụ điện toán đám mây, email và lịch phổ biến nhất đều không có sẵn SSL hoặc chỉ kích hoạt cho những người dùng đặc biệt. Điều này dẫn đến tình trạng trộm cắp mật khẩu và các tập tin cookie, đặc biệt là trên các mạng không dây được chia sẻ như trong các quán cà phê. Ngày nay, tất cả các nhà cung cấp lớn đều đi theo Google.

Có thể bạn tự hỏi tại sao phải mất nhiều thập kỉ sau khi SSL ra đời thì các nhà cung cấp mới kích hoạt nó theo mặc định. Lí do là SSL sẽ ảnh hưởng đến hiệu năng một cách đáng kể, nhưng việc ra đời của những hệ thống phần cứng mạnh mẽ sẽ phần nào giải quyết được vấn đề.

Tất nhiên, ngay cả SSL cũng có lỗi, chẳng hạn như lỗ hổng mang tên Heartbleed trong OpenSSL gần đây cho thấy. Hầu hết các phiên bản của SSL không còn được coi là an toàn nữa. Hãy yên tâm rằng khi kết nối đến các trang web phổ biến nhất hiện nay, có lẽ bạn đang sử dụng giao thức TLS (Transport Layer Security) chứ không phải SSL.

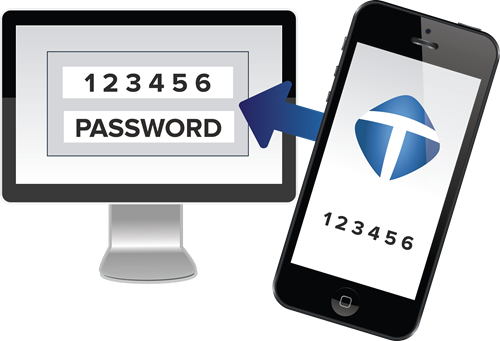

4. Hai yếu tố xác thực đăng nhập web

Xác thực hai yếu tố (two-factor authentication – 2FA) dựa trên những thông tin mà người dùng biết (số PIN, mật khẩu) cùng với những gì mà người dùng có (SmartCard, USB, Token, Grid Card…) để chứng minh danh tính. Với hai yếu tố kết hợp đồng thời, tin tặc sẽ gặp rất nhiều khó khăn để đánh cắp thông tin này. Nếu một trong hai yếu tố bị đánh cắp cũng chưa đủ để tin tặc sử dụng. Phương pháp này đảm bảo an toàn hơn rất nhiều so với phương pháp xác thực truyền thống dựa trên một nhân tố là mật khẩu hoặc số PIN.

Tuy nhiên, giới tin tặc được cho là cũng nghiên cứu về phương pháp xác thực 2FA trong hơn một thập kỉ qua, bắt đầu bằng loại Trojan Bancos. Có thể 2FA là rất tốt, nhưng nó không phải là một cứu cánh.

Hiện nay, người dùng có thể chọn một mã PIN thứ hai để gửi cho họ thông qua tin nhắn SMS đến điện thoại di động được xác định trước đó hoặc gửi vào một tài khoản email được xác định trước đó lần thứ hai. Đó là một giải pháp bảo mật rất tuyệt vời. Một số trang web thậm chí còn cho phép bạn sử dụng 2FA chỉ khi cần thiết, chẳng hạn như trên một máy tính công cộng không đáng tin cậy.

5. UEFI thay BIOS

Giao diện UEFI (Unified Extensible Firmware Interface) ra đời là một sự thay thế cho hệ thống BIOS (Basic Input/Output System) đã tồn tại nhiều thập kỉ. Intel đã phát minh ra tiêu chuẩn EFI ban đầu vào năm 2005 và trong khi nó gần như không có cơ chế bảo mật thực sự, nhưng đó vẫn là một khởi đầu tốt. Các nhà sản xuất PC đã dần thay thế BIOS bằng UEFI. Có vẻ như UEFI sẽ giúp quá trình khởi động an toàn hơn nhờ tính năng Secure Boot.

Tiêu chuẩn an toàn UEFI phiên bản 2.3.1 đã được phát hành vào năm 2013. Hệ thống kích hoạt với UEFI yêu cầu tất cả các mã có ý định thay đổi firmware của máy tính phải có chữ kí của một nhà cung cấp đã được phê duyệt trước đó. Nếu không việc thay đổi sẽ bị chặn lại.

Đối với phương pháp BIOS cũ, hầu hết các model máy tính khác nhau đều có BIOS khác nhau. Mỗi phiên bản BIOS đòi hỏi một cách cấu hình khác nhau, có nghĩa là nó sẽ khó khăn hơn cho phần mềm độc hại khi âm thầm lây nhiễm. Trong khi đó, UEFI lại tiêu chuẩn hóa cách cấu hình firmware, nên đó có thể sẽ là một điểm yếu để phần mềm độc hại dễ dàng thâm nhập hệ thống sử dụng UEFI hơn.

Theo PCWorld VN

Nghi vấn ứng dụng mã hóa dữ liệu nổi tiếng TrueCrypt bị khai tử

TrueCrypt là ứng dụng mã hóa ổ đĩa miễn phí, mã nguồn mở rất được ưa chuộng hiện nay, đang đứng trước nguy cơ bị khai tử.

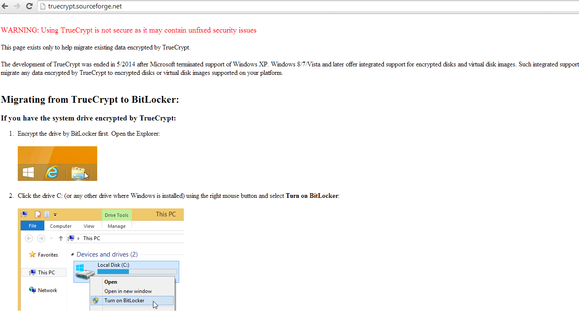

TrueCrypt, chương trình mã hóa miễn phí mã nguồn mở nổi tiếng trên Windows, mới đây vừa tuyên bố đang gặp nhiều lỗ hổng bảo mật nghiêm trọng và khuyến nghị người dùng nên chuyển sang sử dụng Bitlocker - công cụ mã hóa do Microsoft phát triển.

Theo như những gì TrueCrypt tuyên bố trên trang web của mình, "việc sử dụng TrueCrypt vào thời điểm này là không an toàn vì ứng dụng này gặp nhiều lỗ hổng bảo mật chưa được vá, trang web này hiện chỉ có chức năng giúp bạn chuyển các dữ liệu đã được mã hóa bằng TrueCrypt sang ứng dụng thay thế".

Website cho biết thêm: "Việc phát triển TrueCrypt sẽ bị ngừng từ 5/2014 sau khi Microsoft ngừng hỗ trợ Windows XP. Windows 8/7/Vista và các phiên bản Windows về sau, đều cung cấp giải pháp mã hóa ổ đĩa và ảnh ổ đĩa ảo. Các nền tảng khác cũng có công cụ hỗ trợ mã hóa (xem thêm thông tin tại đây). Bạn nên chuyển tất cả các dữ liệu được mã hóa bằng TrueCrypt sang các ổ đĩa được mã hóa hay ảnh ổ đĩa ảo mà HĐH của bạn hỗ trợ".

Trang web cũng khuyến nghị người dùng nên chuyển từ TrueCrypt sang BitLocker - công cụ mã hóa của Microsoft. BitLocker là tính năng có trên Windows 7 Pro, Ultimate Editions, Windows 8.1 Pro và Windows 8.1 Enterprise, do đó giải pháp này sẽ không thể áp dụng với rất nhiều người dùng vốn sử dụng các phiên bản Windows thông thường khác.

Động thái trên của TrueCrypt gây ra những sự khó hiểu không nhỏ. Khó hiểu bởi mới đây ứng dụng này đã vượt qua vòng đầu tiên của cuộc kiểm toán về bảo mật do iSec tổ chức. iSec tìm ra 11 lỗ hổng bảo mật trên TrueCrypt, nhưng không lỗ hổng nào quá nghiêm trọng để có thể khai thác ngay lập tức. Nói cách khác, iSec kết luận rằng họ "không tìm thấy bằng chứng TrueCrypt có backdoor hay lỗ hổng có chủ ý".

Matthew Green, một chuyên gia về phân tích mật mã tại Đại học Johns Hopkins, cho rằng thực chất thông báo "không còn an toàn" của TrueCrypt là việc họ sẽ từ bỏ phát triển công cụ mã hóa của mình, chứ không phải ứng dụng của họ bị hacker xâm nhập, tuy nhiên theo trang Register thì phiên bản TrueCrypt gần đây nhất thực sự có lỗ hổng. Có lẽ trong thời gian mọi thứ vẫn còn khá nhập nhằng, thì người dùng không nên download và sử dụng TrueCrypt để chờ đợi các công bố tiếp theo.

theo Trí Thức Trẻ

Bảo mật điện thoại bằng mã hoá lượng tử? Để sử dụng thiết bị của bạn an toàn và được bảo mật là cả một vấn đề. Nhưng giờ đây các chuyên gia tin rằng, điện thoại gần như không thể bị hack nhờ vào mã hoá lượng tử. Mã hóa lượng tử có thể trở thành một tính năng bảo mật đột phá trong tương lai. Hiện tại các giao dịch...