10 ransomware nguy hiểm nhất

Trước khi mã độc WannaCry bùng nổ, những cái tên như Zbot, SpyEye, Ice IX, Citadel là những ransomware nguy hiểm nhất, lây lan trên nhiều máy khắp thế giới.

Trước khi WannaCry ra đời, những cái tên của “gia đình” mã độc Zeus như Zeus Gameover, SpyEye… đều có khả năng tự tạo thành botnet, lây nhiễm mạnh cho các máy tính trên toàn cầu và được đánh giá là những ransomware nguy hiểm nhất.

Zeus, còn được gọi là Zbot, là một loại trojan nguy hiểm, lây nhiễm cho người dùng Windows. Chúng cố gắng truy xuất thông tin một cách bí mật từ các máy tính bị nhiễm bệnh. Một khi nó được cài đặt, nó cũng cố gắng để tải các tập tin cấu hình và cập nhật từ Internet.

Hơn nữa, các tệp Zeus được tạo và tùy chỉnh bằng bộ công cụ xây dựng trojan, có sẵn trực tuyến cho tội phạm mạng. Zeus đã phát tán mã độc cho hơn 74.000 tài khoản ngân hàng của các tổ chức như Bank of America, NASA, Monster.com, ABC, Oracle…

Zeus Gameover (P2P)

Zeus Gameover là một biến thể của họ Zeus. Ransomware này hoạt động dựa vào cơ sở hạ tầng botnet ngang hàng. Mã độc này không cần sử dụng server Command and Control vì các peer (máy tính) được tạo trong mạng botnet có thể hoạt động như một server Command and Control độc lập.

Ngoài ra, các peer có thể tải xuống các lệnh hay các file cấu hình, sau đó sẽ tiến hành gửi dữ liệu đã đánh cắp được tới các máy chủ độc hại. Zeus Gameover đã lây nhiễm cho khoảng một triệu máy tính trên khắp thế giới.

Zeus Gameover đã lây nhiễm khoảng một triệu máy tính trên khắp thế giới. Ảnh: The Independent.

SpyEye (họ Zeus)

SpyEye là phần mềm độc hại, ăn cắp dữ liệu (tương tự như Zeus). Mã độc được tạo ra để trộm tiền từ các tài khoản ngân hàng trực tuyến. SpyEye có khả năng lấy trộm thông tin tài khoản ngân hàng, số an sinh xã hội và các thông tin tài chính có thể được sử dụng để truy cập vào tài khoản ngân hàng.

Ice IX (họ Zeus)

Ice IX là một phiên bản sửa đổi của Zeus, một trojan ngân hàng khét tiếng, một trong những mã độc nguy hiểm nhất hiện nay. Các tội phạm mạng sử dụng mã độc này với mục đích đánh cắp thông tin cá nhân và thông tin tài chính, như username, mật khẩu cho email hoặc tài khoản ngân hàng trực tuyến.

Video đang HOT

Citadel (họ Zeus)

Citadel xuất hiện sau khi mã nguồn của Zeus khét tiếng rò rỉ vào năm 2011. Với mã nguồn mở, Citadel đã được xem xét và cải tiến bởi các tội phạm mạng cho các cuộc tấn công phần mềm khác nhau.

Carberp (họ Zeus)

Carberp cũng là một trojan được thiết kế để giúp kẻ xấu ăn cắp thông tin cá nhân từ các nền tảng ngân hàng trực tuyến khi truy cập trên các máy tính bị nhiễm. Hành vi của trojan này tương tự như phần mềm độc hại tài chính khác trong họ Zeus.

Tuy nhiên, nó có khả năng tàng hình trước các ứng dụng chống malware. Carberp có thể ăn cắp dữ liệu nhạy cảm từ các máy bị nhiễm và tải dữ liệu mới từ máy chủ điều khiển và kiểm soát.

Bugat (họ Zeus)

Bugat là một trojan có khả năng tương tự như Zeus, chuyên được sử dụng bởi các tội phạm công nghệ thông tin để ăn cắp thông tin tài chính. Bugat có thể giao tiếp với máy chủ Command and Control, cập nhật danh sách các trang web tài chính mà nó nhắm và thực hiện ăn cắp thông tin. Sau đó, thông tin thu thập được sẽ được gửi tới máy chủ từ xa của kẻ xấu.

Shylock (họ Zeus)

Shylock là một phần mềm độc hại của ngân hàng, được thiết kế để lấy các chứng chỉ ngân hàng của người dùng cho các mục đích xấu. Ngay sau khi được cài đặt, Shylock giao tiếp với các máy chủ Command and Control từ xa được kiểm soát bởi các tội phạm mạng, gửi và nhận dữ liệu đến và đi từ các máy tính bị nhiễm.

Những biến thể của Zbot ăn cắp thông tin ngân hàng và lấy cắp tiền từ nạn nhân. Ảnh: The Independent.

Torpig (họ Zeus)

Torpig là một loại chương trình phần mềm độc hại tinh vi được thiết kế để thu thập thông tin nhạy cảm, chẳng hạn như tài khoản ngân hàng và thông tin thẻ tín dụng từ các nạn nhân.

Mạng botnet Torpig, nằm dưới sự kiểm soát của bọn tội phạm trực tuyến, là phương tiện chính để gửi thư rác hoặc ăn cắp thông tin cá nhân hoặc các tài khoản ngân hàng trực tuyến. Torpig cũng sử dụng thuật toán DGA để tạo ra một danh sách các tên miền và xác định vị trí các máy chủ Command and Control được sử dụng bởi tin tặc.

Phần mềm độc hại mã hóa dữ liệu của bạn và hiển thị thông báo cho biết dữ liệu có thể được giải mã khi có tiền chuộc trong một khoảng thời gian giới hạn. Mặc dù CryptoLocker có thể được gỡ bỏ bởi các giải pháp bảo mật khác nhau, nhưng không có cách nào để giải mã các tập tin bị khóa.

Gia Minh

Theo Zing

Khẩn cấp ngăn chặn mã độc WannaCry lây lan vào Việt Nam

Mã độc WannaCry bắt cóc dữ liệu tống tiền lây lan trên toàn cầu đang đe doạ nghiêm trọng đến nhiều doanh nghiệp và các bộ ngành tại Việt Nam.

Trung tâm ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) vừa gửi cảnh báo đến các cơ quan trung ương, cơ quan chính phủ, bộ ngành, doanh nghiệp, tổ chức... cả nước về việc phòng ngừa và ngăn chặn tấn công mã độc WannaCrypt và các biến thể.

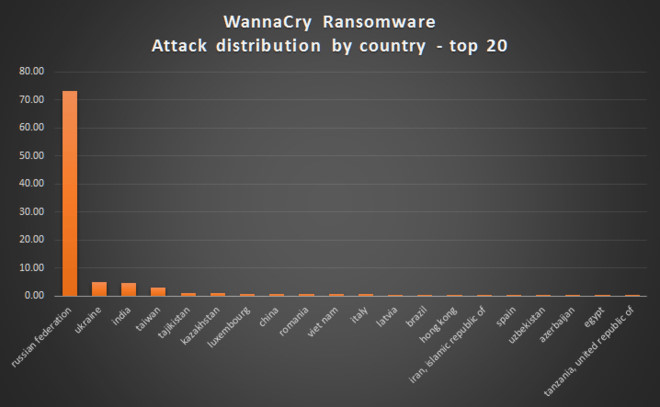

Việt Nam nằm trong nhóm 20 quốc gia bị ảnh hưởng nặng nhất bởi WannaCry. Nguồn: Kaspersky.

Theo VNCERT, đây là mã độc cực kỳ nguy hiểm, có thể đánh cắp thông tin và mã hoá toàn bộ hệ thống máy chủ của tổ chức bị hại. Khi nhiễm mã độc này, hệ thống máy tính sẽ bị "đóng băng" bằng chuỗi mã, khiến các tổ chức, doanh nghiệp phải chi trả số tiền lớn để "chuộc" lại dữ liệu.

Vì vậy, VNCERT yêu cầu các cơ quan, tổ chức phải thực hiện nghiêm lệnh điều phối ứng cứu khẩn cấp. Trung tâm này đưa ra danh sách dài những nhận dạng của mã độc WannaCry gồm các máy chủ điều khiển, danh sách tập tin, danh sách mã băm (Hash SHA-256).

Theo Kaspersky, Việt Nam nằm trong top 20 quốc gia bị ảnh hưởng nặng nhất, trong đó có Nga, Ukraine, Ấn Độ, Đài Loan, Tajikistan, Kazakhstan, Luxembourg, Trung Quốc, Romania...

WannaCry là loại mã độc được xếp vào dạng ransomware (bắt cóc dữ liệu đòi tiền chuộc). Tin tặc triển khai mã từ xa SMBv2 trong Microsoft Windows. Khai thác này (có tên mã là "EternalBlue") đã được làm sẵn trên Internet thông qua Shadowbrokers dump vào ngày 14/4, dù lỗ hổng này trước đó đã được vá bởi Microsoft từ ngày 14/3. Tuy nhiên, rất nhiều tổ chức và người dùng chưa cài đặt bản vá này và trở thành nạn nhân của WannaCry.

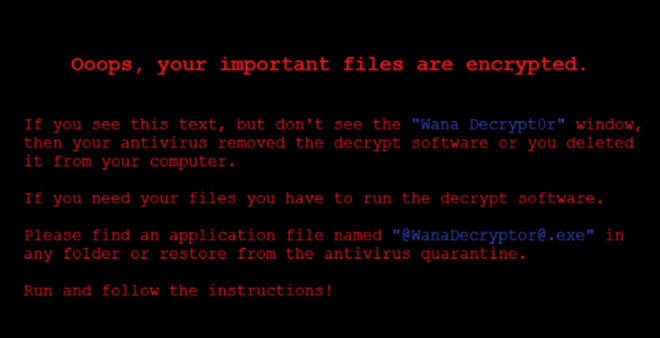

Thông báo hiện lên màn hình máy tính bị nhiễm mã độc WannaCry.

Sau khi bị nhiễm WannaCry, máy tính nạn nhân hiện dòng chữ thông báo toàn bộ dữ liệu đã bị mã hoá và không thể sử dụng. Để đòi lại dữ liệu này, người dùng cần chi trả số tiền nhất định càng sớm càng tốt. Càng đợi lâu, số "tiền chuộc" càng tăng lên. Tinh vi hơn, các hacker đứng sau cuộc tấn công này chỉ nhận tiền chuộc bằng bitcoin.

Những người thiết kế WannaCry đã chuẩn bị sẵn phần "Hỏi - Đáp" bằng các ngôn ngữ khác nhau, bao gồm tiếng Việt, Trung Quốc, Đan Mạch, Hà Lan, Anh, Philippines, Pháp, Nhật... Những "Hỏi - Đáp" này dạng như: Tôi có thể phục hồi các tập tin của mình không? Tôi trả tiền như thế nào? Làm sao để liên hệ?...

Theo Giám đốc Europol Rob Waineright, phạm vi lây nhiễm toàn cầu của WannaCry chưa từng có tiền lệ. Số nạn nhân hiện ít nhất là 200.000 ở 150 quốc gia. Trong đó có nhiều doanh nghiệp, tập đoàn lớn.

Cách phòng chống mã độc WannaCry theo khuyến cáo của Kaspersky:

- Đảm bảo rằng tất cả các máy tính đã được cài đặt phần mềm bảo mật và đã bật các thành phần chống phần mềm tống tiền.

- Cài đặt bản vá chính thức (MS17-010) từ Microsoft nhằm vá lỗ hổng SMB Server bị khai thác trong cuộc tấn công này.

Đảm bảo rằng các sản phẩm của Kaspersky Lab đã bật thành phần System Watcher (trạng thái Enable).

- Thực hiện quét hệ thống (Critical Area Scan) có trong các giải pháp của Kaspersky Lab để phát hiện các lây nhiễm nhanh nhất (nếu không các lây nhiễm sẽ được phát hiện tự động nhưng sau 24 giờ).

- Nếu phát hiện có tấn công từ phần mềm độc hại như tên gọi MEM: Trojan.Win64.EquationDrug.gen thì cần reboot lại hệ thống.

-Một lần nữa, hãy chắc chắn bản vá MS17-010 được cài đặt.

Tiến hành sao lưu dữ liệu thường xuyên vào các nơi lưu trữ không kết nối với Internet

Duy Tín

Theo Zing

Không chỉ tống tiền, mã độc WannaCry có thể gây chết người  Loại mã độc tấn công tống tiền mới vô hiệu hóa nhiều máy tính tại các bệnh viện ở Anh, khiến hoạt động chăm sóc sức khỏe bị đình trệ. Mã độc tấn công tống tiền ransomware đã lan tràn trên phạm vi 150 quốc gia, theo thông báo mới đây của Kaspersky. Không đơn thuần là những vụ tấn công ăn cắp...

Loại mã độc tấn công tống tiền mới vô hiệu hóa nhiều máy tính tại các bệnh viện ở Anh, khiến hoạt động chăm sóc sức khỏe bị đình trệ. Mã độc tấn công tống tiền ransomware đã lan tràn trên phạm vi 150 quốc gia, theo thông báo mới đây của Kaspersky. Không đơn thuần là những vụ tấn công ăn cắp...

Clip nghi phạm đốt quán hát khiến 11 người chết ở Hà Nội01:29

Clip nghi phạm đốt quán hát khiến 11 người chết ở Hà Nội01:29 Lý do quán 'Hát cho nhau nghe' bị phóng hỏa khiến 11 người tử vong ở Hà Nội02:17

Lý do quán 'Hát cho nhau nghe' bị phóng hỏa khiến 11 người tử vong ở Hà Nội02:17 Vợ Anh Đức nhăn mặt nhất quyết không chịu lên thảm đỏ, nguyên nhân đằng sau khiến netizen bùng tranh cãi00:26

Vợ Anh Đức nhăn mặt nhất quyết không chịu lên thảm đỏ, nguyên nhân đằng sau khiến netizen bùng tranh cãi00:26 Nóng: Diệp Lâm Anh và chồng cũ bị bắt cận cảnh tái hợp sượng trân, nhưng biểu cảm của 2 người đẹp bên cạnh mới là thú vị!00:42

Nóng: Diệp Lâm Anh và chồng cũ bị bắt cận cảnh tái hợp sượng trân, nhưng biểu cảm của 2 người đẹp bên cạnh mới là thú vị!00:42 Cảnh ái nữ cựu Chủ tịch "tám" với Chu Thanh Huyền ngỡ bình thường bỗng bị hội mẹ chồng online vào phán xét 1 điều00:43

Cảnh ái nữ cựu Chủ tịch "tám" với Chu Thanh Huyền ngỡ bình thường bỗng bị hội mẹ chồng online vào phán xét 1 điều00:43 Hot nhất MXH: Paparazzi lần đầu tung clip "full HD" tóm Lưu Diệc Phi hẹn hò Song Seung Hun00:16

Hot nhất MXH: Paparazzi lần đầu tung clip "full HD" tóm Lưu Diệc Phi hẹn hò Song Seung Hun00:16 Em trai Sơn Tùng và Thiều Bảo Trâm "đụng mặt", chỉ nói đúng 1 câu khiến Hải Tú ngay lập tức bị réo tên00:20

Em trai Sơn Tùng và Thiều Bảo Trâm "đụng mặt", chỉ nói đúng 1 câu khiến Hải Tú ngay lập tức bị réo tên00:20 Em trai Sơn Tùng bị "ném đá" vì một hành động với JSOL, drama căng đến mức người trong cuộc phải lên tiếng00:34

Em trai Sơn Tùng bị "ném đá" vì một hành động với JSOL, drama căng đến mức người trong cuộc phải lên tiếng00:34 Sự thật clip cô dâu Sóc Trăng thất thần trước mâm quả sơ sài của nhà trai00:38

Sự thật clip cô dâu Sóc Trăng thất thần trước mâm quả sơ sài của nhà trai00:38 Diễn biến vụ nghi phạm đốt quán 'Hát cho nhau nghe' làm 11 người tử vong01:02

Diễn biến vụ nghi phạm đốt quán 'Hát cho nhau nghe' làm 11 người tử vong01:02 Chi nghìn USD đến Việt Nam, khách Tây ngồi rửa bát, tự nhóm bếp củi nấu cơm01:24

Chi nghìn USD đến Việt Nam, khách Tây ngồi rửa bát, tự nhóm bếp củi nấu cơm01:24Tin đang nóng

Tin mới nhất

Nâng cao và biến đổi hình ảnh của bạn bằng trình chỉnh sửa video trực tuyến CapCut

Cách đăng Facebook để có nhiều lượt thích và chia sẻ

Thêm nhiều bang của Mỹ cấm TikTok

Microsoft cấm khai thác tiền điện tử trên các dịch vụ đám mây để bảo vệ khách hàng

Facebook trấn áp hàng loạt công ty phần mềm gián điệp

Meta đối mặt cáo buộc vi phạm các quy tắc chống độc quyền với mức phạt 11,8 tỷ đô

Không cần thăm dò, Musk nên sớm từ chức CEO Twitter

Đại lý Việt nhập iPhone 14 kiểu 'bia kèm lạc'

Khai trương hệ thống vé điện tử và dịch vụ trải nghiệm thực tế ảo XR tại Quần thể Di tích Cố đô Huế

'Dở khóc dở cười' với tính năng trợ giúp người bị tai nạn ôtô của Apple

Xiaomi sa thải hàng nghìn nhân sự

Apple sẽ bắt đầu sản xuất MacBook tại Việt Nam vào giữa năm 2023

Có thể bạn quan tâm

Người phụ nữ gửi tiết kiệm 3 tỷ đồng, 5 năm sau đi rút tài khoản chỉ còn 3 nghìn: Cảnh sát vào cuộc vạch trần thủ đoạn tinh vi, ngân hàng cũng không ngờ tới

Netizen

23:42:53 19/12/2024

Diệp Lâm Anh bạc cả tóc sau khi chạm mặt chồng cũ một cách "sượng trân"

Nhạc việt

23:15:11 19/12/2024

Phú bà quyền lực nhất showbiz đóng phim Chị dâu: "Ca sĩ trẻ sao dám lấy cây đập lên đầu tôi"

Sao việt

23:09:53 19/12/2024

Vụ cháy 11 người chết: Hà Nội truy trách nhiệm tổ chức, cá nhân liên quan

Pháp luật

23:07:20 19/12/2024

Quyền Linh vỡ òa khi bố đơn thân chinh phục được cô giáo tiểu học

Tv show

23:06:38 19/12/2024

Về quê bạn gái, tôi sững sờ khi nhìn thấy bức ảnh treo trên tường nhà

Góc tâm tình

23:05:05 19/12/2024

Tìm cách giải cứu khỉ mắc bẫy "hàm của quỷ" trên núi Sơn Trà

Tin nổi bật

23:02:41 19/12/2024

6 lỗi thiết kế nội thất khiến nhà bạn luôn bừa bộn, luộm thuộm

Trắc nghiệm

23:00:17 19/12/2024

'Mufasa': Phần tiền truyện 'Vua sư tử' nặng hình thức, yếu nội dung

Phim âu mỹ

22:57:32 19/12/2024

'Nữ hoàng ngoại hình' của các nhóm nhạc nữ Kpop thế hệ mới là ai?

Sao châu á

22:54:47 19/12/2024

Qualcomm tiếp tục kiện 4 hãng sản xuất linh kiện cho Apple

Qualcomm tiếp tục kiện 4 hãng sản xuất linh kiện cho Apple Chip AMD Ryzen và card đồ hoạ Radeon RX 500 ra mắt ở VN

Chip AMD Ryzen và card đồ hoạ Radeon RX 500 ra mắt ở VN

Việt Nam trong top 20 nước bị mã độc tống tiền tấn công

Việt Nam trong top 20 nước bị mã độc tống tiền tấn công Từ WannaCry, nhìn ra sự đúng đắn của Apple

Từ WannaCry, nhìn ra sự đúng đắn của Apple Tấn công toàn cầu, vì sao WannaCry chỉ thu về hơn 50.000 USD?

Tấn công toàn cầu, vì sao WannaCry chỉ thu về hơn 50.000 USD? Chuyên gia khuyến cáo không trả tiền chuộc dữ liệu từ WannaCry

Chuyên gia khuyến cáo không trả tiền chuộc dữ liệu từ WannaCry Đường dây nóng ứng cứu nạn nhân mã độc WannaCry ở TP.HCM

Đường dây nóng ứng cứu nạn nhân mã độc WannaCry ở TP.HCM WannaCry tấn công Trung Quốc khiến ATM, cây xăng tê liệt

WannaCry tấn công Trung Quốc khiến ATM, cây xăng tê liệt Danh tính 11 nạn nhân tử vong trong vụ cháy quán cà phê

Danh tính 11 nạn nhân tử vong trong vụ cháy quán cà phê Vào tiệm tạp hóa hỏi mua dao rồi bất ngờ tấn công nữ chủ tiệm

Vào tiệm tạp hóa hỏi mua dao rồi bất ngờ tấn công nữ chủ tiệm

Showbiz có 1 nam ca sĩ huyền thoại "chạy" 100 show mỗi năm cứu vợ diễn viên vỡ nợ 7.000 tỷ đồng

Showbiz có 1 nam ca sĩ huyền thoại "chạy" 100 show mỗi năm cứu vợ diễn viên vỡ nợ 7.000 tỷ đồng Chị đẹp đạp gió: Rộ tin Châu Tuyết Vân bị loại, hành động của chính chủ gây nghi ngờ

Chị đẹp đạp gió: Rộ tin Châu Tuyết Vân bị loại, hành động của chính chủ gây nghi ngờ Việt Hương lên tiếng thông tin xích mích với Hoài Linh

Việt Hương lên tiếng thông tin xích mích với Hoài Linh Bức ảnh "bóc trần" style hẹn hò bất ngờ của thái tử tài phiệt và siêu sao Kpop Lisa (BLACKPINK)

Bức ảnh "bóc trần" style hẹn hò bất ngờ của thái tử tài phiệt và siêu sao Kpop Lisa (BLACKPINK) Vợ cũ 1 sao Vbiz nhận "bão" chỉ trích khi tiếp tục đăng ảnh Hoa hậu Khánh Vân kèm lời lẽ thô thiển

Vợ cũ 1 sao Vbiz nhận "bão" chỉ trích khi tiếp tục đăng ảnh Hoa hậu Khánh Vân kèm lời lẽ thô thiển Cháy quán cà phê 11 người tử vong: Lời khai của nghi phạm

Cháy quán cà phê 11 người tử vong: Lời khai của nghi phạm 4 người sống "phông bạt" ồn ào nhất Việt Nam năm 2024, top 1 đang cố tẩy trắng

4 người sống "phông bạt" ồn ào nhất Việt Nam năm 2024, top 1 đang cố tẩy trắng Diễn biến mới nhất vụ ca sĩ Đàm Vĩnh Hưng kiện tỉ phú Mỹ

Diễn biến mới nhất vụ ca sĩ Đàm Vĩnh Hưng kiện tỉ phú Mỹ Vụ cháy 11 người tử vong: Nạn nhân không có cơ hội thoát bằng cửa chính

Vụ cháy 11 người tử vong: Nạn nhân không có cơ hội thoát bằng cửa chính Dịch lạ tại Công-gô phức tạp, Hà Nội tăng cường kiểm dịch sân bay

Dịch lạ tại Công-gô phức tạp, Hà Nội tăng cường kiểm dịch sân bay Nhanh chóng xác định danh tính các nạn nhân vụ cháy quán cafe

Nhanh chóng xác định danh tính các nạn nhân vụ cháy quán cafe Nhật Kim Anh lên tiếng trả lời "bố đứa bé là ai?" sau khi công bố mang bầu gần 9 tháng

Nhật Kim Anh lên tiếng trả lời "bố đứa bé là ai?" sau khi công bố mang bầu gần 9 tháng