Twitter vá lỗ hổng bảo mật xâm nhập tin nhắn trên ứng dụng Android

Một lỗ hổng trên ứng dụng Android có thể làm lộ thông tin riêng tư, vừa được Twitter vá lại và công bố với người dùng.

Twitter vá lỗ hổng trên ứng dụng Android

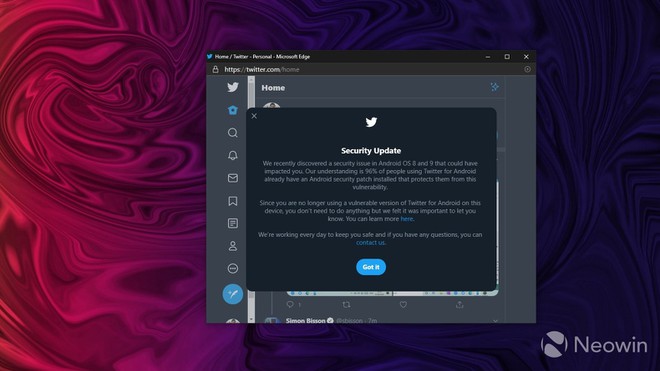

Twitter đã tiết lộ thông tin về một lỗ hổng có thể đã gây ra một đòn đánh mạnh vào vấn đề bảo mật của nền tảng này. Một bài viết trên blog thông báo gần đây họ đã khắc phục sự cố bảo mật với ứng dụng Android, mà lỗ hổng này có thể cho phép kẻ tấn công truy cập vào Direct Messages và dữ liệu riêng tư khác của bạn thông qua một ứng dụng độc hại.

Video đang HOT

Lỗ hổng này có liên quan đến vấn đề bảo mật với Android 8 và 9, có thể phá vỡ các quyền hệ thống của Android có chức năng bảo vệ chống truy cập trái phép vào dữ liệu riêng tư. Trước đó Google khắc phục sự cố vào tháng 10.2018 thông qua một bản vá bảo mật, đã được cung cấp cho 96% người dùng Twitter trên Android.

Hiện tại, Twitter không tìm thấy bằng chứng nào cho thấy lỗ hổng này đã bị khai thác đối với người dùng của mình. Tuy nhiên không có gì đảm bảo rằng nó sẽ không bị dòm ngó trong tương lai, vì vậy họ đã cập nhật ứng dụng trên Android để ngăn các ứng dụng bên ngoài truy cập vào dữ liệu bên trong ứng dụng của Twitter.

Twitter yêu cầu người dùng nên cập nhật ứng dụng lên phiên bản mới nhất và tuyên bố sẽ xác định các thay đổi đối với các quy trình bảo mật của mình để tránh các vấn đề tương tự xảy ra trong tương lai. Lỗ hổng này không ảnh hưởng đến các ứng dụng web và ứng dụng iOS của Twitter.

Nhiều ứng dụng chống virus phổ biến dễ bị lỗ hổng bảo mật

Rack911 Labs vừa tiết lộ 28 chương trình chống virus phổ biến, bao gồm Microsoft Defender, McAfee Endpoint Security và Malwarebytes, đang đối diện với lỗ hổng bảo mật.

Người dùng nên cập nhật các phần mềm bảo mật để phòng tránh symlink races

Theo Engadget , báo cáo cho biết lỗ hổng bảo mật này cho phép kẻ tấn công xóa các tập tin cần thiết và có thể được sử dụng để nhắc nhở người dùng cài đặt phần mềm độc hại. Cuộc tấn công được biết đến với tên "symlink races", chúng sử dụng các liên kết tượng trưng và các mối nối thư mục để liên kết các tập tin độc hại với các tập tin hợp pháp trong suốt thời gian giữa việc quét một tập tin để tìm virus và khi nó bị xóa.

Đáng chú ý, Rack911 Labs cho rằng cách tiếp cận không chỉ hoạt động trên các bộ phần mềm bảo mật mà còn trên các nền tảng hệ điều hành khác nhau.

Những kẻ xâm nhập vẫn sẽ cần phải tải xuống và chạy mã cần thiết trước khi khởi chạy một cuộc tấn công "symlink races", vì vậy đây là một công cụ để tạo điều kiện cho một vi phạm hiện có hơn là bắt đầu nó. Các nhà nghiên cứu cũng lưu ý hầu hết các nhà cung cấp phần mềm bảo mật (AVG, F-Secure, McAfee và Symantec) đã sửa lỗi, trong khi một số vẫn chưa.

Điều này khiến một số phần mềm chống virus vẫn dễ bị tổn thương, làm giảm hiệu quả trong việc chống virus của nó và làm cho phần mềm độc hại gây ra những hậu quả nhất định. Các nhà nghiên cứu khuyến khích người dùng cần thường xuyên cập nhật phần mềm bảo mật ngay cả khi chỉ đơn giản là giảm thiệt hại tiềm tàng nếu ai đó xâm phạm vào hệ thống của người dùng.

Kiến Văn

Zoom tồn tại lỗ hổng khiến cuộc gọi có thể bị theo dõi  Tin tặc có thể dễ dàng theo dõi một cuộc gọi dù đã đặt mật khẩu trên Zoom qua một lỗ hổng bảo mật. Lỗ hổng được phát hiện bởi Tom Anthony, Phó chủ tịch sản phẩm của công ty SEO SearchPilot, và vấn đề của lỗ hổng này bắt nguồn từ việc thiếu giới hạn về số lần nhập mật khẩu sai...

Tin tặc có thể dễ dàng theo dõi một cuộc gọi dù đã đặt mật khẩu trên Zoom qua một lỗ hổng bảo mật. Lỗ hổng được phát hiện bởi Tom Anthony, Phó chủ tịch sản phẩm của công ty SEO SearchPilot, và vấn đề của lỗ hổng này bắt nguồn từ việc thiếu giới hạn về số lần nhập mật khẩu sai...

Tiếc nuối của bản nhạc phim Mưa Đỏ đang gây sốt mạng xã hội04:43

Tiếc nuối của bản nhạc phim Mưa Đỏ đang gây sốt mạng xã hội04:43 Clip bé gái nghèo "giật" đồ cúng cô hồn gây sốt mạng: Gia chủ tiết lộ câu chuyện phía sau00:23

Clip bé gái nghèo "giật" đồ cúng cô hồn gây sốt mạng: Gia chủ tiết lộ câu chuyện phía sau00:23 Bắt khẩn cấp 4 đối tượng YouTuber ẩu đả, gây rối trật tự công cộng03:38

Bắt khẩn cấp 4 đối tượng YouTuber ẩu đả, gây rối trật tự công cộng03:38 Vụ 2 anh em làm việc tốt nghi bị đánh dã man ở Bắc Ninh: Camera ghi cảnh trước va chạm01:44

Vụ 2 anh em làm việc tốt nghi bị đánh dã man ở Bắc Ninh: Camera ghi cảnh trước va chạm01:44 Hơn 2 giờ truy bắt đối tượng sinh năm 1995 sát hại Thiếu tá công an01:08

Hơn 2 giờ truy bắt đối tượng sinh năm 1995 sát hại Thiếu tá công an01:08 Hé lộ chân dung chủ nhân ca khúc hút 14 triệu view do Mỹ Tâm thể hiện ở A8001:12

Hé lộ chân dung chủ nhân ca khúc hút 14 triệu view do Mỹ Tâm thể hiện ở A8001:12 BTV Khánh Trang trở lại sau 1 tháng kể từ vụ đọc sai, netizen sốc khi biết lý do02:47

BTV Khánh Trang trở lại sau 1 tháng kể từ vụ đọc sai, netizen sốc khi biết lý do02:47 Nhóm nữ thay thế BLACKPINK02:29

Nhóm nữ thay thế BLACKPINK02:29 Tác giả bài 'Khúc hát mừng sinh nhật' kiếm được bao nhiêu tiền bản quyền?03:30

Tác giả bài 'Khúc hát mừng sinh nhật' kiếm được bao nhiêu tiền bản quyền?03:30 Người trình báo mất 30 cây vàng khi ngủ trên ô tô là 'vua kickboxing Việt Nam'09:55

Người trình báo mất 30 cây vàng khi ngủ trên ô tô là 'vua kickboxing Việt Nam'09:55 Tập đoàn Chị Em Rọt mới chỉ hoàn tiền cho 6 khách hàng09:04

Tập đoàn Chị Em Rọt mới chỉ hoàn tiền cho 6 khách hàng09:04Tiêu điểm

Tin đang nóng

Tin mới nhất

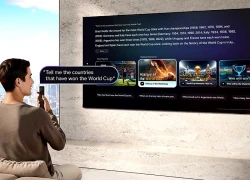

Samsung ra mắt trợ lý Vision AI tại IFA 2025

OpenAI ký thỏa thuận điện toán đám mây lịch sử trị giá 300 tỷ USD với Oracle

"Xanh hóa" AI: Nhiệm vụ cấp bách cho Đông Nam Á

Tạo đột phá thể chế, thúc đẩy khoa học công nghệ và đổi mới sáng tạo

Khi trí tuệ nhân tạo 'bước vào' phòng phỏng vấn tuyển dụng

Ứng dụng trợ lý ảo hỗ trợ sinh viên trong trường đại học

Meta đối mặt thêm 'sóng gió' từ cáo buộc sai sót trong đảm bảo an ninh mạng

Apple ra mắt iPhone 17, iOS 26 và loạt sản phẩm mới

Windows 10 "nổi loạn" giành lại thị phần từ Windows 11 ngay trước giờ G

Cách kéo dài thêm một năm hỗ trợ miễn phí cho Windows 10

Mô hình LLM phản hồi sai nếu bị dẫn dắt bằng thủ thuật tâm lý

Những tính năng đã biến mất khỏi smartphone

Có thể bạn quan tâm

ECB trước sức ép khủng hoảng tài chính tại Pháp

Thế giới

18:22:08 11/09/2025

Sau hôm nay, thứ Năm 11/9/2025, tài vận bùng phát, 3 con giáp vận đỏ hơn trúng số độc đắc, tiền trong túi lúc nào cũng đầy, ăn tiêu chẳng cần nhìn giá

Trắc nghiệm

18:20:57 11/09/2025

Thực hư thông tin bé gái bị đánh thuốc mê, bắt cóc ở Lâm Đồng

Pháp luật

17:58:30 11/09/2025

Xe khách chở 36 người mất phanh lao vào gần trường tiểu học

Tin nổi bật

17:53:12 11/09/2025

Uyển Ân hào hứng khi đóng cảnh thân mật với bạn diễn đẹp trai cao 1,88m

Phim việt

17:43:41 11/09/2025

Chồng "biến mất" ngay trong đêm tân hôn, vợ rụng rời khi biết lý do

Góc tâm tình

17:37:26 11/09/2025

Cảnh tượng rùng rợn khiến ai cũng ớn lạnh trên cao tốc đông người

Lạ vui

17:23:33 11/09/2025

Hôm nay nấu gì: Cơm tối giản dị, ngon miệng

Ẩm thực

17:13:04 11/09/2025

Thiều Bảo Trâm lâu lâu hở bạo, chiếm spotlight vì diện đầm o ép vòng 1 đến "ná thở"

Sao việt

17:10:21 11/09/2025

LastPass sẽ cảnh báo nếu mật khẩu bị hiển thị trên Dark Web

LastPass sẽ cảnh báo nếu mật khẩu bị hiển thị trên Dark Web Hàng loạt tin nhắn rác cá cược, bài bạc làm phiền người dùng

Hàng loạt tin nhắn rác cá cược, bài bạc làm phiền người dùng

Gmail mắc lỗi, hàng triệu người có thể gặp rủi ro

Gmail mắc lỗi, hàng triệu người có thể gặp rủi ro Microsoft sửa hai lỗ hổng bảo mật của Windows Codecs Library

Microsoft sửa hai lỗ hổng bảo mật của Windows Codecs Library 25 ứng dụng Android đánh cắp thông tin đăng nhập Facebook

25 ứng dụng Android đánh cắp thông tin đăng nhập Facebook Ứng dụng FaceApp rộ trở lại

Ứng dụng FaceApp rộ trở lại Hãng bảo mật tuyên bố dừng mua lỗ hổng trong iOS vì quá thừa thãi

Hãng bảo mật tuyên bố dừng mua lỗ hổng trong iOS vì quá thừa thãi Lỗ hổng bảo mật trên Google Chrome ảnh hưởng đến 2 tỷ người dùng

Lỗ hổng bảo mật trên Google Chrome ảnh hưởng đến 2 tỷ người dùng 32 ứng dụng trên App Store lừa 4,6 triệu USD từ người dùng iOS

32 ứng dụng trên App Store lừa 4,6 triệu USD từ người dùng iOS Apple trả 75.000 USD cho hacker phát hiện 7 lỗ hổng bảo mật

Apple trả 75.000 USD cho hacker phát hiện 7 lỗ hổng bảo mật Ứng dụng cuộc gọi trực tuyến Zoom dính lỗ hổng bảo mật nghiêm trọng

Ứng dụng cuộc gọi trực tuyến Zoom dính lỗ hổng bảo mật nghiêm trọng Cách khắc phục lỗ hổng bảo mật quan trọng mới của Windows 10

Cách khắc phục lỗ hổng bảo mật quan trọng mới của Windows 10 Microsoft cảnh báo hai lỗ hổng bảo mật Windows cực kỳ nguy hiểm

Microsoft cảnh báo hai lỗ hổng bảo mật Windows cực kỳ nguy hiểm Phát hiện lỗ hổng bảo mật trong cả chip Ryzen và Threadripper của AMD

Phát hiện lỗ hổng bảo mật trong cả chip Ryzen và Threadripper của AMD Cần Thơ sẽ có Trung tâm UAV - Robot phục vụ nông nghiệp thông minh

Cần Thơ sẽ có Trung tâm UAV - Robot phục vụ nông nghiệp thông minh Vì sao các tập đoàn công nghệ trả hàng triệu USD để thu hút nhân tài AI?

Vì sao các tập đoàn công nghệ trả hàng triệu USD để thu hút nhân tài AI? "Gã khổng lồ" Alibaba phát hành mô hình AI cạnh tranh với OpenAI và Google

"Gã khổng lồ" Alibaba phát hành mô hình AI cạnh tranh với OpenAI và Google Ra mắt ứng dụng hỗ trợ ra quyết định lâm sàng cho hệ thống y tế tích hợp AI

Ra mắt ứng dụng hỗ trợ ra quyết định lâm sàng cho hệ thống y tế tích hợp AI NVIDIA và ADI bắt tay thúc đẩy kỷ nguyên robot thông minh

NVIDIA và ADI bắt tay thúc đẩy kỷ nguyên robot thông minh Ngân hàng và dịch vụ tài chính dẫn đầu về ứng dụng AI và GenAI

Ngân hàng và dịch vụ tài chính dẫn đầu về ứng dụng AI và GenAI Doanh nghiệp thương mại điện tử, bán lẻ trở thành mục tiêu ưu tiên của hacker

Doanh nghiệp thương mại điện tử, bán lẻ trở thành mục tiêu ưu tiên của hacker Nền tảng du lịch trực tuyến chạy đua ứng phó sự trỗi dậy của tác nhân AI

Nền tảng du lịch trực tuyến chạy đua ứng phó sự trỗi dậy của tác nhân AI Chấn động vụ "ngọc nữ" bị ông lớn giở đồi bại: Mắc bệnh tâm thần và ra đi trong cô độc ở tuổi 55

Chấn động vụ "ngọc nữ" bị ông lớn giở đồi bại: Mắc bệnh tâm thần và ra đi trong cô độc ở tuổi 55 Giỡn mà thiệt: Người đàn ông ở Cà Mau mỗi tuần lại thấy cưới một lần, nhà có máy bay riêng, ê hề "siêu xe"...

Giỡn mà thiệt: Người đàn ông ở Cà Mau mỗi tuần lại thấy cưới một lần, nhà có máy bay riêng, ê hề "siêu xe"... Thiên An bị cấm tái xuất

Thiên An bị cấm tái xuất Nhà ngoại giao phim 'Mưa đỏ' từng là hoa hậu có tiếng, U50 an yên bên chồng con

Nhà ngoại giao phim 'Mưa đỏ' từng là hoa hậu có tiếng, U50 an yên bên chồng con Diễn viên Lan Phương được khuyên bớt kể lể chuyện ly hôn trên MXH

Diễn viên Lan Phương được khuyên bớt kể lể chuyện ly hôn trên MXH Ông bà nói "cửa đối cửa ắt gây hại": Gia đình lục đục, công việc bế tắc, làm ăn lận đận suốt một đời

Ông bà nói "cửa đối cửa ắt gây hại": Gia đình lục đục, công việc bế tắc, làm ăn lận đận suốt một đời Apple chính thức "khai tử" 4 mẫu iPhone, người dùng có lo lắng?

Apple chính thức "khai tử" 4 mẫu iPhone, người dùng có lo lắng? Rò rỉ ảnh hiện trường nơi "mỹ nam cổ trang số 1 Trung Quốc" ngã lầu tử vong vào sáng nay?

Rò rỉ ảnh hiện trường nơi "mỹ nam cổ trang số 1 Trung Quốc" ngã lầu tử vong vào sáng nay? Chấn động Cbiz: Rộ tin 1 mỹ nam cổ trang hàng đầu vừa tử vong vì ngã lầu

Chấn động Cbiz: Rộ tin 1 mỹ nam cổ trang hàng đầu vừa tử vong vì ngã lầu Mỹ: Chấn động vụ nữ nghệ sĩ trẻ Ukraine bị sát hại trên tàu điện

Mỹ: Chấn động vụ nữ nghệ sĩ trẻ Ukraine bị sát hại trên tàu điện Vén màn hệ sinh thái "đẻ ra trứng vàng" của "nữ đại gia quận 7": Sự thật chồng là Tổng giám đốc VB Group, vợ sản xuất phim doanh thu hàng trăm tỷ đồng?

Vén màn hệ sinh thái "đẻ ra trứng vàng" của "nữ đại gia quận 7": Sự thật chồng là Tổng giám đốc VB Group, vợ sản xuất phim doanh thu hàng trăm tỷ đồng? Lời khai của bà chủ phòng khám nha khoa Tuyết Chinh hành hung khách hàng

Lời khai của bà chủ phòng khám nha khoa Tuyết Chinh hành hung khách hàng Vợ cựu thủ tướng Nepal tử vong do nhà riêng bị phóng hỏa giữa biểu tình

Vợ cựu thủ tướng Nepal tử vong do nhà riêng bị phóng hỏa giữa biểu tình Cô gái lén lút làm điều này ở tiệm nail, rồi ngang nhiên đặt hàng trên Shopee

Cô gái lén lút làm điều này ở tiệm nail, rồi ngang nhiên đặt hàng trên Shopee Mỹ nhân nổi tiếng nhất Mưa Đỏ: Nhan sắc mướt mắt mê hoặc 6 triệu fan, không biết khen sao cho đủ

Mỹ nhân nổi tiếng nhất Mưa Đỏ: Nhan sắc mướt mắt mê hoặc 6 triệu fan, không biết khen sao cho đủ Bố qua đời sau một ngày nói hiến tạng cho mẹ, bé gái 11 tuổi nghẹn ngào

Bố qua đời sau một ngày nói hiến tạng cho mẹ, bé gái 11 tuổi nghẹn ngào Diễn viên Thiên An bất ngờ tung full tin nhắn làm giấy khai sinh, lần đầu đáp trả về họp báo 2 tiếng

Diễn viên Thiên An bất ngờ tung full tin nhắn làm giấy khai sinh, lần đầu đáp trả về họp báo 2 tiếng YouTuber chuyên vào vai 'Chủ tịch giả nghèo và cái kết' vừa bị khởi tố là ai?

YouTuber chuyên vào vai 'Chủ tịch giả nghèo và cái kết' vừa bị khởi tố là ai?