Tìm hiểu chức năng tự động mã hóa dữ liệu mới trên Windows 8.1

Dù rằng có rất nhiều điểm thuận tiện, nhưng phiên bản mới của BitLocker trên Windows 8.1 đi kèm với rất nhiều điều kiện ngặt nghèo.

Ngay từ thời Window Vista, ta đã có thể dễ dàng bắt gặp trên các phiên bản cao cấp của hệ điều hành này chức năng mã hóa BitLocker Drive. Tương tự như chức năng FileVault trên các phiên bản OS X mới hay “encrypt device” trên nhiều điện thoại Android, người dùng sẽ thường phải tự tay khởi động chức năng BitLocker để tận dụng được các lợi thế bảo mật mà chức năng này mang lại. Một khi đã được khởi động, BitLocker sẽ bảo vệ dữ liệu trên máy của người dùng khỏi những con mắt nhòm ngó, thậm chí cả trong trường hợp kẻ xâm nhập đã lấy trộm được dữ liệu đem đi nơi khác.

Tuy nhiên, một số thiết bị di động – trong đó phải kể đến các thiết bị chạy iOS, Windows Phone 8hay Windows RT – có thể tự động thực hiện việc mã hóa mà không yêu cầu người dùng phải nhúng tay vào. Các hệ điều hành này mặc định coi như các nền tảng phần cứng mà ta đang sử dụng hỗ trợ quy trình mã hóa, vì vậy chức năng mã hóa này được bật mặc định và hoạt động ở chế độ liên tục, hoàn toàn im lặng. Trên Windows 8.1, người dùng tablet và Ultrabook cuối cùng cũng đã được Microsoft cung cấp chức năng tương tự. Nếu các yêu cầu về mặt cấu hình phần cứng cần đã được đáp ứng, chức năng mang tên “device encryption” này sẽ tự động bảo vệ dữ liệu cho người dùng Windows mà không cần bất kỳ một thao tác cấu hình bổ sung nào.

Cơ chế

Về cơ bản, chức năng mã hóa mới trên Windows 8.1, mặc dù vận hành trên các tablet hay laptop sử dụng nền tảng vi xử lí x86, sẽ hoạt động tương tự như các chức năng hệ thống của các thiết bị chạy trên nền ARM (vốn tiêu thụ ít năng lượng hơn nhiều). Người dùng hay người quản trị sẽ không cần trải qua bất kỳ một bước cấu hình nào để khởi động chức năng này. Vẫn như mọi khi, ta khởi động laptop hay tablet và đăng nhập, sử dụng máy hệt như các thiết bị chưa được mã hóa ngày trước. Công việc mã hóa dữ liệu sẽ được diễn ra trong im lặng. Nếu có ai đó tìm cách lấy được dữ liệu trên máy, hoặc thậm chí là đánh cắp cả cỗ máy nhưng không lấy được mật khẩu đăng nhập (hoặc khóa mã) mà sử dụng các công cụ bên ngoài (VD 1 bản window portable) để truy cập dữ liệu trên ổ cứng, kẻ đó cũng vẫn sẽ không thể đọc được nội dung các dữ liệu vốn đã được mã hóa bằng mật khẩu đăng nhập.

Video đang HOT

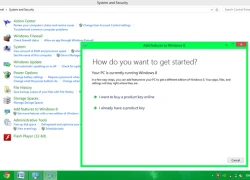

Tuy nhiên cũng lưu ý rằng dù không yêu cầu cấu hình, nhưng ngoài một vài yêu cầu về mặt phần cứng (không được nêu chi tiết cho người dùng) thì chức năng mã hóa tự động này sẽ chỉ vận hành một khi ta đã đăng nhập bằng Microsoft account (hoặc account trong một Domain đã được quản trị hệ thống cấu hình Group Policy thích hợp, nếu là máy cơ quan).

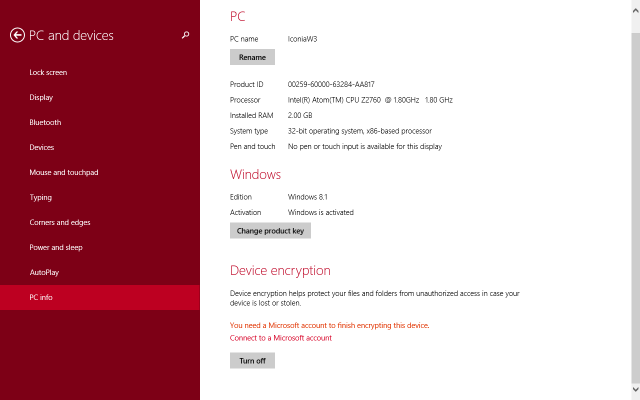

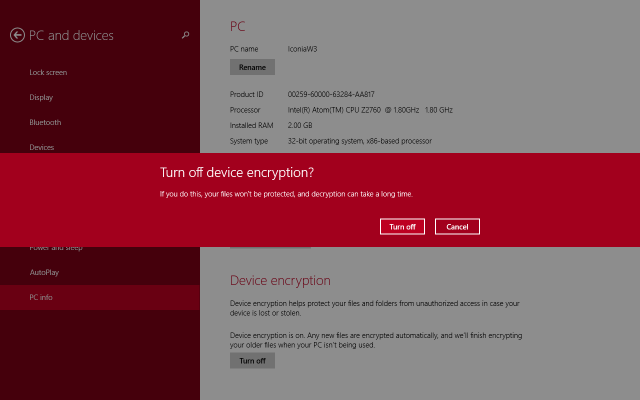

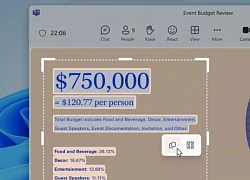

Khi đăng nhập lần đầu vào một máy tính chạy Windows 8.1 với cấu hình phần cứng đủ để hỗ trợ chức năng này, ta có thể xem trạng thái mã hóa trong phần “PC Info”. Việc mã hóa được diễn ra tự động, nhưng master key cần dùng để mở khóa thiết bị theo mặc định không được bảo vệ. Khi đăng nhập vào một Microsoft account từ một tài khoản có quyền quản trị, thiết bị của người dùng sẽ tự động sinh ra một recovery key và upload nó lên máy chủ của Microsoft. Lúc này người dùng có thể đăng nhập vào Microsoft account của mình từ một máy khác và lấy lại recovery key này nếu như gặp sự cố không thể sử dụng được bản Windows đang cài đặt trên thiết bị được mã hóa. Tùy theo cấu hình của quản trị hệ thống, các tài khoản Active Directory (trong môi trường doanh nghiệp) cũng có thể được sử dụng để lưu các key này và sử dụng để khôi phục dữ liệu khi cần thiết.

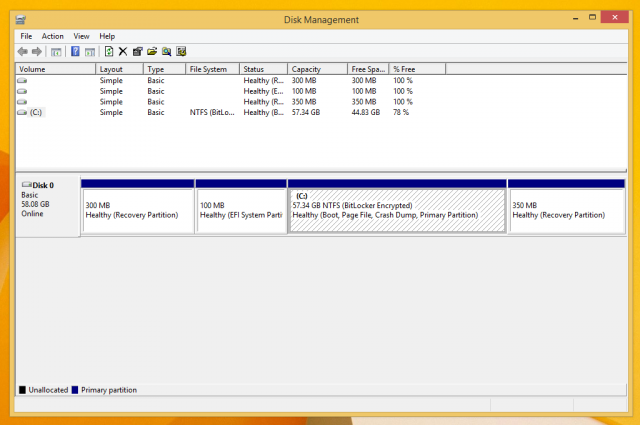

Tuy quá trình làm việc nghe qua không có gì ấn tượng, nhưng đây thực sự là một bước cải tiến đáng kể của Microsoft cho BitLocker. Trước đây, những người dùng có nhu cầu bảo mật cao sẽ phải tự tìm cách sao lưu và bảo quản key sử dụng trong việc mã hóa, chưa kể đến việc thường xuyên phải tự khởi động tiến trình mã hóa. Giờ đây các thông tin đều được tự động sao lưu và quản lý theo từng Microsoft account, người dùng chỉ cần kiểm tra thấy trạng thái “BitLocker Encrypted” trong Disk Management là đã có thể yên tâm rằng dữ liệu của mình đã được bảo vệ an toàn.

Mặc dù mang tên mới “device encryption”, nhưng về cơ bản nền tảng công nghệ và kỹ thuật mã hóa vẫn hoàn toàn là của BitLocker ngày trước. Điểm đáng kể nằm ở chỗ, chức năng này được cung cấp tới tất cả các phiên bản Windows 8.1, trong khi ngày trước BitLocker chỉ xuất hiện trên các dòng Windows 8 Pro và Enterprise, hay dòng Ultimate và Enterprise của Windows 7. Giờ đây, ngay cả những người dùng phổ thông cũng đã có điều kiện tiếp cận kỹ thuật mã hóa cao cấp này.

Yêu cầu khắt khe

Khoảng 1 hay 2 năm nữa, có thể các yêu cầu về mặt phần cứng đi kèm với chức năng mã hóa thầm lặng này sẽ không còn là vấn đề gì to tát. Nhưng tại thời điểm hiện tại, vẫn còn tồn tại một số rào cản nhất định cho người dùng đang sử dụng các thiết bị cũ. Theo như Microsoft, các yêu cầu đối với nền tảng phần cứng cần được đáp ứng để kích hoạt device encryption bao gồm:

Sử dụng UEFI, có Secure Boot và hỗ trợ Windows 64-bit.Có Trusted Platform Module (TPM) phiên bản 2.0 trở lên (rất nhiều thiết bị đang được sử dụng trên thị trường mới chỉ có TPM 1.2).Firmware hỗ trợ chức năng Connected Standby của Windows. Đây là chức năng cho phép một máy đang ở chế độ Sleep có thể tự bật lên theo định kỳ và kiểm tra lại một số thông tin (như kiểm tra email hoặc sự kiện trong các ứng dụng lịch), tương tự như cách mà đa số smartphone vận hành.Bản thân chức năng Connected Standby cũng có những yêu cầu phần cứng riêng, các yêu cầu này dĩ nhiên phải được thỏa mãn để việc mã hóa tự động có thể được kích hoạt theo đúng chu kỳ. Trong đó quan trọng nhất phải kể đến phân vùng hệ thông chạy bằng ổ SSD, card mạng hỗ trợ NDIS 6.3 và bộ nhớ được hàn cố định vào mainboard. Thiết bị đó cũng phải hỗ trợ passive cooling (cơ chế tản nhiệt không tiêu tốn năng lượng) trong trạng thái Connected Standby, bất kể khi hoạt động bình thường có sử dụng quạt đi chăng nữa.

Nhìn vào các yêu cầu này, một điều đáng tiếc cần được khẳng định là ở thời điểm hiện tại có rất, rất ít các thiết bị trên thị trường có thể đáp ứng đầy đủ các yêu cầu trên. Trong đó yêu cầu hỗ trợ chức năng Connected Standby có thể nói là rào cản lớn nhất, bởi nó có liên quan trực tiếp đến kiến trúc CPU. Hiện tại về phía Intel bất kỳ dòng CPU thuộc thế hệ trước Haswell đều không có khả năng hỗ trợ Connected Standby. Còn AMD có vẻ còn phải lập cập tới tận… 2014 mới có thể ra mắt các chip hỗ trợ chức năng này. Nhưng ngay cả một số Ultrabook Haswell hiện tại cũng chưa có firmware hỗ trợ ổn định Connected Standby. Đồng nghĩa với việc ngay cả những người dùng mới sắm Ultrabook Haswell trong vài tháng trở lại đây cũng có thể sẽ phải chờ tới khi các hãng sản xuất thiết bị (OEM) hoàn thiện xong một bản firmware thỏa mãn được hết các “yêu sách” của Microsoft.

Chưa hết, các yêu cầu phần cứng khác đi kèm với Connected Standby cũng khiến rất nhiều mẫu máy khác bị “loại khỏi vòng chiến”. Chưa nói đâu xa, tất cả các mẫu laptop lớn (và cả desktop) với slot RAM thay thế được đều bị loại trừ – và số lượng các máy dạng này không cần nói cũng biết là cực lớn. Trong tương lai có thể Microsoft sẽ có cách để giảm thiểu các yêu cầu ngặt nghèo này, nhưng tại thời điểm hiện tại trên Windows 8.1 thì có vẻ chỉ các thiết bị cao cấp nhất mới có khả năng tiêu hóa nổi “device encryption”.

BitLocker truyền thống

Trên các hệ thống mà các rào cản phần cứng khiến người dùng không thể tiếp cận với chức năng mã hóa tự động mới này, Windows 8.1 phiên bản Pro và Enterprise vẫn cung cấp tùy chọn mã hóa BitLocker truyền thống. Ngoài lí do là phương pháp truyền thống này vốn có ít yêu cầu phần cứng hơn nhiều so với những gì đã liệt kê ở trên, một lí do khác khiến nhiều người có thể muốn sử dụng nó thay thế cho “device encryption” mới ra mắt là để tránh lệ thuộc vào Microsoft account. Việc tự quản lý các key mã hóa có thể đòi hỏi nhiều công sức và thao tác hơn, nhưng trong một số trường hợp với yêu cầu bảo mặt ngặt nghèo thì việc này hiệu quả hơn nhiều so với việc lưu trữ trên máy chủ của Microsft.

Theo VNE

Yahoo Mail dùng công nghệ mã hóa mà Gmail đã áp dụng được 4 năm

Từ tháng Một năm sau, Yahoo mới bắt đầu sử dụng (mặc định) giao thức HTTPS cho dịch vụ Mail của mình, chậm hơn 4 năm so với Gmail.

Trong thời gian gần đây, Yahoo tiếp tục áp dụng rất nhiều nâng cấp cho dịch vụ Mail của họ, trong đó gần đây nhất là những nâng cấp về giao diện cùng 1 TB dung lượng lưu trữ. Ngày hôm nay, họ công bố một tính năng mới cho dịch vụ của mình: Từ 8/1 năm sau, Mail của Yahoo sẽ bắt đầu áp dụng công nghệ mã hóa giúp bảo vệ thư của người dùng tốt hơn. Cụ thể, từ thời điểm nói trên,Yahoo Mail, theo mặc định, sẽ áp dụng công nghệ mã hóa SSL (Secure Sockets Layer) hay còn gọi là HTTPS. Đây là công nghệ mã hóa cho độ bảo mật cao giúp mail của người dùng tránh được các nguy cơ bị đánh cắp. Yahoo cũng đã từng áp dụng HTTPS cho dịch vụ của mình hồi đầu năm, tuy nhiên đây chỉ là một tùy chọn chứ không phải là giao thức mặc định.

Dù động thái này của Yahoo là rất đáng hoan nghênh, nhưng có thể thấy rằng đây là một phản ứng chậm chạp của hãng. Đối thủ của Yahoo Mail - Gmail của Google - đã áp dụng giao thức HTTPS này từ năm 2008, và công nghệ này được mặc định trên Gmail từ tháng Một năm 2010; còn các chuyên gia bảo mật đã từng nhiều lần khuyến cáo rằng giao thức http không đủ an toàn.

Cũng đáng chú ý nữa là công bố của Yahoo được đưa ra ngay sau khi tờ Washington Post công bố thông tin rằng Cơ quan an ninh quốc gia Mỹ (NSA) đã từng tự ý thu thập hàng triệu danh bạ của người dùng; và trong số này, danh bạ thu thập được từ Yahoo Mail nhiều gấp đôi so với tổng danh bạ thu thập từ các dịch vụ lớn khác cộng lại. Tuy bài viết không nêu rõ lý do vì sao có sự khác biệt này, nhưng một trong số các nguyên nhân có thể là do Yahoo đã không áp dụng các công nghệ mã hóa để bảo vệ email của người dùng.

Theo VNE

Microsoft thừa nhận cái tên Surface RT làm người dùng mất phương hướng  Surface RT bị giới hạn tương đối nhiều trong việc chạy các ứng dụng cũ. Trong một cuộc phỏng vấn với trang tin ARN của Úc, Jack Cowett, quản lý sản phẩm của Microsoft Surface đã thừa nhận rằng cái tên "Surface RT" đã làm nhiều người tiêu dùng mất phương hướng. "Chúng tôi nghĩ rằng đã có một số nhầm lẫn trên...

Surface RT bị giới hạn tương đối nhiều trong việc chạy các ứng dụng cũ. Trong một cuộc phỏng vấn với trang tin ARN của Úc, Jack Cowett, quản lý sản phẩm của Microsoft Surface đã thừa nhận rằng cái tên "Surface RT" đã làm nhiều người tiêu dùng mất phương hướng. "Chúng tôi nghĩ rằng đã có một số nhầm lẫn trên...

CEO Apple đang tập trung vào 1 sản phẩm 'hot' hơn iPhone00:30

CEO Apple đang tập trung vào 1 sản phẩm 'hot' hơn iPhone00:30 Apple lỡ hẹn với AI, người dùng Việt chịu thiệt?09:57

Apple lỡ hẹn với AI, người dùng Việt chịu thiệt?09:57 Người dùng Galaxy tại Việt Nam bắt đầu nhận One UI 703:50

Người dùng Galaxy tại Việt Nam bắt đầu nhận One UI 703:50 One UI 7 chậm chạp khiến Samsung mất vị thế dẫn đầu thế giới Android09:37

One UI 7 chậm chạp khiến Samsung mất vị thế dẫn đầu thế giới Android09:37 Google dừng hỗ trợ, hàng triệu điện thoại Android gặp nguy hiểm08:58

Google dừng hỗ trợ, hàng triệu điện thoại Android gặp nguy hiểm08:58 Google nâng tầm Gemini với khả năng tạo video dựa trên AI08:26

Google nâng tầm Gemini với khả năng tạo video dựa trên AI08:26 Google ra mắt công cụ AI cho phép tạo video từ văn bản và hình ảnh00:45

Google ra mắt công cụ AI cho phép tạo video từ văn bản và hình ảnh00:45 TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32

TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32 Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32Tiêu điểm

Tin đang nóng

Tin mới nhất

Người dùng nói cảm ơn ChatGPT, OpenAI tốn 10 triệu USD tiền điện

Microsoft cảnh báo lỗi nghiêm trọng trên Outlook

TSMC đối mặt khó khăn trong kiểm soát chip AI đến tay Trung Quốc

Ổ điện gia dụng 'hiện đại hóa' tích hợp sạc nhanh, khóa thẻ từ

Xiaomi gây ấn tượng với tốc độ cập nhật HyperOS 2

Google có khả năng mất trình duyệt Chrome

Công nghệ chọn luồng hình ảnh có mặt tại Lễ diễu binh 30.4

iPhone có thể bị hỏng khi cập nhật phiên bản iOS 18.4.1

CEO Tim Cook lo lắng tột độ trước nguy cơ sản xuất iPhone 17 bị trì hoãn

Australia và Việt Nam thành lập trung tâm công nghệ chiến lược

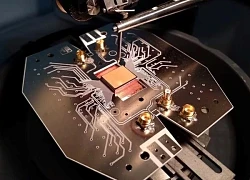

Big Tech chuyển mình bước vào kỷ nguyên lượng tử

UAE sắp trở thành quốc gia đầu tiên ban hành luật bằng AI

Có thể bạn quan tâm

Mỹ nhân Việt mới 17 tuổi đã được săn đón tới tận cửa lớp học, hút 3 triệu view nhờ mặt mộc đẹp tuyệt đối

Hậu trường phim

2 giờ trước

Bộ phim khiến ai xem cũng mắc cỡ: Lời thoại sến sẩm, nữ phụ làm khán giả nói ngay câu này

Phim việt

2 giờ trước

Chỉ bằng 2 câu phỏng vấn của mc Long Vũ, Minh Hà để lộ điểm đặc biệt: Có phải chỉ đơn giản là "bà mẹ 4 con"?

Sao việt

2 giờ trước

Silver Surfer tái xuất, Galactus lộ diện: 'Fantastic Four' mở màn kỷ nguyên diệt vong mới của MCU!

Phim âu mỹ

2 giờ trước

Á hậu Hoàn vũ giỏi 4 thứ tiếng bị tước danh hiệu vì thi Miss World

Sao châu á

2 giờ trước

Ca sĩ Bảo Trâm Idol nhiều lần vấp ngã sau khi 'một bước lên tiên'

Nhạc việt

3 giờ trước

Ngôi sao sở hữu 105 triệu người theo dõi trên Instagram khoe chân dài miên man, thả dáng "flexing" trên 1 núi tiền

Nhạc quốc tế

3 giờ trước

Tóc Tiên hé lộ lý do tham gia show sống còn sau chiến thắng ở 'Chị đẹp'

Tv show

3 giờ trước

Từ bỏ AUKUS: Lối đi khôn ngoan hơn cho Australia để bảo vệ đất nước?

Thế giới

3 giờ trước

Chồng đưa 10 triệu/tháng nhưng đùng 1 cái đòi vợ phải xuất 180 triệu để đầu tư làm ăn, không được như ý thì đổ cho tôi mang tiền đi nuôi nhân tình

Góc tâm tình

4 giờ trước

Bí kíp dắt lưng trước khi “rước” iPad mini Retina

Bí kíp dắt lưng trước khi “rước” iPad mini Retina Máy tính Lenovo bán chạy nhất hiện nay

Máy tính Lenovo bán chạy nhất hiện nay

Smartphone BlackBerry Z30 bắt đầu được bán tại Việt Nam với giá 14 triệu đồng

Smartphone BlackBerry Z30 bắt đầu được bán tại Việt Nam với giá 14 triệu đồng Tắt chức năng hiển thị mật khẩu trong Windows 8 khi đăng nhập

Tắt chức năng hiển thị mật khẩu trong Windows 8 khi đăng nhập BlackBerry Z30 lộ giá chát gần 15 triệu đồng

BlackBerry Z30 lộ giá chát gần 15 triệu đồng Mẹo chọn laptop sử dụng được lâu dài

Mẹo chọn laptop sử dụng được lâu dài Nexus 7 2013 chính hãng sẽ có giá 6 triệu đồng tại Việt Nam

Nexus 7 2013 chính hãng sẽ có giá 6 triệu đồng tại Việt Nam Nhường chỗ cho "người mới", Microsoft ngừng bán Surface Pro

Nhường chỗ cho "người mới", Microsoft ngừng bán Surface Pro Loạt "vũ khí nóng" đáng gờm của Surface Pro 2

Loạt "vũ khí nóng" đáng gờm của Surface Pro 2 Google miễn phí QuickOfffice trên cả iOS và Android

Google miễn phí QuickOfffice trên cả iOS và Android Dùng thử Windows 8.1 trước khi quyết định cài đặt

Dùng thử Windows 8.1 trước khi quyết định cài đặt Nên cài đặt mới hay nâng cấp hệ điều hành?

Nên cài đặt mới hay nâng cấp hệ điều hành? Google giảm giá điện thoại Nexus 4 tới 2 triệu đồng

Google giảm giá điện thoại Nexus 4 tới 2 triệu đồng Hướng dẫn cách gửi "mật thư" bằng Gmail

Hướng dẫn cách gửi "mật thư" bằng Gmail Người mua sản phẩm HP có thể nhận bồi thường đến 2,6 triệu đồng

Người mua sản phẩm HP có thể nhận bồi thường đến 2,6 triệu đồng Danh sách những mẫu Galaxy được cập nhật One UI 8

Danh sách những mẫu Galaxy được cập nhật One UI 8 Samsung gia hạn thay thế miễn phí màn hình điện thoại bị sọc

Samsung gia hạn thay thế miễn phí màn hình điện thoại bị sọc Sạc từ ổ cắm USB âm tường có nhanh hơn củ sạc thường?

Sạc từ ổ cắm USB âm tường có nhanh hơn củ sạc thường? Windows 11 giúp dễ dàng sao chép văn bản từ hình ảnh

Windows 11 giúp dễ dàng sao chép văn bản từ hình ảnh Xu hướng đáng lo ngại: Dùng ChatGPT đoán địa điểm trong ảnh

Xu hướng đáng lo ngại: Dùng ChatGPT đoán địa điểm trong ảnh iPhone thất thế trước đối thủ Trung Quốc tại thị trường cạnh tranh nhất thế giới

iPhone thất thế trước đối thủ Trung Quốc tại thị trường cạnh tranh nhất thế giới Phiên tòa xử vụ kiện cháy xe 5 tỷ đồng của ca sĩ Duy Mạnh: Tình tiết sự việc nghe mà "sốc"

Phiên tòa xử vụ kiện cháy xe 5 tỷ đồng của ca sĩ Duy Mạnh: Tình tiết sự việc nghe mà "sốc" Công an vào cuộc vụ người phụ nữ cầm dao rạch biển pa nô chào mừng

Công an vào cuộc vụ người phụ nữ cầm dao rạch biển pa nô chào mừng Nữ "quái xế" tông xe làm tử vong cô gái dừng đèn đỏ bị tuyên phạt 8 năm 6 tháng tù

Nữ "quái xế" tông xe làm tử vong cô gái dừng đèn đỏ bị tuyên phạt 8 năm 6 tháng tù Sĩ quan thông tin SN 2000 sở hữu profile siêu xịn: Từng gây sốt khi lên VTV1, visual đời thường tuyệt đối điện ảnh

Sĩ quan thông tin SN 2000 sở hữu profile siêu xịn: Từng gây sốt khi lên VTV1, visual đời thường tuyệt đối điện ảnh Cục Phát thanh, Truyền hình thông tin vụ Doãn Quốc Đam, MC Hoàng Linh quảng cáo sữa

Cục Phát thanh, Truyền hình thông tin vụ Doãn Quốc Đam, MC Hoàng Linh quảng cáo sữa Hội Điện ảnh Việt Nam đề nghị Bộ Công an vào cuộc vụ Quyền Linh

Hội Điện ảnh Việt Nam đề nghị Bộ Công an vào cuộc vụ Quyền Linh

Bi kịch gì đã xảy ra với mỹ nhân mất chồng đại gia chỉ sau 13 ngày cưới, thành góa phụ ở tuổi 21?

Bi kịch gì đã xảy ra với mỹ nhân mất chồng đại gia chỉ sau 13 ngày cưới, thành góa phụ ở tuổi 21? Dùng dao đâm bạn gái tử vong rồi lên ô tô phóng hỏa tự sát

Dùng dao đâm bạn gái tử vong rồi lên ô tô phóng hỏa tự sát Giấu kín bấy lâu, 1 mỹ nhân Việt công khai có con trai với vị bác sĩ thẩm mỹ nổi tiếng?

Giấu kín bấy lâu, 1 mỹ nhân Việt công khai có con trai với vị bác sĩ thẩm mỹ nổi tiếng? Bà Trương Mỹ Lan vẫn lãnh án tử hình, nộp 31 tỷ đồng án phí

Bà Trương Mỹ Lan vẫn lãnh án tử hình, nộp 31 tỷ đồng án phí Tử tù Trương Mỹ Lan không được nhận lại 2 túi Hermès bạch tạng

Tử tù Trương Mỹ Lan không được nhận lại 2 túi Hermès bạch tạng Cuộc sống hiện tại của đồng chí cảnh vệ cao 1m85 từng gây bão khi lên TV: Đẹp trai hơn, tình trạng yêu đương mới đáng nói!

Cuộc sống hiện tại của đồng chí cảnh vệ cao 1m85 từng gây bão khi lên TV: Đẹp trai hơn, tình trạng yêu đương mới đáng nói! Ngô Thanh Vân xác nhận ông xã kém 11 tuổi đã được lên chức cha?

Ngô Thanh Vân xác nhận ông xã kém 11 tuổi đã được lên chức cha? Thông tin đặc biệt về lễ thuỷ táng của Quý Bình

Thông tin đặc biệt về lễ thuỷ táng của Quý Bình

HOT: Cặp đôi nam vương - mỹ nhân Vbiz yêu 3 năm, từng tham gia Người Ấy Là Ai thông báo chia tay

HOT: Cặp đôi nam vương - mỹ nhân Vbiz yêu 3 năm, từng tham gia Người Ấy Là Ai thông báo chia tay Nữ NSƯT sở hữu nhà 30 tỷ tại trung tâm TP.HCM, U100 vẫn làm móng, trang điểm, tự lái xe máy đi làm

Nữ NSƯT sở hữu nhà 30 tỷ tại trung tâm TP.HCM, U100 vẫn làm móng, trang điểm, tự lái xe máy đi làm