Một con chip không thể hack bị hacker tấn công trong suốt 3 tháng, đến giờ nó vẫn không bị hack

Đến giờ các nhà phát triển con chip vẫn đang mời gọi những nhà nghiên cứu bảo mật tấn công khai thác nó.

Đã từng có nhiều bộ xử lý khác nhau tự tin tuyên bố là unhackable – hay không thể hack – nhưng đều không trụ vững được lâu trước các hình thức tấn công của hacker. Nhưng bộ xử lý mới được thiết kế của trường Đại học Michigan dường như đang là ngoại lệ.

Được đặt tên là Morpheus, bộ xử lý này đã bị tấn công bởi hơn 500 nhà nghiên cứu bảo mật trong suốt 3 tháng liên tục, nhưng cuối cùng nó vẫn đang đứng vững. Các cuộc tấn công này cũng không được thực hiện cho vui, chúng là một phần trong chương trình tìm lỗ hổng săn tiền thưởng Finding Exploits to Thwart Tampering của DARPA (Cơ quan chỉ đạo các dự án nghiên cứu Quốc phòng của Bộ Quốc phòng Mỹ).

Thiết kế của con chip không thể hack Morpheus

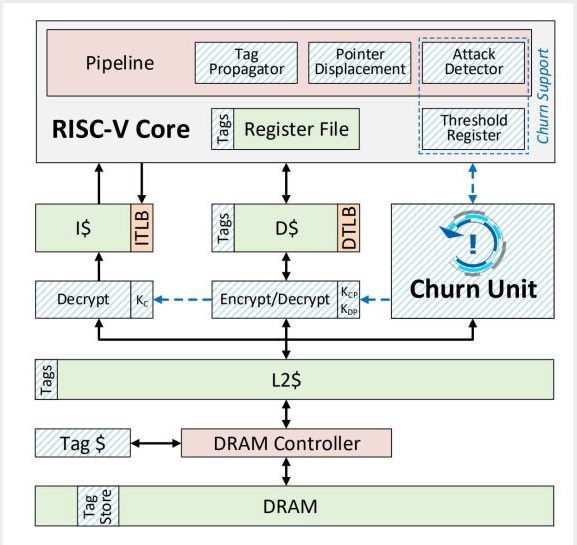

Được thiết kế trên nền RISC-V, con chip này sử dụng một hỗn hợp các kỹ thuật “mã hóa và xáo trộn” để làm rối loạn các điểm dữ liệu chính – ví dụ như vị trí, định dạng và nội dung của một lõi chương trình – và sau đó ngẫu nhiên hóa tất cả chúng một lần nữa khi hệ thống đang hoạt động.

Người đứng đầu nhóm phát triển Todd Austin cho biết: ” Thử tưởng tượng nó giống như việc giải một khối Rubic tự sắp xếp lại bản thân sau mỗi lần bạn chớp mắt. Đó là những gì các hacker gặp phải khi đối mặt với Morpheus. Nó làm máy tính trở thành một câu đố không thể giải được .”

Video đang HOT

” Các nhà phát triển liên tục viết thêm code, và chừng nào còn có dòng code mới, sẽ có lỗi mới và các lỗ hổng bảo mật mới. Với Morpheus, ngay cả khai hacker tìm thấy một lỗ hổng, thông tin cần thiết để khai thác nó cũng sẽ biến mất trong vòng mili giây. Đây có lẽ là điều gần nhất với một hệ thống chống bị tấn công trong tương lai .”

Mức độ xáo trộn và hỗn loạn của bộ xử lý có thể là một đại thảm họa để viết code cho nó, cũng như sử dụng nó, tuy nhiên, Austin cho biết, thiết kế của bộ xử lý hoàn toàn minh bạch đối với cả nhà phát triển phần mềm và người dùng, bởi vì mọi sự ngẫu nhiên xảy ra trong dữ liệu đều được dùng bằng kỹ thuật ” ngữ nghĩa không xác định .”

Hơn nữa, một tài liệu kỹ thuật đã chứng minh rằng, việc làm xáo trộn các điểm dữ liệu chỉ có tác động không đáng kể đến hiệu suất thực của hệ thống, khi chỉ chiếm khoảng 1% hiệu suất.

Tất nhiên, không gì là “không thể hack”, vấn đề là mất bao lâu để kỹ thuật hack được nó ra đời.

Nữ chuyên gia bảo mật chuyên 'đóng vai' hacker

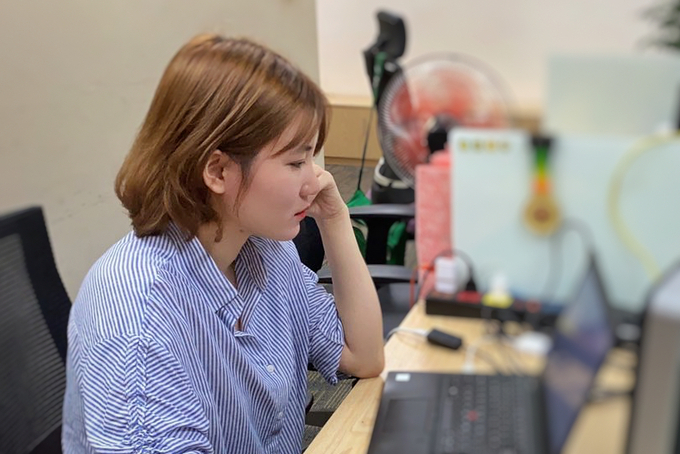

Mai Anh, chuyên gia bảo mật sinh năm 1992, không nhớ đã bao nhiêu lần phải thức xuyên đêm, sống như một hacker, để cung cấp các phản hồi quan trọng cho đối tác.

Năm 2020, bảng vinh danh những người đóng góp nhiều nhất cho sự an toàn của Zoho - công ty cung cấp dịch vụ quản trị doanh nghiệp Top 10 thế giới của Ấn Độ - xuất hiện tên "Vu Anh". Zoho cảm ơn những người đã tìm ra lỗ hổng nghiêm trọng để bảo vệ nền tảng này, cũng như hàng chục nghìn công ty trên khắp thế giới, đang sử dụng phần mềm của họ. Vũ Anh là người phụ nữ Việt Nam hiếm hoi xuất hiện trong danh sách.

Đó cũng là một trong số ít lần Vũ Mai Anh xuất hiện công khai. Trong suốt 8 năm theo nghề bảo mật, cô thường sống đúng như những gì người ta hình dung về một chuyên gia an ninh mạng trên phim ảnh: ẩn mình, thận trọng và gần như tàng hình trên mạng xã hội.

Ngoài đời, cô gái 9x khá ưa nhìn, vui tính và là thành viên chủ chốt trong đội ngũ Pentest của Công ty An ninh mạng Viettel - người chuyên kiểm tra khả năng đột nhập vào các hệ thống công nghệ thông tin. Cô cũng là thành viên nữ duy nhất trong RedTeam - nhóm "đóng vai" hacker, có nhiệm vụ tấn công triệt để vào các hệ thống mục tiêu để phát hiện lỗ hổng bảo mật và ngăn chặn các nguy cơ mất an toàn thông tin.

Mai Anh, nữ chuyên gia bảo mật sinh năm 1992, thường xuyên "cày đêm" như hacker để tìm ra lỗ hổng bảo mật trong hệ thống của khách hàng. Trong thời gian rảnh rỗi, cô thường nghe nhạc, hát và chơi thể thao. Mai Anh từng đoạt huy chương vàng khi tham dự một giải bóng bàn của công ty.

Nhìn vào vị trí của Mai Anh hiện nay, ít người nghĩ rằng cô từng ham chơi game đến quên ăn quên học. Có những ngày, Mai Anh bỏ học để ra quán nét "cày" game online. Dù gia đình không biết, cô vẫn tự thấy cần phải thay đổi. May mắn cô đã bỏ game thành công và dành những tháng cuối cho việc ôn thi đại học.

Nhưng cũng nhờ những lần đi chơi game ấy, Mai Anh nhận ra sở thích của mình. Trước ngưỡng cửa đại học, dù được khuyên chọn trường kinh tế vì "phù hợp hơn với con gái", cô lại chọn kỹ thuật. Khoa Công nghệ thông tin, Đại học Bách Khoa Hà Nội, vốn được biết đến là nơi chỉ toàn con trai, năm ấy có thêm một sinh viên nữ.

Năm 2013, khi smartphone bắt đầu phổ biến, lập trình ứng dụng trở thành một trong những lĩnh vực "hot" nhất bấy giờ. Cô lại "suýt" trở thành người viết game, nếu không nhờ một lần "lang thang" trên Internet.

"Hôm đó, mình đang 'mò mẫm' trên forum Cộng đồng C Việt thì thấy bài đăng tuyển thực tập sinh ngành bảo mật. Mình chưa đủ kiến thức chuyên môn nhưng thích thử thách, nên đã quyết định tham gia. Mình trúng tuyển và 'dính' luôn với nghề đến bây giờ", Mai Anh kể.

Biến nữ tính thành lợi thế

Trong lĩnh vực bảo mật, RedTeam là thuật ngữ để chỉ một nhóm chuyên gia bảo mật, nhưng có hoạt động và tư duy như một nhóm tin tặc. Nhóm này sẽ sử dụng khả năng của mình để tấn công, xâm nhập vào các hệ thống mục tiêu mà khách hàng - thường là các doanh nghiệp - đưa ra, để kiểm tra độ an toàn an ninh mạng của chính doanh nghiệp đó. Nếu tin tặc thường hoạt động vào những lúc doanh nghiệp mất cảnh giác nhất, như ban đêm, nhóm RedTeam cũng vậy.

Có những giai đoạn, bạn bè cùng cùng trang lứa lo chuyện hẹn hò, đi chơi, Mai Anh lại "bật chế độ ngủ ngày cày đêm" mấy tháng liền. Không chỉ là vượt qua các hàng rào bảo mật, RedTeam của cô còn phải đối đầu với BlueTeam - đội bảo vệ cho doanh nghiệp - cũng là những chuyên gia bảo mật hàng đầu.

"Giống một cuộc đuổi bắt, nhiều khi mình tìm ra lỗ hổng, họ lại vá, liên tục như vậy hàng tuần liền, khiến việc tấn công rơi vào bế tắc. Mình phải tìm các phương pháp tấn công mới và thức đêm để chạy đua với thời gian", Mai Anh kể.

Hiện tại, RedTeam của Mai Anh có tỷ lệ "thắng" nhiều gấp đôi số lần "thua". Sau những lần chiến thắng đó, hàng trăm rủi ro bảo mật cho hệ thống đã được cô và các cộng sự phát hiện, giúp doanh nghiệp củng cố tình hình an ninh của mình.

Là người con gái duy nhất trong đội ngũ chuyên gia bảo mật, Mai Anh tự nhận điểm yếu của mình là dễ bị chi phối bởi cảm xúc. Cô cũng không tránh khỏi những lúc buồn giận chuyện tình cảm, nhưng tâm huyết với công việc kéo cô đứng dậy. Lỗ hổng đầu tiên trong đời làm bảo mật, Mai Anh tìm ra sau một lần thất tình.

Mai Anh cho biết mục tiêu của cô là rèn tính kiên nhẫn, học cách chi phối cảm xúc, bên cạnh việc cố gắng về mặt chuyên môn. Cô mong muốn mình sẽ tìm được nhiều lỗ hổng hơn nữa. "Lỗ hổng bảo mật không thể nhìn thấy được và cũng là thứ mà không ai thực sự biết có tồn tại hay không. Vì vậy, mình cần thêm tính kiên nhẫn, đồng thời mình cần rèn luyện tư duy giải quyết được mọi vấn đề", Mai Anh nói.

Máy chủ Exchange của Microsoft bị hacker Trung Quốc tấn công  Microsoft nghi ngờ nhóm hacker Hafnium khai thác lỗ hổng của máy chủ Exchange của họ, qua đó tấn công vào nhiều cơ quan trọng yếu của Mỹ. "Dựa trên các mục tiêu, chiến thuật và quy trình quan sát được, chúng tôi tin rằng chiến dịch này được thực hiện bởi Hafnium", Microsoft chia sẻ trên blog của công ty, sau khi...

Microsoft nghi ngờ nhóm hacker Hafnium khai thác lỗ hổng của máy chủ Exchange của họ, qua đó tấn công vào nhiều cơ quan trọng yếu của Mỹ. "Dựa trên các mục tiêu, chiến thuật và quy trình quan sát được, chúng tôi tin rằng chiến dịch này được thực hiện bởi Hafnium", Microsoft chia sẻ trên blog của công ty, sau khi...

Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26

Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26 Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14

Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14 Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36

Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36 Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47

Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47 Pin nấm - bước đột phá của ngành năng lượng bền vững08:03

Pin nấm - bước đột phá của ngành năng lượng bền vững08:03 Câu chuyện thú vị về bài hát khiến Windows 'đứng hình'02:25

Câu chuyện thú vị về bài hát khiến Windows 'đứng hình'02:25 Lý do bất ngờ khiến Windows 7 khởi động chậm chạp06:56

Lý do bất ngờ khiến Windows 7 khởi động chậm chạp06:56 Canh bạc AI của Apple nhằm 'hạ bệ' Samsung08:44

Canh bạc AI của Apple nhằm 'hạ bệ' Samsung08:44 Các thương hiệu lớn Trung Quốc rủ nhau rời xa Android?08:38

Các thương hiệu lớn Trung Quốc rủ nhau rời xa Android?08:38 Vì sao pin smartphone Android kém hơn sau khi cập nhật phần mềm02:20

Vì sao pin smartphone Android kém hơn sau khi cập nhật phần mềm02:20 Windows 11 chiếm bao nhiêu dung lượng ổ cứng?01:07

Windows 11 chiếm bao nhiêu dung lượng ổ cứng?01:07Tiêu điểm

Tin đang nóng

Tin mới nhất

Những điều người dùng cần ở Smart TV

iPhone kỷ niệm 20 năm sẽ có đột phá lớn về màn hình

Chi tiết quan trọng cần chú ý khi mua cáp USB

WhatsApp thắng kiện NSO Group vụ hack vào năm 2019

Smartphone pin khủng đang được ưa chuộng

Viettel IDC nhận cú đúp giải thưởng an ninh mạng - phát triển bền vững

Công nghệ lưu trữ 'thọ' hơn 5.000 năm, chỉ 1 USD/TB

Seagate đặt mục tiêu sản xuất ổ cứng 100 TB

Google Maps trên iPhone thông minh hơn nhờ tính năng AI mới

iPhone sẽ 'suy tàn' sau 10 năm nữa?

Amazon kết hợp AI vào robot có khả năng cảm nhận

Ứng dụng Torus vào quản trị năng lượng doanh nghiệp

Có thể bạn quan tâm

Phim Hàn mới chiếu 1 ngày đã chiếm top 1 Việt Nam, nam chính diễn xuất phong thần không phải bàn cãi

Phim châu á

23:47:02 09/05/2025

"Nàng thơ quý tộc" xứ Hàn hút hồn với khí chất quá tiểu thư: Sang đến độ stylist chỉ nhìn mà không dám chỉnh váy

Hậu trường phim

23:38:22 09/05/2025

Phan Đinh Tùng phẫu thuật 3 tiếng, Minh Tuyết nóng bỏng tuổi 49

Sao việt

23:33:43 09/05/2025

Ca sĩ Noo Phước Thịnh: Tôi và MONO trong sạch, không có gì hết

Nhạc việt

23:31:22 09/05/2025

Mỹ nhân 19 tuổi người Philippines gặp thử thách lớn ở Italian Open 2025

Sao thể thao

23:29:37 09/05/2025

Jennie (BLACKPINK) càng nổi ở quốc tế, lại bị phán "hết thời" ngay tại quê nhà!

Sao châu á

23:15:20 09/05/2025

Lừa vay tiền đáo hạn ngân hàng, chiếm đoạt 3,7 tỷ đồng để trả nợ

Pháp luật

22:56:11 09/05/2025

Tân Giáo hoàng Leo XIV cử hành thánh lễ đầu tiên

Thế giới

22:55:46 09/05/2025

Nhạc sĩ Giao Tiên tiết lộ bí mật trong 'Cô Thắm về làng'

Tv show

22:46:40 09/05/2025

Đột phá mới trong nghiên cứu vắc xin ngừa các chủng cúm nguy hiểm

Sức khỏe

22:32:25 09/05/2025

Trên tay và cảm nhận nhanh Fujifilm X-E4: Thay đổi nhiều so với đời trước, nhưng theo hướng tích cực hay tiêu cực?

Trên tay và cảm nhận nhanh Fujifilm X-E4: Thay đổi nhiều so với đời trước, nhưng theo hướng tích cực hay tiêu cực? Xiaomi thắng kiện Bộ Quốc phòng Mỹ

Xiaomi thắng kiện Bộ Quốc phòng Mỹ

Kênh Youtube Vật Vờ Studio 2 triệu sub bị hack, Vinh Vật Vờ chia sẻ cách phòng vệ

Kênh Youtube Vật Vờ Studio 2 triệu sub bị hack, Vinh Vật Vờ chia sẻ cách phòng vệ Hacker HieuPC quyết chiến với lừa đảo mạng

Hacker HieuPC quyết chiến với lừa đảo mạng Đã đến lúc ngân hàng bỏ SMS OTP

Đã đến lúc ngân hàng bỏ SMS OTP Cận Tết, hacker gia tăng lừa đảo các giao dịch ngân hàng, ví điện tử

Cận Tết, hacker gia tăng lừa đảo các giao dịch ngân hàng, ví điện tử Instagram thêm tính năng mới, người dùng không sợ bị hacker xoá dữ liệu nữa rồi

Instagram thêm tính năng mới, người dùng không sợ bị hacker xoá dữ liệu nữa rồi Thông tin khách hàng Nguyễn Kim bị hacker rao bán

Thông tin khách hàng Nguyễn Kim bị hacker rao bán Đầu số Sacombank tiếp tục gửi tin nhắn lừa đảo

Đầu số Sacombank tiếp tục gửi tin nhắn lừa đảo Hacker thần đồng của Trung Quốc giờ ra sao

Hacker thần đồng của Trung Quốc giờ ra sao "Kẻ cắp gặp bà già": Đi hack Facebook mà nhỡ tay tag nhầm Hieupc là dở rồi

"Kẻ cắp gặp bà già": Đi hack Facebook mà nhỡ tay tag nhầm Hieupc là dở rồi Sau thu nhập "khủng" 330 tỷ của cô gái sinh năm 92, hãy xem Hacker mũ trắng tiết lộ sự thật về thu nhập tiền tỷ của "thợ săn lỗi"

Sau thu nhập "khủng" 330 tỷ của cô gái sinh năm 92, hãy xem Hacker mũ trắng tiết lộ sự thật về thu nhập tiền tỷ của "thợ săn lỗi" Facebook trả lời trước sự cố hàng loạt người dùng bị đăng xuất tài khoản

Facebook trả lời trước sự cố hàng loạt người dùng bị đăng xuất tài khoản Đây là những việc bạn nên làm ngay sau khi tậu một chiếc router Wi-Fi mới

Đây là những việc bạn nên làm ngay sau khi tậu một chiếc router Wi-Fi mới Tại sao tai nghe lại có 'bên trái' và 'bên phải'?

Tại sao tai nghe lại có 'bên trái' và 'bên phải'? Microsoft buộc người dùng sử dụng phiên bản Windows 11 đầy lỗi

Microsoft buộc người dùng sử dụng phiên bản Windows 11 đầy lỗi Những smartphone Samsung được hỗ trợ đến 7 năm

Những smartphone Samsung được hỗ trợ đến 7 năm Google xác nhận sự cố 'đứng hình' trên YouTube

Google xác nhận sự cố 'đứng hình' trên YouTube

Nền tảng nCademy thu hút gần 35.000 người học an ninh mạng sau 2 ngày

Nền tảng nCademy thu hút gần 35.000 người học an ninh mạng sau 2 ngày Tấn công mạng tự động leo thang kỷ lục nhờ AI

Tấn công mạng tự động leo thang kỷ lục nhờ AI Lỗ hổng bảo mật nghiêm trọng nhất trên thiết bị Galaxy sắp được sửa?

Lỗ hổng bảo mật nghiêm trọng nhất trên thiết bị Galaxy sắp được sửa?

Lấy chồng họ lạ, bà mẹ Quảng Ngãi 'vắt óc' đặt tên con, gặp bao chuyện hài hước

Lấy chồng họ lạ, bà mẹ Quảng Ngãi 'vắt óc' đặt tên con, gặp bao chuyện hài hước Võ Hạ Trâm giảm 19kg sau khi sinh, sắc vóc quyến rũ tuổi 35

Võ Hạ Trâm giảm 19kg sau khi sinh, sắc vóc quyến rũ tuổi 35 Nghệ sĩ bị đuổi việc vì để mic đụng vào nón "nữ hoàng cải lương": Phải bán cà phê cóc, vợ bỏ đi

Nghệ sĩ bị đuổi việc vì để mic đụng vào nón "nữ hoàng cải lương": Phải bán cà phê cóc, vợ bỏ đi Hy hữu ở TP.HCM: Đi chợ mất xe máy nhiều tháng bỗng nhiên tìm lại được

Hy hữu ở TP.HCM: Đi chợ mất xe máy nhiều tháng bỗng nhiên tìm lại được Scandal ảnh nóng của Trần Quán Hy và những uẩn khúc chưa được hé lộ

Scandal ảnh nóng của Trần Quán Hy và những uẩn khúc chưa được hé lộ 2 nữ sinh mất tích bí ẩn sau cuộc gọi với gia đình

2 nữ sinh mất tích bí ẩn sau cuộc gọi với gia đình Nam NSƯT sở hữu nhà 2 mặt tiền rộng 400m2 ở quận Phú Nhuận, tuổi 61 không vợ, không con ruột

Nam NSƯT sở hữu nhà 2 mặt tiền rộng 400m2 ở quận Phú Nhuận, tuổi 61 không vợ, không con ruột Máy bay Vietjet Air trượt khỏi đường băng khi hạ cánh

Máy bay Vietjet Air trượt khỏi đường băng khi hạ cánh Nam hiệu trưởng 'trượt tay' gửi ảnh, group trường 27 người 'rửa mắt', lý do sốc!

Nam hiệu trưởng 'trượt tay' gửi ảnh, group trường 27 người 'rửa mắt', lý do sốc!

Công bố kết luận giám định vụ tai nạn khiến nữ sinh tử vong ở Vĩnh Long

Công bố kết luận giám định vụ tai nạn khiến nữ sinh tử vong ở Vĩnh Long

Đại học Văn Lang đưa ra quyết định cuối cùng với nam sinh vô lễ với Cựu chiến binh

Đại học Văn Lang đưa ra quyết định cuối cùng với nam sinh vô lễ với Cựu chiến binh Phát hiện 50kg vàng và 10 tỷ đồng tiền mặt trong phòng trọ 20m2

Phát hiện 50kg vàng và 10 tỷ đồng tiền mặt trong phòng trọ 20m2 Nam thần Vbiz nhận cát-xê tới 60 cây vàng: Giải nghệ sớm, từng nặng tới gần 130kg

Nam thần Vbiz nhận cát-xê tới 60 cây vàng: Giải nghệ sớm, từng nặng tới gần 130kg

"Hoa hậu lùn nhất Việt Nam" rút lui khỏi showbiz hậu lấy chồng Tiến sĩ, biệt thự trải dài khắp cả nước

"Hoa hậu lùn nhất Việt Nam" rút lui khỏi showbiz hậu lấy chồng Tiến sĩ, biệt thự trải dài khắp cả nước