Microsoft cảnh báo lỗi nghiêm trọng trên Windows

Lỗ hổng có thể giúp tin tặc truy cập máy tính Windows từ xa để cài chương trình, chỉnh sửa dữ liệu.

Lỗ hổng có tên PrintNightmare được phát hiện sau khi các nhà nghiên cứu tại hãng bảo mật Sangfor vô tình chia sẻ đoạn mã kích hoạt cuộc tấn công không gây nguy hiểm (PoC exploit) bằng cách khai thác lỗ hổng này.

Theo The Verge , đoạn mã khai thác lỗ hổng đã được các nhà nghiên cứu xóa khỏi website gốc, tuy nhiên một số người đã nhanh chóng lưu lại và chia sẻ trên GitHub.

Lỗ hổng bảo mật liên quan dịch vụ in ấn trong Windows có thể giúp tin tặc chiếm quyền kiểm soát máy tính.

Tuy chưa đánh giá chi tiết, Microsoft cho biết PrintNightmare giúp tin tặc chạy mã từ xa với quyền hạn cấp hệ thống, ảnh hưởng đến hoạt động của hệ điều hành. Lỗ hổng này nằm trong Print Spooler, dịch vụ trên Windows giúp quản lý các lệnh in ấn gửi đến máy in.

Đội ngũ nghiên cứu dự kiến trình bày chi tiết về lỗ hổng PrintNightmare tại hội nghị bảo mật Black Hat diễn ra cuối tháng 7. Đoạn mã được chia sẻ do nhóm nghiên cứu nghĩ rằng Microsoft đã vá lỗ hổng, nhưng thực tế là chưa.

Theo Bleepingcomputer , Microsoft đã mất vài ngày để đưa ra cảnh báo, nói rằng lỗ hổng đang được chủ động khai thác. Nó cho phép tin tặc chạy mã từ xa để cài chương trình, chỉnh sửa dữ liệu hoặc tạo tài khoản với đầy đủ quyền điều khiển máy tính.

Microsoft cho biết đoạn mã chứa lỗ hổng PrintNightmare xuất hiện trong tất cả phiên bản Windows. Dịch vụ Print Spooler được kích hoạt mặc định trên các phiên bản này.

Lỗ hổng bảo mật đang được Microsoft khắc phục. Trong khi chờ bản vá, công ty khuyên người dùng tắt dịch vụ Print Spooler, hoặc vô hiệu tính năng in từ xa thông qua Group Policy. Các hệ thống quản lý tên miền (domain controller) và máy tính không dùng để in ấn cũng được yêu cầu tắt Print Spooler.

Đây không phải lần đầu lỗ hổng trong Print Spooler khiến các kỹ thuật viên máy tính đau đầu. Hơn 10 năm trước, tin tặc từng sử dụng virus Stuxnet, kết hợp lỗ hổng trong nhiều dịch vụ (kể cả Windows Print Spooler) để phá hủy dàn máy quay ly tâm hạt nhân tại Iran.

Microsoft ra mắt chip bảo mật Pluton mới, đặt nền móng cho "tương lai của máy tính Windows"

Chip bảo mật mới của Microsoft sẽ nằm ngay bên trong CPU của các máy tính Windows, giảm thiểu nguy cơ tấn công ăn trộm dữ liệu.

Microsoft vừa giới thiệu một bộ xử lý mới được thiết kế để đặt một lớp bảo mật trực tiếp cho CPU trên các thiết bị Windows, loại bỏ nguy cơ về nhiều loại hình tấn công trong tương lai.

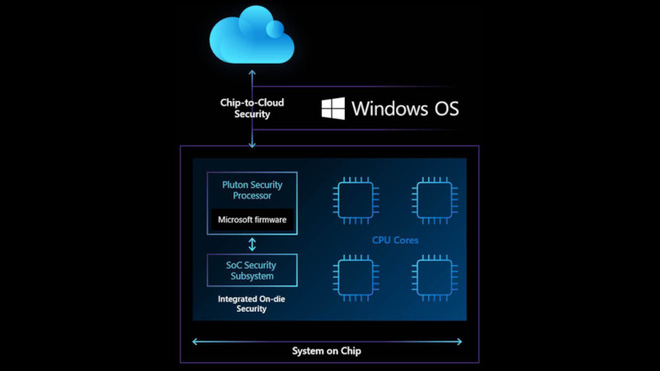

Được phát triển dựa trên sự hợp tác với những người khổng lồ chip như Intel, AMD và Qualcomm, bộ xử lý Microsoft Pluton có khả năng che chắn các khóa mã hóa, giám sát firmware và ngăn chặn các cuộc tấn công vật lý.

Được Microsoft xem như " tương lai của các máy tính Windows ", công nghệ bảo mật mới này cũng sẽ đơn giản hóa quá trình cập nhật firmware khi tạo nên cơ chế truyền trực tiếp thông qua một nền tảng tập trung.

Bộ xử lý bảo mật Microsoft Pluton

Trước đây, đã có một phần cứng với tên gọi Trusted Platform Module (TPM) chịu trách nhiệm cho việc bảo mật thiết bị và xác thực tính toàn vẹn của hệ thống. Chiến lược này đã được sử dụng trên các thiết bị Windows trong khoảng một thập kỷ qua.

Tuy nhiên, các tội phạm mạng đã bắt đầu phát hiện ra những cách tránh né lớp bảo mật này bằng cách nhắm mục tiêu đến giao diện truyền dữ liệu giữa TPM và CPU - đặc biệt là nếu các hacker đó tiếp cận vật lý được với thiết bị.

Lo ngại xu hướng này sẽ tiếp tục diễn ra trong tương lai, Microsoft đã xây dựng nên một bộ xử lý có thể loại bỏ hoàn toàn điểm yếu trong giao diện truyền dữ liệu này khi phần cứng bảo mật được đặt trực tiếp vào trong chính CPU, thay vì nằm ở bên ngoài như trước đây.

" Tầm nhìn của chúng tôi về tương lai của các Windows PC là bảo mật trong thành phần cốt lõi nhất, đặt trực tiếp trên CPU, hướng tới cách tiếp cận tích hợp hơn khi phần mềm và phần cứng được tích hợp chặt chẽ với nhau, và cuối cùng loại bỏ hoàn toàn các góc độ của cuộc tấn công ". Công ty giải thích.

Thay vì nằm bên ngoài CPU, chip bảo mật Microsoft Pluton sẽ nằm ngay trong CPU của máy tính Windows.

" Thiết kế bộ xử lý bảo mật cách mạng này sẽ gây ra các khó khăn đáng kể cho những kẻ tấn công muốn ẩn náu trong hệ điều hành và cải thiện khả năng chống lại các cuộc tấn công vật lý, ngăn chặn việc lấy trộm thông tin đăng nhập và các khóa mã hóa, cũng như cung cấp khả năng phục hồi các lỗi phần mềm ."

Trên thực tế, thiết kế bảo mật chip-to-cloud này từng được thử nghiệm lần đầu trên Xbox One và cũng được triển khai trên các nền tảng bảo mật IoT của Microsoft, Azure Sphere.

Về cơ bản, kiến trúc của bộ xử lý này nghĩa là các khóa mã hóa, các thông tin đăng nhập và danh tính người dùng được cô lập khỏi phần còn lại của hệ thống, giả lập chức năng như một TPM truyền thống nhưng loại bỏ sự cần thiết phải làm lộ dữ liệu trong quá trình dịch chuyển.

Theo Microsoft, không thông tin nhạy cảm nào có thể trích xuất khỏi Pluton, bất kể đó là malware được cài đặt trong máy hay một kẻ tấn công tiếp cận được với thiết bị.

Microsoft cho biết: " Với sự hiệu quả trong thiết kế ban đầu của Pluton, chúng tôi biết được thêm nhiều về cách dùng phần cứng để giảm nhẹ phạm vi các cuộc tấn công vật lý như thế nào. Giờ đây, chúng tôi dùng những gì đã học được từ điều này để đưa vào tầm nhìn bảo mật về chip-to-cloud nhằm mang lại những sáng tạo còn bảo mật hơn nữa cho tương lai của các máy tính Windows ."

32% người dùng Windows muốn được sử dụng phiên bản Windows 11 Theo khảo sát mới đây từ công ty YouGov, có 32% người dùng có kế hoạch nâng cấp lên Windows 11. Cuộc khảo sát với 1.200 người cho thấy có 20% người dùng Windows hiện tại có kế hoạch nâng cấp lên phiên bản Windows mới trong vòng sáu tháng tới. 7% muốn cập nhật phiên bản mới trong vòng 12 tháng và...

Theo khảo sát mới đây từ công ty YouGov, có 32% người dùng có kế hoạch nâng cấp lên Windows 11. Cuộc khảo sát với 1.200 người cho thấy có 20% người dùng Windows hiện tại có kế hoạch nâng cấp lên phiên bản Windows mới trong vòng sáu tháng tới. 7% muốn cập nhật phiên bản mới trong vòng 12 tháng và...

Tiêu điểm

Tin đang nóng

Tin mới nhất

Samsung sắp sản xuất chip HBM thế hệ mới nhất

Robot IRON mô phỏng cơ thể người, da mềm, bước đi uyển chuyển như thật

Pin dự phòng thể rắn đầu tiên thế giới có mặt tại Việt Nam

Khi các plugin Cowork đe dọa sự tồn vong của phần mềm cũ

Những tính năng mới đáng chú ý trên bản cập nhật iOS 26

Nhiều người dè chừng với bản cập nhật iOS 26.2.1 vì loạt lỗi mới

Anthropic tung Claude Opus 4.6 tuyên chiến với OpenAI và Google

TP Hồ Chí Minh cấp bản quyền trợ lý ảo AI cho khu vực công

Cuộc gọi người dùng iPhone tuyệt đối không nên thực hiện

Hướng dẫn đăng nhập 1xbet tại Việt Nam để trải nghiệm trò chơi có thưởng online

Mã nguồn do AI tạo ra trở thành rủi ro an ninh với doanh nghiệp

OpenAI ra mắt Frontier, đẩy mạnh nền tảng AI cho doanh nghiệp

Có thể bạn quan tâm

Xuất hiện rác phẩm 18+ tràn ngập cảnh quay phản cảm, netizen kêu gọi cấm chiếu vĩnh viễn cũng chẳng oan

Phim châu á

23:31:34 09/02/2026

Vi phạm pháp luật Việt Nam, một người nước ngoài bị trục xuất

Pháp luật

23:28:52 09/02/2026

Cựu sao Man City củng cố hôn nhân bằng 'bàn thắng' đặc biệt

Sao thể thao

23:25:52 09/02/2026

4 người chết, 3 người phải ghép gan vì ăn nhầm 'nấm tử thần' ở California

Thế giới

23:23:48 09/02/2026

Tài sản lớn nhất của Ninh Dương Lan Ngọc

Hậu trường phim

23:20:45 09/02/2026

Phim Việt chiếu 9 năm đột nhiên nổi rần rần trở lại: Nữ chính là nỗi ám ảnh của cả nước, diễn đỉnh không ai qua được

Phim việt

23:11:49 09/02/2026

Mỹ nhân duy nhất xứng đáng là "thần tiên tỷ tỷ" ở WeChoice Awards 2025, mọi đường nét đều chuẩn tuyệt tác trời ban

Sao việt

23:03:50 09/02/2026

Mẹ đảm làm mâm cỗ ông Táo 11 món trong 3 tiếng, bày lên cúng vừa ngon lại đủ đầy, ý nghĩa

Ẩm thực

22:38:54 09/02/2026

Tùng Dương, Võ Hạ Trâm sâu lắng và bùng nổ ở 'Xuân quê hương' 2026

Nhạc việt

22:27:34 09/02/2026

Kinh hoàng nhóm nhạc nữ ở bẩn đến mức người giúp việc "bỏ của chạy lấy người"

Sao châu á

21:43:14 09/02/2026

Samsung chuẩn bị bán nhà máy gia công linh kiện iPhone tại Việt Nam

Samsung chuẩn bị bán nhà máy gia công linh kiện iPhone tại Việt Nam Vài ngày nữa, Amazon bổ nhiệm người thay thế Jeff Bezos

Vài ngày nữa, Amazon bổ nhiệm người thay thế Jeff Bezos

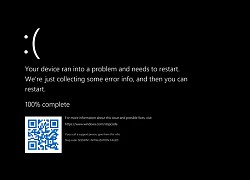

Lỗi màn hình xanh của Windows đã có màu mới

Lỗi màn hình xanh của Windows đã có màu mới Tại sao Windows 11 buộc mọi người phải sử dụng chip bảo mật TPM?

Tại sao Windows 11 buộc mọi người phải sử dụng chip bảo mật TPM? Nguy cơ tấn công mạng tại Việt Nam vì lỗ hổng Windows

Nguy cơ tấn công mạng tại Việt Nam vì lỗ hổng Windows Lỗ hổng bảo mật trên Windows có thể bị lợi dụng để tấn công APT diện rộng

Lỗ hổng bảo mật trên Windows có thể bị lợi dụng để tấn công APT diện rộng Sở hữu card RTX 2080 và bộ xử lý Core i9-10900K nhưng chiếc máy tính này lại không thể chạy Windows 11

Sở hữu card RTX 2080 và bộ xử lý Core i9-10900K nhưng chiếc máy tính này lại không thể chạy Windows 11 Microsoft Edge giúp chia sẻ trang web giữa các thiết bị dễ dàng hơn

Microsoft Edge giúp chia sẻ trang web giữa các thiết bị dễ dàng hơn Những phiên bản Windows thất bại của Microsoft

Những phiên bản Windows thất bại của Microsoft Microsoft có chủ tịch mới

Microsoft có chủ tịch mới Đây là Windows 11 với giao diện hoàn toàn mới

Đây là Windows 11 với giao diện hoàn toàn mới Microsoft kết thúc hỗ trợ Windows 10 vào năm 2025

Microsoft kết thúc hỗ trợ Windows 10 vào năm 2025 Microsoft sắp phát hành bản nâng cấp Windows lớn nhất trong nhiều năm qua

Microsoft sắp phát hành bản nâng cấp Windows lớn nhất trong nhiều năm qua Microsoft Q1/2021: Doanh thu 41,7 tỷ USD, lợi nhuận 15,5 tỷ USD, Windows, Xbox và đám mây đều tăng trưởng mạnh

Microsoft Q1/2021: Doanh thu 41,7 tỷ USD, lợi nhuận 15,5 tỷ USD, Windows, Xbox và đám mây đều tăng trưởng mạnh Huyền thoại Nokia N8 bất ngờ được 'hồi sinh' sau hơn 15 năm

Huyền thoại Nokia N8 bất ngờ được 'hồi sinh' sau hơn 15 năm Người dùng Chrome nên làm điều này ngay để tránh rắc rối

Người dùng Chrome nên làm điều này ngay để tránh rắc rối Những tin đồn về hệ điều hành Android cho máy tính

Những tin đồn về hệ điều hành Android cho máy tính Tai nghe Sony WF-1000XM6 với thiết kế hoàn toàn mới lộ giá gây 'sốc'

Tai nghe Sony WF-1000XM6 với thiết kế hoàn toàn mới lộ giá gây 'sốc' Moltbook: Mạng xã hội 'độc quyền' của trí tuệ nhân tạo và tham vọng khởi kiện con người

Moltbook: Mạng xã hội 'độc quyền' của trí tuệ nhân tạo và tham vọng khởi kiện con người Elon Musk đang phát triển một thiết bị di động bí mật kết nối vệ tinh

Elon Musk đang phát triển một thiết bị di động bí mật kết nối vệ tinh Nhiều quảng cáo sẽ do AI sản xuất

Nhiều quảng cáo sẽ do AI sản xuất Robot hút bụi được nâng cấp ở chỗ người dùng 'không nhìn được'

Robot hút bụi được nâng cấp ở chỗ người dùng 'không nhìn được' Tai nạn giao thông nghiêm trọng trên cầu Phú Xuân, TPHCM

Tai nạn giao thông nghiêm trọng trên cầu Phú Xuân, TPHCM Cậu bé 8 tuổi tỉnh lại sau 55 ngày hôn mê nhờ tiếng gọi của bạn học

Cậu bé 8 tuổi tỉnh lại sau 55 ngày hôn mê nhờ tiếng gọi của bạn học Vụ xăm lên mặt nghi do ghen tuông ở Cà Mau: Truy tố 2 phụ nữ

Vụ xăm lên mặt nghi do ghen tuông ở Cà Mau: Truy tố 2 phụ nữ Nhà rông lớn nhất của đồng bào Ba Na ở Quảng Ngãi bị thiêu rụi

Nhà rông lớn nhất của đồng bào Ba Na ở Quảng Ngãi bị thiêu rụi Sốc: Loạt tin nhắn mỹ nhân Vì Sao Đưa Anh Tới miệt thị, mắng con thậm tệ

Sốc: Loạt tin nhắn mỹ nhân Vì Sao Đưa Anh Tới miệt thị, mắng con thậm tệ Tổng thống Putin cảm ơn UAE vì tin tình báo hỗ trợ bắt nghi phạm ám sát tướng cấp cao

Tổng thống Putin cảm ơn UAE vì tin tình báo hỗ trợ bắt nghi phạm ám sát tướng cấp cao Người đàn ông bị chém đứt lìa 3 ngón tay khi đang chơi đàn trên sân khấu

Người đàn ông bị chém đứt lìa 3 ngón tay khi đang chơi đàn trên sân khấu Nga công bố video quá trình trốn chạy của nghi phạm mưu sát tướng tình báo

Nga công bố video quá trình trốn chạy của nghi phạm mưu sát tướng tình báo Đúng ngày mai, thứ Hai 9/2/2026, 3 con giáp sự nghiệp tăng tiến như 'hổ mọc thêm cánh', buôn may bán đắt, gặp hung hóa cát, hốt tài lộc thiên hạ

Đúng ngày mai, thứ Hai 9/2/2026, 3 con giáp sự nghiệp tăng tiến như 'hổ mọc thêm cánh', buôn may bán đắt, gặp hung hóa cát, hốt tài lộc thiên hạ Ngã ngửa trước hình ảnh sau đám cưới của chú rể Campuchia lấy vợ Tây Ninh: "Tổng tài" nghìn tỷ sao lại thế này?

Ngã ngửa trước hình ảnh sau đám cưới của chú rể Campuchia lấy vợ Tây Ninh: "Tổng tài" nghìn tỷ sao lại thế này? Hà Anh Tuấn nhận xét một câu về Đình Bắc gây sốt

Hà Anh Tuấn nhận xét một câu về Đình Bắc gây sốt Mẹ chồng đổ xăng đốt căn hộ, bị đề nghị truy tố tội Giết người

Mẹ chồng đổ xăng đốt căn hộ, bị đề nghị truy tố tội Giết người Năm 2026 rực rỡ của 3 con giáp này: Đào hoa nở rộ, người cũ không rủ cũng tới, người mới vừa gặp đã muốn trăm năm

Năm 2026 rực rỡ của 3 con giáp này: Đào hoa nở rộ, người cũ không rủ cũng tới, người mới vừa gặp đã muốn trăm năm

Công an vào cuộc vụ chi chít vết thương trên người bé trai 10 tuổi

Công an vào cuộc vụ chi chít vết thương trên người bé trai 10 tuổi Tỉnh Jeolla Nam xin lỗi vì phát ngôn 'nhập khẩu trinh nữ Việt'

Tỉnh Jeolla Nam xin lỗi vì phát ngôn 'nhập khẩu trinh nữ Việt' 'Người tình' Hoàng Anh lần đầu làm rõ lý do quyết định 'dứt áo ra đi'

'Người tình' Hoàng Anh lần đầu làm rõ lý do quyết định 'dứt áo ra đi' Năm Bính Ngọ 2026: Điểm danh 4 con giáp "bước chân ra ngõ gặp quý nhân", tiền về tứ phía, đổi vận giàu sang

Năm Bính Ngọ 2026: Điểm danh 4 con giáp "bước chân ra ngõ gặp quý nhân", tiền về tứ phía, đổi vận giàu sang