Mã nguồn VMware bị lộ do “fan” của Anonymous tấn công

Mã nguồn phần mềm ảo hóa máy chủ ESX của VMware bị đánh cắp từ môt công ty Trung Quốc và tung lên mạng. Kẻ tấn công được cho là có liên quan đến các nhóm tin tặc Anonymous và LulzSec .

Hacker có biệt danh Hardcore Charlie tự nhận đã thực hiện việc này và tuyên bố rằng vẫn còn mã nguồn từ EMC (công ty mẹ của VMware cùng hãng bảo mật RSA) có thể sẽ tiếp tục được tiết lộ.

Mã nguồn này bị đánh cắp từ Tổng Công ty xuất nhập khẩu điện tử Trung Quốc (CEIEC). Hardcore Charlie tuyên bố rằng mình là một người ủng hộ các nhóm hacker Anonymous và Lulzsec và lấy được mã nguồn của VMware một cách tình cờ.

Hacker lấy mã nguồn VMware từ một đối tác của hãng này ở Trung Quốc.

VMware đã xác nhận thông tin này. Trên blog của công ty, một đại diện của VMware nói rằng mã nguồn bị đánh cắp là một file duy nhất được tạo ra trong khoảng thời gian năm 2003 hoặc 2004. “Việc chia sẻ công khai mã nguồn này không có nghĩa là sẽ làm tăng rủi ro cho các khách hàng của VMware”, Ian Mulholland, Giám đốc Trung tâm phản ứng an ninh của VMware viết như vậy trên lbog.

Ian Mulholland cũng viết: “VMware đã chủ động chia sẻ mã nguồn và giao diện cho các đối tác khác để có thể mở rộng hệ sinh thái ảo hóa. Chúng tôi quan tâm đến vấn đề an ninh của khách hàng một cách nghiêm túc và đã thu xếp nguồn lực cả bên trong và bên ngoài để tiến hành điều tra”.

Tuy nhiên, VMware không trả lời ngay yêu cầu cung cấp thêm thông tin về tác động của vụ hack đối với khách hàng.

Video đang HOT

Theo Eric Chiu, người sáng lập của công ty bảo mật điện toán đám mây HyTrust, rất khó để nói rằng khách hàng nên làm gì do vì không có đủ thông tin chi tiết về mã nguồn bị đánh cắp đã được sử dụng như thế nào trong sản phẩm hiện tại. Tuy nhiên, ông nói các hãng bảo mật thường được yêu cầu bảo vệ mã nguồn của đối tác theo cách như của chính mình.

“Chia sẻ mã nguồn làm tăng nguy cơ bị trộm cắp vì mã nguồn đó có thể bị đánh cắp trực tiếp cũng như từ một đối tác”, ông Chiu nhận định và nói thêm rằng: “Các tổ chức nên xem xét bảo mật cho cơ sở hạ tầng ảo một cách toàn diện (cả cơ sở hạ tầng ảo lẫn các máy ảo), cũng như thực hiện phương pháp phòng thủ theo chiều sâu”.

Theo ICTnew

Nhóm hacker LulzSec sẽ trở lại vào "Cá tháng tư"

Bất chấp việc các thành viên trụ cột bị bắt giữ và thủ lĩnh Sabu là tay trong của FBI, nhóm tin tặc LulzSec vẫn sẽ tái xuất bằng một chiến dịch đặc biệt vào ngày "Cá tháng tư".

LulzSec trở lại, có lợi hại hơn xưa?

Mới đây, nhóm LulzSec đã đăng tải lên YouTube một đoạn video với nội dung thông báo thời điểm mà nhóm hacker này sẽ "hồi sinh". "LulzSec phiên bản mới" vẫn sẽ tiếp tục đi theo con đường cũ: tấn công vào website của các chính phủ và các tập đoàn lớn.

Cụ thể, LulzSec sẽ đánh dấu sự trở lại của mình bằng cách tham gia một dự án có tên " Mayhem " (tạm dịch: "tàn phá bừa bãi") do nhóm tin tặc khét tiếng Anonymous khởi xướng.

Dù nhiều thành viên LulzSec đang ngồi tù, nhưng vẫn sẽ có một "LulzSec mới" tiếp tục đe dọa an ninh mạng toàn cầu. Ảnh: Internet

Video LulzSec tuyên bố trở lại vào ngày 1-4. Nguồn: YouTube

Chưa dừng lại ở đó, LulzSec cũng tuyên bố rằng vào ngày 21-12-2012, ngày mà nhiều người cho rằng là "ngày tận thế", "dự án Mayhem" sẽ rõ ràng hơn thông qua trò kích động một cuộc khủng hoảng tài chính toàn cầu dẫn đến sự tăng số lượng đột biến của giai cấp vô sản.

Hoài nghi về độ chân thật của đoạn video trên, cây bút Emil Protalinski của tờ Zdnet kết luận rằng cho dù LulzSec vẫn còn đủ thành viên để tồn tại hoặc "LulzSec phiên bản mới" chỉ là do Anonymous "trá hình", các cuộc tấn công vẫn nhân danh dưới cờ "Anti-Sec" (tạm dịch: chiến tranh chống an ninh mạng).

Anonymous sẽ trả thù vì danh dự

Trái với những tuyên bố mơ hồ và có phần viển vông của LulzSec, nhóm tin tặc Anonymous đang lên một kế hoạch khác để tấn công Imperva (một công ty bảo mật ở Mỹ) vì thấy "khó chịu" với những hành động của công ty này trước đây.

Công ty bảo mật Imperva (Mỹ) đã phơi bày nhiều cách thức tấn công của Anonymous. Ảnh: ZDnet

Năm 2011, trong chuỗi hoạt động nhân Ngày giới trẻ thế giới diễn ra từ ngày 16 đến 21-8, đức Giáo hoàng Benedict XVI đã có chuyến viếng thăm Madrid (Tây Ban Nha). Nhóm Anonymous đã lên kế hoạch tấn công vào website của Vatican.

(*) 4chan : một mạng xã hội giải trí ẩn danh của Anh, nơi "khai sinh" nhóm tin tặc Anonymous. Bằng những hình ảnh biểu trưng (được gọi là memes), 4chan đã tạo được ảnh hưởng rất lớn trong cộng động mạng phương Tây. Cuốn sách Epic win for Anonymous: how 4chan's army conquered the web" (tạm dịch là: "Thắng lợi oai hùng cho Anonymous: làm thế nào để đội quân 4chan chinh phục web") của Cole Stryker tập trung phân tích những tác động văn hóa và xã hội của website 4chan đến giới trẻ nói riêng và xã hội nói chung trong thời điểm hiện tại.

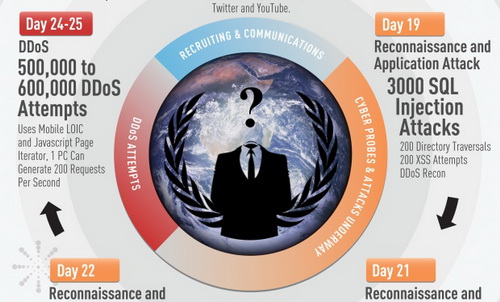

Trong vòng 25 ngày nghiền ngẫm những ngóc ngách của website này, Anonymous đã không tìm thấy bất kỳ lỗ hổng bảo mật nào để khai thác. Vì vậy, nhóm tin tặc này quyết định huy động một mạng botnet lớn để tấn công từ chối dịch vụ (D-DoS) vào website Vatican.

Tuy nhiên, ngay cả khi lưu lượng truy cập tăng đến 34 lần so với mức bình thường, website của Vatican vẫn có thể được truy cập. Đây là một thất bại mà nhóm Anonymous không hề nghĩ tới, bởi đối tượng của Anonymous lần này là website của một tòa thánh chứ không phải của những tập đoàn công nghệ hàng đầu.

Ngay sau cuộc tấn công, Công ty bảo mật Imperva đã công bố một tài liệu mô tả những kỹ thuật hack của Anonymous, và tờ New York Times đã đăng lại tài liệu này.

Trong bài báo nói trên, New York Times đã trích dẫn lời của Cole Stryker, tác giả cuốn sách Thắng lợi oai hùng cho Anonymous: làm thế nào để đội quân 4chan(*) chinh phục web khi miêu tả một cách mỉa mai về nhóm Anonymous "như một số ít các thiên tài được bao quanh bởi một quân đoàn ngốc nghếch".

Và đó cũng là lý do để Anonymous tiến hành một cuộc tấn công trả đũa mang tên "chiến dịch Imperva".

Theo Tuổi Trẻ

Anonymous tấn công trang chủ Panda Security  Nhom tin tăc khet tiêng Anonymous đa tân công va thay đôi giao diên website cua hang bao mât Panda Security bơi môt giam đôc tai hang nay dam "xỏ viên" viêc 25 thanh viên Anonymous bi băt trên toan câu trong thơi gian vưa qua. Theo nhiêu trang tin công nghê, đây la hanh đông "ăn miêng tra miêng" sau khi 5...

Nhom tin tăc khet tiêng Anonymous đa tân công va thay đôi giao diên website cua hang bao mât Panda Security bơi môt giam đôc tai hang nay dam "xỏ viên" viêc 25 thanh viên Anonymous bi băt trên toan câu trong thơi gian vưa qua. Theo nhiêu trang tin công nghê, đây la hanh đông "ăn miêng tra miêng" sau khi 5...

Cha ở TPHCM nhịn đói, đội mưa khóc tìm con, vỡ oà khi nhận tin vui01:13

Cha ở TPHCM nhịn đói, đội mưa khóc tìm con, vỡ oà khi nhận tin vui01:13 MV chủ đề Anh Trai Say Hi mùa 2 đã ra lò: Từ đầu đến cuối như là Rap Việt!05:53

MV chủ đề Anh Trai Say Hi mùa 2 đã ra lò: Từ đầu đến cuối như là Rap Việt!05:53 Mẹ Vu Mông Lung xin kết thúc vụ án, nghi nhận tiền bịt miệng như mẹ Tangmo?02:47

Mẹ Vu Mông Lung xin kết thúc vụ án, nghi nhận tiền bịt miệng như mẹ Tangmo?02:47 Bùi Quỳnh Hoa kiện tài khoản tung clip riêng tư, hé lộ chi tiết sốc02:55

Bùi Quỳnh Hoa kiện tài khoản tung clip riêng tư, hé lộ chi tiết sốc02:55 Chiếc xe thể thao trị giá 140.000 USD bốc cháy khi đang bơm xăng00:10

Chiếc xe thể thao trị giá 140.000 USD bốc cháy khi đang bơm xăng00:10 NSƯT Hoài Linh bị người yêu cũ 'lật tẩy', hé lộ hình xăm và bí mật chưa từng kể02:37

NSƯT Hoài Linh bị người yêu cũ 'lật tẩy', hé lộ hình xăm và bí mật chưa từng kể02:37 Lộc Hàm và Quan Hiểu Đồng chia tay vì có người thứ 3, danh tính gây sốc?02:53

Lộc Hàm và Quan Hiểu Đồng chia tay vì có người thứ 3, danh tính gây sốc?02:53 "Nữ thần ảnh thẻ đẹp nhất Việt Nam" Lan Hương sau 12 năm, giờ không ai nhận ra!02:36

"Nữ thần ảnh thẻ đẹp nhất Việt Nam" Lan Hương sau 12 năm, giờ không ai nhận ra!02:36 Chế Linh 'khóc to' về Việt Nam, 'sốc nặng' trước hành động của fan sau 30 năm?03:08

Chế Linh 'khóc to' về Việt Nam, 'sốc nặng' trước hành động của fan sau 30 năm?03:08 Xe tải mất lái đâm vào chợ chuối ở Quảng Trị, ít nhất 3 người tử vong01:07

Xe tải mất lái đâm vào chợ chuối ở Quảng Trị, ít nhất 3 người tử vong01:07 Robert Redford "tượng đài điện ảnh" ra đi ở tuổi 89, loạt sao tiếc thương02:45

Robert Redford "tượng đài điện ảnh" ra đi ở tuổi 89, loạt sao tiếc thương02:45Tiêu điểm

Tin đang nóng

Tin mới nhất

Trí tuệ nhân tạo: DeepSeek mất chưa đến 300.000 USD để đào tạo mô hình R1

Mô hình AI mới dự đoán phản ứng hóa học chính xác nhờ bảo toàn khối lượng

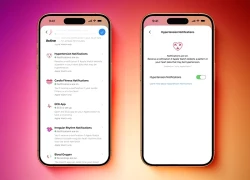

Người dùng Apple Watch đã có thể sử dụng tính năng cảnh báo huyết áp

Nghiên cứu mới tiết lộ bí quyết thành công của DeepSeek

Giúp sinh viên hiểu chuyển đổi xanh: Chìa khóa cho đổi mới sáng tạo bền vững

Trí tuệ nhân tạo: Khi giới nghiên cứu khoa học 'gian lận' bằng ChatGPT

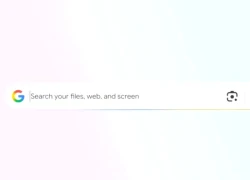

Google ra mắt ứng dụng desktop mới cho Windows với công cụ tìm kiếm kiểu Spotlight

One UI 8.0 đã ra mắt, nhưng đây là danh sách thiết bị phải chờ "dài cổ"

Lộ diện thêm 7 thiết bị Xiaomi vừa được "lên đời" HyperOS 3 Beta

Apple lưu ý người dùng iPhone trước khi cập nhật iOS 26

Samsung phát hành One UI 8 ổn định cho Galaxy S25 series

Người dùng điện thoại Samsung cần cập nhật ngay để vá lỗ hổng nghiêm trọng

Có thể bạn quan tâm

Không ngờ cậu nhóc từng gây sốt Vbiz này lại là cảnh vệ điển trai trong Tử Chiến Trên Không, đúng là con trai "ông hoàng phòng vé" có khác!

Sao việt

00:06:14 20/09/2025

Hai bóng hồng trong phim điện ảnh về vụ cướp máy bay có thật ở Việt Nam

Hậu trường phim

23:58:18 19/09/2025

Châu Tấn, Trương Bá Chi và những mỹ nhân Hoa ngữ 'nghiện' thuốc lá

Sao châu á

23:25:37 19/09/2025

Thêm một phim hành động Việt sắp ra rạp

Phim việt

23:17:08 19/09/2025

Garnacho chịu sự chế giễu khi trở lại MU

Sao thể thao

22:52:39 19/09/2025

Indonesia: Gần 1.000 người nghi bị ngộ độc thực phẩm

Thế giới

21:30:05 19/09/2025

Vpop có nhóm nhạc ông chú mới

Nhạc việt

20:53:00 19/09/2025

Chiếc ghế xanh hot nhất lúc này sau vụ "tổng tài gây rối ở quán cà phê"

Netizen

20:48:01 19/09/2025

Thị trường ổ cứng sẽ bình ổn vào tháng 6/2012

Thị trường ổ cứng sẽ bình ổn vào tháng 6/2012 Ý tưởng iPhone 5 Pro có thể gắn mọi ống DSLR

Ý tưởng iPhone 5 Pro có thể gắn mọi ống DSLR

Bảo mật năm 2012 - không ai an toàn tuyệt đối

Bảo mật năm 2012 - không ai an toàn tuyệt đối Mã nguồn pcAnywhere chính thức bị công bố

Mã nguồn pcAnywhere chính thức bị công bố Anonymous sẽ dùng AnonPaste thay thế PasteBin

Anonymous sẽ dùng AnonPaste thay thế PasteBin Anontune: mạng xã hội âm nhạc mới của Anonymous

Anontune: mạng xã hội âm nhạc mới của Anonymous Tin tặc Anonymous tạo ra dịch vụ nhạc xã hội mới

Tin tặc Anonymous tạo ra dịch vụ nhạc xã hội mới Anonymous có ảnh hưởng lớn thứ 36 trên thế giới

Anonymous có ảnh hưởng lớn thứ 36 trên thế giới Thành viên nhóm hacker Anonymous đối mặt án phạt 10 năm tù

Thành viên nhóm hacker Anonymous đối mặt án phạt 10 năm tù Trang web của CIA bị hạ gục

Trang web của CIA bị hạ gục Anonymous đe dọa tiếp tục tấn công Trung Quốc

Anonymous đe dọa tiếp tục tấn công Trung Quốc Anonymous công bố email của các lãnh đạo Tunisia

Anonymous công bố email của các lãnh đạo Tunisia Anonymous bẻ khóa trang web của Bộ Nội vụ Anh

Anonymous bẻ khóa trang web của Bộ Nội vụ Anh Anonymous tấn công website chính quyền Trung Quốc

Anonymous tấn công website chính quyền Trung Quốc Cái tên bất ngờ lọt vào top 10 điện thoại bán chạy nhất Quý II/2025

Cái tên bất ngờ lọt vào top 10 điện thoại bán chạy nhất Quý II/2025 Apple nói gì về việc iOS 26 khiến iPhone cạn pin nhanh?

Apple nói gì về việc iOS 26 khiến iPhone cạn pin nhanh? Vì sao iPhone Air bị hoãn bán tại Trung Quốc?

Vì sao iPhone Air bị hoãn bán tại Trung Quốc? Phát triển AI dự đoán bệnh tật trước nhiều năm

Phát triển AI dự đoán bệnh tật trước nhiều năm iOS 26 vừa phát hành có gì mới?

iOS 26 vừa phát hành có gì mới? Macbook Air M4 khai phá kỷ nguyên AI, mở ra sức mạnh hiệu năng

Macbook Air M4 khai phá kỷ nguyên AI, mở ra sức mạnh hiệu năng Google sắp bổ sung Gemini vào trình duyệt Chrome trên thiết bị di động

Google sắp bổ sung Gemini vào trình duyệt Chrome trên thiết bị di động Cách cập nhật iOS 26 nhanh chóng và dễ dàng trên iPhone

Cách cập nhật iOS 26 nhanh chóng và dễ dàng trên iPhone Điều khiến bạn diễn của Phan Hiển "nổi da gà" khi thể hiện màn dancesport chủ đề kháng chiến chống Mỹ trên chính đất Mỹ

Điều khiến bạn diễn của Phan Hiển "nổi da gà" khi thể hiện màn dancesport chủ đề kháng chiến chống Mỹ trên chính đất Mỹ Hoa hậu Thùy Tiên và Quang Linh Vlogs cùng 3 đồng phạm bị truy tố

Hoa hậu Thùy Tiên và Quang Linh Vlogs cùng 3 đồng phạm bị truy tố Nữ nghệ sĩ sắp lấy chồng lần 3: Là phó viện trưởng, mẹ đơn thân U45 vẫn được đại gia yêu say đắm

Nữ nghệ sĩ sắp lấy chồng lần 3: Là phó viện trưởng, mẹ đơn thân U45 vẫn được đại gia yêu say đắm "Ông vua miền Tây" từng đem bao tải đi đựng tiền cát-xê, điêu đứng vì tài sản tiêu tan do chơi chứng khoán

"Ông vua miền Tây" từng đem bao tải đi đựng tiền cát-xê, điêu đứng vì tài sản tiêu tan do chơi chứng khoán Nữ diễn viên bị tra tấn dã man trong Tử Chiến Trên Không đổi đời nhờ 13 giây hát nhép, cao 3 mét bẻ đôi nhưng đắt giá nhất màn ảnh Việt

Nữ diễn viên bị tra tấn dã man trong Tử Chiến Trên Không đổi đời nhờ 13 giây hát nhép, cao 3 mét bẻ đôi nhưng đắt giá nhất màn ảnh Việt Ai đã khiến Địch Lệ Nhiệt Ba mặt mũi "biến dạng", fan cũng không dám nhận?

Ai đã khiến Địch Lệ Nhiệt Ba mặt mũi "biến dạng", fan cũng không dám nhận? "Đệ nhất mỹ nhân showbiz" trúng cú lừa thế kỷ của "đại gia rởm", sống ê chề xấu hổ suốt quãng đời còn lại

"Đệ nhất mỹ nhân showbiz" trúng cú lừa thế kỷ của "đại gia rởm", sống ê chề xấu hổ suốt quãng đời còn lại Danh sách nhãn hiệu dầu ăn vụ hàng giả vừa bị Công an Hưng Yên khởi tố

Danh sách nhãn hiệu dầu ăn vụ hàng giả vừa bị Công an Hưng Yên khởi tố

Chân dung người mẹ mời "tổng tài" ra khỏi quán cà phê: Khí chất này mới thật sự là tổng tài

Chân dung người mẹ mời "tổng tài" ra khỏi quán cà phê: Khí chất này mới thật sự là tổng tài "Mưa đỏ" có doanh thu gần 700 tỷ đồng, dàn diễn viên nhận cát-xê bao nhiêu?

"Mưa đỏ" có doanh thu gần 700 tỷ đồng, dàn diễn viên nhận cát-xê bao nhiêu? Rộ tin Youtuber/Tiktoker nổi tiếng trong giới công nghệ vừa qua đời, chuyến đi cuối cùng thành thảm cảnh

Rộ tin Youtuber/Tiktoker nổi tiếng trong giới công nghệ vừa qua đời, chuyến đi cuối cùng thành thảm cảnh Mẹ nạn nhân bị "tổng tài" ra hiệu đánh: "24 giờ là quá muộn để nói xin lỗi"

Mẹ nạn nhân bị "tổng tài" ra hiệu đánh: "24 giờ là quá muộn để nói xin lỗi" "Tổng tài" đến xin lỗi người bị đánh không được chấp nhận: Tôi rất buồn chán, hối hận

"Tổng tài" đến xin lỗi người bị đánh không được chấp nhận: Tôi rất buồn chán, hối hận "Triển Chiêu" sinh ra ở Việt Nam: 3 đời vợ đều toàn mỹ nhân, giờ thành "tỷ phú không tuổi" khét tiếng Cbiz

"Triển Chiêu" sinh ra ở Việt Nam: 3 đời vợ đều toàn mỹ nhân, giờ thành "tỷ phú không tuổi" khét tiếng Cbiz Tóc Tiên dọn ra khỏi biệt thự, Touliver có thay đổi khác lạ nhất từ trước đến nay?

Tóc Tiên dọn ra khỏi biệt thự, Touliver có thay đổi khác lạ nhất từ trước đến nay? Tùng Dương hát nhạc phim "Mưa đỏ", fan tranh cãi về bản gốc của Hòa Minzy

Tùng Dương hát nhạc phim "Mưa đỏ", fan tranh cãi về bản gốc của Hòa Minzy Hoa hậu Ngọc Hân gặp hiện tượng hiếm khi sinh con, xảy ra ở 1/80.000 ca sinh

Hoa hậu Ngọc Hân gặp hiện tượng hiếm khi sinh con, xảy ra ở 1/80.000 ca sinh