Cách nhận biết email lừa đảo và website không an toàn

Mục tiêu chính của những email lừa đảo là trục lợi từ việc bán thông tin, truy cập vào các hồ sơ cá nhân, hoặc trộm tiền từ tài khoản ngân hàng của nạn nhân.

Do vậy, trước khi làm theo yêu cầu trong email bất kỳ, bạn nên kiểm tra tính xác thực của email đó. Trong bài viết này, chúng tôi sẽ hướng dẫn bạn cách nhận diện những email lừa đảo, cũng như các website không an toàn chỉ sau vài phút.

Cách nhận biết email lừa đảo

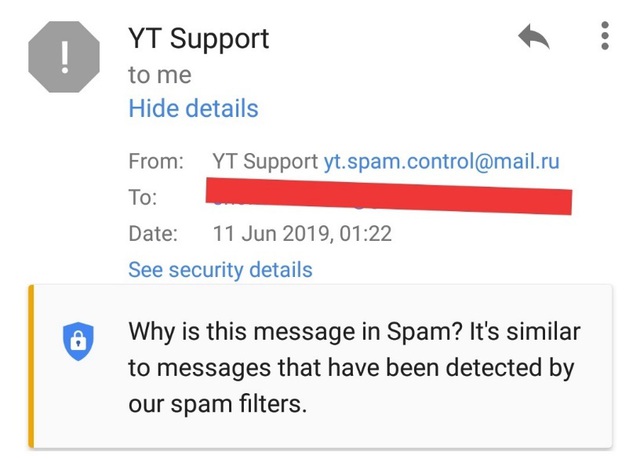

1. Kiểm tra tên miền của địa chỉ email

Việc đầu tiên bạn cần lưu ý là, không có bất kỳ công ty nào liên lạc với bạn từ một tên miền công cộng như “@gmail.com”, “@yahoo.com”, hay “@ outlook.com”,…

Hầu hết các công ty, tập đoàn, hay tổ chức đều có tên miền email và các địa chỉ email riêng. Chẳng hạn, Google hoặc nhân viên của Google sẽ không bao giờ gửi email cho bạn từ các địa chỉ như “xyz@gmail.com”. Thay vào đó, họ sẽ sử dụng tên miền riêng của hãng, ví dụ “@google.com”.

Bởi vậy, nếu bạn thấy tên miền sau ký tự “@” trong một địa chỉ email trùng khớp với tên miền của trang web chính thức của công ty, tập đoàn, hay tổ chức nào đó, email đó là email chính thức từ công ty, tập đoàn, hoặc tổ chức đó và ngược lại.

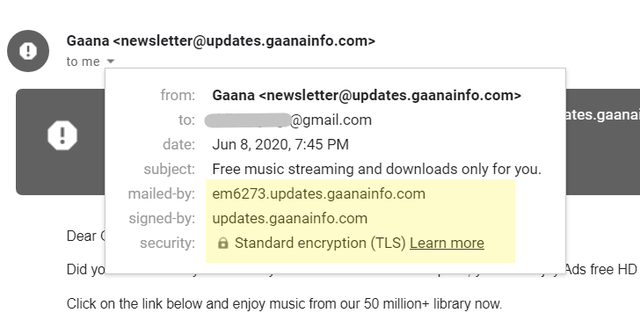

2. Kiểm tra các mục Mailed-by, Signed-by, và Security

Tin tặc có thể sử dụng các máy chủ giả mạo để làm giả địa chỉ email dạng “xyz@google.com” hoặc tương tự. Tuy nhiên, chúng không thể làm giả những thông tin chứng nhận khác chẳng hạn như mailed-by (được gửi bởi), signed-by (xác thực bởi), và security (bảo mật).

Để kiểm tra những tính xác thực của những thông tin này, bạn bấm lên mũi tên hướng xuống nằm bên dưới địa chỉ email của người gửi. Bây giờ, bạn sẽ thấy các thông tin chi tiết bao gồm mailed-by (được gửi bởi), signed-by (xác thực bởi), và security (bảo mật).

Các mục mailled-by và signed-by cho biết email đã được xác thực SPF, đồng thời có chữ ký DKIM tương ứng.

Theo Wikipedia:Sender Policy Framework (SPF), xuất phát từ kỹ thuật ngăn chặn thư rác (spam), là phương pháp xác thực địa chỉ người gửi (email address). Kỹ thuật này giúp người nhận nhận ra địa chỉ của người gửi là thật hay giả, từ đó có thể ngăn chặn được việc phát tán thư rác hay lừa đảo trực tuyến (phishing).

DomainKeys Identified Mail (DKIM) là phương pháp phát hiện địa chỉ email giả mạo. Nó cho phép người nhận kiểm tra xem một email có xuất xứ từ một miền cụ thể có thực sự được ủy quyền bởi chủ sở hữu của tên miền đó.

Ngoài ra, mục security cho biết email có được mã hóa bằng chuẩn mã hóa TLS hoặc SSL trong suốt quá trình gửi hay không. Các chuẩn mã hóa này đảm bảo không có bất kỳ bên thứ ba nào có thể nghe trộm hay làm xáo trộn email trong suốt quá trình gửi.

Email từ các tập đoàn, công ty, tổ chức hoặc ngân hàng sẽ luôn luôn có các trường mailed-by, sign-by cùng với tên miền chính thức, kèm theo chuẩn mã hóa. Trong khi đó, phần lớn các email lừa đảo đều không sử dụng kết nối bảo mật, cũng như không có bất kỳ chứng nhận, hay phương thức mã hóa nào. Ngay cả khi có những thông tin này, chúng thường chỉ là các thông tin chung chung và không liên quan đến tên miền chính thức.

3. Nhận diện liên kết, nút bấm lừa đảo trong email

Trước khi nhấp lên bất kỳ liên kết hay nút bấm nào trong email, bạn nên rê con trỏ chuột lên nó.

Video đang HOT

Ngay lập tức, bạn sẽ thấy địa chỉ thực liên kết hay nút bấm chuyển đến ở phía dưới góc trái của trình duyệt. Thao tác này giúp bạn kiểm tra xem các đối tượng này có đưa bạn đến trang web giả mạo, chứa mã độc, hoặc một trang web hoàn toàn không liên quan đến trang web chính thức hay không.

4. Kiểm tra lỗi chính tả và ngữ pháp trong email

Nghe có vẻ hài hước nhưng thực tế đây là biện pháp hiệu quả trong việc phòng tránh email lừa đảo.

Các email lừa đảo thường có cách trình bày cẩu thả và xấu xí, cũng như thường xuyên mắc các lỗi chính tả ngớ ngẩn. Bởi vậy, bạn hãy kiểm tra nội dung email xem nó có dính bất kỳ lỗi chính tả, hay ngữ pháp nào không. Ngoài ra, bạn cần kiểm tra xem trong email có sử dụng các từ khóa bạn thường thấy trong các email rác bạn đã từng nhận trước đây hay không. Nếu mắc một hay tất cả những lỗi kể trên, đó chắc chắn là email giả mạo.

5. Kiểm tra file đính kèm

Đừng mở file đính kèm từ những người gửi bạn không biết trừ khi bạn chắc chắn nó an toàn. Trong nhiều trường hợp, file đính kèm thường là file chứa mã độc và nó có thể lây nhiễm virus vào máy tính hoặc cả hệ thống mạng khi người dùng nhấp chuột lên nó.

Bởi vậy, nếu một email có file đính kèm, bạn hãy kiểm tra xem nó có dấu hiệu bất thường hay không. Ngoài ra, hãy luôn luôn trang bị phần mềm anti-virus cho máy tính cá nhân hoặc công ty.

Cách nhận diện các trang web không an toàn

Các liên kết, nút bấm trong email hoặc trên mạng xã hội có thể chuyển bạn đến một trang web giả mạo trông y hệt như trang web chính thức. Do đó, trước khi nhập bất kỳ thông tin cá nhân, hoặc thanh toán cho bất kỳ thứ gì, việc kiểm tra trang web bạn sắp truy cập có an toàn hay không là điều rất cần thiết.

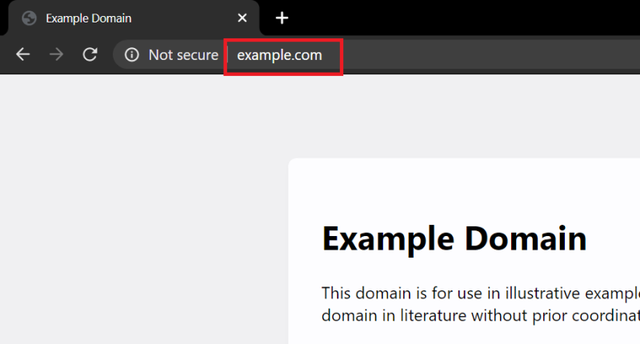

1. Kiểm tra địa chỉ URL

Như đã nói trên, địa chỉ URL có thể giúp xác định tính hợp lệ của một trang web. Khi bạn truy cập một trang web nào đó, hãy luôn luôn kiểm tra xem nó có phải là trang web chính thức của công ty, tổ chức, hay tập đoàn nào đó không. Chẳng hạn, trang flipart.com là địa chỉ thực chính thức, do đó nếu bạn thấy bất kỳ tên miền nào khác tên miền này, ví dụ flipart.offer24.com, đó chắc chắn là tên miền giả mạo.

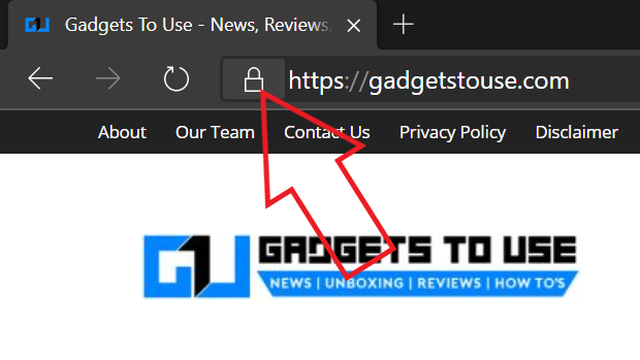

2. Kiểm tra xem trang web có mã hóa hay không

Việc tiếp theo bạn cần làm là kiểm tra xem trang web bạn truy cập có sử dụng bất kỳ chuẩn mã hóa nào không. Nếu bạn thấy biểu tượng hình ổ khóa nằm bên cạnh địa chỉ URL của trang web nghĩa là trang web có sử dụng chuẩn mã hóa SSL hoặc TLS. Nếu bạn chưa biết, các trang web sử dụng giao thức HTTPS (HTTP TLS) thường sẽ an toàn hơn các trang web sử dụng giao thức HTTP.

Chuẩn mã hóa SSL đảm bảo thông tin của bạn được truyền tải một cách an toàn và không có bất kỳ bên thứ ba nào có thể nghe lén hay can thiệp vào dữ liệu. Nếu không có SSL, nguy cơ dữ liệu bị nghe lén hoặc đánh cắp sẽ rất cao.

Chính vì lẽ đó, nếu bạn thấy một trang web sử dụng giao thức HTTP hay FTP và không có biểu tượng ổ khóa bên cạnh tên miền, đừng nhập các thông tin nhạy cảm như thông tin thẻ tín dụng, địa chỉ nhà, thông tin tài chính,…

3. Nhận diện trang web lừa đảo dựa trên tên miền

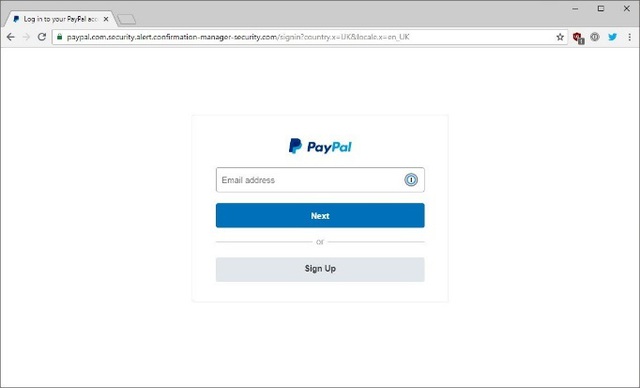

Không phải trang web nào có mã hóa SSL hoặc HTTPS đều là trang web chính thức và an toàn. Tin tặc có thể đánh lừa bạn bằng các tên miền phụ gần giống với tên miền chính.

Chẳng hạn, trang web chính thức của PayPal có tên miền là paypal.com. Do vậy, nếu bạn thấy bất kỳ tên miền nào khác tên miền này, chẳng hạn tên miền trong hình bên dưới, nó đều là địa chỉ giả mạo. Trong trường hợp này, tin tặc đã tạo ra tên miền “paypal.com.confirm-manager-security.com” để đánh lừa thị giác của nạn nhân. Nếu không quan sát kỹ, nạn nhân có thể nghĩ đây là trang web của PayPal vì cụm từ “paypal.com” trong địa chỉ URL.

Bạn cần lưu ý tên miền thật chính là phần nằm phía trước phần “.com”. Ví dụ, trong địa chỉ “paypal.com”, phần “paypal” chính là phần tên miền. Tương tự, trong địa chỉ “paypal.com.xyz.com”, phần “paypal.com.xyz” chính là tên miền.

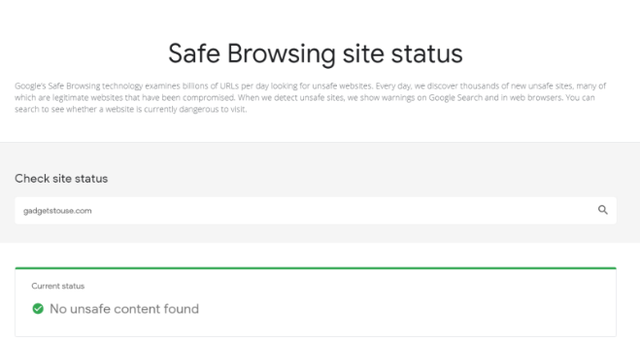

4. Kiểm tra tên miền trang web bằng dịch vụ Safe Browsing của Google

Công cụ Safe Browsing của Google cho phép người dùng kiểm tra một trang web có phải là giả mạo hay không.

Để sử dụng công cụ này, bạn truy cập vào địa chỉ sau, sau đó nhập địa chỉ trang web bạn nghi ngờ và chờ trong giây lát cho nó phân tích và hiển thị kết quả trong phần Current status.

Lây nhiễm cho 50 triệu máy tính trong 10 ngày, sâu ILOVEYOU đã gây ra đại dịch virus máy tính đầu tiên trên thế giới như thế nào

Ngày này 20 năm trước đây, ILOVEYOU đã gây nên một cơn địa chấn trên toàn cầu, không khác gì so với đại dịch Covid-19 đang tạo ra hiện nay.

Hai mươi năm trước, vào ngày 4 tháng Năm năm 2000, người dùng Windows bắt đầu nhận được một email chứa một file mã độc. Chỉ trong vòng 10 ngày sau đó, khoảng 50 triệu báo cáo nhiễm mã độc này đã được thông báo và vào lúc đó, nó tương đương 10% máy tính kết nối internet trên toàn thế giới. Mã độc này chính là virus với cái tên thân thương ILOVEYOU.

Thế nhưng ẩn sau cái tựa đề email ngọt ngào đó là một mã độc với sức tàn phá kinh ngạc. Nó phá hoại chính máy tính lây nhiễm bằng cách ghi đè một số loại file trong đó (bao gồm file Office, hình ảnh, âm thanh). Không chỉ vậy, nó còn tự sao chép bản thân và gửi tới nhiều người khác nữa trong danh bạ máy tính được lưu trên Microsoft Outlook.

Với sức tàn phá nguy hiểm như vậy, không mấy ngạc nhiên khi virus máy tính này để lại tác động kinh tế khổng lồ. Riêng chi phí liên quan đến việc loại bỏ mã độc này và phục hồi các file bị xóa đã lên tới 10 tỷ USD vào thời điểm mọi thứ đã lắng xuống. Đó là còn chưa kể đến hàng tỷ USD khác thiệt hại do hoạt động kinh doanh và công việc phải ngưng trệ trong thời gian này.

Vào lúc đó, các tin tức về ILOVEYOU tràn ngập các bản tin trên toàn cầu. Sau này người ta nhận ra rằng, sự lây lan và sức tàn phá khủng khiếp của virus này hoàn toàn có thể giảm đi đáng kể nếu các cảnh báo của những chuyên gia từ nhiều năm trước đó được chú ý. Nếu so sánh, tình hình lúc đó cũng tương tự như diễn biến đại dịch Covid-19 hiện nay.

Và cũng giống như các thành phố trên thế giới đang phải cách ly hoặc đóng cửa toàn bộ để ngăn chặn sự lây lan của Covid-19, các máy chủ email hoặc các mạng máy tính cũng bị vô hiệu hóa để ngăn ILOVEYOU tiếp tục lây lan. Thậm chí đến cả Lầu Năm Góc, CIA, Microsoft và Quốc hội Anh cũng phải đóng toàn bộ hệ thống email của mình để đối phó với sự cố này.

ILOVEYOU trở thành đại dịch virus máy tính toàn cầu đầu tiên trên thế giới

Dù thường được gọi như virus máy tính, nhưng ILOVEYOU thực chất là một "sâu" máy tính. Sự khác biệt nằm ở chỗ, virus sẽ cần một vật chủ - một "file host" - để kích hoạt việc lây nhiễm và các bản sao của file host đó cũng cần được kích hoạt trên mỗi máy tính để tiếp tục lây nhiễm. Trong khi đó, sâu máy tính lại có thể tự sao chép, tự nhân bản bằng cách phát tán các bản sao của mình trong mạng máy tính mà không cần sự can thiệp của con người.

Điều đó khiến ILOVEYOU trở nên đặc biệt nguy hiểm so với các loại virus máy tính thông thường. Chỉ từ một email spam xuất phát từ Philippines vào ngày 4 tháng Năm năm 2000, với tựa đề ngọt ngào như một bức thư tình ILOVEYOU, nó kích thích người nhận mở bức thư và tải xuống file đính kèm trong đó. Chỉ cần có thế, sâu ILOVEYOU sẽ thâm nhập vào máy tính và lây lan sang bất kỳ máy tính nào kết nối trong mạng lưới. Nó còn quét danh bạ lưu trong Microsoft Outlook Windows và tự động gửi bản sao của mình đến những người trong đó.

Cho dù ILOVEYOU không phải là lần bùng phát virus lớn đầu tiên, nhưng quy mô và tác động của nó cho thấy email spam có thể nguy hiểm đến mức nào. ILOVEYOU có lẽ là lần đầu tiên việc bùng phát một loạt mã độc máy tính được truyền thông quan tâm đến vậy.

Colin Childs, nhà kiến trúc bảo mật cấp cao Octopi Managed Services, cho biết: " Tôi nhớ LOVE BUG (tên gọi khác của sâu ILOVEYOU) là malware đầu tiên được truyền thông nói tới. Ở Winnipeg khi đó, vào ngày bùng phát đầu tiên và những ngày sau đó, nhiều người nổi tiếng trên radio đã thảo luận về loại sâu mới này và nó đang gây ra các vấn đề trên toàn cầu."

Điều đáng ngạc nhiên là một tài liệu tư vấn của Nhóm Ứng phó Khẩn cấp Cộng đồng (CERT) vào ngày 22 tháng Chín năm 1989 - 11 năm trước khi ILOVEYOU bùng phát - đã cảnh báo về mối nguy hiểm mà virus và sâu máy tính có thể gây ra, cũng như lời khuyên nhằm giảm nhẹ ảnh hưởng - nhưng rõ ràng không ai chú ý đến nó cho đến khi sâu máy tính bùng phát.

Bức email với tựa đề ngọt ngào nhưng đầy nguy hiểm.

ILOVEYOU làm nên thay đổi cơ bản trong hoạt động an ninh mạng

Ông Childs cho biết: " Đối với tôi, và nhiều người khác trong lĩnh an toàn thông tin, LOVE BUG là trải nghiệm đầu tiên của chúng tôi với mã độc và tác động mà nó gây ra trên toàn thế giới. Nó thay đổi cách nhìn của chúng tôi với internet, và đánh dấu lần đầu tiên chúng ta phải cẩn thận hơn mỗi khi đọc một bức email hay khám phá một trang web."

Các phần mềm an ninh mạng và chống virus cũng được chú trọng hơn sau thời kỳ này và không lâu sau đó, gần như trở thành một cài đặt phải có trên các máy tính Windows. Microsoft cũng phải tiến hành vá lại các lỗ hổng trong chương trình duyệt email danh tiếng của mình.

Các tính năng tự động trong Outlook trước đây bị vô hiệu hóa, và nó sẽ gửi thông báo đến cho người dùng khi có phần mềm muốn làm điều này.

Nhiều tính năng được tự động thực thi như trước đây, ví dụ truy cập danh bạ, gửi email tự động, đã bị vô hiệu hóa. Thay vào đó, một cảnh báo cho người dùng sẽ hiện ra mỗi khi có một ứng dụng muốn được làm vậy. Các loại file đính kèm trong email cũng được hạn chế hơn, nhằm ngăn ngừa việc phát tán mã độc qua email - hay nói cách khác, đối với máy tính, giờ đây mọi email đến qua Outlook đều không đáng tin và cần phải được cách ly khỏi dữ liệu người dùng.

Tác giả của sâu ILOVEYOU, một người Philippines có tên Onel de Guzman, nhân viên của một cửa hàng sửa chữa điện thoại di động tại Manila. Khi bị tìm ra, anh ta thừa nhận đã phát triển mã độc này để ăn trộm mật khẩu wifi để có thể vào internet không phải trả tiền.

Onel de Guzman, người gây nên đại dịch virus máy tính đầu tiên trên toàn cầu.

Tuy nhiên, de Guzman không bao giờ bị truy tố do khi đó tại Philippines, không có luật nào chống lại hành vi viết và phát tán mã độc. Chính việc bùng phát ILOVEYOU đã thay đổi điều đó. Hai tháng sau đợt bùng phát sâu máy tính này, Quốc hội nước này đã ban hành bộ Luật Thương mại điện tử với các điều khoản liên quan đến hành vi này.

4 công cụ "Make in Vietnam" miễn phí giúp giao dịch trực tuyến an toàn  Kiểm tra địa chỉ IP, kiểm tra website phishing, phòng chống tấn công giả mạo email và kiểm tra lộ lọt thông tin tài khoản là 4 công cụ hữu ích đang được Trung tâm Giám sát an toàn không gian mạng quốc gia cung cấp miễn phí tại: khonggianmang.vn. Trang web http://khonggianmang.vn được Trung tâm Giám sát an toàn không gian mạng...

Kiểm tra địa chỉ IP, kiểm tra website phishing, phòng chống tấn công giả mạo email và kiểm tra lộ lọt thông tin tài khoản là 4 công cụ hữu ích đang được Trung tâm Giám sát an toàn không gian mạng quốc gia cung cấp miễn phí tại: khonggianmang.vn. Trang web http://khonggianmang.vn được Trung tâm Giám sát an toàn không gian mạng...

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32 TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32

TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32 Apple muốn tạo bước ngoặt cho bàn phím MacBook05:51

Apple muốn tạo bước ngoặt cho bàn phím MacBook05:51 Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26

Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26 Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14

Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14 Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36

Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36 Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47

Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47 Pin nấm - bước đột phá của ngành năng lượng bền vững08:03

Pin nấm - bước đột phá của ngành năng lượng bền vững08:03Tiêu điểm

Tin đang nóng

Tin mới nhất

Thị trường di động toàn cầu nhận tin tốt

Cách đổi biểu tượng thanh điều hướng trên Samsung dễ dàng

Samsung muốn biến điện thoại Galaxy thành máy ảnh DSLR

Cảnh báo hàng triệu thiết bị Apple AirPlay có nguy cơ bị tấn công

Trải nghiệm Mercusys MB112-4G: giải pháp router 4G linh hoạt cho người dùng phổ thông

Doanh thu của Meta vượt kỳ vọng làm nhà đầu tư thở phào, Mark Zuckerberg nói về khoản đầu tư vào AI

Dòng iPhone 17 Pro 'lỡ hẹn' công nghệ màn hình độc quyền

Dấu chấm hết cho kỷ nguyên smartphone LG sau 4 năm 'cầm cự'

Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"

Thêm lựa chọn sử dụng Internet vệ tinh từ đối thủ của SpaceX

Kế hoạch đầy tham vọng của Apple

Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc

Có thể bạn quan tâm

Park Bo Gum gây sốc với vẻ ngoài khác lạ trong phim mới

Phim châu á

17 phút trước

AI khiến bằng đại học trở nên lỗi thời trong mắt gen Z?

Thế giới

26 phút trước

Xử phạt tiểu thương bán áo in bản đồ Việt Nam thiếu Hoàng Sa, Trường Sa

Tin nổi bật

29 phút trước

Park Bo Gum: Nam thần ấm áp của màn ảnh Hàn Quốc

Sao châu á

33 phút trước

Thần Tài chỉ đích danh sau ngày mai (3/5/2025), 3 con giáp có lộc kinh doanh, công việc suôn sẻ trăm đường, tiền bạc tíu tít rủ nhau về túi

Trắc nghiệm

45 phút trước

Nam sinh Hải Dương gây thú vị vì vừa học bài vừa "hóng" đại lễ

Netizen

57 phút trước

Chương Nhược Nam nói gì trước nghi vấn 'tranh phiên vị'?

Hậu trường phim

1 giờ trước

NSƯT Kim Tuyến: Nỗ lực từng bước, xóa bỏ định kiến 'bình hoa di động'

Sao việt

1 giờ trước

Phát hiện đối tượng truy nã quốc tế "chuyên gia cờ bạc trực tuyến"

Pháp luật

1 giờ trước

Chân váy dài và bí quyết mặc đẹp toàn diện

Thời trang

1 giờ trước

Ứng dụng giải trí bản quyền chất lượng 4K với 100.000 giờ phim

Ứng dụng giải trí bản quyền chất lượng 4K với 100.000 giờ phim Startup đi lên từ Nhân tài Đất Việt góp công trong chuyển đổi số quốc gia

Startup đi lên từ Nhân tài Đất Việt góp công trong chuyển đổi số quốc gia

Microsoft tiếp tục "chiến dịch" lôi kéo người dùng Chrome chuyển sang Edge, lần này là bằng ứng dụng email khá phổ biến

Microsoft tiếp tục "chiến dịch" lôi kéo người dùng Chrome chuyển sang Edge, lần này là bằng ứng dụng email khá phổ biến Cách sử dụng Netflix an toàn

Cách sử dụng Netflix an toàn 18 triệu email lừa đảo về Covid-19 xuất hiện trong một tuần

18 triệu email lừa đảo về Covid-19 xuất hiện trong một tuần Tràn lan website lừa đảo bán thuốc trị Covid-19

Tràn lan website lừa đảo bán thuốc trị Covid-19 Cục An toàn thông tin khuyến cáo không nên tiếp tục dùng Zoom

Cục An toàn thông tin khuyến cáo không nên tiếp tục dùng Zoom Microsoft: Hacker lợi dụng Covid-19 tấn công mạng mọi quốc gia trên thế giới

Microsoft: Hacker lợi dụng Covid-19 tấn công mạng mọi quốc gia trên thế giới Microsoft vừa chốt một quyết định táo bạo và bất ngờ vì COVID-19

Microsoft vừa chốt một quyết định táo bạo và bất ngờ vì COVID-19 Cách để tránh bị hack, lừa đảo qua mạng

Cách để tránh bị hack, lừa đảo qua mạng Những lưu ý giúp tự bảo vệ bản thân khỏi những cuộc lừa đảo qua tin nhắn

Những lưu ý giúp tự bảo vệ bản thân khỏi những cuộc lừa đảo qua tin nhắn CyRadar cảnh báo tấn công lừa đảo qua email mạo danh Microsoft nhắm vào lãnh đạo tập đoàn công nghệ

CyRadar cảnh báo tấn công lừa đảo qua email mạo danh Microsoft nhắm vào lãnh đạo tập đoàn công nghệ Doanh nghiệp bị hack email lừa hàng chục tỷ

Doanh nghiệp bị hack email lừa hàng chục tỷ Vì sao nhiều doanh nghiệp chọn VNPT Smart Cloud?

Vì sao nhiều doanh nghiệp chọn VNPT Smart Cloud? Xiaomi bất ngờ ra mắt mô hình AI tự phát triển

Xiaomi bất ngờ ra mắt mô hình AI tự phát triển Smartphone có bền bỉ đến mấy, ốp lưng vẫn cần thiết

Smartphone có bền bỉ đến mấy, ốp lưng vẫn cần thiết AI tham gia vào toàn bộ 'vòng đời' dự luật

AI tham gia vào toàn bộ 'vòng đời' dự luật Cách AI được huấn luyện để 'làm luật'

Cách AI được huấn luyện để 'làm luật' Tương lai, ai cũng có thể là chủ của AI

Tương lai, ai cũng có thể là chủ của AI Google ra mắt công cụ AI để học ngoại ngữ

Google ra mắt công cụ AI để học ngoại ngữ CPU Panther Lake của Intel lộ kiến trúc nhân qua bản cập nhật phần mềm

CPU Panther Lake của Intel lộ kiến trúc nhân qua bản cập nhật phần mềm Vụ Tịnh thất Bồng Lai: Chuẩn bị xét xử Lê Tùng Vân về tội loạn luân

Vụ Tịnh thất Bồng Lai: Chuẩn bị xét xử Lê Tùng Vân về tội loạn luân

Vụ cô giáo bị tát, bắt đứng dưới mưa: Phụ huynh xin lỗi, mong được tha thứ

Vụ cô giáo bị tát, bắt đứng dưới mưa: Phụ huynh xin lỗi, mong được tha thứ 7 tháng đi khiếu nại của người cha vụ nữ sinh tử vong bị VKSND tỉnh bác đơn

7 tháng đi khiếu nại của người cha vụ nữ sinh tử vong bị VKSND tỉnh bác đơn Chu Thanh Huyền lộ diện sau nghi vấn thẩm mỹ, bị dân mạng nhắc vụ "rồng tôm", thái độ với mẹ Quang Hải gây chú ý

Chu Thanh Huyền lộ diện sau nghi vấn thẩm mỹ, bị dân mạng nhắc vụ "rồng tôm", thái độ với mẹ Quang Hải gây chú ý Vụ phụ nữ Vĩnh Phúc bị hại: Nghi phạm chọn chết, lộ quan hệ khó ngờ với nạn nhân

Vụ phụ nữ Vĩnh Phúc bị hại: Nghi phạm chọn chết, lộ quan hệ khó ngờ với nạn nhân Chồng đại gia hơn 26 tuổi của nàng hậu từng gần 90 kg: Tài sản "3 đời ăn không hết", gây ngỡ ngàng vì loạt ảnh này

Chồng đại gia hơn 26 tuổi của nàng hậu từng gần 90 kg: Tài sản "3 đời ăn không hết", gây ngỡ ngàng vì loạt ảnh này MC Thúy Hằng giúp nhân vật PV nhí 'gỡ rối' dịp 30/4, lộ profile gây chú ý

MC Thúy Hằng giúp nhân vật PV nhí 'gỡ rối' dịp 30/4, lộ profile gây chú ý

Nam danh hài hơn mẹ vợ 2 tuổi, ở nhà mặt tiền trung tâm quận 5 TP.HCM, có 3 con riêng

Nam danh hài hơn mẹ vợ 2 tuổi, ở nhà mặt tiền trung tâm quận 5 TP.HCM, có 3 con riêng

Vụ bắn tài xế ở Vĩnh Long: clip hiện trường TX có dấu hiệu vi phạm, xử lý cán bộ

Vụ bắn tài xế ở Vĩnh Long: clip hiện trường TX có dấu hiệu vi phạm, xử lý cán bộ

Vụ nổ súng rồi tự sát ở Vĩnh Long: Người bạn đi cùng kể lại tai nạn của con gái nghi phạm

Vụ nổ súng rồi tự sát ở Vĩnh Long: Người bạn đi cùng kể lại tai nạn của con gái nghi phạm