Android lại “dính” lỗ hổng bảo mật nghiêm trọng

Hãng bảo mật FireEye đã phát hiện một lỗ hổng bảo mật lớn trên hệ điều hành di động Google. Kẻ tấn công có thể lợi dụng lỗ hổng này để ăn cắp thông tin của người dùng.

Lỗi bảo mật lần này liên quan tới biểu tượng ứng dụng ở launcher của Android. Hacker có thể hướng người dùng tới một trang web độc, từ đó thu thập dữ liệu cá nhân của họ. Hiện chưa rõ đã có bất cứ ứng dụng nào lợi dụng sơ hở này để thực hiện hành vi phạm tội hay chưa. Google đã được thông báo về lỗi mới và đã đưa bản sửa lỗi cho các hãng điện thoại. Tuy nhiên, sẽ phải mất thời gian trước khi các thiết bị Android bị ảnh hưởng được vá lỗi.

“Rất nhiều hãng điện thoại Android rất chậm chạp trong việc vá lỗi bảo mật. Chúng tôi mong muốn các hãng thực hiện công việc này nhanh chóng hơn để bảo vệ người dùng của họ”, FireEye cho biết.

Video đang HOT

Để minh họa cho lỗi mới phát hiện, FireEye đã đưa ứng dụng của mình lên CH Play để chứng minh rằng bộ lọc của Google không thể ngăn các ứng dụng lừa đảo được đưa lên gian hàng online. Một khi được cài, ứng dụng này có thể sử dụng biểu tượng của một ứng dụng khác. Nạn nhân có thể là một ứng dụng ngân hàng qua di động. Điều này có thể dễ dàng đánh lừa người dùng, đưa họ đến một trang web độc và yêu cầu nhập thông tin nhạy cảm.

Ứng dụng độc của FireEye không yêu cầu bất cứ quyền (permission) bất thường nào. Hãng bảo mật này đã demo trên Nexus 7 chạy Android 4.4.2. Công ty cho biết lỗ hổng bảo mật kia có thể bị lợi dụng trên nhiều thiết bị, bao gồm cả những thiết bị không dùng launcher AOSP của Android. Cụ thể, công ty đã thử nghiệm trên Galaxy S4 chạy Android 4.3 với launcher TouchWiz, HTC One chạy Android 4.4.2 với launcher BlinkFeed và kể cả Nexus 7 với launcher của CyanogenMod 11 và… tất cả đều bị ứng dụng lừa đảo này qua mặt!

Theo BGR

VNCERT hướng dẫn cơ quan Nhà nước khắc phục hậu quả lỗ hổng Heartbleed

Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) vừa gửi công văn tới các Sở TT&TT, các đơn vị chuyên trách CNTT của Bộ, cơ quan ngang Bộ hướng dẫn cách khắc phục lỗ hổng Heartbleed của bộ thư viện mở OpenSSL.

Trong công văn đã nêu đích danh những phiên bản thư viện OpenSSL bị dính lỗ hổng Heartbleed là các phiên bản 1.0.1x bao gồm: 1.0.1, 1.0.1-beta1, 1.0.1-beta2, 1.0.1-beta3, 1.0.1a, 1.0.1b, 1.0.1c, 1.0.1d, 1.0.1e, 1.0.1f.

VNCERT cũng dẫn công bố của hãng Codenomicon về một số phiên bản hệ điều hành Linux có sử dụng các phiên bản OpenSSL bị lỗi cần cập nhật nâng cấp để đảm bảo an toàn khi sử dụng, gồm: Debian Wheezy (bản stable), Ubuntu 12.04.4 LTS, CentOS 6.5, Fedora 18, OpenBSD 5.3 và 5.4, FreeBSD 10.0, NetBSD 5.0.2, OpenSUSE 12.2.

Khai thác lỗ hổng HeartBleed, tin tặc có thể đánh cắp từ xa các dữ liệu nhạy cảm trong bộ nhớ. Ảnh minh họa. Ảnh: Internet.

VNCERT đánh giá đây là một trong những lỗi an toàn thông tin rất nghiêm trọng, phạm vi ảnh hưởng rộng, có khả năng gây mất thông tin trong nhiều ứng dụng tài chính, ngân hàng, thư điện tử... có sử dụng giao thức truyền tin siêu văn bản an toàn HTTPS sử dụng giao thức TLS của thư viện OpenSSL có lỗi để mã hóa dữ liệu trên đường truyền.

Theo khuyến cáo của VNCERT, muốn biết hệ thống có bị lỗi OpenSSL hay không, các cơ quan, tổ chức cần thực hiện lệnh "openssl version", sau đó đối chiếu phiên bản OpenSSL do hệ thống trả về với danh sách phiên bản OpenSSL có lỗi.

Cách tốt nhất để khắc phục lỗi an toàn thông tin đặc biệt nghiêm trọng nêu trên là nâng cấp thư viện OpenSSL lên phiên bản mới nhất (hiện tại là phiên bản 1.0.1g). Bên cạnh đó, để ngăn chặn tin tặc lợi dụng khai thác thông tin, có thể áp dụng biện pháp cập nhật cơ sở dữ liệu của các thiết bị IPS hoặc IDS để phát hiện và ngắt truy cập tấn công khai thác điểm yếu lỗ hổng.

Theo ICTnews

Nhà Trắng cho phép NSA khai thác lỗ hổng bảo mật Internet để thu thập tình báo  Khi phát hiện một lỗ hổng bảo mật trên Internet, thay vì thông báo công khai ra cộng đồng để mọi người biết và phòng ngừa, Nhà Trắng lại cho phép Cơ quan An ninh Quốc gia (NSA) sử dụng và khai thác lỗ hổng bảo mật này cho các hoạt động tình báo. Theo một báo cáo vừa được tiết lộ bởi...

Khi phát hiện một lỗ hổng bảo mật trên Internet, thay vì thông báo công khai ra cộng đồng để mọi người biết và phòng ngừa, Nhà Trắng lại cho phép Cơ quan An ninh Quốc gia (NSA) sử dụng và khai thác lỗ hổng bảo mật này cho các hoạt động tình báo. Theo một báo cáo vừa được tiết lộ bởi...

Các thương hiệu lớn Trung Quốc rủ nhau rời xa Android?08:38

Các thương hiệu lớn Trung Quốc rủ nhau rời xa Android?08:38 iPhone có một tính năng không phải ai cũng biết00:36

iPhone có một tính năng không phải ai cũng biết00:36 Câu chuyện thú vị về bài hát khiến Windows 'đứng hình'02:25

Câu chuyện thú vị về bài hát khiến Windows 'đứng hình'02:25 Lý do bất ngờ khiến Windows 7 khởi động chậm chạp06:56

Lý do bất ngờ khiến Windows 7 khởi động chậm chạp06:56 Canh bạc AI của Apple nhằm 'hạ bệ' Samsung08:44

Canh bạc AI của Apple nhằm 'hạ bệ' Samsung08:44 Vì sao pin smartphone Android kém hơn sau khi cập nhật phần mềm02:20

Vì sao pin smartphone Android kém hơn sau khi cập nhật phần mềm02:20 Windows 11 chiếm bao nhiêu dung lượng ổ cứng?01:07

Windows 11 chiếm bao nhiêu dung lượng ổ cứng?01:07 5 điều nhà sản xuất smartphone không nói cho người mua08:58

5 điều nhà sản xuất smartphone không nói cho người mua08:58 One UI 7 đến với dòng Galaxy S2103:50

One UI 7 đến với dòng Galaxy S2103:50Tiêu điểm

Tin đang nóng

Tin mới nhất

Người dùng điện thoại Android sẽ được nâng cấp tính năng chống lừa đảo

Google DeepMind công bố AI khoa học 'đột phá'

Apple dùng AI cải thiện thời gian sử dụng pin cho iPhone

Robot hình người của Trung Quốc 'bắt chước' vươn vai như con người

One UI 7 là dấu chấm hết cho Galaxy A14

Galaxy AI trên Galaxy S25 series đồng hành cùng người trẻ cải thiện giấc ngủ

Tại sao iPhone không sử dụng quạt làm mát?

Đột phá với tấm pin năng lượng mặt trời làm từ vật liệu không ngờ

Hơn 40 lỗ hổng được phát hiện trong diễn tập thực chiến an ninh mạng toàn quốc lần đầu

Tiết lộ mới về iOS 19

Google triển khai loạt biện pháp chống lừa đảo bằng AI

Tốc độ mạng 5G tại Việt Nam cải thiện mạnh mẽ

Có thể bạn quan tâm

Chi nhánh của Al Qaeda thừa nhận gây ra vụ tấn công ở Burkina Faso

Thế giới

20:25:00 15/05/2025

Mr Đàm khoe được mời diễn event quốc gia, quê độ tỉnh An Giang nói không mời

Sao việt

20:03:02 15/05/2025

Trương Bá Chi dằn mặt: "Tôi là người có được thanh xuân đẹp nhất của Tạ Đình Phong!"

Sao châu á

20:02:49 15/05/2025

TikToker hơn 200kg tuyên bố rợn người, hé lộ tình trạng sức khỏe, sắp cắt da

Netizen

19:52:06 15/05/2025

Trang phục đơn sắc, vẻ đẹp tinh giản nhưng ấn tượng khó quên

Thời trang

19:46:01 15/05/2025

Cô gái 2 lần sinh con cho "thầy ông nội" mất tích bí ẩn, giống hệt Diễm My?

Tin nổi bật

19:45:18 15/05/2025

Mỹ nhân Nga bật khóc vì trọng tài tại Italian Open

Sao thể thao

19:15:50 15/05/2025

Móc nối mua bán thuốc cấm để bán kiếm lời

Pháp luật

18:40:12 15/05/2025

Em gái Trấn Thành ngượng vì cảnh thân mật với mỹ nam cao 1,88m

Hậu trường phim

18:02:03 15/05/2025

MV debut nhóm Anh Tài sao thế này: Như "lẩu thập cẩm" càng nghe càng sến, phối cảnh nghèo nàn tưởng sân khấu kịch

Nhạc việt

17:46:35 15/05/2025

Điện thoại Project Ara ra mắt đầu năm sau, giao tiếp chuẩn UniPro

Điện thoại Project Ara ra mắt đầu năm sau, giao tiếp chuẩn UniPro Cận cảnh máy tính bảng Nokia với “niên đại” từ 2001

Cận cảnh máy tính bảng Nokia với “niên đại” từ 2001

Apple: iPhone, iPad, Mac và iCloud an toàn trước Heartbleed

Apple: iPhone, iPad, Mac và iCloud an toàn trước Heartbleed Kết thúc có hậu cho thợ săn lỗ hổng

Kết thúc có hậu cho thợ săn lỗ hổng Bảo vệ iPhone, iPad trước lỗ hổng bảo mật iCloud

Bảo vệ iPhone, iPad trước lỗ hổng bảo mật iCloud Lỗ hổng bảo mật ảnh hưởng hơn 1 tỉ thiết bị sử dụng Android

Lỗ hổng bảo mật ảnh hưởng hơn 1 tỉ thiết bị sử dụng Android Phát hiện lỗ hổng cho phép xem lén tin nhắn WhatsApp

Phát hiện lỗ hổng cho phép xem lén tin nhắn WhatsApp Bất ngờ virus lây nhiễm giữa các điểm truy cập Wi-Fi

Bất ngờ virus lây nhiễm giữa các điểm truy cập Wi-Fi Virus lây lan qua sóng WiFi, chiếm quyền điều khiển router

Virus lây lan qua sóng WiFi, chiếm quyền điều khiển router Apple tung bản vá sửa lỗ hổng bảo mật trên Mac OS X

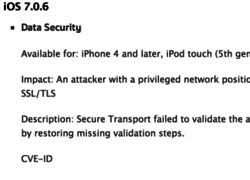

Apple tung bản vá sửa lỗ hổng bảo mật trên Mac OS X Apple tung bản cập nhật iOS 7.0.6 khắc phục lỗi bảo mật liên quan đến kết nối SSL

Apple tung bản cập nhật iOS 7.0.6 khắc phục lỗi bảo mật liên quan đến kết nối SSL Hàng triệu máy tính gặp nguy hiểm vì bo mạch chủ Asus

Hàng triệu máy tính gặp nguy hiểm vì bo mạch chủ Asus Ngân hàng đẩy mạnh ứng dụng công nghệ số:Tăng cạnh tranh, nâng hiệu quả

Ngân hàng đẩy mạnh ứng dụng công nghệ số:Tăng cạnh tranh, nâng hiệu quả Google sẽ tích hợp Gemini vào các ô tô có hệ điều hành android

Google sẽ tích hợp Gemini vào các ô tô có hệ điều hành android Sắp được dùng internet vệ tinh Starlink tại Việt Nam

Sắp được dùng internet vệ tinh Starlink tại Việt Nam GS.TSKH Hồ Sĩ Thoảng: Khoa học công nghệ có vai trò mở đường, tạo đột phá

GS.TSKH Hồ Sĩ Thoảng: Khoa học công nghệ có vai trò mở đường, tạo đột phá Nỗi ám ảnh thời lượng pin iPhone sẽ biến mất nhờ iOS 19

Nỗi ám ảnh thời lượng pin iPhone sẽ biến mất nhờ iOS 19 Sắp có ứng dụng 'chuyển nhà' dễ dàng cho Windows 11

Sắp có ứng dụng 'chuyển nhà' dễ dàng cho Windows 11 Hoa hậu Ý Nhi nịnh dì Ly Miss World vẫn out top 20 tức tưởi, bị bạn trai "hại"?

Hoa hậu Ý Nhi nịnh dì Ly Miss World vẫn out top 20 tức tưởi, bị bạn trai "hại"? BYT tiếp tục thu hồi hàng giả, DDVS dầu gội nhập khẩu lên 'thớt' nguy cơ ung thư

BYT tiếp tục thu hồi hàng giả, DDVS dầu gội nhập khẩu lên 'thớt' nguy cơ ung thư Đông Hùng: Thiếu gia thay mẹ trả nợ, rửa bát thuê, hot lại nhờ bè cho Võ Hạ Trâm

Đông Hùng: Thiếu gia thay mẹ trả nợ, rửa bát thuê, hot lại nhờ bè cho Võ Hạ Trâm

Hàng xóm ở Trà Vinh rủ nhau mua vé số cầu may, không ngờ trúng 5 tờ độc đắc

Hàng xóm ở Trà Vinh rủ nhau mua vé số cầu may, không ngờ trúng 5 tờ độc đắc

Đang xúng xính dự Cannes 2025, 1 sao nữ hạng A gặp biến căng và có nguy cơ đi tù

Đang xúng xính dự Cannes 2025, 1 sao nữ hạng A gặp biến căng và có nguy cơ đi tù

Diddy để trai bao dùng baby oil, nhập cuộc với bạn gái, hành động sau đó sốc hơn

Diddy để trai bao dùng baby oil, nhập cuộc với bạn gái, hành động sau đó sốc hơn Gia tộc Kim Sơn mà CEO nương tựa ở rể: 3 thế hệ tài giỏi, cực kín tiếng

Gia tộc Kim Sơn mà CEO nương tựa ở rể: 3 thế hệ tài giỏi, cực kín tiếng

Tạm đình chỉ cán bộ phường Dương Nộ tác động cô gái, công an vào cuộc điều tra

Tạm đình chỉ cán bộ phường Dương Nộ tác động cô gái, công an vào cuộc điều tra

Danh ca Ngọc Sơn tiễn biệt doanh nhân Hồ Nhân: "Bạn nhắn tôi, kiếp sau mãi là anh em"

Danh ca Ngọc Sơn tiễn biệt doanh nhân Hồ Nhân: "Bạn nhắn tôi, kiếp sau mãi là anh em" NASA đã tính toán xong chính xác thời điểm thế giới sẽ tận thế

NASA đã tính toán xong chính xác thời điểm thế giới sẽ tận thế Sốc: Hơn 11 diễn viên - ca sĩ lần lượt bị bắt giữ trong cuộc truy quét nóng của cảnh sát

Sốc: Hơn 11 diễn viên - ca sĩ lần lượt bị bắt giữ trong cuộc truy quét nóng của cảnh sát TPHCM có số mắc Covid-19 nhiều nhất cả nước

TPHCM có số mắc Covid-19 nhiều nhất cả nước