Wikileaks tiết lộ công cụ Elsa cho phép CIA theo dõi vị trí mục tiêu

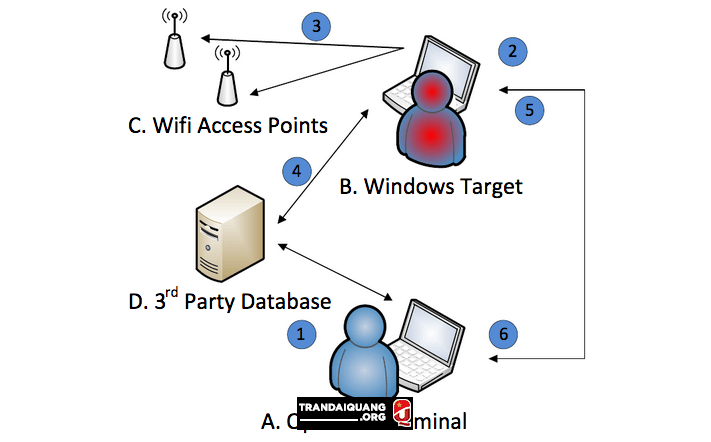

Ngày 28/06, tổ chức Wikileaks rò rỉ thêm tài liệu “Elsa” trong loạt tài liệu Vault 7, mô tả một công cụ được Cơ quan Tình báo Trung ương Mỹ (CIA) sử dụng để thu thập dữ liệu Wi-Fi trong máy tính xách tay của mục tiêu.

Theo các nhà phát triển Elsa, công cụ này cung cấp dữ liệu định vị cho CIA bằng cách ghi lại thông tin của điểm truy cập Wi-Fi, bao gồm cường độ tín hiệu trong phạm vi của thiết bị Windows bị nhắm mục tiêu, thông tin địa điểm và chuyển động của người dùng, sau đó gửi đến cơ sở dữ liệu của dịch vụ bên thứ ba.

Elsa cung cấp dữ liệu định vị cho CIA bằng cách ghi lại thông tin của điểm truy cập Wi-Fi

Khi Elsa đã được cài vào máy tính của đối tượng, nó sẽ theo dõi các kết nối Wi-Fi xung quanh ngay cả khi thiết bị không được kết nối Internet. Khi có kết nối Internet, mã độc sẽ gửi dữ liệu Wi-Fi này tới cơ sở dữ liệu chuyên chứa thông tin định vị của các điểm truy cập không dây.

Video đang HOT

Tài liệu do Wikileaks chỉ ra Elsa đã lợi dụng chính các cơ sở dữ liệu định vị do Google và Microsoft thiết lập.

Dữ liệu này được mã hóa và cho vào bản ghi, sau đó tin tặc sẽ kết nối với thiết bị nạn nhân để trực tiếp trích xuất bản ghi này.

WikiLeaks cho biết: “Dự án ELSA cho phép tùy chỉnh mã độc phù hợp với môi trường mục tiêu và thực hiện hoạt động mong muốn chẳn hạn như khoảng cách thời gian lấy mẫu, tăng kích cỡ tối đa của logfile”.

Dự án ELSA được đưa ra vào tháng 9/2013, cho thấy công cụ này có thể đã được cải thiện đáng kể nếu vẫn được nhà phát triển duy trì.

Khương Ngọc (dịch từ Security Week)

Theo TĐQ

Biến thể mới của Koler tống tiến bằng cảnh báo giả mạo FBI

Nhà nghiên cứu Lukas Stefanko thuộc hãng bảo mật ESET phát hiện biến thể mới của mã độc tống tiền phát tán trong các ứng dụng Pornhub giả mạo xuất hiện trên các trang web người lớn, nhắm mục tiêu thiết bị Android của người Mỹ.

Ransomware đặc biệt này xuất hiện từ năm 2014 khi các nhà vận hành mã độc tống tiền Reveton quyết định mở rộng và tạo ra một phiên bản Android để quảng cáo trên các diễn đàn tin tặc nói tiếng Nga.

Vì được phát triển bởi cùng tác giả phát triển Reveton, Koler kế thừa mọi chiến thuật của mã độc tống tiền Windows này, bao gồm việc khóa máy tính của nạn nhân và đưa ra một thông báo phạt tiền của cảnh sát vì đã xem nội dung khiêu dâm.

Biến thể mới của Koler tống tiến bằng cảnh báo giả mạo FBI

Trong chiến dịch của Koler, người dùng bị điều hướng đến các trang web tải ứng dụng PornHub giả mạo để xem nội dung khiêu dâm mong muốn.

Ứng dụng PornHub giả mạo sẽ yêu cầu người dùng cho phép tiếp tục quá trình cài đặt nhưng sẽ chiếm quyền kiểm soát của người dùng và cấp quyền quản trị viên cho chính nó. Phương pháp này được gọi là clickjacking và khá phổ biến trong các chiến thuật của mã độc Android ngày nay.

Một khi ransomware nắm được quyền quản trị, nó sẽ sử dụng quyền truy cập cấp quản trị viên để hiển thị khoản tiền chuộc của lên màn hình của người dùng, thông báo dưới dạng cảnh báo của Cục Điều tra Liên bang Mỹ (FBI) phát hiện tập tin đáng ngờ trên thiết bị của nạn nhân.

Khương Ngọc (dịch từ Bleeping Computer)

Theo TĐQ

Reuters: Đức và Israel hợp tác an ninh mạng  Hội đồng Bảo mật mạng của Đức cho biết, cơ quan này vừa mở một chi nhánh quốc tế đầu tiên với hãng công nghệ Checkmarx ở Israel, nhằm thiết lập một cầu nối giữa các cộng đồng an ninh mạng của hai nước Đức và Israel, Reuters cho biết. Ông Philipp von Saldern, Chủ tịch Hội đồng, cho biết: "Các mối đe...

Hội đồng Bảo mật mạng của Đức cho biết, cơ quan này vừa mở một chi nhánh quốc tế đầu tiên với hãng công nghệ Checkmarx ở Israel, nhằm thiết lập một cầu nối giữa các cộng đồng an ninh mạng của hai nước Đức và Israel, Reuters cho biết. Ông Philipp von Saldern, Chủ tịch Hội đồng, cho biết: "Các mối đe...

Thực hư tin Campuchia điều binh sĩ tới biên giới với Thái Lan sau vụ đối đầu08:43

Thực hư tin Campuchia điều binh sĩ tới biên giới với Thái Lan sau vụ đối đầu08:43 Sự cố chấn động điền kinh: VĐV bị đối thủ vụt gậy vào đầu, nghi vỡ hộp sọ02:05

Sự cố chấn động điền kinh: VĐV bị đối thủ vụt gậy vào đầu, nghi vỡ hộp sọ02:05 Xung đột Nga - Ukraine trước bước ngoặt08:59

Xung đột Nga - Ukraine trước bước ngoặt08:59 Vụ trộm bồn cầu làm bằng 98 kg vàng: nghi phạm ra tay trong 5 phút09:08

Vụ trộm bồn cầu làm bằng 98 kg vàng: nghi phạm ra tay trong 5 phút09:08 Báo Mỹ: Ông Trump "khó chịu" vì trang phục của ông Zelensky01:28

Báo Mỹ: Ông Trump "khó chịu" vì trang phục của ông Zelensky01:28 Ông Trump khen ông Zelensky dũng cảm, không cam kết hỗ trợ lực lượng châu Âu tại Ukraine08:00

Ông Trump khen ông Zelensky dũng cảm, không cam kết hỗ trợ lực lượng châu Âu tại Ukraine08:00 Phát sốt đoạn phim ông Trump, ông Netanyahu nhâm nhi cocktail ở bãi biển Gaza08:01

Phát sốt đoạn phim ông Trump, ông Netanyahu nhâm nhi cocktail ở bãi biển Gaza08:01 Không chỉ Mỹ, Pháp cũng đàm phán về khoáng sản quan trọng với Ukraine09:14

Không chỉ Mỹ, Pháp cũng đàm phán về khoáng sản quan trọng với Ukraine09:14 Đặc phái viên Mỹ hé lộ điều Nga - Ukraine phải làm để đạt thỏa thuận hòa bình07:56

Đặc phái viên Mỹ hé lộ điều Nga - Ukraine phải làm để đạt thỏa thuận hòa bình07:56 Xe mất thắng lao xuống rãnh ven đường, ít nhất 18 người thiệt mạng tại Thái Lan01:07

Xe mất thắng lao xuống rãnh ven đường, ít nhất 18 người thiệt mạng tại Thái Lan01:07 Chi tiết màn tranh cãi "đốt nóng" cuộc gặp giữa ông Trump và ông Zelensky01:38

Chi tiết màn tranh cãi "đốt nóng" cuộc gặp giữa ông Trump và ông Zelensky01:38Tiêu điểm

Tin đang nóng

Tin mới nhất

Thế cuộc châu Á giữa trập trùng chính sách của ông Trump

Tỷ phú Elon Musk tiếp tục ủng hộ Mỹ rời NATO

Mỹ chuẩn bị trừng phạt quy mô lớn đối với thực thể Iraq liên quan tới Iran?

Kịch bản gìn giữ hòa bình ở Ukraine dưới góc nhìn các chuyên gia ở Geneva

Nga giải phóng 3 ngôi làng ở Kursk; khoảng 10.000 binh sĩ Ukraine có nguy cơ bị bao vây hoàn toàn

Pháp: Tham quan bảo tàng Pompidou trước thời khắc đặc biệt

Ông Trump gửi thư cho lãnh đạo Iran, đề nghị đối thoại

Nhà ga đông đúc nhất Paris tê liệt vì phát hiện bom thời Thế chiến 2

Tìm ra phương pháp giúp khôi phục khứu giác, vị giác ở bệnh nhân hậu Covid-19

Đài Loan nói phát hiện 11 khinh khí cầu Trung Quốc gần hòn đảo

Vận động viên trượt ván trở thành trùm ma túy, bị Mỹ truy nã

Thông điệp thu âm đầu tiên của Giáo hoàng Francis từ khi nhập viện

Có thể bạn quan tâm

Bé trai gào khóc suốt buổi chiều, dân mạng thương vô cùng nhưng biết lý do liền thốt lên "danh hài chỉ là cái tên"

Netizen

10:05:49 10/03/2025

Khám phá hang động núi lửa ở Đồng Nai với mô hình lưu trú độc đáo

Du lịch

10:04:11 10/03/2025

Bật báo động đỏ cứu sống nhiều ca bệnh nguy kịch

Sức khỏe

10:02:49 10/03/2025

Dàn sao 'Interstellar' sau 10 năm: Ai cũng là siêu sao

Hậu trường phim

09:54:05 10/03/2025

Sophia Huỳnh Trần và Trương Vinh Hiển: Cặp đôi hot nhất làng pickleball, trên sân ăn ý ngoài đời yêu đương

Sao thể thao

09:51:54 10/03/2025

Quảng Nam: Thêm một học sinh huyện miền núi tử vong chưa rõ nguyên nhân

Tin nổi bật

09:07:49 10/03/2025

Một huyền thoại FPS 12 năm tuổi đời chuẩn bị "sống dậy" - từng là "đối chọi" với Đột Kích?

Mọt game

08:33:01 10/03/2025

Chuyện như phim: Mỹ nhân số 1 màn ảnh gây sốc khi kể cha lâm bệnh nặng, bảo mẫu tìm cách chiếm đoạt tài sản

Sao châu á

08:32:35 10/03/2025

Hôm nay xét xử 8 bị cáo vụ cháy chung cư mini làm 56 người chết

Pháp luật

08:31:31 10/03/2025

Sao Việt 10/3: Vợ chồng Salim Hải Long hạnh phúc trong đám cưới

Sao việt

08:24:25 10/03/2025

Vì sao Việt Trung hoãn giao lưu quốc phòng?

Vì sao Việt Trung hoãn giao lưu quốc phòng? Đã có vắc-xin trị mã độc tống tiền mới Petya

Đã có vắc-xin trị mã độc tống tiền mới Petya

CIA liên quan đến hàng chục chiến dịch do thám mạng toàn cầu

CIA liên quan đến hàng chục chiến dịch do thám mạng toàn cầu 7 vấn đề bảo mật cần lưu tâm trong năm 2017

7 vấn đề bảo mật cần lưu tâm trong năm 2017 Quân đội Singapore sẽ thành lập bộ chỉ huy an ninh mạng

Quân đội Singapore sẽ thành lập bộ chỉ huy an ninh mạng Trung Quốc đầu tư năng lực mạng cho quân đội

Trung Quốc đầu tư năng lực mạng cho quân đội Tấn công mạng Rủi ro lớn nhất với doanh nghiệp

Tấn công mạng Rủi ro lớn nhất với doanh nghiệp Cảnh báo: Sạc pin điện thoại nơi công cộng có thể mất sạch thông tin

Cảnh báo: Sạc pin điện thoại nơi công cộng có thể mất sạch thông tin Mỹ yêu cầu Ukraine ngừng bắn trước khi ký thỏa thuận khoáng sản?

Mỹ yêu cầu Ukraine ngừng bắn trước khi ký thỏa thuận khoáng sản? Nga ồ ạt phóng tên lửa từ nhiều hướng, Ukraine báo động cả nước

Nga ồ ạt phóng tên lửa từ nhiều hướng, Ukraine báo động cả nước Ông Putin: Nga sẽ không rút khỏi lãnh thổ đã giành được từ Ukraine

Ông Putin: Nga sẽ không rút khỏi lãnh thổ đã giành được từ Ukraine Hungary: Châu Âu sẽ bị "phá hủy" nếu tiếp tục hỗ trợ quân sự cho Ukraine

Hungary: Châu Âu sẽ bị "phá hủy" nếu tiếp tục hỗ trợ quân sự cho Ukraine Ba Lan tuyên bố cứng rắn về việc tỷ phú Musk tắt Starlink tại Ukraine

Ba Lan tuyên bố cứng rắn về việc tỷ phú Musk tắt Starlink tại Ukraine

Ông Trump dồn dập tung "vũ khí" buộc Ukraine ngừng bắn với Nga

Ông Trump dồn dập tung "vũ khí" buộc Ukraine ngừng bắn với Nga Nguyễn Đình Như Vân đăng quang Miss Global, BTC xin lỗi vì ồn ào 'đường lưỡi bò'

Nguyễn Đình Như Vân đăng quang Miss Global, BTC xin lỗi vì ồn ào 'đường lưỡi bò'

Nữ ca sĩ 23 tuổi bị tấn công bằng dao đến mù mắt và hủy dung nhan, bản án cho kẻ ác gây phẫn nộ

Nữ ca sĩ 23 tuổi bị tấn công bằng dao đến mù mắt và hủy dung nhan, bản án cho kẻ ác gây phẫn nộ Em chồng ngồi lướt điện thoại trong phòng để chị dâu bầu bì 8 tháng rửa 5 mâm bát, phản ứng của bố chồng khiến cả nhà náo loạn

Em chồng ngồi lướt điện thoại trong phòng để chị dâu bầu bì 8 tháng rửa 5 mâm bát, phản ứng của bố chồng khiến cả nhà náo loạn Đi nhà nghỉ với đồng nghiệp, đã được chồng tha thứ nhưng tôi luôn cảm thấy tội lỗi

Đi nhà nghỉ với đồng nghiệp, đã được chồng tha thứ nhưng tôi luôn cảm thấy tội lỗi Triệu Vy còn gì sau cú "gãy cánh" bí ẩn nhất lịch sử showbiz Hoa ngữ?

Triệu Vy còn gì sau cú "gãy cánh" bí ẩn nhất lịch sử showbiz Hoa ngữ? Xuân Hinh: "Ai có ý định mời tôi thì nhanh lên vì mỗi năm tôi lại yếu dần"

Xuân Hinh: "Ai có ý định mời tôi thì nhanh lên vì mỗi năm tôi lại yếu dần" Nữ nghệ sĩ Việt gây phẫn nộ khi lan truyền hình ảnh thi hài cố diễn viên Quý Bình

Nữ nghệ sĩ Việt gây phẫn nộ khi lan truyền hình ảnh thi hài cố diễn viên Quý Bình

Nuôi đứa con bại não của cô gái quán bia suốt 25 năm, bà bán vé số đau đáu: "Phương ơi, con có còn sống không?"

Nuôi đứa con bại não của cô gái quán bia suốt 25 năm, bà bán vé số đau đáu: "Phương ơi, con có còn sống không?" Lê Phương đăng ảnh nắm chặt tay Quý Bình, nghẹn ngào nói 6 chữ vĩnh biệt cố nghệ sĩ

Lê Phương đăng ảnh nắm chặt tay Quý Bình, nghẹn ngào nói 6 chữ vĩnh biệt cố nghệ sĩ "Cháy" nhất cõi mạng: Tập thể nam giảng viên một trường ĐH mặc váy múa ba lê mừng 8/3, còn bonus cú ngã của Jennifer Lawrence

"Cháy" nhất cõi mạng: Tập thể nam giảng viên một trường ĐH mặc váy múa ba lê mừng 8/3, còn bonus cú ngã của Jennifer Lawrence "Vợ Quý Bình đẫm nước mắt, chỉ xuống đứa bé đứng dưới chân nói: Nè chị, con trai ảnh nè, ôm nó đi chị"

"Vợ Quý Bình đẫm nước mắt, chỉ xuống đứa bé đứng dưới chân nói: Nè chị, con trai ảnh nè, ôm nó đi chị"

Lễ an táng diễn viên Quý Bình: Vợ tựa đầu ôm chặt di ảnh, Vân Trang và các nghệ sĩ bật khóc, nhiều người dân đội nắng tiễn đưa

Lễ an táng diễn viên Quý Bình: Vợ tựa đầu ôm chặt di ảnh, Vân Trang và các nghệ sĩ bật khóc, nhiều người dân đội nắng tiễn đưa Tang lễ diễn viên Quý Bình: Lặng lẽ không kèn trống, nghệ sĩ khóc nấc trước di ảnh

Tang lễ diễn viên Quý Bình: Lặng lẽ không kèn trống, nghệ sĩ khóc nấc trước di ảnh Lễ tang diễn viên Quý Bình: Hàng nghìn người chen lấn trước nhà tang lễ

Lễ tang diễn viên Quý Bình: Hàng nghìn người chen lấn trước nhà tang lễ