Vì sao các cuộc tấn công mạng lừa đảo không giảm?

Theo chuyên gia , có nhiều nguyên nhân khiến số lượng và quy mô các cuộc tấn công mạng, đặc biệt là tấn công lừa đảo không giảm.

Trong đó, một nguyên nhân chính là nhận thức của người dùng cuối về an toàn thông tin vẫn ở mức thấp.

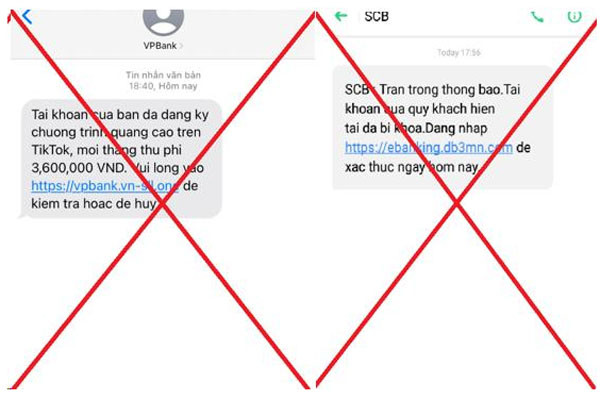

Ngày 5/10 vừa qua, VietinBank phát cảnh báo tới các khách hàng về tình trạng lừa đảo giả mạo tin nhắn của ngân hàng. Theo đơn vị này, các khách hàng của VietinBank đã nhận được tin nhắn SMS lừa đảo hiển thị dưới tên của ngân hàng, từ đó họ dễ mất cảnh giác và truy cập vào đường link đính kèm có mã độc yêu cầu nhập user, mật khẩu, OTP bảo mật ngân hàng điện tử, vô tình cho phép những kẻ tội phạm chiếm dụng tài sản cá nhân.

Không chỉ VietinBank, nhiều ngân hàng khác cùng các cơ quan, doanh nghiệp hoạt động trong lĩnh vực an toàn thông tin mạng đã liên tục có khuyến nghị người dân nâng cao cảnh giác trước chiêu thức lừa đảo trực tuyến ngày càng tinh vi và khó lường của đối tượng xấu.

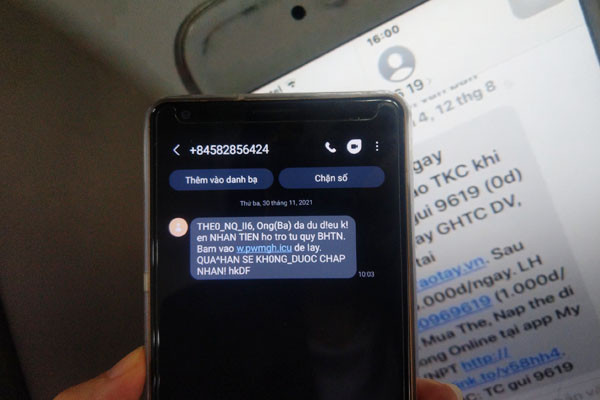

Ghi nhận từ Trung tâm Ứng cứu khẩn cấp không gian mạng Việt Nam (VNCERT/CC) thuộc Cục An toàn thông tin, Bộ TT&TT cho thấy, tình trạng lừa đảo qua tin nhắn mạo danh ngân hàng, tổ chức tài chính đang tiếp diễn với mức độ, tần suất cao. Các đối tượng không chỉ sử dụng nhiều đầu số di động, mà còn giả mạo SMS Brandname (tin nhắn thương hiệu – PV) gửi tin nhắn giả mạo để thực hiện thủ đoạn lừa đảo người dùng.

Thời gian gần đây, tình trạng lừa đảo qua tin nhắn mạo danh ngân hàng lại tiếp diễn với mức độ, tần suất cao. (Ảnh: VNCERT/CC)

Video đang HOT

Cùng với đó, VNCERT/CC vừa cập nhật thêm 13 tên miền giả mạo trang web của các ngân hàng ACB, SCB, TPBank, VietinBank được hiển thị trong những tin nhắn lừa đảo người dùng nhận được từ ngày 27/9 đến ngày 3/10 gồm online.olinacb.com, ebanking.nnykd8.com, scb.com.vn-us.club, ebanking.tyriu2h.com, scb.com.vn-uc.club, ebanking.cdgy77h.com, ebanking.uhgkf2.com, shb.com.vn-iy.info, shb.com.vn-sp.xy, ebank.ecxty39.com, ebank.hlug1k.com, vietinbank.com.vn-uz.top, vietinbank.com.vn-uz.xyz

Trước đó, vào trung tuần tháng 9/2022, VNCERT/CC đã liệt kê ra 32 tên miền giả mạo trang thông tin điện tử của các ngân hàng ACB, MSB, SCB, VPBank, TPBank người dùng cần lưu ý để tránh click vào đường link với tên miền giả mạo ngân hàng.

Trao đổi với phóng viên VietNamNet, ông Nguyễn Quang Huy, Trưởng phòng dịch vụ chuyên gia, Công ty cổ phần An ninh mạng Việt Nam (VSEC) cho rằng, tấn công lừa đảo qua mạng chưa bao giờ không gia tăng, nó có thể được ghi nhận hoặc không được ghi nhận dẫn đến việc cộng đồng biết đến hay không.

Có một số nguyên nhân chính dẫn đến số lượng và quy mô những cuộc tấn công mạng lừa đảo không giảm, trong đó có việc bảo mật thông tin vẫn chưa nhận được sự tôn trọng mà nó xứng đáng, cho dù phần lớn các CEO được khảo sát cho biết tổ chức của họ tiếp tục tăng ngân sách cho an toàn, an ninh mạng.

Cùng với đó, tội phạm mạng rất thông minh, ngày càng nhắm mục tiêu vào các công ty vừa và nhỏ bởi công ty lớn có khối lượng thông tin giá trị hơn, thường có quy trình bảo mật tốt hơn.

Chuyên gia VSEC cũng chỉ ra rằng, một nguyên nhân chính dẫn đến tình trạng gia tăng tấn công mạng nói chung, trong đó có tấn công lừa đảo trực tuyến là nhận thức của người dùng. “Bất chấp nỗ lực của cộng đồng và chuyên gia, nhận thức người dùng cuối về an toàn thông thông tin mạng vẫn ở mức thấp. Ví dụ cụ thể là trong năm nay, chúng tôi thấy tội phạm mạng chuyển dần từ phần mềm tống tiền (ransomware) và quay trở lại các phương pháp tấn công truyền thống hơn, chẳng hạn như phishing – là hình thức lừa đảo dựa vào nhận thức người dùng thấp” , ông Nguyễn Quang Huy chia sẻ thêm.

Ngoài ra, sự gia tăng của tấn công mạng, lừa đảo trực tuyến còn do thiếu hụt nhân lực chất lượng cao, hay việc các thiết bị IoT phát triển, được sử dụng phổ biến cũng khiến tội phạm mạng có thêm “đất diễn”.

Nhận định cuộc chiến với tội phạm mạng không bao giờ kết thúc, chuyên gia VSEC khuyến nghị để phòng tránh, các cơ quan, tổ chức cần phối hợp nhiều phương thức khác nhau. Trong đó, vấn đề cốt yếu trước tiên là nhận thức, bản thân lãnh đạo và tổ chức phải không ngừng cập nhật kiến thức và nhận thức về an ninh mạng. Bên cạnh đó, cần dành nguồn lực phù hợp của tổ chức (bao gồm tài chính và con người) cho việc phòng và chống tội phạm mạng.

VNCERT/CC khuyến nghị người dùng khi nhận được các tin nhắn, cần kiểm tra kỹ nội dung tin nhắn, không vội vã trả lời hay làm theo nội dung trong đó.

Trong bối cảnh các hình thức lừa đảo trực tuyến ngày càng gia tăng, người dùng cuối được khuyến cáo đề phòng biểu hiện của các đối tượng lừa đảo mạng như: giả làm tổ chức phổ biến (công ty công nghệ, sức khỏe , từ thiện…), nội dung thường là thông báo người dùng đang gặp sự cố hoặc vấn đề nghiêm trọng, hoặc giải thưởng nào đó; liên tục thúc nạn nhân hành động ngay; yêu cầu thanh toán qua một tổ chức chuyển tiền hoặc thẻ quà tặng…

Nên chặn các cuộc gọi và tin nhắn không mong muốn – không mong đợi sẽ nhận được; không cung cấp thông tin cá nhân hoặc thông tin tài chính để đáp ứng yêu cầu mà người dùng không mong đợi.

Phát hiện chiến dịch tấn công APT mới vào các đơn vị trọng yếu tại Việt Nam

Cùng với việc cảnh báo về chiến dịch tấn công APT quy mô lớn vào các tổ chức, doanh nghiệp trọng yếu tại Việt Nam qua khai thác lỗ hổng trên máy chủ Microsoft Exchange, Công ty NCS cũng phát hành công cụ miễn phí kiểm tra.

Chuyên gia Vũ Ngọc Sơn, Giám đốc Công nghệ của Công ty Công nghệ an ninh mạng Việt Nam NCS cho biết, NCS vừa phát hiện một chiến dịch tấn công có chủ đích APT quy mô lớn vào các công ty, tổ chức, trọng yếu tại Việt Nam. Chiến dịch tấn công này khai thác vào lỗ hổng zero-day của Microsoft Exchange, một trong những phần mềm mail server phổ biến nhất trong các cơ quan, tổ chức tại Việt Nam.

Nhận định lỗ hổng mới rất nghiêm trọng, ảnh hưởng tới nhiều đơn vị trọng yếu tại Việt Nam, các chuyên gia NCS đã ngay lập tức nghiên cứu và phát hiện ra mã khai thác exploit, sau đó thông tin tới tổ chức ZDI làm việc với Microsoft, để hãng có thể cập nhật nhanh chóng bản vá.

Trong thời gian chờ đợi Microsoft phát hành bản vá lỗi chính thức, các quản trị hệ thống sử dụng máy chủ Microsoft Exchange được khuyến cáo cần nhanh chóng rà soát toàn bộ hệ thống để phát hiện các dấu hiệu bất thường.

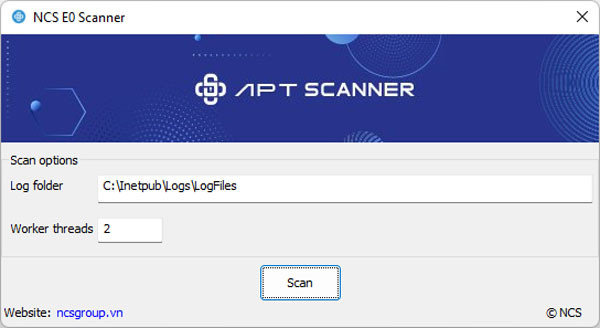

Ông Vũ Ngọc Sơn cũng cho biết thêm, hiện NCS đã phát hành công cụ miễn phí NCS E0 Scanner, hỗ trợ các quản trị hệ thống kiểm tra xem máy chủ Microsoft Exchange đã bị tấn công thông qua lỗ hổng này hay chưa.

Giao diện công cụ NCS E0 Scanner giúp các quản trị viên kiểm tra máy chủ Microsoft Exchange.

Để kiểm tra, nhân viên quản trị hệ thống tải công cụ kiểm tra NCS E0 Scanner tại địa chỉ github.com/ncsgroupvn/NCSE0Scanner, chạy trên máy chủ và bấm nút quét, công cụ sẽ thông báo cho người kiểm tra chi tiết các nhật ký ghi thông tin hệ thống nếu phát hiện ra máy chủ đã bị tấn công.

Ngoài ra, NCS cũng đã công bố mã nguồn của công cụ để hỗ trợ các quản trị có thể tự chỉnh sửa và xây dựng lại theo nhu cầu. Thông tin chi tiết về lỗ hổng zero-day của Microsoft Exchange do NCS nghiên cứu có thể xem trên các trang gteltsc.vn, bleepingcomputer.com hay success.trendmicro.com.

APT là hình thức tấn công mạng có mục tiêu cụ thể do tin tặc sử dụng các công nghệ tiên tiến và kỹ thuật lừa đảo để đột nhập mạng mục tiêu và dai dẳng tập trung vào mục tiêu đó trong thời gian dài, cho đến khi cuộc tấn công diễn ra thành công (hoặc bị chặn đứng).

Hậu quả của các cuộc tấn công APT là vô cùng nặng nề, có thể kể đến như tài sản trí tuệ bị đánh cắp (bí mật thương mại hoặc bằng sáng chế...); thông tin nhạy cảm bị xâm nhập (dữ liệu cá nhân, hồ sơ nhân viên...); cơ sở hạ tầng quan trọng của tổ chức bị phá hủy hay toàn bộ tên miền của tổ chức bị chiếm đoạt.

Vụ hack BNB Chain: Hacker rút ruột 586 triệu USD  Trong vụ hack BNB Chain, 586 triệu USD tiền mã hóa bị lấy đi, tuy nhiên chỉ một phần nhỏ đã đi ra khỏi mạng lưới. Vào rạng sáng nay, một sự cố đã xảy ra đối với chuỗi BNB Chain. Trái với thông tin ban đầu về việc một ví cá voi nghi ngờ bị hack, những thông tin mới nhất cho...

Trong vụ hack BNB Chain, 586 triệu USD tiền mã hóa bị lấy đi, tuy nhiên chỉ một phần nhỏ đã đi ra khỏi mạng lưới. Vào rạng sáng nay, một sự cố đã xảy ra đối với chuỗi BNB Chain. Trái với thông tin ban đầu về việc một ví cá voi nghi ngờ bị hack, những thông tin mới nhất cho...

Chàng trai có ca khúc được chọn cho Đại lễ 2/9: "Con tướng" mạnh của Anh Trai mùa 2, chạm tay là có hit01:23:30

Chàng trai có ca khúc được chọn cho Đại lễ 2/9: "Con tướng" mạnh của Anh Trai mùa 2, chạm tay là có hit01:23:30 Sao nghĩ ra câu hát "hết kháng chiến con còn chưa về, mẹ ơi vui lên, mẹ có đứa con anh hùng" hay thế nhỉ?04:43

Sao nghĩ ra câu hát "hết kháng chiến con còn chưa về, mẹ ơi vui lên, mẹ có đứa con anh hùng" hay thế nhỉ?04:43 Clip HOT: Hoàng Thuỳ Linh bật chế độ "nóc nhà", Đen Vâu răm rắp nghe lời!00:29

Clip HOT: Hoàng Thuỳ Linh bật chế độ "nóc nhà", Đen Vâu răm rắp nghe lời!00:29 Sao nam Vbiz cầu hôn bạn trai ngoài ngành sau 12 năm hẹn hò?02:01

Sao nam Vbiz cầu hôn bạn trai ngoài ngành sau 12 năm hẹn hò?02:01 Mỹ Tâm cất giọng đầy nội lực, cùng Double2T "rực cháy" ở concert quốc gia04:39

Mỹ Tâm cất giọng đầy nội lực, cùng Double2T "rực cháy" ở concert quốc gia04:39 Đây rồi màn đồng diễn được mong chờ nhất Đại lễ 2/9: Dàn nghệ sĩ hát liên khúc Khí Phách Việt Nam, Mỹ Tâm làm rung động triệu trái tim!13:13

Đây rồi màn đồng diễn được mong chờ nhất Đại lễ 2/9: Dàn nghệ sĩ hát liên khúc Khí Phách Việt Nam, Mỹ Tâm làm rung động triệu trái tim!13:13 Gần 100 triệu người ùa vào xem Hoắc Kiến Hoa ôm hôn Lâm Tâm Như00:28

Gần 100 triệu người ùa vào xem Hoắc Kiến Hoa ôm hôn Lâm Tâm Như00:28 Trọn bộ hình như "hình cưới" của Đen Vâu và Hoàng Thuỳ Linh: Ánh mắt nhà trai nhìn "nóc nhà" lạ quá!00:44

Trọn bộ hình như "hình cưới" của Đen Vâu và Hoàng Thuỳ Linh: Ánh mắt nhà trai nhìn "nóc nhà" lạ quá!00:44 Không phải Duyên Quỳnh hay Võ Hạ Trâm, "cha đẻ" chọn đây mới là người hát Viết Tiếp Câu Chuyện Hoà Bình ấn tượng nhất05:11

Không phải Duyên Quỳnh hay Võ Hạ Trâm, "cha đẻ" chọn đây mới là người hát Viết Tiếp Câu Chuyện Hoà Bình ấn tượng nhất05:11 Puka và Gin Tuấn Kiệt lần đầu hé lộ hình ảnh hiếm của nhóc tỳ01:00

Puka và Gin Tuấn Kiệt lần đầu hé lộ hình ảnh hiếm của nhóc tỳ01:00 Khoảnh khắc Mỹ Tâm đặt tay lên ngực áo, hát về Tổ quốc ở đại lễ 2/9 gây sốt02:15

Khoảnh khắc Mỹ Tâm đặt tay lên ngực áo, hát về Tổ quốc ở đại lễ 2/9 gây sốt02:15Tiêu điểm

Tin đang nóng

Tin mới nhất

Tận thấy robot hình người của Vingroup đi lại, chào cờ

Apple tìm cách bắt kịp Samsung, Google

TPHCM: Hiện thực hóa tầm nhìn trở thành trung tâm công nghệ hàng đầu khu vực

Thêm nhiều nước không còn được sử dụng khay SIM vật lý trên iPhone 17

Microsoft tích hợp AI vào Excel: Giảm tải cho kế toán

Samsung phát hành One UI 8 trên nền Android 16 cho Galaxy S

Trí tuệ nhân tạo: xAI ra mắt mô hình lập trình thông minh mới

Ứng dụng công nghệ trong hoạt động kiểm toán đem lại độ chính xác cao

Microsoft ra mắt AI tạo 1 phút âm thanh trong 1 giây

Nhân viên Microsoft tử vong ngay tại công ty

'AI có thể nuốt chửng phần mềm' nhưng cổ phiếu nhiều hãng lại trải qua 1 tuần giao dịch bùng nổ

AI Google ngày càng hữu dụng ở Việt Nam

Có thể bạn quan tâm

Cách mạng Việt Nam góp phần định hình bản đồ chính trị thế giới

Thế giới

16:24:06 02/09/2025

"Công chúa Kpop" Jang Won Young sắp kết hôn?

Sao châu á

15:49:02 02/09/2025

Sơn Tùng - MONO gây sốt trong cùng 1 buổi sáng: Em cười tươi rói diễu hành, anh viral MXH với 2 bức ảnh!

Sao việt

15:46:05 02/09/2025

Con dâu xúc động kể về chiếc bánh Tiramisu màu cờ Tổ quốc tự tay làm tặng bố chồng

Ẩm thực

15:40:57 02/09/2025

Top 10 mẫu xe mô tô Classic dành cho dân phượt thủ Việt Nam

Xe máy

15:39:38 02/09/2025

"No Other Choice" của Park Chan Wook sẽ là "Ký sinh trùng" tiếp theo của điện ảnh Hàn Quốc?

Hậu trường phim

15:28:27 02/09/2025

Dàn quỷ dữ ám ảnh nhất loạt phim 'The Conjuring': Cái tên cuối khiến vợ chồng Warren bỏ cuộc

Phim âu mỹ

15:25:36 02/09/2025

(Review) 'Em xinh tinh quái': Ngoài visual đỉnh cao của Yoona thì có gì hot?

Phim châu á

15:22:12 02/09/2025

Tử vi 12 con giáp hôm nay ngày 2/9/2025: Tý bứt phá, Mùi cần thận trọng

Trắc nghiệm

15:21:57 02/09/2025

Gặp lại "chú Phạm Tuân trong sách giáo khoa" trên TV vào ngày Đại lễ 2/9: Thật sự nể phục và xúc động

Netizen

15:03:02 02/09/2025

Lãnh đạo cấp cao Huawei đột ngột qua đời sau cuộc thi chạy marathon

Lãnh đạo cấp cao Huawei đột ngột qua đời sau cuộc thi chạy marathon Elon Musk chào đón Kanye West trở lại Twitter

Elon Musk chào đón Kanye West trở lại Twitter

Chrome phát hiện 303 lỗ hổng bảo mật, là trình duyệt dễ bị tấn công nhất thế giới

Chrome phát hiện 303 lỗ hổng bảo mật, là trình duyệt dễ bị tấn công nhất thế giới 9 tháng hơn 9.500 sự cố tấn công mạng nhưng nhiều đơn vị vẫn "thờ ơ" với lỗ hổng

9 tháng hơn 9.500 sự cố tấn công mạng nhưng nhiều đơn vị vẫn "thờ ơ" với lỗ hổng Tấn công mạng ở Mexico, rò rỉ dữ liệu sức khỏe tổng thống

Tấn công mạng ở Mexico, rò rỉ dữ liệu sức khỏe tổng thống Phần mềm quen thuộc có khả năng đánh cắp tài khoản Facebook, thẻ ngân hàng

Phần mềm quen thuộc có khả năng đánh cắp tài khoản Facebook, thẻ ngân hàng Vụ tấn công nhà mạng lớn nhất Australia: Tin tặc đòi 1 triệu USD tiền chuộc

Vụ tấn công nhà mạng lớn nhất Australia: Tin tặc đòi 1 triệu USD tiền chuộc Lỗ hổng bảo mật làm gia tăng tấn công mạng tại Đông Nam Á

Lỗ hổng bảo mật làm gia tăng tấn công mạng tại Đông Nam Á Kaspersky tiết lộ những lỗ hổng bảo mật thường gặp tại Đông Nam Á

Kaspersky tiết lộ những lỗ hổng bảo mật thường gặp tại Đông Nam Á Những lỗ hổng bảo mật nào đang làm gia tăng tấn công mạng?

Những lỗ hổng bảo mật nào đang làm gia tăng tấn công mạng? Hãng đặt xe công nghệ Uber bị tin tặc 18 tuổi tấn công

Hãng đặt xe công nghệ Uber bị tin tặc 18 tuổi tấn công Bảo vệ dữ liệu khỏi ransomware với giải pháp tích hợp giữa Veeam và Cloudian

Bảo vệ dữ liệu khỏi ransomware với giải pháp tích hợp giữa Veeam và Cloudian Nhà mạng nhắn tin giục khách hàng phản hồi để chặn cuộc gọi rác

Nhà mạng nhắn tin giục khách hàng phản hồi để chặn cuộc gọi rác Khách hàng muốn nhà mạng phản hồi về việc 'xử' thuê bao phát tán cuộc gọi rác

Khách hàng muốn nhà mạng phản hồi về việc 'xử' thuê bao phát tán cuộc gọi rác Viettel Money hướng dẫn nhận tiền trợ cấp an sinh xã hội trên VNeID

Viettel Money hướng dẫn nhận tiền trợ cấp an sinh xã hội trên VNeID Lý do công nghệ này được ưu tiên khi mua pin lưu trữ điện mặt trời

Lý do công nghệ này được ưu tiên khi mua pin lưu trữ điện mặt trời Tính năng "vàng" trên iOS 26 có thực sự hiệu quả như Apple quảng cáo?

Tính năng "vàng" trên iOS 26 có thực sự hiệu quả như Apple quảng cáo? Lý do nhà khoa học trưởng Google tránh nói về siêu AI

Lý do nhà khoa học trưởng Google tránh nói về siêu AI One UI 8 ra mắt tháng 9, thiết bị Galaxy của bạn có được "lên đời"?

One UI 8 ra mắt tháng 9, thiết bị Galaxy của bạn có được "lên đời"? Người dùng iPhone 16 sẽ có tính năng mới giá trị nhờ iOS 26

Người dùng iPhone 16 sẽ có tính năng mới giá trị nhờ iOS 26 iPhone của Apple đang tụt hậu nhưng không phải do AI

iPhone của Apple đang tụt hậu nhưng không phải do AI Tin công nghệ nổi bật trong tuần: Malaysia có chip AI, Huawei và Apple 'so găng' smartphone mới

Tin công nghệ nổi bật trong tuần: Malaysia có chip AI, Huawei và Apple 'so găng' smartphone mới Người đàn ông đặc biệt nhất cuộc đời Ngọc Trinh: Nâng đỡ từ khi mới 20 tuổi, 10 năm mặn nồng tới giờ vẫn còn tiếc nuối

Người đàn ông đặc biệt nhất cuộc đời Ngọc Trinh: Nâng đỡ từ khi mới 20 tuổi, 10 năm mặn nồng tới giờ vẫn còn tiếc nuối Mẹ chồng không bao giờ bế cháu, cho đến lúc bà ngồi xuống nói 1 câu khiến cả nhà lặng im

Mẹ chồng không bao giờ bế cháu, cho đến lúc bà ngồi xuống nói 1 câu khiến cả nhà lặng im Phát hiện vợ có thai với sếp, tôi giả vờ không biết âm thầm làm 3 việc khiến cô ấy quỳ gối khóc xin tha thứ

Phát hiện vợ có thai với sếp, tôi giả vờ không biết âm thầm làm 3 việc khiến cô ấy quỳ gối khóc xin tha thứ Nhờ mẹ chồng giữ hộ của hồi môn, lúc đòi lại bà nói câu khiến tôi đứng hình

Nhờ mẹ chồng giữ hộ của hồi môn, lúc đòi lại bà nói câu khiến tôi đứng hình

Dấu lặng bao phủ một phiên tòa

Dấu lặng bao phủ một phiên tòa Cô gái SN 2002 nhận vé Đại biểu, bay gấp từ Mỹ về và ra lăng Bác xem trọn những điều chưa từng thấy

Cô gái SN 2002 nhận vé Đại biểu, bay gấp từ Mỹ về và ra lăng Bác xem trọn những điều chưa từng thấy Nguyên nhân diễn viên Ngọc Trinh (Mùi Ngò Gai) đột ngột qua đời

Nguyên nhân diễn viên Ngọc Trinh (Mùi Ngò Gai) đột ngột qua đời Hồ Ngọc Hà xóa bài đăng gây tranh cãi về việc vắng bóng tại Đại lễ 2/9

Hồ Ngọc Hà xóa bài đăng gây tranh cãi về việc vắng bóng tại Đại lễ 2/9 Xác minh clip DJ Ngân 98 phản ánh bị đuổi khỏi Nhà thờ Lớn Hà Nội

Xác minh clip DJ Ngân 98 phản ánh bị đuổi khỏi Nhà thờ Lớn Hà Nội Thành Lộc - Quyền Linh - Xuân Lan và dàn sao Việt bàng hoàng trước tin diễn viên Ngọc Trinh qua đời

Thành Lộc - Quyền Linh - Xuân Lan và dàn sao Việt bàng hoàng trước tin diễn viên Ngọc Trinh qua đời Mâu thuẫn gia đình, bà nội sát hại 2 cháu rồi tự tử

Mâu thuẫn gia đình, bà nội sát hại 2 cháu rồi tự tử Cuộc đời lận đận của NSƯT Ngọc Trinh: Hôn nhân với chồng Hàn tan vỡ, qua đời khi chưa có con

Cuộc đời lận đận của NSƯT Ngọc Trinh: Hôn nhân với chồng Hàn tan vỡ, qua đời khi chưa có con Giọng ca nhí cùng Mỹ Tâm hát Tiến Quân Ca ở Quảng trường Ba Đình vào Đại lễ 2/9 là ai?

Giọng ca nhí cùng Mỹ Tâm hát Tiến Quân Ca ở Quảng trường Ba Đình vào Đại lễ 2/9 là ai? Buổi cà phê và cuộc gọi cuối cùng của diễn viên Ngọc Trinh

Buổi cà phê và cuộc gọi cuối cùng của diễn viên Ngọc Trinh Bất ngờ trước hôn nhân của sao nữ đình đám: 6 giờ dậy nấu ăn, phải nuôi chồng nợ nần

Bất ngờ trước hôn nhân của sao nữ đình đám: 6 giờ dậy nấu ăn, phải nuôi chồng nợ nần