Ứng dụng độc hại chuyên lấy cắp tin nhắn, cuộc gọi của người dùng Android

Ứng dụng này đang lây lan mạnh ở khu vực Trung Đông.

Các nhà nghiên cứu tại Kaspersky Lab vừa phát hiện một nhóm gián điệp mạng tinh vi có tên ZooPark , nhắm tới người dùng Android ở các nước Trung Đông, phần lớn ở Iran trong nhiều năm qua. Theo hãng bảo mật này, tin tặc đã sử dụng các trang web hợp pháp làm công cụ lây nhiễm, và có vẻ chiến dịch này được chính phủ hậu thuẫn nhắm đến các tổ chức chính trị cũng như nhiều mục tiêu khác trong khu vực này.

Một số ứng dụng độc hại đang được nhóm ZooPark phát tán qua các trang tin tức phổ biến tại khu vực Trung Đông như Telegram Groups hay Alnaharegypt News. Sau khi lây nhiễm thành công, phần mềm độc hại giúp kẻ tấn công có khả năng đánh cắp thông tin danh bạ, thông tin tài khoản, thông tin cuộc gọi và ghi âm cuộc gọi, hình ảnh lưu trên thẻ nhớ thiết bị, định vị GPS, tin nhắn, các ứng dụng đã cài đặt, thông tin trình duyệt, thao tác bàn phím và dữ liệu khay nhớ tạm. Ngoài ra, ứng dụng độc hại còn có khả năng bí mật gửi tin nhắn và thực hiện cuộc gọi,…

Một chức năng độc hại khác nhắm vào các ứng dụng nhắn tin như Telegram, WhatsApp IMO; trình duyệt web (Chrome) và một số ứng dụng khác. Nó cho phép phần mềm độc hại đánh cắp cơ sở dữ liệu của các ứng dụng bị tấn công. Ví dụ: Với trình duyệt web, thông tin người dùng lưu trên các trang web có thể bị đánh cắp.

Video đang HOT

Dựa trên kết quả điều tra, kẻ đứng sau các phần mềm độc hại này nhắm vào người dùng cá nhân tại Ai Cập, Jordan, Morocco, Lebanon và Iran. Hơn nữa, dựa vào tin tức mà những kẻ tấn công dùng để dụ dỗ nạn nhân cài đặt phần mềm độc hại, những người ủng hộ người Kurd và các thành viên của Cơ quan Cứu trợ và Hoạt động của Liên hợp quốc tại Amman nằm trong số những nạn nhân tiềm năng của ZooPark.

Alexey Firsh – Chuyên gia Bảo mật tại Kaspersky Lab chia sẻ: “Càng ngày càng nhiều người sử dụng thiết bị di động làm thiết bị liên lạc chính hoặc duy nhất. Và chắc chắn điều này đã được các kẻ tấn công chú ý đến, những kẻ đang xây dựng bộ công cụ theo dõi người dùng di động, nhất là khi chúng được chính phủ hậu thuẫn. Việc ZooPark chủ động theo dõi các mục tiêu ở các nước Trung Đông là một ví dụ điển hình và chắc chắn nó không phải cái tên duy nhất”.

Các nhà nghiên cứu tại Kaspersky Lab đã phát hiện ít nhất 4 thế hệ của phần mềm gián điệp ZooPark hoạt động từ năm 2015. Hiện vẫn chưa chắc chắn được kẻ đứng sau ZooPark là ai nhưng dựa trên những thông tin được công bố thì dữ liệu hệ thống C&C của ZooPark được phát hiện tại Iran. Các sản phẩm của Kaspersky Lab đã phát hiện và ngăn chặn thành công mối đe dọa này.

Theo Danviet.vn

1/3 người dùng smartphone không nhận thức được ứng dụng độc hại

Các nhà nghiên cứu tại Avast vừa công bố ở MWC 2018 rằng 36% những người trả lời cuộc khảo sát của hãng cho thấy họ không nhận biết được sự khác biệt giữa một ứng dụng ngân hàng giả mạo và ứng dụng thực.

Nhiều người dùng không nhận thức được một ứng dụng ngân hàng giả mạo và thật. ẢNH: AFP

Theo PhoneArena, kết quả này đồng nghĩa với khoảng 1/3 người dùng smartphone có nguy cơ tiết lộ thông tin tài chính của họ cho kẻ gian.

Cuộc điều tra được Avast thực hiện với 40.000 người ở 12 quốc gia, bao gồm Mỹ, Anh, Pháp, Đức, Nga, Nhật, Mexico, Argentina, Indonesia, Cộng hòa Séc, Brazil và Tây Ban Nha. Ứng dụng ngân hàng di động hợp pháp và giả mạo được sử dụng trong cuộc khảo sát là các công ty toàn cầu đã bị bọn tội phạm nhắm mục tiêu xấu.

Avast cho biết 43% người tham gia cuộc khảo sát sử dụng ứng dụng di động cho các giao dịch ngân hàng, 30% không sử dụng và tránh xa nó vì sợ không có an ninh đảm bảo để bảo vệ họ khỏi các hoạt động gian lận. 58% số người trả lời nhầm lẫn xem ứng dụng ngân hàng chính thức là giả mạo, trong khi 36% nghĩ rằng các ứng dụng giả mạo là thật.

Ở Mỹ, ít người tiêu dùng nghĩ sai về ứng dụng thật là giả mạo (40%) nhưng nhiều hơn (42%) cho rằng ứng dụng giả là thật. Nếu đây là các vấn đề, người tiêu dùng cần đảm bảo ứng dụng ngân hàng của họ là thật, mà theo Avast cảnh báo điều này áp dụng cho cả Android lẫn iOS.

Theo Avast, việc phân biệt đang ngày càng trở nên khó khăn hơn khi mà tin tặc ngày càng tinh vi hơn trong việc tạo ra các ứng dụng ngân hàng di động trông giống như thật.

Công ty an ninh mạng này đã phát hiện ra phiên bản mới nhất của Trojan BankBot trong Google Play Store được ngụy trang dưới dạng ứng dụng đèn pin và chơi bài. Khi các ứng dụng này được cài đặt trên smartphone, phần mềm độc hại sẽ tạo lớp phủ giả mạo trên ứng dụng ngân hàng di động thực nhằm thu thập thông tin tài khoản từ người dùng nghĩ rằng họ đang nhập vào ứng dụng thực.

Kiến Văn

Theo Thanhnien

Hướng dẫn xóa ứng dụng Android "cứng đầu" bằng tay không  Những ứng dụng "cứng đầu" trên Android cũng phải dừng hoạt động bằng cách này. Hầu hết các dòng smartphone Android hiện nay đều chạy hệ điều hành Android đã được hãng sản xuất tùy biến so với phiên bản Android gốc của Google. Tùy dòng smartphone và tùy hãng mà các ứng dụng mặc định có thể khác nhau, thậm chí việc...

Những ứng dụng "cứng đầu" trên Android cũng phải dừng hoạt động bằng cách này. Hầu hết các dòng smartphone Android hiện nay đều chạy hệ điều hành Android đã được hãng sản xuất tùy biến so với phiên bản Android gốc của Google. Tùy dòng smartphone và tùy hãng mà các ứng dụng mặc định có thể khác nhau, thậm chí việc...

Hiện trường vụ 3 người trong một nhà bị sát hại ở Đắk Lắk01:14

Hiện trường vụ 3 người trong một nhà bị sát hại ở Đắk Lắk01:14 Người gốc Việt nổ súng ngăn vụ cướp tiệm vàng ở California01:48

Người gốc Việt nổ súng ngăn vụ cướp tiệm vàng ở California01:48 Chân dung nghi phạm 22 tuổi ám sát đồng minh của Tổng thống Mỹ Donald Trump03:08

Chân dung nghi phạm 22 tuổi ám sát đồng minh của Tổng thống Mỹ Donald Trump03:08 Thuý Kiều, Thuý Vân trở thành tân bác sĩ nội trú00:18

Thuý Kiều, Thuý Vân trở thành tân bác sĩ nội trú00:18 Thương hiệu kinh dị 'trăm tỷ' của Thái Lan - 'Tee Yod: Quỷ ăn tạng' trở lại với phần 3, hứa hẹn kinh dị gấp 3!01:42

Thương hiệu kinh dị 'trăm tỷ' của Thái Lan - 'Tee Yod: Quỷ ăn tạng' trở lại với phần 3, hứa hẹn kinh dị gấp 3!01:42 Phó Tổng thống Mỹ khiêng quan tài của nhà hoạt động bị ám sát01:40

Phó Tổng thống Mỹ khiêng quan tài của nhà hoạt động bị ám sát01:40 Yêu cô gái 1m2, chàng trai Thanh Hóa vượt 1.300km về ở rể và cái kết00:51

Yêu cô gái 1m2, chàng trai Thanh Hóa vượt 1.300km về ở rể và cái kết00:51 Song Joong Ki 'hết thời', netizen Hàn quay lưng 'mỉa mai', 'chê bai' diễn xuất02:32

Song Joong Ki 'hết thời', netizen Hàn quay lưng 'mỉa mai', 'chê bai' diễn xuất02:32 Thiên An bức xúc, tung tin nhắn xét ADN, CĐM sáng mắt lại là chiêu trò PR phim?02:34

Thiên An bức xúc, tung tin nhắn xét ADN, CĐM sáng mắt lại là chiêu trò PR phim?02:34 Song Joong Ki gây bão quan điểm "cấm vợ gặp bạn khác giới sau 10h" CĐM réo vợ cũ02:34

Song Joong Ki gây bão quan điểm "cấm vợ gặp bạn khác giới sau 10h" CĐM réo vợ cũ02:34 Thiên An bị bác sĩ vạch trần thủ đoạn, tính tuổi thai thấy nghi vấn?02:34

Thiên An bị bác sĩ vạch trần thủ đoạn, tính tuổi thai thấy nghi vấn?02:34Tiêu điểm

Tin đang nóng

Tin mới nhất

17 cách biến ChatGPT thành trợ lý miễn phí

Bạn đã khai thác hết tiềm năng của dữ liệu bán lẻ?

Samsung ra mắt trợ lý Vision AI tại IFA 2025

Ngân hàng và dịch vụ tài chính dẫn đầu về ứng dụng AI và GenAI

OpenAI ký thỏa thuận điện toán đám mây lịch sử trị giá 300 tỷ USD với Oracle

"Xanh hóa" AI: Nhiệm vụ cấp bách cho Đông Nam Á

Nền tảng du lịch trực tuyến chạy đua ứng phó sự trỗi dậy của tác nhân AI

NVIDIA và ADI bắt tay thúc đẩy kỷ nguyên robot thông minh

Cần Thơ sẽ có Trung tâm UAV - Robot phục vụ nông nghiệp thông minh

Doanh nghiệp thương mại điện tử, bán lẻ trở thành mục tiêu ưu tiên của hacker

Ra mắt ứng dụng hỗ trợ ra quyết định lâm sàng cho hệ thống y tế tích hợp AI

"Gã khổng lồ" Alibaba phát hành mô hình AI cạnh tranh với OpenAI và Google

Có thể bạn quan tâm

Chị đẹp không lập gia đình, để lại tài sản nghìn tỷ đồng cho các cháu

Sao châu á

15:55:37 14/09/2025

Hết mù sau 20 năm nhờ cấy răng vào mắt

Lạ vui

15:55:27 14/09/2025

Chân váy bút chì, món đồ không thể thiếu cho mùa thu 2025

Thời trang

15:53:44 14/09/2025

Đêm nhạc "Em xinh": Bích Phương xấu hổ đỏ mặt, Negav không xuất hiện

Nhạc việt

15:52:15 14/09/2025

Thủ tướng Israel ngầm thừa nhận chưa hạ được thủ lĩnh Hamas

Thế giới

15:48:35 14/09/2025

Bắt giữ đối tượng truy nã lẩn trốn trên tàu cá ngoài biển

Pháp luật

15:24:00 14/09/2025

Đệ nhất phu nhân đẹp đến nỗi ngắm 100 lần vẫn sốc visual: Nhan sắc không bao giờ lỗi thời, đau đầu tìm từ ngữ để khen

Phim châu á

15:10:29 14/09/2025

Hình ảnh hiếm thấy của 'Mỹ nam chuyên vai đểu' bên đàn chị hơn 7 tuổi

Phim việt

15:07:06 14/09/2025

Cặp "trai tài gái giỏi" VFC tung thêm bộ ảnh cưới trước thềm hôn lễ, cô dâu chú rể hot nhất tháng 11 là đây!

Sao việt

14:56:51 14/09/2025

Cuối tuần chán cơm đãi cả nhà toàn bún, phở vừa ngon lại chất lượng mà chẳng khó làm, ai cũng ăn chẳng còn một miếng

Ẩm thực

14:52:44 14/09/2025

Google Chrome có thêm tính năng đơn giản nhưng vô cùng hữu dụng

Google Chrome có thêm tính năng đơn giản nhưng vô cùng hữu dụng Samsung đang phát triển smartphone thú vị hơn bất kỳ iPhone nào

Samsung đang phát triển smartphone thú vị hơn bất kỳ iPhone nào

3.300 ứng dụng Android đang theo dõi trẻ em vượt giới hạn cho phép

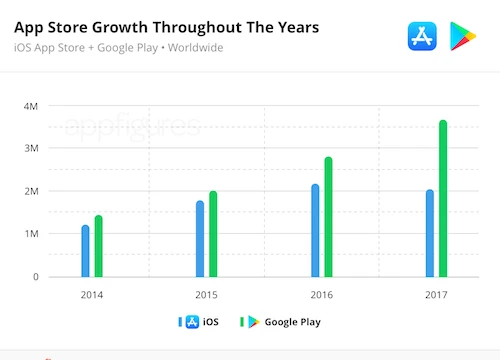

3.300 ứng dụng Android đang theo dõi trẻ em vượt giới hạn cho phép Kho ứng dụng App Store lần đầu sụt giảm

Kho ứng dụng App Store lần đầu sụt giảm YouTube cho iOS bổ sung tính năng xem phim chống chói mắt

YouTube cho iOS bổ sung tính năng xem phim chống chói mắt 16 tuổi tạo ứng dụng đưa iMessage lên Android

16 tuổi tạo ứng dụng đưa iMessage lên Android Ứng dụng Messenger Lite được bổ sung chức năng gọi video

Ứng dụng Messenger Lite được bổ sung chức năng gọi video WhatsApp Beta cho Windows Phone bổ sung các tính năng mới

WhatsApp Beta cho Windows Phone bổ sung các tính năng mới Microsoft tối ưu hóa Skype cho thiết bị Android cũ

Microsoft tối ưu hóa Skype cho thiết bị Android cũ Ứng dụng Android Messages sắp có trên trình duyệt web

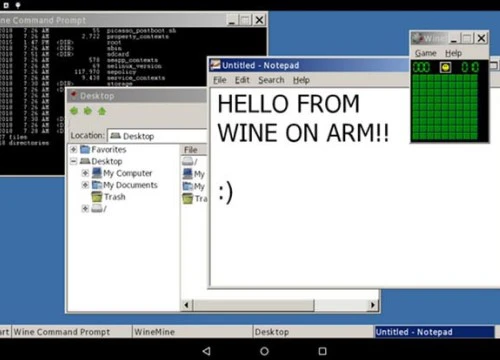

Ứng dụng Android Messages sắp có trên trình duyệt web Smartphone Android sắp chạy được ứng dụng Windows

Smartphone Android sắp chạy được ứng dụng Windows Facebook ra mắt WhatsApp Business dành cho doanh nghiệp nhỏ

Facebook ra mắt WhatsApp Business dành cho doanh nghiệp nhỏ Google Duo cho phép thực hiện cuộc gọi đến người không cài ứng dụng

Google Duo cho phép thực hiện cuộc gọi đến người không cài ứng dụng Telegram hỗ trợ nhiều tài khoản trên Android

Telegram hỗ trợ nhiều tài khoản trên Android Không biết Speak AI, bảo sao tiếng Anh mãi không khá!

Không biết Speak AI, bảo sao tiếng Anh mãi không khá! Những thách thức trong thương mại hóa 5G ở Việt Nam

Những thách thức trong thương mại hóa 5G ở Việt Nam Google Gemini vượt ChatGPT, trở thành ứng dụng iPhone số 1

Google Gemini vượt ChatGPT, trở thành ứng dụng iPhone số 1 ShinyHunters và các vụ tấn công mạng đánh cắp dữ liệu gây chấn động

ShinyHunters và các vụ tấn công mạng đánh cắp dữ liệu gây chấn động Ra mắt nền tảng AI hợp nhất 'Make in Viet Nam'

Ra mắt nền tảng AI hợp nhất 'Make in Viet Nam' Nữ giám đốc chi 11 tỷ đồng để ở bên cấp dưới có vợ, nhận kết đắng

Nữ giám đốc chi 11 tỷ đồng để ở bên cấp dưới có vợ, nhận kết đắng Nguyên nhân khó tin vụ 3 đối tượng xông vào nhà đánh dã man một phụ nữ ở Phú Thọ

Nguyên nhân khó tin vụ 3 đối tượng xông vào nhà đánh dã man một phụ nữ ở Phú Thọ Sống nhà con gái, tôi đưa 5 triệu để lo chi phí sinh hoạt, hành động của vợ chồng nó khiến tôi thấy xấu hổ

Sống nhà con gái, tôi đưa 5 triệu để lo chi phí sinh hoạt, hành động của vợ chồng nó khiến tôi thấy xấu hổ Xuất hiện phim Việt được kỳ vọng sẽ hot hơn cả Mưa Đỏ, nhìn ngoại hình dàn cast mà 3 triệu người sốc tột độ

Xuất hiện phim Việt được kỳ vọng sẽ hot hơn cả Mưa Đỏ, nhìn ngoại hình dàn cast mà 3 triệu người sốc tột độ Đây là nam diễn viên nghèo nhất showbiz: U50 vẫn ngửa tay xin tiền mẹ, vợ mỹ nhân khổ quá cũng bỏ đi

Đây là nam diễn viên nghèo nhất showbiz: U50 vẫn ngửa tay xin tiền mẹ, vợ mỹ nhân khổ quá cũng bỏ đi 3 nguyên tắc giúp vợ chồng về hưu sống dư dả, tuổi già không trở thành gánh nặng cho con cái

3 nguyên tắc giúp vợ chồng về hưu sống dư dả, tuổi già không trở thành gánh nặng cho con cái Chồng kiếm "100 củ" một tháng nhưng mặc quần ngược đi làm

Chồng kiếm "100 củ" một tháng nhưng mặc quần ngược đi làm Sự thật đằng sau video Trúc Nhân dắt Mỹ Tâm sau khi đi lạc tại Đại lễ 2/9

Sự thật đằng sau video Trúc Nhân dắt Mỹ Tâm sau khi đi lạc tại Đại lễ 2/9 3 cái chết nghi thế lực ngầm nhúng tay ở Cbiz: Vụ ngã lầu của "mỹ nam cổ trang" chưa phải kinh hoàng nhất!

3 cái chết nghi thế lực ngầm nhúng tay ở Cbiz: Vụ ngã lầu của "mỹ nam cổ trang" chưa phải kinh hoàng nhất! Vụ thảm sát khiến 4 người thương vong: Cậu bé hàng xóm cứu bạn thoát chết

Vụ thảm sát khiến 4 người thương vong: Cậu bé hàng xóm cứu bạn thoát chết Vụ thảm án ở Đắk Lắk: Nghi phạm bị bắt khi đang ngụy trang bằng áo chống nắng

Vụ thảm án ở Đắk Lắk: Nghi phạm bị bắt khi đang ngụy trang bằng áo chống nắng Con gái chuyển giới của tỷ phú Elon Musk được ví như Rapunzel bước ra từ cổ tích: Tên tuổi mới của làng mẫu quốc tế

Con gái chuyển giới của tỷ phú Elon Musk được ví như Rapunzel bước ra từ cổ tích: Tên tuổi mới của làng mẫu quốc tế Ngoại lệ của Tăng Chí Vỹ: Hại đời bao nhiêu mỹ nữ nhưng lại hết lòng hết dạ vì người này

Ngoại lệ của Tăng Chí Vỹ: Hại đời bao nhiêu mỹ nữ nhưng lại hết lòng hết dạ vì người này Khởi tố, bắt tạm giam nguyên bí thư, chủ tịch TP Thanh Hóa và loạt cán bộ

Khởi tố, bắt tạm giam nguyên bí thư, chủ tịch TP Thanh Hóa và loạt cán bộ Đúng 20h hôm nay, ngày 13/9/2025, 3 con giáp hưởng trọn Phúc Lộc, tiền tài tăng vọt, công danh sự nghiệp thăng hạng không ngừng

Đúng 20h hôm nay, ngày 13/9/2025, 3 con giáp hưởng trọn Phúc Lộc, tiền tài tăng vọt, công danh sự nghiệp thăng hạng không ngừng Tỉnh dậy không mảnh vải che thân, đời tôi bỗng biến thành cơn ác mộng

Tỉnh dậy không mảnh vải che thân, đời tôi bỗng biến thành cơn ác mộng Yêu cô chủ quán phở kiếm tiền giỏi, tôi sụp đổ khi biết quá khứ chấn động

Yêu cô chủ quán phở kiếm tiền giỏi, tôi sụp đổ khi biết quá khứ chấn động Diễn viên 41 tuổi vừa cầu hôn bạn gái bác sĩ kém 16 tuổi: Từng hủy hôn nữ nghệ sĩ nổi tiếng, siêu giàu

Diễn viên 41 tuổi vừa cầu hôn bạn gái bác sĩ kém 16 tuổi: Từng hủy hôn nữ nghệ sĩ nổi tiếng, siêu giàu