Trojan mã hóa dữ liệu đòi tiền chuộc nhắm tới… game thủ

Phân lớn sự nhiêm đôc của trojan độc hại TeslaCrypt là ở Hoa Kỳ, Đức và Tây Ban Nha, kê đên là ở Ý, Pháp và Anh.

Hãng bảo mật Kaspersky Lab vừa phát hiện hành vi kỳ lạ từ một mối đe dọa mới của “gia đình” mã hóa dữ liệu đòi tiền chuộc TeslaCrypt. Phiên bản 2.0 của Trojan khét tiếng này nhắm đến các game thủ khi cho hiển thị một trang HTML trên trình duyêt web.

Kaspersky Lab đánh giá, đây là một bản sao của CrytoWall 3.0 – Một chương trình đòi tiền khét tiếng khác. Có lẽ những tên tội phạm làm việc này để khẳng định: Cho đến nay, nhiều tập tin bị CryptoWall mã hóa sẽ không thể bị giải mã. Sau khi lây nhiễm thành công, chương trình sẽ đòi 500 USD tiền chuộc cho khóa giải mã; nếu nạn nhân trì hoãn, tiền chuộc sẽ tăng gấp đôi.

Trojan mã hóa dữ liệu đòi tiền chuộc TeslaCrypt nhắm tới game thủ. (Ảnh minh họa: Internet)

Bị phát hiện vào tháng 2.2015, TeslaCrypt được cảnh báo là một mối đe dọa nguy hiểm đối với các game thủ. Theo đó, nó cố gắng lây nhiễm vào các tập tin của game như hồ sơ người dùng, thông tin ván đầu được lưu lại,… “Điều đó có nghĩa là TeslaCrypt không mã hóa tập tin lớn hơn 268 MB”, Kaspersky Lab khẳng định.

Khi TeslaCrypt tấn công vào máy tính của nạn nhân, nó sẽ tạo ra một địa chỉ mới để nhận tiền chuộc Bitcoin và một key bí mật để thu hồi nó. Phiên bản 2.0 của Trojan này sử dụng 2 bộ mã khóa: Một bộ chỉ có trong hệ thống bị nhiễm độc, bộ khác liên tục được tạo ra mỗi khi chương trình độc hại khởi chạy lại trên hệ thống.

Video đang HOT

Không những vậy, khóa bí mật cùng với tập tin người dùng bị mã hóa không lưu trên ổ cứng, khiến cho việc giải mã tập tin người dùng phức tạp hơn rất nhiều.

Các chương trình nhiễm độc TeslaCrypt được phát tán thông qua Angler, Sweet Orange và Nuclear. Với cơ chế phát tán phần mềm độc hại kiểu này, nạn nhân chỉ việc truy cập vào một trang web nhiễm độc thì mã độc sẽ lợi dụng lỗ hổng trình duyệt (thường ở plug-ins) để cài đặt phần mềm độc hại chuyên dụng lên máy tính.

Fedor Sinitsyn, Chuyên viên cao cấp Phân tích phần mềm độc hại tại Kaspersky Lab cho biết: TeslaCrypt được thiết kế để lừa gạt và đe dọa người dùng. Ví dụ, ở phiên bản trước, nó gửi tin nhắn đến nạn nhân, nói rằng các tập tin của họ bị mã hóa bởi thuật toán mã hóa RSA-2048 nổi tiếng và không còn cách nào khác ngoài trả tiền chuộc. Tuy nhiên, thực tế, các tên tội phạm không dùng thuật toán này.

Trong bản cải tiến mới nhất, nó thuyết phục nạn nhân rằng, họ đang đối mặt với CryptoWall – một khi tập tin bị mã hóa thì không cách nào giải mã được. Tuy nhiên, tất cả đường dẫn đều dẫn tới máy chủ TeslaCrypt.

Kaspersky đặt tên cho chương trình độc hại này là Trojan-Ransom.Win32.Bitman.tk. Vào tháng 4.2015, Kaspersky Lab cùng với Cục phòng chống tội phạm công nghệ cao Hà Lan cũng đã khởi chạywebsite giải mã phần mềm này, giúp các nạn nhân của phần mềm đòi tiền CoinVault khét tiếng lấy lại dữ liệu của họ mà không phải trả tiền cho những tên tội phạm.

Theo Gamek

Thụy Sĩ, Áo điều tra vụ tin tặc tấn công hội đàm hạt nhân Iran

Thụy Sĩ và Áo đang tiến hành điều tra vụ tin tặc tấn công các địa điểm tổ chức hội đàm chương trình hạt nhân của Iran với các cường quốc, The Guardian cho hay.

Thụy Sĩ, Áo điều tra vụ tin tặc tấn công Hội đàm hạt nhân Iran - Ảnh: AFP

The Guardian cho biết hôm qua 11.6, một ngày sau khi vụ việc được công ty an ninh mạng Kaspersky Lab phanh phui, cơ quan công tố của 2 nước này bắt đầu vào cuộc điều tra độc lập.

Kaspersky Lab cho biết hồi đầu tuần này cuộc đàm phán giữa Iran với Mỹ, Anh, Pháp, Nga, Trung Quốc và Đức luôn bị gián điệp mạng theo dõi bất kể được tổ chức ở Châu Âu hay Châu Á.

Cảnh sát Thụy Sĩ cho biết đã phát hiện được nhiều địa điểm ở Geneva, nơi được cho là từ đây tin tặc đã theo dõi và tấn công vào hệ thống mạng của những khách sạn tổ chức cuộc đàm phán này.

Cảnh sát tìm thấy những thiết bị máy tính gồm phần cứng, phần mềm và tài liệu liên quan đến cuộc đàm phán từng diễn ra ở khách sạn Palais Wilson và Intercontinental ở Geneva, Beau Rivage ở Lausanne và Royal Plaza ở Montreux.

Áo, từng tổ chức sự kiện đàm phán hạt nhân Iran ở khách sạn Palais Coburg ở Vienna, hôm 11.6 cũng cho biết đang điều tra vụ tin tặc, gián điệp mạng. "Văn phòng liên bang bảo vệ hiến pháp và phòng chống khủng bố đang xem xét thông tin liên quan đến vụ việc", người phát ngôn của chính phủ Áo cho hay, theo The Guardian.

"Có nhiều kẻ thù và họ làm bất kỳ điều gì để gây khó khăn cho cuộc đàm phán; và chúng tôi không ngạc nhiên khi biết về chúng", Reuters trích phát biểu của ông Raza Najafi, Đại sứ Iran tại Cơ quan năng lượng nguyên tử quốc tế (IAEA).

Chưa rõ tổ chức nào đứng ra nhận trách nhiệm về vụ tấn công, gián điệp mạng. Kaspersky nói tin tặc là nhóm có tổ chức được chính phủ tài trợ, trong khi tình báo Mỹ dựa trên virus máy tính sử dụng trong vụ đột nhập hệ thống khách sạn tổ chức hội đàm hạt nhân Iran thì cho rằng chính phủ Israel đứng đằng sau vụ này. Virus máy tính Duqu mà Kaspersky phát hiện trong hệ thống mạng của hội đàm hạt nhân Iran được cho là do Israel tạo ra.

Israek đã lên tiếng phủ nhận có liên quan đến vụ tấn công. "Báo chỉ quốc tế buộc tội Israel liên quan trong vụ này là vô căn cứ", ông Tzipi Hotovely, Thứ trưởng Ngoại giao Israel phát biểu.

Minh Quang

Theo Thanhnien

Tin tặc tấn công các cuộc đàm phán hạt nhân Iran?  Các địa điểm tổ chức các cuộc đàm phán về chương trình hạt nhân của Iran từng bị một nhóm tin tặc "tinh vi" và "được một chính phủ tài trợ" tấn công, RT dẫn thông tin từ tập đoàn an ninh máy tính Kaspersky Lab. Hội đàm chương trình hạt nhân của Iran luôn là mục tiêu của tin tặc - Ảnh:...

Các địa điểm tổ chức các cuộc đàm phán về chương trình hạt nhân của Iran từng bị một nhóm tin tặc "tinh vi" và "được một chính phủ tài trợ" tấn công, RT dẫn thông tin từ tập đoàn an ninh máy tính Kaspersky Lab. Hội đàm chương trình hạt nhân của Iran luôn là mục tiêu của tin tặc - Ảnh:...

Hòa Minzy trả lời về con số 8 tỷ đồng làm MV Bắc Bling, cát-xê của Xuân Hinh gây xôn xao04:19

Hòa Minzy trả lời về con số 8 tỷ đồng làm MV Bắc Bling, cát-xê của Xuân Hinh gây xôn xao04:19 Vụ lộ hình ảnh thi hài nghệ sĩ Quý Bình: Nữ nghệ sĩ Việt lên tiếng xin lỗi01:32

Vụ lộ hình ảnh thi hài nghệ sĩ Quý Bình: Nữ nghệ sĩ Việt lên tiếng xin lỗi01:32 Nghẹn ngào khoảnh khắc mẹ diễn viên Quý Bình bật khóc trong giây phút cuối cùng bên con trai00:30

Nghẹn ngào khoảnh khắc mẹ diễn viên Quý Bình bật khóc trong giây phút cuối cùng bên con trai00:30 Trấn Thành rơi vòng vàng và đồng hồ tại Mỹ: "Tôi sợ xanh mặt, cả mớ đó tiền không!"02:09

Trấn Thành rơi vòng vàng và đồng hồ tại Mỹ: "Tôi sợ xanh mặt, cả mớ đó tiền không!"02:09 Cảnh tượng gây bức xúc tại lễ viếng cố nghệ sĩ Quý Bình00:19

Cảnh tượng gây bức xúc tại lễ viếng cố nghệ sĩ Quý Bình00:19 Sự cố chấn động điền kinh: VĐV bị đối thủ vụt gậy vào đầu, nghi vỡ hộp sọ02:05

Sự cố chấn động điền kinh: VĐV bị đối thủ vụt gậy vào đầu, nghi vỡ hộp sọ02:05 Đám tang diễn viên Quý Bình: Ốc Thanh Vân - Thanh Trúc và các nghệ sĩ Việt đau buồn đến viếng00:30

Đám tang diễn viên Quý Bình: Ốc Thanh Vân - Thanh Trúc và các nghệ sĩ Việt đau buồn đến viếng00:30 Lễ tang nghệ sĩ Quý Bình: Xót xa cảnh mẹ nam diễn viên buồn bã, cúi chào từng khách đến viếng00:15

Lễ tang nghệ sĩ Quý Bình: Xót xa cảnh mẹ nam diễn viên buồn bã, cúi chào từng khách đến viếng00:15 Clip sốc: Nhóm trẻ con vô tư dùng con trăn dài 2,5m chơi nhảy dây, nhận cái kết đắng tức thì00:18

Clip sốc: Nhóm trẻ con vô tư dùng con trăn dài 2,5m chơi nhảy dây, nhận cái kết đắng tức thì00:18 Hãy ngừng so sánh Hoà Minzy và Hoàng Thùy Linh, khi nỗ lực đưa bản sắc dân tộc vào âm nhạc đều đi đúng hướng04:19

Hãy ngừng so sánh Hoà Minzy và Hoàng Thùy Linh, khi nỗ lực đưa bản sắc dân tộc vào âm nhạc đều đi đúng hướng04:19 Vụ clip người mặc đồ giống "vua cà phê" Đặng Lê Nguyên Vũ đánh nhau: Trung Nguyên lên tiếng00:17

Vụ clip người mặc đồ giống "vua cà phê" Đặng Lê Nguyên Vũ đánh nhau: Trung Nguyên lên tiếng00:17Tiêu điểm

Tin đang nóng

Tin mới nhất

Một huyền thoại FPS 12 năm tuổi đời chuẩn bị "sống dậy" - từng là "đối chọi" với Đột Kích?

Bom tấn đắt đỏ tiền triệu tiếp tục gặp sự cố khó đỡ, game thủ biến thành "người của tương lai"

T1 bất ngờ mang "ánh sáng" cho Gumayusi và fan giữa lúc drama vẫn căng thẳng

Giảm giá tới 90%, game bom tấn khiến người chơi ngỡ ngàng, giá chưa bằng hai bát phở

4 năm chờ đợi, cuối cùng bom tấn của NetEase cũng chuẩn bị ra mắt?

Sắp lên PC, bom tấn samurai thế giới mở khiến game thủ "sợ hãi", dung lượng gần 200GB

Có hơn 1 triệu người chơi cùng lúc, bom tấn vẫn tệ kinh khủng, game thủ tự sửa lỗi nhờ "đánh máy lại"

Siêu sao LMHT hết thời than vãn trên stream nhưng nhận ngay cú "phản damage" sâu cay

ĐTCL mùa 13: Thăng hạng thần tốc cùng "đại pháo" Ezreal trong đội hình Vệ Binh - Học Viện

Tựa game giá trị gần 200k được tặng miễn phí, game thủ vẫn ngao ngán, chán nản vì "tặng như không"

Phát hiện một nhân vật "cực bá" trong Genshin Impact, sở hữu khả năng "bất tử" toàn diện khiến game thủ ngỡ ngàng

Bán được 8 triệu bản trong ba ngày, game bom tấn phá kỷ lục, vẫn bị người chơi phàn nàn thậm tệ

Có thể bạn quan tâm

Đám cưới đang viral khắp MXH: Chú rể đẹp trai vô địch thiên hạ, cô dâu xinh yêu "hết nước chấm"

Phim châu á

23:09:00 10/03/2025

Người duy nhất dám mắng thẳng mặt Triệu Lệ Dĩnh là "kẻ tham lam ích kỷ"

Hậu trường phim

23:06:58 10/03/2025

Netizen "đào" lại những hình ảnh năm 2015, khi Kim Soo Hyun 28 tuổi và Kim Sae Ron 15 tuổi

Sao châu á

22:51:45 10/03/2025

Cô giáo tiếng Anh không muốn làm dâu, đồng ý hẹn hò ông bố một con

Tv show

22:47:49 10/03/2025

Tom Cruise lo lắng khi 'đọ nhan sắc' cùng Brad Pitt

Sao âu mỹ

22:42:20 10/03/2025

Cưỡng đoạt gần 600 triệu đồng của nhân viên, nhóm chủ cửa hàng sữa lãnh án

Pháp luật

22:35:33 10/03/2025

'Mỹ nhân phim hành động' Phi Ngọc Ánh mắc ung thư

Sao việt

22:30:04 10/03/2025

Tiệm cơm tấm Sài Gòn bán 6 tháng nghỉ 6 tháng vẫn đông khách, nổi tiếng với món chả cua công thức 60 năm độc quyền

Ẩm thực

22:27:23 10/03/2025

Người chăn cừu tử vong, nghi bị điện giật

Tin nổi bật

22:25:35 10/03/2025

Loạt clip gây tranh cãi: 5h sáng đi chợ, nấu ăn, dọn nhà, chăm con, động lực nào khiến mẹ bỉm như siêu nhân vậy?

Netizen

22:19:55 10/03/2025

Vì sao Truy Kích nhiều người chơi tại Việt Nam đến thế?

Vì sao Truy Kích nhiều người chơi tại Việt Nam đến thế? Tổng thể về Wild Fire – Game MOBA 3D đậm chất hành động

Tổng thể về Wild Fire – Game MOBA 3D đậm chất hành động

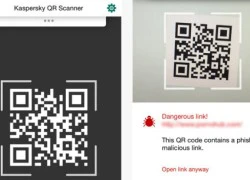

Kaspersky tung ứng dụng quét mã QR miễn phí

Kaspersky tung ứng dụng quét mã QR miễn phí Wi-Fi khách sạn - Nguy cơ đe doạ tiềm ẩn

Wi-Fi khách sạn - Nguy cơ đe doạ tiềm ẩn Loạt sản phẩm bảo mật Kaspersky 2015 lên kệ tại Việt Nam

Loạt sản phẩm bảo mật Kaspersky 2015 lên kệ tại Việt Nam Cấm cản đồ công nghệ, an ninh quốc gia chỉ là cái cớ

Cấm cản đồ công nghệ, an ninh quốc gia chỉ là cái cớ Trung Quốc 'xóa sổ' phần mềm bảo mật của Nga và Mỹ

Trung Quốc 'xóa sổ' phần mềm bảo mật của Nga và Mỹ Làm thế nào để bảo vệ tốt cho Laptop?

Làm thế nào để bảo vệ tốt cho Laptop? Siêu bom tấn 2025 hé lộ thời lượng game khổng lồ, người chơi lại chuẩn bị thay ổ cứng

Siêu bom tấn 2025 hé lộ thời lượng game khổng lồ, người chơi lại chuẩn bị thay ổ cứng Chơi Genshin Impact trên iPhone 8, game thủ khiến cộng đồng nể phục vì mức độ "nghị lực"

Chơi Genshin Impact trên iPhone 8, game thủ khiến cộng đồng nể phục vì mức độ "nghị lực" Bất ngờ với tựa game có điểm số cao vượt mặt các bom tấn, ứng cử viên "sớm" cho GOTY 2025

Bất ngờ với tựa game có điểm số cao vượt mặt các bom tấn, ứng cử viên "sớm" cho GOTY 2025 Một game di động hấp dẫn giảm giá sâu kỷ lục, giá gốc hơn 200k mà giờ chỉ còn bằng đúng "1 viên kẹo"

Một game di động hấp dẫn giảm giá sâu kỷ lục, giá gốc hơn 200k mà giờ chỉ còn bằng đúng "1 viên kẹo" Mới ra mắt, bom tấn đã nhận mưa lời khen, xứng danh siêu phẩm, rating 96% từ game thủ trên Steam

Mới ra mắt, bom tấn đã nhận mưa lời khen, xứng danh siêu phẩm, rating 96% từ game thủ trên Steam Cựu vương CKTG làm điều chưa từng có trong lịch sử với anti-fan, danh tính "thủ phạm" càng bất ngờ

Cựu vương CKTG làm điều chưa từng có trong lịch sử với anti-fan, danh tính "thủ phạm" càng bất ngờ Hỗ trợ game thủ tới tận răng, "không làm mà vẫn có ăn", bom tấn bị chỉ trích mạnh mẽ, rating siêu tệ trên Steam

Hỗ trợ game thủ tới tận răng, "không làm mà vẫn có ăn", bom tấn bị chỉ trích mạnh mẽ, rating siêu tệ trên Steam Theo trend game bom tấn, nhà hàng Nhật Bản bất ngờ "cháy hàng" một món ăn, bán ngày đêm không xuể

Theo trend game bom tấn, nhà hàng Nhật Bản bất ngờ "cháy hàng" một món ăn, bán ngày đêm không xuể Bị chỉ trích "khóc không có giọt nước mắt" trong đám tang Quý Bình, một nữ nghệ sĩ lên tiếng

Bị chỉ trích "khóc không có giọt nước mắt" trong đám tang Quý Bình, một nữ nghệ sĩ lên tiếng Tân Hoa hậu Miss Global 2025 từng bị Thanh Hằng "chỉnh" vì khoe vòng 3 quá mức, Hà Hồ cũng "ngại giùm"

Tân Hoa hậu Miss Global 2025 từng bị Thanh Hằng "chỉnh" vì khoe vòng 3 quá mức, Hà Hồ cũng "ngại giùm" Hạt Dẻ khiến tất cả bất ngờ!

Hạt Dẻ khiến tất cả bất ngờ! Nghẹn ngào khoảnh khắc Lê Phương đưa 1 người đặc biệt đến tiễn biệt nghệ sĩ Quý Bình

Nghẹn ngào khoảnh khắc Lê Phương đưa 1 người đặc biệt đến tiễn biệt nghệ sĩ Quý Bình Xuất hiện với khuôn mặt căng phồng tại Paris, Lâm Tâm Như 49 tuổi lại bị mỉa mai: Thư Kỳ "nuốt trọn" hào quang

Xuất hiện với khuôn mặt căng phồng tại Paris, Lâm Tâm Như 49 tuổi lại bị mỉa mai: Thư Kỳ "nuốt trọn" hào quang Nóng: Kim Soo Hyun trực tiếp lên tiếng về tin hẹn hò Kim Sae Ron 15 tuổi, quấy rối cố diễn viên

Nóng: Kim Soo Hyun trực tiếp lên tiếng về tin hẹn hò Kim Sae Ron 15 tuổi, quấy rối cố diễn viên Xét xử vụ cháy chung cư mini làm chết 56 người: Chủ tòa nhà khai gì?

Xét xử vụ cháy chung cư mini làm chết 56 người: Chủ tòa nhà khai gì? Mẹ Từ Hy Viên đột ngột cầu cứu lúc nửa đêm: "Tôi chịu hết nổi rồi..."

Mẹ Từ Hy Viên đột ngột cầu cứu lúc nửa đêm: "Tôi chịu hết nổi rồi..." Nuôi đứa con bại não của cô gái quán bia suốt 25 năm, bà bán vé số đau đáu: "Phương ơi, con có còn sống không?"

Nuôi đứa con bại não của cô gái quán bia suốt 25 năm, bà bán vé số đau đáu: "Phương ơi, con có còn sống không?" Lê Phương đăng ảnh nắm chặt tay Quý Bình, nghẹn ngào nói 6 chữ vĩnh biệt cố nghệ sĩ

Lê Phương đăng ảnh nắm chặt tay Quý Bình, nghẹn ngào nói 6 chữ vĩnh biệt cố nghệ sĩ "Vợ Quý Bình đẫm nước mắt, chỉ xuống đứa bé đứng dưới chân nói: Nè chị, con trai ảnh nè, ôm nó đi chị"

"Vợ Quý Bình đẫm nước mắt, chỉ xuống đứa bé đứng dưới chân nói: Nè chị, con trai ảnh nè, ôm nó đi chị" Nghệ sĩ Xuân Hinh nhắn 1 câu cho Sơn Tùng M-TP mà cả cõi mạng nổi bão!

Nghệ sĩ Xuân Hinh nhắn 1 câu cho Sơn Tùng M-TP mà cả cõi mạng nổi bão! Lễ an táng diễn viên Quý Bình: Vợ tựa đầu ôm chặt di ảnh, Vân Trang và các nghệ sĩ bật khóc, nhiều người dân đội nắng tiễn đưa

Lễ an táng diễn viên Quý Bình: Vợ tựa đầu ôm chặt di ảnh, Vân Trang và các nghệ sĩ bật khóc, nhiều người dân đội nắng tiễn đưa

Học sinh tiểu học tả mẹ "uốn éo trên giường" khiến cư dân mạng ngượng chín mặt: Đọc đến đoạn kết thì ai cũng ngã ngửa

Học sinh tiểu học tả mẹ "uốn éo trên giường" khiến cư dân mạng ngượng chín mặt: Đọc đến đoạn kết thì ai cũng ngã ngửa Lê Phương chia sẻ ẩn ý sau tang lễ Quý Bình, netizen nghi ngờ liên quan đến vợ của cố nghệ sĩ

Lê Phương chia sẻ ẩn ý sau tang lễ Quý Bình, netizen nghi ngờ liên quan đến vợ của cố nghệ sĩ