Tìm hiểu về mạng botnet: Công cụ kiếm tiền của hacker

Chúng ta thường nghe tới khái niệm mạng botnet, đặc biệt là trong các cuộc tấn công từ chối dịch vụ DDoS. Vậy botnet là gì, mục đích của chúng ra sao?

Botnet là gì?

Botnet là các mạng máy tính được tạo lập từ các máy tính mà hacker có thể điều khiển từ xa. Các máy tính trong mạng botnet là máy đã bị nhiễm malware và bị hacker điều khiển. Một mạng botnet có thể có tới hàng trăm ngàn, thậm chí là hàng triệu máy tính.

Nếu máy tính của bạn là 1 thành phần trong mạng botnet, có nghĩa là nó đã bị nhiễm 1 trong số các loại malware (như virus, sâu máy tính…). Hacker tạo ra mạng này sẽ sử dụng, điều khiển hàng trăm ngàn máy tính của nạn nhân để phục vụ cho mục đích riêng của chúng.

Người dùng máy tính có nguy cơ bị trở thành nạn nhân của mạng botnet tương tự như cách họ bị lây nhiễm malware. Ví dụ như khi bạn sử dụng 1 phần mềm đã không còn được cập nhật các bản vá lỗi bảo mật, sử dụng các plugin có nguy cơ bị tấn công cao như Java, khi download các phần mềm lậu.

Một điểm cũng cần nói tới là những kẻ tạo ra mạng botnet đôi khi không phải để chính chúng sử dụng. Mà trong nhiều trường hợp, chúng tạo ra một mạng botnet ở quy mô lớn nhất có thể rồi rao bán cho những kẻ khác để kiếm tiền.

Mục đích của Botnet

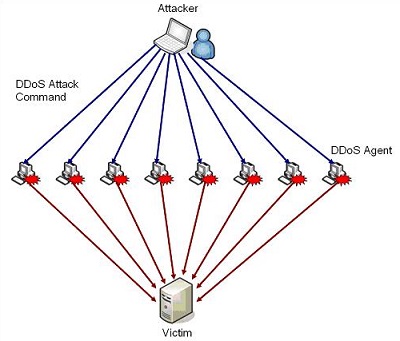

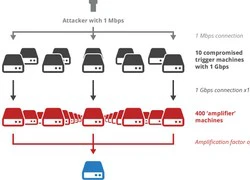

Botnet có thể được dùng cho nhiều mục đích khác nhau. Do mạng botnet là một mạng tập hợp của rất rất nhiều máy tính, nên hacker có thể dùng bonet để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS) vào một máy chủ web nào đó. Theo đó, hàng trăm ngàn máy tính sẽ “dội bom”, truy cập vào một website mục tiêu tại cùng 1 thời điểm, khiến cho lưu lượng truy cập vào site đó bị quá tải. Hậu quả là nhiều người dùng khi truy cập vào website đó thì bị nghẽn mạng dẫn tới không truy cập được.

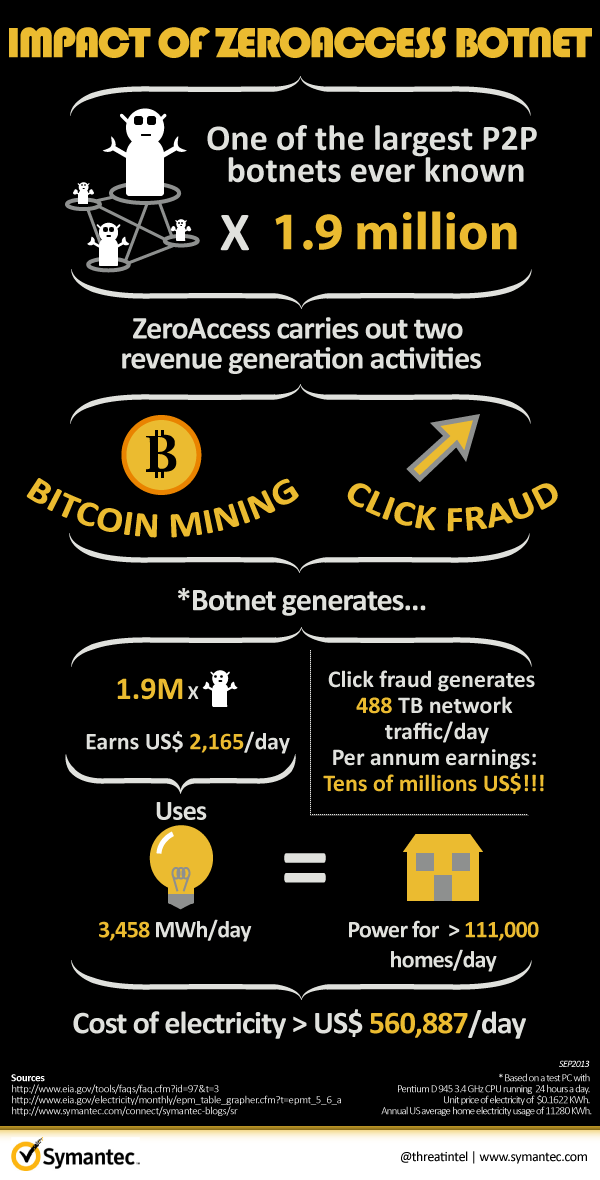

Botnet cũng có thể được dùng để gửi mail spam. Lợi dụng vào mạng các máy tính “ma” này, spammer có thể tiết kiệm được khá nhiều chi phí cho hoạt động spam kiếm tiền của mình. Ngoài ra, botnet cũng được dùng để tạo các “click gian lận” – hành vi tải ngầm 1 website nào đó mà kẻ tấn công đã chuẩn bị sẵn, và click và các link quảng cáo từ đó đem lại lợi nhuận về quảng cáo cho hacker.

Botnet cũng được dùng để đào Bitcoin nhằm đem lại tiền bán bitcoin cho kẻ tấn công. Thông thường một máy tính của người dùng cá nhân khó có thể được dùng để đào Bitcoin, bởi lợi nhuận mang lại sẽ không đủ để bạn trả tiền điện mà quá trình đào tiền ảo này tiêu tốn. Tuy nhiên, bằng cách lợi dụng 1 mạng máy tính quy mô lớn, hacker có thể khai thác và bắt máy tính của bạn đào bitcoin cho chúng. Số bitcoin sẽ được chúng thu về, còn tiền điện thì bạn sẽ phải trả.

Botnet còn được dùng để phát tán malware. Khi đã điều khiển được máy tính của bạn, hacker có thể dùng chúng để phát tán các phần mềm độc hại nhằm lây nhiễm cho các máy tính khác. Từ đó, danh sách nạn nhân sẽ được kéo dài, mạng botnet ngày càng được mở rộng, và lợi nhuận mà hacker thu được sẽ ngày càng lớn.

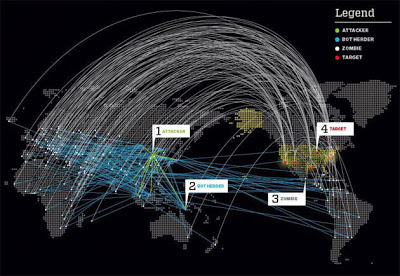

Hãng bảo mật Symantec từng công bố một sơ đồ về cách hoạt động của mạng botnet nổi tiếng có tên ZeroAccess. Trong mạng botnet này, 1,9 triệu máy tính trên thế giới đã bị lây nhiễm để làm công cụ đào bitcoin và click gian lận. Hacker đã kiếm được hàng triệu USD mỗi năm từ mạng ZeroAccess, còn các nạn nhân phải chịu hơn nửa triệu USD tiền điện mỗi ngày để phục vụ chúng.

Video đang HOT

Botnet được điều khiển như thế nào?

Botnet có thể được điều khiển theo nhiều cách. Một số cách khá cơ bản và dễ dàng để ngăn chặn, trong khi một số cách khác thì phức tạp hơn.

Cách cơ bản nhất trong điều khiển botnet đó là mỗi con bot (máy tính trong mạng) sẽ kết nối tới máy chủ điều khiển từ xa. Hacker sẽ lập trình để sau mỗi một ít tiếng, mỗi bot sẽ tự động download về 1 file từ 1 website nào đó, và file này sẽ giống như một file ra lệnh, bắt máy tính của nạn nhân phải làm theo. Một cách khác là máy tính nạn nhân sẽ kết nối tới 1 kênh IRC nằm trên 1 server nào đó và đợi lệnh từ kẻ điều khiển.

Các botnet dùng 2 cách điều khiển này thường dễ dàng bị ngăn chặn. Chúng ta chỉ cần theo các máy tính đang kết nối tới máy chủ web nào rồi đánh sập máy chủ là đã thành công.

Tuy nhiên, cũng có những mạng botnet liên lạc với nhau theo phương pháp ngang hàng, tương tự như mạng ngang hàng peer-to-peer. Theo đó, các con “bot” nạn nhân sẽ kết nối với 1 nạn nhân khác ở gần nó, rồi từ đó tạo nên thành 1 mạng botnet. Cách này khiến cho việc phát hiện và ngăn chặn trở nên khó khăn hơn bởi việc phát hiện ra nguồn gốc “điều hành” mạng này nằm ở đâu. Tuy nhiên, bằng cách cô lập các bot, không cho chúng giao tiếp với nhau, chúng ta cũng có thể ngăn chặn được mạng botnet dạng này.

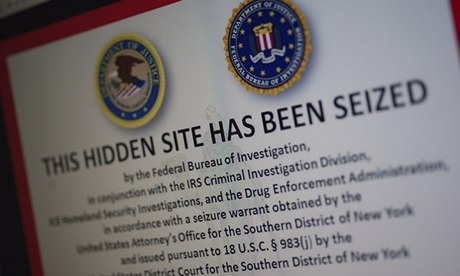

Gần đây, một số botnet bắt đầu sử dụng phương pháp liên lạc qua mạng Tor. Tor là một dạng mạng máy tính được mã hóa nhằm đem lại tính bảo mật cao nhất có thể. Theo đó, 1 con bot sẽ kết nối tới 1 dịch vụ ẩn trong mạng Tor và điều này khiến việc ngăn chặn trở nên khó khăn. Trên lý thuyết chúng ta không thể tìm ra nơi “trú ngụ” của dịch vụ ẩn kia, mặc dù các mạng tình báo như mạng của NSA có thể sử dụng 1 số phương pháp để phát hiện.

Chúng ta hẳn đã từng nghe nói tới chợ ma túy Silk Road, một trang mua bán online chuyên giao dịch ma túy lậu. Đây được xem là chợ ma túy lớn nhất toàn cầu, và trang web này đã ẩn mình trong 1 dịch vụ của Tor nói trên. Và để khám phá ra chợ ma túy này, FBI đã phải sử dụng tới các biện pháp nghiệp vụ thám tử như ngoài đời, thay vì sử dụng các phương pháp kỹ thuật số như các mạng botnet khác.

Như vậy, tổng kết lại, botnet đơn giản là các nhóm máy tính bị hacker chiếm quyền điều khiển nhằm phục vụ cho mục đích của chúng, từ đó toàn bộ mạng sẽ được sử dụng cho các mục đích mà chúng muốn, như rao bán cho kẻ khác, hay bản thân chúng dùng botnet để tấn công DDoS, đào bitcoin…rồi mang về tiền bạc cho mình.

Theo Howtogeek

Nhận diện các mã độc "làm tiền" của hacker

Đã từ lâu, các virus và mã độc (malware) nguy hiểm nhất trên thế giới không thuộc về các tay hacker cần tìm trò tiêu khiển nữa. Trong thập niên 2010, gần như tất cả các mã độc nguy hiểm nhất đều được viết ra với mục đích thu lời bất chính, và tác giả của chúng thường là các tổ chức tội phạm nguy hiểm.

Mã độc thời kỳ đầu

Trong thập niên 1990, gần như tất cả các virus máy tính đều được viết ra để trêu đùa, để chứng minh một lỗ hổng nào đó trong hệ thống, và nhìn chung là được tạo ra bởi các hacker đang... thừa thời gian và cần trò tiêu khiển. Vào 20 năm trước, nhiều loại virus máy tính có thể chỉ làm một điều duy nhất là tự lây lan càng nhiều càng tốt và... hiện thông báo nói rằng máy vi tính của bạn đã bị nhiễm virus.

Các loại virus của thế kỷ trước, và cả những năm đầu thập niên 2000, thường chỉ gây ảnh hưởng tới quá trình hoạt động của máy (gây chậm, giật) và cố gắng lây lan càng nhiều càng tốt trên mạng. Các loại mã độc đặc biệt nguy hiểm vào thời kì này cũng sẽ chỉ xóa file trên ổ cứng của bạn và làm hỏng Windows của bạn mà thôi.

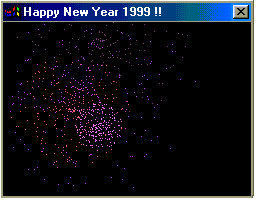

Ví dụ điển hình cho loại virus được viết ra với mục đích duy nhất là... phá hoại này chính là Happy99, loại virus đầu tiên lây lan qua email trong lịch sử bảo mật. Happy99 sẽ tự lây lan qua đường email tới các máy vi tính khác, khiến máy vi tính của nạn nhân bị lỗi, và cũng sẽ chỉ hiển thị một cửa sổ có tựa đề "Happy New Year 1999" và hiệu ứng pháo hoa đơn điệu ở dưới. Happy99 chỉ có một mục đích duy nhất là tự lây lan càng nhiều càng tốt.

Keylog và Trojan

Từ những năm cuối thập niên 2000, các hacker viết mã độc đã tìm ra hướng đi mới: Tấn công để thu lời bất chính. Mã độc không còn được tạo ra để hiển thị các thông báo kì cục lên màn hình, để Windows của bạn hoạt động chậm chạp hay để xóa dữ liệu nữa. Các tay hacker này giờ đã mang trong mình tư tưởng mới: Tại sao lại đi phá hoại phần mềm và dữ liệu của người khác trong khi có thể dùng chiếc máy bị nhiễm mã độc này để thu lời?

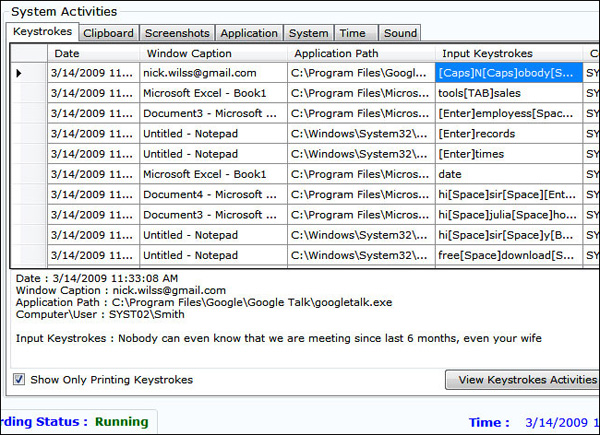

Mã độc hiện đại sẽ tự ẩn mình dưới nền hệ thống. Nhiều loại mã độc có tính năng keylog (ghi lại tất cả các thao tác/phím đã được thực thi trên máy), do đó chúng có thể thu thập tài khoản và mật khẩu ngân hàng, số thẻ tín dụng và các loại thông tin nhạy cảm khác của bạn khi bạn nhập liệu trên laptop hoặc máy để bàn. Sau đó, mã độc này sẽ gửi dữ liệu của bạn về tay hacker. Để che giấu danh tính, các hacker này có thể sẽ không dùng tới số thẻ của bạn. Thay vào đó, chúng sẽ mang bán thông tin thu thập được lên chợ đen bán nhằm giảm thiểu rủi ro.

Một số mã độc khác được xếp loại Trojan: Sau khi lây nhiễm vào máy của bạn, loại mã độc này sẽ kết nối tới máy chủ của hacker và chờ lệnh từ máy chủ này. Sau đó, Trojan sẽ tự tải về các loại mã độc khác. Bởi vậy, Trojan cho phép hacker giữ quyền kiểm soát các máy đã bị lây nhiễm để sử dụng vào các mục đích xấu như dùng làm botnet (tấn công DDoS), ăn cắp tiền ảo, thu thập thông tin cá nhân, gây hại tới hệ thống v...v...

Botnet

Một số loại mã độc sẽ tạo ra một mạng "botnet": chúng sẽ biến máy để bàn/laptop của bạn thành một máy "bot" có thể kết nối với nhiều máy bot (máy đã lây nhiễm) khác để tạo ra một mạng máy tính rất lớn. Kẻ tạo ra mã độc sẽ sử dụng mạng botnet này vào các mục đích xấu, và về cơ bản chúng biến máy tính bạn thành một "thây ma" và là nguồn lây nhiễm mới.

Thông thường, hacker thường đem các mạng botnet cho thuê để các loại tội phạm khác có thể tấn công từ chối dịch vụ (DDoS). Khi nhận lệnh từ máy chủ của hacker, các máy bot trong mạng lưới botnet sẽ gửi một lượng dữ liệu khổng lồ tới mục tiêu, khiến cho máy chủ bị tấn công rơi vào tình trạng quá tải và trang web/dịch vụ không còn khả năng hoạt động. Các công ty cạnh tranh không lành mạnh có thể trả tiền cho hacker để tạo ra botnet tấn công vào đối thủ cạnh tranh.

Không chỉ có vậy, botnet còn cho phép tải các trang web dưới nền và click vào các đường dẫn quảng cáo trên các máy đã bị lây nhiễm. Do một số trang web thu tiền từ các dịch vụ quảng cáo dựa trên số lần đường dẫn quảng cáo được click, việc tự tải và click đường dẫn dưới nền sẽ giúp các trang web này thu lời bất chính. Đây là hình thức "lừa đảo click".

Mã độc tống tiền

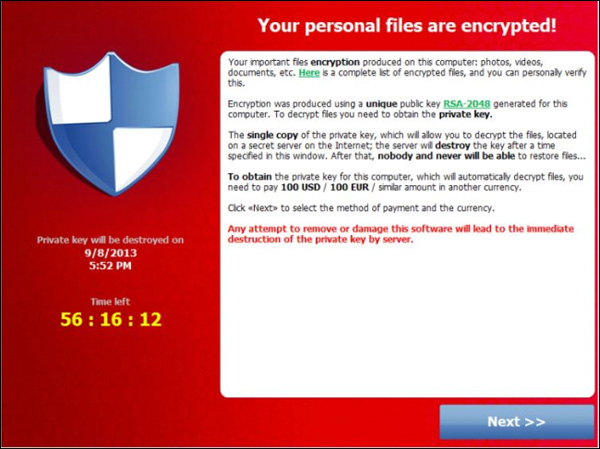

Mã độc tống tiền là một loại mã độc cực kì nguy hiểm. Trong số các mã độc loại này, CryptoLocker là loại phổ biến và nguy hiểm nhất.

Khi đã lây nhiễm vào máy, CryptoLocker sẽ mã hóa các file cá nhân của bạn bằng một chìa khóa mã hóa riêng và xóa đi file gốc. Sau đó, CryptoLocker sẽ hiển thị một cửa sổ cho biết file của bạn đã bị mã hóa và cách duy nhất để lấy lại file là trả tiền cho hacker trên cửa sổ này.

Thông thường, bạn sẽ lấy lại được file gốc của mình khi trả tiền, bởi nếu như bạn không lấy lại được các file của mình, hacker sẽ bị "mất uy tín" và chẳng ai trả tiền chuộc nữa. Bên cạnh các phần mềm bảo mật, việc thực hiện sao lưu thường xuyên là tối quan trọng để chống lại loại mã độc này, bởi trong một số trường hợp, ngay cả các chuyên gia bảo mật cũng không thể giải mã các file đã bị mã hóa nếu không có chìa khóa mã hóa.

Phishing (Lừa đảo giả dạng) và Social Engineering (Lừa đảo qua mạng)

Mã độc không phải là mối đe dọa duy nhất trên Internet. Với hình thức phishing, kẻ xấu sẽ gửi email giả dạng làm ngân hàng, dịch vụ mà bạn đang sử dụng và yêu cầu bạn cung cấp thông tin cá nhân. Nếu bạn nhẹ dạ nhập thông tin vào các trang giả dạng này, hacker sẽ sử dụng thông tin thu được để rút tiền hoặc sử dụng thẻ tín dụng của bạn vào mục đích bất chính.

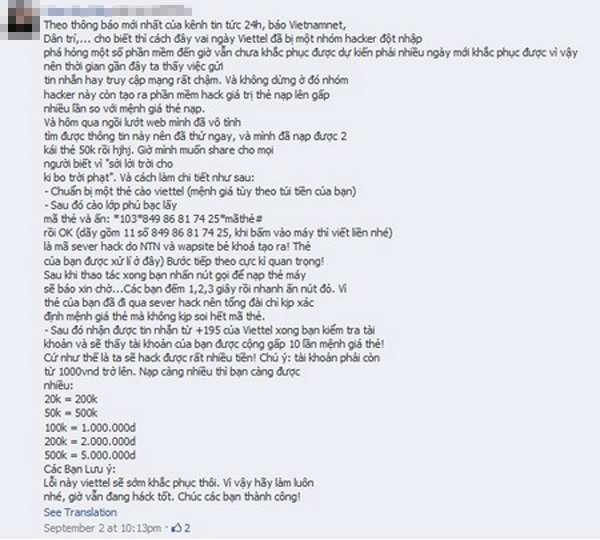

Phishing là một hình thức Social Engineering - lừa đảo qua mạng. Các vụ tấn công Social Engineering đặc biệt ở chỗ người bị nạn sẽ vô tình "tiếp tay" cho hacker. Ví dụ, một trang web có thể hiển thị thông báo tặng quà, và yêu cầu bạn phải nhắn tin tới một số nào đó để xác nhận quà. Khi nhắn tin tới các số này, bạn sẽ mất các khoản phí dịch vụ tương đối lớn.

Một dạng Social Engineering rất phổ biến vào cuối năm 2013. Dãy 11 số ở trên thực chất là số điện thoại của kẻ xấu chứ không phải là "mã server hack", khi bạn nạp tiền theo cách này nghĩa là nạp vào tài khoản của kẻ xấu.

Một ví dụ khác về Social Engineering là các thông báo lừa đảo trên web rằng Windows của bạn đã bị nhiễm virus. Khi bạn click vào các thông báo này, bạn sẽ bị dẫn tới một trang web khuyến cáo tải về các phần mềm thực sự chứa mã độc. Hoặc, trang web xấu có thể hiển thị thông báo "trúng iPhone" hoặc "trúng thưởng vì là người truy cập thứ 1 triệu" và sau đó yêu cầu bạn cung cấp thông tin mật (số tài khoản, số thẻ...) để "xác nhận trúng thưởng", nhưng thực chất là để lấy cắp thông tin của bạn.

Nhìn chung, trong khi mối đe dọa từ mã độc đến từ các nguyên nhân phần cứng và phần mềm, rủi ro đến từ các hình thức lừa đảo qua mạng hoàn toàn nằm ở phía người dùng. Nếu bạn không nhẹ dạ nhấn vào các đường dẫn đáng ngờ trong email, nếu bạn cẩn thận xác nhận thông tin với số điện thoại hoặc email chính thức của ngân hàng khi được yêu cầu cung cấp thông tin nhạy cảm, và nếu bạn không click vào các thông báo dạng "Chúc mừng bạn đã trúng iPhone", thì bạn sẽ gần như hoàn toàn miễn nhiễm với các hình thức lừa đảo qua mạng.

Theo HTG

Xuất hiện malware mới tấn công vào các thiết bị Android  Công ty bảo mật máy tính Symantec vừa phát hiện ra một loại mailware mới tấn công vào các thiết bị Android thông qua một máy tính đã bị nhiễm. Hiện tại, malware đang lây lan với tóc độ nhanh chóng trên các thiết bị chạy Android tại Hàn Quốc. ảnh minh họa Malware có tên là "Trojan.Droidpak" và lây sang thiết bị...

Công ty bảo mật máy tính Symantec vừa phát hiện ra một loại mailware mới tấn công vào các thiết bị Android thông qua một máy tính đã bị nhiễm. Hiện tại, malware đang lây lan với tóc độ nhanh chóng trên các thiết bị chạy Android tại Hàn Quốc. ảnh minh họa Malware có tên là "Trojan.Droidpak" và lây sang thiết bị...

Google ra mắt công cụ AI cho phép tạo video từ văn bản và hình ảnh00:45

Google ra mắt công cụ AI cho phép tạo video từ văn bản và hình ảnh00:45 TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32

TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32 Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32 Apple muốn tạo bước ngoặt cho bàn phím MacBook05:51

Apple muốn tạo bước ngoặt cho bàn phím MacBook05:51 Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26

Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26 Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14

Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14 Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36

Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36 Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47

Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47 Pin nấm - bước đột phá của ngành năng lượng bền vững08:03

Pin nấm - bước đột phá của ngành năng lượng bền vững08:03Tiêu điểm

Tin đang nóng

Tin mới nhất

Pin nấm - bước đột phá của ngành năng lượng bền vững

Trải nghiệm Mercusys MB112-4G: giải pháp router 4G linh hoạt cho người dùng phổ thông

Doanh thu của Meta vượt kỳ vọng làm nhà đầu tư thở phào, Mark Zuckerberg nói về khoản đầu tư vào AI

Dòng iPhone 17 Pro 'lỡ hẹn' công nghệ màn hình độc quyền

Kế hoạch đầy tham vọng của Apple

Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc

Cách Trung Quốc tạo ra chip 5nm không cần EUV

One UI 7 kìm hãm sự phổ biến của Android 15?

Chuẩn USB từng thay đổi cả thế giới công nghệ vừa tròn 25 tuổi

Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube

Làm chủ chế độ PiP của YouTube với 3 thủ thuật ít người biết

Apple Maps hỗ trợ chỉ đường qua CarPlay tại Việt Nam

Có thể bạn quan tâm

Intel công bố lộ trình chiến lược

Thế giới

00:08:35 02/05/2025

Hé lộ về nghĩa địa cổ với nhiều ngôi mộ táng theo tư thế bó gối

Lạ vui

00:00:01 02/05/2025

Vụ 3 người tử vong trong khách sạn: Nạn nhân đến Nha Trang bằng xe máy

Tin nổi bật

23:42:52 01/05/2025

Cặp song sinh chào đời ngày 30/4, được đặt tên Thống Nhất và Hòa Bình

Netizen

23:40:27 01/05/2025

"Thánh nữ lệ rơi" đẹp chấn động MXH khiến netizen không tin vào mắt mình: Trung Quốc lại có một mỹ nhân cổ trang mới

Phim châu á

23:34:47 01/05/2025

Bắt giữ đối tượng thực hiện 7 vụ cướp và hiếp dâm

Pháp luật

23:33:17 01/05/2025

Mỹ nhân cổ trang Việt đẹp nhất hiện tại: 7 tuổi đã cực đắt show, 17 tuổi có ngay bom tấn siêu khủng

Hậu trường phim

23:29:52 01/05/2025

Tùng Dương hát "Một vòng Việt Nam" cùng 10.000 khán giả dưới quốc kỳ khổng lồ

Nhạc việt

23:14:50 01/05/2025

Sao nam là "thiếu gia tài phiệt" từ bỏ quyền thừa kế, để trở thành giảng viên đại học

Sao châu á

22:56:39 01/05/2025

Cục trưởng Xuân Bắc khoe quà tự thưởng, Nhật Kim Anh 'về thăm cục kim cương'

Sao việt

22:50:15 01/05/2025

Cài đặt bản rò rỉ Update 1 của Windows 8.1 từ Microsoft có an toàn?

Cài đặt bản rò rỉ Update 1 của Windows 8.1 từ Microsoft có an toàn? Hệ thống lọc nước độc đáo bằng gỗ dác

Hệ thống lọc nước độc đáo bằng gỗ dác

DDoS, phần mềm gián điệp và mã độc trên ĐTDĐ tiếp tục là xu hướng của 2014

DDoS, phần mềm gián điệp và mã độc trên ĐTDĐ tiếp tục là xu hướng của 2014 Chuẩn bị tổng lực ứng phó với tấn công DDoS năm 2014

Chuẩn bị tổng lực ứng phó với tấn công DDoS năm 2014 Biện pháp phòng tránh hiểm họa phần mềm độc hại

Biện pháp phòng tránh hiểm họa phần mềm độc hại Cuộc chiến giữa tình báo tín hiệu và các nhóm hacker

Cuộc chiến giữa tình báo tín hiệu và các nhóm hacker Nhiều nguy cơ đe dọa người Việt khi dùng di động

Nhiều nguy cơ đe dọa người Việt khi dùng di động Công ty chống DDoS bị DDos nặng nề, giới internet học được điều gì?

Công ty chống DDoS bị DDos nặng nề, giới internet học được điều gì? Đợt tấn công DDoS khổng lồ vào Cloudflare có nghĩa gì với bảo mật Internet?

Đợt tấn công DDoS khổng lồ vào Cloudflare có nghĩa gì với bảo mật Internet? Tội phạm mạng phát động chiến dịch tấn công người dùng

Tội phạm mạng phát động chiến dịch tấn công người dùng Châu Âu hứng chịu đợt tấn công DDoS lớn nhất trong lịch sử

Châu Âu hứng chịu đợt tấn công DDoS lớn nhất trong lịch sử Tuyệt chiêu chống thư rác của Apple

Tuyệt chiêu chống thư rác của Apple Mốc lịch sử mới của tấn công mạng DDoS

Mốc lịch sử mới của tấn công mạng DDoS Mỹ, EU hứng đợt tấn công DDoS lớn chưa từng có

Mỹ, EU hứng đợt tấn công DDoS lớn chưa từng có Dấu chấm hết cho kỷ nguyên smartphone LG sau 4 năm 'cầm cự'

Dấu chấm hết cho kỷ nguyên smartphone LG sau 4 năm 'cầm cự' Xiaomi bất ngờ ra mắt mô hình AI tự phát triển

Xiaomi bất ngờ ra mắt mô hình AI tự phát triển Smartphone có bền bỉ đến mấy, ốp lưng vẫn cần thiết

Smartphone có bền bỉ đến mấy, ốp lưng vẫn cần thiết Thêm lựa chọn sử dụng Internet vệ tinh từ đối thủ của SpaceX

Thêm lựa chọn sử dụng Internet vệ tinh từ đối thủ của SpaceX AI tham gia vào toàn bộ 'vòng đời' dự luật

AI tham gia vào toàn bộ 'vòng đời' dự luật Cách AI được huấn luyện để 'làm luật'

Cách AI được huấn luyện để 'làm luật' Tương lai, ai cũng có thể là chủ của AI

Tương lai, ai cũng có thể là chủ của AI

Vụ nổ súng rồi tự sát ở Vĩnh Long: Người bạn đi cùng kể lại tai nạn của con gái nghi phạm

Vụ nổ súng rồi tự sát ở Vĩnh Long: Người bạn đi cùng kể lại tai nạn của con gái nghi phạm Đã tìm ra mẹ bầu slay nhất Vbiz hiện tại, nhìn loạt ảnh tại Ý là rõ lý do!

Đã tìm ra mẹ bầu slay nhất Vbiz hiện tại, nhìn loạt ảnh tại Ý là rõ lý do!

Sao nữ Vbiz cưới xa hoa ở nước ngoài nhưng đột ngột huỷ hôn lễ hào môn tại Việt Nam, biết nguyên nhân thật mới vỡ lẽ

Sao nữ Vbiz cưới xa hoa ở nước ngoài nhưng đột ngột huỷ hôn lễ hào môn tại Việt Nam, biết nguyên nhân thật mới vỡ lẽ Công an thông tin vụ phụ huynh xông vào trường đánh tới tấp cô giáo, bắt đứng dưới mưa

Công an thông tin vụ phụ huynh xông vào trường đánh tới tấp cô giáo, bắt đứng dưới mưa

Nữ ca sĩ hát hit 2 tỷ lượt xem ở đại lễ hé lộ tin nhắn từ Nguyễn Văn Chung

Nữ ca sĩ hát hit 2 tỷ lượt xem ở đại lễ hé lộ tin nhắn từ Nguyễn Văn Chung

Nam danh hài hơn mẹ vợ 2 tuổi, ở nhà mặt tiền trung tâm quận 5 TP.HCM, có 3 con riêng

Nam danh hài hơn mẹ vợ 2 tuổi, ở nhà mặt tiền trung tâm quận 5 TP.HCM, có 3 con riêng

Bộ Công an thẩm tra lại vụ tai nạn khiến bé gái 14 tuổi ở Vĩnh Long tử vong

Bộ Công an thẩm tra lại vụ tai nạn khiến bé gái 14 tuổi ở Vĩnh Long tử vong

Nữ BTV có pha xử lý cực tinh tế khi phỏng vấn em bé trên sóng trực tiếp sau lễ diễu binh, diễu hành 30/4

Nữ BTV có pha xử lý cực tinh tế khi phỏng vấn em bé trên sóng trực tiếp sau lễ diễu binh, diễu hành 30/4 Nghịch tử sát hại mẹ ruột

Nghịch tử sát hại mẹ ruột