Router Wi-Fi ở Việt Nam trở thành nạn nhân của hacker

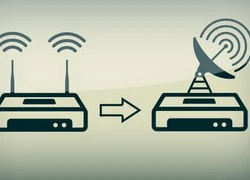

300.000 mẫu router trên toàn thế giới trong đó có Việt Nam bị hacker khai thác để ăn cắp thông tin cá nhân.

Các nhà nghiên cứu tại hãng bảo mật Team Cymru mới đây vừa phát hiện ra một vụ tấn công quy mô lớn nhằm vào hàng trăm ngàn bộ phát Wi-Fi (router) của người dùng cá nhân và doanh nghiệp nhỏ. Vụ tấn công đã gây ảnh hưởng tới hơn 300.000 mẫu router tới từ các nhà sản xuất như D-Link, Micronet, Tenda, TP-Link. Đặc biệt, các router ở Việt Nam đang là đối tượng bị hacker khai thác thuộc dạng nhiều nhất.

Hacker đã sử dụng nhiều kĩ thuật để chiếm quyền kiểm soát và thay đổi vào máy chủ DNS vốn được dùng để “dịch” các tên miền sang địa chỉ IP máy tính dùng để xác định vị trí máy chủ của chúng. Ngoài kĩ thuật này, hacker có thể còn sử dụng các kĩ thuật cho phép thay đổi từ xa mật khẩu và các setting của router.

Với các kĩ thuật áp dụng, hacker có thể chuyển hướng (redirect) nạn nhân sang các website độc hại rồi tìm cách ăn cắp các thông tin nhạy cảm như tài khoản ngân hàng hoặc cài đặt phần mềm nghe lén vào máy. Trước đây, 1 cuộc tấn công tương tự như trên cũng đã xảy ra ở Ba Lan, cụ thể là ngân hàng mBank ở nước này. Theo đó, hacker có thể dùng router để điểu khiển 1 URL nào đó (trong trường hợp này là mbank.pl) tới bất kì server nào chúng muốn rồi từ đó làm “bàn đạp” để thực hiện các cuộc tấn công tinh vi hơn.

Điều đáng tiếc là các nhà sản xuất router thường rất chậm chạp trong việc đưa ra giải pháp vá lỗi. Hầu hết các router ở Mỹ và Tây Âu đã không còn lỗ hổng bảo mật để hacker thực hiện các cuộc tấn công trên, tuy nhiên, router ở Đông Âu và châu Á và đặc biệt ở Việt Nam, vẫn là miếng mồi ngon của hacker.

Team Cymru cho biết họ đang liên lạc với các cơ quan có thẩm quyền để truy tìm thủ phạm, tuy nhiên ban đầu họ sẽ kêu gọi nhà sản xuất router vào cuộc để bịt lỗ hổng. “Dạng tấn công này là một kĩ thuật mới trong công nghệ botnet truyền thống, và các nhà sản xuất router cần phải ra tay ngăn chặn ngay lập tức”, nhóm nghiên cứu bảo mật cho biết.

Theo Genk

Video đang HOT

Cảnh báo lỗ hổng nguy hiểm trong các modem Trung Quốc

Một nhà nghiên cứu mới đây đã phát hiện ra lỗ hổng backdoor nghiêm trọng trong sản phẩm modem của các nhà sản xuất thiết bị mạng Trung Quốc như D-Link, Tenda.

D-Link thừa nhận lỗ hổng backdoor

Trên thiết bị modem thường có các cổng dịch vụ chính thức, được xem là "cổng chính" để truy cập vào giao diện điều khiển của thiết bị đó thông qua user và mật khẩu. Còn backdoor (tức cổng hậu, cổng sau) là một đường khác để có thể truy cập vào, mà không cần đi qua cổng chính. Các backdoor này được kẻ tấn công cài cắm sau khi đã chiếm được quyền điều khiển, nhằm mục đích có thể truy cập trở lại vào lần sau.

Mới đây, nhà sản xuất thiết bị mạng khổng lồ D-Link của Trung Quốc đã thừa nhận có lỗ hổng backdoor nghiêm trọng trong các sản phẩm modem của họ và cam kết sẽ sửa chữa.

Lỗ hổng này được phát hiện bởi nhà nghiên cứu Craig Heffne. Khi duyệt qua các thành phần của bản cập nhật phần mềm cho modem, ông nhận ra rằng: có một chuỗi ký tự mà kẻ tấn công có thể khai thác để đăng nhập vào bảng điều khiển với quyền cao nhất, thay đổi mật khẩu, vô hiệu hóa mã hóa, cắt đứt tín hiệu không dây và làm bất ký việc gì khác.

Những kẻ tấn công có thể dễ dàng ngăn chặn người dùng truy cập đến modem hay bộ định tuyến bằng cách thay đổi mật khẩu truy cập bản điều khiển. Hacker cũng có thể sử dụng lỗ hổng này để xây dựng mạng botnet.

Các thiết bị mạng Trung Quốc chiếm số lượng lớn ở Việt Nam.

Quá trình cập nhật sẽ diễn ra rất dài và phức tạp, đa phần người sử dụng không biết cách truy cập vào giao diện điều khiển của thiết bị.

Nhà nghiên cứu Craig này nhấn mạnh: Các sản phẩm bị ảnh hưởng của D-Link như DIR-100, DIR-120, DI-624S, DI-524UP, DI-604S, DI-604UP, DI-604 , và các bộ định tuyến TM-G5240.

D-Link cho biết: Các bản vá và sửa lỗi sẽ được hoàn thành vào cuối tháng 10, vì vậy, chúng ta không thể làm gì cho tới khi bản vá mới ra đời. Các chuyên gia bảo mật khuyên những người dùng đảm bảo rằng mạng không dây của họ đã được kích hoạt WPA2 và sử dụng mật khẩu ngẫu nhiên.

Rõ ràng luôn có một câu hỏi đặt ra là: Tại sao một backdoor nghiêm trọng như thế lại có thể tồn tại? Có rất nhiều các thiết bị modem, route của các hãng D-Link, Tenda, TP-Link đã được bán ra trước khi lỗ hổng được phát hiện.

Có thể, nó đã được nhà sản xuất cố ý đặt trong sản phẩm của họ để cung cấp hỗ trợ từ xa cho việc gỡ rối.

Trong nghiên cứu của mình với tựa đề "From China, With Love", Craig Heffne tiết lộ rằng: không chỉ D-Link đặt backdoor trong các sản phẩm của mình mà nhà sản xuất thiết bị mạng Trung Quốc Tenda techology cũng đã cho backdoor vào các bộ định tuyến mà họ sản xuất. Một số bộ định tuyến dễ bị tổn thương như Tenda W302R và Tenda W330R.

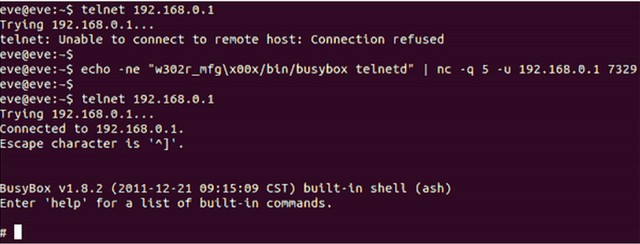

Các modem Tenda sử dụng một dịch vụ tên là MfdThead có tác dụng lắng nghe các gói tin đi vào và thực hiện lệnh. Chỉ cần kẻ tấn công chạy một lệnh telnet sau trên cổng UDP 7329 là có thể truy cập vào modem với quyền cao nhất.

Ông Nguyễn Việt Hùng, GĐ VCloud của VC Corp - công ty dẫn đầu trong lĩnh vực truyền thông - internet nhận xét: Lỗ hổng này có mức độ nguy hiểm rất cao vì các backdoor này tạo điều kiện cho người ngoài truy cập vào mạng máy tính của công ty, tổ chức. Thử tưởng tượng tất cả những việc chúng ta làm trên internet đều bị kiểm soát đặc biệt là những cơ quan có thông tin nhạy cảm đang sử dụng các dòng sản phẩm xuất xứ từ Trung Quốc.

"Không chỉ thông tin bị đánh cắp, hacker có thể sử dụng ngay chính mạng của người dùng biến nó thành zombile tạo ra mạng botnet rồi chuyển hướng tấn công vào mục tiêu nào đó. Ví dụ như báo điện tử Dantri đợt tấn công DDOS vừa qua (Tấn công từ chối dịch vụ bằng cách tăng lương truy cập vào một mục tiêu nào đó khiến hệ thống quá tải và không có khả năng phục vụ)" - ông Hùng nhấn mạnh.

Ở Việt Nam, phần lớn người dùng đang sử dụng các sản phẩm "made by china" và kiến thức về bảo mật còn rất hạn chế. Ngoài các dòng sản phẩm như trên đã nói, các nhà nghiên cứu bảo mật đã tìm ra các chuỗi cho phép truy cập trái phép vào modem, với những sản phẩm còn lại, việc bị gắn backdoor là rất cao.

"Nói đơn giản nếu mạng nào đang sử dụng modem xuất xứ từ TQ có nghĩa sẽ bị kiểm soát bất cứ lúc nào" - ông Hùng lưu ý.

Để ngăn chặn lỗ hổng này, theo ông Phúc, hiện có 2 giải pháp tương đối: Thứ nhất là thay router của các hãng khác uy tín hơn. Thứ hai, các kỹ sư của của cơ quan, tổ chức, công ty thực hiện thay đổi firmware của các hãng này bằng các firmware của bên thứ ba như dd-wrt hay open-wrt firmware. Các firmware của bên thứ 3 này là các firmware mã nguồn mở (opensource) được tạo ra bởi các kỹ sư phương Tây nên có đôi phần an toàn hơn.

Tại VC Corp, sau khi thử nghiệm, công ty này đã có một số biện pháp để giảm thiểu nguy cơ trên, đó là: Sử dụng thuật toán mã hóa mạnh như WPA2; Đảm bảo vô hiệu hóa việc truy cập vào giao diện điều khiển của modem từ xa; Cập nhật ngay bản vá mới mà ở đó D-Link cam kết sửa chữa lỗi backdoor, theo dự kiến sẽ ra vào cuối tháng 10/2013.

Theo VNE

Mạng không dây tại nhiều gia đình đã bị hack  Nhiều mạng Internet tại gia đình hay văn phòng quy mô nhỏ tại Việt Nam đã bị hack qua lỗi trong các bộ định tuyến (router), theo một khám phá từ Công ty bảo mật Team Cymru. Router, cửa ngỏ mạng Internet của nhiều gia đình và văn phòng nhỏ tại Việt Nam đã bị hacker chiếm giữ - Ảnh minh họa: Lifehacker...

Nhiều mạng Internet tại gia đình hay văn phòng quy mô nhỏ tại Việt Nam đã bị hack qua lỗi trong các bộ định tuyến (router), theo một khám phá từ Công ty bảo mật Team Cymru. Router, cửa ngỏ mạng Internet của nhiều gia đình và văn phòng nhỏ tại Việt Nam đã bị hacker chiếm giữ - Ảnh minh họa: Lifehacker...

Google nâng tầm Gemini với khả năng tạo video dựa trên AI08:26

Google nâng tầm Gemini với khả năng tạo video dựa trên AI08:26 Google ra mắt công cụ AI cho phép tạo video từ văn bản và hình ảnh00:45

Google ra mắt công cụ AI cho phép tạo video từ văn bản và hình ảnh00:45 TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32

TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32 Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32 Apple muốn tạo bước ngoặt cho bàn phím MacBook05:51

Apple muốn tạo bước ngoặt cho bàn phím MacBook05:51 Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14

Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14 Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36

Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36 Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47

Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47Tiêu điểm

Tin đang nóng

Tin mới nhất

Dòng iPhone 17 Pro 'lỡ hẹn' công nghệ màn hình độc quyền

Kế hoạch đầy tham vọng của Apple

Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc

Chuẩn USB từng thay đổi cả thế giới công nghệ vừa tròn 25 tuổi

Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube

Làm chủ chế độ PiP của YouTube với 3 thủ thuật ít người biết

Bot AI Facebook nhập vai người nổi tiếng nói chuyện tình dục với trẻ em

Sau Internet và iPhone, dự đoán của Kurzweil khiến chúng ta phải giật mình

Màn hình Always On là kẻ thù gây hao pin điện thoại?

Android 16 sắp có thể 'chặn đứng' thiết bị USB độc hại

Microsoft đưa tính năng Recall gây tranh cãi trở lại PC Copilot+

Gmail cho iPhone vừa được Google 'lột xác' sau 4 năm

Có thể bạn quan tâm

Con gái minh tinh Hollywood công khai gia nhập 'giới cầu vồng', visual cỡ nào?

Sao âu mỹ

23:20:55 30/04/2025

Nữ nghệ sĩ cực viral sau lễ diễu binh, diễu hành 30/4, xem video xong ai cũng rưng rưng nghẹn ngào

Sao việt

23:06:00 30/04/2025

Nam ca sĩ tuổi 52 tái hôn với tình trẻ

Sao châu á

22:57:10 30/04/2025

Cận cảnh sedan hạng sang Hongqi H9 thế hệ mới vừa ra mắt

Ôtô

22:30:33 30/04/2025

Hàng 'hot' Yamaha 135LC Fi 2025 nhập khẩu về Việt Nam, giá không rẻ

Xe máy

22:21:47 30/04/2025

3 con giáp ôm trọn 300 tỷ vào ngày 30/4/2025, bản mệnh dát vàng, mua nhà sắm xe, làm gì cũng thuận, sung túc đủ đầy

Trắc nghiệm

22:17:33 30/04/2025

Microsoft cảnh báo sẽ khởi kiện nếu bị yêu cầu ngừng dịch vụ đám mây tại châu Âu

Thế giới

22:16:08 30/04/2025

Biển người đổ về phố đi bộ Nguyễn Huệ vui chơi trong tối 30/4

Tin nổi bật

21:31:47 30/04/2025

Họa tiết hoa lá trong tủ đồ mùa hè

Thời trang

21:18:32 30/04/2025

Na tra 2 thu 53k tỷ, hé lộ thời điểm ra mắt phần 3, danh tính đạo diễn gây sốt

Phim châu á

20:55:58 30/04/2025

9 ứng dụng quản lý password tốt cho Android

9 ứng dụng quản lý password tốt cho Android Rối loạn ăn uống vì vào facebook

Rối loạn ăn uống vì vào facebook

Người dùng Việt cần nâng cấp router TP-Link ngay lập tức!

Người dùng Việt cần nâng cấp router TP-Link ngay lập tức! Người dùng di động Việt bị mã độc tấn công nhiều thứ 3 thế giới

Người dùng di động Việt bị mã độc tấn công nhiều thứ 3 thế giới Tạp chí Forbes bị Syrian Electronic Army tấn công, lấy cắp 1 triệu tài khoản người dùng

Tạp chí Forbes bị Syrian Electronic Army tấn công, lấy cắp 1 triệu tài khoản người dùng 16 triệu hộp thư điện tử bị bẻ khóa tại Đức

16 triệu hộp thư điện tử bị bẻ khóa tại Đức Microsoft thừa nhận nội bộ bảo mật kém

Microsoft thừa nhận nội bộ bảo mật kém Đầu cơ tên miền không phải là "kẻ cướp"

Đầu cơ tên miền không phải là "kẻ cướp" FBI: Adobe bị hack, nhiều cơ quan chính phủ Mỹ bị ảnh hưởng

FBI: Adobe bị hack, nhiều cơ quan chính phủ Mỹ bị ảnh hưởng Cách Trung Quốc tạo ra chip 5nm không cần EUV

Cách Trung Quốc tạo ra chip 5nm không cần EUV HyperOS 3 sẽ thổi luồng gió mới cho thiết bị Xiaomi

HyperOS 3 sẽ thổi luồng gió mới cho thiết bị Xiaomi Dấu chấm hết cho kỷ nguyên smartphone LG sau 4 năm 'cầm cự'

Dấu chấm hết cho kỷ nguyên smartphone LG sau 4 năm 'cầm cự' Apple Maps hỗ trợ chỉ đường qua CarPlay tại Việt Nam

Apple Maps hỗ trợ chỉ đường qua CarPlay tại Việt Nam Giới công nghệ 'loạn nhịp' vì khái niệm AI PC

Giới công nghệ 'loạn nhịp' vì khái niệm AI PC One UI 7 kìm hãm sự phổ biến của Android 15?

One UI 7 kìm hãm sự phổ biến của Android 15? Thêm lựa chọn sử dụng Internet vệ tinh từ đối thủ của SpaceX

Thêm lựa chọn sử dụng Internet vệ tinh từ đối thủ của SpaceX

Nam danh hài hơn mẹ vợ 2 tuổi, ở nhà mặt tiền trung tâm quận 5 TP.HCM, có 3 con riêng

Nam danh hài hơn mẹ vợ 2 tuổi, ở nhà mặt tiền trung tâm quận 5 TP.HCM, có 3 con riêng Kỳ Duyên tranh cãi khi mặc áo Đoàn đeo khăn quàng đỏ, liền lên tiếng, gỡ hết ảnh

Kỳ Duyên tranh cãi khi mặc áo Đoàn đeo khăn quàng đỏ, liền lên tiếng, gỡ hết ảnh Nữ BTV có pha xử lý cực tinh tế khi phỏng vấn em bé trên sóng trực tiếp sau lễ diễu binh, diễu hành 30/4

Nữ BTV có pha xử lý cực tinh tế khi phỏng vấn em bé trên sóng trực tiếp sau lễ diễu binh, diễu hành 30/4

Truyền thông quốc tế ấn tượng về đại lễ 30-4 của Việt Nam

Truyền thông quốc tế ấn tượng về đại lễ 30-4 của Việt Nam Nguyên Trưởng Công an huyện Trà Ôn báo cáo gì vụ tai nạn của con gái nghi phạm bắn người?

Nguyên Trưởng Công an huyện Trà Ôn báo cáo gì vụ tai nạn của con gái nghi phạm bắn người? CQĐT VKSND Tối cao vào cuộc vụ tai nạn liên quan con gái nghi phạm bắn người rồi tự sát

CQĐT VKSND Tối cao vào cuộc vụ tai nạn liên quan con gái nghi phạm bắn người rồi tự sát Những khiếu nại của người cha vụ nữ sinh tử vong ở Vĩnh Long

Những khiếu nại của người cha vụ nữ sinh tử vong ở Vĩnh Long Bộ Công an thẩm tra lại vụ tai nạn khiến bé gái 14 tuổi ở Vĩnh Long tử vong

Bộ Công an thẩm tra lại vụ tai nạn khiến bé gái 14 tuổi ở Vĩnh Long tử vong Người cha đòi lại công lý cho con gái, tự tay bắn tài xế xe tải rồi tự kết thúc

Người cha đòi lại công lý cho con gái, tự tay bắn tài xế xe tải rồi tự kết thúc

Nữ cảnh sát tranh thủ cõng con trên vai trong giờ nghỉ tập duyệt binh

Nữ cảnh sát tranh thủ cõng con trên vai trong giờ nghỉ tập duyệt binh Hoa hậu Kỳ Duyên nói 'rất buồn' và tháo gỡ video gây tranh cãi

Hoa hậu Kỳ Duyên nói 'rất buồn' và tháo gỡ video gây tranh cãi