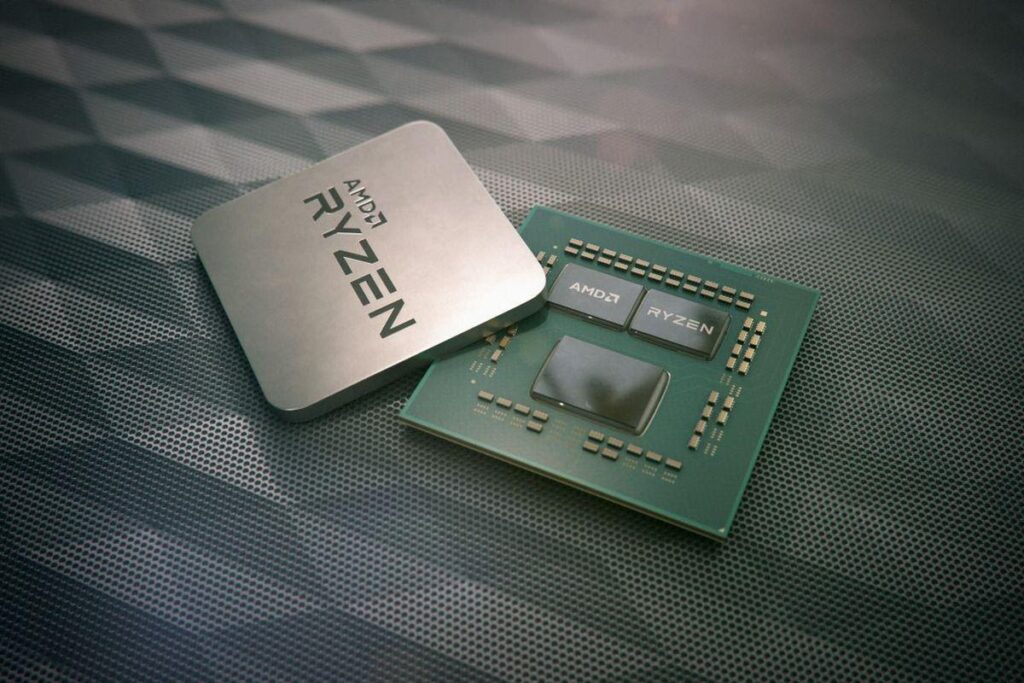

Phát hiện lỗ hổng bảo mật trong cả chip Ryzen và Threadripper của AMD

Đáng chú ý hơn cả là Intel lại là người tài trợ một phần cho dự án nghiên cứu lỗ hổng bảo mật trên chip AMD .

Những tưởng chỉ có chip Intel mới chứa các lỗ hổng bảo mật rất khó sửa chữa khi liên quan đến phần cứng, nhưng mới đây các nhà nghiên cứu tại Đại học Công Nghệ Graz đã mô tả chi tiết về bộ đôi cuộc tấn công kênh phụ có tên Collide Probe và Load Reload, có thể làm rò rỉ những dữ liệu bí mật trong bộ xử lý AMD bằng cách thao túng khối dự đoán bộ nhớ cache Level 1 (cache predictor).

Khối dự đoán cache được thiết kế nhăm gia tăng mức độ hiệu quả của việc truy cập bộ nhớ đệm cache trong bộ xử lý. Các nhà nghiên cứu tuyên bố rằng cuộc tấn công kênh phụ “Take A Way” này tác động đến mọi bộ xử lý AMD từ năm 2011 đến 2019, nghĩa là lỗ hổng này xuất hiện trên cả bộ xử lý Athlon 64 X2, Ryzen 7 và ThreadRipper .

Trong khi cuộc tấn công Collide Probe cho phép kẻ tấn công theo dõi việc truy cập bộ nhớ mà không cần biết các địa chỉ vật lý hay bộ nhớ chia sẻ, cuộc tấn công Load Reload là một phương pháp bí mật hơn nhằm sử dụng bộ nhớ chia sẻ mà không phải vô hiệu hóa dòng bộ nhớ đệm, cho phép thực hiện cuộc tấn công mà nạn nhân không hề hay biết.

Video đang HOT

Không giống như các cuộc tấn công kênh phụ khác, các lỗ hổng này sớm cho thấy chúng sẽ gây ra tác động như thế nào đến thế giới thực. Nhóm nghiên cứu đã khai thác lỗ hổng này thông qua việc chạy JavaScript trên các trình duyệt Chrome và Firefox cũng như giành quyền truy cập vào các khóa mã hóa AES. Cách thức khai thác này cũng được sử dụng để thâm nhập vào các đám mây trong những trung tâm dữ liệu.

So sánh với 2 lỗ hổng Meltdown và Spectre trên các bộ xử lý Intel, những nhà nghiên cứu nhấn mạnh rằng, cách khai thác “Take A Way” của họ chỉ làm rò rỉ “một vài bit siêu dữ liệu” trên bộ xử lý AMD, thay vì giành được quyền truy cập hoàn toàn vào dữ liệu như đối với lỗ hổng Meltdown.

Các nhà nghiên cứu cũng cho biết rằng, có thể xử lý được lỗ hổng này bằng việc kết hợp cả phần cứng và phần mềm, cho dù vậy không rõ điều này sẽ ảnh hưởng như thế nào đến hiệu năng. Các bản vá bằng phần mềm và firmware cho lỗ hổng Meltdown và Spectre thường làm sụt giảm hiệu năng bộ xử lý Intel, tùy thuộc vào mỗi tác vụ khác nhau.

Lỗ hổng này đã được thông báo cho AMD từ cuối tháng Tám năm 2019, nhưng cho đến nay các nhà nghiên cứu vẫn chưa nhận được phản hồi từ nhà thiết kế chip này.

Một điều đáng chú ý trong nghiên cứu này là những nhà tài trợ cho nó. Bên cạnh các tổ chức như Cơ quan nghiên cứu Quốc gia Pháp, Hội đồng nghiên cứu châu Âu hay Cơ quan quảng bá Nghiên cứu Áo, còn có một cái tên đặc biệt khác: Intel – đối thủ lớn nhất của AMD trên sân chơi bộ xử lý x86. Tài liệu nghiên cứu cũng cho biết, Intel đã vá một lỗ hổng tương tự như trên trong bộ xử lý của mình.

Theo GenK

Xuất hiện báo cáo cho thấy CPU AMD dính 2 lỗ hổng bảo mật được tài trợ bởi... Intel

Có gì đó... sai sai ở đây.

Theo Đại học Công nghệ Graz (Áo) thì CPU AMD đang bị dính 2 lỗ hổng bảo mật, Collide Probe và Load Reload, khiến một số thông tin từ vi xử lý có thể bị rò rỉ. Các nhà nghiên cứu cho biết lỗ hổng này ảnh hưởng đến tất cả vi xử lý của AMD ra mắt vào khoảng năm 2011 đến năm 2019, nghĩa là CPU Ryzen (Zen) cũng bị ảnh hưởng.

Trước đó, lổ hổng này đã được thông báo tới AMD vào cuối tháng 8/2019, nhưng hiện tại thì phía đội đỏ vẫn chưa có phản hồi nào cụ thể cả.

Trước đây thì chúng ta hay nghe CPU Intel thường xuyên dính lỗi bảo mật, nhưng giờ đây thì AMD hay ARM cũng phải đối đầu với vấn đề này, mặc dù mức độ ảnh hưởng vẫn thấp hơn. Như những lỗ hổng khác, hai lỗi này của AMD liên quan đến "side-channel" (cơ chế giống Spectre). Trong đó, kẻ gian khai thác lỗi Load Reload sẽ khó bị phát hiện hơn so với Collide Probe.

Các nhà nghiên cứu cũng gợi ý một số cách vá lỗi thông qua phần mềm và phần cứng, nhưng không cho biết liệu hiệu năng CPU có bị ảnh hưởng hay không khi áp dụng cách đó.

Tuy nhiên, có một điểm đáng chú ý là bài viết đó có nhận hỗ trợ kinh phí từ Intel, nhưng những gì ghi trong bản báo cáo là của tập thể nhà nghiên cứu chứ không phải là của các bên tài trợ.

Điều này đã dấy lên nhiều nghi vấn, nhưng trưởng nhóm nghiên cứu đã xác nhận rằng họ không bị ràng buộc bởi Intel, và công ty này cũng đã tài trợ kinh phí cho chương trình được 2 năm rồi.

Về phía Intel, họ cho biết công ty sẽ tài trợ cho các dự án nghiên cứu và trao tặng giải thưởng cho các nhà nghiên cứu tìm ra lỗ hổng trong kiến trúc vi xử lý của họ. Do đó, trường hợp vừa rồi không có vẻ như là Intel đang trực tiếp tài trợ cho dự án nghiên cứu để hạ thấp đối thủ. Mặt khác, bài nghiên cứu này cũng ghi rõ nguồn kinh phí là được lấy từ đâu chứ không giấu giếm gì cả.

Tất cả vi xử lý hiện tại đều có lỗ hổng vì chúng có cấu trúc rất là phức tạp. Do đó, trong tương lai thì các nhà nghiên cứu cũng sẽ tiếp tục tìm ra lỗi mà thôi.

Theo gearvn

Lỗ hổng nguy hiểm trên CyberoamOS gây ảnh hưởng nhiều doanh nghiệp  Nhiều doanh nghiệp, tổ chức, nhất là trường học và ngân hàng có nguy cơ bị tấn công bởi lỗ hổng nguy hiểm trên thiết bị tường lửa CyberoamOS. Công ty Cổ Phần An Ninh Mạng Việt Nam (VSEC) vừa phát đi cảnh báo về một lỗ hổng mã CVE-2019-17059 cho phép kẻ tấn công truy cập vào thiết bị Cyberoam và thực...

Nhiều doanh nghiệp, tổ chức, nhất là trường học và ngân hàng có nguy cơ bị tấn công bởi lỗ hổng nguy hiểm trên thiết bị tường lửa CyberoamOS. Công ty Cổ Phần An Ninh Mạng Việt Nam (VSEC) vừa phát đi cảnh báo về một lỗ hổng mã CVE-2019-17059 cho phép kẻ tấn công truy cập vào thiết bị Cyberoam và thực...

5 giây gây sốt của Mỹ Tâm: Rưng rưng trực trào nước mắt khi nghe ca khúc hot nhất Đại lễ 2/904:43

5 giây gây sốt của Mỹ Tâm: Rưng rưng trực trào nước mắt khi nghe ca khúc hot nhất Đại lễ 2/904:43 Tiến sĩ Đoàn Hương: 'Status của Trấn Thành lạc điệu, nguy hiểm'16:59

Tiến sĩ Đoàn Hương: 'Status của Trấn Thành lạc điệu, nguy hiểm'16:59 Chạy show Đại lễ như Mỹ Tâm: Từ Mỹ Đình đến Quảng trường Ba Đình rồi Ninh Bình, hát ở đâu "gây bão" ở đó01:12

Chạy show Đại lễ như Mỹ Tâm: Từ Mỹ Đình đến Quảng trường Ba Đình rồi Ninh Bình, hát ở đâu "gây bão" ở đó01:12 Màn trình diễn của Phương Mỹ Chi tại Đại lễ A80 đã được tiên đoán từ 3 năm trước?07:04

Màn trình diễn của Phương Mỹ Chi tại Đại lễ A80 đã được tiên đoán từ 3 năm trước?07:04 Ca sĩ từng bị chê "nhạc tầm thường" nay có ca khúc gây sốt Đại lễ 2/9, tỏa sáng ở sự kiện cấp quốc gia03:13

Ca sĩ từng bị chê "nhạc tầm thường" nay có ca khúc gây sốt Đại lễ 2/9, tỏa sáng ở sự kiện cấp quốc gia03:13 Đến lượt "hung thần" Getty phơi bày nhan sắc thật của Thư Kỳ, có "thảm họa" như Son Ye Jin?01:45

Đến lượt "hung thần" Getty phơi bày nhan sắc thật của Thư Kỳ, có "thảm họa" như Son Ye Jin?01:45 Có anh, nơi ấy bình yên - Tập 21: Bằng tham mưu giúp Xuân giải quyết vụ cá chết03:16

Có anh, nơi ấy bình yên - Tập 21: Bằng tham mưu giúp Xuân giải quyết vụ cá chết03:16 Bí mật chưa từng kể của chiến sĩ gây ám ảnh nhất phim 'Mưa đỏ'02:03

Bí mật chưa từng kể của chiến sĩ gây ám ảnh nhất phim 'Mưa đỏ'02:03 Triệu Vy khốn khổ, ngoại hình xơ xác khó tin, Lâm Tâm Như hớn hở làm điều sốc02:36

Triệu Vy khốn khổ, ngoại hình xơ xác khó tin, Lâm Tâm Như hớn hở làm điều sốc02:36 Hoà Hiệp thấy hiện tượng lạ trong đêm cuối với Ngọc Trinh, mẹ ruột khóc nghẹn02:36

Hoà Hiệp thấy hiện tượng lạ trong đêm cuối với Ngọc Trinh, mẹ ruột khóc nghẹn02:36 Ngân 98 đột nhiên "bay màu" tài khoản giữa drama, tung clip 5 phút gây sốc02:52

Ngân 98 đột nhiên "bay màu" tài khoản giữa drama, tung clip 5 phút gây sốc02:52Tiêu điểm

Tin đang nóng

Tin mới nhất

Vạn vật kết nối: Bước phát triển nhảy vọt của chuyển đổi số

Lenovo ra mắt loạt sản phẩm mới tích hợp AI

Nhu cầu nâng cấp iPhone 17 tăng vọt

Vì sao smartphone Samsung khó sửa chữa?

Google Maps trên Android sắp có thể chỉ đường không cần mở ứng dụng

Thấy gì từ cuộc 'đột kích' của Nhà Trắng vào ngành chip?

Những phần mềm diệt virus bị xem là tệ hơn chương trình độc hại

700 triệu người dùng Android gặp nguy vì hơn 20 ứng dụng VPN phổ biến

Samsung lên kế hoạch sản xuất 50.000 điện thoại gập ba

Người dùng Gmail 'thở phào' trước tuyên bố từ Google

Haidilao thu về hơn 1.100 tỷ đồng tại Việt Nam, hiệu suất mỗi cửa hàng đạt gần 70 tỷ trong 6 tháng

Top 5 robot hút bụi đáng mua năm 2025 giúp tiết kiệm thời gian vệ sinh nhà

Có thể bạn quan tâm

Biểu tình lan rộng, yêu cầu Chính phủ Israel chấm dứt chiến sự tại Gaza

Thế giới

06:43:01 07/09/2025

Ngày buồn của VCS nhưng cộng đồng LMHT vẫn "xát muối" GAM

Mọt game

06:42:13 07/09/2025

Nữ ca sĩ bị phòng trà từ chối nay đắt show bậc nhất, nhan sắc sau 10 năm vướng nghi vấn "đập đi xây lại"

Nhạc việt

06:32:42 07/09/2025

Thêm một màn cosplay "không thể chê", hút hồn anh em game thủ ngay từ cái nhìn đầu tiên

Cosplay

06:30:08 07/09/2025

Phẫn nộ siêu sao ca nhạc huỷ show 10 phút trước giờ G, Taylor Swift "ngồi không cũng dính đạn"

Nhạc quốc tế

06:28:52 07/09/2025

Đạo diễn vừa nghỉ việc VTV có vợ là "mỹ nhân thời tiết", chuyện tình "twist" như phim truyền hình

Sao việt

06:24:51 07/09/2025

Travis Kelce lộ diện sau lời cầu hôn triệu đô, bảnh thế này bảo sao Taylor Swift mê mệt!

Sao âu mỹ

06:12:39 07/09/2025

Làm sao để phim Hàn này ngừng chiếu bây giờ: Kịch bản dở khủng khiếp, xem xong thấy không ai khổ bằng mình

Phim châu á

06:01:24 07/09/2025

10 Hoàng hậu đẹp nhất Hàn Quốc: Kim Tae Hee bét bảng, hạng 1 đúng chuẩn "sách giáo khoa cổ trang"

Hậu trường phim

06:00:07 07/09/2025

Loại rau mọc cả ở ven đường có vị khó xơi, nhưng đem nấu thành thứ mềm mềm mát mát này ăn vừa ngon lại bồi bổ cơ thể

Ẩm thực

05:58:25 07/09/2025

Học online thời dịch Covid-19 ở Trung Quốc: mang bàn học ra ban công bắt Wi-Fi hàng xóm, cầm điện thoại lên nóc nhà làm bài thi

Học online thời dịch Covid-19 ở Trung Quốc: mang bàn học ra ban công bắt Wi-Fi hàng xóm, cầm điện thoại lên nóc nhà làm bài thi COVID-19 có thể ‘thổi bay’ gần 11 tỷ USD lợi nhuận của các đại gia công nghệ châu Á

COVID-19 có thể ‘thổi bay’ gần 11 tỷ USD lợi nhuận của các đại gia công nghệ châu Á

VSEC triển khai đánh giá bảo mật website miễn phí

VSEC triển khai đánh giá bảo mật website miễn phí Miễn phí đánh giá bảo mật website cho doanh nghiệp tại Việt Nam

Miễn phí đánh giá bảo mật website cho doanh nghiệp tại Việt Nam Sử dụng camera giám sát dễ bị xâm nhập từ xa?

Sử dụng camera giám sát dễ bị xâm nhập từ xa? Phát hiện lỗ hổng bảo mật có thể khiến iPhone bị cài phần mềm theo dõi

Phát hiện lỗ hổng bảo mật có thể khiến iPhone bị cài phần mềm theo dõi Phát hiện lỗ hổng bảo mật trong thiết bị lưu trữ dữ liệu của D-link

Phát hiện lỗ hổng bảo mật trong thiết bị lưu trữ dữ liệu của D-link Phát hiện lỗ hổng iOS 13 cho phép truy cập danh bạ iPhone bị khóa

Phát hiện lỗ hổng iOS 13 cho phép truy cập danh bạ iPhone bị khóa Giá cổ phiếu quá cao khiến Apple 'lấp liếm' về lỗ hổng bảo mật của iPhone?

Giá cổ phiếu quá cao khiến Apple 'lấp liếm' về lỗ hổng bảo mật của iPhone? Apple: 'Google hù dọa về lỗ hổng iPhone, làm người dùng sợ hãi'

Apple: 'Google hù dọa về lỗ hổng iPhone, làm người dùng sợ hãi' Android là hệ điều hành có nhiều lỗ hổng nhất 2019

Android là hệ điều hành có nhiều lỗ hổng nhất 2019 Intel hứa hẹn cải thiện bảo mật CPU nhưng vẫn thua AMD một bậc

Intel hứa hẹn cải thiện bảo mật CPU nhưng vẫn thua AMD một bậc Dù vẫn đang thống trị nhưng Intel liên tục bị gây sức ép bởi CPU AMD Ryzen trên mọi mặt trận

Dù vẫn đang thống trị nhưng Intel liên tục bị gây sức ép bởi CPU AMD Ryzen trên mọi mặt trận Những thông tin chúng ta đã biết về AMD Ryzen 4000

Những thông tin chúng ta đã biết về AMD Ryzen 4000 Google Gemini 2.5 Flash Image AI tạo và chỉnh sửa ảnh đa phương thức

Google Gemini 2.5 Flash Image AI tạo và chỉnh sửa ảnh đa phương thức Khám phá không gian tại Bảo tàng Vũ trụ Việt Nam

Khám phá không gian tại Bảo tàng Vũ trụ Việt Nam AI đang 'đẩy' ngành công nghiệp bán dẫn phải chuyển mình mạnh mẽ

AI đang 'đẩy' ngành công nghiệp bán dẫn phải chuyển mình mạnh mẽ Nano Banana là gì mà khiến mọi người xôn xao, đứng đầu Google Trends Việt Nam?

Nano Banana là gì mà khiến mọi người xôn xao, đứng đầu Google Trends Việt Nam? Cảnh báo về những ứng dụng VPN Android chứa lỗ hổng bảo mật

Cảnh báo về những ứng dụng VPN Android chứa lỗ hổng bảo mật OpenAI tự sản xuất chip

OpenAI tự sản xuất chip Mô hình AI có thể mở ra triển vọng mới trong việc chăm sóc mắt

Mô hình AI có thể mở ra triển vọng mới trong việc chăm sóc mắt Sider AI: Làm việc nhanh gấp 10 lần chỉ với một công cụ

Sider AI: Làm việc nhanh gấp 10 lần chỉ với một công cụ Đang tổ chức đám cưới, chú rể suýt ngất xỉu khi thấy nhan sắc cô dâu

Đang tổ chức đám cưới, chú rể suýt ngất xỉu khi thấy nhan sắc cô dâu 9 ngày địa ngục của cô gái bị nhóm tội phạm cưỡng hiếp

9 ngày địa ngục của cô gái bị nhóm tội phạm cưỡng hiếp Xót xa "bà hoàng cải lương" ngày càng yếu, nằm một chỗ không còn nhớ ai

Xót xa "bà hoàng cải lương" ngày càng yếu, nằm một chỗ không còn nhớ ai Sang nhà dì chơi, tôi phải lòng em hàng xóm và cái kết hết sức bất ngờ

Sang nhà dì chơi, tôi phải lòng em hàng xóm và cái kết hết sức bất ngờ Tạm giam chủ tiệm thẩm mỹ thực hiện 500 ca hút mỡ trái phép ở TPHCM

Tạm giam chủ tiệm thẩm mỹ thực hiện 500 ca hút mỡ trái phép ở TPHCM Người cha đầu độc con gái 9 tháng tuổi bằng thuốc diệt chuột

Người cha đầu độc con gái 9 tháng tuổi bằng thuốc diệt chuột Xác minh vụ ẩu đả có nghệ sĩ tại quán ăn ở TPHCM

Xác minh vụ ẩu đả có nghệ sĩ tại quán ăn ở TPHCM Đường đời lận đận của ba mỹ nữ tên Ngọc Trinh, một người vừa khuất núi

Đường đời lận đận của ba mỹ nữ tên Ngọc Trinh, một người vừa khuất núi Nữ tỷ phú bị hoa hậu đẹp nhất lịch sử cướp chồng, màn trả thù khiến cả Hong Kong rung động

Nữ tỷ phú bị hoa hậu đẹp nhất lịch sử cướp chồng, màn trả thù khiến cả Hong Kong rung động Vụ quạt cho tiểu tam ngoài đường: Thanh niên tái hôn với bạn học cấp 3, giờ lại ngoại tình với bạn học cấp 2

Vụ quạt cho tiểu tam ngoài đường: Thanh niên tái hôn với bạn học cấp 3, giờ lại ngoại tình với bạn học cấp 2 Hoá ra đây là nhân vật khiến Phạm Quỳnh Anh tức giận, im lặng với Bảo Anh suốt 7 năm!

Hoá ra đây là nhân vật khiến Phạm Quỳnh Anh tức giận, im lặng với Bảo Anh suốt 7 năm! 3 cuộc hôn nhân bí ẩn nhất Vbiz: "Nam thần màn ảnh" cưới vợ hào môn không ai hay, sốc nhất đôi tan vỡ vẫn chưa lộ mặt

3 cuộc hôn nhân bí ẩn nhất Vbiz: "Nam thần màn ảnh" cưới vợ hào môn không ai hay, sốc nhất đôi tan vỡ vẫn chưa lộ mặt Cuộc sống chật vật của con gái tỷ phú giàu có hàng đầu thế giới

Cuộc sống chật vật của con gái tỷ phú giàu có hàng đầu thế giới Sao nam Vbiz gây sốc khi giảm 52kg, ngoại hình hiện tại khó ai nhận ra

Sao nam Vbiz gây sốc khi giảm 52kg, ngoại hình hiện tại khó ai nhận ra Cưới lần 2 sau bao năm làm mẹ đơn thân, đêm tân hôn anh hỏi 5 từ khiến tôi bủn rủn, ngỡ như vừa được tái sinh

Cưới lần 2 sau bao năm làm mẹ đơn thân, đêm tân hôn anh hỏi 5 từ khiến tôi bủn rủn, ngỡ như vừa được tái sinh Ca sĩ Đan Trường và vợ doanh nhân tái hợp sau 4 năm ly hôn?

Ca sĩ Đan Trường và vợ doanh nhân tái hợp sau 4 năm ly hôn? Tóc Tiên lên tiếng tranh cãi "cướp spotlight" Ngọc Thanh Tâm, làm lố ở Gia Đình Haha

Tóc Tiên lên tiếng tranh cãi "cướp spotlight" Ngọc Thanh Tâm, làm lố ở Gia Đình Haha "Cô thư ký xinh đẹp" ở biệt thự 1000m, mua nhà từ Việt Nam sang Mỹ, sinh 2 con trai cho đại gia

"Cô thư ký xinh đẹp" ở biệt thự 1000m, mua nhà từ Việt Nam sang Mỹ, sinh 2 con trai cho đại gia