Phát hiện 56 ứng dụng độc hại giả mạo trò chơi dành cho trẻ em, người dùng Android nên cẩn thận

Mới đây, các nhà nghiên cứu bảo mật từ Check Point Research đã phát hiện ra một loại mã độc mới, ẩn nấp trong 24 trò chơi dành cho trẻ em cùng 32 ứng dụng tiện ích trên Google Play Store.

Theo Check Point Research, mã độc mới này có tên là Tekya Clicker, chuyên thực hiện các hành vi gian lận quảng cáo trên thiết bị di động và tạo ra những thao tác giả bắt chước hành vi của người dùng.

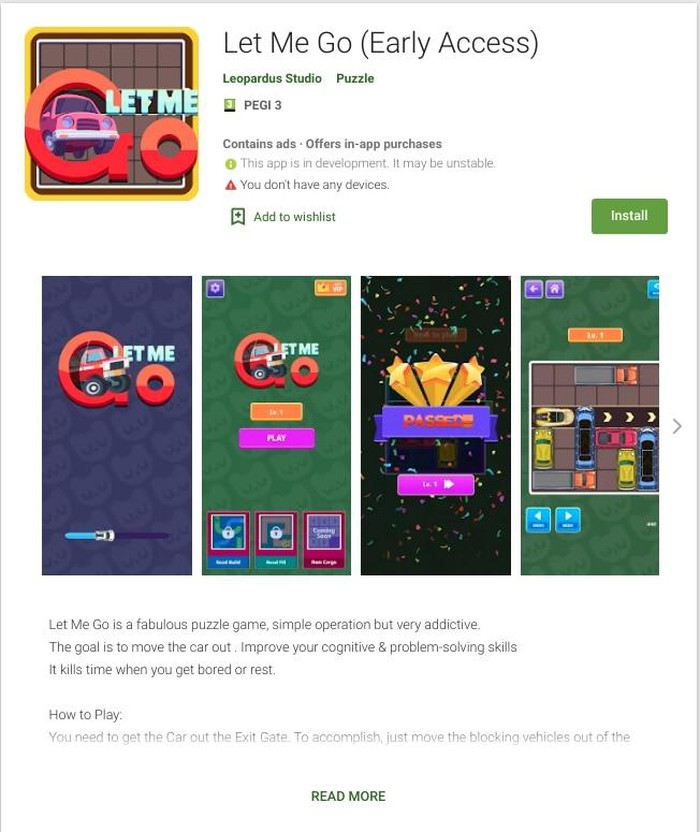

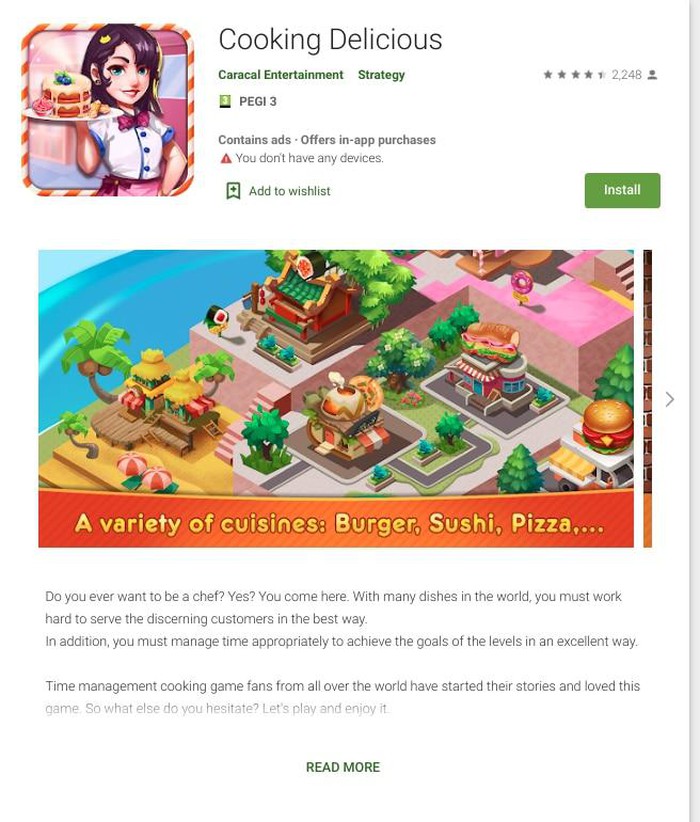

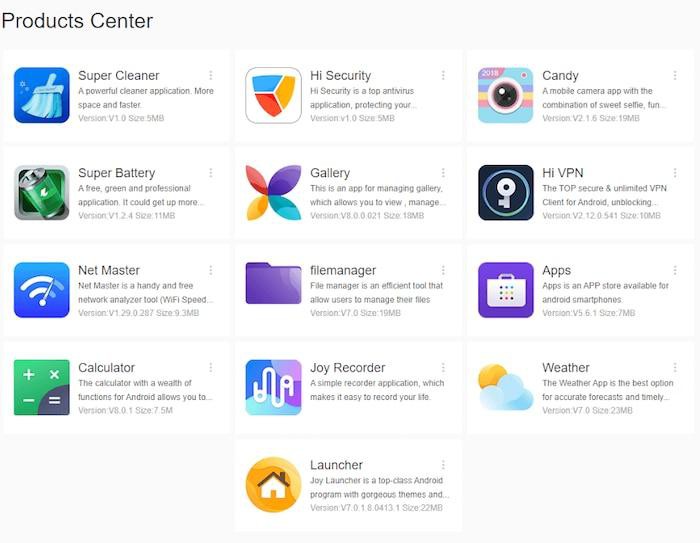

Tổng cộng có 56 ứng dụng chứa mã độc Tekya Clicker đã bị phát hiện, với hơn 1 triệu lượt tải xuống trên những thiết bị Android. Điều tra từ Check Point Research cho thấy, một số ứng dụng độc hại này đã sao chép các ứng dụng di động phổ biến để lừa người dùng tải về nhiều hơn.

Một số ứng dụng chứa mã độc Tekya ‘giấu mình” trong trò chơi trẻ em.

“Mã độc Tekya Clicker đã được thiết lập để che giấu đi mã nguồn ngằm tránh bị Google Play Protect phát hiện. Chúng sử dụng cơ chế ‘MotionEvent’ trong Android (được giới thiệu hồi năm 2019) để bắt chước hành động của người dùng và tự tạo các cú nhấp như thật”, báo cáo từ Check Point Research cho biết.

“Nghiên cứu của chúng tôi nhận thấy, 2 dịch vụ phân tích mã độc trong các tập tin, đường link, ứng dụng,… của Google là VirusTotal và Google Play Protect không hề phát hiện được mã độc Tekya Clicker này”, báo cáo cho biết thêm.

Mã độc này có tên là Tekya Clicker, chuyên thực hiện các hành vi gian lận quảng cáo trên thiết bị di động và tạo ra những thao tác giả bắt chước hành vi của người dùng.

Dẫu vậy, theo Check Point Research, 1 triệu lượt tải xuống các ứng dụng độc hại không phải là con số đáng kinh ngạc so với những phát hiện trước đó. Chẳng hạn, tháng 8 năm ngoái, một ứng dụng Android phổ biến với hơn 100 triệu lượt tải xuống đã bắt đầu “tích hợp” mã độc đến người dùng dưới dạng quảng cáo và tự động đăng ký thuê bao trả phí.

Hay vào tháng đầu tháng 2 vừa qua, các chuyên gia bảo mật từ VPNpro đã phát hiện 24 ứng dụng với hơn 382 triệu lượt tải xuống trên Android bí mật theo dõi người dùng qua micro và camera trên điện thoại. Đây đều là những ứng dụng ngụy trang dưới dạng ứng dụng sống ảnh, tiện ích miễn phí,… nên được rất nhiều người ưa chuộng.

13 trong số 24 ứng dụng với hơn 382 triệu lượt tải xuống trên Android bí mật theo dõi người dùng qua micro và camera trên điện thoại.

Trong số 24 ứng dụng được các nhà nghiên cứu xác định, có 6 ứng dụng yêu cầu thực hiện truy cập vào camera; 2 ứng dụng được yêu cầu thực hiện cuộc gọi trực tiếp; 15 ứng dụng yêu cầu truy cập vào tọa độ GPS thiết bị. Theo điều tra từ phía VPN Pro, tất cả ứng dụng này đều thuộc sở hữu của công ty Shenzhen HAWK Internet (Trung Quốc).

Dưới đây là danh sách 56 ứng dụng chứa mã độc Tekya Clicker vừa bị phát hiện trên Google Play Store:

1. caracal.raceinspace.astronaut (Nhà phát triển: Caracal Entertainment)

2. com.caracal.cooking (Caracal Entertainment)

3. com.leo.letmego (Leopardus Studio)

4. com.caculator.biscuitent (Biscuit Ent)

5. com.pantanal.aquawar (Pantanal Entertainment)

Video đang HOT

6. com.pantanal.dressup (Pantanal Entertainment)

7. inferno.me.translator (World TravelX)

8. translate.travel.map (Lynx StudioX)

9. travel.withu.translate (World TravelX)

10. allday.a24h.translate (Royal Chow Studio)

11. banz.stickman.runner.parkour (Biaz Inc)

12. best.translate.tool (Megapelagios)

13. com.banzinc.littiefarm (Biaz Inc)

14. com.bestcalculate.multifunction (Titanyan Entertainment)

15. com.folding.blocks.origami.mandala (Slardar Studio)

16. com.goldencat.hillracing (Golden Cat)

17. com.hexa.puzzle.hexadom (MajorStudioX)

18. com.ichinyan.fashion (Titanyan Entertainment)

19. com.maijor.cookingstar (MajorStudioX)

20. com.major.zombie (MajorStudioX)

21. com.mimochicho.fastdownloader (MochiMicho)

22. com.nyanrev.carstiny (Titanyan Entertainment)

23. com.pantanal.stickman.warrior (Pantanal Entertainment)

24. com.pdfreader.biscuit (Biscuit Ent)

25. com.splashio.mvm (Biscuit Ent)

26. com.yeyey.translate (World TravelX)

27. leo.unblockcar.puzzle (Biaz Inc)

28. mcmc.delicious.recipes (MochiMicho)

29. mcmc.delicious.recipes (MochiMicho)

30. multi.translate.threeinone (White Whale Studio)

31. pro.infi.translator (World TravelX)

32. rapid.snap.translate (Royal Chow Studio)

33. smart.language.translate (Megapelagios)

34. sundaclouded.best.translate (Sunda Clouded)

35. biaz.jewel.block.puzzle2019 (Biaz Inc)

36. biaz.magic.cuble.blast.puzzle (Biaz Inc)

37. biscuitent.imgdownloader (Biscuit Ent)

38. biscuitent.instant.translate (Biscuit Ent)

39. com.besttranslate.biscuit (Biscuit Ent)

40. com.inunyan.breaktower (Titanyan Entertainment)

41. com.leo.spaceship (Leopardus Studio)

42. com.michimocho. video.downloader (MochiMicho)

43. fortuneteller.tarotreading.horo (Sunda Clouded)

44. ket.titan.block.flip (Titanyan Entertainment)

45. mcmc.ebook.reader (MochiMicho)

46. swift.jungle.translate (White Whale Studio)

47. com.leopardus.happycooking (Leopardus Studio)

48. com.mcmccalculator.free (MochiMicho)

49. com.tapsmore.challenge (Biscuit Ent)

50. com.yummily.healthy.recipes (MochiMicho)

51. com.hexamaster.anim (Leopardus Studio)

52. com.twmedia.downloader (MochiMicho)

53. com.caracal.burningman (Caracal Entertainment)

54. com.cuvier.amazingkitchen (MajorStudioX)

55. com.arplanner.sketchplan

56. com.arsketch.quickplan

Duy Huỳnh

Nhiều ứng dụng Android cho trẻ em mạo danh nhấn quảng cáo

Các ứng dụng Android bị phát hiện sử dụng thủ thuật để giả danh người dùng smartphone nhấn vào quảng cáo mà chủ máy không hề hay biết.

Có 24 trong số 56 chương trình bị phát hiện thuộc nhóm dành cho trẻ nhỏ

Theo THN, hơn 50 ứng dụng bị lật tẩy đang sở hữu tổng cộng hơn một triệu lượt tải về. "Tekya", một phần mềm khả nghi đã sao chép các hoạt động của người dùng để nhấn vào quảng cáo từ các mạng lưới cung cấp như AdMob (Google), AppLovin', Facebook, Unity. Phát hiện này lần đầu được công bố bởi công ty Check Point Research (CPR).

"24 trong số này nhắm tới nhóm khách hàng là trẻ nhỏ, núp dưới bóng các trò chơi khác nhau, từ giải đố tới đua xe. Số còn lại là các ứng dụng thuộc nhóm Tiện ích như phần mềm hướng dẫn nấu ăn, máy tính, công cụ hỗ trợ tải, dịch thuật...", đại diện CPR giải thích.

Công ty cũng đã gửi báo cáo lên Google và hãng sở hữu nền tảng Android lập tức gỡ bỏ toàn bộ ứng dụng trong danh sách khỏi gian Play Store. Đây không phải lần đầu hàng loạt ứng dụng lừa đảo quảng cáo tấn công và tồn tại trên kho phần mềm cho di động của Google trong vài năm gần đây, đa phần mạo danh chương trình tối ưu hóa máy hay các tiện ích nhằm lợi dụng các lượt bấm vào quảng cáo trên điện thoại.

56 ứng dụng trên đã vượt qua được chương trình quét bảo mật của Play Store bằng cách xáo trộn các đoạn mã gốc và dựa vào API MotionEvent của Android để mô phỏng thao tác nhấn quảng cáo của người dùng.

Khi có ai đó cài một trong số các chương trình trên vào máy, Tekya sẽ tự đăng ký một Receiver, thành phần trong Android có khả năng "lắng nghe" và tiếp nhận khi các sự kiện xảy ra trong hệ thống (Receiver này giúp Android biết khi nào người dùng bật/tắt máy, rút/cắm sạc, bật/tắt mạng... hoặc khi nào người dùng đang sử dụng điện thoại).

Receiver (có thể hiểu là thành phần tiếp thu sự kiện trong hệ thống) khi nhận dạng có sự thay đổi sẽ tiến thành tải một thư viện gốc có tên "libtekya.so" chứa tính năng phụ "sub_AB2C" giúp tạo và gửi thao tác chạm, từ đó mô phỏng lại cú chạm màn hình thông qua API MotionEvent.

Gian lận quảng cáo trên di động được tiến hành theo nhiều cách khác nhau, ví dụ cài đặt quảng cáo chứa phần mềm độc hại trên điện thoại người dùng hay nhúng các chương trình khả nghi vào phần mềm, dịch vụ trực tuyến để tạo ra lượt nhấp vào xem nhằm thu lợi bất chính từ các nhà quảng cáo.

Báo cáo từ công ty bảo mật điện thoại Upstream trong năm 2019 cho thấy các ứng dụng ưa thích của chiêu giấu phần mềm gian lận quảng cáo chính là những chương trình được quảng cáo tăng hiệu năng và tính năng của thiết bị. Gần 23% quảng cáo độc hại trên Android năm 2019 rơi vào nhóm này. Những phần mềm khác cũng thường được tin tặc tận dụng thuộc các nhóm game, giải trí và mua sắm.

Về phần mình, Google cũng tích cực ngăn chặn các ứng dụng Android xấu tấn công trên kho Play Store. Hãng đã tung ra tính năng Play Protect - công cụ để đo kiểm những phần mềm tiềm ẩn độc hại, đồng thời thiết lập ADA (Liên minh Phòng vệ Ứng dụng) liên kết với các công ty bảo mật như ESET, Lookout, Zimperium để hạn chế rủi ro từ chương trình khả nghi.

Để an toàn cho thiết bị cũng như bản thân, người dùng chỉ nên tải phần mềm Android từ gian Play Store chính thức, tránh cài đặt từ các nguồn khác. Đồng thời cần chú ý tới đánh giá của người dùng trước, thông tin về nhà phát triển cùng danh sách các yêu cầu trước khi cài phần mềm.

Google vừa xóa gần 600 ứng dụng "quấy rối" khỏi Play Store  Có vẻ Google rất gay gắt trong việc quyết tâm dọn sạch những thứ độc hại ra khỏi cửa hàng ứng dụng của mình. Google vẫn đang tiếp tục chiến dịch dọn sạch Play Store và gỡ bỏ những ứng dụng độc hại càng nhiều càng tốt, và sau hàng loạt các ứng dụng vay lãi cao và theo dõi người dùng trái...

Có vẻ Google rất gay gắt trong việc quyết tâm dọn sạch những thứ độc hại ra khỏi cửa hàng ứng dụng của mình. Google vẫn đang tiếp tục chiến dịch dọn sạch Play Store và gỡ bỏ những ứng dụng độc hại càng nhiều càng tốt, và sau hàng loạt các ứng dụng vay lãi cao và theo dõi người dùng trái...

Các thương hiệu lớn Trung Quốc rủ nhau rời xa Android?08:38

Các thương hiệu lớn Trung Quốc rủ nhau rời xa Android?08:38 iPhone có một tính năng không phải ai cũng biết00:36

iPhone có một tính năng không phải ai cũng biết00:36 Canh bạc AI của Apple nhằm 'hạ bệ' Samsung08:44

Canh bạc AI của Apple nhằm 'hạ bệ' Samsung08:44 Lý do bất ngờ khiến Windows 7 khởi động chậm chạp06:56

Lý do bất ngờ khiến Windows 7 khởi động chậm chạp06:56 Vì sao pin smartphone Android kém hơn sau khi cập nhật phần mềm02:20

Vì sao pin smartphone Android kém hơn sau khi cập nhật phần mềm02:20 Windows 11 chiếm bao nhiêu dung lượng ổ cứng?01:07

Windows 11 chiếm bao nhiêu dung lượng ổ cứng?01:07 5 điều nhà sản xuất smartphone không nói cho người mua08:58

5 điều nhà sản xuất smartphone không nói cho người mua08:58 One UI 7 đến với dòng Galaxy S2103:50

One UI 7 đến với dòng Galaxy S2103:50Tiêu điểm

Tin đang nóng

Tin mới nhất

One UI 7 có một tính năng bí mật người dùng Galaxy nên biết

OpenAI ra mắt phiên bản chat GPT-4.1, có bước tiến vượt bậc về hiệu suất

Thêm nâng cấp lớn của iPhone bản kỷ niệm 20 năm

Bài nghiên cứu AI bị nghi do... AI viết khiến chủ nhân giải Nobel cũng bị 'choáng'

Apple, ChatGPT lọt nhóm thương hiệu giá trị nhất thế giới

Thiếu sót lớn nhất Samsung mắc phải với One UI 7

Robot hình người vào nhà máy Trung Quốc

Qualcomm ra chip di động mới cho điện thoại tầm trung, nhấn mạnh vào AI

Netflix ứng dụng AI vào quảng cáo

CEO Microsoft: DeepSeek-R1 là mô hình AI đầu tiên có thể cạnh tranh ngang ngửa với OpenAI

Doanh nghiệp Việt Nam 'hứng' tới 40% số cuộc tấn công mật khẩu nhắm vào khu vực

Cuộc đua AI làm video thu hút giới khởi nghiệp, còn các nghệ sĩ lo lắng

Có thể bạn quan tâm

Phim 18+ ngập cảnh nóng nhận tràng pháo tay 9 phút ở Cannes 2025, nữ chính diễn hay đến mức netizen đòi trao ngay Oscar

Phim âu mỹ

23:48:29 18/05/2025

Clip viral: Quốc bảo nhan sắc bị ngó lơ ở thảm đỏ Cannes 2025, pose dáng với máy hút bụi trước hàng trăm người

Hậu trường phim

23:46:01 18/05/2025

Thanh Hằng khoe chân dài miên man, vợ NSND Công Lý chán nản

Sao việt

23:25:35 18/05/2025

NSND Quang Thọ hát live với dàn nhạc ở tuổi 75 khiến khán giả nể phục

Nhạc việt

23:22:43 18/05/2025

Công an TP.HCM bắt 2 nghi phạm cho sinh viên vay nặng lãi lên đến 360%/năm

Pháp luật

23:13:21 18/05/2025

Nói xấu nhau trên Facebook, 2 nữ sinh gọi nhiều bạn bè tham gia hỗn chiến

Tin nổi bật

23:13:19 18/05/2025

Cẩm Ly bật khóc khi nhìn ảnh một ca sĩ qua đời năm 41 tuổi vì đột quỵ

Tv show

22:45:36 18/05/2025

Justin Bieber bị nghi gia nhập giáo phái gây tranh cãi

Sao âu mỹ

22:41:12 18/05/2025

Lộ thông tin gây tranh cãi về cuộc "hẹn hò" bí mật của IU và nam thần V (BTS)

Sao châu á

22:26:34 18/05/2025

Chiêm ngưỡng vẻ đẹp của Honda Click 125 2025: Siêu tiết kiệm xăng, giá từ 37,5 triệu đồng

Xe máy

21:45:03 18/05/2025

Hỗ trợ kiểm tra nhanh sức khỏe qua quét mã QR trên ứng dụng NCOVI

Hỗ trợ kiểm tra nhanh sức khỏe qua quét mã QR trên ứng dụng NCOVI Sinh viên ĐHBK Đà Nẵng chế tạo máy rửa tay sát khuẩn tự động

Sinh viên ĐHBK Đà Nẵng chế tạo máy rửa tay sát khuẩn tự động

Xóa 9 ứng dụng Android độc hại này ngay trước khi chúng hack FaceBook của bạn

Xóa 9 ứng dụng Android độc hại này ngay trước khi chúng hack FaceBook của bạn Ứng dụng và trò chơi Android hay nhất từ tháng 1/2020, theo đánh giá của chuyên trang Phonearena

Ứng dụng và trò chơi Android hay nhất từ tháng 1/2020, theo đánh giá của chuyên trang Phonearena Nếu lỡ cài 17 ứng dụng Android độc hại này thì bạn cần gỡ ngay lập tức!!!

Nếu lỡ cài 17 ứng dụng Android độc hại này thì bạn cần gỡ ngay lập tức!!! Đây là 3 ứng dụng độc hại trên Google Play Store, bí mật thu thập dữ liệu của bạn. Kiểm tra máy và nên xoá ngay!

Đây là 3 ứng dụng độc hại trên Google Play Store, bí mật thu thập dữ liệu của bạn. Kiểm tra máy và nên xoá ngay! 15 ứng dụng độc hại người dùng smartphone cần gỡ bỏ ngay

15 ứng dụng độc hại người dùng smartphone cần gỡ bỏ ngay

Ứng dụng Android lợi dụng Covid-19 để bùng nổ trên Play Store

Ứng dụng Android lợi dụng Covid-19 để bùng nổ trên Play Store 5 ứng dụng Android giúp tập trung làm việc tại nhà thời dịch Covid-19

5 ứng dụng Android giúp tập trung làm việc tại nhà thời dịch Covid-19

Apple hạn chế đăng ứng dụng về Covid-19

Apple hạn chế đăng ứng dụng về Covid-19 Top ứng dụng phải trả phí, được miễn phí trong thời gian ngắn cho thiết bị Android (16/3)

Top ứng dụng phải trả phí, được miễn phí trong thời gian ngắn cho thiết bị Android (16/3) Hacker đang phát tán những ứng dụng theo dõi COVID-19 giả mạo

Hacker đang phát tán những ứng dụng theo dõi COVID-19 giả mạo Netflix 'lột xác' giao diện sau 12 năm

Netflix 'lột xác' giao diện sau 12 năm Đường dây rửa tiền thâm nhập mạnh vào thị trường tiền mã hóa châu Á

Đường dây rửa tiền thâm nhập mạnh vào thị trường tiền mã hóa châu Á Android 16 bảo mật vượt trội với 8 tính năng đột phá

Android 16 bảo mật vượt trội với 8 tính năng đột phá Rò rỉ mật khẩu khiến các cuộc tấn công mạng đang gia tăng nhanh chóng

Rò rỉ mật khẩu khiến các cuộc tấn công mạng đang gia tăng nhanh chóng Phần Mềm Gốc VN - Thư viện kiến thức, thủ thuật công nghệ thông tin hữu ích

Phần Mềm Gốc VN - Thư viện kiến thức, thủ thuật công nghệ thông tin hữu ích AI không thể đọc đồng hồ hoặc tính lịch: Lỗ hổng bất ngờ

AI không thể đọc đồng hồ hoặc tính lịch: Lỗ hổng bất ngờ

TikTok tích hợp tính năng AI mới đầy 'ma thuật'

TikTok tích hợp tính năng AI mới đầy 'ma thuật' Chàng trai quyết giữ gìn cho bạn gái suốt 3 năm yêu nhau, cưới xong ngỡ ngàng khi biết một bí mật

Chàng trai quyết giữ gìn cho bạn gái suốt 3 năm yêu nhau, cưới xong ngỡ ngàng khi biết một bí mật Hoa hậu Vbiz mang thai nhưng không ai hay biết: Sống ở biệt thự bạc tỷ, con là rich kid thứ thiệt

Hoa hậu Vbiz mang thai nhưng không ai hay biết: Sống ở biệt thự bạc tỷ, con là rich kid thứ thiệt Trương Bá Chi tốt thế nào mà Tạ Đình Phong khen hết lời, bố chồng để lại cho 90% tài sản?

Trương Bá Chi tốt thế nào mà Tạ Đình Phong khen hết lời, bố chồng để lại cho 90% tài sản? Nửa đêm thấy vợ lặng lẽ dắt xe ra đường, tôi nghẹn ngào khi biết nơi cô ấy tìm đến

Nửa đêm thấy vợ lặng lẽ dắt xe ra đường, tôi nghẹn ngào khi biết nơi cô ấy tìm đến Bạn trai mới của Mỹ Anh: Visual "bad boy" lãng tử càng nhìn càng cuốn, là "chiến thần" nhạc cụ hệ Gen Z

Bạn trai mới của Mỹ Anh: Visual "bad boy" lãng tử càng nhìn càng cuốn, là "chiến thần" nhạc cụ hệ Gen Z Miss Grand "hot" nhất bỏ vương miện thi Miss Universe, Nawat cố tỏ ra mình ổn?

Miss Grand "hot" nhất bỏ vương miện thi Miss Universe, Nawat cố tỏ ra mình ổn? Cuộc sống hiện tại của nữ diễn viên từng là mỹ nhân cổ trang, bị chó cắn hủy dung

Cuộc sống hiện tại của nữ diễn viên từng là mỹ nhân cổ trang, bị chó cắn hủy dung Ghe va vào dầm cầu ở Long An, một người tử vong

Ghe va vào dầm cầu ở Long An, một người tử vong Tài xế bị cha nữ sinh 'xử' ở Vĩnh Long: sống nửa đời còn lại như thực vật?

Tài xế bị cha nữ sinh 'xử' ở Vĩnh Long: sống nửa đời còn lại như thực vật? Vụ bố nhảy xuống giếng cứu con: Gần 2 giờ đấu tranh với "tử thần"

Vụ bố nhảy xuống giếng cứu con: Gần 2 giờ đấu tranh với "tử thần"

Khởi tố 4 bác sĩ, 1 công an vụ chi hàng trăm triệu "chạy" chứng chỉ nghề y

Khởi tố 4 bác sĩ, 1 công an vụ chi hàng trăm triệu "chạy" chứng chỉ nghề y

Thất bại đầu tiên của Hoa hậu Ý Nhi ở Miss World 2025

Thất bại đầu tiên của Hoa hậu Ý Nhi ở Miss World 2025 Tài xế cán chết nữ sinh 14 tuổi: Liệt nửa người, còn vỏ đạn li ti trong não

Tài xế cán chết nữ sinh 14 tuổi: Liệt nửa người, còn vỏ đạn li ti trong não Đặc điểm nhận dạng nghi phạm sát hại Tổ trưởng an ninh trật tự cơ sở

Đặc điểm nhận dạng nghi phạm sát hại Tổ trưởng an ninh trật tự cơ sở Dược sĩ Tiến lên tiếng gấp thông tin bị bắt

Dược sĩ Tiến lên tiếng gấp thông tin bị bắt Người cha lao xuống giếng sâu 35 mét cứu con gái

Người cha lao xuống giếng sâu 35 mét cứu con gái