Phần mềm gián điệp mới tiếp tục tấn công Trung Đông

Các chuyên gia từ Kaspersky Lab tiếp tục công bố khám phá về loại phần mềm gián điệp mới chuyên đánh cắp dữ liệu mật từ các cơ quan chính phủ.

Các loại phần mềm gián điệp tiếp tục được khám phá, lộ diện những vũ khí mạng nguy hiểm Ảnh minh họa: Internet

Các chuyên gia nghiên cứu từ Hãng bảo mật Kaspersky Lab và Seculert đã đặt tên cho loại mã độc mới này là Madi hay Mahdi dựa trên những chuỗi mã nguồn có trong nó.

So với sự tinh vi, khả năng linh hoạt và mã nguồn rất phức tạp của loại vũ khí mạng Flame chuyên tấn công và phá hoại các hệ thống chương trình hạt nhân của Iran, Madi có phần “hiền” hơn vì nó không nắm giữ khả năng khai thác lỗi bảo mật nguy hiểm dạng 0-day (*) nào, mã nguồn đơn giản hơn và tấn công chủ yếu dựa trên sự cả tin của nạn nhân.

Trong công bố của cả hai công ty Kaspersky Lab và Seculert đều cho thấy hai loại phần mềm gián điệp này hoạt động theo hai chiều hướng hay chiến dịch khác nhau.

“Hiện chúng tôi chưa tìm ra một sự kết nối trực tiếp giữa hai chiến dịch, các nạn nhân mục tiêu của Mahdi bao gồm những công ty cơ sở hạ tầng quan trọng, các dịch vụ tài chính và các trụ sở đại sứ quán chính phủ đặt tại các quốc gia Trung Đông như Iran, Israel và một số quốc gia khác”, theo công bố từ Seculert vào ngày 18/7.

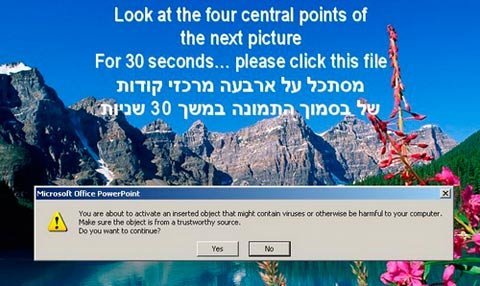

Chiến dịch phát tán Madi bắt đầu từ tháng 12/2011, nguồn phát tán chính thông qua email chứa những nội dung liên quan đến các bài báo, video và những hình ảnh tôn giáo. Bằng thủ thuật đánh lừa “chồng chéo phải – trái” (RTLO) để che đậy cho lớp mã độc Madi nằm bên dưới với lớp vỏ bọc là những tập tin ảnh vô hại có tên đặt từ những ký tự Unicode hay UTF-8.

Theo đó, mã độc Madi đã mang lớp áo là các tập tin ảnh có tên như pictu?gpj..scr và bị nhận diện lầm với một file ảnh picturcs.jpg (thực chất là tập tin screensaver – *.src). Một số khác ẩn dưới lớp tập tin video nhúng mã độc. Nghĩ là tập tin ảnh hay video đơn thuần, nạn nhân cứ thế click mở ra và “mời” Madi vào hệ thống của mình.

Video đang HOT

Một tập tin hình ảnh hoang dã có kèm mã độc Madi, tuy có cảnh báo từ chương trình nhưng đại đa số người dùng đều bỏ qua và click “Yes” để xem tiếp – Ảnh: SecureList

Madi có khả năng ghi nhận lại thao tác bàn phím của nạn nhân, tương tự các phần mềm dạng keylogger. Có nghĩa là khi nạn nhân gõ bất cứ nội dung gì trên bàn phím, Madi đều ghi nhận lại đầy đủ và gửi cho chủ nhân thông qua Internet. Khả năng ghi nhận của nó còn có thể chụp ảnh màn hình mà nạn nhân đang thao tác, hay bất kỳ tin nhắn được gửi đến hay gửi đi từ hàng loạt các trình tin nhắn tức thời (IM) và email như Gmail, Hotmail, Yahoo! Mail, Skype hay ICQ.

Đặc biệt, khả năng gián điệp của Madi được bộc lộ qua chức năng “nghe lén” âm thanh xung quanh máy lây nhiễm mã độc này, ghi âm lại thành tập tin để chuyển đến chủ nhân.

Bảng điều khiển Madi với các thao tác ghi nhận dữ liệu và loại định dạng tập tin ghi nhận – Ảnh: Seculert

Theo Seculert, phiên bản Madi mà công ty này nghiên cứu tìm cách liên lạc đến một máy chủ được đặt tại Canada. Các chuyên viên cho rằng các biến thể trước đây cũng kết nối đến cùng một tên miền, nhưng máy chủ khi đó đặt tại Tehran, Iran.

Nhóm chuyên gia nghiên cứu bảo mật từ hai công ty đã theo dõi hành vi và hoạt động của Madi trong suốt nhiều tháng liền. Thống kê ban đầu cho thấy có 800 nạn nhân của loại phần mềm gián điệp này, gần phân nửa (387) từ Iran, 54 ở Israel và số nạn nhân lần lượt ở một số quốc gia như Afghanistan (14), Các tiểu vương quốc Ả Rập thống nhất (6) cùng Saudi Arabia (4).

Trung Đông đang là khu vực “ nóng” trên bản đồ an ninh mạng với số lượng phần mềm gián điệp, mã độc tinh vi được lập trình phá hoại có chủ đích như Duqu hay Stuxnet (chuyên phá hoại hệ thống lò phản ứng hạt nhân Iran), rồi đến Flame (đánh cắp thông tin mật, hoạt động gián điệp trên các hệ thống quan trọng của những cơ quan chính phủ) và nay là Madi (Mahdi).

(*) Lỗ hổng zero-day (0-day) là một thuật ngữ để chỉ những lỗ hổng chưa từng được công bố hoặc chưa được khắc phục. Lợi dụng nó, hacker và bọn tội phạm mạng có thể xâm nhập được vào hệ thống máy tính của các doanh nghiệp, tập đoàn để đánh cắp hay thay đổi dữ liệu. Theo vietbao

Hàng triệu máy tính toàn cầu sẽ mất kết nối Internet vào ngày 9/7

Hàng trăm ngàn, thậm chí hàng triệu người dùng Internet trên toàn cầu có thể sẽ bị mất kết nối vào ngày 9 tháng 7 tới đây, do sự ảnh hưởng của loại virus có tên gọi DNS Changer - FBI, Google lẫn Facebook đưa ra lời cảnh báo.

Thông tin về loại virus này đã từng được Cục Điều tra Liên Bang (FBI) đưa ra cảnh báo lần đầu tiên vào tháng 11 năm ngoái, sau khi họ bắt giữ một nhóm 6 hacker người Estonia, là thủ phạm gây ra loại phần mềm độc hại này.

Virus DNS Changer, đúng như tên gọi của nó, sau khi lây nhiễm vào máy tính của người dùng sẽ làm thay đổi hệ thống DNS của máy tính, hiểu một cách đơn giản như "cuốn danh bạ điện thoại" của Internet. Virus này sẽ chuyển hướng người dùng đến các máy chủ DNS giả mạo, thông thường là các trang web giả mạo, lừa đảo hoặc những trang web quảng bá sản phẩm giả mạo.

Nếu bị lây nhiễm DNS Changer, máy tính của bạn sẽ bị mất kết nối Internet từ ngày 9/7 tới đây

Trong phản ứng nhằm đảm bảo sự an toàn cho người sử dụng Internet, FBI đã sử dụng hệ thống máy chủ của chính phủ Mỹ để tạo ra một hệ thống Internet "sạch", thay thế cho hệ thống máy chủ DNS giả mạo để đảm bảo người dùng bị lây nhiễm loại virus DNS Changer vẫn có thể tiếp tục sử dụng Internet như thông thường.

Song song với hệ thống mạng "sạch" được tạo ra, FBI đã khuyến khích người dùng Internet trên toàn cầu hãy sử dụng các công cụ để kiểm tra xem máy tính của mình liệu có lây nhiễm virus DNS Changer hay không.

Người dùng có thể sử dụng dịch vụ của Tổ chức DNS Changer Working Group (truy cập tại đây) hoặc sử dụng chính công cụ của FBI cung cấp (truy cập tại đây) để kiểm tra và khắc phục vấn đề nếu máy tính bị lây nhiễm loại mã độc hại này.

Vào ngày 9/7 tới đây, tức là thứ 2 tuần sau, FBI sẽ đóng cửa hệ thống máy chủ tạm thời mà mình đang duy trì trong thời gian qua. Điều này đồng nghĩa với việc nếu máy tính của người dùng vẫn còn bị lây nhiễm loại virus DNS Changer và chưa kịp loại bỏ và khắc phục thì máy tính sẽ không thể truy cập vào Internet do các máy chủ DNS tạm thời do FBI cung cấp đã ngưng hoạt động.

Trong trường hợp phát hiện ra bị lây nhiễm loại mã độc hại này, theo các chuyên gia bảo mật, người dùng nên sao lưu toàn bộ dữ liệu quan trọng trên ổ cứng (sao lưu ra các thiết bị lưu trữ bên ngoài) sau đó sử dụng các phần mềm diệt virus mạnh mẽ để quét toàn bộ hệ thống của mình.

Các chuyên gia bảo mật cũng khuyên người dùng nên sử dụng đồng thời nhiều công cụ bảo mật khác nhau để kiểm tra độ "sạch" của hệ thống, để đảm bảo rằng không rơi vào trường hợp xấu nhất là không thể tiếp tục truy cập Internet vào ngày 9/7 tới đây.

Vào tháng trước, cả Google lẫn Facebook cũng đã lên tiếng cảnh báo người dùng với việc khả năng bị mất kết nối Internet do khả năng lây nhiễm loại virus DNS Changer.

Trong tháng 5, Google dự đoán loại virus nguy hiểm này có thể đã lây nhiễm trên hơn 570 ngàn người dùng trên toàn cầu và con số này có thể tăng lên gần 4 triệu người dùng trong thời gian qua.

DNS Changer lợi dụng một lỗ hỏng bảo mật trên hệ điều hành Windows để cài đặt một phần mềm độc hại trên máy tính của nạn nhân. Phần mềm này sẽ ngăn chặn hoạt động của phần mềm diệt virus có trên hệ thống nâng cấp cơ sở dữ liệu cũng như khiến trình duyệt không thể nhận ra đang truy cập vào các trang web giả mạo.

Mặc dù máy tính bị lây nhiễm có thể xảy ra các tình trạng như kết nối Internet chậm hơn, phần mềm diệt virus không nâng cấp được hoặc máy ì ạch hơn... tuy nhiên rất ít người dùng có thể nhận ra các triệu chứng này để có thể khắc phục kịp thời.

Theo vietbao

Lãnh đạo Vietnamobile: "Làm chỉ đủ để nuôi các ông lớn"  Với chính sách giá cước kết nối hiện nay, mạng nhỏ như Vietnamobile làm chỉ để nuôi các "ông lớn"! Bà Trịnh Minh Châu, Tổng giám đốc Công ty Cổ phần Viễn thông Hà Nội (Hanoi Telecom), đơn vị sở hữu mạng di động Vietnamobile, than thở như vậy về chính sách giá cước kết nối hiện nay. Bà cho biết Hanoi Telecom...

Với chính sách giá cước kết nối hiện nay, mạng nhỏ như Vietnamobile làm chỉ để nuôi các "ông lớn"! Bà Trịnh Minh Châu, Tổng giám đốc Công ty Cổ phần Viễn thông Hà Nội (Hanoi Telecom), đơn vị sở hữu mạng di động Vietnamobile, than thở như vậy về chính sách giá cước kết nối hiện nay. Bà cho biết Hanoi Telecom...

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32 Apple muốn tạo bước ngoặt cho bàn phím MacBook05:51

Apple muốn tạo bước ngoặt cho bàn phím MacBook05:51 Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26

Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26 Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14

Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14 Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36

Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36 Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47

Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47 Pin nấm - bước đột phá của ngành năng lượng bền vững08:03

Pin nấm - bước đột phá của ngành năng lượng bền vững08:03 Câu chuyện thú vị về bài hát khiến Windows 'đứng hình'02:25

Câu chuyện thú vị về bài hát khiến Windows 'đứng hình'02:25Tiêu điểm

Tin đang nóng

Tin mới nhất

Có gì tại triển lãm công nghệ thế giới tại Việt Nam?

Cuộc đua AI trong thiết bị tiêu dùng: Cá nhân hóa lên ngôi, định hình lại phong cách sống

Game thủ ồ ạt chuyển sang sử dụng Windows 11

Dự án 'quả cầu ma thuật' của Sam Altman ra mắt nước Mỹ

Thị trường di động toàn cầu nhận tin tốt

Cách đổi biểu tượng thanh điều hướng trên Samsung dễ dàng

Samsung muốn biến điện thoại Galaxy thành máy ảnh DSLR

CPU Panther Lake của Intel lộ kiến trúc nhân qua bản cập nhật phần mềm

Cảnh báo hàng triệu thiết bị Apple AirPlay có nguy cơ bị tấn công

Google ra mắt công cụ AI để học ngoại ngữ

Pin nấm - bước đột phá của ngành năng lượng bền vững

Trải nghiệm Mercusys MB112-4G: giải pháp router 4G linh hoạt cho người dùng phổ thông

Có thể bạn quan tâm

Cô gái nghèo lột xác đỉnh nhất Hàn Quốc: Từ Song Hye Kyo "bản dupe" đến nữ hoàng màn ảnh triệu người say mê

Hậu trường phim

23:44:37 04/05/2025

Mỹ nhân cả nước biết mặt: Từng chảnh chọe, chèn ép người khác, cuộc sống tuổi 53 ra sao sau khi giải nghệ?

Sao việt

23:39:11 04/05/2025

Hát 'Thua một người dưng', cô gái 23 tuổi được Ngọc Sơn nhắn nhủ một điều

Tv show

23:05:05 04/05/2025

Vì sao phòng ngủ của vua "khiêm tốn" thua 72.000 lần diện tích Tử cấm thành?

Netizen

23:04:34 04/05/2025

Alexander-Arnold rời Liverpool với giá rẻ bèo

Sao thể thao

23:02:43 04/05/2025

'Ngọc nữ' Nhật bản Ryoko Hirosue điều trị tâm thần sau vụ bị bắt giữ

Sao châu á

23:02:13 04/05/2025

3 giọng hát Đà Lạt 'như rót mật ngọt', một người 18 năm mới trở lại

Nhạc việt

22:36:44 04/05/2025

Bắt 34 đối tượng đá gà, lắc tài xỉu dịp nghỉ lễ, thu giữ gần 200 triệu đồng

Pháp luật

22:24:01 04/05/2025

Rộ tin Mỹ cắt giảm hơn 1.000 nhân viên tình báo CIA

Thế giới

22:22:03 04/05/2025

"Nữ hoàng gợi cảm" comeback "tàng hình" không ai thèm ngó đến, bị fan tẩy chay vì mải mê yêu đương

Nhạc quốc tế

21:44:03 04/05/2025

Tôn vinh 16 CIO ASEAN xuất sắc

Tôn vinh 16 CIO ASEAN xuất sắc Hoa mắt với thiết bị biến tivi thành tablet

Hoa mắt với thiết bị biến tivi thành tablet

Nga bắt nhóm hacker nguy hiểm nhất kể từ những năm 1990

Nga bắt nhóm hacker nguy hiểm nhất kể từ những năm 1990 Xác định ngôn ngữ lập trình lạ của trojan Duqu khét tiếng

Xác định ngôn ngữ lập trình lạ của trojan Duqu khét tiếng HTC khẳng định Sprint đang gỡ bỏ hết Carrier IQ

HTC khẳng định Sprint đang gỡ bỏ hết Carrier IQ Người dùng Android mất hơn 1 triệu USD vì malware trong năm 2011

Người dùng Android mất hơn 1 triệu USD vì malware trong năm 2011 Microsoft sẽ tặng Windows Phone cho người dùng Android

Microsoft sẽ tặng Windows Phone cho người dùng Android Làm thế nào để biết điện thoại Android có "dính" phần mềm gián điệp không?

Làm thế nào để biết điện thoại Android có "dính" phần mềm gián điệp không? Kaspersky sẽ "tấn công" mạnh thị trường Việt Nam

Kaspersky sẽ "tấn công" mạnh thị trường Việt Nam Gấp 3 thời lượng sử dụng Kaspersky Internet Security 2012

Gấp 3 thời lượng sử dụng Kaspersky Internet Security 2012 Lật tẩy 4 chiêu thức đánh cắp tài khoản chat Yahoo!

Lật tẩy 4 chiêu thức đánh cắp tài khoản chat Yahoo! Đầy rẫy phần mềm gián điệp

Đầy rẫy phần mềm gián điệp Vụ "iPhone và iPad theo dõi vị trí địa lý người dùng": Steve Jobs "bênh" iPhone, "đẩy tội" cho Android

Vụ "iPhone và iPad theo dõi vị trí địa lý người dùng": Steve Jobs "bênh" iPhone, "đẩy tội" cho Android Apple, Google thừa nhận dùng "phần mềm gián điệp"

Apple, Google thừa nhận dùng "phần mềm gián điệp" Khắc phục lỗi bị nhảy khoảng trắng trong Word nhanh chóng

Khắc phục lỗi bị nhảy khoảng trắng trong Word nhanh chóng One UI 8 giúp bổ sung 12 GB RAM ảo

One UI 8 giúp bổ sung 12 GB RAM ảo Khi các nhà sản xuất ô tô toàn cầu phải chuyển sang công nghệ Trung Quốc

Khi các nhà sản xuất ô tô toàn cầu phải chuyển sang công nghệ Trung Quốc Hướng dẫn cách đồng bộ CapCut trên điện thoại và máy tính dễ dàng

Hướng dẫn cách đồng bộ CapCut trên điện thoại và máy tính dễ dàng Phụ thuộc vào công nghệ phức tạp có thể khiến các ngân hàng dễ bị tổn thương

Phụ thuộc vào công nghệ phức tạp có thể khiến các ngân hàng dễ bị tổn thương Hàn Quốc lo bảo mật thông tin gia tăng sau vụ tấn công mạng vào SK Telecom

Hàn Quốc lo bảo mật thông tin gia tăng sau vụ tấn công mạng vào SK Telecom Sếp lớn Microsoft bất ngờ 'thú nhận' Windows 11 không tốt bằng Mac

Sếp lớn Microsoft bất ngờ 'thú nhận' Windows 11 không tốt bằng Mac

"Cha đẻ" bản hit 3 tỷ lượt xem dở khóc dở cười vì bị nhầm là... cố nhạc sĩ

"Cha đẻ" bản hit 3 tỷ lượt xem dở khóc dở cười vì bị nhầm là... cố nhạc sĩ Quán ở Nha Trang bị tố "chặt chém", bán cá bò hòm 3,5 triệu đồng/kg: Chủ quán nói phải trích 30% "hoa hồng"

Quán ở Nha Trang bị tố "chặt chém", bán cá bò hòm 3,5 triệu đồng/kg: Chủ quán nói phải trích 30% "hoa hồng"

Tạ Đình Phong chuyển nhượng khối tài sản hàng nghìn tỷ đồng cho con

Tạ Đình Phong chuyển nhượng khối tài sản hàng nghìn tỷ đồng cho con Hot: Gigi Hadid chính thức công khai hẹn hò tài tử hơn 20 tuổi Bradley Cooper bằng bức hình nóng bỏng ở tiệc sinh nhật tuổi 30

Hot: Gigi Hadid chính thức công khai hẹn hò tài tử hơn 20 tuổi Bradley Cooper bằng bức hình nóng bỏng ở tiệc sinh nhật tuổi 30 Danh hài Thanh Tùng 'Gala cười' tuổi 70 ở nhà thuê, nợ 20 triệu đồng không trả nổi

Danh hài Thanh Tùng 'Gala cười' tuổi 70 ở nhà thuê, nợ 20 triệu đồng không trả nổi Cha xử kẻ hại con: Rõ nguyên nhân TNGT, huỷ quyết định cũ, vợ kể việc làm ám ảnh

Cha xử kẻ hại con: Rõ nguyên nhân TNGT, huỷ quyết định cũ, vợ kể việc làm ám ảnh Bản hit 3 tỷ lượt xem, nhạc sĩ Nguyễn Văn Chung kiếm được bao nhiêu tiền?

Bản hit 3 tỷ lượt xem, nhạc sĩ Nguyễn Văn Chung kiếm được bao nhiêu tiền?

VKSND Tối cao: Tài xế xe tải có lỗi trong cái chết của bé gái ở Vĩnh Long

VKSND Tối cao: Tài xế xe tải có lỗi trong cái chết của bé gái ở Vĩnh Long Hoa hậu Phương Lê mang thai lần 4 ở tuổi U50, là con chung đầu tiên với NSƯT Vũ Luân

Hoa hậu Phương Lê mang thai lần 4 ở tuổi U50, là con chung đầu tiên với NSƯT Vũ Luân Vụ 3 người tử vong trong khách sạn ở Nha Trang: Người nhà nạn nhân cung cấp tình tiết 'nóng'

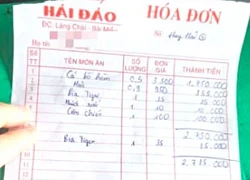

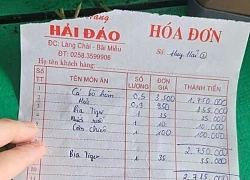

Vụ 3 người tử vong trong khách sạn ở Nha Trang: Người nhà nạn nhân cung cấp tình tiết 'nóng' Mạng xã hội lại dậy sóng với hoá đơn thể hiện "cá bò hòm 3,5 triệu đồng/kg" ở Nha Trang

Mạng xã hội lại dậy sóng với hoá đơn thể hiện "cá bò hòm 3,5 triệu đồng/kg" ở Nha Trang

Sát hại bảo vệ nghĩa trang ở Bình Dương rồi kể với vợ "vừa chém con cọp"

Sát hại bảo vệ nghĩa trang ở Bình Dương rồi kể với vợ "vừa chém con cọp"