Nhóm hacker APT30 đã tấn công Việt Nam trong 10 năm qua như thế nào?

Nhóm hacker APT30, được tin là có nguồn gốc từ Trung Quốc, đã âm thầm hoạt động và thực hiện các vụ gián điệp mạng nhằm vào chính phủ các quốc gia Đông Nam Á, trong đó có Việt Nam, suốt một thập kỷ qua. Danh tính của nhóm hacker này vừa được đưa ra ánh sáng.

Hình thức tấn công tinh vi, với mục tiêu hoạt động lâu dài

Thông tin về nhóm tin tặc APT30 đã lần đầu tiên được hãng bảo mật FireEye công bố hồi tháng 4 vừa qua, và mới đây, FireEye đã tiếp tục tiết lộ thêm những thông tin chi tiết về nhóm hacker được cho là có nguồn gốc từ Trung Quốc này.

Theo báo cáo mới nhất của FireEye, hãng bảo mật này đã bắt đầu nhận thấy những dấu hiệu hoạt động đầu tiên của APT30 từ năm 2004, khi phát hiện thấy một mạng lưới botnet ( máy tính ma) được chiếm đoạt và điều khiển một cách tinh vi. Tuy nhiên, việc theo dấu vết để tìm ra nguồn gốc của chủ nhân thực sự đằng sau mạng máy tính ma này là điều không hề dễ dàng gì.

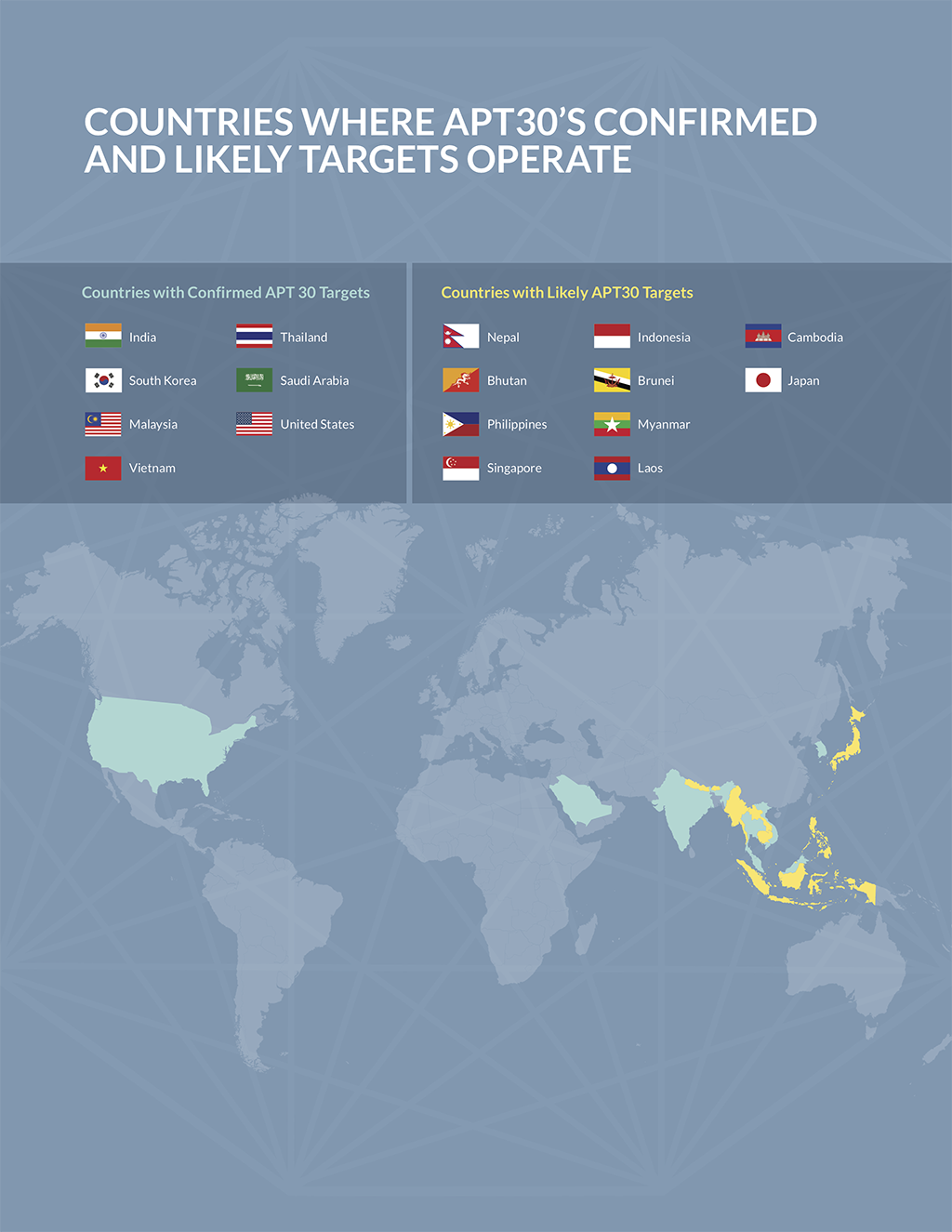

Bản đồ các quốc gia mà APT30 nhắm đến, trong đó chủ yếu là khu vực Đông Nam Á

Sau một thời gian theo dõi hoạt động của nhóm hacker này, các chuyên gia của FireEye phát hiện thấy APT30 bắt đầu mua những tên miền để phục vụ cho hoạt động tấn công mạng của mình từ ngày 14/3/2004, và sau đó một tháng, các trang web trên tên miền này bắt đầu hoạt động, với các loại mã độc được đính kèm trên tên miền.

Hiện các tên miền do APT30 quản lý (km-nyc.com và km153.com) đã bị các trình duyệt web và công cụ bảo mật nhận diện là có chứa mã độc và đã bị ngăn chặn truy cập.

Trong suốt 10 năm hoạt động, APT30 cũng đã xây dựng nhiều loại mã độc khác nhau, chẳng hạn Backspace, Neteagle, Shipshape… với hình thức chung là nhúng các file thực thi chứa mã độc (file định dạng .exe hoặc .com) vào bên trong những file thông thường (file ảnh, file văn bản…) mà khi người dùng tải những file này về máy, các file bị nhúng mã độc vẫn chỉ hiển thị dưới dạng các file thông thường (không phải là file thực thi phần mềm), tuy nhiên khi nạn nhân mở những file này, đồng nghĩa với việc họ sẽ kích hoạt file thực thi bị đính kèm trong đó và mã độc sẽ âm thầm xâm nhập vào máy tính của nạn nhân.

Hình thức phát tán được APT30 ưa thích đó là gửi các email có đính kèm file có chèn mã độc bên trong hoặc nhúng chúng lên các trang web. Dĩ nhiên, với các nạn nhân khi nhận những email này, họ sẽ chỉ nhìn thấy những file đính kèm dạng văn bản hoặc dạng hình ảnh, mà không hay biết đó thực chất là những file thực thi mã độc.

Mục tiêu chính của những loại mã độc này đó là đánh cắp một cách có hệ thống các “thông tin nhạy cảm” từ các chính phủ, các tập đoàn và các nhà báo có liên quan đến chính phủ Trung Quốc, chủ yếu ở khu vực Đông Nam Á và Ấn Độ, trong đó có cả Việt Nam.

Đáng chú ý, sau khi dịch ngược mã nguồn các loại mã độc được APT30 sử dụng, các chuyên gia bảo mật nhận thấy những loại mã độc này được xây dựng một cách tinh vi và có tính năng kiểm tra cũng như nâng cấp phiên bản sau khi đã xâm nhập vào máy tính của người dùng. Điều này cho thấy chúng được xây dựng nhằm mục đích hoạt động lâu dài trên máy tính của nạn nhân, để có thể kịp thời nâng cấp lên các phiên bản mới trước khi người dùng và các phần mềm bảo mật trên thiết bị kịp thời nhận ra và ngăn chặn.

Video đang HOT

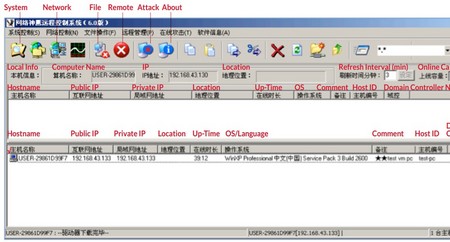

Một giao diện công cụ quản lý mã độc và máy tính ma của APT30 với giao diện hoàn toàn bằng tiếng Trung Quốc

Từ những mẫu mã độc đã thu thập được, FireEye tiếp tục phân tích và đi lần theo dấu vết nguồn gốc của loại mã độc này và nhận thấy giao diện điều khiển máy nạn nhân sử dụng ngôn ngữ của Trung Quốc.

Hãng bảo mật FireEye cũng nhận định với quy mô tấn công mạng lớn và có thời gian lâu dài như vậy cho thấy APT30 phải được sự bảo trợ của một chính phủ, kết hợp với việc nhiều máy chủ do APT30 quản lý được đặt tại Trung Quốc, cũng như dựa trên những mục tiêu mà nhóm hacker này nhắm đến khiến FireEye nhận định rằng APT30 là nhóm hacker có nguồn gốc từ Trung Quốc.

“Với quy mô và nỗ lực duy trì, phát triển kết hoạch tấn công mạng, kết hợp với các mục tiêu trong khu vực mà nhóm hacker này nhắm đến, chúng tôi tin rằng hoạt động của nhóm hacker này có sự bảo trợ của chính phủ Trung Quốc”, báo cáo của FireEye cho biết.

Nhiều cuộc tấn công nghiêm trọng thực hiện khi các sự kiện khu vực ASEAN diễn ra

Báo cáo của FireEye cũng cho thấy tần suất hoạt động của APT30 đã tăng lên khi những sự kiện quan trọng tại khu vực ASEAN sắp sửa và đang diễn ra. Nhiều cuộc tấn công nghiêm trọng từ APT30 đã xảy ra khi các sự kiện quan trọng tại khu vực đang diễn ra, như Hội nghị Cấp cao ASEAN vừa diễn ra cuối tháng 4 vừa qua.

Đặc biệt tại Hội nghị Cấp cao ASEAN diễn ra tại Brunei năm 2013, nơi các quốc gia Đông Nam Á bàn về giải pháp ở Biển Đông và Philippines kêu gọi mạnh mẽ để giải quyết vấn đề biển đông ở cấp khu vực và dọa sẽ kiện Trung Quốc ra tòa án quốc tế, FireEye nhận thấy nhóm hacker APT30 đã có những sự tăng cường về hoạt động tấn công nhằm thu thập những thông tin nhạy cảm và chính trị tại sự kiện này. FireEey nhận định điều này sẽ giúp chính phủ Trung Quốc có được cái nhìn sâu sắc hơn về tình hình chính trị và kinh tế của khu vực ASEAN.

Ngoài việc nhắm mục tiêu đến ASEAN trong 10 năm qua, nhóm hacker này gần đây cũng được cho là đã tấn công nhằm lấy cắp thông tin từ Ấn Độ, Hàn Quốc, Ả-rập Xê-út và thậm chí nhắm đến Mỹ.

Đáng chú ý, FireEye cảnh báo, với thời gian âm thần tấn công và lấy cắp dữ liệu lâu như vậy mà không bị phát hiện ra, FireEye tin rằng bản thân các nạn nhân của APT30 cũng không hay biết rằng mình đang bị hacker xâm nhập và theo dõi lâu nay.

Hiện chính phủ Trung Quốc chưa đưa ra bình luận nào về báo cáo vừa được công bố của FireEye, tuy nhiên từ trước đến nay chính phủ nước này vẫn luôn phủ nhận có liên quan đến các nhóm hacker và thậm chí còn khẳng định Trung Quốc là “nạn nhân số một” của những vụ tấn công mạng.

T.Thủy

Theo Dantri/ FireEye

Phát hiện nhóm tin tặc tấn công dai dẳng Việt Nam trong suốt 1 thập kỷ

Công ty bảo mật FireEye vừa công bố một thông tin chấn động, theo đó có một chiến dịch tấn công trên không gian mạng nhằm vào cơ quan chính phủ, cơ quan báo chí và các tổ chức kinh tế khu vực Đông Nam Á, trong đó có Việt Nam trong suốt 10 năm qua.

Các mã độc được thiết kế tinh vi được coi là các vũ khí mạng thực sự. (Ảnh minh họa)

Tấn công dai dẳng

Nhóm tin tặc được mô tả chi tiết trong một báo cáo có tựa đề "APT30 và Cơ chế hoạt động của cuộc tấn công thời gian dài trên không gian mạng". Báo cáo này cung cấp thông tin chuyên sâu về hoạt động của APT 30, một nhóm tin tặc trình độ cao, hoạt động bền bỉ và có khả năng được bảo trợ bởi một chính phủ.

"Những nhóm tin tặc trình độ cao như APT 30 cho thấy rằng những cuộc tấn công trên không gian mạng có thể được một quốc gia nào đó tài trợ gây ảnh hưởng lớn đến các cơ quan chính phủ và các tổ chức khu vực Đông Nam Á và cả Việt Nam", ông Wias Issa- Giám đốc Cấp cao của FireEye cho biết.

Theo ông, nhóm APT30 là nhóm đầu tiên có thể tấn công vào các mạng bảo mật tuyệt đối, gồm những thông tin chính trị, hạ tầng rất quan trọng.

Báo cáo của FireEye về các hoạt động tấn công từ nhóm APT 30

"Các cơ quan chính phủ và các tổ chức tại Việt Nam sẽ phải đối mặt với những nhóm tin tặc được trang bị tốt với chiến thuật dai dẳng, đeo bám đến khi thành công".

Bắt đầu tiến hành các cuộc tấn công trên không gian mạng ít nhất từ năm 2005, APT30 là một trong những nhóm có thời gian hoạt động lâu năm nhất mà FireEye theo dõi. Nhóm này duy trì một cách nhất quán hầu hết các mục tiêu ở Đông Nam Á và Ấn Độ.

Công cụ tấn công, chiến thuật và cách thức hành động của nhóm APT30 cũng được duy trì không thay đổi kể từ ngày đầu - Một điều rất hiếm thấy vì hầu hết các nhóm tấn công trình độ cao có chủ đích thường thay đổi đều đặn công cụ tấn công, chiến thuật và cách thức hành động để tránh bị phát hiện.

Năm 2014, FireEye đã dành hàng trăm nghìn giờ để nghiên cứu về các cuộc tấn công và họ đưa ra kết luận, dường như đây là tổ chức có thể được một chính phủ tài trợ.

Tin tặc trình độ cao

Ông Wias Issa- Giám đốc Cấp cao của FireEye

"Điều này rất bất thường! Nhóm này sử dụng duy nhất một cơ sở hạ tầng trong suốt hơn một thập kỷ. Một giải thích thỏa đáng là nhóm APT30 thấy rằng chẳng có lý do gì họ phải thay đổi sang cơ sở hạng tầng mới, vì họ chưa bị phát hiện. Từ đó cho thấy nhiều tổ chức không hề hay biết về các cuộc tấn công trình độ cao này.", ông Issa cho biết thêm.

"Những hiểu biết chuyên sâu về nhóm APT30 mà chúng tôi đang chia sẻ giúp các tổ chức ở Việt Nam nhanh chóng phát hiện, ngăn ngừa, phân tích và đối phó với những cuộc tấn công mà nhóm này đang tiến hành".

Theo ông Wias Issa, APT 30 triển khai các mã độc (malware) thiết kế riêng, sử dụng trong các chiến dịch nhằm vào các nước thành viên ASEAN và các quốc gia khác. Đến nay, đã có tới 200 mẫu mã độc của nhóm APT30 được phát hiện trong quá trình theo dõi đã và đang tấn công vào các tổ chức quan trọng ở Việt Nam.

Phân tích các mã độc của nhóm APT30 sử dụng cho thấy phương pháp phát triển mã độc một cách bài bản, chuyên nghiệp giống như phương pháp vận hành của các công ty kinh doanh công nghệ - thiết kế riêng để tiếp cận trực tiếp các lĩnh vực như ngoại giao, chính trị, báo chí và khu vực kinh tế tư nhân mà nhóm này nhắm tới.

Một trong những chiến thuật, APT30 hướng tới các cá nhân có thể có thông tin nhạy cảm như việc chuyển giao chính trị, quốc phòng, hay tranh chấp biên giới. Các nhà báo cũng là đối tượng bị tấn công thường xuyên.

FireEye đưa ra khuyến cáo, có khoảng 50 quốc gia chịu ảnh hưởng của các đợt tấn công trên mạng. Người dùng cần đưa ra câu hỏi liệu tổ chức của mình có đang bị tấn công hay không và mình bị tấn công tới mức nào? Tất cả người dùng cần nâng cao nhận thức tự phòng vệ dữ liệu của mình.

Bảo Khánh

Theo Dantri

Philippines lạc quan sẽ thắng kiện Trung Quốc  Philippines đã gửi thêm 3.000 trang tài liệu trả lời cụ thể các câu hỏi mà Tòa án Trọng tài Quốc tế (PCA) yêu cầu đối với nước này. Theo tạp chí Diplomat, những tài liệu mà Philippines cung cấp chủ yếu phản bác lại tuyên bố của Trung Quốc rằng Tòa án Trọng tài Quốc tế không có thẩm quyền đưa ra...

Philippines đã gửi thêm 3.000 trang tài liệu trả lời cụ thể các câu hỏi mà Tòa án Trọng tài Quốc tế (PCA) yêu cầu đối với nước này. Theo tạp chí Diplomat, những tài liệu mà Philippines cung cấp chủ yếu phản bác lại tuyên bố của Trung Quốc rằng Tòa án Trọng tài Quốc tế không có thẩm quyền đưa ra...

Trung Quốc tung chatbot đấu ChatGPT, cổ phiếu Phố Wall chao đảo bốc hơi 1.000 tỉ14:53

Trung Quốc tung chatbot đấu ChatGPT, cổ phiếu Phố Wall chao đảo bốc hơi 1.000 tỉ14:53 Ông Trump dọa trừng phạt Nga nếu ông Putin từ chối đàm phán chấm dứt chiến sự Ukraine09:59

Ông Trump dọa trừng phạt Nga nếu ông Putin từ chối đàm phán chấm dứt chiến sự Ukraine09:59 Trung Quốc, Đức phản ứng sau khi ông Trump ký sắc lệnh rút khỏi WHO01:49

Trung Quốc, Đức phản ứng sau khi ông Trump ký sắc lệnh rút khỏi WHO01:49 Tàu vận tải Nga cập cảng Syria, chuẩn bị cho cuộc rút quân09:12

Tàu vận tải Nga cập cảng Syria, chuẩn bị cho cuộc rút quân09:12 Hé lộ kế hoạch mới của ông Trump về xung đột Nga-Ukraine08:31

Hé lộ kế hoạch mới của ông Trump về xung đột Nga-Ukraine08:31 Ông Trump nói muốn gặp ông Putin ngay lập tức08:46

Ông Trump nói muốn gặp ông Putin ngay lập tức08:46 Căn cứ hải quân ngầm ở độ sâu 500 m của Iran08:37

Căn cứ hải quân ngầm ở độ sâu 500 m của Iran08:37 "Hỏa thần nhiệt áp" Nga ra đòn, nhằm thẳng cứ điểm Ukraine ở Kursk08:59

"Hỏa thần nhiệt áp" Nga ra đòn, nhằm thẳng cứ điểm Ukraine ở Kursk08:59 Tổng thống Trump lên tiếng về 'thảm kịch' hàng không ở thủ đô Washington DC10:41

Tổng thống Trump lên tiếng về 'thảm kịch' hàng không ở thủ đô Washington DC10:41 Bức điện tín hé lộ nỗi lo của Đức về ông Trump08:02

Bức điện tín hé lộ nỗi lo của Đức về ông Trump08:02 Tỉ phú Musk gây tranh cãi với cử chỉ 'chào Hitler' trong lễ nhậm chức của Tổng thống Trump10:12

Tỉ phú Musk gây tranh cãi với cử chỉ 'chào Hitler' trong lễ nhậm chức của Tổng thống Trump10:12Tiêu điểm

Tin đang nóng

Tin mới nhất

Chủ tịch Samsung được tuyên trắng án trong vụ sáp nhập đình đám cách đây 10 năm

Nổ bom xe tại Syria làm ít nhất 15 người tử vong

Tân Tổng thống Mỹ Donald Trump thông báo về đàm phán với Ukraine và Liên bang Nga

Trung Quốc đề xuất khôi phục thỏa thuận thương mại năm 2020 với Mỹ

Học giả Trung Quốc đề xuất nhiều giải pháp thúc đẩy hợp tác thực chất Việt - Trung

Hàn Quốc xét xử các lãnh đạo quân đội và cảnh sát liên quan đến lệnh thiết quân luật

Chiến sự tại Gaza và những giới hạn của hệ thống phòng thủ tên lửa

Thủ tướng Israel công du Mỹ: Thỏa thuận ngừng bắn tại Gaza đứng trước ngã rẽ?

Thủ tướng Israel Benjamin Netanyahu lên đường thăm Mỹ

Lý do nhiều người dân Anh trả tiền để sống trong các công trình bỏ hoang

Kỷ nguyên mới của chủ nghĩa bảo hộ của Mỹ

Tổng thống Nga bình luận về định hướng chính sách của tân chính quyền Mỹ

Có thể bạn quan tâm

Cả làng bảo vệ 'hòn đá vía', xem như báu vật ở xứ Thanh

Lạ vui

06:59:14 04/02/2025

Thấy con dâu đi làm xa vừa về đến cổng, mẹ chồng có phản ứng khiến ai cũng "đứng hình"

Netizen

06:58:57 04/02/2025

Lời tiên tri "Từ Hy Viên không thọ quá 50 tuổi" hơn 20 năm về trước khiến dân mạng dậy sóng

Sao châu á

06:58:44 04/02/2025

Tương lai của Mohamed Salah: Kỷ lục gia hay tiền của Saudi Arabia?

Sao thể thao

06:56:09 04/02/2025

Rò rỉ danh sách nghi Hoà Minzy thi Chị Đẹp (Trung Quốc), netizen đồng loạt lo lắng 1 điều

Sao việt

06:44:01 04/02/2025

Súp sủi cảo - món ăn ấm nóng mùa giá lạnh

Ẩm thực

06:20:54 04/02/2025

Mở miệng hỏi xin chồng 50 triệu để khám bệnh cho mẹ, anh đưa 200 triệu nhưng kèm điều kiện khiến tôi muốn ly hôn

Góc tâm tình

05:59:15 04/02/2025

Khám phá sắc xuân trên cao nguyên Lâm Viên

Du lịch

05:35:59 04/02/2025

Bộ Tứ Báo Thủ bị chê dở nhất: Trấn Thành đăng đàn đáp trả gây xôn xao

Hậu trường phim

23:55:19 03/02/2025

Phim Việt hay đến mức được tăng 166% suất chiếu, cặp chính gây bão mạng vì ngọt từ phim đến đời

Phim việt

23:24:35 03/02/2025

Nhật cân nhắc điều quân giám sát hoạt động của Trung Quốc ở Biển Đông

Nhật cân nhắc điều quân giám sát hoạt động của Trung Quốc ở Biển Đông Đông Nam Á đẩy mạnh hải quân, nguy cơ xung đột trên Biển Đông gia tăng

Đông Nam Á đẩy mạnh hải quân, nguy cơ xung đột trên Biển Đông gia tăng

Tổng thống Venezuela kêu gọi Mỹ đối thoại thẳng thắn

Tổng thống Venezuela kêu gọi Mỹ đối thoại thẳng thắn Lý giải sự chững lại của kinh tế Trung Quốc

Lý giải sự chững lại của kinh tế Trung Quốc Philippines trả lời xong câu hỏi của tòa để kiện Trung Quốc

Philippines trả lời xong câu hỏi của tòa để kiện Trung Quốc Trung Quốc trước khối nợ khổng lồ

Trung Quốc trước khối nợ khổng lồ Philippines mạnh mẽ hơn sau khi được Mỹ thêm sức

Philippines mạnh mẽ hơn sau khi được Mỹ thêm sức Đông Nam Á có bị ảnh hưởng cơn bão địa chính trị

Đông Nam Á có bị ảnh hưởng cơn bão địa chính trị Ban hiệu suất chính phủ "khoe" giúp Mỹ tiết kiệm được 1 tỷ USD mỗi ngày

Ban hiệu suất chính phủ "khoe" giúp Mỹ tiết kiệm được 1 tỷ USD mỗi ngày Trung Quốc tuyên bố kiện Mỹ lên WTO sau lệnh áp thuế

Trung Quốc tuyên bố kiện Mỹ lên WTO sau lệnh áp thuế Ukraine báo động đỏ trên cả nước: Hàng loạt máy bay Tu-95 Nga cất cánh

Ukraine báo động đỏ trên cả nước: Hàng loạt máy bay Tu-95 Nga cất cánh Tổng thống Ukraine sẵn sàng bắt đầu đàm phán chấm dứt xung đột

Tổng thống Ukraine sẵn sàng bắt đầu đàm phán chấm dứt xung đột

Ấn Độ công bố ngân sách quốc phòng kỷ lục

Ấn Độ công bố ngân sách quốc phòng kỷ lục Ông Trump nêu khả năng cùng ông Putin chấm dứt xung đột Ukraine

Ông Trump nêu khả năng cùng ông Putin chấm dứt xung đột Ukraine

Nóng: Không tìm thấy chồng Từ Hy Viên

Nóng: Không tìm thấy chồng Từ Hy Viên Từ Hy Viên vừa qua đời: Chồng mới - chồng cũ lao vào cuộc chiến tranh chấp tài sản?

Từ Hy Viên vừa qua đời: Chồng mới - chồng cũ lao vào cuộc chiến tranh chấp tài sản? Rò rỉ thỏa thuận tiền hôn nhân "3 không" của Từ Hy Viên, chồng ca sĩ Hàn sẽ mất quyền thừa kế?

Rò rỉ thỏa thuận tiền hôn nhân "3 không" của Từ Hy Viên, chồng ca sĩ Hàn sẽ mất quyền thừa kế? Chồng cũ Từ Hy Viên về đến sân bay: Mắt sưng húp, còn làm 1 hành động gây bất ngờ

Chồng cũ Từ Hy Viên về đến sân bay: Mắt sưng húp, còn làm 1 hành động gây bất ngờ Mẹ khóc nghẹn bên thi thể Từ Hy Viên, cầu xin truyền thông và khán giả cùng làm 1 điều vì tâm nguyện của con

Mẹ khóc nghẹn bên thi thể Từ Hy Viên, cầu xin truyền thông và khán giả cùng làm 1 điều vì tâm nguyện của con Văn Hậu khoe ảnh chụp cùng nhà vợ toàn cực phẩm, mẹ Doãn Hải My gây chú ý với nhan sắc trẻ đẹp tuổi U50

Văn Hậu khoe ảnh chụp cùng nhà vợ toàn cực phẩm, mẹ Doãn Hải My gây chú ý với nhan sắc trẻ đẹp tuổi U50 'Sự ra đi của Từ Hy Viên là nỗi đau khắc sâu trong lòng chị'

'Sự ra đi của Từ Hy Viên là nỗi đau khắc sâu trong lòng chị' Hình ảnh mới của diva Hồng Nhung sau điều trị ung thư

Hình ảnh mới của diva Hồng Nhung sau điều trị ung thư Thi hài Từ Hy Viên được hỏa táng ở Nhật, di ngôn hé lộ tâm nguyện sau lần thập tử nhất sinh 9 năm trước

Thi hài Từ Hy Viên được hỏa táng ở Nhật, di ngôn hé lộ tâm nguyện sau lần thập tử nhất sinh 9 năm trước SỐC: Từ Hy Viên 3 lần cấp cứu vì nguy kịch ở Nhật, tử vong chỉ sau 5 ngày phát bệnh

SỐC: Từ Hy Viên 3 lần cấp cứu vì nguy kịch ở Nhật, tử vong chỉ sau 5 ngày phát bệnh Chấn động: Từ Hy Viên qua đời

Chấn động: Từ Hy Viên qua đời Đạo diễn Nguyễn Ngọc Quyền đột ngột qua đời ở tuổi 36, đồng nghiệp tiết lộ nguyên nhân

Đạo diễn Nguyễn Ngọc Quyền đột ngột qua đời ở tuổi 36, đồng nghiệp tiết lộ nguyên nhân Thêm 1 sao nam lên tiếng về drama chê phim Trấn Thành, đứng ra giảng hoà nhưng bị Lê Giang đáp trả đến câm nín

Thêm 1 sao nam lên tiếng về drama chê phim Trấn Thành, đứng ra giảng hoà nhưng bị Lê Giang đáp trả đến câm nín

Chấn động vụ đánh ghen ngay tại rạp Việt dịp Tết, tình tiết y hệt phim Trấn Thành khiến 3,6 triệu người quá sốc

Chấn động vụ đánh ghen ngay tại rạp Việt dịp Tết, tình tiết y hệt phim Trấn Thành khiến 3,6 triệu người quá sốc Dòng tâm sự cuối cùng trên mạng xã hội của Từ Hy Viên trước khi qua đời

Dòng tâm sự cuối cùng trên mạng xã hội của Từ Hy Viên trước khi qua đời Vụ tai nạn 7 người tử vong ở Nam Định: Nữ tài xế đột ngột đánh lái sang phải

Vụ tai nạn 7 người tử vong ở Nam Định: Nữ tài xế đột ngột đánh lái sang phải