Một nhóm tin tặc Triều Tiên ở Trung Quốc đào tẩu?

Cơ quan tình báo Hàn Quốc cho biết đang kiểm tra tính xác thực của thông tin đăng tải trên một phương tiện truyền thông địa phương rằng một nhóm tin tặc của CHDCND Triều Tiên ở Trung Quốc đã đào tẩu, theo Yonhap.

Triều Tiên được cho là có 6.000 tin tặc quân sự

Cơ quan truyền thông địa phương, không được Yonhap nêu tên, dẫn các nguồn tin Trung Quốc ngày 13.1 cho biết khoảng 10 kỹ thuật viên về công nghệ thông tin của Triều Tiên đã mất tích vào khoảng 21 giờ ngày 11.1 (giờ địa phương) tại Trường Xuân (tỉnh Cát Lâm, Trung Quốc).

Những kỹ thuật viên về công nghệ thông tin của Triều Tiên nói trên được cho là có nhiệm vụ tấn công mạng máy tính như các tin tặc.

Vụ mất tích, được Yonhap cho là đào tẩu, đã được báo cáo cho cảnh sát địa phương Trung Quốc, theo cơ quan truyền thông địa phương nói trên.

Một nguồn tin từ chính phủ Hàn Quốc nói với hãng thông tấn Yonhap rằng các cơ quan chính phủ có liên quan không hề biết gì về vụ này. Phía Triều Tiên chưa đưa ra bình luận gì về những thông tin trên.

Video đang HOT

Triều Tiên có gần 6.000 tin tặc quân sự được đào tạo có khả năng phá hủy cơ sở hạ tầng quan trọng và thậm chí giết người, BBC dẫn lời một người đào tẩu có hiểu biết về những chiến sĩ “tin tặc” của Triều Tiên cho hay.

“Cuộc tấn công mạng của Triều Tiên có thể có tác động tương tự các cuộc tấn công quân sự thật”, giáo sư Kim Heung-Kwang, người từng dạy khoa học máy tính tại trường đại học Công nghệ máy tính Hamheung của Triều Tiên nói với BBC. Ông Kim dạy ở trường đại học trên trong 20 năm, trước khi đào thoát khỏi Triều Tiên vào năm 2004.

(Theo Thanh Niên)

Hệ thống quản trị trang web chính thức của FBI lại bị hack

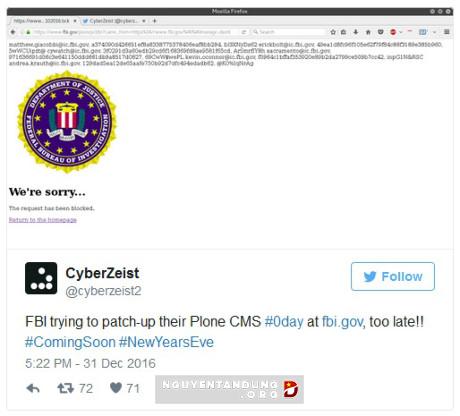

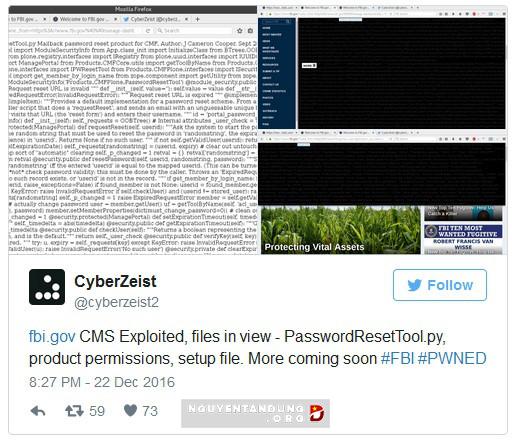

Lần thứ hai, hacker có nickname CyberZeist của tài khoảng @le4ky trên trang Twitter lại tấn công trang web chính thức của FBI và công khai thông tin những tài khoản cá nhân bị rò rỉ trên một trang web công cộng.

Ngày 22.12 .2016, CyberZeist, còn được gọi với mật danh là Le4ky, khai thác một lỗ hổng zero-day trong Hệ thống quản trị nội dung Plone (CMS) của trang web của FBI, đăng tải một số thông tin bị rò rỉ lên trang Pastebin, một trang web mã nguồn mở thường được tin tặc sử dụng để đăng tải thông tin bị đánh cắp và các đoạn code.

Trên trang Pastebin, hacker này tuyên bố rằng những thông tin bị rò rỉ này "hoàn toàn dành cho các hackers phong trào Anonymous."

Hệ thống quản trị trang web chính thức của FBI lại bị hack

Lỗi zero-day là một lỗ hổng bảo mật trong các đoạn mã (code) mà không bị phát hiện, không được liệt kê, hoặc vá. Chính vì vậy, trang web của FBI có zero-day, được sử dụng cho các cuộc tấn công mạng.

CyberZeist đã tìm thấy một lỗ hổng zero - day trong Plone CMS, được các chuyên gia an ninh mạng đánh giá là Hệ thống quản trị nội dung (CMS) an toàn nhất trong số các chuyên gia an ninh. CMS này được sử dụng cho nhiều trang web lớn như Google, FBI và CIA, các cơ quan quan trọng khác của Mỹ.

Lần tấn công (hack) mới nhất, hacker đã lấy được và tiết lộ dữ liệu cá nhân của hơn 155 nhân viên tại FBI, bao gồm họ và tên, mật khẩu và tài khoản email.

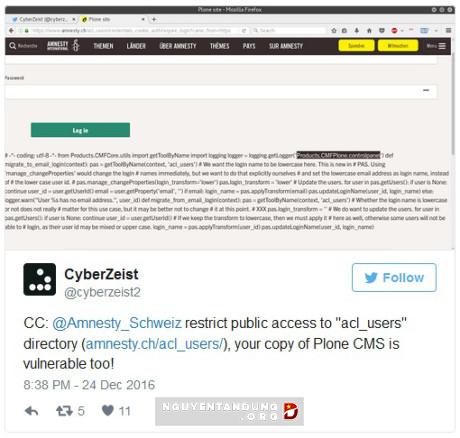

CyberZeist cảnh báo rằng, các cơ quan tổ chức, hiện đang sử dụng Plone CMS cũng rất dễ bị tấn công tương tự, trong đó có cả các cơ quan như Tổ chức EU về Mạng & Bảo mật thông tin, Trung tâm điều phối Quyền Sở hữu Trí tuệ (Intellectual Property Rights Coordination Center - WIPO) và Tổ chức Ân xá Quốc tế.

CyberZeist khi tấn công trang web của FBI cho biết, trang web của cơ quan này đang chạy phiên bản cũ của hệ điều hành mã nguồn mở (OS) FreeBSD. Mặc dù phiên bản gần đây nhất, 11.0, đã được phát hành vào tháng 10.2016, FBI vẫn đang sử dụng phiên bản 6.2, phát hành vào tháng 01. 2007.

Trong khi nghiên cứu khai thác phần code, CyberZeist phát hiện rằng, quản trị mạng của FBI đã "làm việc một cách rất lười biếng, anh / cô ấy đã lưu giữ các tập tin sao lưu (back up) có (phần mở rộng .bck) trên cùng một thư mục gốc, nơi các file gốc của trang web được cài đặt (Cảm ơn quản trị website!) (Thank you Webmaster!)"

Các nhà chức trách Mỹ chưa có câu trả lời cho các cuộc tấn công truy cập (hacks) của CyberZeist. CyberZeist tuyên bố rằng các chuyên gia an ninh mạng không phát hiện ra lỗ hổng trong CMS. "Tôi thử tiến hành kiểm tra lỗ hổng 0day trong trang web của FBI và Amnesty" do các nhà phát triển "rất lo ngại rằng, ai đó sẽ sử dụng các thông tin này để tấn công trang web của FBI."

Hacker khẳng định rằng, lỗi zero-day đang được một hacker có nickname là "lo4fer." chào bán trên mạng Tor." Anh ta nói "Tôi không thể công bố lỗ hổng để hack 0day cho mình khi lỗi này được bán ra trên mạng Tor bằng Bitcoins "CyberZeist viết trên trang rò rỉ thông tin Pastebin . "Một khi 0day không được bán nữa, tôi sẽ viết một tweet, công khai lỗ hổng tấn công 0day của Plone CMS."

Theo CyberZeist, trong năm 2011, CyberZeist cho biết một thành viên của nhóm hacker nổi tiếng Anonymous đã hack vào trang web FBI. Thời điểm đó, hacker này đã vượt được qua hàng rao an ninh trang web của FBI bằng một trang lừa đảo giả mạo tương tự như cổng thông tin đăng nhập. Cách lấy mật khẩu và tên người dùng này tương tự như cách mà các hackers đã tấn công các email của thành viên Đảng Dân chủ.

Trong lần đột nhập này, CyberZeist đã lấy hơn 250 địa chỉ email và mật khẩu.

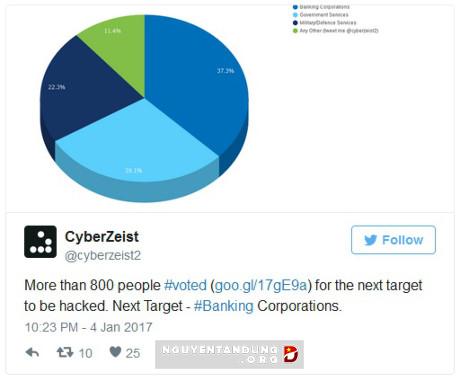

Trong các hoạt động tiếp theo của mình, CyberZeist công bố một cuộc bình chọn, đặt câu hỏi, những người hâm mộ bỏ phiếu cho mục tiêu tiếp theo mà hacker này nên tấn công. Những mục tiêu được đưa ra bình chọn là Các cơ quan chính phủ, các tập đoàn ngân hàng, website cơ quan quân sự và các cơ quan quốc phòng quốc gia (vệ binh quốc gia) và nhiều tùy chọn "khác", người dùng có thể tweet sở thích của mình để CyberZeist lựa chọn. Lựa chọn phổ biến là các tổ chức ngân hàng với hơn 800 phiếu bầu cho đến thời điểm này.

(Theo Viettimes)

Mỹ sẽ có đội đặc nhiệm SWAT không gian mạng  Trong tương lai không xa, cảnh tượng những kỹ sư trẻ với quần jean, áo và mũ chùm đầu đi lại trong những phòng làm việc nghiêm túc của Lầu Năm Góc sẽ là những cảnh tượng không xa lạ. Những kỹ sư IT "nghiền máy tính" sẽ hình thành đội quân tác chiến không gian mạng của lực lượng Không quân Mỹ....

Trong tương lai không xa, cảnh tượng những kỹ sư trẻ với quần jean, áo và mũ chùm đầu đi lại trong những phòng làm việc nghiêm túc của Lầu Năm Góc sẽ là những cảnh tượng không xa lạ. Những kỹ sư IT "nghiền máy tính" sẽ hình thành đội quân tác chiến không gian mạng của lực lượng Không quân Mỹ....

Nội bộ Mỹ mâu thuẫn về Ukraine?08:24

Nội bộ Mỹ mâu thuẫn về Ukraine?08:24 Nga liên lạc với 'lực lượng mạnh nhất' ở Syria14:18

Nga liên lạc với 'lực lượng mạnh nhất' ở Syria14:18 Trăn khổng lồ xuất hiện trên đường ngập nước sau trận mưa lớn08:31

Trăn khổng lồ xuất hiện trên đường ngập nước sau trận mưa lớn08:31 Triều Tiên lần đầu lên tiếng về vụ thiết quân luật Hàn Quốc09:01

Triều Tiên lần đầu lên tiếng về vụ thiết quân luật Hàn Quốc09:01 Nga phóng gần 300 tên lửa và UAV, Ukraine điều F-16 ứng phó?08:24

Nga phóng gần 300 tên lửa và UAV, Ukraine điều F-16 ứng phó?08:24 Chính phủ mới Syria muốn Nga 'xem xét lại' hiện diện quân sự08:31

Chính phủ mới Syria muốn Nga 'xem xét lại' hiện diện quân sự08:31 2024 sẽ trở thành năm nóng nhất lịch sử00:53

2024 sẽ trở thành năm nóng nhất lịch sử00:53 Trung Quốc triển khai gần 90 tàu, Đài Loan nâng mức báo động?19:25

Trung Quốc triển khai gần 90 tàu, Đài Loan nâng mức báo động?19:25 Ông Trump nói Canada, Mexico nên thành tiểu bang Mỹ vì đang nhận 'trợ cấp'08:37

Ông Trump nói Canada, Mexico nên thành tiểu bang Mỹ vì đang nhận 'trợ cấp'08:37 Xuồng không người lái Ukraine 'gây thảm họa' cho hạm đội Nga?09:18

Xuồng không người lái Ukraine 'gây thảm họa' cho hạm đội Nga?09:18 Đã có kết luận về bệnh 'bí ẩn' gây chết người ở Congo09:13

Đã có kết luận về bệnh 'bí ẩn' gây chết người ở Congo09:13Tiêu điểm

Tin đang nóng

Tin mới nhất

Nga tung 70.000 quân giao chiến dữ dội, quyết đánh sập pháo đài Ukraine

Bước đi tiếp theo của Nga ở Syria sau khi chính quyền Assad sụp đổ

Tổng thống Biden sắp công bố gói viện trợ cuối cùng cho Ukraine

Nga tung quân vây hãm đối thủ ở Donetsk, nhiều binh sĩ Ukraine đào ngũ

DeepState: Có nhóm lính Ukraine kẹt trong vòng vây khi Uspenovka thất thủ

Ảnh chụp vô tình từ Google Maps lật tẩy tội ác động trời của người đàn ông

Pháp sẵn sàng chuyển giao công nghệ quốc phòng cho Việt Nam

Dự đoán cuộc đối đầu giữa tên lửa Oreshnik từ Nga với THAAD của Mỹ

Thủ tướng Slovakia: Ukraine đang thua trong cuộc xung đột

Tổng thống đắc cử Mỹ Donald Trump bất ngờ ra tối hậu thư cho EU

Hãng hàng không Thổ Nhĩ Kỳ lập kỷ lục Guinness về số lượng quốc gia điểm đến

Rwanda tuyên bố kết thúc đợt bùng phát virus Marburg

Có thể bạn quan tâm

Cảm thấy tội lỗi mỗi lần hẹn hò với vợ của bạn thân

Góc tâm tình

09:19:39 21/12/2024

Phương Lan viết tâm thư tố căng hậu ly hôn, Phan Đạt: "Giờ ra đòn mới hả?"

Sao việt

09:10:44 21/12/2024

Hiếp dâm không thành, đâm nạn nhân trọng thương

Pháp luật

08:58:52 21/12/2024

Sao Hàn 21/12: Song Joong Ki nói về gia đình vợ, Jungkook là fan cứng Big Bang

Sao châu á

08:16:14 21/12/2024

Triệu Lệ Dĩnh tạo hình khác lạ trong phim hợp tác cùng Huỳnh Hiểu Minh

Hậu trường phim

08:13:38 21/12/2024

Trâu rượt đuổi, đâm trúng 2 người dân ở Bạc Liêu

Tin nổi bật

07:58:01 21/12/2024

Đồng cỏ năng xanh mướt ở Quảng Nam nhìn từ trên cao

Du lịch

07:54:48 21/12/2024

Mỹ nhân Gen Z lộ thời điểm mang thai, sinh con bí mật với thiếu gia: Các "conan internet" đã soi thì ít có sai!

Netizen

07:48:52 21/12/2024

Không thời gian - Tập 16: Đại bất ngờ đến nhà đồng đội cũ của bố

Phim việt

07:42:42 21/12/2024

Khoảnh khắc gây thót tim của nam ca sĩ "một bước thành sao", bị các Anh Trai yêu cầu cắt sóng gấp

Nhạc việt

07:24:29 21/12/2024

Mỹ điều 28.000 nhân viên an ninh bảo vệ lễ nhậm chức của Trump

Mỹ điều 28.000 nhân viên an ninh bảo vệ lễ nhậm chức của Trump Cơ hội để tàu Gepard tăng số lượng tại Việt Nam

Cơ hội để tàu Gepard tăng số lượng tại Việt Nam

FBI có thể đã trả hơn 1,3 triệu USD để hack iPhone vật chứng

FBI có thể đã trả hơn 1,3 triệu USD để hack iPhone vật chứng 1 tỷ người dùng Yahoo bị hack: Yahoo lơ là bảo mật vì...'nghèo'

1 tỷ người dùng Yahoo bị hack: Yahoo lơ là bảo mật vì...'nghèo' Gia tăng tấn công mạng nhắm vào các doanh nghiệp lớn

Gia tăng tấn công mạng nhắm vào các doanh nghiệp lớn Europol triệt phá tổ chức tội phạm mạng lớn nhất thế giới

Europol triệt phá tổ chức tội phạm mạng lớn nhất thế giới Hơn 1,3 triệu thiết bị kết nối Internet trên thế giới bị nhiễm virus

Hơn 1,3 triệu thiết bị kết nối Internet trên thế giới bị nhiễm virus Điện thoại của ông Donald Trump rất dễ bị tin tặc tấn công

Điện thoại của ông Donald Trump rất dễ bị tin tặc tấn công Rủ đồng nghiệp mua vé số, không ngờ cả hai trúng độc đắc hơn 17 tỷ đồng

Rủ đồng nghiệp mua vé số, không ngờ cả hai trúng độc đắc hơn 17 tỷ đồng Bitcoin rơi tự do vì tuyên bố của Fed

Bitcoin rơi tự do vì tuyên bố của Fed Hãng hàng không Mỹ tung gói 'buffet bay không giới hạn' với giá chỉ 299 USD/năm

Hãng hàng không Mỹ tung gói 'buffet bay không giới hạn' với giá chỉ 299 USD/năm Du học sinh được khuyến cáo quay lại Mỹ trước khi ông Trump nhậm chức

Du học sinh được khuyến cáo quay lại Mỹ trước khi ông Trump nhậm chức Các nước NATO xem xét khả năng đưa quân tới Ukraine

Các nước NATO xem xét khả năng đưa quân tới Ukraine Sôi động cuộc đua 'lấy lòng' ông Trump

Sôi động cuộc đua 'lấy lòng' ông Trump 2 phi công có nồng độ cồn vượt ngưỡng cho phép, chuyến bay bị trễ 3 tiếng

2 phi công có nồng độ cồn vượt ngưỡng cho phép, chuyến bay bị trễ 3 tiếng Kiếp nạn của Trấn Thành giữa drama chia tay đấu tố của Phương Lan - Phan Đạt

Kiếp nạn của Trấn Thành giữa drama chia tay đấu tố của Phương Lan - Phan Đạt Cô thôn nữ đẹp nhất Trung Quốc hiện tại: Nhan sắc vừa ngây thơ vừa quyến rũ, chỉ một nụ cười mà sáng bừng khung hình

Cô thôn nữ đẹp nhất Trung Quốc hiện tại: Nhan sắc vừa ngây thơ vừa quyến rũ, chỉ một nụ cười mà sáng bừng khung hình

Sao Việt 21/12: Midu tình tứ bên ông xã, Nhã Phương khác lạ khó nhận ra

Sao Việt 21/12: Midu tình tứ bên ông xã, Nhã Phương khác lạ khó nhận ra Cuối năm vác bụng bầu đi đánh ghen, tôi thất vọng bỏ về sau câu nói của bố chồng

Cuối năm vác bụng bầu đi đánh ghen, tôi thất vọng bỏ về sau câu nói của bố chồng 1 nàng dâu hào môn nổi tiếng bất ngờ công bố có con gái sau 2 năm giấu kín

1 nàng dâu hào môn nổi tiếng bất ngờ công bố có con gái sau 2 năm giấu kín Nhóm nhạc từ gameshow chưa gây ấn tượng

Nhóm nhạc từ gameshow chưa gây ấn tượng

Danh tính 11 nạn nhân tử vong trong vụ cháy quán cà phê

Danh tính 11 nạn nhân tử vong trong vụ cháy quán cà phê Người phụ nữ gửi tiết kiệm 3 tỷ đồng, 5 năm sau đi rút tài khoản chỉ còn 3 nghìn: Cảnh sát vào cuộc vạch trần thủ đoạn tinh vi, ngân hàng cũng không ngờ tới

Người phụ nữ gửi tiết kiệm 3 tỷ đồng, 5 năm sau đi rút tài khoản chỉ còn 3 nghìn: Cảnh sát vào cuộc vạch trần thủ đoạn tinh vi, ngân hàng cũng không ngờ tới Nhanh chóng xác định danh tính các nạn nhân vụ cháy quán cafe

Nhanh chóng xác định danh tính các nạn nhân vụ cháy quán cafe Vụ cháy 11 người tử vong: Nạn nhân không có cơ hội thoát bằng cửa chính

Vụ cháy 11 người tử vong: Nạn nhân không có cơ hội thoát bằng cửa chính Sao nam hạng A gây sốc vì cưỡng hôn nữ thần sắc đẹp ngay trên sóng trực tiếp, ai ngờ nhận quả báo cực đắng

Sao nam hạng A gây sốc vì cưỡng hôn nữ thần sắc đẹp ngay trên sóng trực tiếp, ai ngờ nhận quả báo cực đắng Vụ cháy 11 người chết: Xót xa người tử nạn nằm ở các tầng và nhà vệ sinh

Vụ cháy 11 người chết: Xót xa người tử nạn nằm ở các tầng và nhà vệ sinh Mua nhà 15 năm thì bị phá dỡ, người phụ nữ được đền bù 14,6 tỷ đồng nhưng chủ cũ quay lại đòi chia tiền, toà tuyên bố: Chị phải trả cho họ một phần tài sản

Mua nhà 15 năm thì bị phá dỡ, người phụ nữ được đền bù 14,6 tỷ đồng nhưng chủ cũ quay lại đòi chia tiền, toà tuyên bố: Chị phải trả cho họ một phần tài sản Sốc: Nữ diễn viên hạng A ly hôn không phải vì chồng ngoại tình với trợ lý, mà bị nhà chồng "hút máu" đến cùng cực?

Sốc: Nữ diễn viên hạng A ly hôn không phải vì chồng ngoại tình với trợ lý, mà bị nhà chồng "hút máu" đến cùng cực? Nam thanh niên tử vong trong tư thế treo cổ vào lan can cầu ở Tiền Giang

Nam thanh niên tử vong trong tư thế treo cổ vào lan can cầu ở Tiền Giang HOT: "Hoàng tử nụ cười" James Jirayu chính thức kết hôn với bạn gái ngoài ngành hơn 4 tuổi

HOT: "Hoàng tử nụ cười" James Jirayu chính thức kết hôn với bạn gái ngoài ngành hơn 4 tuổi