Malware “Agent Smith” thay ứng dụng thật bằng ứng dụng giả, đã lây nhiễm 25 triệu thiết bị Android

Các nhà nghiên cứu đến từ công ty bảo mật Check Point vừa phát hiện ra một loại malware di động mới nhắm đến các thiết bị Android.

Được đặt tên là “Agent Smith” (Đặc vụ Smith), malware này lợi dụng những điểm yếu đã biết trong hệ điều hành Android để thay thế các ứng dụng đã cài đặt trên thiết bị bằng các phiên bản ứng dụng giả độc hại mà không cần đến sự can thiệp của người dùng.

Theo các nhà nghiên cứu, Agent Smith còn tận dụng đặc quyền truy xuất rất rộng của mình để hiển thị các quảng cáo lừa đảo và kiếm tiền từ chúng.

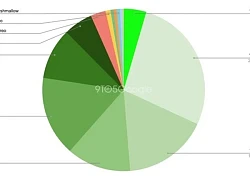

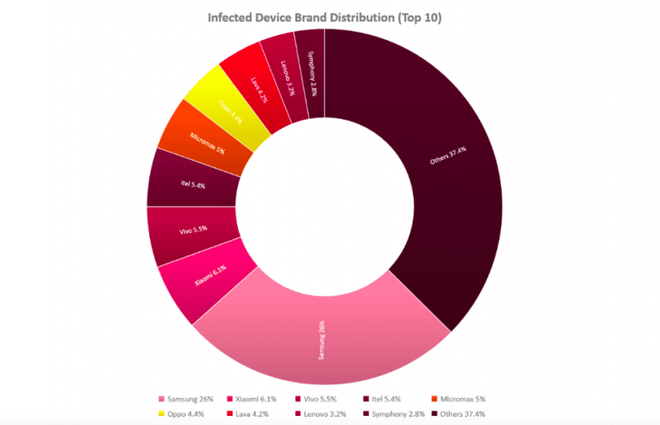

Malware này chủ yếu nhắm đến các thiết bị hoạt động ở Ấn Độ và các quốc gia châu Á khác như Pakistan và Bangladesk. Đến thời điểm này, nó đã lây nhiễm khoảng 25 triệu thiết bị, trong đó trung bình mỗi nạn nhân bị thay thế đến gần 112 ứng dụng.

Agent Smith lây nhiễm phổ biến trên các thiết bị chạy Android 5 và 6, hầu hết quá trình lây nhiễm kéo dài trong khoảng thời gian ít nhất 2 tháng.

Ở hình dạng hiện tại, Agent Smith đang được những tên hacker lợi dụng để thu lợi tài chính thông qua các quảng cáo độc hại. Nhưng xét khả năng thay thế các ứng dụng Android phổ biến của nó, các nhà nghiên cứu cảnh báo rằng có vô vàn những khả năng loại malware này có thể gây hại cho thiết bị của người dùng.

Agent Smith hoạt động ra sao?

Các nhà nghiên cứu của Check Point cho biết họ đã gặp con malware này hồi đầu năm 2019, sau khi quan sát nhiều đợt tấn công malware Android nhằm vào người dùng Ấn Độ. Vấn đề càng phức tạp hơn khi phương thức lây nhiễm của malware này là rất âm thầm, khiến nó cực khó để phát hiện cho đến khi thiết bị đã bị can thiệp.

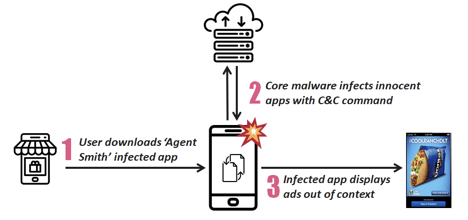

Agent Smith lây nhiễm thông qua một chuỗi gồm 3 giai đoạn nhằm xây dựng nên một mạng lưới botnet gồm nhiều thiết bị, có thể điều khiển từ một máy chủ ra lệnh và kiểm soát (C&C) để thực hiện các câu lệnh độc hại.

- Giai đoạn đầu tiên bắt đầu với một ứng dụng thả mồi, được nạn nhân cài đặt lên thiết bị Android một cách tự nguyện. Chúng thường là những phiên bản repack của các ứng dụng chính hãng như trò chơi Temple Run với các mã lệnh bổ sung.

- Ứng dụng thả mồi này sẽ tự động cài đặt một ứng dụng malware – thông thường là một tập tin cài đặt Android (đuôi APK) – với biểu tượng được ẩn đi khỏi màn hình chính của launcher. Chúng còn trốn khỏi sự phát hiện của hệ thống bằng cách giả dạng làm các chương trình cập nhật liên quan đến Google.

- Malware chính nằm trong tập tin APK sẽ lọc ra danh sách các ứng dụng đã cài đặt trên thiết bị và so sánh danh sách này với một danh sách gồm các ứng dụng giả mạo (được gọi là “danh sách mồi”) lấy từ máy chủ C&C hoặc được tích hợp sẵn trong malware. Nếu có một ứng dụng trùng khớ, nó sẽ trích xuất tâp tin APK của ứng dụng đó, chèn các mô-đun quảng cáo độc hại vào tập tin APK này, và cài đặt một phiên bản nhái của ứng dụng dưới dạng một bản cập nhật thông thường.

Video đang HOT

Mã lệnh bổ sung trong ứng dụng thả mồi – được gọi là “loader” – chủ yếu dùng để trích xuất và nạp một mô-đun “lõi”, có chức năng liên lạc với máy chủ C&C để lấy danh sách các ứng dụng Android phục vụ việc quét tìm trên thiết bị.

Danh sách này bao gồm nhiều ứng dụng phổ biến ở Ấn Độ như WhatsApp, SHAREit, MX Player, JioTV, Flipkart, Truecaller, Dailyhunt, Hotstar (một dịch vụ stream video điều hành bởi Star India, một công ty con của Walt Disney) và nhiều ứng dụng khác.

Khi tìm thấy ứng dụng mục tiêu trên thiết bị Android, mô-đun “lõi” sẽ lợi dụng lỗ hổng Janus – lỗ hổng được phát hiện bởi công ty bảo mật Bỉ GuardSquare vào năm 2017 – để thay thế ứng dụng thật bằng một phiên bản bị lây nhiễm mà không cần thay đổi chữ ký của ứng dụng.

Một khi ứng dụng bị lây nhiễm được cài đặt lên thiết bị, một mô-đun “boot” tron ứng dụng sẽ trích xuất và thự thi các nội dung độc hại. Nhưng để ngăn việc nhà phát triển tung ra một bản cập nhật chính chủ ghi đè lên mọi thay đổi mà malware đã thực hiện với ứng dụng, nó sẽ triển khai một mô-đun “patch” nhằm tắt cập nhật tự động đối với ứng dụng nhái đó.

Sau khi mọi thứ đã đâu vào đấy, malware sẽ liên lạc với máy chủ C&C để kéo xuống các quảng cáo lừa đảo. Chính các máy chủ C&C này đã giúp các nhà nghiên cứu Check Point thu hẹp lại danh sách các tên miền được sử dụng bởi hacker để truyền tải danh sách “mồi” và các quảng cáo độc hại đến các thiết bị bị lây nhiễm.

Ai đứng sau malware Agent Smith?

Theo các nhà nghiên cứu, Agent Smith đã xuất hiện từ khoảng tháng 1/2016. Các hacker bắt đầu sử dụng 9Apps làm kênh phân phối adware bằng cách tạo ra một loạt các ứng dụng thả mồi.

9Apps là một cửa hàng ứng dụng Android bên thứ ba do UCWeb điều hành (UCWeb được Alibaba Group thâu tóm vào năm 2014). Một trong những sản phẩm phổ biến nhất của hãng này là UC Browser – một trình duyệt web khá nổi tiếng tại các thị trường như Trung Quốc, Ấn Độ và Indonesia.

Chiến dịch malware bùng nổ vào nửa sau năm 2018, trước khi suy giảm đáng kể vào đầu năm nay.

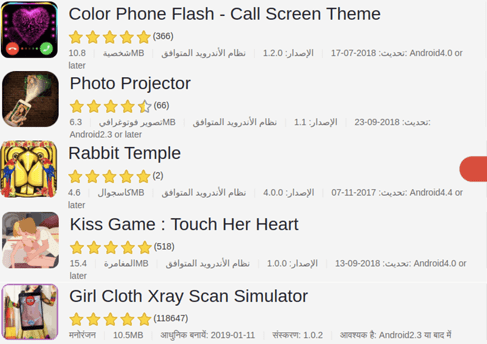

Top 5 ứng dụng thả mồi trên 9Apps

Trong vài tháng gần đây, các nhà nghiên cứu đã phát hiện 11 ứng dụng bị lây nhiễm trên Google Play Store có chứa các thành phần độc hại nhưng đang ở trạng thái ngừng kích hoạt bị Agent Smith lợi dụng, cho thấy những kẻ đứng sau malware này đang bắt đầu sử dụng chính nền tảng phân phối ứng dụng của Google để phát tán adware. Google đã gỡ bỏ các ứng dụng nói trên sau khi nhận được báo cáo của Check Point.

Với thông tin thu được, các nhà nghiên cứu đã có thể liên hệ chiến dịch tấn công của “Agent Smith” với một công ty Internet Trung Quốc trụ sở ở Quảng Châu. Họ phát hiện ra rằng công ty công nghệ này điều hành một hoạt động kinh doanh nhằm giúp các nhà phát triển Android Trung Quốc xuất bản và quảng bá các ứng dụng của họ trên các nền tảng nước ngoài.

Nhưng Check Point cho biết họ tìm thấy các quảng cáo tuyển dụng nhân viên vào các vị trí có liên quan đến cơ sở hạ tầng của malware Agent Smith và không có liên hệ gì đến công việc kinh doanh chính của công ty cả.

Họ còn tiết lộ rằng “ danh sách con mồi của Agent Smith không chỉ bao gồm các ứng dụng phổ biến bị ảnh hưởng bởi lỗ hổng Janus để đảm bảo hiệu quả cao nhất, mà còn chứa nhiều ứng dụng đối thủ của kẻ chủ mưu nhằm phá hoại tính cạnh tranh“.

Tác động

“ Ứng dụng thả mồi của Agent Smith sử dụng một chiến thuật lây nhiễm rất tham lam” – Check Point cho biết. “ Chỉ thay thế một ứng dụng vô hại với một ứng dụng nhái đã bị lây nhiễm là chưa đủ đối với loại malware này. Nó làm điều đó với mọi ứng dụng trên thiết bị miễn là tên gọi của tập tin ứng dụng nằm trong danh sách mồi”.

Sự phát triển mạnh mẽ của malware còn là kết quả của việc các nhà điều hành 9Apps cho phép hàng trăm ứng dụng thả mồi tồn tại trên nền tảng này – chủ yếu là biến thể của các ứng dụng chỉnh ảnh, game, hay các ứng dụng liên quan giải trí người lớn.

“Agent Smith” đặc biệt nhằm vào người dùng ở Ấn Độ, nhưng các nhà nghiên cứu còn tìm thấy các đợt tấn công ở Ả-rập Saudi, Anh, và Mỹ. Chỉ riêng Ấn Độ đã chiếm đến hơn 15 triệu thiết bị Android bị lây nhiễm.

Ngoài ra, các nhà nghiên cứu còn phát hiện ra rằng chỉ riêng 5 ứng dụng thả mồi độc hại nhất đã được tải về hơn 7,8 triệu lần, và các thiết bị của Samsung và Xiaomi là các thiết bị bị lây nhiễm nhiều nhất ở Ấn Độ.

Kết luận

Đây không phải là lần đầu tiên một kẻ tấn công tận dụng các cơ chế phân phối ứng dụng bên thứ ba để lây nhiễm malware vào các thiết bị. Bên cạnh việc lợi dụng một lỗ hổng đã từng được vá trước đó, mối quan ngại ở đây là những kẻ điều khiển malware đang đặt nền móng cho một chiến dịch phân phối thông qua cửa hàng ứng dụng chính thức của Android.

“ AOSP đã vá lỗ hổng Janus kể từ Android 7 thông qua việc giới thiệu APK Signature Scheme V2. Tuy nhiên, nhằm ngăn việc lợi dụng Janus, các nhà phát triển ứng dụng cần ký ứng dụng của họ bằng chương trình mới để Android có thể tiến hành kiểm tra tính toàn vẹn của ứng dụng với các tính năng nâng cao” – các nhà nghiên cứu nói.

Cần nhấn mạnh rằng các thiết bị đang chạy các phiên bản Android cũ có thể dễ dàng bị ảnh hưởng bởi nhiều loại tấn công. Nhưng kết quả nghiên cứu còn cho thấy các nhà phát triển hệ thống cần phải cộng tác với các nhà sản xuất thiết bị, các nhà phát triển ứng dụng, và người dùng, để các bản vá được phân phối, triển khai và cài đặt kịp thời.

“ Dù những kẻ đằng sau Agent Smith quyết định kiếm lời bất hợp pháp bằng các lợi dụng quảng cáo, những kẻ khác có thể thực hiện những phương thức có mức độ xâm hại và mức độ nguy hiểm cao hơn. Hôm nay, malware có thể hiển thị các quảng cáo không mong muốn, nhưng ngày mai nó có thể đánh cắp các thông tin nhạy cảm; từ các tin nhắn riêng tư đến các thông tin đăng nhập ngân hàng và nhiều thứ khác” – các nhà nghiên cứu kết luận.

Theo genk

Phát hiện malware 'đánh tráo mã nguồn' ứng dụng Android trên 25 triệu thiết bị

Một mã độc (malware) vừa mới bị công ty bảo mật CheckPoint phát hiện, lặng lẽ thay thế các đoạn mã (code) của các ứng dụng Android bằng các dòng code lệnh độc hại của nó và đã lây nhiễm tới hơn 25 triệu thiết bị.

Tin tặc đang nhắm vào lượng lớn người dùng Android

Hiện các nhà nghiên cứu của Check Point đã đặt tên cho phần mềm độc hại là Agent Smith vì phương thức xâm nhập vào và thay thế vật chủ của nó tinh vi, tương tự nhân vật đặc vụ Smith trong loạt phim viễn tưởng Ma Trận (The Matrix), khiến chúng rất khó bị phát hiện.

Mã độc này không đánh cắp dữ liệu từ người dùng, thay vào đó nó hack các ứng dụng Android đang có trong máy và chèn vào nhiều quảng cáo hoặc lấy cước phí từ các đoạn quảng cáo mà chúng đã hiển thị để kẻ đứng sau mã độc này có thể thu lợi từ các lượt xem "ép buộc". Theo đó, mã độc sẽ ưu tiên tìm kiếm các phần mềm phổ biến như WhatsApp, Opera Mini hoặc Flipkart, sau đó thay thế một phần các dòng code của chúng và chặn không cho ứng dụng nhận các bản cập nhật mới.

CheckPoint cho biết, hiện mã độc Agent Smith chủ yếu lây nhiễm tới các thiết bị Android ở Ấn Độ và các nước lân cận, do chúng chủ yếu lây an thông qua một kho ứng dụng của bên thứ ba có tên là 9Apps khá phổ biến ở khu vực này. Mã độc sẽ ẩn mình dưới các tiện ích vô thưởng vô phạt như chỉnh sửa ảnh, game hoặc các ứng dụng liên quan tới quan hệ. Sau khi người dùng tải ứng dụng bị nhúng mã độc xuống, malware này sẽ tiếp tục ngụy trang thành một ứng dụng liên quan tới Google như Google Updater và bắt đầu quá trình xâm nhập để thay thế các dòng code của các ứng dụng hợp pháp có trên máy.

Theo TheVerge, dù tập trung ở Ấn Độ với việc lây nhiễm tới 15 triệu thiết bị ở nước này, nhưng mã độc Agent Smith đã lan sang cả Mỹ với khoảng 300.000 thiết bị "dính đòn". Thậm chí, những kẻ đứng sau mã độc này có vẻ như muốn mở rộng mức độ lây nhiễm của nó bằng việc lén lút chèn vào 11 ứng dụng để đưa lên Google Play. May mắn thay chúng chưa kịp kích hoạt thì đã bị Google phát hiện và gỡ bỏ.

Được biết, lỗ hổng nghiêm trọng mà mã độc Agent Smith khai thác đã được vá từ nhiều năm trước trên Android, nhưng các nhà phát triển ứng dụng đôi khi không cập nhật và đã bỏ ngỏ bản vá khiến kẻ xấu lợi dụng. Theo các nhà nghiên cứu, đứng sau mã độc này có thể là một công ty Trung Quốc, với tuyên bố sẽ hỗ trợ các nhà phát triển nước này phát hành ứng dụng ra thị trường quốc tế

Theo Thanh Niên

Mã độc kinh hoàng lây nhiễm trên 25 triệu máy Android, game thủ hết sức cẩn thận  Một loại Malware mới trên Android vừa có đợt lây nhiễm kinh hoàng tới 25 triệu Smartphone thuộc rất nhiều quốc gia trên toàn cầu. Theo cơ quan bảo mật Check Point có trụ sở tại Israel cho biết: Lợi dụng 1 lỗ hổng bảo mật của Android, vốn là tính năng ưu tiên cập nhật phiên bản hệ điều hành Android, mã...

Một loại Malware mới trên Android vừa có đợt lây nhiễm kinh hoàng tới 25 triệu Smartphone thuộc rất nhiều quốc gia trên toàn cầu. Theo cơ quan bảo mật Check Point có trụ sở tại Israel cho biết: Lợi dụng 1 lỗ hổng bảo mật của Android, vốn là tính năng ưu tiên cập nhật phiên bản hệ điều hành Android, mã...

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32 TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32

TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32 Apple muốn tạo bước ngoặt cho bàn phím MacBook05:51

Apple muốn tạo bước ngoặt cho bàn phím MacBook05:51 Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26

Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26 Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14

Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14 Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36

Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36 Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47

Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47 Pin nấm - bước đột phá của ngành năng lượng bền vững08:03

Pin nấm - bước đột phá của ngành năng lượng bền vững08:03Tiêu điểm

Tin đang nóng

Tin mới nhất

Samsung muốn biến điện thoại Galaxy thành máy ảnh DSLR

CPU Panther Lake của Intel lộ kiến trúc nhân qua bản cập nhật phần mềm

Cảnh báo hàng triệu thiết bị Apple AirPlay có nguy cơ bị tấn công

Trải nghiệm Mercusys MB112-4G: giải pháp router 4G linh hoạt cho người dùng phổ thông

Doanh thu của Meta vượt kỳ vọng làm nhà đầu tư thở phào, Mark Zuckerberg nói về khoản đầu tư vào AI

Dấu chấm hết cho kỷ nguyên smartphone LG sau 4 năm 'cầm cự'

Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"

Thêm lựa chọn sử dụng Internet vệ tinh từ đối thủ của SpaceX

Kế hoạch đầy tham vọng của Apple

Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc

Cách Trung Quốc tạo ra chip 5nm không cần EUV

One UI 7 kìm hãm sự phổ biến của Android 15?

Có thể bạn quan tâm

Cô gái bỏng 95%, bỏ 9 ngón tay sống kỳ diệu, vừa đính hôn với người đặc biệt

Netizen

14:28:58 02/05/2025

Chồng cũ cưới hot girl sau 3 tháng Từ Hy Viên qua đời: Cbiz tẩy chay gắt đám cưới khiến Uông Tiểu Phi "muối mặt"

Sao châu á

14:28:50 02/05/2025

Anh trở thành trung tâm tài chính cho dự án nhiên liệu hóa thạch quy mô lớn

Uncat

14:28:22 02/05/2025

Đinh Ngọc Diệp: 'Nếu chồng lỡ 'say nắng' bạn diễn, tôi sẽ thông cảm'

Sao việt

14:23:32 02/05/2025

Tổng thống Trump bổ nhiệm lãnh đạo tạm thời của Đại sứ quán Mỹ tại Ukraine

Thế giới

14:22:13 02/05/2025

Vợ Justin Bieber 'bắt chước' tình cũ chồng, 'cợt nhả' tình yêu của Selena Gomez

Sao âu mỹ

13:50:23 02/05/2025

Lật Mặt 8: Bước lùi của Lý Hải

Phim việt

13:47:26 02/05/2025

Khó tin mỹ nhân Trung Quốc U40 trẻ đẹp như gái 18: Nhan sắc ngọt lịm ngắm mà rụng tim

Hậu trường phim

13:40:37 02/05/2025

Toàn cảnh tranh cãi xoay quanh ca khúc 3 tỷ view hot nhất dịp 30/4, nhạc sĩ phải lên tiếng xin lỗi

Nhạc việt

13:23:16 02/05/2025

Chi Pu được khen tinh tế chỉ với một thay đổi nhỏ ở trang phục biểu diễn

Phong cách sao

13:16:21 02/05/2025

Cổ phiếu Facebook tăng vọt sau án phạt 5 tỉ USD

Cổ phiếu Facebook tăng vọt sau án phạt 5 tỉ USD Tesla nhờ Apple giúp truy tố được kẻ ăn trộm công nghệ xe tự lái

Tesla nhờ Apple giúp truy tố được kẻ ăn trộm công nghệ xe tự lái

Microsoft ngừng hỗ trợ các ứng dụng Office cho thiết bị Android cũ

Microsoft ngừng hỗ trợ các ứng dụng Office cho thiết bị Android cũ Cuộc chiến với ứng dụng Android độc hại vẫn nan giải

Cuộc chiến với ứng dụng Android độc hại vẫn nan giải Số lượng cuộc tấn công mạng vào các hệ thống thông tin tại Việt Nam đã giảm gần 50%

Số lượng cuộc tấn công mạng vào các hệ thống thông tin tại Việt Nam đã giảm gần 50% Hai phần ba ứng dụng chống virus trên Android chẳng giúp ích được gì

Hai phần ba ứng dụng chống virus trên Android chẳng giúp ích được gì Trí tuệ nhân tạo tiếp tục là chủ đề 'nóng' tại Google I/O 2019

Trí tuệ nhân tạo tiếp tục là chủ đề 'nóng' tại Google I/O 2019 CEO Google: Quyền riêng tư không thể là một 'món hàng xa xỉ'

CEO Google: Quyền riêng tư không thể là một 'món hàng xa xỉ' Ra mắt Bkav 2019 ứng dụng Trí tuệ nhân tạo chống tấn công theo kịch bản

Ra mắt Bkav 2019 ứng dụng Trí tuệ nhân tạo chống tấn công theo kịch bản Vì sao Facebook cần biết bạn thích ngủ với ai?

Vì sao Facebook cần biết bạn thích ngủ với ai? Windows 10 thay đổi thiết kế vào năm 2020, góc cửa sổ ứng dụng sẽ bo tròn nhiều hơn

Windows 10 thay đổi thiết kế vào năm 2020, góc cửa sổ ứng dụng sẽ bo tròn nhiều hơn

Cạnh tranh khốc liệt thách thức "ghế nóng" tại những Start-Up ứng dụng

Cạnh tranh khốc liệt thách thức "ghế nóng" tại những Start-Up ứng dụng Hacker có thể tắt động cơ ô tô bằng cách đột nhập vào ứng dụng theo dõi GPS

Hacker có thể tắt động cơ ô tô bằng cách đột nhập vào ứng dụng theo dõi GPS Xiaomi bất ngờ ra mắt mô hình AI tự phát triển

Xiaomi bất ngờ ra mắt mô hình AI tự phát triển Smartphone có bền bỉ đến mấy, ốp lưng vẫn cần thiết

Smartphone có bền bỉ đến mấy, ốp lưng vẫn cần thiết Dòng iPhone 17 Pro 'lỡ hẹn' công nghệ màn hình độc quyền

Dòng iPhone 17 Pro 'lỡ hẹn' công nghệ màn hình độc quyền AI tham gia vào toàn bộ 'vòng đời' dự luật

AI tham gia vào toàn bộ 'vòng đời' dự luật Cách AI được huấn luyện để 'làm luật'

Cách AI được huấn luyện để 'làm luật' Tương lai, ai cũng có thể là chủ của AI

Tương lai, ai cũng có thể là chủ của AI Google ra mắt công cụ AI để học ngoại ngữ

Google ra mắt công cụ AI để học ngoại ngữ

Nữ sinh tử vong ở Vĩnh Long: Bộ Công an đề nghị hủy quyết định không khởi tố vụ án

Nữ sinh tử vong ở Vĩnh Long: Bộ Công an đề nghị hủy quyết định không khởi tố vụ án Sự thật clip tài xế ô tô bị cảnh sát cơ động đuổi theo vì "thông chốt cồn"

Sự thật clip tài xế ô tô bị cảnh sát cơ động đuổi theo vì "thông chốt cồn" Bộ Công an "khởi động" điều tra lại vụ tai nạn: Gia đình bé gái nói gì?

Bộ Công an "khởi động" điều tra lại vụ tai nạn: Gia đình bé gái nói gì? Võ Hạ Trâm bị nói "cướp" hit, nay có thái độ lạ với Duyên Quỳnh, CĐM khen nức nở

Võ Hạ Trâm bị nói "cướp" hit, nay có thái độ lạ với Duyên Quỳnh, CĐM khen nức nở Vụ nổ súng ở Vĩnh Long: Khởi tố vụ án hình sự 'Giết người'

Vụ nổ súng ở Vĩnh Long: Khởi tố vụ án hình sự 'Giết người'

Nữ diễn viên bị "Càn Long" Trương Quốc Lập chèn ép giờ ra sao khi lấy chồng hơn 17 tuổi?

Nữ diễn viên bị "Càn Long" Trương Quốc Lập chèn ép giờ ra sao khi lấy chồng hơn 17 tuổi?

Nam danh hài hơn mẹ vợ 2 tuổi, ở nhà mặt tiền trung tâm quận 5 TP.HCM, có 3 con riêng

Nam danh hài hơn mẹ vợ 2 tuổi, ở nhà mặt tiền trung tâm quận 5 TP.HCM, có 3 con riêng

Nữ BTV có pha xử lý cực tinh tế khi phỏng vấn em bé trên sóng trực tiếp sau lễ diễu binh, diễu hành 30/4

Nữ BTV có pha xử lý cực tinh tế khi phỏng vấn em bé trên sóng trực tiếp sau lễ diễu binh, diễu hành 30/4

Vụ nổ súng rồi tự sát ở Vĩnh Long: Người bạn đi cùng kể lại tai nạn của con gái nghi phạm

Vụ nổ súng rồi tự sát ở Vĩnh Long: Người bạn đi cùng kể lại tai nạn của con gái nghi phạm

Nghịch tử sát hại mẹ ruột

Nghịch tử sát hại mẹ ruột