Mã độc đánh cắp thẻ ngân hàng lây từ Windows sang Android

Trojan mới trên máy tính chạy Windows có thể lây lan sang thiết bị Android để cài đặt phần mềm ngân hàng trực tuyến giả mạo và chuyển tiếp tin nhắn đến máy chủ từ xa.

Theo nghiên cứu của Symantec, một mã độc Trojan trên máy tính mới được phát hiện có khả năng lây lan sang thiết bị chạy Android khi kết nối với máy tính bị nhiễm mã độc trên. Trojan này được lập trình để ăn cắp các tài khoản ngân hàng.

Trojan mới có thể lây từ máy tính Windows bị nhiễm độc sang thiết bị Android. Ảnh minh họa.

Phương pháp này khá mới bởi trước đây những vụ tấn công mã độc trên thiết bị Android chủ yếu dùng các phần mềm giả mạo trong kho ứng dụng của Google để phát tán.

Nhà nghiên cứu Flora Liu thuộc Symantec cho biết: “Khi thiết bị Android được kết nối với máy tính ở chế độ bộ nhớ USB, nếu tính năng tự động khởi chạy (AutoRun) được kích hoạt thì máy tính bị nhiễm Trojan trên sẽ lây lan sang điện thoại thông qua tập tin autorun.inf”

Các phần mềm độc hại nói trên được xây dựng để tấn công người dùng ngân hàng trực tuyến tại Hàn Quốc. “Khi tìm thấy ứng dụng ngân hàng trực tuyến, phần mềm độc hại sẽ nhắc người dùng xóa chúng để cài đặt phiên bản bị nhiễm độc”, Liu nói. Nguy hiểm hơn, tính năng chặn tin nhắn gửi đến và chuyển tiếp tin nhắn đó đến một máy chủ từ xa cũng có thể kích hoạt.

Video đang HOT

Bên cạnh mã PIN, ứng dụng ngân hàng trực tuyến thường dùng tin nhắn như một bước thứ hai (hai lớp) để xác thực giao dịch. Với các tính năng nguy hiểm nói trên, người dùng rất có thể bị mất tiền trong tài khoản ngân hàng. Trojan này hoàn toàn có thể bị lợi dụng để gây hại cho những quốc gia khác.

Liu đã đưa ra lời khuyên cho người dùng, nên tắt chế độ “Gỡ rối USB” (USB debugging) trên các thiết bị Android nếu không cần dùng và cảnh giác khi kết nối di động với những máy tính không tin cậy.

Theo VNE

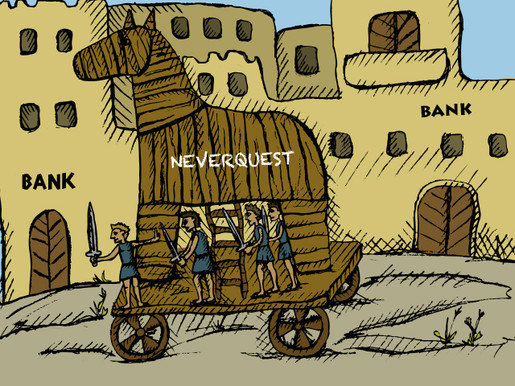

Neverquest: Trojan đe dọa người sử dụng ngân hàng trực tuyến

Theo các chuyên gia từ Kaspersky Lab: "Một Trojan mới với mục tiêu tấn công người sử dụng các dịch vụ tài chính trực tuyến có khả năng lây lan rất nhanh chóng trong một vài tháng tới".

Các malware này được giới thiệu lần đầu trên các diễn đàn của tội phạm mạng vào tháng 7 vừa qua. Theo các chuyên gia từ Kaspersky Lab nó được gọi với tên là Trojan-Banker.Win32/64.Neverquest.

Vào thứ 3 vừa qua, chuyên gia của Kaspersky Lab - Ông Sergey Golovanov đã viết trên Blog của mình: "Trong khoảng thời gian giữa tháng 11, Kaspersky Lab đã ghi nhận hàng ngàn cuộc tấn công cố gắng lây nhiễm Neverquest từ khắp nơi trên thế giới". Ông cũng cho biết: " Mối đe dọa này tương đối mới và tội phạm mạng vẫn chưa dùng hết khả năng của nó, tuy nhiên với khả năng lây lan siêu nhanh của mình, trong thời gian ngắn sắp tới Neverquest có thể gia tăng đáng kể số lượng máy tính bị lây nhiễm."

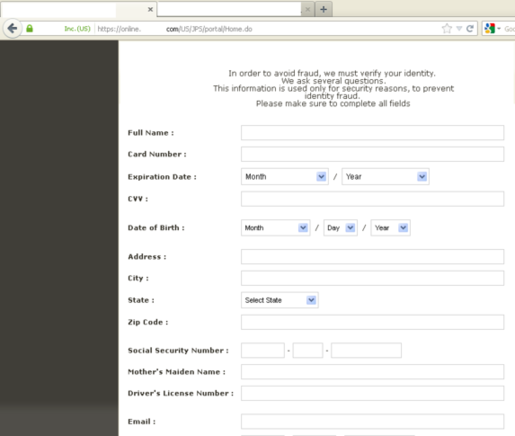

Neverquest có hầu hết những tính năng của một malware, Neverquest có thể sửa đổi các nội dung được mở bởi IE và Firefox, ăn cắp các tài khoản người dùng cùng mật khẩu của họ trên các Website và sau đó kiểm soát các máy tính bị nhiễm bằng một máy tính ảo - VNC (Vitual Network Computing).

Ngoài những điểm kể trên, có thể kể đến vài tính năng nổi bật của Neverquest, làm các nhà bảo mật của Kaspersky rất quan tâm đến:

Cấu hình mặc định của nó xác định mục tiêu là 28 Website thuộc về các ngân hàng quốc tế lớn cũng như các dịch vụ thanh toán trực tuyến phổ biến trên thế giới. Ngoài 28 trang web này Neverquest còn có thể xác định được các trang Web khác thông qua các truy cập của nạn nhân với các từ khóa nhất định như: balance, checking account và account summary.... Điều này giúp tin tặc có thể xác định thêm các mục tiêu mới cho malware và xây dựng các kịch bản tấn công tương tự.

Thông tin tài khoản ngân hàng là mục tiêu của Neverquest.

Các phương pháp được tin tặc sử dụng để lây lan Neverquest khá giống với cách mà botnet Bredolab sử dụng - một trong những malware phổ biến nhất trong năm 2010.

Neverquest đánh cắp thông tin đăng nhập từ giao thức FTP (File Transfer Protocal), thông qua một phần mềm bạn cài đặt trên máy tính của mình. Sau đó tin tặc tiếp tục khai thác các lỗ hổng trong các trình cắm (plug-in) được cài đặt trong trình duyệt để cài đặt Neverquest lên máy họ.

Các chương trình Trojan cũng đánh cắp thông tin từ mail của khác hàng qua các giao thức như SMTP (Simple Mail Transfer Protocol) và POP (Post Office Protocol), dữ liệu ăn cắp được tin tặc sử dụng để gửi thư rác, đính kèm phần mềm độc hại.

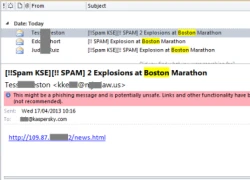

Một Email nặc danh từ Neverquest.

Ngoài đối tượng là người sử dụng các dịch vụ tài chính trực tuyến, Neverquest còn đánh cặp lượng lớn thông tin đăng nhập từ các mạng xã hội và dịch vụ chat trên các trang Web bị nhiễm. Các tài khoản này giúp Neverquest lây lan nhanh qua các tài khoản bạn bè khác của họ.

Ngay từ tháng 11, Kaspersky Lab đã ghi nhận trường hợp mua bán cơ sở dữ liệu để truy cập vào các tài khoản ngân hàng và các tài liệu khác được sử dụng cho việc mở và quản lí tài khoản, bởi các tin tặc trong diễn đàn. Golovanov nói, "Chúng ta hãy chờ đợi để xem các cuộc tấn công hàng loạt của của Neverquest vào cuối năm, và người dùng sẽ là nạn nhân của việc này".

Theo Securelist

99% virus, mã độc nhằm vào hệ điều hành Android  99% chương trình độc hại di động mới được phát hiện nhắm vào hệ điều hành Android, chỉ một số lượng rất nhỏ hướng đến smartphone dựa trên nền tảng Java và Symbian. 2012 là năm thứ hai cho thấy sự bùng nổ của phần mềm độc hại cho Android. Từ tám chương trình độc hại duy nhất vào tháng 1 năm 2011,...

99% chương trình độc hại di động mới được phát hiện nhắm vào hệ điều hành Android, chỉ một số lượng rất nhỏ hướng đến smartphone dựa trên nền tảng Java và Symbian. 2012 là năm thứ hai cho thấy sự bùng nổ của phần mềm độc hại cho Android. Từ tám chương trình độc hại duy nhất vào tháng 1 năm 2011,...

Clip bé gái nghèo "giật" đồ cúng cô hồn gây sốt mạng: Gia chủ tiết lộ câu chuyện phía sau00:23

Clip bé gái nghèo "giật" đồ cúng cô hồn gây sốt mạng: Gia chủ tiết lộ câu chuyện phía sau00:23 Tiếc nuối của bản nhạc phim Mưa Đỏ đang gây sốt mạng xã hội04:43

Tiếc nuối của bản nhạc phim Mưa Đỏ đang gây sốt mạng xã hội04:43 Bắt khẩn cấp 4 đối tượng YouTuber ẩu đả, gây rối trật tự công cộng03:38

Bắt khẩn cấp 4 đối tượng YouTuber ẩu đả, gây rối trật tự công cộng03:38 Vụ 2 anh em làm việc tốt nghi bị đánh dã man ở Bắc Ninh: Camera ghi cảnh trước va chạm01:44

Vụ 2 anh em làm việc tốt nghi bị đánh dã man ở Bắc Ninh: Camera ghi cảnh trước va chạm01:44 Hơn 2 giờ truy bắt đối tượng sinh năm 1995 sát hại Thiếu tá công an01:08

Hơn 2 giờ truy bắt đối tượng sinh năm 1995 sát hại Thiếu tá công an01:08 Hé lộ chân dung chủ nhân ca khúc hút 14 triệu view do Mỹ Tâm thể hiện ở A8001:12

Hé lộ chân dung chủ nhân ca khúc hút 14 triệu view do Mỹ Tâm thể hiện ở A8001:12 BTV Khánh Trang trở lại sau 1 tháng kể từ vụ đọc sai, netizen sốc khi biết lý do02:47

BTV Khánh Trang trở lại sau 1 tháng kể từ vụ đọc sai, netizen sốc khi biết lý do02:47 Hội bạn thân đồng loạt an ủi Thúy Ngân vì chia tay với "nam thần màn ảnh Việt"?00:28

Hội bạn thân đồng loạt an ủi Thúy Ngân vì chia tay với "nam thần màn ảnh Việt"?00:28 Tác giả bài 'Khúc hát mừng sinh nhật' kiếm được bao nhiêu tiền bản quyền?03:30

Tác giả bài 'Khúc hát mừng sinh nhật' kiếm được bao nhiêu tiền bản quyền?03:30 Người trình báo mất 30 cây vàng khi ngủ trên ô tô là 'vua kickboxing Việt Nam'09:55

Người trình báo mất 30 cây vàng khi ngủ trên ô tô là 'vua kickboxing Việt Nam'09:55 Tập đoàn Chị Em Rọt mới chỉ hoàn tiền cho 6 khách hàng09:04

Tập đoàn Chị Em Rọt mới chỉ hoàn tiền cho 6 khách hàng09:04Tiêu điểm

Tin đang nóng

Tin mới nhất

Doanh nghiệp thương mại điện tử, bán lẻ trở thành mục tiêu ưu tiên của hacker

Ra mắt ứng dụng hỗ trợ ra quyết định lâm sàng cho hệ thống y tế tích hợp AI

Tạo đột phá thể chế, thúc đẩy khoa học công nghệ và đổi mới sáng tạo

Windows 10 "nổi loạn" giành lại thị phần từ Windows 11 ngay trước giờ G

Cách kéo dài thêm một năm hỗ trợ miễn phí cho Windows 10

Mô hình LLM phản hồi sai nếu bị dẫn dắt bằng thủ thuật tâm lý

Những tính năng đã biến mất khỏi smartphone

Người dùng 'sập bẫy' trước chiêu trò buộc nâng cấp iPhone của Apple

Thói quen gây hao pin trên điện thoại Android cần bỏ ngay

Apple có thể phải 'nhờ cậy' Google Gemini sau khi trì hoãn nâng cấp lớn cho Siri tới năm 2026

Quay màn hình iPhone chất lượng cao hơn với iOS 26

Công ty khởi nghiệp AI Anthropic trả 1,5 tỉ đô la để dàn xếp vụ kiện bản quyền

Có thể bạn quan tâm

Yamaha NEO's tháng 9.2025: Giá giảm sâu, cơ hội mua tốt nhất năm

Xe máy

09:33:10 11/09/2025

Xe Nissan công suất 400 mã lực, giá gần 1,5 tỷ đồng

Ôtô

09:30:04 11/09/2025

Công sức của con dâu chẳng ai nhớ, vụng về cả họ truyền tai nhau nói xấu

Góc tâm tình

09:26:46 11/09/2025

Một năm buồn của Lưu Diệc Phi

Hậu trường phim

09:10:39 11/09/2025

Gái quê lên phố làm diễn viên, lấy thiếu gia, ly hôn sau 3 năm: Hôn nhân đứt gánh nhưng dạy con thì chuẩn chỉnh!

Sao châu á

09:08:00 11/09/2025

3 cặp Vbiz càng bóc càng twist: Sơn Tùng - Hải Tú ồn ào 4 năm ngày càng rối, giật mình trước màn "đánh úp" công khai của đôi số 2!

Sao việt

09:05:05 11/09/2025

Miền Tây có 3 món bún tên cực lạ, nhưng nghe là muốn thử mà thử là... "nghiện" luôn

Ẩm thực

08:54:38 11/09/2025

Gió ngang khoảng trời xanh - Tập 15: Mỹ Anh quyết tâm hầu hạ hội phu nhân

Phim việt

08:35:48 11/09/2025

Chiếm đoạt 15 tỷ đồng bằng "chiêu" đáo hạn ngân hàng

Pháp luật

08:25:16 11/09/2025

TPHCM: Bình gas mini ở quán nhậu phát nổ nửa đêm, nhiều người bỏng đen mặt

Sức khỏe

08:00:07 11/09/2025

Facebook sẽ sụp đổ vào năm 2017?

Facebook sẽ sụp đổ vào năm 2017? Apple dự tính dùng đá sapphire để bảo vệ màn hình iPhone

Apple dự tính dùng đá sapphire để bảo vệ màn hình iPhone

110 triệu tài khoản khách hàng Target bị tấn công

110 triệu tài khoản khách hàng Target bị tấn công Trộm tiền từ cây ATM bằng USB

Trộm tiền từ cây ATM bằng USB Mã độc Apollo nhắm vào dịch vụ ngân hàng trực tuyến

Mã độc Apollo nhắm vào dịch vụ ngân hàng trực tuyến Xuất hiện mã độc khiến smartphone, máy tính tê liệt

Xuất hiện mã độc khiến smartphone, máy tính tê liệt 12 thủ thuật giúp bạn tăng tốc Windows 7

12 thủ thuật giúp bạn tăng tốc Windows 7 Google tung bản vá lỗ hổng bảo mật nghiêm trọng trên Android

Google tung bản vá lỗ hổng bảo mật nghiêm trọng trên Android Trojan nguy hiểm nhất từng thấy trên Android

Trojan nguy hiểm nhất từng thấy trên Android Cảnh báo mã độc trên Chrome và Firefox đánh cắp tài khoản Facebook

Cảnh báo mã độc trên Chrome và Firefox đánh cắp tài khoản Facebook Tin tặc lợi dụng vụ đánh bom ở Boston

Tin tặc lợi dụng vụ đánh bom ở Boston Trojan chèn quảng cáo vào trình duyệt OS X

Trojan chèn quảng cáo vào trình duyệt OS X Java lại dính lỗi bảo mật để cài đặt trojan vào máy người dùng

Java lại dính lỗi bảo mật để cài đặt trojan vào máy người dùng Sâu Android có thể cài lén mã độc lên PC

Sâu Android có thể cài lén mã độc lên PC Apple ra mắt iPhone 17, iOS 26 và loạt sản phẩm mới

Apple ra mắt iPhone 17, iOS 26 và loạt sản phẩm mới Cần Thơ sẽ có Trung tâm UAV - Robot phục vụ nông nghiệp thông minh

Cần Thơ sẽ có Trung tâm UAV - Robot phục vụ nông nghiệp thông minh Vì sao các tập đoàn công nghệ trả hàng triệu USD để thu hút nhân tài AI?

Vì sao các tập đoàn công nghệ trả hàng triệu USD để thu hút nhân tài AI? Ứng dụng trợ lý ảo hỗ trợ sinh viên trong trường đại học

Ứng dụng trợ lý ảo hỗ trợ sinh viên trong trường đại học Khi trí tuệ nhân tạo 'bước vào' phòng phỏng vấn tuyển dụng

Khi trí tuệ nhân tạo 'bước vào' phòng phỏng vấn tuyển dụng "Gã khổng lồ" Alibaba phát hành mô hình AI cạnh tranh với OpenAI và Google

"Gã khổng lồ" Alibaba phát hành mô hình AI cạnh tranh với OpenAI và Google NVIDIA và ADI bắt tay thúc đẩy kỷ nguyên robot thông minh

NVIDIA và ADI bắt tay thúc đẩy kỷ nguyên robot thông minh Meta đối mặt thêm 'sóng gió' từ cáo buộc sai sót trong đảm bảo an ninh mạng

Meta đối mặt thêm 'sóng gió' từ cáo buộc sai sót trong đảm bảo an ninh mạng Bố qua đời sau một ngày nói hiến tạng cho mẹ, bé gái 11 tuổi nghẹn ngào

Bố qua đời sau một ngày nói hiến tạng cho mẹ, bé gái 11 tuổi nghẹn ngào Ca sĩ Quốc Kháng tự xưng là cháu lãnh đạo cấp cao, nhận 7 tỷ "chạy án"

Ca sĩ Quốc Kháng tự xưng là cháu lãnh đạo cấp cao, nhận 7 tỷ "chạy án" 6 năm còng lưng gánh nợ, vợ ngã quỵ khi chồng buông câu phũ phàng

6 năm còng lưng gánh nợ, vợ ngã quỵ khi chồng buông câu phũ phàng Tiêu Chiến, Nhậm Gia Luân cùng đổ bộ màn ảnh với loạt phim dân quốc siêu hot

Tiêu Chiến, Nhậm Gia Luân cùng đổ bộ màn ảnh với loạt phim dân quốc siêu hot 10 nữ thần dao kéo đẹp nhất Hàn Quốc: Park Min Young bét bảng chẳng oan, hạng 1 là tuyệt tác suốt 22 năm

10 nữ thần dao kéo đẹp nhất Hàn Quốc: Park Min Young bét bảng chẳng oan, hạng 1 là tuyệt tác suốt 22 năm Tuổi già, tôi quyết bán nhà 4 tỷ để vào viện dưỡng lão dù có hai con trai thành đạt

Tuổi già, tôi quyết bán nhà 4 tỷ để vào viện dưỡng lão dù có hai con trai thành đạt Nhạc sĩ đắt show nhất hiện tại hủy show, người hâm mộ lại nổi trận lôi đình đòi đuổi ekip

Nhạc sĩ đắt show nhất hiện tại hủy show, người hâm mộ lại nổi trận lôi đình đòi đuổi ekip Muốn sống yên thì né 5 phim ngôn tình "đầu voi đuôi chuột" này ra, cho tiền tỷ cũng đừng xem

Muốn sống yên thì né 5 phim ngôn tình "đầu voi đuôi chuột" này ra, cho tiền tỷ cũng đừng xem Mỹ: Chấn động vụ nữ nghệ sĩ trẻ Ukraine bị sát hại trên tàu điện

Mỹ: Chấn động vụ nữ nghệ sĩ trẻ Ukraine bị sát hại trên tàu điện Hoa hậu Kỳ Duyên và Thiên Ân cuối cùng cũng công khai?

Hoa hậu Kỳ Duyên và Thiên Ân cuối cùng cũng công khai? Vén màn hệ sinh thái "đẻ ra trứng vàng" của "nữ đại gia quận 7": Sự thật chồng là Tổng giám đốc VB Group, vợ sản xuất phim doanh thu hàng trăm tỷ đồng?

Vén màn hệ sinh thái "đẻ ra trứng vàng" của "nữ đại gia quận 7": Sự thật chồng là Tổng giám đốc VB Group, vợ sản xuất phim doanh thu hàng trăm tỷ đồng? Truyện cổ tích thời hiện đại: Gặp lại mối tình đầu sau 16 năm ở quán mì, cặp đôi đính hôn sau chưa đầy một tuần

Truyện cổ tích thời hiện đại: Gặp lại mối tình đầu sau 16 năm ở quán mì, cặp đôi đính hôn sau chưa đầy một tuần Danh tính người phụ nữ lớn hơn 12 tuổi lên truyền hình nói về thông tin yêu ca sĩ Phi Hùng

Danh tính người phụ nữ lớn hơn 12 tuổi lên truyền hình nói về thông tin yêu ca sĩ Phi Hùng Vệ sĩ lớn tuổi lên tiếng về thông tin là chồng Mỹ Tâm, có con chung

Vệ sĩ lớn tuổi lên tiếng về thông tin là chồng Mỹ Tâm, có con chung Cô gái lén lút làm điều này ở tiệm nail, rồi ngang nhiên đặt hàng trên Shopee

Cô gái lén lút làm điều này ở tiệm nail, rồi ngang nhiên đặt hàng trên Shopee Mỹ nhân đang làm bẽ mặt Lưu Diệc Phi và nửa showbiz bị cô lập đến thương, hóa ra đây là mặt tối tàn khốc của Cbiz!

Mỹ nhân đang làm bẽ mặt Lưu Diệc Phi và nửa showbiz bị cô lập đến thương, hóa ra đây là mặt tối tàn khốc của Cbiz! Mỹ nhân nổi tiếng nhất Mưa Đỏ: Nhan sắc mướt mắt mê hoặc 6 triệu fan, không biết khen sao cho đủ

Mỹ nhân nổi tiếng nhất Mưa Đỏ: Nhan sắc mướt mắt mê hoặc 6 triệu fan, không biết khen sao cho đủ YouTuber chuyên vào vai 'Chủ tịch giả nghèo và cái kết' vừa bị khởi tố là ai?

YouTuber chuyên vào vai 'Chủ tịch giả nghèo và cái kết' vừa bị khởi tố là ai?