Ít nhất 60 triệu người cài ứng dụng Android thu thập dữ liệu trái phép

Theo Thời báo Phố Wall , các ứng dụng bị gỡ khỏi Google Play do chứa yếu tố bí mật khai thác dữ liệu người dùng.

Tác giả của đoạn code khai thác dữ liệu là Measurement Systems S. de R.L. Theo hồ sơ doanh nghiệp và đăng ký web, công ty này có liên quan tới một nhà thầu quốc phòng tại Virginia (Mỹ), chuyên về tình báo mạng, phòng thủ mạng và đánh chặn tình báo.

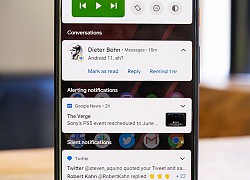

Đoạn code chạy trên hàng triệu thiết bị Android và có mặt trong vài ứng dụng cầu nguyện với lượt tải hơn 10 triệu. Ngoài ra, nó còn nhúng trong các phần mềm như phát hiện máy bắn tốc độ trên cao tốc, đọc mã QR hay thời tiết. Tổng cộng, các ứng dụng đã được tải trên tối thiểu 60 triệu thiết bị. Hai nhà nghiên cứu Serge Egelman và Joel Reardon đã chia sẻ phát hiện với Google, nhà chức trách liên bang và Thời báo Phố Wall.

Measurement Systems trả tiền cho các nhà phát triển khắp thế giới để nhúng đoạn mã – hay SDK – vào ứng dụng của họ. Nó cho phép công ty bí mật thu thập dữ liệu người dùng . Theo ông Egelman, chèn SDK vào ứng dụng sẽ giúp nhà phát triển có thêm thu nhập cũng như dữ liệu chi tiết về người dùng của họ. Tài liệu của Thời báo Phố Wall cho thấy mỗi nhà phát triển có thể kiếm được từ 100 tới 10.000 USD mỗi tháng hoặc hơn, tùy thuộc vào số lượng người dùng hoạt động.

Video đang HOT

Hai chuyên gia nhận xét đây là SDK xâm phạm quyền riêng tư nhiều nhất họ từng ghi nhận trong 6 năm làm công việc phân tích ứng dụng di động, có thể xem là mã độc mà không cần do dự.

Người phát ngôn Google cho biết các ứng dụng chứa phần mềm của Measurement Systems đã bị xóa tính đến ngày 25/3. Chúng được quay trở lại nếu gỡ bỏ đoạn code theo dõi. Tuy nhiên, việc gỡ bỏ khỏi Google Play không ảnh hưởng gì đến khả năng thu thập từ hàng triệu điện thoại đã cài đặt chúng. Tuy nhiên, SDK đã ngừng thu thập dữ liệu người dùng sau khi hai chuyên gia bắt đầu công bố phát hiện.

Báo cáo chỉ ra đoạn code có khả năng xác định sự tồn tại của các thiết bị khác (cũng dùng ứng dụng chứa đoạn code) đang kết nối cùng mạng Wi-Fi, về cơ bản cung cấp một cách để lập bản đồ mạng lưới. Measurement Systems báo cho các nhà phát triển ứng dụng rằng họ muốn dữ liệu chủ yếu từ Trung Đông, Trung và Đông Âu, châu Á. Một số còn được yêu cầu ký thỏa thuận không tiết lộ.

SDK khai thác lượng lớn dữ liệu, bao gồm vị trí chính xác, định danh cá nhân (email, số điện thoại), dữ liệu về máy tính và điện thoại di động lân cận. Nó cũng có thể thu thập thông tin lưu trong clipboard điện thoại như mật khẩu mỗi khi người dùng sử dụng tính năng copy paste. Thậm chí, nó còn quét được một vài phần trong hệ thống tập tin thiết bị như các tập tin lưu trong thư mục tải xuống của WhatsApp.

Mã độc giả dạng ví điện tử để trộm tiền trên điện thoại

Sự bùng nổ của tiền mã hóa kéo theo nhiều loại mã độc được sinh ra nhằm đánh cắp thông tin từ ví điện tử của nạn nhân.

Tiền mã hóa bùng nổ vài năm gần đây không chỉ hình thành một nhóm nhà đầu tư không chuyên muốn "lướt sóng", mà còn kéo theo nhiều ánh mắt thèm muốn của kẻ gian nhắm tới ví điện tử - nơi chứa các loại tiền ảo.

Ví điện tử chứa tiền ảo đang là mục tiêu của giới tin tặc

Mới đây, các nhà nghiên cứu tại công ty bảo mật Eset đã phát hiện ra kế hoạch phức tạp được triển khai trên nền tảng Android và iOS, gồm các ứng dụng được thiết kế trông giống hệt những ví tiền ảo nổi tiếng. Nhưng thực chất, đây là sản phẩm giả danh chứa các trojan khả nghi được tạo ra để ăn cắp tiền khi nạn nhân nhập thông tin vào ví.

Phát hiện trên được Eset công bố trong một bài đăng trên blog We Live Security của hãng. Những gì các nhà nghiên cứu tìm ra cũng cho thấy giới tội phạm mạng có thể dụ dỗ con mồi vào bẫy của mình dễ dàng ra sao. Từ đầu năm 2021, Eset cho biết đã phát hiện ra hàng tá ứng dụng Android lẫn iOS trông giống như ví tiền ảo uy tín nhưng thực chất lại chứa phần mềm khả nghi. Các chương trình được phát tán qua nhiều website trông rất đáng tin.

"Phải nói rằng đây là hình thức tấn công được lên kế hoạch rất thông minh. Kẻ gian đã quan sát, học hỏi từ những sản phẩm hợp pháp rồi sao chép các đoạn mã để dùng cho mục đích riêng", Eset đánh giá. Các dòng mã tấn công được giấu vô cùng kỹ, và ứng dụng giả mạo thì "hoạt động" y như thật. Cá nhân hay tổ chức hacker nào đứng sau chiêu trò lừa đảo này còn tính toán kỹ tới mức cho chạy quảng cáo về sản phẩm trên những website uy tín để thu hút nạn nhân.

Chưa dừng ở đó, chúng còn sử dụng những nhân vật trung gian thông qua Telegram, Facebook để tìm kiếm thêm "con mồi". Eset còn phát hiện ra các máy chủ của đám tội phạm mạng này tiềm ẩn nhiều mối nguy hơn hình dung ban đầu. Cụ thể, phần mềm độc hại sẽ gửi thông tin ví điện tử chứa tiền ảo của nạn nhân tới máy chủ thông qua kết nối không hề được bảo mật. Điều này không chỉ giúp tin tặc đứng sau cuộc tấn công lấy trộm được thông tin chúng muốn, mà còn cho phép bất kể ai can thiệp vào quy trình này.

Theo Eset, dường như những ứng dụng nói trên chủ yếu nhắm tới người dùng Trung Quốc, nhưng thực tế đã có hơn chục phiên bản tương tự được tìm thấy trên Play Store (của Google). Thậm chí, mã lập trình của các ví điện tử giả mạo này đã bị rò rỉ và chia sẻ trên mạng nên mối nguy vẫn còn tiếp diễn.

Nếu người dùng vẫn đang tìm kiếm ví điện tử an toàn, hãy chắc chắn chỉ tải ứng dụng về máy từ kho App Store (iOS), hoặc máy Android có được bật tính năng Google Play Protect khi dùng Play Store.

Ứng dụng Android trộm mật khẩu cần gỡ ngay lập tức  Các nhà nghiên cứu bảo mật đã tình cờ phát hiện ra một ứng dụng Android đã được Google xóa khỏi Play Store sau khi nó được tải xuống hơn 100.000 lần. Theo PhoneArena , công ty bảo mật di động Pradeo của Pháp cho biết, ứng dụng Android được đề cập sử dụng phần mềm độc hại có tên Facestealer. Điều khiến...

Các nhà nghiên cứu bảo mật đã tình cờ phát hiện ra một ứng dụng Android đã được Google xóa khỏi Play Store sau khi nó được tải xuống hơn 100.000 lần. Theo PhoneArena , công ty bảo mật di động Pradeo của Pháp cho biết, ứng dụng Android được đề cập sử dụng phần mềm độc hại có tên Facestealer. Điều khiến...

Hiện trường vụ 3 người trong một nhà bị sát hại ở Đắk Lắk01:14

Hiện trường vụ 3 người trong một nhà bị sát hại ở Đắk Lắk01:14 Người gốc Việt nổ súng ngăn vụ cướp tiệm vàng ở California01:48

Người gốc Việt nổ súng ngăn vụ cướp tiệm vàng ở California01:48 Chân dung nghi phạm 22 tuổi ám sát đồng minh của Tổng thống Mỹ Donald Trump03:08

Chân dung nghi phạm 22 tuổi ám sát đồng minh của Tổng thống Mỹ Donald Trump03:08 Vụ thảm án ở Đắk Lắk: Bé trai thoát chết nhờ trèo qua tường, trên người nhiều vết dao đâm08:05

Vụ thảm án ở Đắk Lắk: Bé trai thoát chết nhờ trèo qua tường, trên người nhiều vết dao đâm08:05 Phó Tổng thống Mỹ khiêng quan tài của nhà hoạt động bị ám sát01:40

Phó Tổng thống Mỹ khiêng quan tài của nhà hoạt động bị ám sát01:40 Bắt khẩn cấp tài xế taxi 'chặt chém' người phụ nữ nghèo, kết cục không thể tránh03:04

Bắt khẩn cấp tài xế taxi 'chặt chém' người phụ nữ nghèo, kết cục không thể tránh03:04 Yêu cô gái 1m2, chàng trai Thanh Hóa vượt 1.300km về ở rể và cái kết00:51

Yêu cô gái 1m2, chàng trai Thanh Hóa vượt 1.300km về ở rể và cái kết00:51 Viên Vibi được bạn trai 10 năm cầu hôn, tình cũ có mặt, thái độ lạ02:48

Viên Vibi được bạn trai 10 năm cầu hôn, tình cũ có mặt, thái độ lạ02:48 Tổng duyệt EXSH: Dàn Em Xinh diện Outfit độc lạ, Quỳnh Anh Shyn khiến fan sốc02:36

Tổng duyệt EXSH: Dàn Em Xinh diện Outfit độc lạ, Quỳnh Anh Shyn khiến fan sốc02:36 Bùi Quỳnh Hoa bị 1 người dọa tung clip kín, đòi BTC MUV tước vương miện, căng?02:31

Bùi Quỳnh Hoa bị 1 người dọa tung clip kín, đòi BTC MUV tước vương miện, căng?02:31 Địch Lệ Nhiệt Ba nghi có con với 1 sao nam tai tiếng, bị chính thất lên tiếng tố02:29

Địch Lệ Nhiệt Ba nghi có con với 1 sao nam tai tiếng, bị chính thất lên tiếng tố02:29Tiêu điểm

Tin đang nóng

Tin mới nhất

Không biết Speak AI, bảo sao tiếng Anh mãi không khá!

Những thách thức trong thương mại hóa 5G ở Việt Nam

Ra mắt nền tảng AI hợp nhất 'Make in Viet Nam'

ShinyHunters và các vụ tấn công mạng đánh cắp dữ liệu gây chấn động

17 cách biến ChatGPT thành trợ lý miễn phí

Bạn đã khai thác hết tiềm năng của dữ liệu bán lẻ?

Samsung ra mắt trợ lý Vision AI tại IFA 2025

Ngân hàng và dịch vụ tài chính dẫn đầu về ứng dụng AI và GenAI

OpenAI ký thỏa thuận điện toán đám mây lịch sử trị giá 300 tỷ USD với Oracle

"Xanh hóa" AI: Nhiệm vụ cấp bách cho Đông Nam Á

Nền tảng du lịch trực tuyến chạy đua ứng phó sự trỗi dậy của tác nhân AI

NVIDIA và ADI bắt tay thúc đẩy kỷ nguyên robot thông minh

Có thể bạn quan tâm

Hôm nay nấu gì: Bữa tối đậm đà, trôi cơm

Ẩm thực

16:29:08 15/09/2025

Rich kid "mạnh nhất" miền Tây cưới lại lần 2 với cùng 1 chú rể: Xa hoa trong từng chi tiết

Netizen

16:26:46 15/09/2025

Động thái quân sự mới nhất tại Ba Lan sau vụ xâm nhập của 'UAV Nga'

Thế giới

16:12:48 15/09/2025

Đây là điều Chung kết Miss Grand Vietnam 2025 không làm được, nguyên nhân liên quan đến Thuỳ Tiên

Sao việt

15:48:17 15/09/2025

Nên chậm lại thay vì làm mỗi năm một phim: Trấn Thành nói gì?

Hậu trường phim

15:41:27 15/09/2025

Gió ngang khoảng trời xanh - Tập 16: Vợ có bầu, chồng vẫn buông lời 'sát thương'

Phim việt

15:38:56 15/09/2025

Yêu đương rồi chia tay, 30 năm sau người đàn ông khốn khổ khi bạn gái cũ xuất hiện, liên tục quấy rối

Lạ vui

15:26:57 15/09/2025

Lưu Hương Giang: "Tôi từng muốn dừng mạng xã hội vì bị miệt thị ngoại hình"

Tv show

15:26:13 15/09/2025

"Trà xanh" Han So Hee ê chề: Bị ghẻ lạnh thảm thương, fan meeting ế vé đến nỗi phải hủy bỏ hàng loạt

Sao châu á

15:15:30 15/09/2025

Viral khoảnh khắc Chu Thanh Huyền mếu máo ăn mừng khi Quang Hải ghi bàn

Sao thể thao

14:37:49 15/09/2025

Chuyên gia của Google gợi ý 5 cách để phát hiện tin giả

Chuyên gia của Google gợi ý 5 cách để phát hiện tin giả Lenovo chi hơn 15 tỷ USD cho vũ trụ ảo và công nghệ khác

Lenovo chi hơn 15 tỷ USD cho vũ trụ ảo và công nghệ khác

Hai ứng dụng phổ biến của Google âm thầm theo dõi hơn 1 tỷ người dùng?

Hai ứng dụng phổ biến của Google âm thầm theo dõi hơn 1 tỷ người dùng? Bản cập nhật quan trọng của Windows 11

Bản cập nhật quan trọng của Windows 11 TikTok tăng thời lượng video lên 10 phút

TikTok tăng thời lượng video lên 10 phút Hãy xóa ứng dụng Android này trước khi tài khoản ngân hàng 'bốc hơi'

Hãy xóa ứng dụng Android này trước khi tài khoản ngân hàng 'bốc hơi' Loạt ứng dụng có 100 triệu lượt tải về nhưng người dùng cần gỡ gấp nếu không muốn bị đánh cắp tiền

Loạt ứng dụng có 100 triệu lượt tải về nhưng người dùng cần gỡ gấp nếu không muốn bị đánh cắp tiền Làm thế nào để chạy các ứng dụng Android trong Windows 11 từ Amazon App Store?

Làm thế nào để chạy các ứng dụng Android trong Windows 11 từ Amazon App Store? Tính năng tự động đặt lại phân quyền đến với các phiên bản Android cũ

Tính năng tự động đặt lại phân quyền đến với các phiên bản Android cũ 9 ứng dụng Android đang ăn cắp tài khoản Facebook của người dùng

9 ứng dụng Android đang ăn cắp tài khoản Facebook của người dùng Ăn trộm email cảnh sát, hacker lừa lấy dữ liệu người dùng của Apple và Facebook

Ăn trộm email cảnh sát, hacker lừa lấy dữ liệu người dùng của Apple và Facebook Xóa ngay những ứng dụng lừa đảo này nếu không muốn mất sạch tiền

Xóa ngay những ứng dụng lừa đảo này nếu không muốn mất sạch tiền Một ứng dụng "quen mặt" bị nghi ngờ đánh cắp tiền trong tài khoản ngân hàng, hãy gỡ bỏ ngay lập tức!

Một ứng dụng "quen mặt" bị nghi ngờ đánh cắp tiền trong tài khoản ngân hàng, hãy gỡ bỏ ngay lập tức! Không bảo vệ được dữ liệu của 50 triệu người dùng, Facebook bị châu Âu phạt 17 triệu Euro

Không bảo vệ được dữ liệu của 50 triệu người dùng, Facebook bị châu Âu phạt 17 triệu Euro Thêm Google Maps, Gemini trở nên hấp dẫn hơn bao giờ hết

Thêm Google Maps, Gemini trở nên hấp dẫn hơn bao giờ hết Google bị kiện vì tính năng tóm tắt AI ảnh hưởng đến doanh thu của các hãng truyền thông

Google bị kiện vì tính năng tóm tắt AI ảnh hưởng đến doanh thu của các hãng truyền thông Google Gemini vượt ChatGPT, trở thành ứng dụng iPhone số 1

Google Gemini vượt ChatGPT, trở thành ứng dụng iPhone số 1 iOS 26 phát hành ngày 16/9 và đây là những việc cần làm ngay với iPhone

iOS 26 phát hành ngày 16/9 và đây là những việc cần làm ngay với iPhone AI không dễ lật đổ ngành phần mềm doanh nghiệp trị giá 1.200 tỉ đô la

AI không dễ lật đổ ngành phần mềm doanh nghiệp trị giá 1.200 tỉ đô la Chuyển đổi số thúc đẩy đổi mới hệ thống y tế tư nhân

Chuyển đổi số thúc đẩy đổi mới hệ thống y tế tư nhân Lượng người sử dụng ChatGPT có thời điểm giảm tới 70%, lý do là gì?

Lượng người sử dụng ChatGPT có thời điểm giảm tới 70%, lý do là gì? Lập trình viên đang phải chấp nhận công việc là người dọn rác cho AI

Lập trình viên đang phải chấp nhận công việc là người dọn rác cho AI Nữ diễn viên viên "Tân dòng sông ly biệt" qua đời

Nữ diễn viên viên "Tân dòng sông ly biệt" qua đời Lan truyền clip sốc nghi "mỹ nam Trung Quốc" gào thét thảm thiết giữa đêm trước khi rơi lầu tử vong bất thường

Lan truyền clip sốc nghi "mỹ nam Trung Quốc" gào thét thảm thiết giữa đêm trước khi rơi lầu tử vong bất thường Chạm mặt chồng cũ cùng vợ mới ở quán cà phê, tôi lại gần chào hỏi, anh ngẩng mặt lên khiến tôi sững sờ và hối hận tột độ

Chạm mặt chồng cũ cùng vợ mới ở quán cà phê, tôi lại gần chào hỏi, anh ngẩng mặt lên khiến tôi sững sờ và hối hận tột độ Ô tô limousine biến dạng sau tai nạn liên hoàn, người bị thương nằm la liệt trên cao tốc

Ô tô limousine biến dạng sau tai nạn liên hoàn, người bị thương nằm la liệt trên cao tốc Công an vào cuộc vụ nữ nhân viên giao hàng tố bị khách đánh nhập viện

Công an vào cuộc vụ nữ nhân viên giao hàng tố bị khách đánh nhập viện Tân Miss Grand Yến Nhi bị tấn công về nhan sắc, netizen khẳng định Quế Anh "ăn đứt"

Tân Miss Grand Yến Nhi bị tấn công về nhan sắc, netizen khẳng định Quế Anh "ăn đứt" Nhiều nghệ sĩ thương xót bạn diễn vắn số Vu Mông Lung

Nhiều nghệ sĩ thương xót bạn diễn vắn số Vu Mông Lung Lời khai 'lạnh gáy' của tài xế xe bồn cố ý kéo lê nữ sinh ở Hà Nội đến tử vong

Lời khai 'lạnh gáy' của tài xế xe bồn cố ý kéo lê nữ sinh ở Hà Nội đến tử vong "Mỹ nam showbiz" chết không ai kịp đến viếng, giây phút hấp hối còn chẳng thấy mặt vợ con lần cuối

"Mỹ nam showbiz" chết không ai kịp đến viếng, giây phút hấp hối còn chẳng thấy mặt vợ con lần cuối Nguyên nhân khó tin vụ 3 đối tượng xông vào nhà đánh dã man một phụ nữ ở Phú Thọ

Nguyên nhân khó tin vụ 3 đối tượng xông vào nhà đánh dã man một phụ nữ ở Phú Thọ "Toang" thật rồi: Tài tử Đậu Kiêu bị ái nữ trùm sòng bạc đuổi cổ khỏi biệt thự, giờ sống chật vật vì rỗng túi?

"Toang" thật rồi: Tài tử Đậu Kiêu bị ái nữ trùm sòng bạc đuổi cổ khỏi biệt thự, giờ sống chật vật vì rỗng túi? Thông tin người phụ nữ xăm mặt danh hài Hoài Linh lên ngực

Thông tin người phụ nữ xăm mặt danh hài Hoài Linh lên ngực Yêu cô chủ quán phở kiếm tiền giỏi, tôi sụp đổ khi biết quá khứ chấn động

Yêu cô chủ quán phở kiếm tiền giỏi, tôi sụp đổ khi biết quá khứ chấn động Nữ giám đốc chi 11 tỷ đồng để ở bên cấp dưới có vợ, nhận kết đắng

Nữ giám đốc chi 11 tỷ đồng để ở bên cấp dưới có vợ, nhận kết đắng Diễn viên 41 tuổi vừa cầu hôn bạn gái bác sĩ kém 16 tuổi: Từng hủy hôn nữ nghệ sĩ nổi tiếng, siêu giàu

Diễn viên 41 tuổi vừa cầu hôn bạn gái bác sĩ kém 16 tuổi: Từng hủy hôn nữ nghệ sĩ nổi tiếng, siêu giàu Không chỉ dàn túi xách, đây mới là chi tiết khiến hội phú bà trong Gió Ngang Khoảng Trời Xanh bị chê kém sang hơn hẳn bản gốc

Không chỉ dàn túi xách, đây mới là chi tiết khiến hội phú bà trong Gió Ngang Khoảng Trời Xanh bị chê kém sang hơn hẳn bản gốc Hoàn cảnh xót xa của 'bé trai mở cửa cứu bạn', lãnh đạo tỉnh phải đề nghị hỗ trợ

Hoàn cảnh xót xa của 'bé trai mở cửa cứu bạn', lãnh đạo tỉnh phải đề nghị hỗ trợ Sốc visual Em Xinh đẹp như nữ thần xé sử bước ra, nhưng chỉ xuất hiện chóng vánh tại concert

Sốc visual Em Xinh đẹp như nữ thần xé sử bước ra, nhưng chỉ xuất hiện chóng vánh tại concert