Hacker tuyên bố bẻ được khóa chip bảo mật Apple T2, người dùng Việt nên thận trọng

Các nhà nghiên cứu bảo mật họ có thể bẻ khóa Mac và MacBook dùng chip bảo mật T2 mới nhất của Apple.

Một số chuyên gia bẻ khóa và bảo mật nổi tiếng xác nhận có thể kết hợp hai cách khai thác lỗ hổng ban đầu phát triển để bẻ khóa iPhone trên Mac và MacBook dùng chip bảo mật Apple T2. Kỹ thuật bẻ khóa này cho phép người dùng/kẻ tấn công chiếm quyền điều khiển toàn bộ thiết bị để thay đổi hành vi của hệ điều hành hoặc bị lợi dụng để thu thập dữ liệu nhạy cảm, mã hóa, thậm chí cấy mã độc.

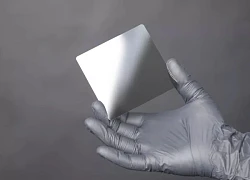

Chip T2 là con chip đặc biệt được lắp đặt cùng với chip Intel trên các máy tính Apple đời mới, bao gồm iMac, Mac Pro, Mac mini và MacBook. T2 được công bố năm 2017, bắt đầu xuất hiện trên thiết bị Apple bán ra năm 2018. Vai trò của nó như một CPU độc lập. Chúng mặc định phụ trách xử lý âm thanh và các chức năng I/O thấp cấp khác nhau để giúp giảm tải cho CPU chính.

Tuy nhiên, nó cũng phục vụ với tư cách “chip bảo mật” – Secure Enclave Processor (SEP) – xử lý các dữ liệu nhạy cảm như hoạt động mật mã, mật khẩu KeyChain, xác thực TouchID và bộ nhớ mã hóa của thiết bị… Nói cách khác, nó đóng vai trò quan trọng trên mọi desktop gần đây của Apple, làm nền tảng cho hầu hết tính năng bảo mật.

Mùa hè năm nay, các chuyên gia bảo mật tìm ra cách để “phá” T2 và chạy mã bên trong chip bảo mật trong quá trình khởi động và điều chỉnh hành vi thông thường của nó. Kỹ thuật kết hợp hai lỗi Checkm8 và Blackbird, ban đầu dùng để bẻ khóa iPhone. Nó có tác dụng vì chip T2 và iPhone chia sẻ một số tính năng phần cứng và phần mềm giống nhau.

Theo bài đăng của hãng bảo mật ironPeak, bẻ khóa chip T2 cần kết nối Mac/MacBook qua USB-C và chạy phần mềm bẻ khóa Checkra1n phiên bản 0.11.0 trong quá trình khởi động Mac.

Nguy cơ từ kỹ thuật bẻ khóa mới vô cùng rõ ràng. Bất kỳ máy Mac hay MacBook nào bị người dùng bỏ quên đều có thể bị ai đó tấn công bằng cách kết nối cáp USB C, khởi động lại thiết bị và chạy Checkra1n 0.11.0. Tuy vậy, nó cũng mở ra cánh cửa cho phép điều tra viên tiếp cận máy tính của nghi phạm để tìm kiếm thông tin trước đây bị mã hóa.

Video đang HOT

Điều không may là vì là vấn đề liên quan tới phần cứng, tất cả chip T2 đều được xem là không thể vá được. Cách duy nhất mà người dùng có thể làm sau khi bị tấn công là cài đặt lại bridgeOS, nền tảng chạy trên chip T2. ironPeak cho biết nêu nghi ngờ hệ thống bị can thiệp, hãy dùng Apple Configurator để cài đặt lại bridgeOS. Tốt nhất, đừng bao giờ để thiết bị ngoài tầm mắt.

Tại Việt Nam, theo kết quả nghiên cứu của GfK, doanh số ngành hàng laptop trên toàn thị trường tháng 2/2020 ghi nhận tăng trưởng 43% so với tháng 1/2020. Trong đó, Apple đứng vị trí thứ 5 trên với thị phần 5,2%, tương ứng với lượng người dùng không hề nhỏ. Đó là chưa kể con số chưa bao gồm desktop. Chính vì vậy, người dùng máy tính Apple tại Việt Nam cũng không thể bỏ qua tin tức này.

Những vụ hack sản phẩm lịch sử Apple không bao giờ muốn nhớ lại

Kế hoạch unlock thành công iPhone để chạy các mạng khác bởi một cậu nhóc 17 tuổi hay lỗ hổng bảo mật nghiêm trọng của iOS được phát hiện bởi Charlie Miller là hai trong số những vụ hack sản phẩm kinh điển mà Apple không bao giờ muốn nhớ lại.

Năm 1982, Skrenta tạo ra 1 loại virus có tên Elk Kloner mà theo ông thì đây là virus đầu tiên trên máy tính của Apple, có thể lây lan qua đĩa mềm, vào thời kì mà máy tính chưa có ổ cứng.

Thực tế virus Elk Kloner có lây nhiễm qua hàng nghìn thiết bị nhưng lại hoàn toàn... vô hại. Nó chỉ hiển thị 1 bài thơ trên màn hình của người dùng với nội dung: "Tôi sẽ lây lan vào tất cả ổ đĩa của bạn, tôi sẽ thâm nhập vào con chip máy tính. vâng, tôi là Clone!"

Sau đó suốt 24 năm máy tính của Apple không phải đối mặt với loại virus nào cho đến năm 2006. Virus Leap-A xuất hiện tìm cách lây lan vào máy Mac bằng cách giả mạo các bức ảnh hé lộ về hệ điều hành Leopard mà thời điểm đó Apple chưa công bố, tuy nhiên lại không đánh cắp thông tin cá nhân hay can thiệp gì vào máy tính.

Chiếc iPhone đầu tiên bị hack vào tháng 7/2007 bởi Charlie Miller, chỉ 1 tháng sau khi xuất hiện. Theo cảnh báo từ hacker này thì iPhone đã bị khai thác lỗi bảo mật trên trình duyệt Safari và hacker có thể chiếm quyền điều khiển thiết bị để gửi email, lướt web, thậm chí là tắt micro của máy.

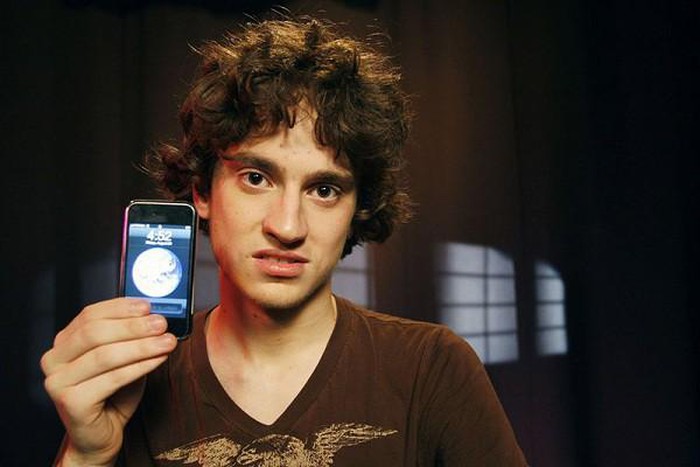

Một trong số những vụ hack sản phẩm nổi tiếng của Apple phải kể đến kế hoạch unlock thành công iPhone để chạy các mạng khác bởi cậu bé 17 tuổi George Hotz. Sau đó không lâu George Hotz cùng một số lập trình viên khác đã jailbreak thành công iPhone để cho phép người dùng cài đặt các ứng dụng bên thứ 3 chưa được Apple chấp thuận.

6 tháng sau khi hack thành công iPhone, Charlie Miller nhận giải thưởng tại cuộc thi Pwn2Own khi chỉ mất 2 phút để hack thành công chiếc MacBook Air mà Apple vừa mới ra mắt thời điểm đó. Hacker Macbook hàng đầu này đã tìm ra các lỗ hổng trong trình duyệt Safari để sử dụng viết mã khai thác, chiếm quyền điều khiển MacBook.

Năm 2009, trong khi an ninh mạng thế giới đau đầu với sâu Conficker đang lây lan với tốc độ chóng mặt trên internet, một phiên bản lậu của bộ phần mềm iWork dành cho các thiết bị của Apple bắt đầu trở thành một nỗi lo mới.

Virus này chiếm quyền điều khiển máy tính, biến máy tính người dùng trở thành 1 botnet để hacker sử dụng nhằm thực hiện các cuộc tấn công từ chối dịch vụ. Loại virus không có cơ chế tự động tấn công mà chỉ có tác dụng khi người dùng cài nhầm chúng trong máy.

Vẫn là Charlie Miller với những vụ hack sản phẩm Apple kinh điển nhưng trong vụ "Hijack" lần này, lỗ hổng mà hacker này phát hiện còn nguy hiểm hơn những lần trước. Theo đó hacker có thể chiếm quyền điều khiển iPhone của người dùng chỉ bằng tin nhắn và dùng chính những chiếc điện thoại này để phát tán virus.

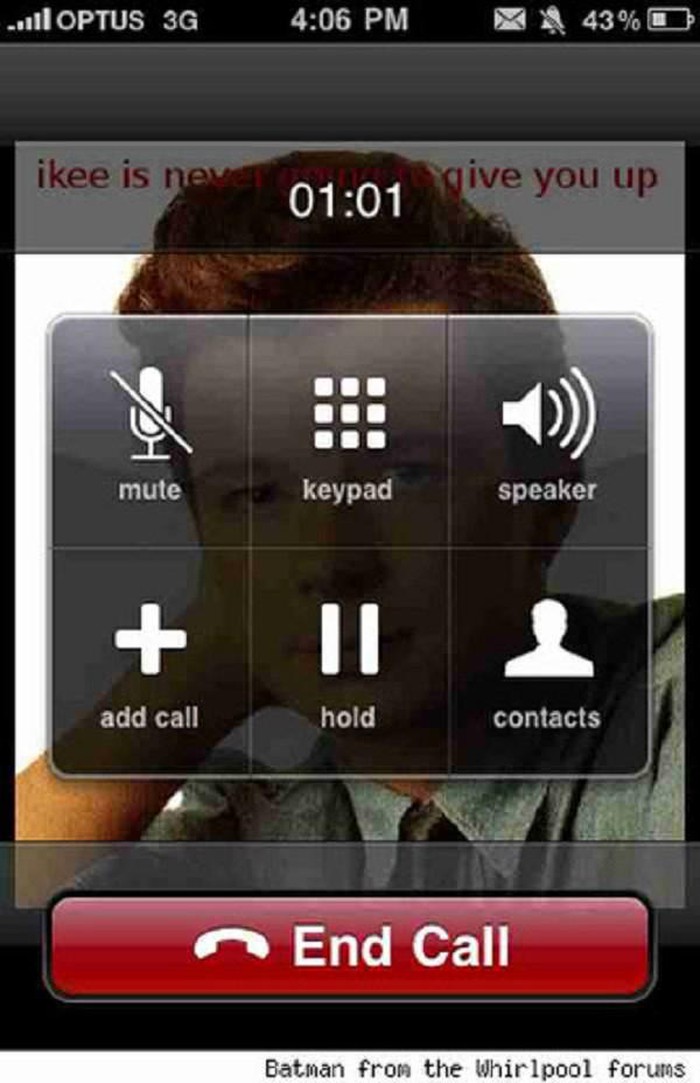

Sâu Ikee xuất hiện trên iPhone cuối năm 2009 chỉ ảnh hưởng đến các iPhone đã được jailbreak. Sau khi lây nhiễm vào iPhone, Ikee sẽ thay đổi hình nền của máy bằng ảnh của ca sỹ Rick Astley kèm theo 1 đoạn tin: "ikee is never gonna give you up." (ikee sẽ không bao giờ bỏ rơi bạn).

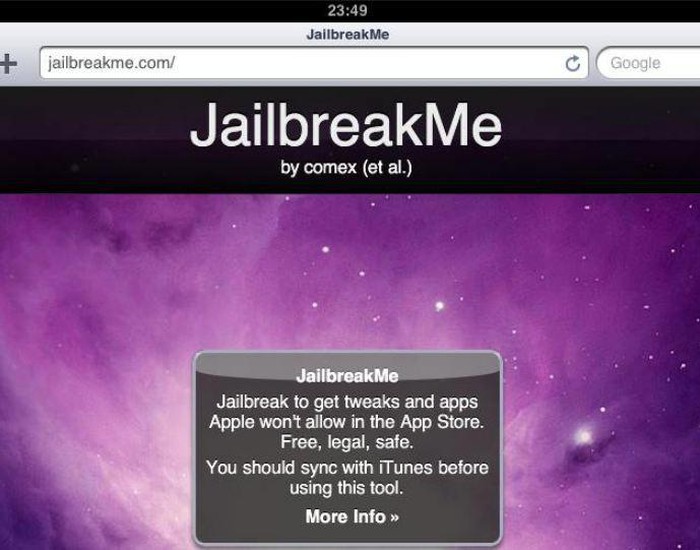

Năm 2010, một hacker biệt danh Comex phát hành JailbreakMe 2, cho phép người dùng iPhone và iPad khi truy cập vào website JailbreakMe.com và jailbreak thiết bị của mình 1 cách dễ dàng chỉ trong vài giây. Đây là thủ thuật khai thác lỗ hổng nghiêm trọng trong iOS mà Apple không bao giờ muốn nhớ lại và Apple ngay lập tức tung bản vá lỗi 10 ngày sau khi JailbreakMe xuất hiện.

Làm thế nào một hacker có được phiên bản iOS 14 hoàn chỉnh, trước ngày ra mắt chính thức tận 8 tháng?  Kể từ lâu, những chiếc iPhone "dev-fused" này chính là chìa khóa vàng của các nhà nghiên cứu bảo mật cũng như các hacker. Theo MotherBoard, nhiều nhà nghiên cứu bảo mật và hacker đã có thể tiếp cận được với phiên bản đầu tiên của iOS 14, từ tháng 2 đầu năm nay. Điều đó có nghĩa là iOS 14 bị tiết...

Kể từ lâu, những chiếc iPhone "dev-fused" này chính là chìa khóa vàng của các nhà nghiên cứu bảo mật cũng như các hacker. Theo MotherBoard, nhiều nhà nghiên cứu bảo mật và hacker đã có thể tiếp cận được với phiên bản đầu tiên của iOS 14, từ tháng 2 đầu năm nay. Điều đó có nghĩa là iOS 14 bị tiết...

Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26

Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26 Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14

Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14 Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36

Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36 Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47

Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47 Pin nấm - bước đột phá của ngành năng lượng bền vững08:03

Pin nấm - bước đột phá của ngành năng lượng bền vững08:03 Câu chuyện thú vị về bài hát khiến Windows 'đứng hình'02:25

Câu chuyện thú vị về bài hát khiến Windows 'đứng hình'02:25 Lý do bất ngờ khiến Windows 7 khởi động chậm chạp06:56

Lý do bất ngờ khiến Windows 7 khởi động chậm chạp06:56 Canh bạc AI của Apple nhằm 'hạ bệ' Samsung08:44

Canh bạc AI của Apple nhằm 'hạ bệ' Samsung08:44 Các thương hiệu lớn Trung Quốc rủ nhau rời xa Android?08:38

Các thương hiệu lớn Trung Quốc rủ nhau rời xa Android?08:38 Vì sao pin smartphone Android kém hơn sau khi cập nhật phần mềm02:20

Vì sao pin smartphone Android kém hơn sau khi cập nhật phần mềm02:20 Windows 11 chiếm bao nhiêu dung lượng ổ cứng?01:07

Windows 11 chiếm bao nhiêu dung lượng ổ cứng?01:07Tiêu điểm

Tin đang nóng

Tin mới nhất

Google buộc các ứng dụng Android phải nâng cấp

Thống nhất đầu mối duy nhất quản lý kinh phí nhiệm vụ khoa học và công nghệ quốc gia

Phát triển robot bóng bàn với tiềm năng ứng dụng vượt trội

iPhone kỷ niệm 20 năm sẽ có đột phá lớn về màn hình

WhatsApp thắng kiện NSO Group vụ hack vào năm 2019

Smartphone pin khủng đang được ưa chuộng

Viettel IDC nhận cú đúp giải thưởng an ninh mạng - phát triển bền vững

Công nghệ lưu trữ 'thọ' hơn 5.000 năm, chỉ 1 USD/TB

iPhone sẽ 'suy tàn' sau 10 năm nữa?

Nền tảng nCademy thu hút gần 35.000 người học an ninh mạng sau 2 ngày

Amazon kết hợp AI vào robot có khả năng cảm nhận

Ứng dụng Torus vào quản trị năng lượng doanh nghiệp

Có thể bạn quan tâm

Phẫn nộ nam ca sĩ bị cáo buộc hiếp dâm nghiêm trọng gần 1 năm vẫn nhởn nhơ ngoài vòng pháp luật!

Sao châu á

1 phút trước

Nhóm nữ ám ảnh với đạo nhái

Nhạc quốc tế

4 phút trước

Tìm người thợ hàn trong vụ nổ gây cháy khiến 3 người thương vong

Tin nổi bật

8 phút trước

Bắt, khám xét nhà Tổng Giám đốc Công ty cổ phần Tập đoàn Việt Úc

Pháp luật

17 phút trước

Mỹ nhân Trung Quốc càng ác càng đẹp gây bão MXH: Nhan sắc phong thần, đỉnh đến nỗi mọi tội lỗi đều được tha thứ

Phim châu á

21 phút trước

Jennifer Lopez căng thẳng với Ben Affleck khi rao bán biệt thự

Sao âu mỹ

21 phút trước

Vịt hấp gừng kiểu này vừa ngon lại thanh mát, giữ nguyên chất và độ ngọt, ai thưởng thức cũng khen

Ẩm thực

22 phút trước

Lầu Năm Góc có tính toán mới với Greenland, báo hiệu một nước cờ lớn?

Thế giới

29 phút trước

Thấy mẹ kế lén lút dúi bọc nilon vào tay người đàn ông lạ, tôi tra hỏi thì bà rơi nước mắt thú nhận một chuyện mà nghe xong, tôi cũng ngậm ngùi

Góc tâm tình

1 giờ trước

6 nữ diễn viên Nhật Bản sở hữu gương mặt thiên thần "nghìn năm có một": Sắp 30 mà nhìn như gái 18

Hậu trường phim

6 giờ trước

Coder 26 tuổi tạo ra ứng dụng tỷ ‘đô’ chỉ trong 2 năm nhờ nghe lời bạn gái

Coder 26 tuổi tạo ra ứng dụng tỷ ‘đô’ chỉ trong 2 năm nhờ nghe lời bạn gái Microsoft nhiều khả năng mua Nokia thêm lần nữa

Microsoft nhiều khả năng mua Nokia thêm lần nữa

Phát hiện lỗ hổng cho phép phát tán tệp độc hại trên Google Drive

Phát hiện lỗ hổng cho phép phát tán tệp độc hại trên Google Drive Vì sao tài khoản Facebook lại trở thành miếng mồi ngon cho hacker Việt Nam?

Vì sao tài khoản Facebook lại trở thành miếng mồi ngon cho hacker Việt Nam?

iOS 14 khiến Facebook lo sợ với nâng cấp bảo mật

iOS 14 khiến Facebook lo sợ với nâng cấp bảo mật Garmin xác nhận bị tấn công mạng

Garmin xác nhận bị tấn công mạng Cách chặn ứng dụng theo dõi, đánh cắp thông tin trên iPhone ai cũng nên biết

Cách chặn ứng dụng theo dõi, đánh cắp thông tin trên iPhone ai cũng nên biết Nokia là thương hiệu uy tín trong việc cập nhật hệ điều hành và bảo mật

Nokia là thương hiệu uy tín trong việc cập nhật hệ điều hành và bảo mật 15 tỉ thông tin đăng nhập đang bị hacker trao đổi trên dark net

15 tỉ thông tin đăng nhập đang bị hacker trao đổi trên dark net Tài khoản Twitter của Bộ Ngoại giao Nga bị hack

Tài khoản Twitter của Bộ Ngoại giao Nga bị hack Những điều đáng sợ đến mức rùng mình mà nhân viên Apple phải trải qua

Những điều đáng sợ đến mức rùng mình mà nhân viên Apple phải trải qua Ngày tàn của Hackintosh đã đến?

Ngày tàn của Hackintosh đã đến? iPhone của nhiều nhà báo bị hack theo cách bí ẩn trong chớp mắt

iPhone của nhiều nhà báo bị hack theo cách bí ẩn trong chớp mắt Microsoft buộc người dùng sử dụng phiên bản Windows 11 đầy lỗi

Microsoft buộc người dùng sử dụng phiên bản Windows 11 đầy lỗi Google trả gần 1,4 tỷ USD dàn xếp vụ kiện bảo mật dữ liệu

Google trả gần 1,4 tỷ USD dàn xếp vụ kiện bảo mật dữ liệu Những trường hợp bị khóa SIM, thu hồi số điện thoại từ tháng 8

Những trường hợp bị khóa SIM, thu hồi số điện thoại từ tháng 8 Tấn công mạng tự động leo thang kỷ lục nhờ AI

Tấn công mạng tự động leo thang kỷ lục nhờ AI Chi tiết quan trọng cần chú ý khi mua cáp USB

Chi tiết quan trọng cần chú ý khi mua cáp USB Những điều người dùng cần ở Smart TV

Những điều người dùng cần ở Smart TV Google Maps trên iPhone thông minh hơn nhờ tính năng AI mới

Google Maps trên iPhone thông minh hơn nhờ tính năng AI mới Seagate đặt mục tiêu sản xuất ổ cứng 100 TB

Seagate đặt mục tiêu sản xuất ổ cứng 100 TB

Trấn Thành livestream nóng trận mưa gió giáng xuống concert Anh Trai Say Hi, hoang mang sợ sập lều!

Trấn Thành livestream nóng trận mưa gió giáng xuống concert Anh Trai Say Hi, hoang mang sợ sập lều!

Nữ nghệ sĩ sở hữu biệt thự 4 tầng, rộng 1000m2 ở Thủ Đức, 54 tuổi đẹp nuột nà như 20 nhưng lẻ bóng

Nữ nghệ sĩ sở hữu biệt thự 4 tầng, rộng 1000m2 ở Thủ Đức, 54 tuổi đẹp nuột nà như 20 nhưng lẻ bóng

Lê Dương Bảo Lâm bị hải quan Mỹ giữ lại: "Trấn Thành, Hari Won đều bỏ đi, chỉ một người ở lại"

Lê Dương Bảo Lâm bị hải quan Mỹ giữ lại: "Trấn Thành, Hari Won đều bỏ đi, chỉ một người ở lại" Ngô Thanh Vân hé lộ thông tin đặc biệt về con đầu lòng

Ngô Thanh Vân hé lộ thông tin đặc biệt về con đầu lòng Tân Miss International Queen Vietnam Hà Tâm Như: Body "đồng hồ cát" cực bốc, visual đời thường mới choáng

Tân Miss International Queen Vietnam Hà Tâm Như: Body "đồng hồ cát" cực bốc, visual đời thường mới choáng Máy bay Vietjet Air trượt khỏi đường băng khi hạ cánh

Máy bay Vietjet Air trượt khỏi đường băng khi hạ cánh

Đại học Văn Lang đưa ra quyết định cuối cùng với nam sinh vô lễ với Cựu chiến binh

Đại học Văn Lang đưa ra quyết định cuối cùng với nam sinh vô lễ với Cựu chiến binh Nghệ sĩ bị đuổi việc vì để mic đụng vào nón "nữ hoàng cải lương": Phải bán cà phê cóc, vợ bỏ đi

Nghệ sĩ bị đuổi việc vì để mic đụng vào nón "nữ hoàng cải lương": Phải bán cà phê cóc, vợ bỏ đi

Cán bộ từng điều tra vụ nữ sinh Vĩnh Long hé lộ tin sốc, phủ nhận 1 điều

Cán bộ từng điều tra vụ nữ sinh Vĩnh Long hé lộ tin sốc, phủ nhận 1 điều Trung Tá 'má lúm' gây sốt Quảng Trường Đỏ bắt tay Lãnh tụ Nga, lộ đời tư mơ ước

Trung Tá 'má lúm' gây sốt Quảng Trường Đỏ bắt tay Lãnh tụ Nga, lộ đời tư mơ ước