Hacker tiết lộ cách cướp quyền điều khiển mọi máy bay không người lái

Một chuyên gia bảo mật đã tiết lộ cách dùng một thiết bị phát vô tuyến phổ biến để chiếm quyền kiểm soát hoàn toàn các máy bay không người lái đang vận hành trên không trung, ở gần đó.

Hacker tiết lộ cách cướp quyền điều khiển mọi máy bay không người lái

Kỹ thuật hack nói trên đã được Jonathan Andersson, quản lý nhóm nghiên cứu bảo mật tiên tiến tại chi nhánh TippingPoint DVLab thuộc công ty Trend Micro, giới thiệu tại hội nghị PacSec 2016 ở Tokyo, Nhật. Công cụ giúp ông Andersson có thể chiếm quyền điều khiển bất kỳ máy bay không người lái hoặc thiết bị điều khiển từ xa nào, bao gồm cả máy bay, trực thăng, xe hơi và tàu thuyền, là một hệ thống có tên gọi Icarus.

Hệ thống Icarus khai thác điểm yếu bên trong giao thức truyền tin vô tuyến DSMX, vốn không đảm bảo việc truyền dẫn thông tin giữa bộ điều khiển từ xa và thiết bị. Tuy nhiên, Icarus không phải là máy làm nhiễu. Thay vào đó, nó giành quyền kiểm soát hoàn toàn mọi lệnh điều khiển thiết bị, khiến chủ nhân thực sự của máy không thể điều khiển được nó nữa.

Icarus được trang bị một đồng hồ chạy theo thời gian thực và một màn hình hiển thị nhận dạng máy phát tín hiệu của mục tiêu, với các thông số của thiết bị và hệ thống kiểm soát gốc. Một phần khác của màn hình cho thấy việc truyền phát DSMX của thiết bị trong thời gian thực.

Video đang HOT

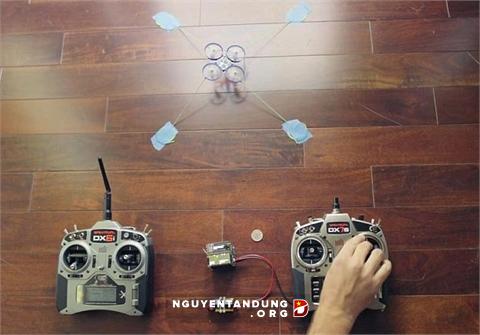

Ông Andersson và các cộng sự đã cho đăng tải lên mạng xã hội Twitter một đoạn video phô diễn các khả năng của hệ thống Icarus, thay đổi các lệnh điều khiển thiết bị từ xa theo ý muốn của hacker. Mặc dù thí nghiệm được thực hiện thông qua một mô hình điều khiển máy bay không người lái cỡ nhỏ, nhưng các hàm ý rút ra từ đó có ý nghĩa lớn hơn nhiều.

Các chuyên gia cảnh báo, Icarus có thể được dùng để giúp nhà chức trách chiếm quyền kiểm soát các máy bay không người lái nguy hiểm, nhưng dạng thiết bị như thế này có thể bị khai thác để phục vụ mục đích xấu của các hacker.

Theo Vietnamnet

Công ty Trung Quốc thừa nhận gây ra vụ tấn công DDoS khiến nửa nước Mỹ mất internet

Một nhà sản xuất linh kiện điện tử Trung Quốc cho biết các sản phẩm của hãng đã vô tình đóng vai trò quan trọng trong vụ tấn công mạng quy mô lớn khiến rất nhiều trang web lớn của Mỹ bị sập vào ngày thứ 6 vừa rồi (21/10).

Những khu vực chịu ảnh hưởng của cuộc tấn công DDoS hôm thứ 6 vừa rồi

Công ty Công nghệ Xiongmai Hàng Châu, một nhà bán lẻ DVR và các camera kết nối internet, ngày chủ nhật vừa rồi (23/10) đã lên tiếng xác nhận một số lỗ hổng an ninh liên quan đến những mật khẩu yếu trong các sản phẩm của hãng là một phần nguyên nhân gây ra vụ tấn công DDoS vừa rồi.

Theo các nhà nghiên cứu an ninh, một malware (mã độc) với tên gọi Mirai đã lợi dụng những lỗ hổng này và sử dụng những thiết bị bị nhiễm để tung ra những cuộc tấn công từ chối dịch vụ quy mô lớn khiến rất nhiều trang web bị sập hôm thứ 6 vừa rồi.

"Mirai là một thảm họa lớn đối với Internet of Things", công ty Xiongmai viết trong một bức email gửi tới hãng tin IDG News Service. "Chúng tôi thừa nhận rằng các sản phẩm của chúng tôi đã bi hacker đột nhập và sử dụng trái phép".

Mirai hoạt động bằng cách lợi dụng các thiết bi IoT để tạo ra một mạng kết nối quy mô lớn. Những thiết bị này sau đó được sử dụng để làm "ngập lụt" các website với rất nhiều lệnh, khiến các trang bị quá tải và dẫn đến sập.

Bởi những thiết bị này đều sử dụng những mật khẩu yếu và dễ bị nhiễm mã độc, vì thế Mirai đã có thể tấn công vào 500.000 thiết bị, theo một nhà cung cấp hạ tầng internet Level 3 Communucations.

Xiongmai cho biết công ty đã vá các lỗi trong sản phẩm của mình từ tháng 9/2015 và hãng hiện đã yêu cầu khách hàng đổi mật khẩu mặc định khi sử dụng lần đầu. Thế nhưng các sản phẩm chạy các phiên bản firmware cũ hơn vẫn dễ bị tấn công. Để ngăn malware Mirai, Xiongmai khuyến cáo người sử dụng cập nhật firmware sản phẩm và thay đổi tên cũng như mật khẩu. Các khách hàng cũng có thể ngắt kết nối internet của sản phẩm.

Các mạng Bonet được tạo ra do malware Mirai đóng góp một phần vào vụ tấn công DDoS quy mô lớn diễn ra hôm thứ 6 vưa rồi, theo Dyn, nhà cung cấp dịch vụ DNS bị nhắm tới trong vụ tấn công này. (Botnet là các mạng máy tính được tạo lập từ các máy tính mà hacker có thể điều khiển từ xa. Các máy tính trong mạng botnet là máy đã bị nhiễm malware và bị hacker điều khiển. Một mạng botnet có thể có tới hàng trăm ngàn, thậm chí là hàng triệu máy tính).

"Chúng tôi đã quan sát hơn 10 triệu địa chỉ IP riêng biệt liên quan đến mạng bonet sử dụng mã độc Mirai và là một phần của cuộc tấn công", theo một tuyên bố của Dyn. Cuộc tấn công DDoS hôm thứ 6 vừa rồi đã khiến nhiều dịch vụ như Twitterm Spotify, Paypal... bị chậm hoặc thậm chí là không thể truy cập.

Mặc dù Dyn đã ngăn chặn cuộc tấn công và khôi phục lại khả năng truy cập các dịch vụ, nhưng các mạng bonet sử dụng mã độc Mirai vẫn có thể dễ dàng tấn công lần nữa. Đầu tháng nay, một nhà phát triển malware Mirai không rõ danh tính đã tung mã nguồn của malware này ra cộng động hacker. Các công ty an ninh đã phát hiện ra nhiều hacker khác cũng sử dụng lại các mã nguồn này.

Mã độc Mirai cũng từng tấn công vào các sản phẩm của những nhà bán lẻ IoT khác sử dụng các mật khẩu mặc định yếu. Các chuyên gia an ninh cũng phát hiện ra malware này đã thử sử một danh sách với 60 mật khẩu và tên người sử dụng khác nhau với.

Tháng trước, một mạng botnet do mã độc Mirai đứng sau đã hạ gục website của phóng viên an ninh mạng Brian Krebs, bằng cách gửi lượng traffic lên tới 665 Gpbs và khiến đây trở thành một trong những cuộc tấn công DDoS lớn nhất trong lịch sử.

Theo GenK

Quẹt thẻ máy POS, mã độc cuỗm thông tin thẻ  Dữ liệu quẹt thẻ của khách mua hàng qua máy POS tại các trung tâm mua sắm tiếp tục trở thành mục tiêu của loại mã độc mới mang tên FastPOS, theo hãng bảo mật Trend Micro. Quẹt thẻ trên máy POS khi mua sắm, chi trả tại các hàng quán - Ảnh: Businessnewsdaily.com Sau những phát hiện ban đầu trước đó về...

Dữ liệu quẹt thẻ của khách mua hàng qua máy POS tại các trung tâm mua sắm tiếp tục trở thành mục tiêu của loại mã độc mới mang tên FastPOS, theo hãng bảo mật Trend Micro. Quẹt thẻ trên máy POS khi mua sắm, chi trả tại các hàng quán - Ảnh: Businessnewsdaily.com Sau những phát hiện ban đầu trước đó về...

Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07

Đòn giáng của ông Trump vào Ukraine trước ngưỡng cửa đàm phán với Nga09:07 Lãnh đạo Mỹ - Ukraine khẩu chiến kịch liệt08:41

Lãnh đạo Mỹ - Ukraine khẩu chiến kịch liệt08:41 'Ông Trump rất thất vọng về ông Zelensky, muốn Ukraine thỏa thuận khoáng sản 500 tỉ USD'09:08

'Ông Trump rất thất vọng về ông Zelensky, muốn Ukraine thỏa thuận khoáng sản 500 tỉ USD'09:08 Ông Trump bất ngờ nặng lời về ông Zelensky, nhiều bên bị sốc08:41

Ông Trump bất ngờ nặng lời về ông Zelensky, nhiều bên bị sốc08:41 Campuchia bàn biện pháp giải quyết tác động từ dự án kênh đào Phù Nam-Techo09:30

Campuchia bàn biện pháp giải quyết tác động từ dự án kênh đào Phù Nam-Techo09:30 Sau khi được thả từ Gaza, 5 con tin người Thái Lan nhận được tiền, lương tháng08:59

Sau khi được thả từ Gaza, 5 con tin người Thái Lan nhận được tiền, lương tháng08:59 Sau luật cấm thịt chó, hàng trăm trang trại nuôi thịt ở Hàn Quốc đóng cửa02:22

Sau luật cấm thịt chó, hàng trăm trang trại nuôi thịt ở Hàn Quốc đóng cửa02:22 Trung Quốc phát hiện được chiến đấu cơ tàng hình F-35 từ xa 2.000 km?03:50

Trung Quốc phát hiện được chiến đấu cơ tàng hình F-35 từ xa 2.000 km?03:50 Căng thẳng Gaza dâng cao trở lại09:18

Căng thẳng Gaza dâng cao trở lại09:18 Tổng thống Putin lần đầu nói chuyện với lãnh đạo mới của Syria09:12

Tổng thống Putin lần đầu nói chuyện với lãnh đạo mới của Syria09:12 Khỉ trộm đồ du khách và thất vọng khi phát hiện thứ bên trong01:47

Khỉ trộm đồ du khách và thất vọng khi phát hiện thứ bên trong01:47Tiêu điểm

Tin đang nóng

Tin mới nhất

Đại học Triều Tiên nghiên cứu sâu về ChatGPT

Hàng nghìn búp bê Hina chào đón 'Ngày của bé gái' ở Nhật Bản

Hamas tạm dừng đàm phán với Israel

Thủ tướng tương lai của Đức và những thách thức chờ đợi

Còn dư địa để làm sâu sắc thêm quan hệ hợp tác song phương Việt Nam - New Zealand

Trung Quốc trong vòng xoáy thuế thép và nhôm của Mỹ

Chính quyền Tổng thống Trump sẽ cắt giảm 2.000 nhân sự USAID tại Mỹ

Nhiều hãng vận tải biển nối lại hành trình qua kênh đào Suez

Liệu các công ty phương Tây có khả năng quay trở lại thị trường Nga?

Tổng thống Pháp sử dụng mối quan hệ 'độc nhất' để 'xoay chuyển' Tổng thống Trump

Bão tuyết lịch sử phong tỏa hơn 2.000 tuyến đường tại Thổ Nhĩ Kỳ

Thủ tướng Anh nhấn mạnh lập trường về Ukraine ngay trước thềm chuyến thăm Mỹ

Có thể bạn quan tâm

'Anh tài' Neko Lê nói lý do 'bắt tay' với Tăng Phúc trong MV mới

Nhạc việt

12:35:29 24/02/2025

Ô tô tông xe container đậu trên cao tốc Trung Lương - Mỹ Thuận, 1 phụ nữ tử vong

Tin nổi bật

12:32:46 24/02/2025

Mỹ Linh làm 'bà chủ spa', tiết lộ cuộc sống gia đình sau ánh đèn sân khấu

Tv show

12:27:08 24/02/2025

Pep Guardiola được đề nghị rất nhiều tiền để 'chạy' khỏi Man City

Sao thể thao

12:26:16 24/02/2025

Mắc Kawasaki (viêm mạch máu) nên tập luyện thế nào?

Sức khỏe

12:22:18 24/02/2025

Dự báo tử vi tuổi Tuất năm Ất Tỵ 2025 các phương diện tài lộc, sự nghiệp

Trắc nghiệm

12:22:06 24/02/2025

Cha tôi, người ở lại - Tập 4: Việt hiểu chuyện đến đau lòng

Phim việt

12:18:01 24/02/2025

Clip: Cầm ô khi đi xe đạp giữa trời mưa, những gì diễn ra sau đó khiến bé gái nhớ suốt đời!

Netizen

11:28:58 24/02/2025

Khách Hàn gợi ý món nhất định phải ăn khi đến Việt Nam

Ẩm thực

11:14:06 24/02/2025

Nam diễn viên Vbiz âm thầm tổ chức lễ ăn hỏi, cô dâu hot streamer lộ nhan sắc thật gây bàn tán

Sao việt

11:04:37 24/02/2025

Việt Nam nhập khẩu vũ khí gì của Belarus từ nay tới năm 2018?

Việt Nam nhập khẩu vũ khí gì của Belarus từ nay tới năm 2018? Bạn thân tổng thống Hàn Quốc tự vấn ‘đáng phải chết’

Bạn thân tổng thống Hàn Quốc tự vấn ‘đáng phải chết’

Singapore lập trung tâm vạn vật kết nối Internet đầu tiên

Singapore lập trung tâm vạn vật kết nối Internet đầu tiên Mỹ buộc tội một nhà thầu NSA đánh cắp thông tin mật

Mỹ buộc tội một nhà thầu NSA đánh cắp thông tin mật Tội phạm mạng thích tấn công những người trên 55 tuổi

Tội phạm mạng thích tấn công những người trên 55 tuổi Vì sao Mỹ buông ICANN?

Vì sao Mỹ buông ICANN? Dã vào Internet, có ẩn danh cỡ nào cũng "lộ"

Dã vào Internet, có ẩn danh cỡ nào cũng "lộ" Phần mềm độc hại hiện có thể tấn công được cả máy ảo

Phần mềm độc hại hiện có thể tấn công được cả máy ảo Lầu Năm Góc 'chấn động' khi Tổng thống Trump sa thải chỉ huy cao nhất của quân đội Mỹ

Lầu Năm Góc 'chấn động' khi Tổng thống Trump sa thải chỉ huy cao nhất của quân đội Mỹ

Tổng thống Ukraine đặt điều kiện nếu phải từ chức

Tổng thống Ukraine đặt điều kiện nếu phải từ chức Ông Elon Musk tuyên bố Ukraine đã đi quá xa trong xung đột với Nga

Ông Elon Musk tuyên bố Ukraine đã đi quá xa trong xung đột với Nga Tác động của việc chấm dứt xung đột Nga - Ukraine với kinh tế châu Âu

Tác động của việc chấm dứt xung đột Nga - Ukraine với kinh tế châu Âu

Thi thể người phụ nữ được bọc giấy bạc trong rẫy cao su Đồng Nai

Thi thể người phụ nữ được bọc giấy bạc trong rẫy cao su Đồng Nai Khệ nệ bụng bầu bay hàng ngàn cây số, "tiểu tam đáng ghét nhất Kbiz" bị người tình U70 đối xử phũ phàng?

Khệ nệ bụng bầu bay hàng ngàn cây số, "tiểu tam đáng ghét nhất Kbiz" bị người tình U70 đối xử phũ phàng? Đi tu mong đắc đạo, 3 người "dính" chiêu lừa tinh vi, mất gần 100 tỷ đồng

Đi tu mong đắc đạo, 3 người "dính" chiêu lừa tinh vi, mất gần 100 tỷ đồng Ngày đầu tiên sau đám cưới con trai, mẹ tôi gọi thông gia sang nhận lại con dâu vì dám đưa ra yêu cầu ngang ngược

Ngày đầu tiên sau đám cưới con trai, mẹ tôi gọi thông gia sang nhận lại con dâu vì dám đưa ra yêu cầu ngang ngược Phim Hàn hay tới độ rating tăng 117% chỉ sau 1 tập, nam chính đẹp hoàn hảo tuyệt đối từ gương mặt đến body

Phim Hàn hay tới độ rating tăng 117% chỉ sau 1 tập, nam chính đẹp hoàn hảo tuyệt đối từ gương mặt đến body Giả bị đánh thuốc mê cướp tài sản để lừa dối chồng

Giả bị đánh thuốc mê cướp tài sản để lừa dối chồng Phạm Thoại và mẹ bé Bắp "xuất hiện" giữa ồn ào sao kê, thái độ ra sao?

Phạm Thoại và mẹ bé Bắp "xuất hiện" giữa ồn ào sao kê, thái độ ra sao? Cả mạng xã hội liên tục nhắc tên Phạm Thoại và mẹ bé Bắp: Chuyện gì đang xảy ra?

Cả mạng xã hội liên tục nhắc tên Phạm Thoại và mẹ bé Bắp: Chuyện gì đang xảy ra?

Chở thi thể nữ sinh bị tai nạn tử vong về nhà, xe cấp cứu gặp nạn

Chở thi thể nữ sinh bị tai nạn tử vong về nhà, xe cấp cứu gặp nạn Công bố thời khắc hấp hối của Từ Hy Viên, minh tinh nắm chặt tay 1 người không buông

Công bố thời khắc hấp hối của Từ Hy Viên, minh tinh nắm chặt tay 1 người không buông Xác định kẻ sát hại 2 mẹ con tại nhà riêng ở Bình Dương

Xác định kẻ sát hại 2 mẹ con tại nhà riêng ở Bình Dương Công an cảnh báo mối nguy hại từ "chiếc váy hồng 2 dây" hot nhất mạng xã hội

Công an cảnh báo mối nguy hại từ "chiếc váy hồng 2 dây" hot nhất mạng xã hội Xót xa trước tin nhắn cuối cùng bố đẻ gửi cho Vũ Cát Tường trước khi mất vì ung thư

Xót xa trước tin nhắn cuối cùng bố đẻ gửi cho Vũ Cát Tường trước khi mất vì ung thư Bố của Vũ Cát Tường qua đời

Bố của Vũ Cát Tường qua đời

Nhân chứng kể khoảnh khắc phát hiện 2 mẹ con bị sát hại ở Bình Dương

Nhân chứng kể khoảnh khắc phát hiện 2 mẹ con bị sát hại ở Bình Dương