Hacker tấn công đòi trả bằng đồng Bitcoin

Từng lan rộng với tốc độ chóng mặt với mục tiêu nhắm đến “hàng chục triệu” máy tính khiến Cơ quan tội phạm Anh phải ban hành một cảnh báo khẩn hồi tháng trước. Và bây giờ vi rút có tên gọi CryptoLocker tiếp tục được phát hiện phổ biến tại Mỹ.

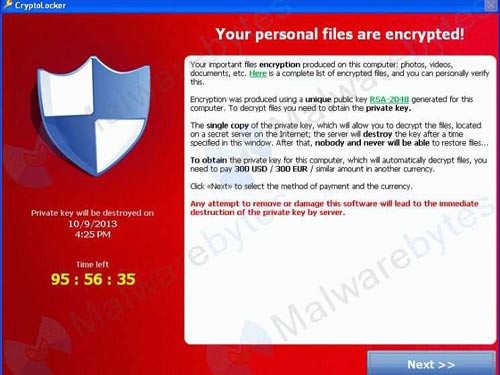

Một dạng thông báo gửi về từ Ransomware CryptoLocker. Ảnh: Malwarebytes.

CryptoLocker thuộc loại phầm mềm tống tiền (Ransomware), sử dụng một hệ thống mật mã để mã hóa dữ liệu và đòi tiền chuộc để khôi phục lại. Trong trường hợp này, CryptoLocker sẽ mã hóa các tập tin trên máy tính của nạn nhân. Sau đó gửi tiếp cho nạn nhân một thông báo dưới dạng cửa sổ pop-up với yêu cầu nạn nhân phải trả một khoảng phí để nhận được giải mã.

Số tiền này đôi khi là 100 USD, 300 USD hoặc thậm chí lên đến 2 đồng Bitcoin (1 Bitcoin tương đương 1.240 USD, tính tới cuối tuần qua), vì chúng rất khó bị theo dõi.

Thời gian để nạn nhân nhận lại dữ liệu là khoảng 4 ngày (100 giờ đồng hồ) kề từ khi nhận thông báo từ hacker. Nếu thỏa thuận không thành công có thể chúng sẽ quay lại nhắc trở vào một ngày nào đó.

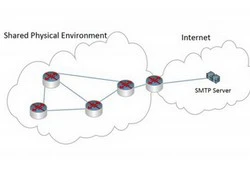

Thông thường các vi rút ẩn dưới các tập đính kèm trong các email thông báo theo dõi chuyển phát nhanh FedEx và UPS giả mạo. Điều này đặc biệt nguy hiểm khi mùa mua sắm đang bắt đầu diễn ra ở khắp mọi nơi trên toàn cầu.

Báo cáo hôm thứ Hai cho biết một số đã bị phát hiện và chặn lại trên 138 hệ thống tại Mỹ. Tuy nhiên, chúng vẫn đang phát triển mạnh và rộng hơn, do đó người dùng cần cảnh giác với các email đính kèm file khi thanh toán mua sắm và cài đặt một phần mềm chống vi rút đáng tin cậy, đặc biệt sao lưu các tập tin cần thiết của mình, các chuyên gia bảo mật chia sẻ.

Video đang HOT

Theo NLĐ/Businessinsider

Lỗ hổng bảo mật nguy hiểm nhất thế giới là... người dùng

Phần mềm độc hại nhắm vào hệ điều hành di động Android của Google tăng từ 1.000 lên 350.000 chỉ trong năm 2012. Trong khi đó, các loại phần mềm "bắt cóc, tống tiền" bùng phát trở lại, còn người dùng vẫn thờ ơ với công tác bảo mật.

Đó là một phần trong bức tranh tổng thể về tình hình bảo mật năm 2012 mà hãng bảo mật TrendMicro vừa phát hành.

Android là "chùm khế ngọt"

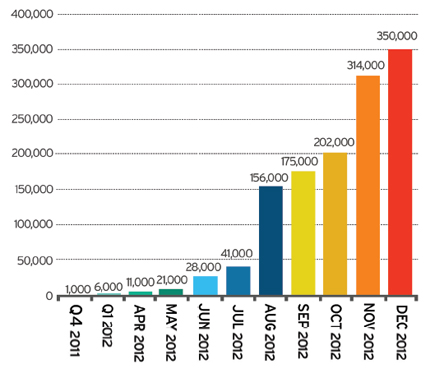

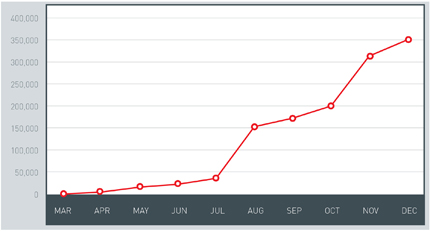

Chỉ tính riêng trong năm 2012, số lượng phần mềm độc hại nhắm vào HĐH di động này của Google gia tăng với tốc độ phi mã. Nếu như thời điểm quý 4/2011, số lượng phần mềm độc hại trên Android mà TrendMicro ghi nhận được chỉ ở con số xấp xỉ 1.000 thì sang quý 1/2012, con số này đã tăng lên 6.000. Và điều không thể tin nổi là tại thời điểm kết thúc quý 4/2012, con số này đã cán mức 350.000.

Biểu đồ gia tăng phần mềm độc hại trên Android năm 2012. (TrendMicro)

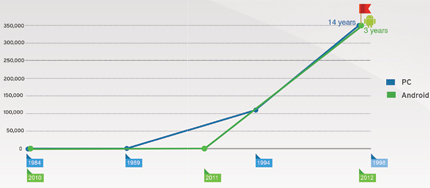

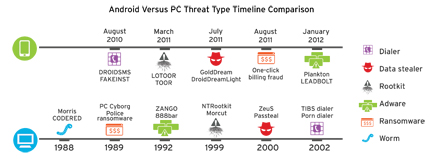

Biểu đồ so sánh tốc độ gia tăng phần mềm độc hại trên PC và Android. (TrendMicro)

Nếu so sánh với gia đình Windows, HĐH hứng chịu nhiều phần mềm độc hại nhất, từ phiên bản đầu tiên (1983) đến khi hứng chịu đủ 350.000 phần mềm độc hại các loại cũng phải 14 năm. Trong khi đó, với Android, thời gian này diễn ra chưa tới 3 năm. Mà hầu hết số lượng này đều "đổ bộ" ngay trong năm 2012.

Không chỉ số lượng, mà phạm vi gây hại của các loại phần mềm độc hại trên Android cũng bao quát gần như toàn bộ các lĩnh vực tương tự như trên máy tính. Theo dữ liệu của TrendMicro, có 6 loại phần mềm độc hại xuất hiện trên máy tính từ năm 1988 - 2002 gồm: Sâu (worm), ransomware (loại mã độc chuyên "bắt cóc, tống tiền"), adware (quảng cáo), rootkit (loại mã độc trốn trên máy để phục vụ tấn công, điều khiển từ xa), data stealer (đánh cắp thông tin) và dialer (thực hiện các cuộc gọi, gửi tin nhắn,...). Trong khi đó, chỉ chưa đầy 3 năm, hãng này đã ghi nhận được sự hiện diện của 5/6 nhóm phần mềm độc hại nói trên (trừ sâu máy tính).

Email lừa đảo và sự thờ ơ của người dùng

Báo cáo của TrendMicro cho thấy một sự thật khá ngược đời: Có đến 67% tin rằng hệ thống bảo mật của mình không đủ sức chống đỡ các cuộc tấn công của những tin tặc chuyên nghiệp, nhưng lại có đến 87% vẫn vô tư bấm vào các liên kết lừa đảo.

Không những thế, đứng đầu danh sách các lỗ hổng bị tin tặc khai thác để tấn công đều là những lỗ hổng đã được phát hiện và nhà sản xuất đã phát hành bản vá lỗi. Cụ thể, 3 lỗ hổng bị khai thác nhiều nhất gồm: Windows Common Control (33,31%), Embeded Flash Object (27,76%) và Microsoft Office (21,28%).

Các định dạng tập tin đính kèm bị lợi dụng để tấn công nhiều nhất vẫn là RTF (36,8%), XLS (29,3%), RAR và DOC (13,7% và 13,2%). Và dĩ nhiên, những lỗ hổng trên các định dạng này đều đã có bản vá lỗi từ nhà sản xuất.

Một điểm nữa trong báo cáo này cho thấy sự thờ ơ của người dùng đối với công tác bảo vệ an toàn cho hệ thống của mình: Dẫn đầu danh sách các loại phần mềm độc hại mà TrendMicro ghi nhận được là một gương mặt rất quen thuộc: Conflickr - một loại mã độc khai thác lỗi trong dịch vụ máy chủ của Windows đã được phát hiện và có giải pháp tiêu diệt từ năm 2008. Tuy nhiên, đến thời điểm này, nó vẫn ung dung tồn tại và hoạt động trên 2,5 triệu máy tính. Đứng thứ 3 trong danh sách là gần 800 triệu máy tính đang chứa chấp một loại phần mềm độc hại được giấu trong các chương trình bẻ khóa để sử dụng bất hợp pháp các phần mềm máy tính.

Sự thờ ơ này sẽ càng nguy hiểm hơn khi trong năm 2012 đã có sự gia tăng trở lại của các loại ransomware - phần mềm độc hại có chức năng khống chế máy tính nạn nhân để đòi tiền. Theo ghi nhận của TrendMicro, số lượng ransomware đã tăng hơn 18.000 vào quý 4/2012, tức gần 6 lần so với thời điểm quý 1/2012 (chỉ hơn 3.000).

Trước khi quá muộn...

Như vậy, có thể thấy, thái độ thờ ơ của người dùng chính là miếng mồi ngon mà tin tặc đang nhắm tới. Sự phát triển của công nghệ đã đưa trào lưu BYOD (bring your own device - tạm dịch: Mang mọi thứ bên mình) trở thành tiêu chuẩn mới của người dùng hiện đại. Tuy nhiên, với tốc độ gia tăng các phần mềm độc hại nhắm vào môi trường di động và sự trở lại của các dạng tin tặc, nếu chủ quan, BYOD sẽ biến người dùng trở nên mất tất cả thậm chí trở thành "nô lệ" trong "cuộc sống số" của mình.

Thế giới phần mềm độc hại ngày nay không chỉ là những đoạn mã làm hư hỏng hay mất mát một vài tập tin trên máy tính như thời thập niên 90 của thế kỷ trước mà nó luôn gắn liền với các lợi ích kinh tế. Thậm chí có cả ý đồ chính trị. Một máy tính bị nhiễm mã độc sẽ trở thành công cụ để tham gia các cuộc tấn công với ý đồ xấu vào một nơi xa lạ nào đó. Có khi chỉ đơn giản là liên tục gửi thư rác cho chính bạn bè, người thân của mình để "ông chủ" của nó ung dung ngồi thu lợi ích.

Tệ hơn nữa, bạn sẽ làm gì nếu một ngày nào đó bạn nhận được thông báo ngay trên màn hình rằng máy tính của bạn đã bị khóa, dữ liệu đã bị mã hóa hoàn toàn và bạn phải móc túi một khoản tiền nào đó để "chuộc" lại những gì thuộc về mình ở ngay trên máy tính của mình? Nghe có vẻ như cảnh trong phim viễn tưởng, nhưng nó hoàn toàn có thể xảy ra cho chính bạn. Và nếu như vậy, sự thờ ơ, phó mặc ngay từ đầu của người dùng mới chính là lỗ hổng nguy hiểm nhất cần phải được "vá".

Theo Trendmicro

Lao Động

Vi rút máy tính giờ có thể lây lan qua... không khí  Một nhóm các nhà nghiên cứu mới từ Đức đã phát minh ra một loại vi rút máy tính có thể lan truyền qua... sóng âm thanh để ăn cắp mật khẩu và các dữ liệu nhạy cảm, mà không cần đến bất kì loại kết nối mạng phổ biến nào như Wi-Fi hoặc Bluetooth. Theo Ars Technica, chỉ với microphone và loa...

Một nhóm các nhà nghiên cứu mới từ Đức đã phát minh ra một loại vi rút máy tính có thể lan truyền qua... sóng âm thanh để ăn cắp mật khẩu và các dữ liệu nhạy cảm, mà không cần đến bất kì loại kết nối mạng phổ biến nào như Wi-Fi hoặc Bluetooth. Theo Ars Technica, chỉ với microphone và loa...

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32

Giá iPhone sẽ tăng vì một 'siêu công nghệ' khiến người dùng sẵn sàng móc cạn ví00:32 TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32

TikTok Trung Quốc lần đầu công bố thuật toán gây nghiện02:32 Apple muốn tạo bước ngoặt cho bàn phím MacBook05:51

Apple muốn tạo bước ngoặt cho bàn phím MacBook05:51 Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26

Gemini sắp có mặt trên các thiết bị sử dụng hằng ngày08:26 Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14

Tính năng tìm kiếm tệ nhất của Google sắp có trên YouTube09:14 Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36

Chiếc iPhone mới thú vị nhất vẫn sẽ được sản xuất tại Trung Quốc00:36 Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47

Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"03:47 Pin nấm - bước đột phá của ngành năng lượng bền vững08:03

Pin nấm - bước đột phá của ngành năng lượng bền vững08:03 Câu chuyện thú vị về bài hát khiến Windows 'đứng hình'02:25

Câu chuyện thú vị về bài hát khiến Windows 'đứng hình'02:25Tiêu điểm

Tin đang nóng

Tin mới nhất

Câu chuyện thú vị về bài hát khiến Windows 'đứng hình'

Dự án 'quả cầu ma thuật' của Sam Altman ra mắt nước Mỹ

Cách đổi biểu tượng thanh điều hướng trên Samsung dễ dàng

Cảnh báo hàng triệu thiết bị Apple AirPlay có nguy cơ bị tấn công

Trải nghiệm Mercusys MB112-4G: giải pháp router 4G linh hoạt cho người dùng phổ thông

Doanh thu của Meta vượt kỳ vọng làm nhà đầu tư thở phào, Mark Zuckerberg nói về khoản đầu tư vào AI

Cách AI được huấn luyện để 'làm luật'

AI tham gia vào toàn bộ 'vòng đời' dự luật

Xiaomi bất ngờ ra mắt mô hình AI tự phát triển

Dòng iPhone 17 Pro 'lỡ hẹn' công nghệ màn hình độc quyền

Dấu chấm hết cho kỷ nguyên smartphone LG sau 4 năm 'cầm cự'

Điện thoại Samsung Galaxy S25 Edge lộ cấu hình và giá bán "chát"

Có thể bạn quan tâm

4 lý do vì sao bạn không nên mua điện thoại thông minh mới mỗi năm

Đồ 2-tek

12:06:18 03/05/2025

Tham nhặt drone 30/4: không giao nộp công khai rao bán, nguy cơ 'bóc lịch'

Tin nổi bật

12:04:06 03/05/2025

Những sai lầm gây tổn thương da khi tẩy tế bào chết

Làm đẹp

12:01:23 03/05/2025

VKSND Tối cao: Tài xế xe tải có lỗi trong cái chết của bé gái ở Vĩnh Long

Pháp luật

12:00:11 03/05/2025

Siêu xe Ferrari 488 từng của đại gia Bình Phước tái xuất, bán giá gần 12 tỷ

Ôtô

11:23:38 03/05/2025

Màn so kè nhan sắc hot nhất đêm: Chu Thanh Huyền tung ảnh cùng Doãn Hải My, quan hệ thế nào sau tuyên bố "không thân"?

Netizen

11:08:04 03/05/2025

Jack tái xuất hậu 'phong sát', Thiên An vội khóa bình luận, fan hóng phốt mới?

Sao việt

11:04:42 03/05/2025

Trúc Nhân: "Tham gia Cuộc hẹn cuối tuần là một trong những quyết định đúng đắn nhất"

Tv show

10:52:43 03/05/2025

Tử vi tuần mới (5/5 - 11/5): 3 con giáp đổi vận, tài lộc khởi sắc, làm gì cũng gặp thời

Trắc nghiệm

10:51:30 03/05/2025

Fan 2K5 của NewJeans làm liều, đột nhập KTX cũ 'cưỡm' món đồ không ai ngờ

Sao châu á

10:50:31 03/05/2025

Neverquest: Trojan đe dọa người sử dụng ngân hàng trực tuyến

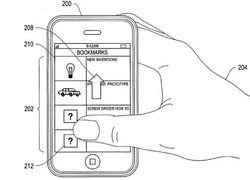

Neverquest: Trojan đe dọa người sử dụng ngân hàng trực tuyến iPhone sẽ tích hợp công nghệ mở khóa bằng khuôn mặt

iPhone sẽ tích hợp công nghệ mở khóa bằng khuôn mặt

Israel, Ả Rập Xê Út tạo vi rút máy tính phá chương trình hạt nhân Iran?

Israel, Ả Rập Xê Út tạo vi rút máy tính phá chương trình hạt nhân Iran? NSA thao túng 50.000 mạng máy tính thế giới bằng phần mềm độc hại

NSA thao túng 50.000 mạng máy tính thế giới bằng phần mềm độc hại Mất gần 8.000 tỉ đồng mỗi năm vì vi rút máy tính

Mất gần 8.000 tỉ đồng mỗi năm vì vi rút máy tính Quý 3/2013: Thư rác độc hại đến dữ liệu người dùng tăng vọt

Quý 3/2013: Thư rác độc hại đến dữ liệu người dùng tăng vọt Cẩn thận với mã độc tấn công khoắng sạch ATM

Cẩn thận với mã độc tấn công khoắng sạch ATM TOP 5 phần mềm tiêu diệt mã độc Rootkit cho Windows

TOP 5 phần mềm tiêu diệt mã độc Rootkit cho Windows AVG Antivirus Free 2014 chính thức ra mắt với nhiều cải tiến

AVG Antivirus Free 2014 chính thức ra mắt với nhiều cải tiến Trojan nguy hiểm nhất từng thấy trên Android

Trojan nguy hiểm nhất từng thấy trên Android Hacker Trung Quốc khai thác e-mail, tài liệu mật của Obama

Hacker Trung Quốc khai thác e-mail, tài liệu mật của Obama NSS Labs: IE10 là trình duyệt có khả năng ngăn chặn phần mềm độc hại tốt nhất

NSS Labs: IE10 là trình duyệt có khả năng ngăn chặn phần mềm độc hại tốt nhất 'Tiền kỹ thuật số' Bitcoin được chấp nhận rộng rãi hơn

'Tiền kỹ thuật số' Bitcoin được chấp nhận rộng rãi hơn Tàu sân bay không ủng hộ Bitcoin

Tàu sân bay không ủng hộ Bitcoin Smartphone có bền bỉ đến mấy, ốp lưng vẫn cần thiết

Smartphone có bền bỉ đến mấy, ốp lưng vẫn cần thiết Tương lai, ai cũng có thể là chủ của AI

Tương lai, ai cũng có thể là chủ của AI Google ra mắt công cụ AI để học ngoại ngữ

Google ra mắt công cụ AI để học ngoại ngữ CPU Panther Lake của Intel lộ kiến trúc nhân qua bản cập nhật phần mềm

CPU Panther Lake của Intel lộ kiến trúc nhân qua bản cập nhật phần mềm Samsung muốn biến điện thoại Galaxy thành máy ảnh DSLR

Samsung muốn biến điện thoại Galaxy thành máy ảnh DSLR Thị trường di động toàn cầu nhận tin tốt

Thị trường di động toàn cầu nhận tin tốt Khi các nhà sản xuất ô tô toàn cầu phải chuyển sang công nghệ Trung Quốc

Khi các nhà sản xuất ô tô toàn cầu phải chuyển sang công nghệ Trung Quốc

10 cô dâu đẹp nhất Trung Quốc: Lưu Diệc Phi xếp sau Triệu Lộ Tư, hạng 1 trời sinh để làm đại minh tinh

10 cô dâu đẹp nhất Trung Quốc: Lưu Diệc Phi xếp sau Triệu Lộ Tư, hạng 1 trời sinh để làm đại minh tinh

Con trai từ Bình Dương về Thái Bình trộm 39 chỉ vàng, 1.900 USD của mẹ đẻ

Con trai từ Bình Dương về Thái Bình trộm 39 chỉ vàng, 1.900 USD của mẹ đẻ

Vụ thầy giáo nghi sàm sỡ nhiều nữ sinh: Thầy thừa nhận có đụng chạm

Vụ thầy giáo nghi sàm sỡ nhiều nữ sinh: Thầy thừa nhận có đụng chạm

Vụ bắn tài xế ở Vĩnh Long: clip hiện trường TX có dấu hiệu vi phạm, xử lý cán bộ

Vụ bắn tài xế ở Vĩnh Long: clip hiện trường TX có dấu hiệu vi phạm, xử lý cán bộ

Vụ nổ súng rồi tự sát ở Vĩnh Long: Người bạn đi cùng kể lại tai nạn của con gái nghi phạm

Vụ nổ súng rồi tự sát ở Vĩnh Long: Người bạn đi cùng kể lại tai nạn của con gái nghi phạm

Diễn biến toàn bộ vụ tai nạn làm bé gái tử vong đến việc người cha nổ súng bắn tài xế

Diễn biến toàn bộ vụ tai nạn làm bé gái tử vong đến việc người cha nổ súng bắn tài xế Thông tin gây sốc liên quan đến Tuấn Hưng và Mai Phương Thuý

Thông tin gây sốc liên quan đến Tuấn Hưng và Mai Phương Thuý