Hacker khẳng định lỗ hổng của BKAV đến từ “công nghệ lõi”, không phải do Amazon

Hacker seasalt123 khẳng định nền tảng open-source (mã nguồn mở) mà BKAV sử dụng là hoàn toàn an toàn, nhưng những thứ mà họ bổ sung vào lại khiến toàn bộ dữ liệu của khách hàng bị phơi bày.

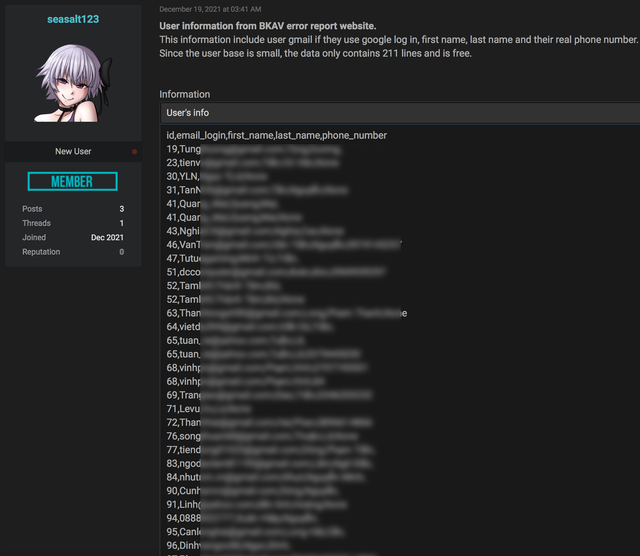

Ngày 19/12 vừa qua, thành viên với nickname seasalt123 trên diễn đàn Raidforums đã đăng tải cơ sở dữ liệu người dùng được cho là của website Breport.vn, một website được lập ra nhằm giúp người dùng báo cáo lỗi về Bphone. Cơ sở dữ liệu bao gồm địa chỉ email, tên và số điện thoại của hơn 200 người dùng. Do lượng người dùng không nhiều, vậy số dữ liệu này đã được thành viên nói trên chia sẻ miễn phí.

Sau khi bài đăng nói trên thu hút được sự chú ý vào ngày hôm qua (21/12), BKAV đã lập tức tạm ngưng hoạt động website Breport. Cùng ngày, BKAV đã đưa ra thông cáo chính thức về vụ việc. BKAV cho biết lỗi đến từ “cấu hình hệ thống cloud Amazon” và đội ngũ phát triển đã sử dụng một phần dữ liệu khách hàng thật trong quá trình thử nghiệm.

Thông tin người dùng từ website Breport.vn của BKAV bị đăng tải công khai

“Hệ thống thử nghiệm này đang được triển khai độc lập trên một máy chủ ở hạ tầng cloud do Amazon cung cấp, là môi trường để nhóm phát triển thử nghiệm dịch vụ. Quá trình thử nghiệm có sử dụng một phần dữ liệu thật, và có sai sót về cấu hình hệ thống, dẫn đến sự lộ lọt trên. Sự cố này không ảnh hưởng tới các dịch vụ chính thức, vốn được triển khai ở hạ tầng nội bộ của Bkav.”, thông cáo của BKAV viết.

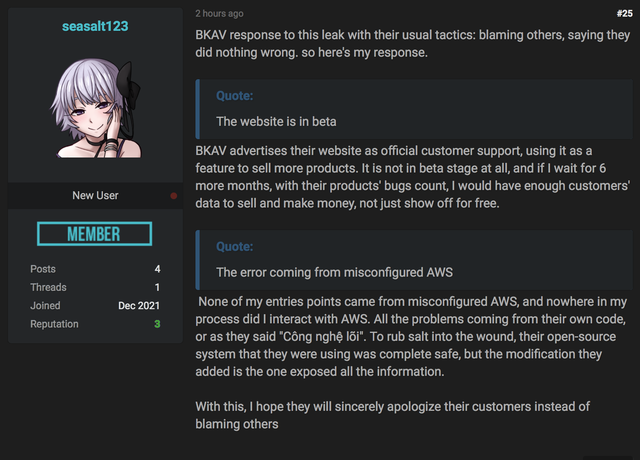

Mới đây, thành viên seasalt123 đã có bài đăng phản hồi về thông cáo này của BKAV, cho rằng BKAV đã đưa ra nhiều thông tin sai sự thật nhằm đổ lỗi cho các bên khác về vấn đề của mình.

“BKAV phản hồi về vụ rò rỉ này với chiến thuật quen thuộc của họ: đổ lỗi cho người khác và nói rằng mình không làm gì sai. Vì vậy đây là câu trả lời của tôi.

Video đang HOT

BKAV quảng cáo website của họ là kênh hỗ trợ khách hàng chính thức, coi nó như một tính năng để bán được nhiều sản phẩm hơn. Nó không hề ở trạng thái “thử nghiệm”, và nếu tôi đợi thêm 6 tháng, với số lỗ hổng trên sản phẩm của họ, tôi có thể có đủ lượng khách hàng để bán dữ liệu và kiếm tiền, chứ không phải đăng tải miễn phí.

Dữ liệu của tôi không hề đến từ cấu hình AWS (Amazon Web Services) sai, và trong quá trình trích xuất dữ liệu tôi không hề tương tác với AWS. Tất cả mọi vấn đề đều đến từ code của BKAV, hay như họ nói là “Công nghệ lõi”. Để “sát muối” vào vết thương, nền tảng open-source (mã nguồn mở) mà BKAV sử dụng là hoàn toàn an toàn, nhưng những thứ mà họ bổ sung vào lại khiến toàn bộ dữ liệu bị phơi bày.

Sau vụ việc lần này, tôi hy vọng rằng họ sẽ chân thành xin lỗi khách hàng thay vì đổ lỗi cho người khác.”

Phản hồi của hacker BKAV

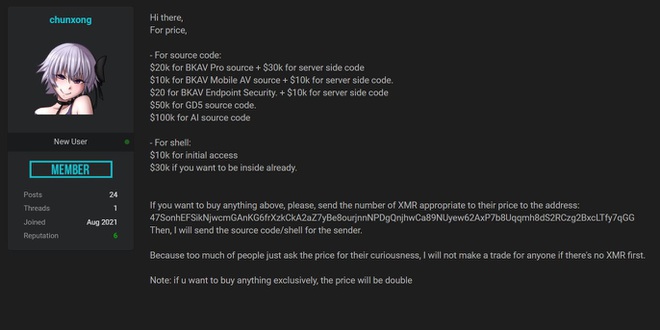

Đây không phải là lần đầu tiên một hacker tấn công BKAV phải lên tiếng “đính chính” về những thông tin được cho là sai sự thật mà phía BKAV đưa ra. Hồi tháng 8, “chunxong”, một người đã công khai rao bán nhiều thông tin nội bộ của BKAV, đã được BKAV xác định là “một nhân viên cũ đã nghỉ việc” và có ý đồ xấu khi đánh cắp thông tin của công ty. chunxong sau đó đã lên tiếng khẳng định rằng mình không phải nhân viên BKAV và đang sinh sống tại nước ngoài.

Hacker tuyên bố sẽ livestream quá trình tấn công mạng nội bộ của BKAV

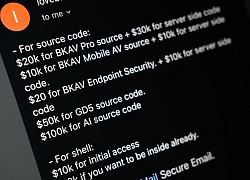

Tối 11/8, trên diễn đàn R*forums, hacker "chunxong" tiếp tục thông báo về việc sẽ bán sock proxy cho phép truy cập mạng nội bộ của BKAV với mức giá 30.000 USD.

Trước đó, người này từng đưa ra "báo giá" 150.000 USD cho mã nguồn phần mềm (source code) và mã nguồn máy chủ (server side code) đối với các phần mềm diệt virus từ BKAV. Mã nguồn AI (trí thông minh nhân tạo) được chào bán với giá 100.000 USD.

Ngoài ra, người này còn bán nhiều tài liệu khác, trong đó hacker yêu cầu 10.000 USD để có được quyền truy cập ban đầu và 30.000 USD để tiếp cận với các nguồn tài nguyên khác.

Hacker tuyên bố sẽ phát trực tiếp quá trình tấn công mạng nội bộ của BKAV vào thứ tư tuần tới (ngày 18/8).

Như vậy, đến nay, tổng cộng số dữ liệu mà người này rao bán có trị giá lên đến 320.000 USD. Thậm chí, những ai muốn sở hữu độc quyền dữ liệu của BKAV sẽ phải chi trả số tiền gấp đôi so với mức "báo giá" trên. Người mua sẽ phải giao dịch thông qua đồng tiền điện tử XMR (Monero).

Chưa dừng lại ở đó, để chứng minh toàn bộ dữ liệu mà bản thân đang nắm giữ là thật, hacker này còn tuyên bố sẽ phát trực tiếp quá trình tấn công vào mạng nội bộ của BKAV trong tuần tới.

"Thật khó để khiến mọi người tin vào những điều trên, tôi sẽ cần phải làm thứ gì đó khó hơn. Vào thứ tư tuần tới (ngày 18/8), tôi sẽ phát trực tiếp quá trình tấn công vào mạng nội bộ của BKAV, các bạn hãy cùng chờ xem. Kênh phát sóng sẽ được cập nhật khi luồng trực tiếp bắt đầu", hacker này tiết lộ.

Trong một bình luận khác, hacker này viết rằng: "Im feeling bad for my Vietnam country for being affected...". Có thể thấy, trong quá trình trao đổi, người này đã sử dụng cụm từ "my Vietnam country", điều đó khiến cho nhiều người đặt ra nghi vấn rằng liệu đây có phải một hacker người Việt Nam.

Trước đó, vào ngày 4/8, trên diễn đàn R*forums, tài khoản "chunxong" đã đăng tải một bài viết khẳng định rằng người này đã tấn công vào máy chủ của công ty an ninh mạng BKAV và lấy cắp mã nguồn các sản phẩm của công ty này, bao gồm mã nguồn gói phần mềm bảo mật BKAV Pro, phần mềm bảo mật di động BKAV Mobile...

Về phía BKAV, đại diện công ty xác nhận rằng mã nguồn do "chunxong" đăng tải chính là mã nguồn một số mô-đun thành phần trong các sản phẩm của công ty, nhưng đây là những mô-đun cũ và không gây ảnh hưởng đến khách hàng cũng như các sản phẩm hiện tại của công ty.

BKAV nói rằng các dữ liệu này đã từng bị rò rỉ từ cách đây hơn một năm, từ một nhân viên cũ đã nghỉ việc, nhưng không rõ vì lý do gì đến thời điểm này mới bị phát tán lên Internet.

Tối 8/8, tài khoản "chunxong" tiếp tục đăng tải một số ảnh chụp màn hình với nội dung được cho là cuộc hội thoại của các quản lý từ BKAV. Bên cạnh đó, người này cũng khẳng định rằng những dữ liệu mà bản thân sở hữu hoàn toàn là dữ liệu mới, không phải dữ liệu cũ như tuyên bố trước đó từ BKAV.

"Bảng giá" của những dữ liệu mà hacker tuyên bố đang nắm giữ của BKAV.

Phản hồi về sự việc lộ tin nhắn nội bộ, thông qua fanpage WhiteHat (diễn đàn bảo mật do BKAV hậu thuẫn), BKAV cho biết những tin nhắn này bị lộ bởi nhân viên cũ của công ty.

"Vụ việc này vẫn do nhân viên cũ đã nói, ngoài mã nguồn cũ, trong thời gian còn làm việc, nhân viên này đã thu thập thông tin đăng nhập mạng chat nội bộ, dùng nó để chụp ảnh các đoạn chat nội bộ gần đây. Lộ lọt thông tin từ nhân viên cũ luôn là vấn đề của mọi tổ chức, các vụ việc tương tự cũng đã xảy ra trên thế giới. Điều này có thể xảy ra với mọi tổ chức và chúng ta luôn phải sẵn sàng với những vấn đề như vậy. Về phía người vi phạm, họ sẽ phải chịu trách nhiệm trước pháp luật", WhiteHat cho biết.

Hacker không thể phát trực tiếp vì Bkav tắt máy chủ?  Người tự xưng hack được vào mạng nội bộ của Bkav cho rằng công ty này đã tắt máy chủ, khiến anh ta không thể trực tiếp tấn công. Ngày 11/8, tài khoản "chunxong" trên diễn đàn R*** cho biết sẽ livestream thao tác tấn công vào hệ thống của Bkav vào ngày 18/8. Tuy nhiên, trong một bình luận cách đây vài...

Người tự xưng hack được vào mạng nội bộ của Bkav cho rằng công ty này đã tắt máy chủ, khiến anh ta không thể trực tiếp tấn công. Ngày 11/8, tài khoản "chunxong" trên diễn đàn R*** cho biết sẽ livestream thao tác tấn công vào hệ thống của Bkav vào ngày 18/8. Tuy nhiên, trong một bình luận cách đây vài...

Tiêu điểm

Tin đang nóng

Tin mới nhất

Giải pháp bảo mật nhận dạng mặt nạ silicon

Khi AI biết kiểm chứng thông tin: Bước tiến mới từ Viettel AI tại NAACL 2025

AirPods không còn là 'tai nghe' đơn thuần

Cân nhắc khi thử nghiệm bản beta của One UI 8

Bùng nổ trí tuệ nhân tạo làm tăng mạnh nhu cầu về NAND Flash

5 ứng dụng Samsung người dùng Galaxy nên tải về do không cài sẵn

Dung lượng pin iPhone 17 Air là 'nỗi thất vọng lớn'

Tại sao phích cắm ba chấu lại quan trọng hơn chúng ta nghĩ?

16 GB RAM không còn đủ cho game thủ

One UI 7 có siêu năng lực mà Google có thể sao chép

TikTok tích hợp tính năng AI mới đầy 'ma thuật'

One UI 7 có một tính năng bí mật người dùng Galaxy nên biết

Có thể bạn quan tâm

Xử phạt 35 triệu đồng với đối tượng gào chửi, đấm đạp nhân viên y tế

Pháp luật

23:03:26 19/05/2025

Nga bắt giữ tàu chở dầu từ Estonia

Thế giới

23:01:27 19/05/2025

Trước khi bị khởi tố vì lừa dối khách hàng, Thùy Tiên từng vướng kiện tụng 1,5 tỷ đồng

Sao việt

23:00:44 19/05/2025

Hoa hậu Thùy Tiên bị bắt, phim 'Chốt đơn' lao đao

Hậu trường phim

22:57:15 19/05/2025

Chuyên gia tâm lý: Nỗi đau dẫn đến tự tử nằm ở "vết nứt" của đời sống

Sức khỏe

22:56:07 19/05/2025

Kỹ sư dầu khí muốn sớm cưới cô chủ homestay dù mới gặp trên show hẹn hò

Tv show

22:50:51 19/05/2025

Làm nhân chứng quan trọng trong vụ án Diddy, cuộc sống Cassie giờ ra sao?

Sao âu mỹ

22:45:32 19/05/2025

Quế Anh ra sao sau một năm đăng quang Hoa hậu Hòa bình Việt Nam 2024?

Phong cách sao

22:40:23 19/05/2025

Chuyện tình chàng trai yêu cô gái "khổng lồ" cao 2,2m

Netizen

22:37:22 19/05/2025

Nước biển ở Hạ Long màu đỏ phát ánh sáng xanh trong đêm, chuyên gia nói gì?

Lạ vui

22:35:16 19/05/2025

Những mẫu iPhone nào bị iOS 16 bỏ rơi?

Những mẫu iPhone nào bị iOS 16 bỏ rơi? Trên tay máy ản Leica Q2 Reporter: Phiên bản đặc biệt với vỏ màu xanh lá đậm và bọc sợi Kevlar, giá chính hãng 163 triệu đồng

Trên tay máy ản Leica Q2 Reporter: Phiên bản đặc biệt với vỏ màu xanh lá đậm và bọc sợi Kevlar, giá chính hãng 163 triệu đồng

Hacker vụ Bkav nhận là người Việt, đang sống ở nước ngoài

Hacker vụ Bkav nhận là người Việt, đang sống ở nước ngoài Lần thứ 2 trong vòng 4 tháng, BKAV bị hacker tung dữ liệu

Lần thứ 2 trong vòng 4 tháng, BKAV bị hacker tung dữ liệu Vừa bị hacker tung dữ liệu nội bộ, CEO BKAV Nguyễn Tử Quảng vẫn mạnh miệng tuyên bố: "Về bảo mật Apple hay Samsung không thể có nghề bằng BKAV"

Vừa bị hacker tung dữ liệu nội bộ, CEO BKAV Nguyễn Tử Quảng vẫn mạnh miệng tuyên bố: "Về bảo mật Apple hay Samsung không thể có nghề bằng BKAV" Apple và Google bị phạt 11 triệu USD do sử dụng dữ liệu khách hàng trái phép

Apple và Google bị phạt 11 triệu USD do sử dụng dữ liệu khách hàng trái phép Hàng triệu dữ liệu khách hàng Acer bị tin tặc rao bán

Hàng triệu dữ liệu khách hàng Acer bị tin tặc rao bán Hacker Chunxong bị tố bán dữ liệu Bkav giả

Hacker Chunxong bị tố bán dữ liệu Bkav giả Website của Bkav khó truy cập trong nhiều giờ

Website của Bkav khó truy cập trong nhiều giờ Hacker vụ Bkav chọn giao dịch bằng loại coin không thể truy vết

Hacker vụ Bkav chọn giao dịch bằng loại coin không thể truy vết Hacker ra giá 290.000 USD cho dữ liệu của Bkav

Hacker ra giá 290.000 USD cho dữ liệu của Bkav Đề nghị 20 năm tù cho nữ hacker trộm dữ liệu 100 triệu khách hàng

Đề nghị 20 năm tù cho nữ hacker trộm dữ liệu 100 triệu khách hàng Dữ liệu khách hàng của Audi và Volkswagen rao bán trên mạng

Dữ liệu khách hàng của Audi và Volkswagen rao bán trên mạng Bkav: Vụ lộ thông tin 10.000 người Việt không liên quan đến dữ liệu dân cư

Bkav: Vụ lộ thông tin 10.000 người Việt không liên quan đến dữ liệu dân cư Vì sao pin smartphone Android kém hơn sau khi cập nhật phần mềm

Vì sao pin smartphone Android kém hơn sau khi cập nhật phần mềm Windows 11 chiếm bao nhiêu dung lượng ổ cứng?

Windows 11 chiếm bao nhiêu dung lượng ổ cứng? 5 điều nhà sản xuất smartphone không nói cho người mua

5 điều nhà sản xuất smartphone không nói cho người mua iPhone sẽ 'suy tàn' sau 10 năm nữa?

iPhone sẽ 'suy tàn' sau 10 năm nữa? One UI 7 đến với dòng Galaxy S21

One UI 7 đến với dòng Galaxy S21 Smartphone bình dân giảm hấp dẫn người Việt

Smartphone bình dân giảm hấp dẫn người Việt Đường dây rửa tiền thâm nhập mạnh vào thị trường tiền mã hóa châu Á

Đường dây rửa tiền thâm nhập mạnh vào thị trường tiền mã hóa châu Á Nhà mạng chạy đua xây dựng hạ tầng 5G

Nhà mạng chạy đua xây dựng hạ tầng 5G Android 16 bảo mật vượt trội với 8 tính năng đột phá

Android 16 bảo mật vượt trội với 8 tính năng đột phá Rò rỉ mật khẩu khiến các cuộc tấn công mạng đang gia tăng nhanh chóng

Rò rỉ mật khẩu khiến các cuộc tấn công mạng đang gia tăng nhanh chóng Phần Mềm Gốc VN - Thư viện kiến thức, thủ thuật công nghệ thông tin hữu ích

Phần Mềm Gốc VN - Thư viện kiến thức, thủ thuật công nghệ thông tin hữu ích AI không thể đọc đồng hồ hoặc tính lịch: Lỗ hổng bất ngờ

AI không thể đọc đồng hồ hoặc tính lịch: Lỗ hổng bất ngờ

Hoa hậu Nguyễn Thúc Thùy Tiên bị khởi tố

Hoa hậu Nguyễn Thúc Thùy Tiên bị khởi tố Thùy Tiên bị bắt tạm giam, hưởng 30% khi bán kẹo, gặp Quang Linh tình cảnh éo le

Thùy Tiên bị bắt tạm giam, hưởng 30% khi bán kẹo, gặp Quang Linh tình cảnh éo le

Hoa hậu Thùy Tiên đối diện mức phạt nào?

Hoa hậu Thùy Tiên đối diện mức phạt nào? Người phụ nữ bị đâm tử vong giữa đường ở Bình Dương

Người phụ nữ bị đâm tử vong giữa đường ở Bình Dương Hoa hậu Thùy Tiên "lách" trách nhiệm vụ kẹo Kera như thế nào?

Hoa hậu Thùy Tiên "lách" trách nhiệm vụ kẹo Kera như thế nào? Hà Bảo Sinh: Con "phú hào" thua bài 3300 tỷ, rời showbiz đi tu, bỏ quyền thừa kế

Hà Bảo Sinh: Con "phú hào" thua bài 3300 tỷ, rời showbiz đi tu, bỏ quyền thừa kế Victoria hạ mình "làm lành" con cả, tài sản tăng vọt, bất chấp lục đục gia đình

Victoria hạ mình "làm lành" con cả, tài sản tăng vọt, bất chấp lục đục gia đình Sốc: Phát hiện thi thể sao nam nổi tiếng trong rừng, 2 tay bị trói chặt

Sốc: Phát hiện thi thể sao nam nổi tiếng trong rừng, 2 tay bị trói chặt Vụ bố nhảy xuống giếng cứu con: Gần 2 giờ đấu tranh với "tử thần"

Vụ bố nhảy xuống giếng cứu con: Gần 2 giờ đấu tranh với "tử thần"

Cảnh sát công bố hình ảnh thực phẩm chức năng giả của vợ chồng dược sĩ Hà Nội

Cảnh sát công bố hình ảnh thực phẩm chức năng giả của vợ chồng dược sĩ Hà Nội

Thất bại đầu tiên của Hoa hậu Ý Nhi ở Miss World 2025

Thất bại đầu tiên của Hoa hậu Ý Nhi ở Miss World 2025 Đề nghị truy tố Tổng Biên tập Tạp chí Môi trường và Đô thị Việt Nam cùng 41 bị can

Đề nghị truy tố Tổng Biên tập Tạp chí Môi trường và Đô thị Việt Nam cùng 41 bị can