CMC Infosec cảnh báo khẩn về mã độc tống tiền WannaCry đã tấn công Việt Nam

CMC Infosec đã lên tiếng cảnh báo một cuộc tấn công mạng quy mô lớn với khoảng 75.000 máy tính bị lây nhiễm trên toàn thế giới , trong đó có cả Việt Nam đã diễn ra ngày 12/5 bởi một mã độc được biết tới là WannaCry.

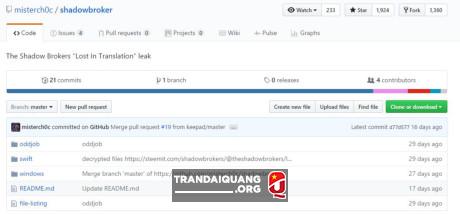

Mã độc WannaCry tìm ra lỗ hổng bảo mật và lây nhiễm chúng bên trong tổ chức bằng cách khai thác lõ hổng được công bố bởi công cụ NSA đã bị đánh cắp bởi một nhóm các hacker có tên là The Shadow Brokers. Chủ yếu khai thác vào lỗ hổng của giao thức SMB mà các tổ chức cá nhân chưa vá lỗ hổng kịp thời, tập trung vào Win2k8 R2 và Win XP là kiểu tấn công này khác với truyền thống là phải dùng sâu máy tính – chương trình tự nhân bản chính nó vào hệ thống máy tính và lừa người dùng click chuột và link độc hại.

Ảnh công cụ NSA đã bị công bố

Khai thác lỗ hổng EthernalBlue – Ảnh: ExtremeTech

Các nguồn tin cho biết, vụ tấn công mạng diễn ra trên quy mô toàn cầu, ảnh hưởng tới khoảng 90 quốc gia, trong đó có Anh, Mỹ, Trung Quốc, Nga, Tây Ban Nha, Italy và vùng lãnh thổ Đài Loan, Việt Nam và nhiều quốc gia khác. Theo ghi nhận của các chuyên gia của Intel hiện tại ghi nhận lỗ hổng ở hai thành phố Hà Nội và Hồ Chí Minh, lỗ hổng có thể lan rộng trên toàn quốc.

Hình ảnh được lấy từ malwaretech cho thấy đã có xuất hiện ở Việt Nam

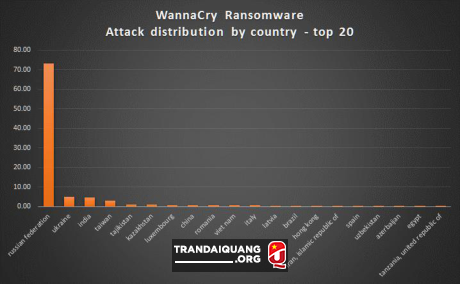

Việt Nam nằm trong Top 20 quốc gia bị lây nhiễm bởi WannaCry

Các hình ảnh được tải lên mạng xã hội cho thấy màn hình máy tính của Dịch vụ Y tế Quốc gia Anh (NHS) xuất hiện tin nhắn trả 300 USD tiền Bitcoin với tuyên bố: “Ồ, dữ liệu của bạn đã bị mã hóa”. Thông điệp yêu cầu đòi thanh toán tiền trong 3 ngày, nếu không giá sẽ tăng lên gấp đôi, và nếu tiền không được thanh toán trong 7 ngày, các dữ liệu sẽ bị xóa.

Theo nhận định của chuyên gia CMC InfoSec, mã độc chủ yếu khai thác lỗ hổng phiên bản máy chủ Windows 2008 R2, phiên bản mà đa số các doanh nghiệp và cơ quan nhà nước Việt Nam vẫn đang sử dụng và Windows XP vẫn còn tồn tại cũng không ngoại lệ. Bên cạnh đó lỗ hổng khai thác chủ yếu qua giao thức SMB, giao thức chia sẻ tập tin và máy in được sử dụng nhiều tại các tổ chức cá nhân trên toàn thế giới, từ đó dẫn đến nguy cơ lan rộng rất cao.

Hơn nữa, lỗ hổng xuất hiện gần đây, nhiều tổ chức cá nhân chưa kịp nắm bắt thông tin kịp thời để vá hổng từ đó dẫn đến nguy cơ rất cao trong việc lây nhiểm mã độc cũng như Ransomware trên diện rộng.

CMC INFOSEC đang tiến hành phân tích sâu hơn về hành vi của ransomware này và sẽ tiếp tục cập nhật lien tục về WannaCry.

Video đang HOT

Chuyên gia CMC InfoSec gửi khuyến nghị đến các tổ chức, doanh nghiệp, khách hàng cá nhân nên:

- Ngay lập tức vá các lỗ hổng bảo mật máy chủ Windows, chủ yếu lỗ hổng EternalBlue(MS17-010).

- Thường xuyên sao lưu dữ liệu và có các phương án backup dữ liệu của doanh nghiệp

- Đề phòng các link lạ. Đối với các doanh nghiệp tốt nhất nên có một máy riêng để nhân viên remote khi họ nghi ngờ mail không an toàn.

- Đối với người dùng cá nhân luôn cài phần mềm chống virus trên di động và máy tính, đặc biệt là các phần mềm chuyên biệt dành cho mã độc mã hóa dữ liệu.

(Theo ICT News)

Việt Nam đứng trong tốp 20 nước bị mã độc tống tiền WannaCry tấn công, cảnh giác bằng cách nào?

Hôm qua, Kaspersky Lab đã phát hiện và ngăn chặn thành công một số lượng lớn các cuộc tấn công Ransomware (tấn công đòi tiền chuộc) trên toàn thế giới, trong đó có Việt Nam.

Trao đổi với Phóng viên Báo Tin Tức, đại diện Kaspersky cho biết, trước khi các thông tin gây chấn động về mã độc này được báo chí đề cập thì các sản phẩm của Kaspersky Lab đã phát hiện và ngăn chặn thành công một số lượng lớn các cuộc tấn công ransomware trên khắp thế giới. Trong các cuộc tấn công này, dữ liệu được mã hóa với phần mở rộng ".WCRY" được thêm vào tên tập tin.

Việt Nam đứng trong tốp 20 nước bị mã độc tống tiền WannaCry tấn công, cảnh giác bằng cách nào?

Hiện tại, Kaspersky Lab đã ghi nhận hơn 45.000 cuộc tấn công của công cụ ransomware WannaCry tại 74 quốc gia trên thế giới, chủ yếu ở Nga. Việt Nam nằmtrong top 20 các quốc gia bị tấn công nhiều nhất cùng với các nước khác, như Nga Ukraine, Ấn Độ, Đài Loan, Tajkistan, Kazakhstan, Luxembour, Trung Quốc, Romania...

Các giải pháp bảo mật của Kaspersky Lab đã phát hiện được các mã độc tống tiền liên quan đến WannaCry, bảo vệ người dùng cá nhân và doanh nghiệp an toàn trước sự bùng phát nguy hiểm.

Tên các phát hiện của Kaspersky Lab liên quan đến WannaCry:

Trojan-Ransom.Win32.Gen.djd

Trojan-Ransom.Win32.Scatter.tr

Trojan-Ransom.Win32.Wanna.b

Trojan-Ransom.Win32.Wanna.c

Trojan-Ransom.Win32.Wanna.d

Trojan-Ransom.Win32.Wanna.f

Trojan-Ransom.Win32.Zapchast.i

PDM: Trojan.Win32.Generic

Cách thức tấn công

Phân tích của Kaspersky cho thấy cuộc tấn công, được gọi là "WannaCry", bắt đầu thông qua việc triển khai mã từ xa SMBv2 trong Microsoft Windows. Khai thác này (có tên mã là "EternalBlue") đã được làm sẵn trên internet thông qua Shadowbrokers dump vào ngày 14/4/2017 và được vá bởi Microsoft vào ngày 14/3. Thật không may, có vẻ như nhiều tổ chức và người dùng chưa cài đặt bản vá này.

Điều đáng lo ngại là không những các máy tính Windows chưa được vá đang phơi bày các dịch vụ SMB của họ có thể bị tấn công từ xa bằng khai thác "EternalBlue" và bị lây nhiễm bởi WannaCry, mà kể cả các máy tính không tồn tại lỗ hổng vẫn có khả năng bị hạ gục dễ dàng. Tuy nhiên, lỗ hổng này được xem là yếu tố chính gây ra sự bùng nổ của WannaCry.

Lưu ý rằng "số tiền cần thanh toán sẽ được tăng lên" sau một lần đếm ngược cụ thể, cùng với màn hình hiển thị khác làm tăng mức độ khẩn cấp để trả tiền, đe dọa rằng người dùng sẽ hoàn toàn mất tập tin của họ sau khoảng thời gian đã thông báo. Không phải tất cả ransomware đều cung cấp bộ đếm thời gian này như WannaCry.

Để đảm bảo rằng người dùng không bỏ lỡ cảnh báo, công cụ sẽ thay đổi hình nền của người dùng bằng các hướng dẫn về cách tìm bộ giải mã.

Để sử dụng cách thanh toán bằng bitcoin, phần mềm độc hại hướng tới một trang có mã QR ở btcfrog, liên kết với một ví bitcoin chính 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94. Siêu dữ liệu hình ảnh không cung cấp bất kỳ thông tin bổ sung nào

Các phần mở rộng mà mã độc nhắm tới để mã hóa gồm các nhóm định dạng sau:

Các phần mở rộng tập tin văn phòng thông thường được sử dụng (.ppt, .doc, .docx, .xlsx, .sxi).

Các định dạng văn phòng ít phổ biến và đặc thù của quốc gia (.sxw, .odt, .hwp).

Lưu trữ, tập tin phương tiện (.zip, .rar, .tar, .bz2, .mp4, .mkv) Email và cơ sở dữ liệu email (.eml, .msg, .ost, .pst, .edb).

Các tập tin cơ sở dữ liệu (.sql, .accdb, .mdb, .dbf, .odb, .myd).

Mã nguồn và tập tin dự án của nhà phát triển (.php, .java, .cpp, .pas, .asm)

Khóa và chứng chỉ mã hóa (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

Các tác giả thiết kế đồ họa, tác giả và nhiếp ảnh gia (.vsd, .odg, .raw, .nf, .svg, .psd).

Tập tin máy ảo (.vmx, .vmdk, .vdi).

Những người thiết kế WannaCry đã chuẩn bị sẵn phần "Hỏi - Đáp" bằng các ngôn ngữ khác nhau, bao gồm tiếng Việt, Tiếng Trung Quốc, Đan Mạch, Hà Lan, Tiếng Anh, Philippin, Tiếng Pháp, Tiếng Nhật v.v.

Những "Hỏi - Đáp" này dạng như: Tôi có thể phục hồi các tập tin của mình không? Tôi trả tiền như thế nào? Làm sao để liên hệ?...

Thành phần Kaspersky System Watcher (Giám sát hệ thống) có trong giải pháp Kaspersky Internet Security cho người dùng cá nhân và Kaspersky Security for Business là lá chắn then chốt để bảo vệ dữ liệu của người dùng trước sự tấn công của WannaCry hay bất kỳ phần mềm tống tiền nào.

Thành phần System Watcher có khả năng phục hồi lại trạng thái ban đầu những thay đổi được thực hiện bởi phần mềm tống tiền trong trường hợp một mẫu độc hại đã vượt qua các lớp phòng thủ khác.

Khuyến nghị phòng chống WannaCry:

Đảm bảo rằng tất cả các máy tính đã được cài đặt phần mềm bảo mật và đã bật các thành phần chống phần mềm tống tiền.

Cài đặt bản vá chính thức (MS17-010) từ Microsoft nhằm vá lỗ hổng SMB Server bị khai thác trong cuộc tấn công này.

Đảm bảo rằng các sản phẩm của Kaspersky Lab đã bật thành phần System Watcher (Enable)

Thực hiện Quét tất cả các hệ thống (Scan system). Sau khi phát hiện tấn công phần mềm độc hại như tên gọi MEM: Trojan.Win64.EquationDrug.gen, khởi động lại hệ thống. Một lần nữa, hãy chắc chắn bản vá MS17-010 được cài đặt.

Các chuyên gia của Kaspersky Lab hiện đang tiếp tục làm việc về khả năng tạo ra một công cụ giải mã để giúp đỡ các nạn nhân. Kaspersky Lab sẽ cập nhật khi công cụ này sẵn sàng. Hoặc cộng đồng có thể theo dõi tại trang www.nomoreransom.org để tìm kiếm công cụ giải mã phù hợp.

(Theo Tin Tức)

Cảnh giác mã độc tống tiền ẩn trong tập tin hình ảnh lây lan qua Facebook  Các chuyên gia an ninh mạng cảnh báo, nếu nhìn thấy một tập tin hình ảnh hoặc đồ họa trên máy tính mà bạn chưa từng tải về, tuyệt đối không mở ra vì có thể nó chứa mã độc, theo Digitaltrends. Hãy cẩn thận với những tập tin hình ảnh &'không mời mà đến. ẢNH: AFP. Hãng bảo mật Check Point (Israel)...

Các chuyên gia an ninh mạng cảnh báo, nếu nhìn thấy một tập tin hình ảnh hoặc đồ họa trên máy tính mà bạn chưa từng tải về, tuyệt đối không mở ra vì có thể nó chứa mã độc, theo Digitaltrends. Hãy cẩn thận với những tập tin hình ảnh &'không mời mà đến. ẢNH: AFP. Hãng bảo mật Check Point (Israel)...

Tướng công an thông tin bất ngờ về quốc tịch kẻ cướp tiệm vàng PNJ tại Đà Nẵng00:55

Tướng công an thông tin bất ngờ về quốc tịch kẻ cướp tiệm vàng PNJ tại Đà Nẵng00:55 Chế tài xử lý người nước ngoài cướp trang sức hơn 800 triệu tại Đà Nẵng00:53

Chế tài xử lý người nước ngoài cướp trang sức hơn 800 triệu tại Đà Nẵng00:53 Lời khai của nghi phạm bắn chết thanh niên gặp bên đường ở Quảng Trị08:01

Lời khai của nghi phạm bắn chết thanh niên gặp bên đường ở Quảng Trị08:01 Công an Quảng Trị khởi tố 39 đối tượng về tội "Tổ chức sử dụng trái phép chất ma túy"01:59

Công an Quảng Trị khởi tố 39 đối tượng về tội "Tổ chức sử dụng trái phép chất ma túy"01:59Tiêu điểm

Tin đang nóng

Tin mới nhất

Những chốn lui tới để 'đốt tiền' ở Hà Nội của các đại gia có máu đỏ đen

Giải cứu thanh niên dính bẫy lừa "bắt cóc online", yêu cầu bố mẹ chuyển 150 triệu đồng

Vụ nam sinh viên giết lái xe ôm (kỳ 1): Án mạng giữa mùa đông

Bắt đối tượng cất giấu gần chục khẩu súng quân dụng trong nhà

Nhóm thanh thiếu niên bị xử phạt sau clip 56 giây ghi lại hành động nguy hiểm

Hầu tòa vì "làm ăn" với 2 thương nhân không rõ lai lịch

Khởi tố 13 đối tượng bị bắt quả tang tại quán Karaoke X-Men ở Phú Quốc

Bắt giữ nhóm cho vay với lãi suất "cắt cổ" 644%/năm, thu lợi bất chính hơn 10 tỉ đồng

Chiếm đoạt tiền triệu với thủ đoạn dọa 'có vong nhi theo'

Bắt giữ 2 đối tượng giả danh Cảnh sát hình sự để cướp tài sản

Triệt phá sòng bạc ở An Giang, tạm giữ 50 đối tượng liên quan

Truy tìm kẻ lừa đảo nhiều tài xế xe tải

Có thể bạn quan tâm

Rò rỉ iPhone 17 trước 'giờ G': Apple chuẩn bị thay đổi lớn về thiết kế?

Đồ 2-tek

10:58:57 04/09/2025

Bí quyết diện đồ lụa chuẩn sang, 'ăn gian' vóc dáng

Thời trang

10:58:30 04/09/2025

Israel tập trung quân dự bị kỷ lục

Thế giới

10:55:32 04/09/2025

Bản Giốc Rùng bức tranh thanh bình giữa non nước Cao Bằng

Du lịch

10:52:35 04/09/2025

Việt Nam có loại nước được ví như 'thần dược' cho tim mạch lại ngừa cả ung thư

Sức khỏe

10:51:49 04/09/2025

Audi ra mắt mẫu Concept C tại Milan

Ôtô

10:48:50 04/09/2025

5 cách nhanh nhất để có diện mạo trẻ trung hơn tuổi thật

Làm đẹp

10:37:31 04/09/2025

Hàng chục nghìn người thuộc Khối Yêu Nước đồng ca vang vọng khắp Hồ Gươm, Phương Mỹ Chi giương cao quốc kỳ đẹp mãn nhãn

Nhạc việt

10:33:32 04/09/2025

Cải tạo nhà 'ngập tràn yêu thương' dành tặng hai con gái

Sáng tạo

10:25:57 04/09/2025

Con dâu tỉnh dậy sau nửa năm sống thực vật, nói câu khiến mẹ chồng bật khóc

Netizen

10:18:52 04/09/2025

Cô gái trẻ trộm bò vì túng tiền tiêu xài

Cô gái trẻ trộm bò vì túng tiền tiêu xài Bộ Công an điều tra vụ doanh nghiệp làm giả Quyết định của UBND Tỉnh

Bộ Công an điều tra vụ doanh nghiệp làm giả Quyết định của UBND Tỉnh

Tấn công mạng toàn cầu: Việt Nam đã có trường hợp bị nhiễm mã độc

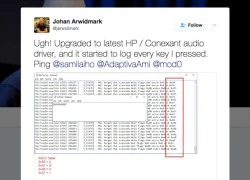

Tấn công mạng toàn cầu: Việt Nam đã có trường hợp bị nhiễm mã độc Laptop HP dính keylogger nguy hiểm

Laptop HP dính keylogger nguy hiểm Phát hiện mã độc mới có khả năng chiếm quyền điều khiển máy macOS

Phát hiện mã độc mới có khả năng chiếm quyền điều khiển máy macOS Gần 2 triệu thiết bị Android có thể nhiễm phần mềm độc hại FalseGuide

Gần 2 triệu thiết bị Android có thể nhiễm phần mềm độc hại FalseGuide Hai triệu thiết bị Android dính mã độc

Hai triệu thiết bị Android dính mã độc CIA liên quan đến hàng chục chiến dịch do thám mạng toàn cầu

CIA liên quan đến hàng chục chiến dịch do thám mạng toàn cầu Gần 7.700 cuộc tấn công vào website Việt Nam trong ba tháng đầu năm

Gần 7.700 cuộc tấn công vào website Việt Nam trong ba tháng đầu năm Những sự thật ít người biết về hệ điều hành MacOS

Những sự thật ít người biết về hệ điều hành MacOS Phát hiện lỗ hổng trong nhân Linux tồn tại hơn 7 năm

Phát hiện lỗ hổng trong nhân Linux tồn tại hơn 7 năm Xiaomi đến Việt Nam, khẳng định không theo dõi người dùng

Xiaomi đến Việt Nam, khẳng định không theo dõi người dùng 38 mẫu điện thoại bị cài mã độc trước khi bán

38 mẫu điện thoại bị cài mã độc trước khi bán Nhiều người Việt gặp quảng cáo khiêu dâm khi lướt web

Nhiều người Việt gặp quảng cáo khiêu dâm khi lướt web Nghẹt thở phút giải cứu phó giám đốc công ty ở Cần Thơ bị bắt cóc

Nghẹt thở phút giải cứu phó giám đốc công ty ở Cần Thơ bị bắt cóc Bà chủ Mái ấm Hoa Hồng khiến HĐXX "phát bực" khi xin lỗi cộng đồng mạng

Bà chủ Mái ấm Hoa Hồng khiến HĐXX "phát bực" khi xin lỗi cộng đồng mạng Phơi bày bí mật ở Mái ấm Hoa Hồng

Phơi bày bí mật ở Mái ấm Hoa Hồng Chủ mái ấm Hoa Hồng bạo hành trẻ lãnh án 2 năm 3 tháng tù

Chủ mái ấm Hoa Hồng bạo hành trẻ lãnh án 2 năm 3 tháng tù Dấu lặng bao phủ một phiên tòa

Dấu lặng bao phủ một phiên tòa VKSND TP HCM kết luận sai phạm của ông chủ Công ty Asanzo

VKSND TP HCM kết luận sai phạm của ông chủ Công ty Asanzo Chồng cầm dao tấn công vợ rồi đến Công an đầu thú

Chồng cầm dao tấn công vợ rồi đến Công an đầu thú Khởi tố 13 đối tượng tổ chức sử dụng trái phép ma tuý tại karaoke X-Men

Khởi tố 13 đối tượng tổ chức sử dụng trái phép ma tuý tại karaoke X-Men

Hôn nhân viên mãn của nữ ca sĩ sinh năm 1978, quê Đồng Nai với chồng là sếp lớn

Hôn nhân viên mãn của nữ ca sĩ sinh năm 1978, quê Đồng Nai với chồng là sếp lớn

Sao Hoa ngữ bị tố chảnh chọe: Người dám cho CCTV "leo cây", kẻ bắt cả đoàn phim phải cạo đầu

Sao Hoa ngữ bị tố chảnh chọe: Người dám cho CCTV "leo cây", kẻ bắt cả đoàn phim phải cạo đầu Nữ Tiktoker livestream tự tử gây chấn động: Cạm bẫy tráo mạng sống với mạng ảo

Nữ Tiktoker livestream tự tử gây chấn động: Cạm bẫy tráo mạng sống với mạng ảo Màn ảnh Việt sắp có 1 bộ phim nghe tên đã biết hay: Dàn cast đẹp bùng nổ, chiếu liền đi nhà đài ơi!

Màn ảnh Việt sắp có 1 bộ phim nghe tên đã biết hay: Dàn cast đẹp bùng nổ, chiếu liền đi nhà đài ơi! 1 Anh Trai Vượt Ngàn Chông Gai thất thế, ngồi lầm lũi bán trái cây lề đường mưu sinh?

1 Anh Trai Vượt Ngàn Chông Gai thất thế, ngồi lầm lũi bán trái cây lề đường mưu sinh? Vụ 18 ngôi mộ liệt sĩ ở Phú Thọ bị đục phá: Nhà thầu nói gì?

Vụ 18 ngôi mộ liệt sĩ ở Phú Thọ bị đục phá: Nhà thầu nói gì? Người đàn ông đặc biệt nhất cuộc đời Ngọc Trinh: Nâng đỡ từ khi mới 20 tuổi, 10 năm mặn nồng tới giờ vẫn còn tiếc nuối

Người đàn ông đặc biệt nhất cuộc đời Ngọc Trinh: Nâng đỡ từ khi mới 20 tuổi, 10 năm mặn nồng tới giờ vẫn còn tiếc nuối Nữ Tiktoker nhảy lầu tự tử, hành động gây bàng hoàng ở TPHCM

Nữ Tiktoker nhảy lầu tự tử, hành động gây bàng hoàng ở TPHCM

Sức khoẻ của nghệ sĩ Ngọc Trinh trước khi qua đời: Nhập viện cấp cứu và thở máy, hôn mê sâu suốt 10 ngày

Sức khoẻ của nghệ sĩ Ngọc Trinh trước khi qua đời: Nhập viện cấp cứu và thở máy, hôn mê sâu suốt 10 ngày

NSƯT Công Ninh nghẹn ngào đến tiễn biệt diễn viên Ngọc Trinh

NSƯT Công Ninh nghẹn ngào đến tiễn biệt diễn viên Ngọc Trinh

Hồ Ngọc Hà xin lỗi

Hồ Ngọc Hà xin lỗi Vệ sĩ của Mỹ Tâm

Vệ sĩ của Mỹ Tâm