Cảnh báo PowerPoint cài đặt phần mềm độc hại không cần macro

Một cuộc tấn công kỹ thuật số mới vừa được phát hiện, không đòi hỏi người dùng phải bật macro trong ứng dụng Office của Microsoft mà dựa vào lệnh PowerShell trong tập tin PowerPoint (PPT).

Cuộc tấn công mới nhắm vào người dùng ứng dụng PowerPoint của Microsoft

Theo hãng bảo mật Trend Micro, mã độc ẩn bên trong tài liệu PPT sẽ xảy ra ngay khi nạn nhân di chuột qua một liên kết và tải xuống phần mềm độc hại ngay cả khi không bị nhấn vào. Các chuyên gia bảo mật cho biết hacker đang sử dụng các tập tin PPT độc hại để phân phối trojan ngân hàng Zusy, hay còn gọi là Tinba (Tiny Banker).

Được phát hiện lần đầu tiên vào năm 2012, Zusy là một trojan ngân hàng nhắm vào các trang web tài chính có khả năng theo dõi lưu lượng mạng và thực hiện các cuộc tấn công Man-in-The-Browser để đưa các lệnh bổ sung vào các trang web ngân hàng, yêu cầu nạn nhân chia sẻ nhiều dữ liệu quan trọng như số thẻ tín dụng, mã xác thực…

Video đang HOT

Mã độc có thể thực thi mở văn bản độc hại ngay cả khi người dùng không nhấp vào liên kết

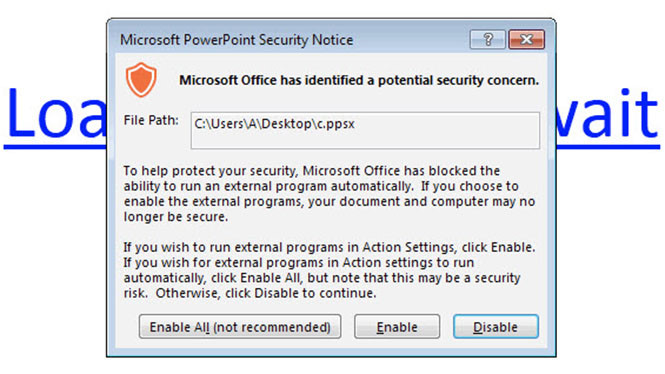

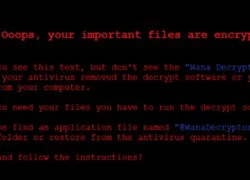

Cũng theo Trend Micro, khi người dùng di chuột qua liên kết, nó sẽ tự động kích hoạt mã PowerShell mà không cần họ nhấp vào liên kết đó. Trong trường hợp này, tính năng bảo vệ Protected View được kích hoạt mặc định trong các phiên bản Office 2013 và Office 2010 sẽ hiển thị một cảnh báo nghiêm trọng và nhắc nhở người dùng kích hoạt hoặc vô hiệu hóa nội dung.

Nếu bỏ qua lời cảnh báo và cho phép xem nội dung, chương trình độc hại sẽ kết nối với tên miền cccn.nl để tải xuống và chạy một tập tin với mục đích phân phối trojan ngân hàng Zusy.

Các nhà nghiên cứu cho rằng, cuộc tấn công không hoạt động nếu tập tin độc hại được mở trong PowerPoint Viewer, vốn sẽ từ chối chạy chương trình độc hại. Dẫu vậy, kỹ thuật này vẫn được xem là hiệu quả trong một số trường hợp.

Thành Luân

Theo Thanhnien

Microsoft khắc phục 55 lỗ hổng trong bản cập nhật mới nhất

Các lỗ hổng nghiêm trọng trong Windows, Office, Edge, Internet Explorer và công cụ bảo vệ chống phần mềm độc hại của Microsoft đã được khắc phục trong bản cập nhật Patch Tuesday hôm 9.5.

Bản cập nhật Patch Tuesday tháng 5.2017 có chứa rất nhiều bản vá quan trọng. ẢNH: BETANEWS

Theo PCWorld, Microsoft vừa phát hành bản vá lỗi cho 55 lỗ hổng bảo mật trên các sản phẩm công ty, bao gồm 3 lỗ hổng đã được khai thác bởi tin tặc đến từ Nga.

Bên cạnh đó, 15 lỗ hổng đã cố định trong gói cập nhật Patch Tuesday mới nhất được đánh giá là quan trọng và ảnh hưởng đến Windows, Microsoft Office, Microsoft Edge, Internet Explorer và công cụ bảo vệ chống phần mềm độc hại của công ty.

Quản trị viên hệ thống cần ưu tiên các bản vá lỗi dành cho Office vì chúng giải quyết 2 lỗ hổng mà kẻ tấn công đã khai thác trong các vụ hack diễn ra trong 2 tháng qua. Hai lỗ hổng CVE-2016-0261 và CVE-2017-0262 bắt nguồn từ cách MS Office xử lý các tập tin hình ảnh Encapsulated PostScript (EPS), có thể dẫn đến việc thực thi mã từ xa.

Hãng nghiên cứu FireEye cho biết, lỗ hổng 0261 đã được khai thác từ cuối tháng 3 bởi một nhóm tội phạm ngân hàng và một nhóm tin tặc của Nga mang tên Turla. Kẻ tấn công sẽ khai thác bằng cách phân phối email nhúng tập tin Word có chứa nội dung EPS độc hại nhằm khai thác lỗ hổng đặc quyền trên Windows.

Được biết, Turla còn có tên gọi Snake hoặc Uroburos đã hoạt động từ năm 2007 và chịu trách nhiệm về một số cuộc tấn công không gian mạng phức tạp với mục tiêu là các cơ quan chính phủ, cơ quan tình báo, đại sứ quán, tổ chức quân sự, viện nghiên cứu và học thuật cũng như tập đoàn lớn.

Trong khi đó, lỗ hổng 0262 bị tấn công bởi các nhóm tin tặc Nga có tên APT28, Fancy Bear hoặc Pawn Storm. APT28 được cho là nhóm đã tấn công vào hệ thống máy chủ của Đảng Dân chủ Mỹ gây ảnh hưởng đến kết quả bầu cử tổng thống vào năm ngoái.

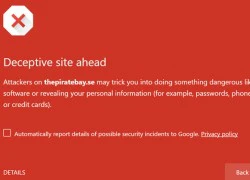

Quản trị viên hệ thống cũng nên cập nhật bản vá Patch Tuesday cho IE và Edge vì chúng khắc phục các lỗ hổng quan trọng có thể bị khai thác bằng cách truy cập vào trang web độc hại hoặc xem quảng cáo được tạo đặc biệt cho các trình duyệt, trong đó có một lỗ hổng trên IE đã bị khai thác và một lỗ hổng trên Edge chưa được tiết lộ.

Cuối cùng, người dùng sản phẩm chống phần mềm độc hại Windows Defender và Microsoft Security Essentials cần đảm bảo chúng được cập nhật lên phiên bản 1.1.13704.0. Các phiên bản cũ hơn có chứa một lỗ hổng "rất quan trọng" mà kẻ tấn công có thể dễ dàng khai thác để kiểm soát hoàn toàn máy tính.

Kiến Văn

Theo Thanhnien

Microsoft: Office for Mac 2011 không chạy được trên macOS 10.13 High Sierra  Sau khi Apple ra mắt phiên bản macOS 10.13 High Sierra, Microsoft đã xác nhận nếu người dùng còn đang sử dụng Office for Mac 2011, sẽ không thể dùng được trên hệ điều hành mới này. Office for Mac 2011 sẽ không dùng được trên macOS 10.13 High Sierra. ẢNH CHỤP MÀN HÌNH. Theo Neowin, Office for Mac 2011 được Microsoft tung...

Sau khi Apple ra mắt phiên bản macOS 10.13 High Sierra, Microsoft đã xác nhận nếu người dùng còn đang sử dụng Office for Mac 2011, sẽ không thể dùng được trên hệ điều hành mới này. Office for Mac 2011 sẽ không dùng được trên macOS 10.13 High Sierra. ẢNH CHỤP MÀN HÌNH. Theo Neowin, Office for Mac 2011 được Microsoft tung...

5 giây gây sốt của Mỹ Tâm: Rưng rưng trực trào nước mắt khi nghe ca khúc hot nhất Đại lễ 2/904:43

5 giây gây sốt của Mỹ Tâm: Rưng rưng trực trào nước mắt khi nghe ca khúc hot nhất Đại lễ 2/904:43 Tiến sĩ Đoàn Hương: 'Status của Trấn Thành lạc điệu, nguy hiểm'16:59

Tiến sĩ Đoàn Hương: 'Status của Trấn Thành lạc điệu, nguy hiểm'16:59 Chạy show Đại lễ như Mỹ Tâm: Từ Mỹ Đình đến Quảng trường Ba Đình rồi Ninh Bình, hát ở đâu "gây bão" ở đó01:12

Chạy show Đại lễ như Mỹ Tâm: Từ Mỹ Đình đến Quảng trường Ba Đình rồi Ninh Bình, hát ở đâu "gây bão" ở đó01:12 Màn trình diễn của Phương Mỹ Chi tại Đại lễ A80 đã được tiên đoán từ 3 năm trước?07:04

Màn trình diễn của Phương Mỹ Chi tại Đại lễ A80 đã được tiên đoán từ 3 năm trước?07:04 Ca sĩ từng bị chê "nhạc tầm thường" nay có ca khúc gây sốt Đại lễ 2/9, tỏa sáng ở sự kiện cấp quốc gia03:13

Ca sĩ từng bị chê "nhạc tầm thường" nay có ca khúc gây sốt Đại lễ 2/9, tỏa sáng ở sự kiện cấp quốc gia03:13 Đến lượt "hung thần" Getty phơi bày nhan sắc thật của Thư Kỳ, có "thảm họa" như Son Ye Jin?01:45

Đến lượt "hung thần" Getty phơi bày nhan sắc thật của Thư Kỳ, có "thảm họa" như Son Ye Jin?01:45 Bí mật chưa từng kể của chiến sĩ gây ám ảnh nhất phim 'Mưa đỏ'02:03

Bí mật chưa từng kể của chiến sĩ gây ám ảnh nhất phim 'Mưa đỏ'02:03 Triệu Vy khốn khổ, ngoại hình xơ xác khó tin, Lâm Tâm Như hớn hở làm điều sốc02:36

Triệu Vy khốn khổ, ngoại hình xơ xác khó tin, Lâm Tâm Như hớn hở làm điều sốc02:36 Hoà Hiệp thấy hiện tượng lạ trong đêm cuối với Ngọc Trinh, mẹ ruột khóc nghẹn02:36

Hoà Hiệp thấy hiện tượng lạ trong đêm cuối với Ngọc Trinh, mẹ ruột khóc nghẹn02:36 Ngân 98 đột nhiên "bay màu" tài khoản giữa drama, tung clip 5 phút gây sốc02:52

Ngân 98 đột nhiên "bay màu" tài khoản giữa drama, tung clip 5 phút gây sốc02:52 Ngọc Trinh qua đời, Trấn Thành chia buồn, bố ruột có hành động gây xót xa02:37

Ngọc Trinh qua đời, Trấn Thành chia buồn, bố ruột có hành động gây xót xa02:37Tiêu điểm

Tin đang nóng

Tin mới nhất

Vạn vật kết nối: Bước phát triển nhảy vọt của chuyển đổi số

Lenovo ra mắt loạt sản phẩm mới tích hợp AI

Nhu cầu nâng cấp iPhone 17 tăng vọt

Vì sao smartphone Samsung khó sửa chữa?

Google Maps trên Android sắp có thể chỉ đường không cần mở ứng dụng

Thấy gì từ cuộc 'đột kích' của Nhà Trắng vào ngành chip?

Những phần mềm diệt virus bị xem là tệ hơn chương trình độc hại

700 triệu người dùng Android gặp nguy vì hơn 20 ứng dụng VPN phổ biến

Samsung lên kế hoạch sản xuất 50.000 điện thoại gập ba

Người dùng Gmail 'thở phào' trước tuyên bố từ Google

Haidilao thu về hơn 1.100 tỷ đồng tại Việt Nam, hiệu suất mỗi cửa hàng đạt gần 70 tỷ trong 6 tháng

Top 5 robot hút bụi đáng mua năm 2025 giúp tiết kiệm thời gian vệ sinh nhà

Có thể bạn quan tâm

Miu Lê liên tiếp có động thái khó hiểu, bị soi 1 chi tiết sai sai giữa nghi vấn chia tay với thiếu gia kém 5 tuổi

Sao việt

00:04:43 07/09/2025

Ai bắt mỹ nam này giải nghệ giùm với: 1 tháng có 3 phim đều flop, đã xấu còn suốt ngày lườm nguýt, xem mà trầm cảm

Hậu trường phim

23:54:01 06/09/2025

Nam MC từng là cựu tiếp viên hàng không, gây chú ý ở 'Tình Bolero' là ai?

Tv show

23:41:14 06/09/2025

Hoa hậu Khánh Vân rơi nước mắt hát tặng mẹ trong mùa Vu Lan

Nhạc việt

23:39:18 06/09/2025

Truy tìm người đàn ông nghi giết vợ rồi bỏ trốn

Pháp luật

23:34:25 06/09/2025

Scandal Trần Quán Hy và những cuộc đời tan vỡ phía sau 1.300 bức ảnh nóng

Sao châu á

23:33:20 06/09/2025

Xác minh vụ ẩu đả có nghệ sĩ tại quán ăn ở TPHCM

Tin nổi bật

23:27:34 06/09/2025

Bỏ bê con ruột để chăm con chồng, tôi bật khóc khi thấy một mẩu giấy

Góc tâm tình

23:10:44 06/09/2025

Người đàn ông ngỡ ngàng khi phát hiện "vật thể lạ" 4cm gây nguy hiểm ở tay

Sức khỏe

23:08:13 06/09/2025

Phi công uống 3 lon bia trước khi bay, hơn 600 khách bị trễ chuyến 18 tiếng

Thế giới

22:48:22 06/09/2025

Mã độc Android ẩn trong ứng dụng phân phối qua Google Play Store

Mã độc Android ẩn trong ứng dụng phân phối qua Google Play Store Apple cho phép thay thế RAM và bộ xử lý trong mẫu iMac mới

Apple cho phép thay thế RAM và bộ xử lý trong mẫu iMac mới

Việt Nam vào danh sách tấn công mạng nhiều nhất thế giới

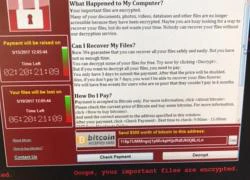

Việt Nam vào danh sách tấn công mạng nhiều nhất thế giới "Siêu vũ khí Mỹ" gieo rắc nỗi kinh hoàng ở 99 quốc gia

"Siêu vũ khí Mỹ" gieo rắc nỗi kinh hoàng ở 99 quốc gia Khẩn cấp ngăn chặn mã độc WannaCry lây lan vào Việt Nam

Khẩn cấp ngăn chặn mã độc WannaCry lây lan vào Việt Nam Cảnh giác với email độc hại ngụy trang tập tin được bảo vệ bằng mật khẩu

Cảnh giác với email độc hại ngụy trang tập tin được bảo vệ bằng mật khẩu Facebook, Google bị hacker lừa hơn 100 triệu USD

Facebook, Google bị hacker lừa hơn 100 triệu USD Gần 2 triệu thiết bị Android có thể nhiễm phần mềm độc hại FalseGuide

Gần 2 triệu thiết bị Android có thể nhiễm phần mềm độc hại FalseGuide Lỗ hổng zero-day trong MS Office cho phép hacker cài phần mềm độc hại

Lỗ hổng zero-day trong MS Office cho phép hacker cài phần mềm độc hại 38 mẫu điện thoại bị cài mã độc trước khi bán

38 mẫu điện thoại bị cài mã độc trước khi bán Google Chrome được nâng cấp khả năng 'phòng độc' khi chạy trên Mac OS

Google Chrome được nâng cấp khả năng 'phòng độc' khi chạy trên Mac OS Microsoft tung phiên bản Office hỗ trợ Touch Bar trên MacBook Pro

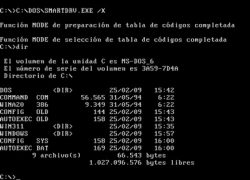

Microsoft tung phiên bản Office hỗ trợ Touch Bar trên MacBook Pro MS DOS bị 'xóa dấu vết' trên Windows sau 35 năm

MS DOS bị 'xóa dấu vết' trên Windows sau 35 năm Hack ATM tự nhả hàng triệu USD tại nhiều nước

Hack ATM tự nhả hàng triệu USD tại nhiều nước Google Gemini 2.5 Flash Image AI tạo và chỉnh sửa ảnh đa phương thức

Google Gemini 2.5 Flash Image AI tạo và chỉnh sửa ảnh đa phương thức Khám phá không gian tại Bảo tàng Vũ trụ Việt Nam

Khám phá không gian tại Bảo tàng Vũ trụ Việt Nam AI đang 'đẩy' ngành công nghiệp bán dẫn phải chuyển mình mạnh mẽ

AI đang 'đẩy' ngành công nghiệp bán dẫn phải chuyển mình mạnh mẽ Nano Banana là gì mà khiến mọi người xôn xao, đứng đầu Google Trends Việt Nam?

Nano Banana là gì mà khiến mọi người xôn xao, đứng đầu Google Trends Việt Nam? Cảnh báo về những ứng dụng VPN Android chứa lỗ hổng bảo mật

Cảnh báo về những ứng dụng VPN Android chứa lỗ hổng bảo mật OpenAI tự sản xuất chip

OpenAI tự sản xuất chip Mô hình AI có thể mở ra triển vọng mới trong việc chăm sóc mắt

Mô hình AI có thể mở ra triển vọng mới trong việc chăm sóc mắt Sider AI: Làm việc nhanh gấp 10 lần chỉ với một công cụ

Sider AI: Làm việc nhanh gấp 10 lần chỉ với một công cụ Đang tổ chức đám cưới, chú rể suýt ngất xỉu khi thấy nhan sắc cô dâu

Đang tổ chức đám cưới, chú rể suýt ngất xỉu khi thấy nhan sắc cô dâu Yêu thầm chị dâu cũ, tôi có sai quá không?

Yêu thầm chị dâu cũ, tôi có sai quá không? Vì sao Vu Chính yêu nhất Triệu Lệ Dĩnh, hận nhất Viên San San?

Vì sao Vu Chính yêu nhất Triệu Lệ Dĩnh, hận nhất Viên San San? Xót xa "bà hoàng cải lương" ngày càng yếu, nằm một chỗ không còn nhớ ai

Xót xa "bà hoàng cải lương" ngày càng yếu, nằm một chỗ không còn nhớ ai Sang nhà dì chơi, tôi phải lòng em hàng xóm và cái kết hết sức bất ngờ

Sang nhà dì chơi, tôi phải lòng em hàng xóm và cái kết hết sức bất ngờ Không thể tin có phim Hàn chưa chiếu đã hoà vốn: Dàn cast thượng hạng 5 sao, cả thế giới đếm ngược đến ngày lên sóng

Không thể tin có phim Hàn chưa chiếu đã hoà vốn: Dàn cast thượng hạng 5 sao, cả thế giới đếm ngược đến ngày lên sóng 10 mỹ nhân bạch y đẹp nhất Trung Quốc: Lưu Diệc Phi chỉ xếp thứ 2, hạng 1 đúng chuẩn phong hoa tuyệt đại

10 mỹ nhân bạch y đẹp nhất Trung Quốc: Lưu Diệc Phi chỉ xếp thứ 2, hạng 1 đúng chuẩn phong hoa tuyệt đại Ukraine tập kích nhà máy lọc dầu lớn nhất của Nga

Ukraine tập kích nhà máy lọc dầu lớn nhất của Nga Nữ tỷ phú bị hoa hậu đẹp nhất lịch sử cướp chồng, màn trả thù khiến cả Hong Kong rung động

Nữ tỷ phú bị hoa hậu đẹp nhất lịch sử cướp chồng, màn trả thù khiến cả Hong Kong rung động Vụ quạt cho tiểu tam ngoài đường: Thanh niên tái hôn với bạn học cấp 3, giờ lại ngoại tình với bạn học cấp 2

Vụ quạt cho tiểu tam ngoài đường: Thanh niên tái hôn với bạn học cấp 3, giờ lại ngoại tình với bạn học cấp 2 Hoá ra đây là nhân vật khiến Phạm Quỳnh Anh tức giận, im lặng với Bảo Anh suốt 7 năm!

Hoá ra đây là nhân vật khiến Phạm Quỳnh Anh tức giận, im lặng với Bảo Anh suốt 7 năm! 3 cuộc hôn nhân bí ẩn nhất Vbiz: "Nam thần màn ảnh" cưới vợ hào môn không ai hay, sốc nhất đôi tan vỡ vẫn chưa lộ mặt

3 cuộc hôn nhân bí ẩn nhất Vbiz: "Nam thần màn ảnh" cưới vợ hào môn không ai hay, sốc nhất đôi tan vỡ vẫn chưa lộ mặt Cuộc sống chật vật của con gái tỷ phú giàu có hàng đầu thế giới

Cuộc sống chật vật của con gái tỷ phú giàu có hàng đầu thế giới Sao nam Vbiz gây sốc khi giảm 52kg, ngoại hình hiện tại khó ai nhận ra

Sao nam Vbiz gây sốc khi giảm 52kg, ngoại hình hiện tại khó ai nhận ra Cưới lần 2 sau bao năm làm mẹ đơn thân, đêm tân hôn anh hỏi 5 từ khiến tôi bủn rủn, ngỡ như vừa được tái sinh

Cưới lần 2 sau bao năm làm mẹ đơn thân, đêm tân hôn anh hỏi 5 từ khiến tôi bủn rủn, ngỡ như vừa được tái sinh Tóc Tiên lên tiếng tranh cãi "cướp spotlight" Ngọc Thanh Tâm, làm lố ở Gia Đình Haha

Tóc Tiên lên tiếng tranh cãi "cướp spotlight" Ngọc Thanh Tâm, làm lố ở Gia Đình Haha "Cô thư ký xinh đẹp" ở biệt thự 1000m, mua nhà từ Việt Nam sang Mỹ, sinh 2 con trai cho đại gia

"Cô thư ký xinh đẹp" ở biệt thự 1000m, mua nhà từ Việt Nam sang Mỹ, sinh 2 con trai cho đại gia Ca sĩ Đan Trường và vợ doanh nhân tái hợp sau 4 năm ly hôn?

Ca sĩ Đan Trường và vợ doanh nhân tái hợp sau 4 năm ly hôn?