Backdoor nguy hiểm tồn tại ngay trong các CPU x86 bảo mật cấp độ quân sự như VIA C3

Dù là bộ xử lý có độ bảo mật cao nhưng VIA C3 lại chứa một backdoor nguy hiểm cho phép hacker có thể chiếm quyền điều khiển chỉ bằng một câu lệnh đơn giản.

Nổi tiếng vì khả năng bảo mật cấp độ quân sự của mình thay vì sức mạnh hiệu năng, các bộ xử lý VIA C3 trên nền x86 thường được sử dụng cho các thiết bị tự động hóa trong lĩnh vực công nghiệp, các máy quẹt thẻ thanh toán, ATM và phần cứng chăm sóc sức khỏe , cũng như một số desktop và laptop vào đầu những năm 2000. Kích thước nhỏ, giá thành rẻ và mức tiêu thụ năng lượng thấp làm VIA C3 phù hợp với các ứng dụng nhúng yêu cầu chức năng x86.

Tuy nhiên tại hội nghị bảo mật BlackHat vào tháng Tám năm ngoái, một nhà nghiên cứu bảo mật đã phát hiện một backdoor ẩn mình trong bộ xử lý này, cho phép hacker dễ dàng chiếm quyền root của bộ xử lý. Đó là vì bộ xử lý này chứa một bộ đồng xử lý RISC (co-processor) có thể dễ dàng truy cập chỉ bằng một câu lệnh đơn giản trên phần mềm.

Nhà nghiên cứu bảo mật Christopher Domas đã đặt tên cho câu lệnh này là “God Mode” khi chỉ cần gõ vào “.byte 0×0f, 0×3f”, hacker có thể kích hoạt nó và chiếm quyền điều khiển. Domas cũng đặt tên mã cho backdoor này là Rosenbridge.

“ Backdoor Rosenbridge là một lõi nhúng nhỏ, non-x86, được đặt bên cạnh lõi x86 chính trong CPU. ” Domas giải thích trên GitHub.

“ Nó được cấp quyền bằng một bit điều khiển theo mô hình được đăng ký riêng biệt (model-specific-register) và sau đó được bật lên với một tập lệnh khởi chạy. Lõi nhúng sau đó nạp vào các câu lệnh, được gói trong một câu lệnh x86 với định dạng đặc biệt. Lõi nhúng đó thực thi các câu lệnh này (thường được gọi là tập lệnh nhúng sâu), và bỏ qua tất cả các phương pháp bảo vệ bộ nhớ và kiểm tra đặc quyền .”

Video đang HOT

“ Backdoor Rosenbridge hoàn toàn khác biệt so với các bộ đồng xử lý khác từng được biết trên CPU x86 , ví dụ như Management Engine và bộ xử lý Platform Security Processor, nó được nhúng sâu hơn bất kỳ bộ xử lý nào, cho phép nó có quyền truy cập không chỉ tới bộ nhớ của các CPU, mà còn cả các file trên thanh ghi và kênh dẫn thực thi. “

Tuy nhiên, Domas cũng bổ sung thêm rằng phạm vi của lỗ hổng này rất “ giới hạn ” và “ các thế hệ CPU sau C3 đã không còn chứa câu lệnh này .” Bộ xử lý kế nhiệm của nó, VIA C7 được giới thiệu vào năm 2005 và sử dụng trên chiếc netbook HP Mini 2133 . Nhưng tin xấu là các backdoor tương tự như vậy hoàn toàn có thể tồn tại bí mật trong các chipset khác.

Tham khảo The Inquirer

Cơn ác mộng từ xa: Số lượng malware mới tăng hơn 40% trong 2018

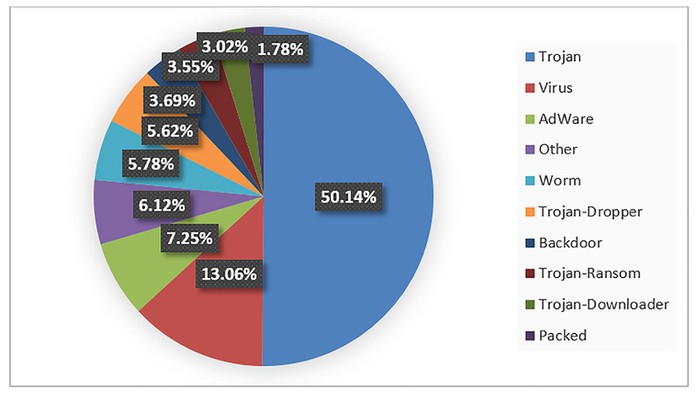

Trong số tất cả các tệp độc hại mới được phát hiện vào năm 2018, lượng backdoor tăng 44% và ransomware tăng lên 43%. Ít nhất một phần ba (30,01%) máy tính gặp phải một mối đe dọa trực tuyến trong năm 2018. Những con số này cho thấy malware nói chung, backdoors và ransomware nói riêng vẫn là rủi ro lớn cho người dùng máy tính.

Năm 2018, tỷ lệ ransomware và backdoor được phát hiện lần lượt là 3,5% và 3,7% trong tổng số tất cả các tập tin độc hại mới được thu thập trong mười tháng đầu năm. Điều này thể hiện sự gia tăng của ransomware với 43% (từ 2.198.130 trong năm 2017 lên 3.133.513 vào năm 2018) và backdoor 44% (2.272.341 trong năm 2017 lên 3.263.681 vào năm 2018).

Tỉ lệ các tập tin độc hại trong năm 2018

Công nghệ của Kaspersky Lab đã xử lý được 346.000 tệp độc hại mới mỗi ngày trong mười tháng đầu tiên của năm. Số lượng và phạm vi của các tệp độc hại mới được phát hiện trên cơ sở hàng ngày cho thấy sở thích của tội phạm mạng liên quan đến việc tạo lập và phân phối phần mềm độc hại. Trong năm 2011, công nghệ của Kaspersky phát hiện 70.000 tệp mới mỗi ngày và đến năm 2017, con số đã tăng gấp 5 lần, lên 360.000.

Vyacheslav Zakorzhevsky, Trưởng phòng Nghiên cứu chống Malware tại Kaspersky Lab cho biết: "Năm 2018 là năm dễ dàng trong việc phát hiện malware hàng ngày. Một mặt, điều này cho thấy sở thích của bọn tội phạm trong việc sử dụng lại phần mềm độc hại cũ đã được chứng minh là hiệu quả. Mặt khác, sự tăng đột biến về số lượng backdoor và ransomware được phát hiện cho thấy rằng các phần mềm độc hại thường xuyên tìm kiếm các cách mới để xâm phạm thiết bị của nạn nhân và kiếm tiền từ họ. Sự quan tâm lâu dài với ransomware và sự phát triển liên tục của nó là một cảnh báo về hiện tượng đã biết và những cái mới chưa từng được phát hiện. Đây là lý do tại sao chúng tôi tiếp tục cải thiện hệ thống phát hiện và bảo vệ hàng ngày để đảm bảo khách hàng của chúng tôi được an toàn".

Các điểm nổi bật khác trong thống kê năm 2018 bao gồm:

- Các giải pháp Kaspersky Lab đã đẩy lùi 1.876.998.691 cuộc tấn công từ các nguồn tài nguyên trực tuyến trên toàn thế giới

- Giải pháp chống virus web của Kaspersky Lab phát hiện 21.643.946 đối tượng độc hại

- 30,01% máy tính người dùng gặp ít nhất một cuộc tấn công phần mềm độc hại trực tuyến một lần trong năm

Để được bảo vệ, Kaspersky Lab khuyến nghị những điều sau đây:

- Cảnh giác và không mở bất kỳ tệp hoặc tệp đính kèm đáng ngờ nào từ các nguồn không xác định

- Không tải xuống và cài đặt các ứng dụng từ các nguồn không đáng tin cậy

- Không nhấp vào bất kỳ liên kết nào nhận được từ các nguồn không xác định và quảng cáo trực tuyến đáng ngờ

- Tạo mật khẩu mạnh và đừng quên thay đổi chúng thường xuyên

- Luôn cài đặt các bản cập nhật. Một số trong số đó có thể khắc phục các vấn đề nghiêm trọng về bảo mật

- Bỏ qua các thông báo yêu cầu tắt các hệ thống bảo mật cho phần mềm Office hoặc phần mềm chống virus

- Sử dụng giải pháp bảo mật mạnh mẽ, phù hợp với hệ thống và thiết bị của bạn như Kaspersky Internet Security hoặc Kaspersky Security Cloud.

Theo Báo Mới

Hacker chỉ tốn 5 phút để cài backdoor lên máy tính  Cuộc tấn công có tên "evil maid attacks" trong thế giới infosec, thực hiện bởi hacker là những người có quyền truy cập vật lý vào máy tính của bạn để cài đặt các phần mềm độc hại. "Evil maid attack" là cuộc tấn công mà ở đó hacker có thể truy cập vật lý vào máy tính - giống như khi một...

Cuộc tấn công có tên "evil maid attacks" trong thế giới infosec, thực hiện bởi hacker là những người có quyền truy cập vật lý vào máy tính của bạn để cài đặt các phần mềm độc hại. "Evil maid attack" là cuộc tấn công mà ở đó hacker có thể truy cập vật lý vào máy tính - giống như khi một...

Trần Kiều Ân đòi ly hôn, chồng thiếu gia kém 9 tuổi khóc nghẹn, lý do sốc02:42

Trần Kiều Ân đòi ly hôn, chồng thiếu gia kém 9 tuổi khóc nghẹn, lý do sốc02:42 Á hậu 1 MIQ khui bộ mặt thật của Hà Tâm Như, tố bị Tâm Như cô lập?02:42

Á hậu 1 MIQ khui bộ mặt thật của Hà Tâm Như, tố bị Tâm Như cô lập?02:42 Đức Phúc xuất sắc đạt Quán quân Intervision 2025, nhận thưởng 9 tỷ02:34

Đức Phúc xuất sắc đạt Quán quân Intervision 2025, nhận thưởng 9 tỷ02:34 Danh tính Thạc sĩ Việt mập mờ với ai xong cũng gửi cho người ta "feedback" dài như tờ sớ00:16

Danh tính Thạc sĩ Việt mập mờ với ai xong cũng gửi cho người ta "feedback" dài như tờ sớ00:16 Võ Hoàng Yến tổ chức sinh nhật cho con gái, danh tính chồng hơn 12 tuổi giấu kín02:40

Võ Hoàng Yến tổ chức sinh nhật cho con gái, danh tính chồng hơn 12 tuổi giấu kín02:40 Thuê người đứng tên thành lập công ty để buôn lậu00:40

Thuê người đứng tên thành lập công ty để buôn lậu00:40 Vụ nhân viên quán cà phê bị hành hung ở Hà Nội: 'Tổng tài' đến xin lỗi và cái kết khó ngờ11:50

Vụ nhân viên quán cà phê bị hành hung ở Hà Nội: 'Tổng tài' đến xin lỗi và cái kết khó ngờ11:50 Em trai Quang Hùng mờ nhạt giữa dàn ATSH mùa 2, lộ 1 cái tên được "push" từ đầu03:03

Em trai Quang Hùng mờ nhạt giữa dàn ATSH mùa 2, lộ 1 cái tên được "push" từ đầu03:03 Ciin 'biến hình' hay 'biến dạng', lộ bộ mặt thật, nghi vấn 'dao kéo' quá đà?02:46

Ciin 'biến hình' hay 'biến dạng', lộ bộ mặt thật, nghi vấn 'dao kéo' quá đà?02:46 Yaya Urassaya kỷ niệm 14 năm bên Nadech, "hé lộ" 3 lễ cưới hoành tráng02:47

Yaya Urassaya kỷ niệm 14 năm bên Nadech, "hé lộ" 3 lễ cưới hoành tráng02:47 Đức Phúc lộ hậu trường thi hát ở Nga "căng thẳng", Erik bất ngờ làm một việc sốc02:43

Đức Phúc lộ hậu trường thi hát ở Nga "căng thẳng", Erik bất ngờ làm một việc sốc02:43Tiêu điểm

Tin đang nóng

Tin mới nhất

Bộ sạc mới giúp iPhone 17 sạc siêu tốc

DeepSeek phủ nhận sao chép mô hình của OpenAI, cảnh báo nguy cơ jailbreak

Bước vào kỷ nguyên chuyển đổi số, trí tuệ nhân tạo và robotics

Với Gemini, trình duyệt Chrome ngày càng khó bị đánh bại

Vì sao người dùng Galaxy nên cập nhật lên One UI 8

Apple Watch tích hợp AI phát hiện nguy cơ cao huyết áp

Cập nhật iOS 26, nhiều người "quay xe" muốn trở về iOS 18

Google sắp bổ sung Gemini vào trình duyệt Chrome trên thiết bị di động

Trí tuệ nhân tạo: DeepSeek mất chưa đến 300.000 USD để đào tạo mô hình R1

Macbook Air M4 khai phá kỷ nguyên AI, mở ra sức mạnh hiệu năng

Mô hình AI mới dự đoán phản ứng hóa học chính xác nhờ bảo toàn khối lượng

Vì sao iPhone Air bị hoãn bán tại Trung Quốc?

Có thể bạn quan tâm

Những tác hại của kỳ thị đối với trẻ nhiễm HIV

Sức khỏe

05:35:40 23/09/2025

Hai thanh niên cầm gậy đuổi đánh người đàn ông đến ngất xỉu ở TPHCM

Pháp luật

01:56:42 23/09/2025

Siêu bão Ragasa đổ bộ, người Trung Quốc đổ xô tích đồ

Thế giới

01:48:24 23/09/2025

Xác minh việc cụ ông ở Hà Nội bị lục soát người và trộm ví tiền giữa đường

Tin nổi bật

01:24:49 23/09/2025

Sau lần đầu ra mắt, tôi muốn chia tay khi thấy 4 người đàn ông trong nhà

Góc tâm tình

00:41:42 23/09/2025

Tiểu thư 7000 tỷ bí mật kết hôn với Anh tài Vbiz?

Sao việt

00:30:03 23/09/2025

Trang Thông tin Chính Phủ lần đầu nhắc tên Ưng Hoàng Phúc, nội dung cực căng còn nhắc đến Bộ luật Hình sự

Nhạc việt

00:17:48 23/09/2025

Hết cứu nổi Ngự Trù Của Bạo Chúa: Bôi nhọ cả tỷ con người, ăn cắp trắng trợn còn lớn tiếng kêu than

Phim châu á

00:03:25 23/09/2025

Tử Chiến Trên Không thu 65 tỷ đồng sau 3 ngày

Hậu trường phim

23:56:34 22/09/2025

Mẹ đơn thân qua đời tại phòng trọ, bé 2 tuổi tự sống sót nhiều ngày cạnh mẹ

Netizen

23:53:33 22/09/2025

Instagram sẽ thêm luật cấm ảnh tự làm tổn thương sau vụ tự tử của một nữ sinh

Instagram sẽ thêm luật cấm ảnh tự làm tổn thương sau vụ tự tử của một nữ sinh Ra mắt mạng “5G E” nhưng tốc độ như 4G, nhà mạng Mỹ bị một nhà mạng Mỹ khác kiện

Ra mắt mạng “5G E” nhưng tốc độ như 4G, nhà mạng Mỹ bị một nhà mạng Mỹ khác kiện

Cái tổ phần mềm độc hại và backdoor trong iPhone X giá 2,3 triệu đồng

Cái tổ phần mềm độc hại và backdoor trong iPhone X giá 2,3 triệu đồng iPhone 17 Pro gặp sự cố trầy xước, lõm chỉ sau 24 giờ trưng bày

iPhone 17 Pro gặp sự cố trầy xước, lõm chỉ sau 24 giờ trưng bày Camera không thấu kính cho ra hình ảnh 3D

Camera không thấu kính cho ra hình ảnh 3D AI là trợ thủ đắc lực trong cuộc sống hiện đại

AI là trợ thủ đắc lực trong cuộc sống hiện đại Microsoft bị tố "đạo đức giả" khi ngừng hỗ trợ Windows 10

Microsoft bị tố "đạo đức giả" khi ngừng hỗ trợ Windows 10 Các nhà phát triển sử dụng mô hình AI của Apple với iOS 26

Các nhà phát triển sử dụng mô hình AI của Apple với iOS 26 Alibaba tái xuất với định hướng AI sau giai đoạn hụt hơi với thương mại điện tử

Alibaba tái xuất với định hướng AI sau giai đoạn hụt hơi với thương mại điện tử CTO Meta: Apple không cho gửi iMessage trên kính Ray-Bans Display

CTO Meta: Apple không cho gửi iMessage trên kính Ray-Bans Display Agentic AI: Thế hệ trí tuệ nhân tạo mới đang thay đổi cuộc chơi

Agentic AI: Thế hệ trí tuệ nhân tạo mới đang thay đổi cuộc chơi 1 nam diễn viên qua đời thảm và bí ẩn ở tuổi 28: Bị thiếu gia tra tấn đến chết, thi thể không nguyên vẹn?

1 nam diễn viên qua đời thảm và bí ẩn ở tuổi 28: Bị thiếu gia tra tấn đến chết, thi thể không nguyên vẹn? Hai vợ chồng mắc loại ung thư giống nhau, phát hiện nhờ 1 thói quen

Hai vợ chồng mắc loại ung thư giống nhau, phát hiện nhờ 1 thói quen Nữ sinh đại học ở Hà Nội mất tích nhiều ngày không liên lạc được

Nữ sinh đại học ở Hà Nội mất tích nhiều ngày không liên lạc được Khởi tố, bắt tạm giam TikToker Thuận Khùng và Minh Báo Đời

Khởi tố, bắt tạm giam TikToker Thuận Khùng và Minh Báo Đời Người từng bán thận để mua iPhone cách đây 14 năm hiện giờ ra sao?

Người từng bán thận để mua iPhone cách đây 14 năm hiện giờ ra sao? Phim Trung Quốc "nát" nhất 2025 đây rồi: Nam chính góc nào cũng xấu, diễn xuất như trò hề

Phim Trung Quốc "nát" nhất 2025 đây rồi: Nam chính góc nào cũng xấu, diễn xuất như trò hề Chân dung chồng chủ tịch, CEO khách sạn của Á hậu Quỳnh Châu

Chân dung chồng chủ tịch, CEO khách sạn của Á hậu Quỳnh Châu Hoá ra vai chính Mưa Đỏ vốn là của mỹ nam Tử Chiến Trên Không: Biết danh tính ai cũng sốc, lý do từ chối quá đau lòng

Hoá ra vai chính Mưa Đỏ vốn là của mỹ nam Tử Chiến Trên Không: Biết danh tính ai cũng sốc, lý do từ chối quá đau lòng Hồ Hoài Anh tiết lộ bí mật đằng sau chiến thắng của Đức Phúc ở Intervision 2025

Hồ Hoài Anh tiết lộ bí mật đằng sau chiến thắng của Đức Phúc ở Intervision 2025 Thông tin mới vụ anh họ sát hại bé gái 8 tuổi rồi cho vào bao tải phi tang

Thông tin mới vụ anh họ sát hại bé gái 8 tuổi rồi cho vào bao tải phi tang Nam diễn viên Trần Quang Tiền tử vong tại nhà

Nam diễn viên Trần Quang Tiền tử vong tại nhà Em bé hot nhất sân Hàng Đẫy ngồi ghế VIP, là con của chủ tịch CLB Hà Nội và "Hoa hậu nghèo nhất Việt Nam"

Em bé hot nhất sân Hàng Đẫy ngồi ghế VIP, là con của chủ tịch CLB Hà Nội và "Hoa hậu nghèo nhất Việt Nam" Ngự Trù Của Bạo Chúa bị tẩy chay vì phá nát lịch sử 2 quốc gia, "học cho tử tế rồi hẵng làm phim"

Ngự Trù Của Bạo Chúa bị tẩy chay vì phá nát lịch sử 2 quốc gia, "học cho tử tế rồi hẵng làm phim" Nam đạo diễn thu nhập mỗi tháng 1 tỷ đồng, có dãy nhà trọ 500m2: Xin bố vợ từng trái ớt, nước mắm, bột giặt

Nam đạo diễn thu nhập mỗi tháng 1 tỷ đồng, có dãy nhà trọ 500m2: Xin bố vợ từng trái ớt, nước mắm, bột giặt Anh họ sát hại bé gái 8 tuổi rồi nhét vào bao tải phi tang ở góc vườn

Anh họ sát hại bé gái 8 tuổi rồi nhét vào bao tải phi tang ở góc vườn Tin nóng vụ "mỹ nam Trung Quốc" ngã lầu tử vong: Cảnh sát chính thức lên tiếng, 3 nhân vật bị triệu tập xử lý!

Tin nóng vụ "mỹ nam Trung Quốc" ngã lầu tử vong: Cảnh sát chính thức lên tiếng, 3 nhân vật bị triệu tập xử lý! Danh tính 3 nghi phạm liên quan vụ giết người ở Đồng Nai, trẻ nhất mới 23 tuổi

Danh tính 3 nghi phạm liên quan vụ giết người ở Đồng Nai, trẻ nhất mới 23 tuổi Hậu trường không lên sóng: Cả ekip hát vang "Việt Nam - Hồ Chí Minh" ăn mừng chiến thắng 9 tỷ đồng của Đức Phúc tại Nga

Hậu trường không lên sóng: Cả ekip hát vang "Việt Nam - Hồ Chí Minh" ăn mừng chiến thắng 9 tỷ đồng của Đức Phúc tại Nga